Introducción a las rutas de acceso de ataque

Administración de exposición de seguridad Microsoft le ayuda a administrar la superficie expuesta a ataques y el riesgo de exposición de su empresa. Las rutas de acceso de ataque combinan recursos y técnicas para mostrar rutas de acceso de un extremo a otro que los atacantes pueden crear para pasar de un punto de entrada de una organización a recursos críticos.

Nota:

El valor de las rutas de acceso de ataque aumenta en función de los datos utilizados como origen. Si no hay datos disponibles o los datos no reflejan el entorno de su organización, es posible que no aparezcan rutas de acceso de ataque. Es posible que las rutas de acceso de ataque no sean totalmente representativas si no tiene licencias definidas para cargas de trabajo integradas y representadas en la ruta de acceso de ataque o si no tiene recursos críticos totalmente definidos.

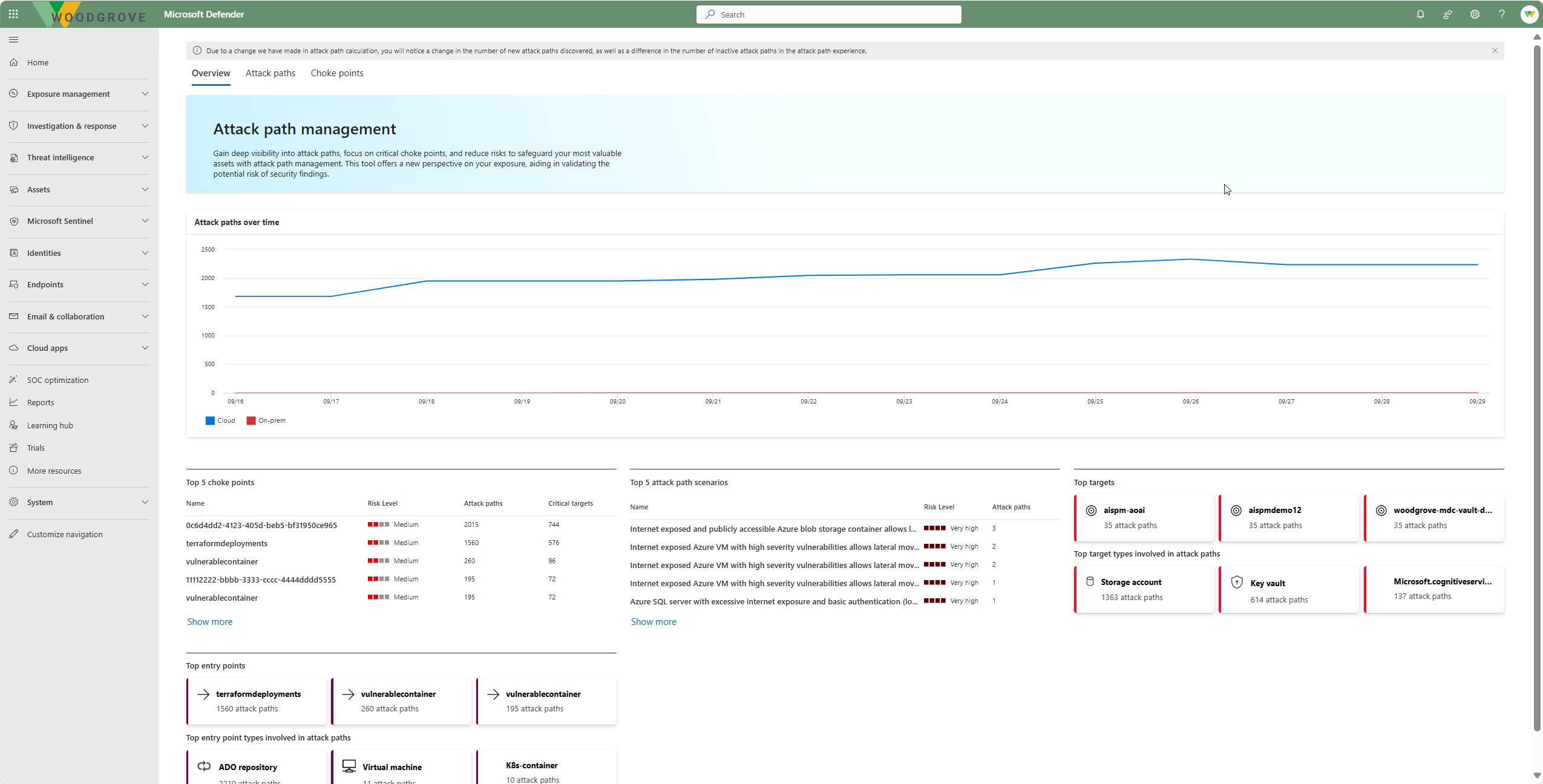

Panel ruta de acceso de ataque

El panel de rutas de acceso de ataque proporciona una vista de alto nivel de las rutas de acceso de ataque de la organización. Muestra el número de rutas de ataque, el número de puntos de ahogamiento y el número de recursos críticos. Puede usar esta información para comprender la posición de seguridad de su organización y priorizar los esfuerzos de seguridad. Desde el panel, puede explorar en profundidad los detalles de las rutas de acceso de ataque, los puntos de atraque y los recursos críticos.

Identificación y resolución de rutas de acceso de ataque

Esta es la forma en que La administración de la exposición le ayuda a identificar y resolver rutas de ataque.

Generación de rutas de acceso de ataque: Administración de exposición de seguridad genera automáticamente rutas de ataque basadas en los datos recopilados entre los recursos y las cargas de trabajo. Simula escenarios de ataque e identifica vulnerabilidades y debilidades que un atacante podría aprovechar.

- El número de rutas de ataque visibles en el portal puede fluctuar debido a la naturaleza dinámica de los entornos de TI. Nuestro sistema genera dinámicamente rutas de ataque basadas en las condiciones en tiempo real del entorno de cada cliente. Los cambios como la adición o eliminación de recursos, las actualizaciones de las configuraciones, el inicio o apagado de un usuario desde una máquina, un usuario agregado o quitado a un grupo y la implementación de nuevas directivas de segmentación de red o seguridad pueden influir en el número y los tipos de rutas de ataque identificadas.

- Este enfoque garantiza que la posición de seguridad que proporcionamos sea precisa y refleje el estado del entorno más reciente, lo que permite adaptarse a la agilidad necesaria en los entornos de TI de hoy en día.

Visibilidad de la ruta de ataque: la vista de gráfico de ruta de acceso de ataque usa datos de grafos de exposición empresariales para visualizar la ruta de acceso de ataque para comprender cómo podrían desarrollarse posibles amenazas.

- Al mantener el puntero sobre cada nodo y icono de conector, se proporciona información adicional sobre cómo se compila la ruta de acceso de ataque. Por ejemplo, desde una máquina virtual inicial que contiene claves TLS/SSL hasta los permisos para las cuentas de almacenamiento.

- El mapa de exposición empresarial amplía cómo puede visualizar las rutas de ataque. Junto con otros datos, muestra varias rutas de acceso de ataque y puntos de atasco, nodos que crean cuellos de botella en el gráfico o mapa donde convergen las rutas de acceso de ataque. Visualiza los datos de exposición, lo que le permite ver qué recursos están en riesgo y dónde priorizar el enfoque.

Recomendaciones de seguridad: obtenga recomendaciones accionables para mitigar posibles rutas de acceso a ataques.

Puntos de ataque: el panel de rutas de acceso de ataque resalta los recursos críticos en los que se intersecan varias rutas de ataque, lo que los identifica como vulnerabilidades clave. Al centrarse en estos puntos de ahogamiento, los equipos de seguridad pueden reducir el riesgo de forma eficaz abordando los recursos de alto impacto.

- Identificación: vea una lista de puntos de atragantamiento en el panel de ruta de acceso de ataque.

- Agrupación: Administración de exposición de seguridad grupos de nodos de punto de atraque donde fluyen varias rutas de ataque o se intersecan en el camino a un recurso crítico.

- Mitigación estratégica: la visibilidad del punto de atascamiento le permite centrar los esfuerzos de mitigación estratégicamente, abordando varias rutas de ataque mediante la protección de estos puntos críticos.

- Protección: asegurarse de que los puntos de atascamiento sean seguros protege sus recursos frente a amenazas.

Radio de explosión: permite a los usuarios explorar visualmente las rutas de acceso de mayor riesgo desde un punto de atragantamiento. Proporciona una visualización detallada que muestra cómo el riesgo de un recurso podría afectar a otros, lo que permite a los equipos de seguridad evaluar las implicaciones más amplias de un ataque y priorizar las estrategias de mitigación de forma más eficaz.