Neuerungen in Microsoft Sentinel

In diesem Artikel werden die neuesten Features für Microsoft Sentinel sowie neue Features in verwandten Diensten aufgeführt, die Microsoft Sentinel noch benutzerfreundlicher machen. Neue Features in der Unified Security Operations (SecOps) Platform von Microsoft finden Sie in der Unified Security Operations Platform-Dokumentation.

Die aufgeführten Features wurden in den letzten drei Monaten veröffentlicht. Informationen zu älteren bereitgestellten Features finden Sie in unseren Tech Community-Blogs.

Hinweis

Informationen über die Verfügbarkeit von Funktionen in US-Regierungs-Clouds finden Sie in den Microsoft Sentinel-Tabellen in Cloud-Funktionsverfügbarkeit für US-Regierungskunden.

Januar 2025

- Optimieren von Threat Intelligence-Feeds mit Erfassungsregeln

- Abgleichsanalyseregel jetzt allgemein verfügbar (GA)

- Threat Intelligence-Verwaltungsschnittstelle wurde aktualisiert

- Freischalten der erweiterten Bedrohungssuche mit neuen STIX-Objekten, indem Sie neue Threat Intelligence-Tabellen aktivieren

- Die Upload-API für Threat Intelligence unterstützt jetzt mehr STIX-Objekte.

- Microsoft Defender Threat Intelligence-Datenconnectors sind jetzt allgemein verfügbar (GA).

- Unterstützung von Bicep-Vorlagen für Repositorys (Vorschau)

- SOC-Optimierungsupdates für eine einheitliche Abdeckungsverwaltung

- Anzeigen granularer Lösungsinhalte im Microsoft Sentinel-Inhaltshub

Optimieren von Threat Intelligence-Feeds mit Erfassungsregeln

Optimieren Sie Threat Intelligence-Feeds, indem Sie Objekte filtern und anreichern, bevor sie an Ihren Arbeitsbereich übermittelt werden. Erfassungsregeln aktualisieren Attribute von Threat Intelligence-Objekten oder filtern Objekte vollständig heraus. Sehen Sie sich hier die Ankündigung an.

Weitere Informationen finden Sie unter Grundlegendes zu Threat Intelligence-Erfassungsregeln.

Abgleichsanalyseregel jetzt allgemein verfügbar (GA)

Microsoft bietet Zugriff auf Premium-Threat Intelligence über die Threat Intelligence-Analyseregel von Defender, die jetzt allgemein verfügbar ist (GA). Weitere Informationen zum Verwenden dieser Regel, die Warnungen und Incidents mit hoher Genauigkeit generiert, finden Sie unter Verwenden von Abgleichsanalysen zum Erkennen von Bedrohungen.

Threat Intelligence-Verwaltungsschnittstelle wurde verschoben

Threat Intelligence für Microsoft Sentinel im Defender-Portal wurde geändert! Wir haben die Seite in Intel-Verwaltung umbenannt und mit anderen Threat Intelligence-Workflows verschoben. Es gibt keine Änderung für Kunden, die Microsoft Sentinel in der Azure-Umgebung verwenden.

Verbesserungen an den Threat Intelligence-Funktionen sind für Kunden verfügbar, die beide Microsoft Sentinel-Umgebungen verwenden. Die Verwaltungsschnittstelle optimiert die Erstellung und Zusammenstellung von Threat Intelligence mit den folgenden wichtigen Features:

- Definieren Sie Beziehungen beim Erstellen neuer STIX-Objekte.

- Stellen Sie vorhandene Threat Intelligence mit dem neuen Beziehungs-Generator zusammen.

- Erstellen Sie schnell mehrere Objekte, indem Sie allgemeine Metadaten aus einem neuen oder vorhandenen TI-Objekt mithilfe einer Duplizierungsfunktion kopieren.

- Verwenden Sie die erweiterte Suche, um Ihre Threat Intelligence-Objekte zu sortieren und zu filtern, ohne eine Log Analytics-Abfrage zu schreiben.

Weitere Informationen finden Sie in den folgenden Artikeln:

- Neue STIX-Objekte in Microsoft Sentinel

- Grundlegendes zu Threat Intelligence

- Aufdecken von Angreifern mit Threat Intelligence in der einheitlichen SecOps-Plattform von Microsoft

Freischalten der erweiterten Bedrohungssuche mit neuen STIX-Objekten, indem Sie neue Threat Intelligence-Tabellen aktivieren

Tabellen, die das neue STIX-Objektschema unterstützen, sind nicht öffentlich verfügbar. Um Threat Intelligence für STIX-Objekte mit KQL abzufragen und das Suchmodell freizuschalten, das sie verwendet, fordern Sie mit diesem Formular eine Registrierung an. Erfassen Sie mit diesem Registrierungsprozess Ihre Threat Intelligence in den neuen Tabellen ThreatIntelIndicator und ThreatIntelObjects zusammen mit oder anstelle der aktuellen Tabelle ThreatIntelligenceIndicator.

Weitere Informationen finden Sie in der Blogankündigung Neue STIX-Objekten in Microsoft Sentinel.

Die Upload-API für Threat Intelligence unterstützt jetzt mehr STIX-Objekte.

Nutzen Sie Ihre Threat Intelligence-Plattformen optimal, wenn Sie sie über die Upload-API mit Microsoft Sentinel verbinden. Jetzt können Sie mehr Objekte aufnehmen als nur Indikatoren, wodurch die verschiedenen verfügbaren Threat Intelligence-Möglichkeiten widergespiegelt werden. Die Upload-API unterstützt die folgenden STIX-Objekte:

indicatorattack-patternidentitythreat-actorrelationship

Weitere Informationen finden Sie in den folgenden Artikeln:

- Verbinden Ihrer Threat Intelligence-Plattform mithilfe der Upload-API (Vorschau)

- Importieren von Threat Intelligence in Microsoft Sentinel mit der Upload-API (Vorschau)

- Neue STIX-Objekte in Microsoft Sentinel

Microsoft Defender Threat Intelligence-Datenconnectors sind jetzt allgemein verfügbar (GA).

Sowohl Premium- als auch Standard-Microsoft Defender Threat Intelligence-Datenconnectors sind jetzt im Inhaltshub allgemein verfügbar (GA). Weitere Informationen finden Sie in den folgenden Artikeln:

- Erkunden von Defender Threat Intelligence-Lizenzen

- Aktivieren des Microsoft Defender Threat Intelligence-Datenconnectors

Unterstützung von Bicep-Vorlagen für Repositorys (Vorschau)

Verwenden Sie Bicep-Vorlagen zusammen mit oder anstelle von ARM-JSON-Vorlagen in Microsoft Sentinel-Repositorys. Bicep bietet eine intuitive Möglichkeit zum Erstellen von Vorlagen für Azure-Ressourcen und Microsoft Sentinel-Inhaltselemente. Mit Bicep ist es nicht nur einfacher, neue Inhaltselemente zu entwickeln, sondern es vereinfacht auch das Überprüfen und Aktualisieren von Inhalten für alle, die an der Continuous Integration und Continuous Delivery Ihrer Microsoft Sentinel-Inhalte beteiligt sind.

Weitere Informationen finden Sie unter Planen Ihres Repositoryinhalts.

SOC-Optimierungsupdates für eine einheitliche Abdeckungsverwaltung

Bei Arbeitsbereichen, die für einheitliche Security Operations aktiviert sind, unterstützen SOC-Optimierungen jetzt sowohl SIEM- als auch XDR-Daten mit Erkennungsabdeckung von Microsoft Defender-Diensten.

Im Defender-Portal bieten die Seiten SOC-Optimierungen und MITRE ATT&CK jetzt auch zusätzliche Funktionen für eine bedrohungsbasierte Optimierung der Abdeckung, um die Auswirkungen der Empfehlungen auf Ihre Umgebung besser zu erläutern und Sie bei der Priorisierung der Implementierung zu unterstützen.

Zu den Verbesserungen gehören:

| Bereich | Details |

|---|---|

| SOC-Optimierungen: Übersichtsseite | – Der Score High, Medium oder Low für Ihre aktuelle Erkennungsabdeckung. Diese Bewertung kann Ihnen dabei helfen, zu entscheiden, welche Empfehlungen priorisiert werden sollten. – Ein Hinweis zur Anzahl der aktiven Microsoft Defender-Produkte (Dienste) aus allen verfügbaren Produkten. Dies hilft Ihnen zu verstehen, ob in Ihrer Umgebung ein ganzes Produkt fehlt. |

| Der Seitenbereich Optimierungsdetails wird angezeigt, wenn Sie einen Drilldown zu einer bestimmten Optimierung ausführen |

- Detaillierte Abdeckungsanalyse, einschließlich der Anzahl der benutzerdefinierten Erkennungen, Antwortaktionen und Produkte, die Sie aktiviert haben. - Detaillierte Netzdiagramme, die Ihre Abdeckung über verschiedene Bedrohungskategorien hinweg zeigen, sowohl für benutzerdefinierte als auch für sofort einsatzbereite Erkennungen. - Eine Option, um zum spezifischen Bedrohungsszenario auf der Seite MITRE ATT&CK zu springen, anstatt die MITRE ATT&CK-Abdeckung nur im Seitenbereich anzuzeigen. – Eine Option zum Anzeigen des vollständigen Bedrohungsszenarios, um weitere Details zu den sicherheitsrelevanten Produkten und Erkennungen anzuzeigen, die zur Sicherheitsabdeckung in Ihrer Umgebung verfügbar sind. |

| Seite MITRE ATT&CK | – Eine neue Umschaltfläche, um die Abdeckung nach Bedrohungsszenario anzuzeigen. Wenn Sie vom Seitenbereich der Empfehlungsdetails oder von der Seite Vollständige Bedrohungsszenarios anzeigen zur Seite MITRE ATT&CK&CK springen, wird die Seite MITRE ATT&CK für Ihr Bedrohungsszenario vorgefiltert. - Der Bereich Technische Details, der auf der Seite angezeigt wird, wenn Sie eine bestimmte MITRE ATT&CK-Technik auswählen, zeigt nun die Anzahl der aktiven Erkennungen aller verfügbaren Erkennungen für diese Technik an. |

Weitere Informationen finden Sie unter Optimieren Ihrer Security Operations und Grundlegendes zur Sicherheitsabdeckung durch das MITRE ATT&CK-Framework.

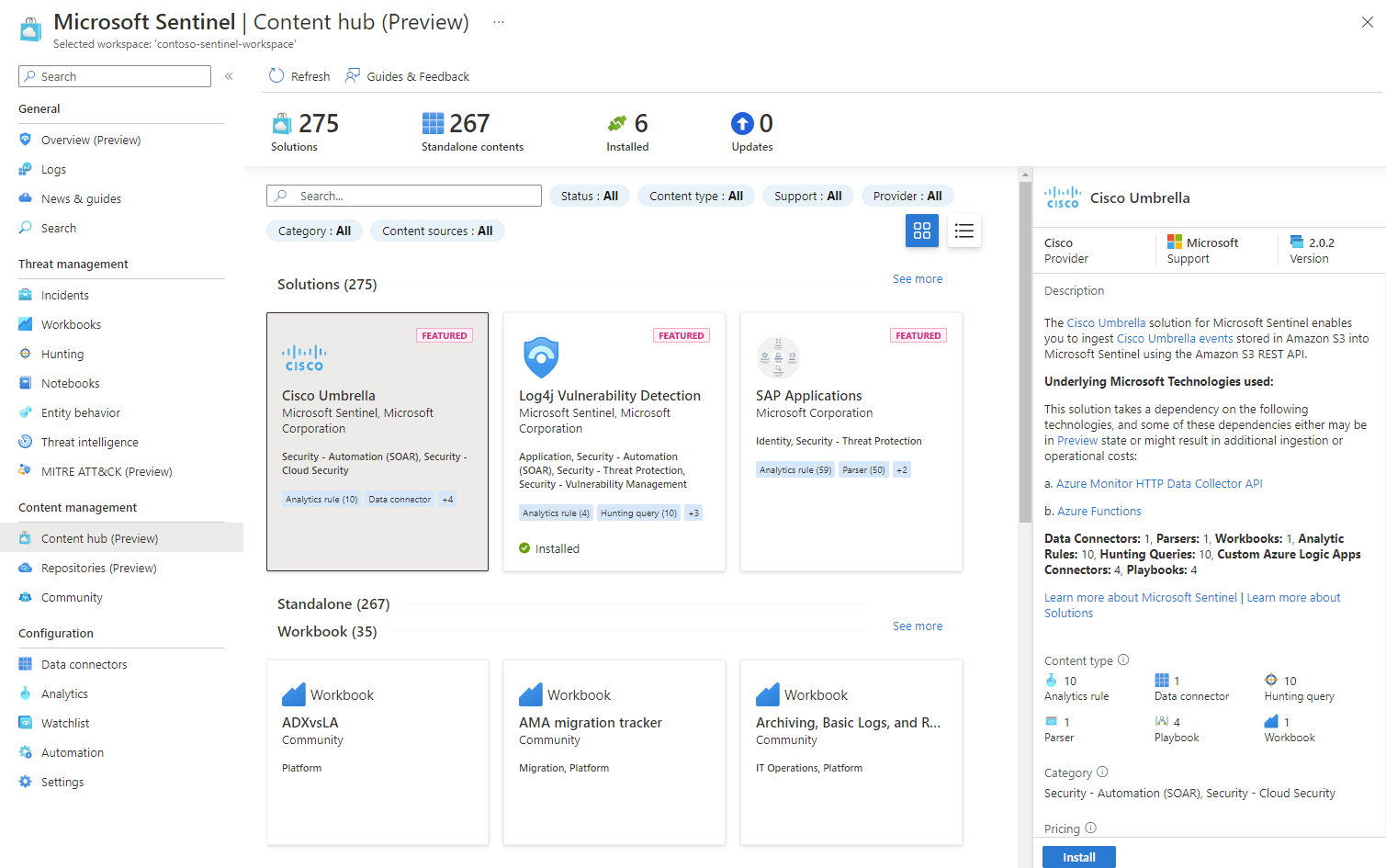

Anzeigen granularer Lösungsinhalte im Microsoft Sentinel-Inhaltshub

Sie können jetzt die einzelnen Inhalte, die in einer bestimmten Lösung verfügbar sind, direkt über den Inhaltshub anzeigen, und zwar auch, bevor Sie die Lösung installiert haben. Diese neue Sichtbarkeit hilft Ihnen, die für Sie verfügbaren Inhalte zu verstehen und die benötigten spezifischen Lösungen einfacher zu identifizieren, zu planen und zu installieren.

Erweitern Sie jede Lösung im Inhaltshub, um enthaltene Sicherheitsinhalte anzuzeigen. Zum Beispiel:

Die Aktualisierungen der granularen Lösungsinhalte umfassen auch eine auf generativer KI basierende Suchmaschine, die Ihnen hilft, zuverlässigere Suchvorgänge auszuführen, indem sie tief in den Lösungsinhalt eintaucht und Ergebnisse für ähnliche Begriffe zurückgibt.

Weitere Informationen finden Sie unter Entdecken von Inhalten.

Dezember 2024

- Neue SOC-Optimierungsempfehlung basierend auf ähnlichen Organisationen (Vorschau)

- Bereitstellung ohne Agent für SAP-Anwendungen (eingeschränkte Vorschau)

- Microsoft Sentinel-Arbeitsmappen können jetzt direkt im Microsoft Defender-Portal angezeigt werden

- Unified Microsoft Sentinel-Lösung für Microsoft Business Apps

- Neue Dokumentationsbibliothek für die Unified Security Operations Platform von Microsoft

- Neuer S3-basierter Datenconnector für WAF-Protokolle von Amazon Web Services (Vorschau)

Neue SOC-Optimierungsempfehlung basierend auf ähnlichen Organisationen (Vorschau)

Die SOC-Optimierung enthält jetzt neue Empfehlungen zum Hinzufügen von Datenquellen zu Ihrem Arbeitsbereich, die auf dem Sicherheitsstatus anderer Kunden basieren, die in ähnlichen Branchen und Sektoren wie Sie arbeiten und die ähnliche Datenerfassungsmuster aufweisen. Fügen Sie die empfohlenen Datenquellen hinzu, um die Sicherheitsabdeckung für Ihre Organisation zu verbessern.

Weitere Informationen finden Sie in der Referenz zu SOC-Optimierungsempfehlungen.

Bereitstellung ohne Agent für SAP-Anwendungen (eingeschränkte Vorschau)

Die Microsoft Sentinel-Lösung für SAP-Anwendungen unterstützt jetzt eine Bereitstellung ohne Agent, indem die eigene Cloudplattformfeatures von SAP verwendet wird, um eine vereinfachte Bereitstellung und Konnektivität ohne Agent bereitzustellen. Anstatt einen virtuellen Computer und einen containerisierten Agent bereitzustellen, verwenden Sie SAP Cloud Connector und die vorhandenen Verbindungen mit Back-End-ABAP-Systemen, um Ihr SAP-System mit Microsoft Sentinel zu verbinden.

Die Lösung ohne Agent verwendet SAP Cloud Connector und SAP Integration Suite, die den meisten SAP-Kunden bereits vertraut sind. Dies reduziert die Bereitstellungszeiten erheblich, insbesondere für diejenigen, die mit Docker, Kubernetes und der Linux-Verwaltung nicht so vertraut sind. Mit SAP Cloud Connector profitiert die Lösung von bereits bestehenden Setups und etablierten Integrationsprozessen. Dies bedeutet, dass Sie Netzwerkprobleme nicht erneut behandeln müssen, da die Personen, die SAP Cloud Connector ausführen, diesen Prozess bereits durchlaufen haben.

Die Lösung ohne Agent ist kompatibel mit SAP S/4HANA Cloud, Private Edition RISE mit SAP, SAP S/4HANA lokal und SAP ERP Central Component (ECC). So wird kontinuierliche Funktionalität vorhandener Sicherheitsinhalte sichergestellt, einschließlich Erkennungen, Arbeitsmappen und Playbooks.

Wichtig

Die Lösung ohne Agent von Microsoft Sentinel ist in der eingeschränkten Vorschau als vorab freigegebenes Produkt verfügbar, das vor der kommerziellen Veröffentlichung noch erheblich geändert werden kann. Microsoft übernimmt hinsichtlich der hier bereitgestellten Informationen keine Gewährleistungen, weder ausdrücklich noch konkludent. Der Zugriff auf die Lösung ohne Agent erfordert außerdem die Registrierung und steht während des Vorschauzeitraums nur für genehmigte Kunden und Partner zur Verfügung.

Weitere Informationen finden Sie unter:

- Microsoft Sentinel for SAP goes agentless

- Registrieren für die eingeschränkte Vorschau

- Microsoft Sentinel-Lösung für SAP-Anwendungen: Übersicht über die Bereitstellung

Microsoft Sentinel-Arbeitsmappen können jetzt direkt im Microsoft Defender-Portal angezeigt werden

Microsoft Sentinel-Arbeitsmappen stehen jetzt direkt im Microsoft Defender-Portal für einheitliche Security Operations (SecOps) zur Verfügung. Wenn Sie nun im Defender-Portal Microsoft Sentinel > Berohungsmanagement> Arbeitsmappen auswählen, bleiben Sie im Defender-Portal, anstatt eine neue Registerkarte für Arbeitsmappen im Azure-Portal zu öffnen. Wechseln Sie nur dann mit der Tabulatortaste das Azure-Portal, wenn Sie Ihre Arbeitsmappen bearbeiten müssen.

Microsoft Sentinel-Arbeitsmappen basieren auf Azure Monitor-Arbeitsmappen und helfen Ihnen beim Visualisieren und Überwachen der Daten, die in Microsoft Sentinel erfasst wurden. Arbeitsmappen fügen Tabellen und Diagramme mit Analysen für Ihre Protokolle und Abfragen zu den bereits verfügbaren Tools hinzu.

Weitere Informationen finden Sie unter Visualisieren und Überwachen Ihrer Daten mithilfe von Arbeitsmappen in Microsoft Sentinel und Verbinden von Microsoft Sentinel mit Microsoft Defender XDR.

Unified Microsoft Sentinel-Lösung für Microsoft Business Apps

Microsoft Sentinel bietet jetzt eine einheitliche Lösung für Microsoft Power Platform, Microsoft Dynamics 365 Customer Engagement und Microsoft Dynamics 365 Finance and Operations. Die Lösung umfasst Datenconnectors und Sicherheitsinhalte für alle Plattformen.

Die aktualisierte Lösung entfernt die Dynamics 365 CE-Apps und die Dynamics 365 Finance and Operations-Lösungen aus dem Microsoft Sentinel-Inhaltshub. Vorhandene Kunden sehen, dass diese Lösungen in die Microsoft Business Applications-Lösung umbenannt werden.

Die aktualisierte Lösung entfernt auch den Power Platform Inventory-Datenconnector. Während der Power Platform Inventory-Datenconnector weiterhin für Arbeitsbereiche unterstützt wird, in denen er bereits bereitgestellt wurde, ist er für neue Bereitstellungen in anderen Arbeitsbereichen nicht verfügbar.

Weitere Informationen finden Sie unter:

Was ist die Microsoft Sentinel-Lösung für Microsoft Business Apps?

Microsoft Power Platform und Microsoft Dynamics 365 Customer Engagement:

Microsoft Dynamics 365 Finance and Operations:

Neue Dokumentationsbibliothek für die Unified Security Operations Platform von Microsoft

Hier finden Sie eine zentrale Dokumentation zu Unified Security Operations Platform von Microsoft im Microsoft Defender-Portal. Die Unified SecOps Platform von Microsoft vereint die vollständigen Funktionen von Microsoft Sentinel, Microsoft Defender XDR, Microsoft Security Exposure Management und generative KI im Defender-Portal. Erfahren Sie mehr über die Features und Funktionen, die mit der Unified SecOps Platform von Microsoft verfügbar sind, und beginnen Sie dann mit der Planung Ihrer Bereitstellung.

Neuer S3-basierter Datenconnector für WAF-Protokolle von Amazon Web Services (Vorschau)

Erfassen von Protokollen aus der Webanwendungsfirewall von Amazon Web Services (WAF) mit dem neuen S3-basierten Connector von Microsoft Sentinel. Dieser Connector verfügt zum ersten Mal über ein schnelles und einfaches automatisiertes Setup und nutzt AWS CloudFormation-Vorlagen für die Ressourcenerstellung. Senden Sie Ihre AWS WAF-Protokolle an einen S3-Bucket, in dem unser Datenconnector sie abruft und einnimmt.

Weitere Details und Einrichtungsanweisungen finden Sie unter Verbinden von Microsoft Sentinel mit Amazon Web Services zum Erfassen von AWS WAF-Protokollen.

November 2024

Verfügbarkeit von Microsoft Sentinel im Microsoft Defender-Portal

Wir haben zuvor angekündigt, dass Microsoft Sentinel in der Unified Security Operations Platform von Microsoft im Microsoft Defender-Portal allgemein verfügbar ist.

Jetzt ist Microsoft Sentinel, in der Vorschau, im Defender-Portal auch ohne Microsoft Defender XDR oder eine Microsoft 365 E5-Lizenz verfügbar. Weitere Informationen finden Sie unter:

- Microsoft Sentinel im Microsoft Defender-Portal

- Verbinden von Microsoft Sentinel mit dem Microsoft Defender-Portal

Oktober 2024

Updates für Microsoft Sentinel-Lösung für Microsoft Power Platform

Ab dem 17. Oktober 2024 werden Überwachungsprotokollierungsdaten für Power Apps, Power Platform DLP und Power Platform Connectors anstelle der PowerPlatformAdminActivity-Tabelle an die PowerAppsActivity-, PowerPlatformDlpActivity- und PowerPlatformConnectorActivity-Tabellen weitergeleitet.

Sicherheitsinhalte in der Microsoft Sentinel-Lösung für Microsoft Power Platform werden mit der neuen Tabelle und Schemas für Power Apps, Power Platform DLP und Power Platform Connectors aktualisiert. Es wird empfohlen, die Power Platform-Lösung in Ihrem Arbeitsbereich auf die neueste Version zu aktualisieren und die aktualisierten Analyseregelvorlagen anzuwenden, um von den Änderungen zu profitieren. Weitere Informationen finden Sie unter Installieren oder Aktualisieren von Inhalten.

Kunden, die veraltete Datenconnectors für Power Apps, Power Platform DLP und Power Platform Connectors verwenden, können diese Connectors sicher trennen und aus ihrem Microsoft Sentinel-Arbeitsbereich entfernen. Alle zugehörigen Datenflüsse werden mithilfe des Power Platform Admin Activity Connectors erfasst.

Weitere Informationen finden Sie unter Nachrichtencenter.

September 2024

- Schemazuordnung in der SIEM-Migrationsoberfläche hinzugefügt

- Anreicherungs-Widgets von Drittanbietern, die im Februar 2025 eingestellt werden

- Azure-Reservierungen verfügen jetzt über Erwerbspläne mit Vorauszahlung für Microsoft Sentinel

- Import/Export von Automatisierungsregeln jetzt allgemein verfügbar

- Google Cloud Platform-Datenconnectors jetzt allgemein verfügbar

- Microsoft Sentinel jetzt allgemein verfügbar (GA) in Azure Israel, Mitte

Schemazuordnung zur SIEM-Migrationserfahrung hinzugefügt

Da die SIEM-Migrationserfahrung im Mai 2024 allgemein verfügbar wurde, wurden stetige Verbesserungen vorgenommen, um ihre Sicherheitsüberwachung von Splunk zu migrieren. Mit den folgenden neuen Features können Kunden dem Übersetzungsmodul für Microsoft Sentinel SIEM-Migration kontextbezogenere Details zu ihrer Splunk-Umgebung und -Verwendung bereitstellen:

- Schemazuordnung

- Unterstützung für Splunk-Makros bei der Übersetzung

- Unterstützung für Splunk-Lookups bei der Übersetzung

Weitere Informationen zu diesen Updates finden Sie unter SIEM-Migrationserfahrung.

Weitere Informationen zur SIEM Migrationserfahrung finden Sie in den folgenden Artikeln:

- Werden Sie ein Microsoft Sentinel-Ninja – Migrationsabschnitt

- SIEM-Migrationsupdate – Microsoft Sentinel-Blog

Anreicherungs-Widgets von Drittanbietern, die im Februar 2025 eingestellt werden

Ab sofort können Sie das Feature zum Erstellen von Anreicherungs-Widgets, die Daten aus externen Datenquellen von Drittanbietern abrufen, nicht mehr aktivieren. Diese Widgets werden auf Microsoft Sentinel-Entitätsseiten und an anderen Stellen angezeigt, an denen Entitätsinformationen angezeigt werden. Diese Änderung geschieht, da Sie den Azure Key Vault nicht mehr erstellen können, der für den Zugriff auf diese externen Datenquellen erforderlich ist.

Wenn Sie bereits Anreicherungs-Widgets von Drittanbietern verwenden, d. h., wenn dieser Schlüsseltresor bereits vorhanden ist, können Sie Widgets, die Sie noch nicht verwendet haben, konfigurieren und verwenden, obwohl wir dies nicht empfehlen.

Ab Februar 2025 werden alle vorhandenen Anreicherungs-Widgets, die Daten aus Quellen von Drittanbietern abrufen, nicht mehr angezeigt, weder auf Entitätsseiten noch an anderen Stellen.

Wenn Ihre Organisation Anreicherungs-Widgets von Drittanbietern verwendet, empfehlen wir, diese im Voraus zu deaktivieren, indem Sie den Schlüsseltresor, den Sie für diesen Zweck erstellt haben, aus seiner Ressourcengruppe löschen. Der Name des Schlüsseltresors beginnt mit „Widgets“.

Anreicherungs-Widgets, die auf Datenquellen von Erstanbietern basieren, sind von dieser Änderung nicht betroffen und funktionieren weiterhin wie zuvor. „Datenquellen von Erstanbietern“ enthalten alle Daten, die bereits aus externen Quellen (d. h. alle Daten in Tabellen in Ihrem Log Analytics-Arbeitsbereich) und aus Microsoft Defender Threat Intelligence in Microsoft Sentinel aufgenommen wurden.

Erwerbspläne mit Vorauszahlung jetzt für Microsoft Sentinel verfügbar

Erwerbspläne mit Vorauszahlung sind eine Art von Azure-Reservierung. Wenn Sie einen Erwerbsplan mit Vorauszahlung kaufen, erhalten Sie Commit-Einheiten (CUs) zu vergünstigten Konditionen für ein bestimmtes Produkt. Microsoft Sentinel Commit-Einheiten (SCUs) werden auf die anrechenbaren Kosten in Ihrem Arbeitsbereich angerechnet. Wenn Sie vorhersehbare Kosten haben, spart Ihnen die Auswahl des richtigen Erwerbsplans mit Vorauszahlung Geld!

Weitere Informationen finden Sie unter Optimieren der Kosten mit einem Erwerbsplan mit Vorauszahlung.

Import/Export von Automatisierungsregeln jetzt allgemein verfügbar

Die Möglichkeit, Automatisierungsregeln in Azure Resource Manager-Vorlagen (ARM) im JSON-Format zu exportieren und aus ARM-Vorlagen zu importieren, ist jetzt nach einem kurzen Vorschauzeitraum allgemein verfügbar.

Weitere Informationen finden Sie unter Exportieren und Importieren von Automatisierungsregeln.

Google Cloud Platform-Datenconnectors jetzt allgemein verfügbar

Die Google Cloud Platform-Datenconnectors (GCP) von Microsoft Sentinel basieren auf Codeless Connector Platform (CCP) und sind jetzt allgemein verfügbar. Mit diesen Connectors können Sie Protokolle aus Ihrer GCP-Umgebung mithilfe der Pub/Sub-Funktion der GCP erfassen:

Der Pub/Sub Audit Logs-Connector von Google Cloud Platform (GCP) erfasst Überwachungspfade des Zugriffs auf GCP-Ressourcen. Analysten können diese Protokolle überwachen, um Ressourcenzugriffsversuche nachzuverfolgen und potenzielle Bedrohungen in der GCP-Umgebung zu erkennen.

Der Security Command Center-Connector von Google Cloud Platform (GCP) sammelt Erkenntnisse aus dem Google Security Command Center, einer robusten Sicherheits- und Risikomanagementplattform für Google Cloud. Analysten können diese Ergebnisse anzeigen, um Einblicke in den Sicherheitsstatus der Organisation zu erhalten, einschließlich des Ressourcenbestands und der Ermittlung und Erkennung von Sicherheitsrisiken und Bedrohungen sowie Risikominderung und -behebung.

Weitere Informationen zu diesen Connectors finden Sie unter Erfassung von Google Cloud Platform-Protokolldaten in Microsoft Sentinel.

Microsoft Sentinel jetzt allgemein verfügbar (GA) in Azure Israel, Mitte

Microsoft Sentinel ist jetzt in der Azure Region Israel, Mitte verfügbar, mit demselben Featuresatz wie in allen anderen kommerziellen Azure-Regionen.

Weitere Informationen finden Sie unter Microsoft Sentinel-Featureunterstützung für kommerzielle/andere Clouds und geografische Verfügbarkeit und Datenresidenz in Microsoft Sentinel.

August 2024

- Einstellung des Log Analytics-Agents

- Exportieren und Importieren von Automatisierungsregeln (Vorschau)

- Microsoft Sentinel-Unterstützung in der Microsoft Defender-Mehrmandantenverwaltung (Vorschau)

- Microsoft Defender Threat Intelligence Premium-Datenconnector (Vorschau)

- Einheitliche AMA-basierte Connectors für Syslog-Erfassung

- Bessere Sichtbarkeit für Windows-Sicherheitsereignisse

- Neuer Aufbewahrungsplan für Hilfsprotokolle (Preview)

- Erstellen von Zusammenfassungsregeln für große Datenmengen (Preview)

Einstellung des Log Analytics-Agents

Am 31. August 2024 wurde der Log Analytics-Agent (MMA/OMS) außer Betrieb genommen.

Die Protokollsammlung aus vielen Appliances und Geräten wird jetzt vom Common Event Format (CEF) über AMA, Syslog über AMA oder benutzerdefinierte Protokolle über den AMA-Datenconnector in Microsoft Sentinel unterstützt. Wenn Sie den Log Analytics-Agent in Ihrer Microsoft Sentinel-Bereitstellung verwendet haben, wird empfohlen, zum Azure Monitor-Agent (AMA) zu migrieren.

Weitere Informationen finden Sie unter:

- Suchen Ihres Microsoft Sentinel-Datenconnectors

- Migrieren vom Log Analytics-Agent zum Azure Monitor-Agent

- AMA-Migration für Microsoft Sentinel

- Blogs:

Exportieren und Importieren von Automatisierungsregeln (Vorschau)

Verwalten Sie Ihre Microsoft Sentinel-Automatisierungsregeln als Code! Sie können jetzt Ihre Automatisierungsregeln innerhalb Ihres Programms in ARM-Vorlagendateien (Azure Resource Manager) exportieren und Regeln aus diesen Dateien importieren, um Ihre Microsoft Sentinel-Bereitstellungen als Code zu verwalten und zu steuern. Die Exportaktion erstellt eine JSON-Datei am Downloadspeicherort Ihres Browsers, die Sie dann umbenennen, verschieben und auch sonst wie jede andere Datei behandeln können.

Die exportierte JSON-Datei ist arbeitsbereichsunabhängig, sodass sie in andere Arbeitsbereiche und sogar andere Mandanten importiert werden kann. Als Code kann sie außerdem versionskontrolliert, aktualisiert und in einem verwalteten CI/CD-Framework bereitgestellt werden.

Die Datei enthält alle Parameter, die in der Automatisierungsregel definiert sind. Es können Regeln beliebiger Triggertypen in eine JSON-Datei exportiert werden.

Weitere Informationen finden Sie unter Exportieren und Importieren von Automatisierungsregeln.

Microsoft Sentinel-Unterstützung in der Microsoft Defender-Mehrmandantenverwaltung (Vorschau)

Wenn Sie Microsoft Sentinel in die Microsoft Unified Security Operations Platform integriert haben, sind Microsoft Sentinel-Daten jetzt mit Defender XDR-Daten in der Mehrmandantenverwaltung von Microsoft Defender verfügbar. Derzeit wird auf der Microsoft Unified Security Operations Platform nur ein Microsoft Sentinel-Arbeitsbereich pro Mandant unterstützt. Daher zeigt die Microsoft Defender-Mehrmandantenverwaltung SIEM-Daten (Security Information & Event Management) aus einem Microsoft Sentinel-Arbeitsbereich pro Mandant an. Weitere Informationen finden Sie unter Microsoft Defender-Mehrmandantenverwaltung und Microsoft Sentinel im Microsoft Defender-Portal.

Microsoft Defender Threat Intelligence Premium-Datenconnector (Vorschau)

Ihre Premium-Lizenz für Microsoft Defender Threat Intelligence (MDTI) bietet Ihnen jetzt die Möglichkeit, alle Premium-Indikatoren direkt in Ihren Arbeitsbereich zu integrieren. Der MDTI Premium-Datenconnector erweitert die Funktionen für Bedrohungssuche und -recherche in Microsoft Sentinel.

Weitere Informationen finden Sie unter Grundlegendes zu Threat Intelligence.

Einheitliche AMA-basierte Connectors für Syslog-Erfassung

Mit der bevorstehenden Einstellung des Log Analytics-Agents hat Microsoft Sentinel die Sammlung und Erfassung von Syslog-Nachrichten, CEF-Nachrichten und Protokollnachrichten im benutzerdefinierten Format in drei Datenconnectors für verschiedene Zwecke basierend auf dem Azure Monitor Agent (AMA) konsolidiert:

- Syslog über AMA, für jedes Gerät, dessen Protokolle in der Syslog-Tabelle in Log Analytics erfasst werden.

- Common Event Format (CEF) über AMA, für jedes Gerät, dessen Protokolle in der CommonSecurityLog-Tabelle in Log Analytics erfasst werden.

- Neu! Benutzerdefinierte Protokolle über AMA (Vorschau), für jeden der 15 Gerätetypen oder jedes nicht aufgelistete Gerät, dessen Protokolle in benutzerdefinierten Tabellen erfasst werden, deren Namen mit _CL in Log Analytics enden.

Diese Connectors ersetzen nahezu alle bisher vorhandenen Connectors für einzelne Geräte- und Appliance-Typen, die entweder auf dem älteren Log Analytics-Agent (auch als MMA oder OMS bezeichnet) oder dem aktuellen Azure Monitor Agent basieren. Die Lösungen, die im Inhaltshub für alle diese Geräte und Appliances bereitgestellt werden, enthalten nun einen der drei Connectors, der für die Lösung geeignet ist.* Die ersetzten Connectors sind jetzt im Datenconnectorkatalog als „Veraltet“ gekennzeichnet.

Die Diagramme für die Datenerfassung, die zuvor auf der Connectorseite der einzelnen Geräte angezeigt wurden, finden Sie jetzt in den gerätespezifischen Arbeitsmappen, die für jede Gerätelösung bereitgestellt werden.

* Wenn Sie die Lösung für eine dieser Anwendungen, eines dieser Geräte oder eine dieser Appliances installieren, müssen Sie die Option Mit Abhängigkeiten installieren auf der Lösungsseite auswählen und dann den Datenconnector auf der folgenden Seite markieren, um sicherzustellen, dass der zugehörige Datenconnector installiert ist.

Informationen zu den aktualisierten Verfahren für die Installation dieser Lösungen finden Sie in den folgenden Artikeln:

- CEF über AMA-Datenconnector – Konfigurieren spezieller Appliances oder Geräte für die Microsoft Sentinel-Datenerfassung

- Syslog über AMA-Datenconnector – Konfigurieren spezieller Appliances oder Geräte für die Microsoft Sentinel-Datenerfassung

- Benutzerdefinierte Protokolle über AMA-Datenconnector – Konfigurieren der Datenerfassung in Microsoft Sentinel aus speziellen Anwendungen

Bessere Sichtbarkeit für Windows-Sicherheitsereignisse

Wir haben das Schema der SecurityEvent-Tabelle, die Windows-Sicherheitsereignisse hostet, verbessert und neue Spalten hinzugefügt, um die Kompatibilität mit dem Azure Monitor Agent (AMA) für Windows (Version 1.28.2) sicherzustellen. Diese Verbesserungen sind darauf ausgelegt, die Sichtbarkeit und Transparenz gesammelter Windows-Ereignisse zu erhöhen. Wenn Sie nicht daran interessiert sind, Daten in diesen Feldern zu empfangen, können Sie eine Erfassungszeittransformation (z. B. „project-away“) anwenden, um sie zu löschen.

Neuer Aufbewahrungsplan für Hilfsprotokolle (Preview)

Mit dem neuen Aufbewahrungsplan für Hilfsprotokolle für Log Analytics-Tabellen können Sie große Mengen von Protokollen mit hohem Volumen erfassen, die zusätzliche Sicherheit zu wesentlich geringeren Kosten beitragen. Hilfsprotokolle sind für 30 Tage mit interaktiver Aufbewahrung verfügbar, in denen Sie einfache Abfragen mit einer einzelnen Tabelle ausführen können, z. B. um die Daten zusammenzufassen und zu aggregieren. Nach diesem 30-Tage-Zeitraum werden Hilfsprotokolldaten in die Langzeitaufbewahrung übertragen, für die Sie zu sehr geringen Kosten bis zu 12 Jahre angeben können. Mit diesem Plan können Sie auch Suchaufträge für die Daten in der Langzeitaufbewahrung ausführen und nur die gewünschten Datensätze in eine neue Tabelle extrahieren, die Sie wie eine normale Log Analytics-Tabelle mit vollständigen Abfragefunktionen nutzen können.

Weitere Informationen zu Hilfsprotokollen und zum Vergleich mit Analyseprotokollen finden Sie unter Protokollaufbewahrungspläne in Microsoft Sentinel.

Ausführlichere Informationen zu den verschiedenen Protokollverwaltungsplänen finden Sie unter Tabellenpläne im Artikel Übersicht über Azure Monitor-Protokolle in der Azure Monitor-Dokumentation.

Erstellen von Zusammenfassungsregeln in Microsoft Sentinel für große Datenmengen (Preview)

Microsoft Sentinel bietet jetzt die Möglichkeit, mit Azure Monitor-Zusammenfassungsregeln dynamische Zusammenfassungen zu erstellen, die große Datenmengen im Hintergrund zusammenfassen und so einen reibungsloseren Ablauf der Sicherheitsvorgänge auf allen Protokollebenen ermöglichen.

- Greifen Sie über die Kusto Query Language (KQL) auf zusammengefasste Regelergebnisse für Erkennung, Untersuchung, Hunting und Berichterstattung zu.

- Führen Sie Hochleistungsabfragen der Kusto Query Language (KQL) für zusammengefasste Daten aus.

- Verwenden Sie die Ergebnisse der Zusammenfassungsregeln für längere Zeiträume für Untersuchungen, Hunting und Compliance-Aktivitäten.

Weitere Informationen finden Sie unter Aggregieren von Microsoft Sentinel-Daten mit Zusammenfassungsregeln.