Protokollaufbewahrungspläne in Microsoft Sentinel

Es gibt zwei konkurrierende Aspekte der Protokollsammlung und -aufbewahrung, die für ein erfolgreiches Programm zur Bedrohungserkennung von entscheidender Bedeutung sind. Einerseits möchten Sie die Anzahl der von Ihnen erfassten Protokollquellen maximieren, um eine möglichst umfassende Sicherheitsabdeckung zu erreichen. Andererseits müssen Sie die Kosten minimieren, die durch die Erfassung aller Daten entstehen.

Diese konkurrierenden Anforderungen erfordern eine Protokollverwaltungsstrategie, die ein Gleichgewicht zwischen Datenzugriff, Abfrageleistung und Speicherkosten herstellt.

In diesem Artikel werden Kategorien von Daten und die Aufbewahrungszustände erläutert, die für die Speicherung und den Zugriff auf Ihre Daten verwendet werden. Außerdem werden die Protokollpläne beschrieben, die Microsoft Sentinel Ihnen bietet, um eine Protokollverwaltungs- und Aufbewahrungsstrategie zu erstellen.

Wichtig

Der Protokolltyp Hilfsprotokoll befindet sich derzeit in der PREVIEW. Die zusätzlichen Nutzungsbestimmungen für Microsoft Azure-Vorschauen enthalten zusätzliche rechtliche Bedingungen, die für Azure-Features gelten, die sich in der Beta- oder Vorschauversion befinden bzw. anderweitig noch nicht zur allgemeinen Verfügbarkeit freigegeben sind.

Microsoft Sentinel ist auf der Unified Security Operations Platform von Microsoft im Microsoft Defender-Portal allgemein verfügbar. Für die Preview ist Microsoft Sentinel im Defender-Portal ohne Microsoft Defender XDR oder eine E5-Lizenz verfügbar. Weitere Informationen finden Sie unter Microsoft Sentinel im Microsoft Defender-Portal.

Kategorien von erfassten Daten

Microsoft empfiehlt, die in Microsoft Sentinel erfassten Daten in zwei allgemeine Kategorien zu klassifizieren:

Primäre Sicherheitsdaten sind Daten, die einen kritischen Sicherheitswert enthalten. Diese Daten werden für proaktive Echtzeitüberwachung, geplante Warnungen und Analysen verwendet, um Sicherheitsbedrohungen zu erkennen. Die Daten müssen für alle Microsoft Sentinel-Erfahrungen in nahezu Echtzeit verfügbar sein.

Sekundäre Sicherheitsdaten sind ergänzende Daten, die häufig in umfangreichen, ausführlichen Protokollen enthalten sind. Diese Daten sind von begrenztem Sicherheitswert, können aber zusätzliche Informationen und Kontext zu Erkennungen und Untersuchungen bieten, um das vollständige Bild eines Sicherheitsvorfalls zu zeichnen. Sie müssen nicht sofort verfügbar sein, sollten aber bei Bedarf und in geeigneten Dosen zugänglich sein.

Primäre Sicherheitsdaten

Diese Kategorie besteht aus Protokollen, die kritische Sicherheitswerte für Ihre Organisation enthalten. Primäre Sicherheitsdaten können durch die folgenden Anwendungsfälle für SecOps beschrieben werden:

Regelmäßige Überwachung. Regeln zur Bedrohungserkennung (Analyse) werden in regelmäßigen Intervallen oder in nahezu Echtzeit auf diesen Daten ausgeführt.

On-Demand-Hunting. Komplexe Abfragen werden auf diesen Daten ausgeführt, um interaktives, leistungsstarkes Hunting nach Sicherheitsbedrohungen auszuführen.

Korrelation. Daten aus diesen Quellen werden mit Daten aus anderen primären Sicherheitsdatenquellen korreliert, um Bedrohungen zu erkennen und Angriffsstorys zu erstellen.

Regelmäßige Berichterstellung. Daten aus diesen Quellen sind ohne weiteres für das Zusammenführen in regelmäßige Berichte über den Sicherheitsstatus der Organisation verfügbar, sowohl für Sicherheits- als auch allgemeine Entscheidungsträger.

Verhaltensanalyse. Daten aus diesen Quellen werden verwendet, um Baselineverhaltensprofile für Ihre Benutzer und Geräte zu erstellen, damit Sie abweichendes Verhalten als verdächtig identifizieren können.

Einige Beispiele für primäre Datenquellen sind Protokolle von Antiviren- oder EDR (Enterprise Detection and Response)-Systemen, Authentifizierungsprotokolle, Überwachungspfade von Cloudplattformen, Threat Intelligence-Feeds und Warnungen von externen Systemen.

Protokolle, die primäre Sicherheitsdaten enthalten, sollten mithilfe des Plans für Analyseprotokolle gespeichert werden, der weiter unten in diesem Artikel beschrieben wird.

Sekundäre Sicherheitsdaten

Diese Kategorie umfasst Protokolle, deren einzelner Sicherheitswert begrenzt ist, die aber für eine umfassende Ansicht eines Sicherheitsvorfalls oder einer Sicherheitsverletzung unerlässlich sind. In der Regel sind diese Protokolle sehr umfangreich und können sehr ausführlich sein. Die SecOps-Anwendungsfälle für diese Daten umfassen Folgendes:

Threat Intelligence. Primäre Daten können gegen Listen von Indikatoren für Kompromittierung (Indicators of Compromise, IoC) oder Indikatoren für Angriffe (Indicators of Attack, IoA) überprüft werden, um Bedrohungen schnell und einfach zu erkennen.

Ad-hoc-Hunting/Untersuchungen. Daten können 30 Tage lang interaktiv abgefragt werden und ermöglichen eine wichtige Analyse für die Bedrohungssuche und Untersuchungen.

Umfangreiche Suchvorgänge. Daten können im Hintergrund im Petabyte-Maßstab erfasst und durchsucht werden, während sie effizient mit minimaler Verarbeitung gespeichert werden.

Zusammenfassung via Sammelregeln. Fassen Sie umfangreiche Protokolle zu aggregierten Informationen zusammen und speichern Sie die Ergebnisse als primäre Sicherheitsdaten. Weitere Informationen über Zusammenfassungsregeln finden Sie unter Aggregierte Microsoft Sentinel-Daten mit Zusammenfassungsregeln.

Einige Beispiele für sekundäre Datenprotokollquellen sind Cloudspeicher-Zugriffsprotokolle, NetFlow-Protokolle, TLS/SSL-Zertifikatsprotokolle, Firewallprotokolle, Proxyprotokolle und IoT-Protokolle. Um mehr darüber zu erfahren, wie jede dieser Quellen einen Mehrwert für Sicherheitserkennungen bietet, ohne immer benötigt zu werden, lesen Sie Protokollquellen zur Verwendung für die Erfassung von Hilfsprotokollen.

Protokolle, die sekundäre Sicherheitsdaten enthalten, sollten mithilfe des Plans Hilfsprotokolle (jetzt in der Vorschau) gespeichert werden, wie weiter unten in diesem Artikel beschrieben.

Für eine Nicht-Vorschau-Option können Sie stattdessen Basisprotokolle verwenden.

Protokollverwaltungspläne

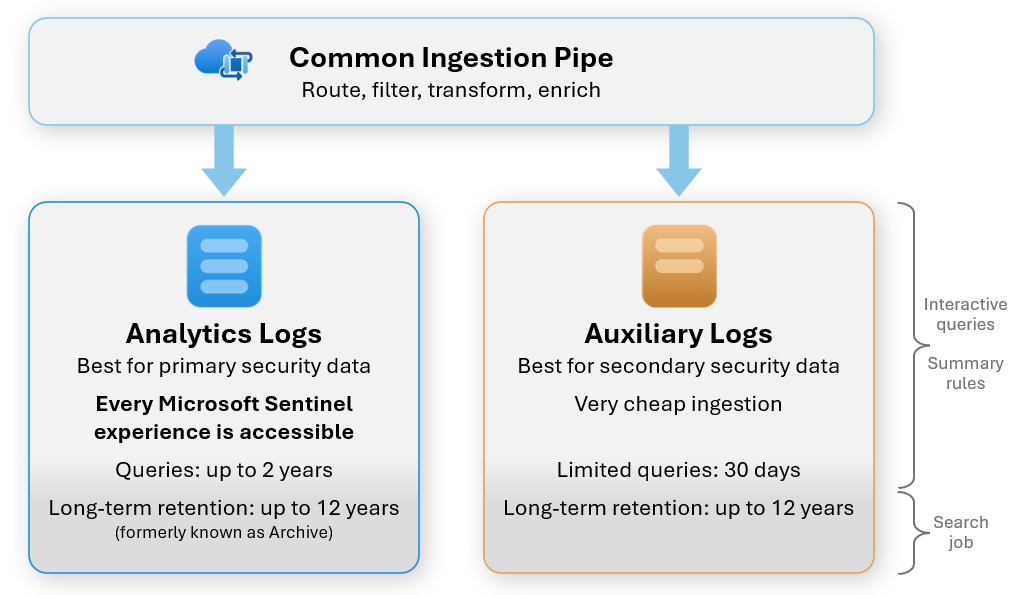

Microsoft Sentinel bietet zwei verschiedene Protokollspeicherpläne bzw. Typen, um diese Kategorien von erfassten Daten zu berücksichtigen.

Der Plan Analyseprotokolle ist konzipiert, um primäre Sicherheitsdaten gespeichert werden und sie einfach und ständig mit hoher Leistung zugänglich zu machen.

Der Plan Hilfsprotokolle ist konzipiert, um sekundäre Sicherheitsdaten zu sehr niedrigen Kosten für lange Zeiträume zu speichern und gleichzeitig einen begrenzten Zugriff zu ermöglichen.

Ein dritter Plan, Basisprotokolle, ist der Vorgänger des Plans „Hilfsprotokolle“ und kann als Ersatz für ihn verwendet werden, während der Plan „Hilfsprotokolle“ in der Vorschau verbleibt.

Jeder dieser Pläne behält Daten in zwei verschiedenen Status bei:

Der Status interaktive Aufbewahrung ist der Anfangszustand, in den die Daten erfasst werden. Dieser Status ermöglicht je nach Plan unterschiedliche Zugriffsebenen auf die Daten, und die Kosten für diesen Status sind je nach Plan sehr unterschiedlich.

Der Status langfristige Aufbewahrung behält ältere Daten in den ursprünglichen Tabellen für bis zu 12 Jahre bei extrem niedrigen Kosten bei, unabhängig vom Plan.

Weitere Informationen zu Aufbewahrungsstatus finden Sie unter Verwalten der Datenaufbewahrung in einem Log Analytics-Arbeitsbereich.

Das folgende Diagramm fasst diese beiden Protokollverwaltungspläne zusammen und vergleicht sie.

Plan „Analyseprotokolle“

Der Plan Analyseprotokolle hält Daten standardmäßig für 90 Tage im Status interaktive Aufbewahrung, erweiterbar für bis zu zwei Jahre. Dieser interaktive Status, obwohl teuer, ermöglicht es Ihnen, Ihre Daten unbegrenzt abzufragen, mit hoher Leistung und ohne Gebühr pro Abfrage.

Wenn der interaktive Aufbewahrungszeitraum endet, werden die Daten in den Status langfristige Aufbewahrung versetzt, während sie in der ursprünglichen Tabelle verbleiben. Der langfristige Aufbewahrungszeitraum ist nicht standardmäßig definiert, Sie können ihn aber auf bis zu 12 Jahre definieren. Dieser Aufbewahrungsstatus behält Ihre Daten zu extrem niedrigen Kosten bei für behördliche Compliance- oder interne Richtlinienzwecke. Sie können auf die Daten in diesem Status nur zugreifen, indem Sie einen Suchauftragverwenden oder sie wiederherstellen, um begrenzte Datenmengen in eine neue Tabelle in einer interaktiven Aufbewahrung zu pullen, in der Sie die vollständigen Abfragefunktionen darauf anwenden können.

Plan „Hilfsprotokolle“

Der Plan Hilfsprotokolle hält Daten 30 Tage lang im Status interaktive Aufbewahrung. Im Hilfsplan hat dieser Status im Vergleich zum Analyseplan sehr niedrige Aufbewahrungskosten. Die Abfragefunktionen sind jedoch eingeschränkt: Abfragen werden pro Gigabyte gescannter Daten belastet und sind auf eine einzelne Tabelle beschränkt, und die Leistung ist erheblich niedriger. Während diese Daten im Status „interaktive Aufbewahrung“ verbleiben, können Sie Zusammenfassungsregeln auf diesen Daten ausführen, um Tabellen mit Aggregat- und Zusammenfassungsdaten im Plan „Analyseprotokolle“ zu erstellen, sodass Sie über die vollständigen Abfragefunktionen für diese aggregierten Daten verfügen.

Wenn der interaktive Aufbewahrungszeitraum endet, werden die Daten in den Status langfristige Aufbewahrung versetzt und verbleiben in der ursprünglichen Tabelle. Die langfristige Aufbewahrung im Plan „Hilfsprotokolle“ ähnelt der langfristigen Aufbewahrung im Plan „Analyseprotokolle“, mit der Ausnahme, dass die einzige Option für den Zugriff auf die Daten in einem Suchauftrag besteht. Die Wiederherstellung wird für den Plan „Hilfsprotokolle“ nicht unterstützt.

Plan „Basisprotokolle“

Ein dritter Plan, der als Basisprotokolle bekannt ist, bietet ähnliche Funktionen wie der Plan „Hilfsprotokolle“, aber bei höheren interaktiven Aufbewahrungskosten (jedoch nicht so hoch wie beim Plan „Analyseprotokolle“). Während der Plan „Hilfsprotokolle“ in der Vorschau verbleibt, können Basisprotokolle eine Option für eine langfristige, kostengünstige Aufbewahrung sein, wenn Ihre Organisation keine Previewfunktionen verwendet. Weitere Informationen zum Plan „Basisprotokolle“ finden Sie in der Azure Monitor-Dokumentation unter Tabellenpläne.

Zugehöriger Inhalt

Einen detaillierteren Vergleich von Protokolldatenplänen und allgemeineren Informationen zu Protokolltypen finden Sie unter Azure Monitor-Protokollübersicht | Tabellenpläne.

Informationen zum Einrichten einer Tabelle im Plan „Hilfsprotokolle“ finden Sie unter Einrichten einer Tabelle mit dem Hilfsplan in Ihrem Log Analytics-Arbeitsbereich (Vorschau).

Weitere Informationen zu Aufbewahrungszeiträumen – die in Plänen vorhanden sind – finden Sie unter Verwalten der Datenaufbewahrung in einem Log Analytics-Arbeitsbereich.