Aufdecken von Angreifern mit Threat Intelligence auf der einheitlichen SecOps-Plattform von Microsoft

Entdecken und neutralisieren Sie moderne Angreifer mit Threat Intelligence auf der SecOps-Plattform (Unified Security Operations) von Microsoft. Unabhängig davon, ob Sie die Threat Intelligence von Microsoft oder andere Quellen verwenden, die für Ihre SecOps-organization wichtig sind, vereint Threat Intelligence im Microsoft Defender-Portal die Tools, die zum Identifizieren von Cyberangriffen und deren Infrastruktur erforderlich sind.

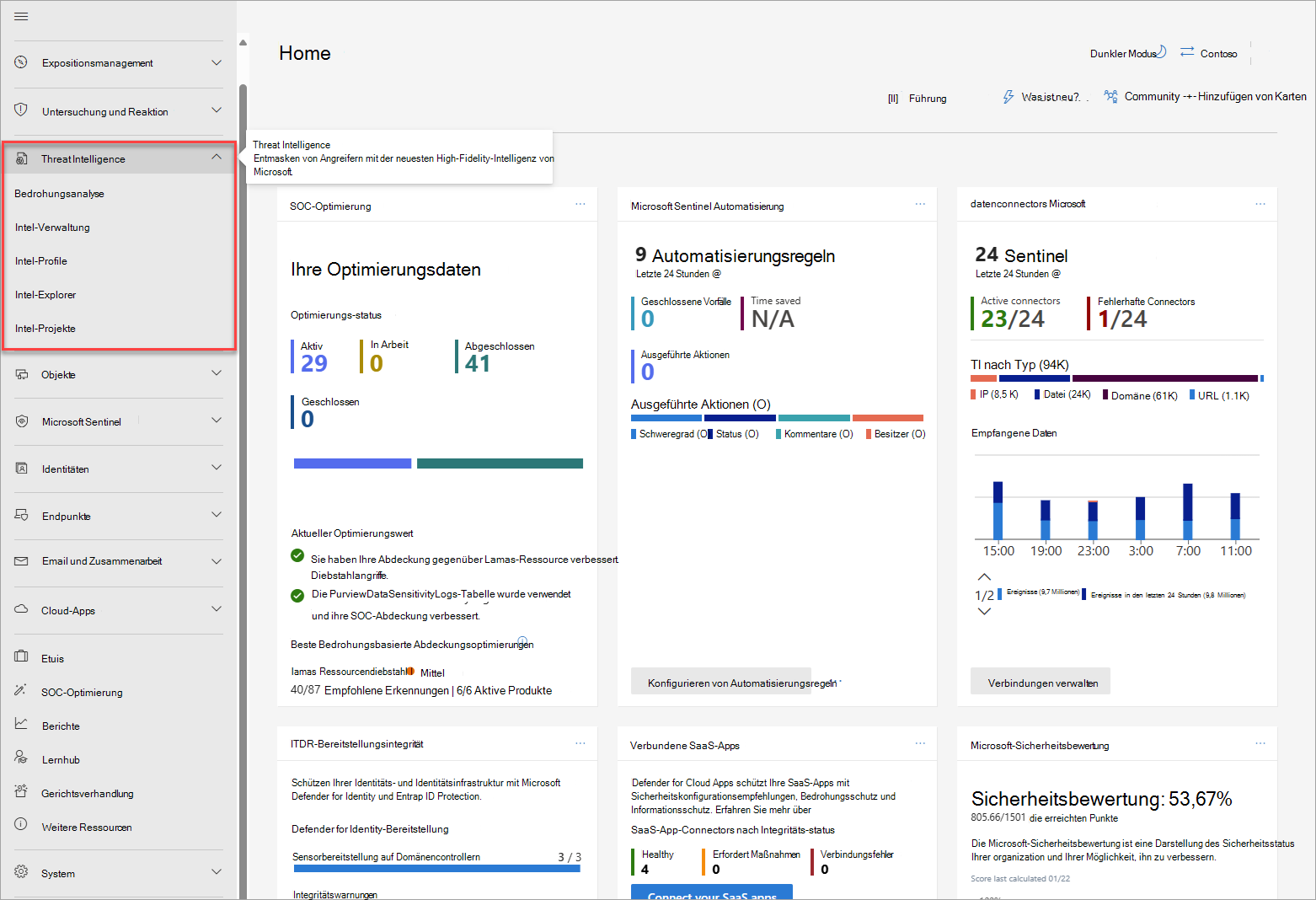

Threat Intelligence im Defender-Portal

Die Entstehung neuer Cybersicherheitsbedrohungen und Bedrohungsakteure und die kontinuierliche Weiterentwicklung der Bedrohungslandschaft führen zu einer ständig wachsenden Menge an Threat Intelligence, die Security Operations Centers (SOCs) untersuchen müssen. Diese Threat Intelligence hat viele Formen – von spezifischen Gefährdungsindikatoren (IOCs) bis hin zu Berichten und Analysen – und kann aus verschiedenen Quellen stammen. Die einheitliche SecOps-Plattform von Microsoft im Defender-Portal konsolidiert Alle Ihre Threat Intelligence an einem Ort, sodass SOCs diese Informationen schnell und genau bewerten können, um fundierte Entscheidungen zu treffen. Die einheitliche SecOps-Plattform von Microsoft im Defender-Portal ruft Threat Intelligence aus den folgenden Quellen ab:

- Berichte zur Microsoft Defender XDR-Bedrohungsanalyse

- Microsoft Defender Threat Intelligence Artikel und Datasets

- Microsoft Sentinel Threat Intelligence

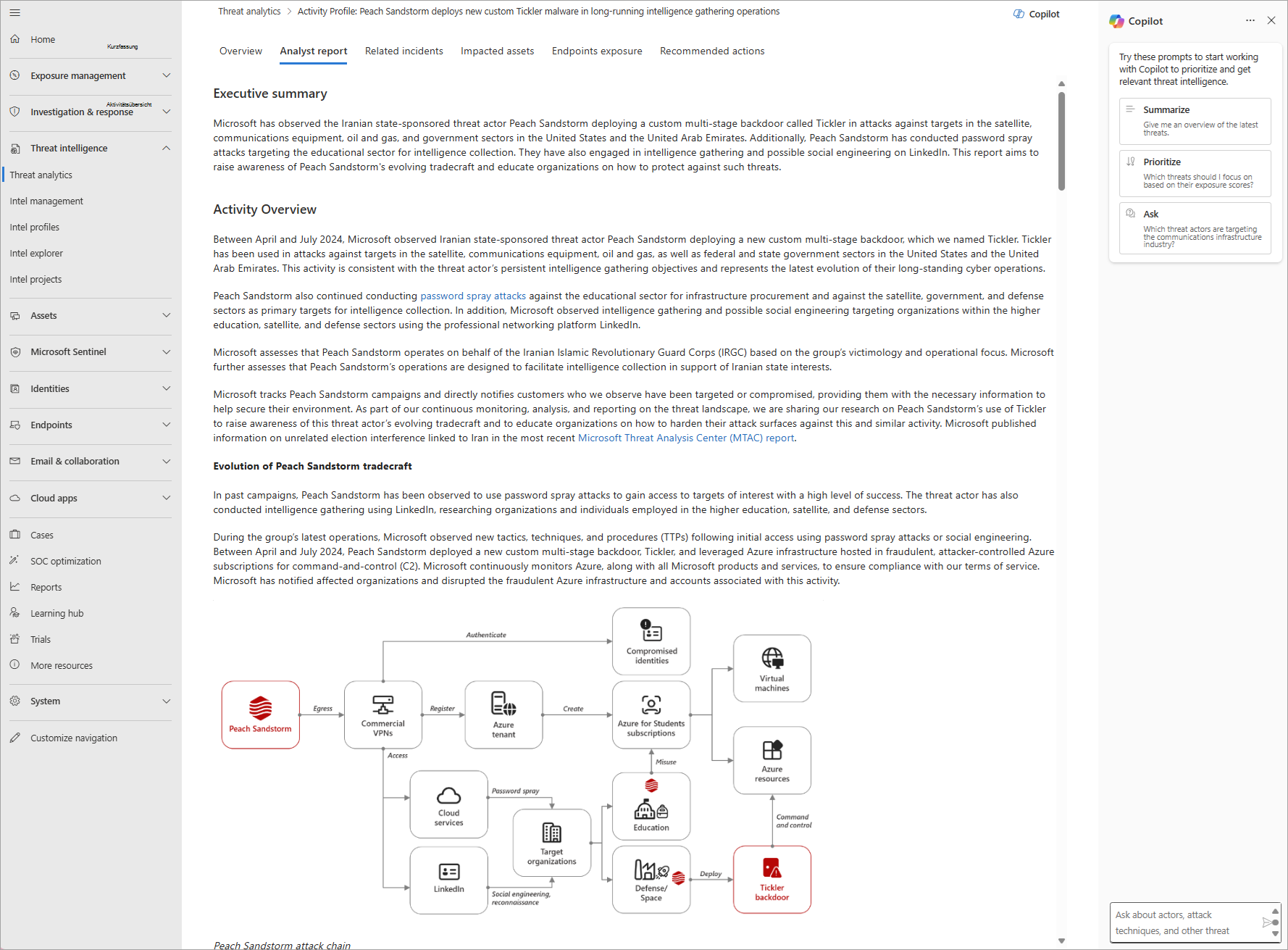

Bedrohungsanalyse in Microsoft Defender XDR

Threat Analytics ist die Microsoft Defender XDR produktinterne Threat Intelligence-Lösung von experten Microsoft-Sicherheitsexperten. Sie wurde entwickelt, um Sicherheitsteams dabei zu unterstützen, so effizient wie möglich zu sein, während sie neuen Bedrohungen ausgesetzt sind, z. B.:

- Aktive Bedrohungsakteure und ihre Kampagnen

- Beliebte und neue Angriffstechniken

- Kritische Sicherheitsrisiken

- Häufige Angriffsflächen

- Weit verbreitete Schadsoftware

Abschnitt "Analystenbericht" eines Bedrohungsanalyseberichts

Jeder Bericht enthält eine Analyse einer nachverfolgten Bedrohung und umfassende Anleitungen zur Abwehr dieser Bedrohung. Es enthält auch Daten aus Ihrem Netzwerk, die angeben, ob die Bedrohung aktiv ist und ob sie über entsprechende Schutzmaßnahmen verfügen.

Weitere Informationen finden Sie unter Bedrohungsanalyse in Microsoft Defender XDR.

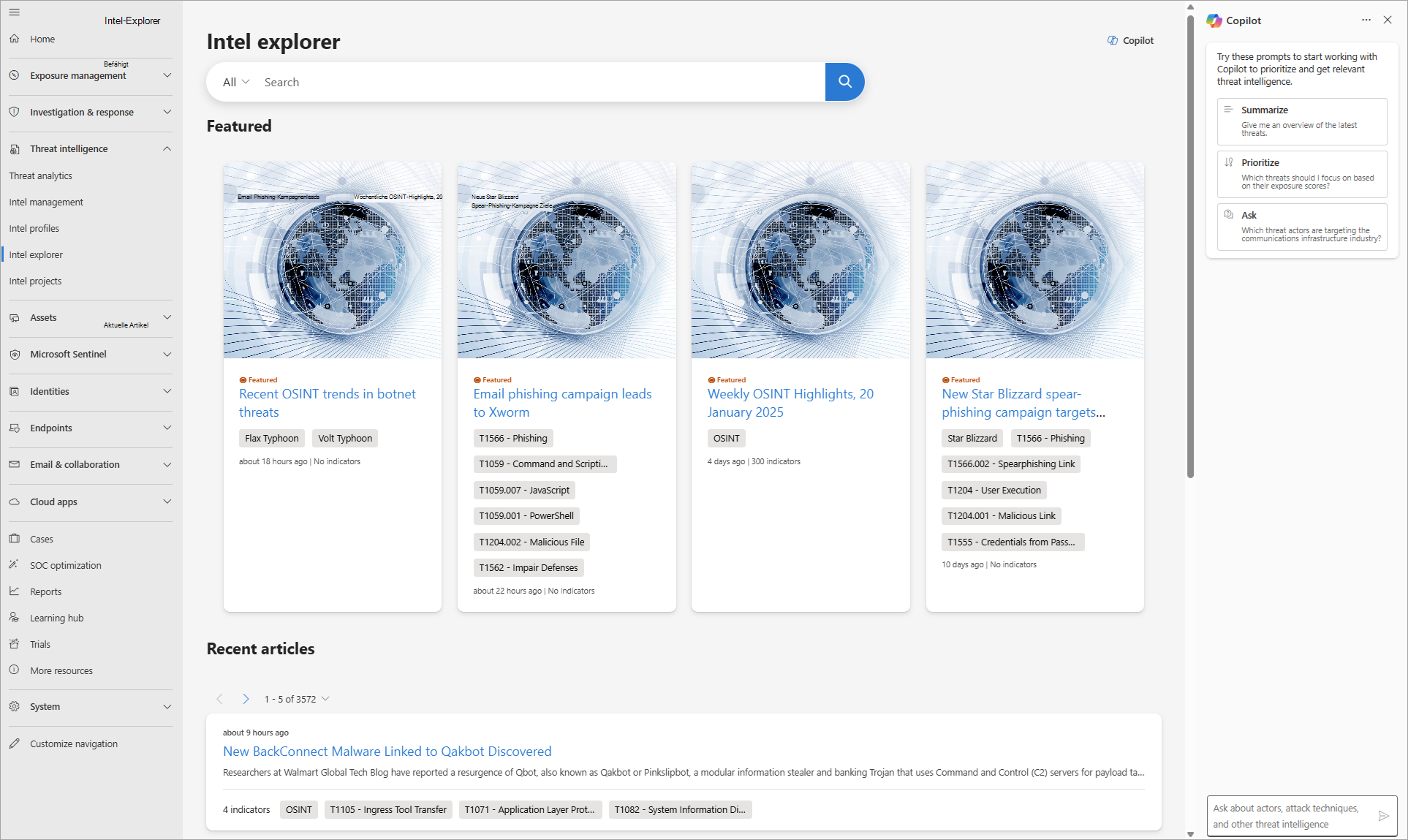

Microsoft Defender Threat Intelligence

Microsoft Defender Threat Intelligence (Defender TI) hilft bei der Optimierung von Workflows zur Selektierung von Sicherheitsanalysten, Reaktion auf Vorfälle, Bedrohungssuche und Sicherheitsrisikomanagement. Defender TI aggregiert und erweitert kritische Bedrohungsinformationen in einer benutzerfreundlichen Oberfläche, in der Benutzer IOCs mit verwandten Artikeln, Akteurprofilen und Sicherheitsrisiken korrelieren können. Defender TI ermöglicht es Analysten auch, mit anderen Defender TI-lizenzierten Benutzern innerhalb ihres Mandanten an Untersuchungen zusammenzuarbeiten.

Sie können auf den folgenden Seiten im Threat Intelligence-Navigationsmenü des Defender-Portals auf Defender TI zugreifen:

- Intel-Profile : Greifen Sie auf eine umfassende Bibliothek von Bedrohungsakteurn, Tools und Sicherheitsrisikoprofilen zu.

- Intel Explorer : Durchsuchen Sie Threat Intelligence nach relevanten Analysen, Artefakten und Indikatoren.

- Intel-Projekte : Verwalten Sie Sicherheitsartefakte für Ihren gesamten Mandanten.

Intel Explorer-Seite von Defender TI im Defender-Portal

Weitere Informationen finden Sie unter Was ist Microsoft Defender Threat Intelligence?.

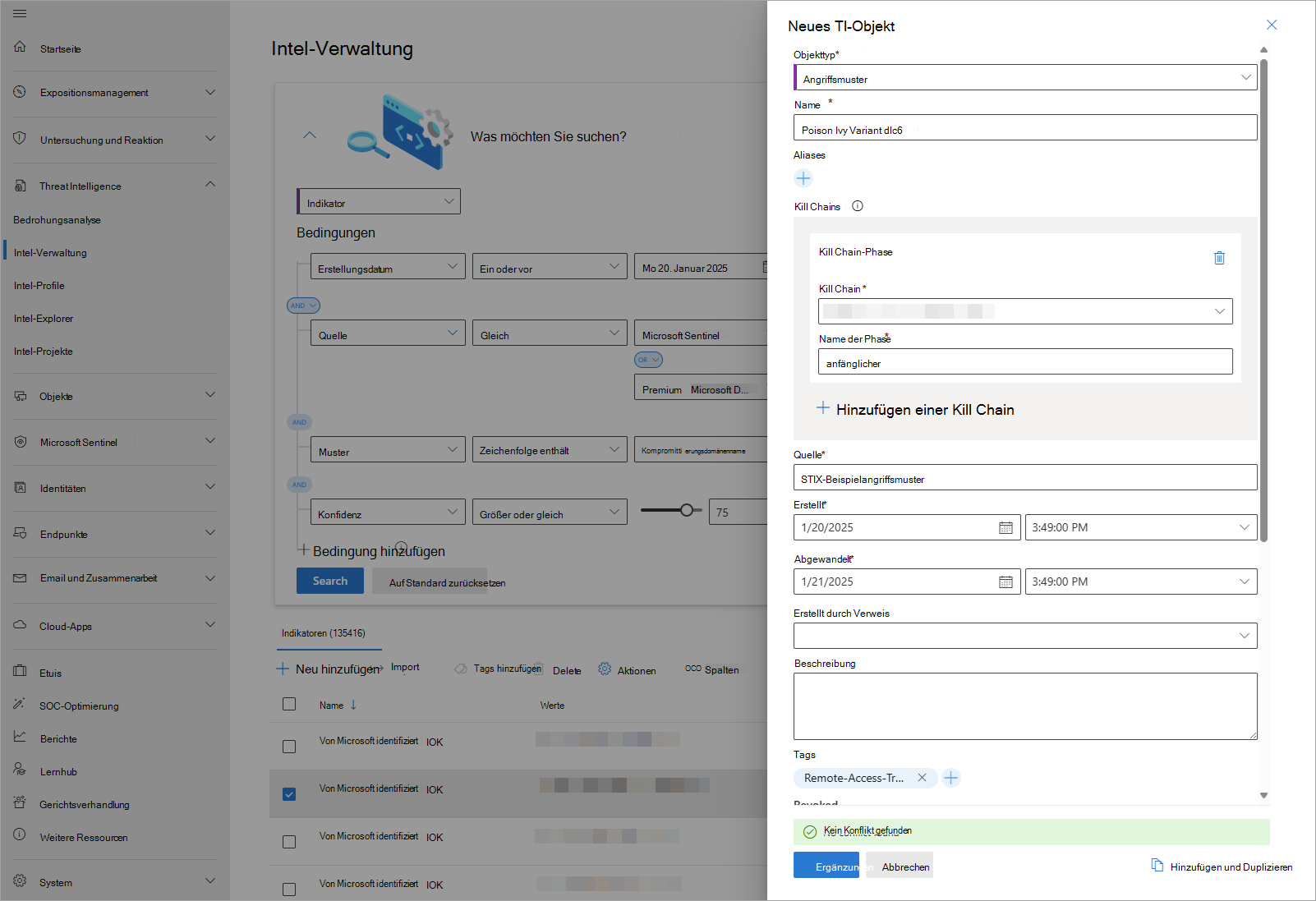

Threat Intelligence-Verwaltung

Die Intel-Verwaltung basiert auf Microsoft Sentinel und bietet Tools zum Aktualisieren, Suchen und Erstellen von Threat Intelligence und deren Verwaltung im großen Stil.

Die häufigsten Formen von Threat Intelligence sind Bedrohungsindikatoren oder IOCs. Ein weiteres Facet der Threat Intelligence stellt Bedrohungsakteure, ihre Techniken, Taktiken und Verfahren (TTPs), ihre Infrastruktur und ihre Opfer dar. Die Intel-Verwaltung unterstützt die Verwaltung all dieser Facetten mithilfe von Structured Threat Information Expression (STIX), dem Open-Source-Standard für den Austausch von Threat Intelligence.

Die Intel-Verwaltung operationalisiert Ihre Threat Intelligence, während Microsoft Sentinel sie mit den folgenden Erfassungsmethoden beschreibt:

- Importieren Sie Threat Intelligence in Microsoft Sentinel, indem Sie Datenconnectors für verschiedene Threat Intelligence-Plattformen aktivieren, einschließlich Microsofts eigener Defender TI.

- Verbinden Sie Threat Intelligence mit Microsoft Sentinel, indem Sie die Upload-API verwenden, um verschiedene Threat Intelligence-Plattformen oder benutzerdefinierte Anwendungen zu verbinden.

- Erstellen Sie Threat Intelligence einzeln, oder importieren Sie sie mithilfe einer Datei aus der Intel-Verwaltungsschnittstelle.

Beispiel für das Hinzufügen eines neuen STIX-Objekts in der Intel-Verwaltung

Weitere Informationen finden Sie unter Grundlegendes zu Threat Intelligence in Microsoft Sentinel.