Grundlegendes zu Threat Intelligence in Microsoft Sentinel

Microsoft Sentinel ist eine cloudnative SIEM-Lösung (Security Information & Event Management) mit der Möglichkeit, Threat Intelligence aus zahlreichen Quellen schnell zu erfassen, zusammenzustellen und zu verwalten.

Wichtig

Microsoft Sentinel ist in der Unified Security Operations Platform von Microsoft im Microsoft Defender-Portal allgemein verfügbar. Für die Vorschau ist Microsoft Sentinel im Defender-Portal ohne Microsoft Defender XDR oder eine E5-Lizenz verfügbar. Weitere Informationen finden Sie unter Microsoft Sentinel im Microsoft Defender-Portal.

Einführung in Threat Intelligence

Cyber Threat Intelligence (CTI) umfasst Informationen, die vorhandene oder potenzielle Bedrohungen für Systeme und Benutzer beschreiben. Diese Daten liegen in viele verschiedenen Formen wie schriftlichen Berichten vor, die die Motivationen von Bedrohungsakteuren, die Infrastruktur und Techniken beschreiben. Es kann sich auch um spezifische Beobachtungen von IP-Adressen, Domänen, Dateihashes und anderen Artefakten handeln, die mit bekannten Cyberbedrohungen verbunden sind.

CTI wird von Organisationen verwendet, um wichtige Kontextinformationen für ungewöhnliche Aktivitäten bereitzustellen, damit Sicherheitsverantwortliche schnell Maßnahmen zum Schutz ihrer Kollegen, Informationen und Ressourcen ergreifen können. Sie können CTI von vielen Orten aus nutzen, z. B.:

- Open-Source-Datenfeeds

- Communitys zum Teilen von Threat Intelligence

- Kommerzielle Datenfeeds

- Lokale Informationen, die im Rahmen von Sicherheitsuntersuchungen innerhalb einer Organisation gesammelt wurden

Für SIEM-Lösungen wie Microsoft Sentinel sind die am häufigsten verwendete Form von CTI Bedrohungsindikatoren, die auch als Kompromittierungsindikatoren (Indicators of Compromise, IoC) oder Angriffsindikatoren (Indicators of Attack, IoA) bezeichnet werden. Bedrohungsindikatoren sind Daten, die beobachtete Artefakte wie URLs, Dateihashes oder IP-Adressen bekannten Bedrohungsaktivitäten wie Phishing, Botnets oder Schadsoftware zuordnen. Diese Form der Threat Intelligence wird oft als taktische Threat Intelligence bezeichnet. Sie wird in großem Umfang auf Sicherheitsprodukte und Automatisierung angewandt, um potenzielle Bedrohungen für eine Organisation zu erkennen und davor zu schützen.

Eine weitere Facette von Threat Intelligence stellt Bedrohungsakteure, deren Techniken, Taktiken und Prozeduren (TTPs), deren Infrastruktur und die Identitäten ihrer Opfer dar. Microsoft Sentinel unterstützt den Umgang mit diesen Facetten zusammen mit IOCs, ausgedrückt mithilfe des Open Source-Standards für den Austausch von CTI, der als „Structured Threat Information Expression“ (STIX) bezeichnet wird. Threat Intelligence, die als STIX-Objekte ausgedrückt wird, verbessert die Interoperabilität und ermöglicht Organisationen, effizienter zu suchen. Verwenden Sie STIX-Objekte für Threat Intelligence in Microsoft Sentinel, um schädliche Aktivitäten in Ihrer Umgebung zu erkennen und vollständige Kontextinformationen eines Angriffs bereitzustellen, sodass fundierte Entscheidungen für eine Reaktion möglich sind.

In der folgenden Tabelle sind die Aktivitäten aufgeführt, die erforderlich sind, um die Threat Intelligence-Integration (TI) in Microsoft Sentinel optimal zu nutzen:

| Aktion | BESCHREIBUNG |

|---|---|

| Speichern von Threat Intelligence im Arbeitsbereich von Microsoft Sentinel |

|

| Verwalten von Threat Intelligence |

|

| Verwenden von Threat Intelligence |

|

Threat Intelligence bietet darüber hinaus nützlichen Kontext in anderen Microsoft Sentinel-Features wie etwa Notebooks. Weitere Informationen finden Sie unter Erste Schritte mit Notebooks und MSTICPy.

Hinweis

Informationen über die Verfügbarkeit von Funktionen in US-Regierungs-Clouds finden Sie in den Microsoft Sentinel-Tabellen in Cloud-Funktionsverfügbarkeit für US-Regierungskunden.

Importieren und Verbinden mit Threat Intelligence

Die meisten Threat Intelligence-Informationen werden mithilfe von Datenconnectors oder einer API importiert. Konfigurieren Sie Erfassungsregeln, um unnötige Informationen (Rauschen) zu reduzieren und um sicherzustellen, dass Ihre Intelligence-Feeds optimiert sind. Folgende Lösungen sind für Microsoft Sentinel verfügbar.

- Datenconnector Microsoft Defender Threat Intelligence, um Threat Intelligence von Microsoft zu erfassen

- Datenconnector Threat Intelligence – TAXII:, um branchenübliche STIX/TAXII-Feeds zu erfassen

- Threat Intelligence-Upload-API für integrierte und kuratierte TI-Feeds, die eine REST-API zum Herstellen einer Verbindung verwenden (ein Datenconnector ist nicht erforderlich)

- Datenconnector Threat Intelligence-Plattform verbindet auch TI-Feeds mithilfe einer REST-API, wird jedoch eingestellt

Sie können diese Lösungen in beliebiger Kombination verwenden, je nachdem, woher Ihre Organisation Threat Intelligence bezieht. Alle diese Datenconnectors sind im Inhaltshub als Teil der Threat Intelligence-Lösung verfügbar. Weitere Informationen zu dieser Lösung finden Sie im Azure Marketplace-Eintrag Threat Intelligence.

Weitere Informationen finden Sie auch in diesem Katalog der Threat Intelligence-Integrationen, die mit Microsoft Sentinel verfügbar sind.

Hinzufügen von Threat Intelligence in Microsoft Sentinel mit dem Defender Threat Intelligence-Datenconnector

Integrieren Sie öffentliche, Open-Source- und High Fidelity-Kompromittierungsindikatoren (IoC), die von Defender Threat Intelligence generiert werden, mit den Defender Threat Intelligence-Datenconnectors in Ihren Microsoft Sentinel-Arbeitsbereich. Nutzen Sie mit einem einfachen Setup mit nur einem Klick die Threat Intelligence der Standard- und Premium-Datenconnectors von Defender Threat Intelligence für Überwachung, Warnungen und Bedrohungssuche.

Es gibt zwei Versionen des Datenconnectors, Standard und Premium. Außerdem ist die Defender Threat Intelligence-Bedrohungsanalyseregel kostenlos verfügbar, mit der Sie ein Beispiel dafür erhalten, was der Defender Threat Intelligence Premium-Datenconnector bietet. Bei Abgleichsanalysen werden jedoch nur Indikatoren, die mit der Regel übereinstimmen, in Ihre Umgebung aufgenommen.

Der Premium Defender Threat Intelligence-Datenconnector erfasst Microsoft-angereicherte Open Source Intelligence und die kuratierten IOCs von Microsoft. Diese Premiumfeatures ermöglichen Analysen für weitere Datenquellen mit größerer Flexibilität und Verständnis dieser Threat Intelligence. Die folgende Tabelle zeigt, was Sie erwarten können, wenn Sie die Premium-Version lizenzieren und aktivieren.

| Kostenlos | Premium |

|---|---|

| Öffentliche Kompromittierungsindikatoren (IoCs) | |

| Open-Source-Intelligence (OSINT) | |

| Microsoft-Kompromittierungsindikatoren (IOCs) | |

| Angereicherte Microsoft-OSINT |

Weitere Informationen finden Sie in den folgenden Artikeln:

- Weitere Informationen zum Erhalt einer Premium-Lizenz und zum Erkunden aller Unterschiede zwischen der Standard- und der Premium-Version finden Sie unter Erkunden von Defender Threat Intelligence-Lizenzen.

- Weitere Informationen zum kostenlosen Defender Threat Intelligence finden Sie unter Einführung in die kostenlose Defender Threat Intelligence-Erfahrung für Microsoft Defender XDR.

- Weitere Informationen zum Aktivieren der Defender Threat Intelligence- und Defender Threat Intelligence Premium-Datenconnectors finden Sie unter Aktivieren des Defender Threat Intelligence-Datenconnectors.

- Weitere Informationen zu Abgleichsanalysen finden Sie unter Verwenden von Abgleichsanalysen zum Erkennen von Bedrohungen.

Hinzufügen von Threat Intelligence in Microsoft Sentinel mit der Upload-API

Viele Organisationen verwenden Threat Intelligence-Plattformlösungen (TIP), um Bedrohungsindikatorenfeeds aus verschiedenen Quellen zu aggregieren. Aus dem aggregierten Feed werden die Daten für Sicherheitslösungen wie Netzwerkgeräte, EDR/XDR-Lösungen oder SIEMs wie Microsoft Sentinel kuratiert. Mit der Upload-API können Sie diese Lösungen verwenden, um Threat Intelligence-STIX-Objekte in Microsoft Sentinel zu importieren.

Die neue Upload-API erfordert keinen Datenconnector und bietet die folgenden Verbesserungen:

- Die Bedrohungsindikatorenfelder basieren auf dem standardisierten STIX-Format.

- Die Microsoft Entra-Anwendung benötigt nur die Rolle „Microsoft Sentinel-Mitwirkender“.

- Der API-Anforderungsendpunkt ist auf die Arbeitsbereichsebene beschränkt. Die erforderlichen Microsoft Entra-Anwendungsberechtigungen ermöglichen eine präzise Zuweisung auf Arbeitsbereichsebene.

Weitere Informationen finden Sie unter Verbinden Ihrer Threat Intelligence-Plattform mithilfe der Upload-API.

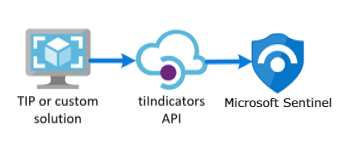

Hinzufügen von Threat Intelligence in Microsoft Sentinel mit dem Datenconnector „Threat Intelligence-Plattform“

Hinweis

Dieser Datenconnector wird jedoch demnächst eingestellt.

Ganz ähnlich wie die Upload-API verwendet der Datenconnector „Threat Intelligence-Plattform“ eine API, mit der Ihre TIP oder benutzerdefinierte Lösung Threat Intelligence an Microsoft Sentinel senden kann. Dieser Datenconnector ist jedoch nur auf Indikatoren beschränkt und wird demnächst eingestellt. Es wird empfohlen, die Optimierungen der Upload-API zu nutzen.

Der TIP-Datenconnector verwendet die Microsoft Graph Security-API „tiIndicators“, die andere STIX-Objekte nicht unterstützt. Sie können ihn mit beliebigen benutzerdefinierten TIPs verwenden, die mit der tiIndicators-API kommunizieren, um Indikatoren an Microsoft Sentinel (und andere Microsoft Security-Lösungen wie Defender XDR) zu senden.

Weitere Informationen zu den TIP-Lösungen, die in Microsoft Sentinel integriert sind, finden Sie unter Produkte der integrierten Threat Intelligence-Plattform. Siehe auch: Verbinden Ihrer Threat Intelligence-Plattform (TP) mit Microsoft Sentinel.

Hinzufügen von Threat Intelligence zu Microsoft Sentinel mit dem Datenconnector „Threat Intelligence – TAXII“

Der am weitesten verbreitete Branchenstandard für die Übertragung von Threat Intelligence-Daten ist eine Kombination aus dem STIX-Datenformat und dem TAXII-Protokoll. Wenn Ihre Organisation Threat Intelligence aus Lösungen erhält, die die aktuelle STIX/TAXII-Version (2.0 oder 2.1) unterstützen, können Sie Ihre Threat Intelligence mit dem Datenconnector „Threat Intelligence – TAXII“ in Microsoft Sentinel importieren. Der Datenconnector „Threat Intelligence – TAXII“ ermöglicht einem integrierten TAXII-Client in Microsoft Sentinel das Importieren von Threat Intelligence von TAXII 2.x-Servern.

So importieren Sie Threat Intelligence im STIX-Format von einem TAXII-Server in Microsoft Sentinel

- Abrufen der Stamm- und Sammlungs-ID der TAXII-Server-API

- Aktivieren des TAXII-Datenconnectors für Threat Intelligence in Microsoft Sentinel

Weitere Informationen finden Sie unter Microsoft Sentinel mit STIX/TAXII Threat Intelligence-Feeds Verknüpfen.

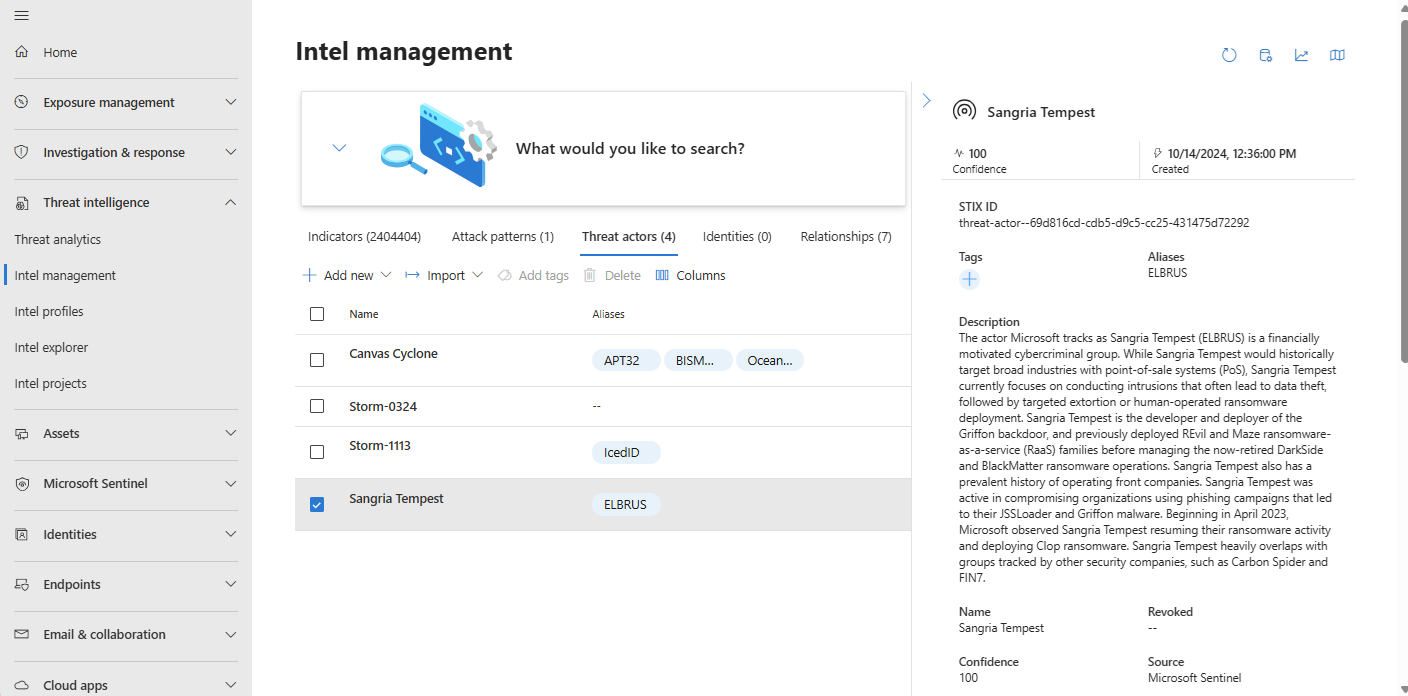

Erstellen und Verwalten von Threat Intelligence

Threat Intelligence, die von Microsoft Sentinel unterstützt wird, wird neben Microsoft Defender Threat Intelligence (MDTI) und Threat Analytics in der einheitlichen SecOps-Plattform von Microsoft verwaltet.

Hinweis

Auf Threat Intelligence im Azure-Portal wird weiterhin über Microsoft Sentinel>Berohungsmanagement>Threat Intelligence zugegriffen.

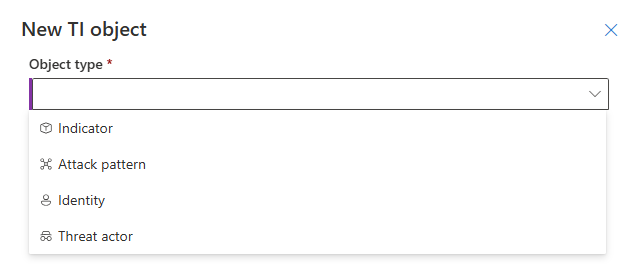

Zwei der häufigsten Threat Intelligence-Aufgaben sind das Erstellen neuer Threat Intelligence im Zusammenhang mit Sicherheitsuntersuchungen und das Hinzufügen von Tags. Die Verwaltungsbenutzeroberfläche optimiert den manuellen Prozess der Zusammenstellung individueller Threat Intelligence mit einigen wichtigen Features.

- Konfigurieren Sie Erfassungsregeln, um Threat Intelligence von eingehenden Quellen zu optimieren.

- Definieren Sie Beziehungen beim Erstellen neuer STIX-Objekte.

- Stellen Sie vorhandene TI mit dem Beziehungs-Generator zusammen.

- Kopieren Sie allgemeine Metadaten aus einem neuen oder vorhandenen TI-Objekt mit dem Feature „Duplizieren“.

- Fügen Sie Freiformtags zu Objekten mit Mehrfachauswahl hinzu.

Die folgenden STIX-Objekte sind in Microsoft Sentinel verfügbar:

| STIX-Objekt | Beschreibung |

|---|---|

| Bedrohungsakteur | Von Scriptkiddies bis hin zu Nationalstaaten – Bedrohungsakteurobjekte beschreiben Motivationen, Raffinesse und Ressourcen. |

| Angriffsmuster | Angriffsmuster werden auch als „Techniken, Taktiken und Prozeduren“ bezeichnet und beschreiben eine bestimmte Komponente eines Angriffs und die MITRE ATT&CK-Phase, in der sie verwendet wird. |

| Indikator |

Domain name, URL, IPv4 address, IPv6 address und File hashesX509 certificates werden verwendet, um die Identität von Geräten und Servern für die sichere Kommunikation über das Internet zu authentifizieren.

JA3-Fingerabdrücke sind eindeutige IDs, die im TLS/SSL-Handshakeprozess generiert werden. Sie helfen bei der Identifizierung bestimmter Anwendungen und Tools, die im Netzwerkdatenverkehr verwendet werden. Dadurch wird die Erkennung bösartiger Aktivitäten vereinfacht.JA3S-Fingerabdrücke erweitern die Funktionen von JA3, indem sie auch serverspezifische Merkmale in den Fingerabdruckprozess einschließen. Diese Erweiterung bietet einen umfassenderen Überblick über den Netzwerkdatenverkehr und hilft bei der Identifizierung von client- und serverseitigen Bedrohungen.

User agents liefern Informationen über die Clientsoftware, die Anforderungen an einen Server sendet, z. B. den Browser oder das Betriebssystem. Sie sind nützlich bei der Identifikation und der Profilerstellung im Zusammenhang mit Geräten und Anwendungen, die auf ein Netzwerk zugreifen. |

| Identität | Beschreiben Sie Opfer, Organisationen und andere Gruppen oder Einzelpersonen zusammen mit den Geschäftsbereichen, die am ehesten damit verbunden sind. |

| Beziehung | Die Threads, die Threat Intelligence verbinden und dabei helfen, Verbindungen zwischen unterschiedlichen Signalen und Datenpunkten herzustellen, werden mit Beziehungen beschrieben. |

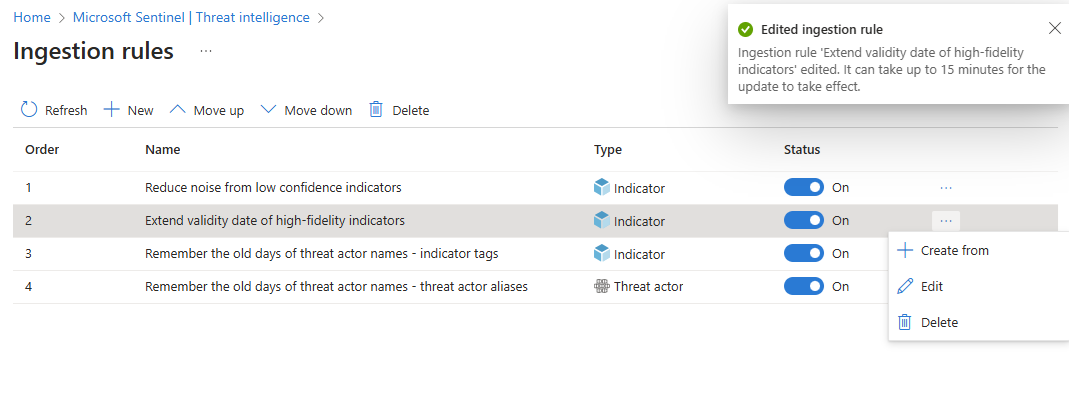

Konfigurieren von Erfassungsregeln

Optimieren Sie Threat Intelligence-Feeds, indem Sie Objekte filtern und anreichern, bevor sie an Ihren Arbeitsbereich übermittelt werden. Erfassungsregeln aktualisieren Attribute oder filtern Objekte vollständig heraus. In der folgenden Tabelle sind einige Anwendungsfälle aufgeführt:

| Anwendungsfall für Erfassungsregel | Beschreibung |

|---|---|

| Unnötige Informationen (Rauschen) reduzieren | Filtern Sie alte Threat Intelligence-Informationen heraus, die 6 Monate lang nicht aktualisiert wurden und außerdem eine geringe Konfidenz aufweisen. |

| Gültigkeitsdauer verlängern | Stufen Sie IoCs mit hoher Konfidenz aus vertrauenswürdigen Quellen höher, indem Sie Valid until um 30 Tage verlängern. |

| Alte Zeiten berücksichtigen | Die neue Bedrohungsakteurtaxonomie ist großartig, aber einige der Analysten möchten sicherstellen, dass die alten Namen getaggt werden. |

Beachten Sie die folgenden Tipps bei der Verwendung von Erfassungsregeln:

- Alle Regeln werden der Reihe nach angewendet. Threat Intelligence-Objekte, die erfasst werden, werden von jeder Regel verarbeitet, bis eine

Delete-Aktion ausgeführt wird. Wenn keine Aktion für ein Objekt ausgeführt wird, wird das Objekt aus der Quelle unverändert erfasst. - Die

Delete-Aktion bedeutet, dass das Threat Intelligence-Objekt bei der Erfassung übersprungen wird, was wiederum bedeutet, dass es aus der Pipeline entfernt wird. Alle vorherigen bereits erfassten Versionen des Objekts sind nicht betroffen. - Es kann bis zu 15 Minuten dauern, bis neue und bearbeitete Regeln wirksam werden.

Weitere Informationen finden Sie unter Arbeiten mit Threat Intelligence-Erfassungsregeln.

Erstellen von Beziehungen

Verbessern Sie die Bedrohungserkennung und die Reaktion darauf, indem Sie mit dem Beziehungs-Generator Verbindungen zwischen Objekten herstellen. In der folgenden Tabelle sind einige der Anwendungsfälle aufgeführt:

| Anwendungsfall für Beziehung | Beschreibung |

|---|---|

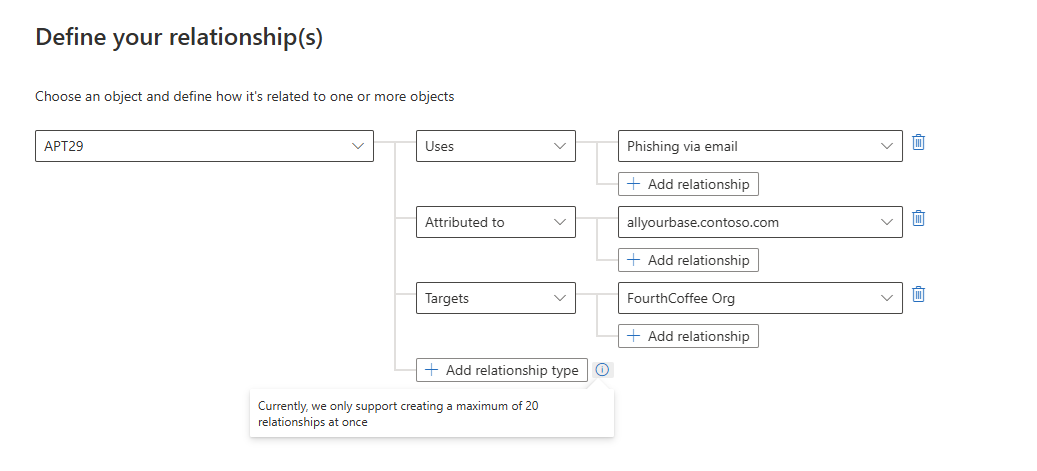

| Verbinden eines Bedrohungsakteurs mit einem Angriffsmuster | Der Bedrohungsakteur APT29nutzt das Angriffsmuster Phishing via Email, um Erstzugriff zu erhalten. |

| Verknüpfen eines Indikators mit einem Bedrohungsakteur | Ein Domänenindikator allyourbase.contoso.com wird dem Bedrohungsakteur APT29zugeordnet. |

| Zuordnen einer Identität (Opfer) zu einem Angriffsmuster | Das Angriffsmuster Phishing via Emailzielt auf die FourthCoffee-Organisation. |

Die folgende Abbildung zeigt, wie der Beziehungs-Generator diese Anwendungsfälle verbindet.

Zusammenstellen von Threat Intelligence

Konfigurieren Sie, welche TI-Objekte für geeignete Zielgruppen freigegeben werden können, indem Sie eine Vertraulichkeitsstufe namens Traffic Light Protocol (TLP) zuweisen.

| TLP-Farbe | Sensitivität |

|---|---|

| White | Informationen können ohne Einschränkungen frei und öffentlich freigegeben werden. |

| Grün | Informationen können für Peers und Partnerorganisationen innerhalb der Community freigegeben werden, jedoch nicht öffentlich. Dies ist für eine größere Zielgruppe innerhalb der Community vorgesehen. |

| Amber | Informationen können für Mitglieder der Organisation freigegeben werden, aber nicht öffentlich. Dies ist für de Nutzung innerhalb der Organisation vorgesehen, um vertrauliche Informationen zu schützen. |

| Red | Informationen sind streng vertraulich und sollten nicht außerhalb der spezifischen Gruppe oder Besprechung freigegeben werden, in der sie ursprünglich offengelegt wurden. |

Legen Sie TLP-Werte für TI-Objekte in der Benutzeroberfläche fest, wenn Sie sie erstellen oder bearbeiten. Das Festlegen von TLP über die API ist weniger intuitiv und erfordert die Auswahl einer von vier marking-definition-Objekt-GUIDs. Weitere Informationen zum Konfigurieren von TLP über die API finden Sie unter object_marking_refs in den allgemeinen Eigenschaften der Upload-API.

Eine weitere Möglichkeit zum Zusammenstellen von TI sind Kategorien. Das Tagging von Threat Intelligence ist eine schnelle Möglichkeit zum Gruppieren von Objekten, damit sie leichter zu finden sind. In der Regel können Sie Tags im Zusammenhang mit einem bestimmten Vorfall anwenden. Wenn ein Objekt jedoch Bedrohungen von einem bestimmten bekannten Akteur oder einer bekannten Angriffskampagne darstellt, sollten Sie eine Beziehung anstelle eines Tags erstellen. Nachdem Sie nach Threat Intelligence, mit der Sie arbeiten möchten, gesucht und sie gefiltert haben, taggen Sie sie einzeln oder per Mehrfachauswahl, und taggen Sie alles auf einmal. Da das Tagging eine Freiformangabe ist, empfiehlt es sich, Standardnamenskonventionen für Threat Intelligence-Tags zu erstellen.

Weitere Informationen finden Sie unter Arbeiten mit Threat Intelligence in Microsoft Sentinel.

Anzeigen von Threat Intelligence

Zeigen Sie Ihre Threat Intelligence über die Verwaltungsoberfläche an. Verwenden Sie die erweiterte Suche, um Ihre Threat Intelligence-Objekte zu sortieren und zu filtern, ohne eine Log Analytics-Abfrage zu schreiben.

Zeigen Sie Ihre Indikatoren an, die im Microsoft Sentinel-fähigen Log Analytics-Arbeitsbereich gespeichert sind. Alle Ihre Microsoft Sentinel-Bedrohungsindikatoren werden in der Tabelle ThreatIntelligenceIndicator unter dem Microsoft Sentinel-Schema gespeichert. Diese Tabelle bildet die Grundlage für Threat Intelligence-Abfragen, die von anderen Microsoft Sentinel-Features wie Analysen, Suchabfragen und Arbeitsmappen ausgeführt werden.

Wichtig

Tabellen, die das neue STIX-Objektschema unterstützen, befinden sich in der privaten Vorschau. Um STIX-Objekte in Abfragen anzuzeigen und das Suchmodell freizuschalten, das sie verwendet, fordern Sie mit diesem Formular eine Registrierung an. Erfassen Sie mit diesem Registrierungsprozess Ihre Threat Intelligence in den neuen Tabellen ThreatIntelIndicator und ThreatIntelObjects zusammen mit oder anstelle der aktuellen Tabelle ThreatIntelligenceIndicator.

Hier ist eine Beispielansicht einer einfachen Abfrage nur für Bedrohungsindikatoren mit der aktuellen Tabelle.

Threat Intelligence-Indikatoren werden schreibgeschützt in der Tabelle ThreatIntelligenceIndicator Ihres Log Analytics-Arbeitsbereichs erfasst. Wenn ein Indikator aktualisiert wird, wird ein neuer Eintrag in der Tabelle ThreatIntelligenceIndicator erstellt. Nur der aktuellste Indikator wird auf der Verwaltungsoberfläche angezeigt. Microsoft Sentinel dedupliziert Indikatoren basierend auf den Eigenschaften IndicatorId und SourceSystem und wählt den Indikator mit der neuesten TimeGenerated[UTC] aus.

Die Eigenschaft IndicatorId wird mithilfe der STIX-Indikator-ID generiert. Wenn Indikatoren aus Nicht-STIX-Quellen importiert oder erstellt werden, wird IndicatorId anhand der Quelle und des Musters des Indikators generiert.

Weitere Informationen finden Sie unter Arbeiten mit Threat Intelligence in Microsoft Sentinel.

Anzeigen von GeoLocation- und WhoIs-Datenanreicherungen (öffentliche Vorschau)

Microsoft reichert IP- und Domänenindikatoren mit zusätzlichen GeoLocation- und WhoIs-Daten an, um mehr Kontext für Untersuchungen bereitzustellen, in denen der ausgewählte Kompromittierungsindikator (IoC) gefunden wurde.

Sie können GeoLocation- und WhoIs-Daten im Bereich Threat Intelligence für die Bedrohungsindikatortypen anzeigen, die in Microsoft Sentinel importiert wurden.

Verwenden Sie beispielsweise GeoLocation-Daten, um Informationen wie die Organisation oder das Land bzw. die Region für einen IP-Indikator zu finden. Mit WhoIs-Daten können Sie Daten wie Registrierungsstelle und Datensatzerstellung aus einem Domänenindikator ermitteln.

Erkennen von Bedrohungen mit Bedrohungsindikator-Analysen

Der wichtigste Anwendungsfall für Threat Intelligence in SIEM-Lösungen wie Microsoft Sentinel ist die Unterstützung von Analyseregeln zur Bedrohungserkennung. Diese indikatorbasierten Regeln vergleichen unformatierte Ereignisse aus Ihren Datenquellen mit Ihren Bedrohungsindikatoren, um Sicherheitsbedrohungen in Ihrer Organisation zu erkennen. Sie erstellen in Microsoft Sentinel Analytics von Abfragen unterstützte Analyseregeln, die nach einem Zeitplan ausgeführt werden und Sicherheitswarnungen generieren. Zusammen mit den Konfigurationen legen sie fest, wie oft die Regel ausgeführt werden soll, welcher Typ von Abfrageergebnissen Sicherheitswarnungen und Incidents generieren soll, und optional, wann eine automatisierte Reaktion ausgelöst werden soll.

Sie können jederzeit neue Analyseregeln erstellen. Microsoft Sentinel bietet aber auch eine Reihe von integrierten Regelvorlagen, die von technischen Sicherheitsfachkräften bei Microsoft erstellt wurden, um Ihre Bedrohungsindikatoren zu nutzen. Diese integrierten Regelvorlagen basieren auf dem Typ der Bedrohungsindikatoren (Domäne, E-Mail, Dateihash, IP-Adresse oder URL) und den Datenquellenereignissen, die Sie abgleichen möchten. Jede Vorlage listet die Quellen auf, die für die Funktion der Regel erforderlich sind. Dies vereinfacht die Bestimmung, ob die erforderlichen Ereignisse bereits in Microsoft Sentinel importiert wurden.

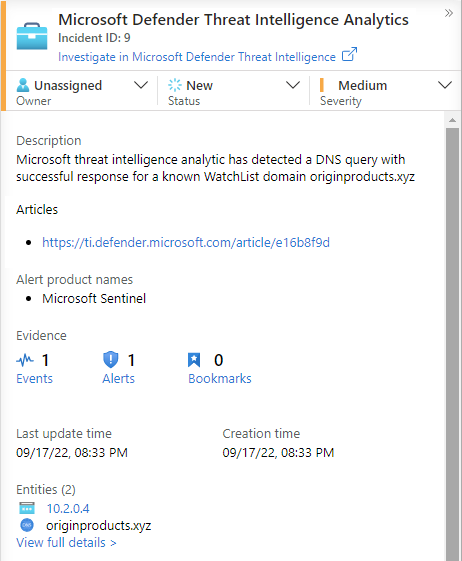

Wenn diese integrierten Regeln ausgelöst werden, wird standardmäßig eine Warnung erstellt. In Microsoft Sentinel generieren die aus Analyseregeln generierten Warnungen auch Sicherheitsincidents. Wählen Sie im Microsoft Sentinel-Menü unter Bedrohungsmanagement die Option Incidents aus. Security Operations-Teams können die Incidents selektieren und untersuchen, um angemessene Reaktionen zu ermitteln. Weitere Informationen finden Sie unter Tutorial: Untersuchen von Vorfällen mit Microsoft Sentinel.

Weitere Informationen zur Verwendung von Bedrohungsindikatoren in Ihren Analyseregeln finden Sie unter Verwenden von Threat Intelligence zum Erkennen von Bedrohungen.

Microsoft bietet über die Analyseregel „Microsoft Defender Threat Intelligence“ Zugriff auf Threat Intelligence-Daten. Weitere Informationen zum Verwenden dieser Regel, die Warnungen und Incidents mit hoher Genauigkeit generiert, finden Sie unter Verwenden von Abgleichsanalysen zum Erkennen von Bedrohungen.

Arbeitsmappen für Erkenntnisse aus Threat Intelligence

Workbooks bieten leistungsstarke interaktive Dashboards, die Ihnen Erkenntnisse zu allen Aspekten von Microsoft Sentinel liefern, so auch zu Threat Intelligence. Verwenden Sie die integrierte Threat Intelligence-Arbeitsmappe, um wichtige Informationen aus Ihren Threat Intelligence-Daten zu visualisieren. Passen Sie die Arbeitsmappe ganz einfach an Ihre geschäftlichen Anforderungen an. Erstellen Sie neue Dashboards, indem Sie mehrere Datenquellen zusammenfassen, um Ihre Daten auf einzigartige Weise zu visualisieren.

Da Microsoft Sentinel-Arbeitsmappen auf Azure Monitor-Arbeitsmappen basieren, stehen Ihnen eine umfassende Dokumentation und viele weitere Vorlagen zur Verfügung. Weitere Informationen finden Sie unter Erstellen interaktiver Berichte mit Azure Monitor-Arbeitsmappen.

Es gibt auch eine umfangreiche Ressource für Azure Monitor-Arbeitsmappen auf GitHub, von der Sie weitere Vorlagen herunterladen und eigene Vorlagen veröffentlichen können.

Weitere Informationen zur Verwendung und Anpassung der Threat Intelligence-Arbeitsmappe finden Sie unter Visualisieren von Threat Intelligence mit Arbeitsmappen.

Zugehöriger Inhalt

In diesem Artikel haben Sie mehr über die Threat Intelligence-Funktionen erfahren, die von Microsoft Sentinel unterstützt werden. Weitere Informationen finden Sie in den folgenden Artikeln: