Verbinden von Microsoft Sentinel mit Amazon Web Services zum Erfassen von AWS-WAF-Protokollen

Verwenden Sie den auf Amazon Web Services (AWS) S3 basierten Web Application Firewall-Connector, um in AWS S3-Buckets gesammelte AWS-WAF-Protokolle in Microsoft Sentinel zu erfassen. AWS-WAF-Protokolle sind detaillierte Aufzeichnungen des Webdatenverkehrs, der von AWS-WAF anhand von Webzugriffssteuerungslisten (ACLs) analysiert wird. Diese Datensätze enthalten Informationen wie den Zeitpunkt, zu dem AWS-WAF die Anforderung erhalten hat, die Einzelheiten der Anforderung und die Aktion, die von der Regel ausgeführt wird, die der Anforderung entspricht. Diese Protokolle und diese Analyse sind für die Aufrechterhaltung der Sicherheit und Leistung von Webanwendungen unerlässlich.

Dieser Connector enthält erstmals ein neues auf AWS CloudFormation basiertes Onboarding-Skript, um die Erstellung der vom Connector verwendeten AWS-Ressourcen zu optimieren.

Wichtig

Der Datenconnector Amazon Web Services S3-WAF befindet sich derzeit in der Vorschau. In den zusätzlichen Nutzungsbestimmungen für Microsoft Azure-Vorschauen finden Sie weitere rechtliche Bedingungen, die für Azure-Features gelten, die sich in der Beta- oder Vorschauversion befinden oder anderweitig noch nicht zur allgemeinen Verfügbarkeit freigegeben sind.

-

Microsoft Sentinel ist in der Unified Security Operations Platform von Microsoft im Microsoft Defender-Portal allgemein verfügbar. Für die Vorschau ist Microsoft Sentinel im Defender-Portal ohne Microsoft Defender XDR oder eine E5-Lizenz verfügbar. Weitere Informationen finden Sie unter Microsoft Sentinel im Microsoft Defender-Portal.

Übersicht

Der Datenconnector Amazon Web Services S3-WAF dient den folgenden Anwendungsfällen:

Sicherheitsüberwachung und Bedrohungserkennung: Analysieren Sie AWS-WAF-Protokolle, um Sicherheitsbedrohungen wie die Einschleusung von SQL-Befehlen und Cross-Site Scripting(XSS)-Angriffe zu identifizieren und darauf zu reagieren. Indem Sie diese Protokolle in Microsoft Sentinel aufnehmen, können Sie erweiterte Analysen und Bedrohungserkennung verwenden, um schädliche Aktivitäten zu erkennen und zu untersuchen.

Compliance und Überwachung: AWS-WAF-Protokolle bieten detaillierte Aufzeichnungen des Web-ACL-Datenverkehrs, was für Complianceberichte und Überwachungszwecke von entscheidender Bedeutung sein kann. Der Connector stellt sicher, dass diese Protokolle für einfachen Zugriff und Analyse in Sentinel verfügbar sind.

In diesem Artikel wird erläutert, wie Sie den Amazon Web Services S3-WAF-Connector konfigurieren. Der Einrichtungsprozess besteht aus zwei Teilen: der AWS-Seite und der Microsoft Sentinel-Seite. Der Prozess generiert auf jeder Seite Informationen, die von der anderen Seite verwendet werden. Diese bidirektionale Authentifizierung schafft sichere Kommunikation.

Voraussetzungen

Sie benötigen Schreibzugriff auf den Microsoft Sentinel-Arbeitsbereich.

Installieren Sie die Amazon Web Services-Lösung über den Inhaltshub in Microsoft Sentinel. Wenn Sie Version 3.0.2 der Lösung (oder niedriger) bereits installiert haben, aktualisieren Sie die Lösung im Inhaltshub, um sicherzustellen, dass Sie über die aktuelle Version verfügen, die diesen Connector enthält. Weitere Informationen finden Sie unter Entdecken und Verwalten sofort einsatzbereiter Microsoft Sentinel-Inhalte.

Aktivieren und Konfigurieren des Amazon Web Services S3-WAF-Connectors

Der Prozess zum Aktivieren und Konfigurieren des Connectors besteht aus den folgenden Aufgaben:

In Ihrer AWS-Umgebung:

Die Connector-Seite Amazon Web Services S3-WAF in Microsoft Sentinel enthält herunterladbare AWS CloudFormation-Stapelvorlagen, die die folgenden AWS-Aufgaben automatisieren:

Konfigurieren Sie Ihre AWS-Dienste zum Senden von Protokollen an einen S3-Bucket.

Erstellen Sie eine SQS-Warteschlange (Simple Queue Service), um Benachrichtigungen bereitzustellen.

Erstellen Sie einen Webidentitätsanbieter, um Benutzer über OpenID Connect (OIDC) bei AWS zu authentifizieren.

Erstellen Sie eine angenommene Rolle, um Benutzern, die vom OIDC-Webidentitätsanbieter authentifiziert wurden, Zugriffsberechtigungen Ihre AWS-Ressourcen zu gewähren.

Fügen Sie die entsprechenden IAM-Berechtigungsrichtlinien an, um der angenommenen Rolle Zugriff auf die entsprechenden Ressourcen (S3-Bucket, SQS) zu gewähren.

In Microsoft Sentinel:

- Konfigurieren Sie den Connector Amazon Web Services S3-WAF im Microsoft Sentinel-Portal, indem Sie Protokollsammler hinzufügen, die die Warteschlange abstimmen und Protokolldaten aus dem S3-Bucket abrufen. Weitere Informationen finden Sie in den nachstehenden Anweisungen.

Einrichten der AWS-Umgebung

Um den Onboardingprozesse zu vereinfachen, enthält die Connector-Seite Amazon Web Services S3-WAF in Microsoft Sentinel herunterladbare Vorlagen, die Sie mit dem AWS CloudFormation-Dienst verwenden können. Der CloudFormation-Dienst verwendet diese Vorlagen, um Ressourcenstapel in AWS automatisch zu erstellen. Diese Stapel enthalten die Ressourcen selbst, wie in diesem Artikel beschrieben, sowie Anmeldeinformationen, Berechtigungen und Richtlinien.

Vorbereiten der Vorlagendateien

Führen Sie die folgenden Schritte aus, um das Skript zum Einrichten der AWS-Umgebung auszuführen:

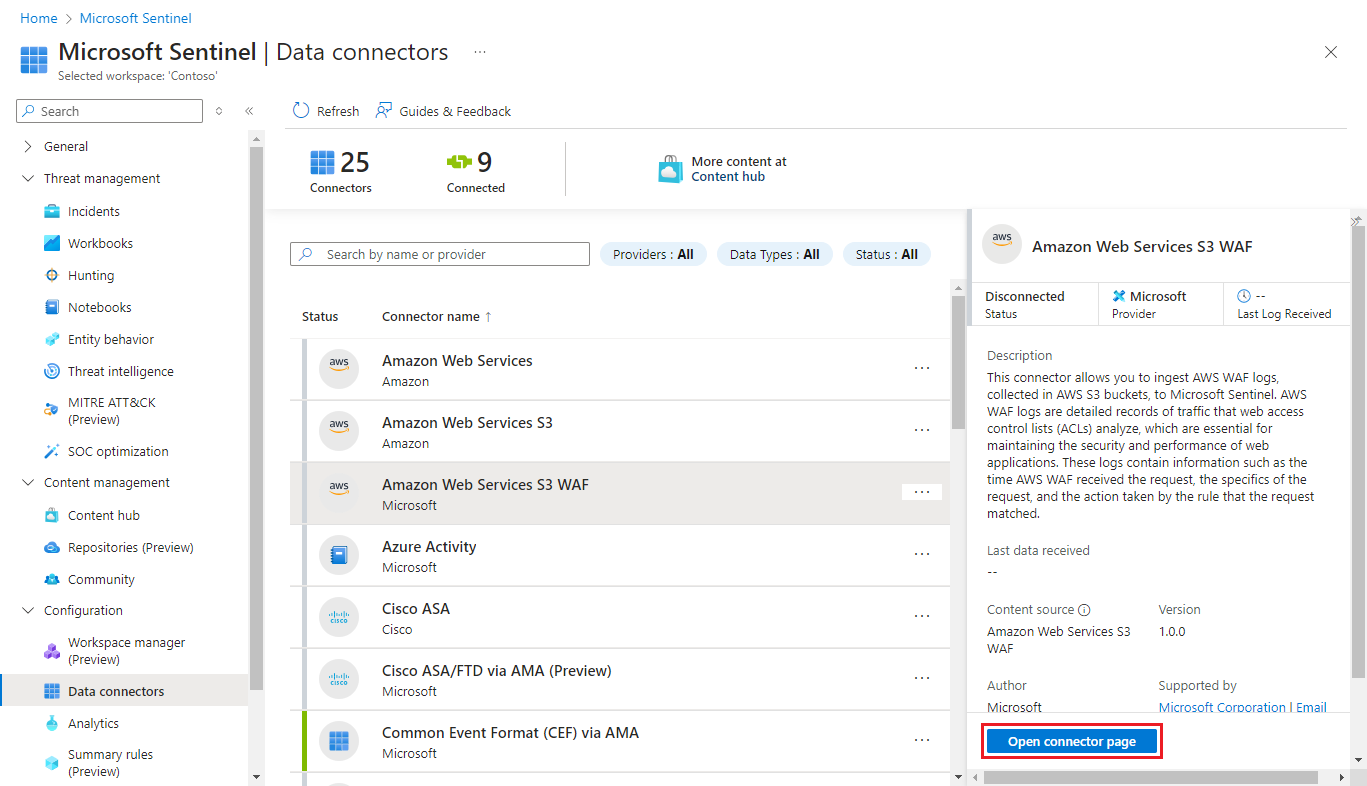

Klappen Sie im Azure-Portal im Navigationsmenü von Microsoft Sentinel Konfiguration auf und wählen Sie Datenconnectors aus.

Klappen Sie im Defender-Portal im Schnellstartmenü Microsoft Sentinel> Konfiguration, und wählen Sie Datenconnectors aus.

Wählen Sie Amazon Web Services S3-WAF aus der Liste der Datenconnectors aus.

Wenn der Connector nicht angezeigt wird, installieren Sie die Amazon Web Services-Lösung aus dem Inhaltshub unter Content Management in Microsoft Sentinel, oder aktualisieren Sie die Lösung auf die aktuelle Version.

Wählen Sie im Detailbereich des Connectors Connectorseite öffnen aus.

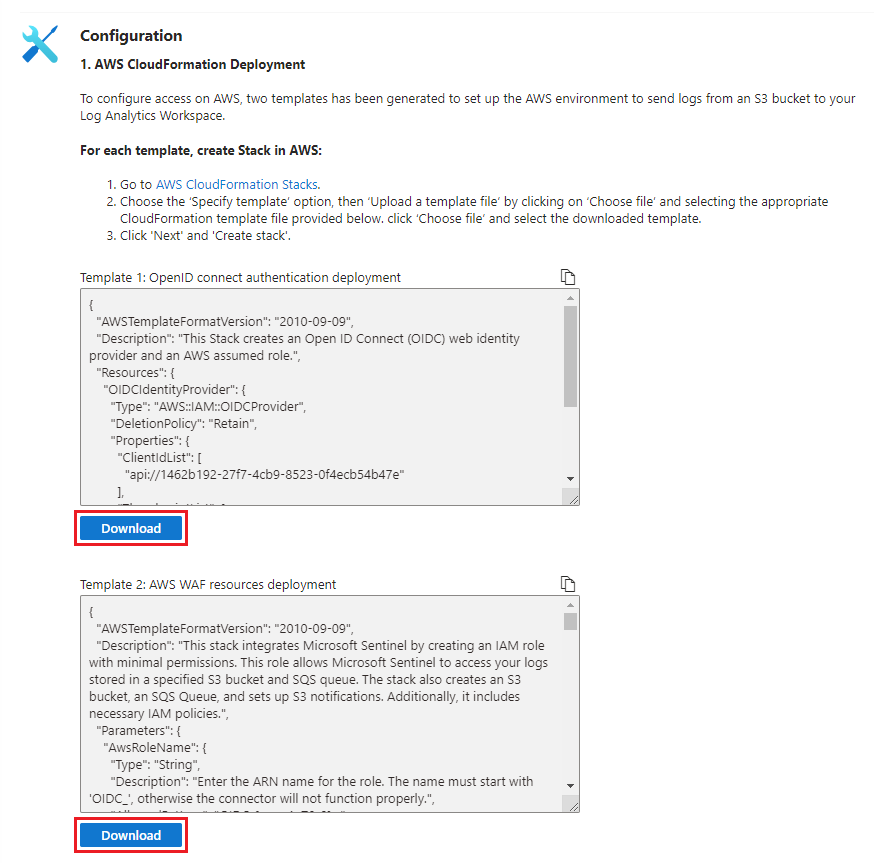

Wählen Sie im Abschnitt Konfiguration unter 1. Bereitstellung von AWS CloudFormation die Verknüpfung AWS CloudFormation-Stapel. Dadurch wird die AWS-Konsole auf einer neuen Browserregisterkarte geöffnet.

Kehren Sie zur Registerkarte des Portals zurück, auf der Sie Microsoft Sentinel geöffnet haben. Wählen Sie Herunterladen und Vorlage 1: OpenID Connect-Authentifizierungsbereitstellung aus, um die Vorlage herunterzuladen, die den OIDC-Webidentitätsanbieter erstellt. Die Vorlage wird als JSON-Datei in den angegebenen Downloadordner heruntergeladen.

Hinweis

Wenn Sie über den älteren AWS S3-Connector verfügen und daher bereits über einen OIDC-Webidentitätsanbieter, können Sie diesen Schritt überspringen.

Wählen Sie Herunterladen unter Vorlage 2: Bereitstellung von AWS-WAF-Ressourcen aus, um die Vorlage herunterzuladen, die die anderen AWS-Ressourcen erstellt. Die Vorlage wird als JSON-Datei in den angegebenen Downloadordner heruntergeladen.

Erstellen von AWS CloudFormation-Stapeln

Kehren Sie zur Browserregisterkarte der AWS-Konsole zurück, auf der die Seite zum Erstellen eines Stapels in AWS CloudFormation geöffnet ist.

Wenn Sie noch nicht bei AWS angemeldet sind, melden Sie sich jetzt an, und Sie werden zur Seite AWS CloudFormation weitergeleitet.

Erstellen des OIDC-Webidentitätsanbieters

Befolgen Sie die Anweisungen auf der AWS-Konsolenseite zum Erstellen eines neuen Stapels.

(Wenn Sie bereits über den OIDC-Webidentitätsanbieter aus der vorherigen Version des AWS S3-Connectors verfügen, überspringen Sie diesen Schritt, und fahren Sie mit Erstellen der verbleibenden AWS-Ressourcen fort.)

Geben Sie eine Vorlage an, und laden Sie eine Vorlagendatei hoch.

Wählen Sie Datei auswählen aus, und suchen Sie die heruntergeladene Datei „Template 1_ OpenID connect authentication deployment.json“.

Wählen Sie einen Namen für den Stapel aus.

Durchlaufen Sie den restlichen Prozess, und erstellen Sie den Stapel.

Erstellen der verbleibenden AWS-Ressourcen

Kehren Sie zur Stapelseite von AWS CloudFormation zurück, und erstellen Sie einen neuen Stapel.

Wählen Sie Datei auswählen aus, und suchen Sie die heruntergeladene Datei „Template 2_ AWS WAF resources deployment.json“.

Wählen Sie einen Namen für den Stapel aus.

Geben Sie, wo Sie dazu aufgefordert werden, die ID Ihres Microsoft Sentinel-Arbeitsbereichs ein. So suchen Sie Ihre Arbeitsbereichs-ID:

Klappen Sie im Azure-Portal im Navigationsmenü von Microsoft Sentinel Konfiguration auf und wählen Sie Einstellungen aus. Wählen Sie die Registerkarte Arbeitsbereichseinstellungen aus, und suchen Sie die Arbeitsbereichs-ID auf der Seite „Log Analytics-Arbeitsbereich“.

Klappen Sie im Defender-Portal im Schnellstartmenü System auf, und wählen Sie Einstellungen aus. Wählen Sie Microsoft Sentinel aus und anschließend Log Analytics-Einstellungen unter Einstellungen für

[WORKSPACE_NAME]. Suchen Sie die Arbeitsbereichs-ID auf der Seite „Log Analytics-Arbeitsbereich“, die auf einer neuen Browserregisterkarte geöffnet wird.

Durchlaufen Sie den restlichen Prozess, und erstellen Sie den Stapel.

Hinzufügen von Protokollsammlern

Wenn alle Ressourcenstapel erstellt sind, kehren Sie zur Browserregisterkarte zurück, auf der die Datenconnectorseite in Microsoft Sentinel geöffnet ist, und beginnen Sie den zweiten Teil des Konfigurationsprozesses.

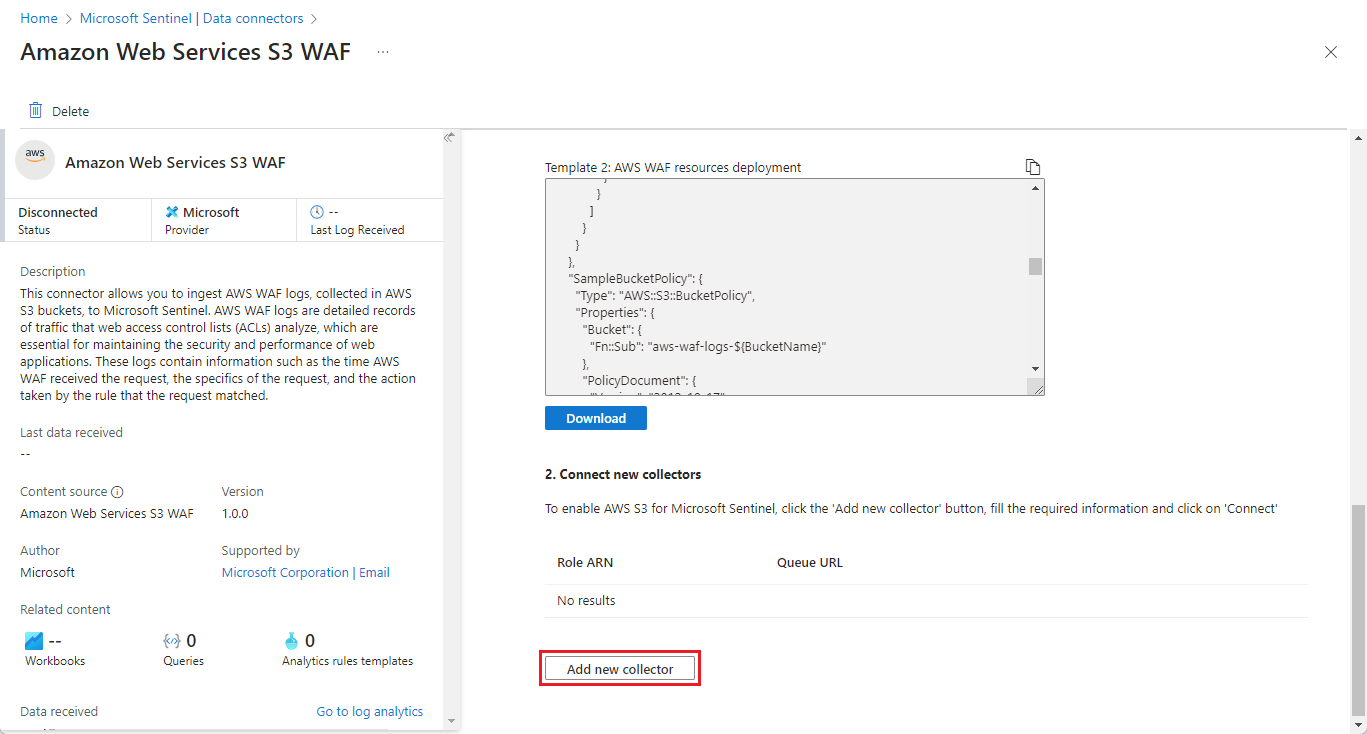

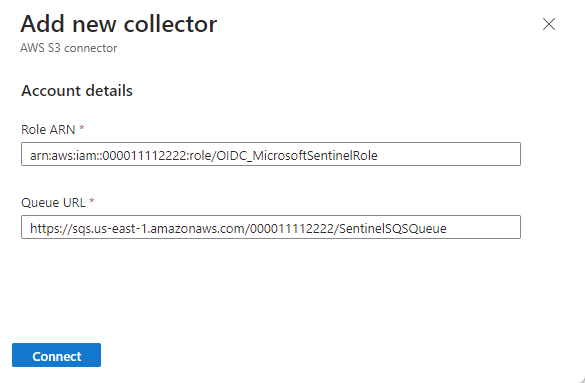

Wählen Sie im Abschnitt Konfiguration unter 2. Verbinden neuer SammlerNeuen Sammler hinzufügen aus.

Geben Sie den Rollen-ARN der erstellten IAM-Rolle ein. Der Standardname der Rolle ist OIDC_MicrosoftSentinelRole, sodass der Rollen-ARN wie folgt lauten würde:

arn:aws:iam::{AWS_ACCOUNT_ID}:role/OIDC_MicrosoftSentinelRole.Geben Sie den Namen der erstellten SQS-Warteschlange ein. Der Standardname der Warteschlange ist SentinelSQSQueue, sodass die URL wie folgt lauten würde:

https://sqs.{AWS_REGION}.amazonaws.com/{AWS_ACCOUNT_ID}/SentinelSQSQueue.Wählen Sie Verbinden aus, um den Sammler hinzuzufügen. Dadurch wird eine Datensammlungsregel für den Azure Monitor-Agent erstellt, um die Protokolle abzurufen und in die dedizierte Tabelle AWSWAF in Ihrem Log Analytics-Arbeitsbereich aufzunehmen.

Manuelle Einrichtung

Da der automatische Setupprozess nun zuverlässiger ist, gibt es nicht viele gute Gründe, um auf das manuelle Setup zurückzugreifen. Falls Sie doch auf dieses zurückgreifen möchten, finden Sie weitere Informationen unter Anweisungen zum manuellen Setup in der Dokumentation zum Amazon Web Services S3-Connector.

Testen und Überwachen des Connectors

Nachdem der Connector eingerichtet wurde, gehen Sie zur Seite Protokolle (oder zur Seite Erweiterte Bedrohungssuche im Defender-Portal), und führen Sie die folgende Abfrage aus. Wenn Sie Ergebnisse erhalten, funktioniert der Connector ordnungsgemäß.

AWSWAF | take 10Wenn dies noch nicht geschehen ist, wird es empfohlen, die Systemüberwachung des Datenconnectors zu implementieren, damit Sie wissen können, wann Connectors keine Daten empfangen oder andere Probleme mit Connectors auftreten. Weitere Informationen finden Sie unter Überwachen der Integrität Ihrer Datenconnectors.