Neuerungen in der Unified Security Operations-Plattform von Microsoft

In diesem Artikel werden die neuesten Features aufgeführt, die der einheitlichen SecOps-Plattform von Microsoft im Microsoft Defender-Portal hinzugefügt wurden, sowie neue Features in verwandten Diensten, die eine verbesserte Benutzererfahrung auf der Plattform bieten.

Januar 2025

- Einheitliche Threat Intelligence

- Verwalten der SecOps-Arbeit nativ mit der Fallverwaltung (Vorschau)

- Unified Device Zeitleiste im Microsoft Defender-Portal (Vorschau)

- SOC-Optimierungsupdates für unified coverage management

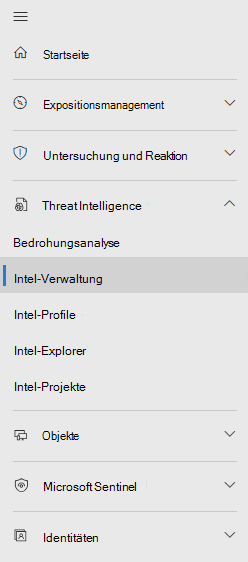

Einheitliche Threat Intelligence

Microsoft Sentinel Threat Intelligence wurde im Defender-Portal in die Intel-Verwaltung umgestellt und vereinheitlicht Threat Intelligence-Features. Im Azure-Portal bleibt der Standort unverändert.

Zusammen mit dem neuen Standort optimiert die Verwaltungsschnittstelle die Erstellung und Behebung von Threat Intel mit den folgenden wichtigen Features:

- Definieren Sie Beziehungen, wenn Sie neue STIX-Objekte erstellen.

- Erstellen Sie vorhandene Threat Intelligence mit dem neuen Beziehungs-Generator.

- Erstellen Sie schnell mehrere Objekte, indem Sie allgemeine Metadaten aus einem neuen oder vorhandenen TI-Objekt mit dem Duplikatfeature kopieren.

- Verwenden Sie die erweiterte Suche, um Ihre Threat Intelligence-Objekte zu sortieren und zu filtern, ohne auch nur eine Log Analytics-Abfrage zu schreiben.

Weitere Informationen finden Sie in den folgenden Artikeln:

- Aufdecken von Angreifern mit Threat Intelligence auf der einheitlichen SecOps-Plattform von Microsoft

- Neue STIX-Objekte in Microsoft Sentinel

- Grundlegendes zu Threat Intelligence

Fallverwaltung (Vorschau)

Die Fallverwaltung ist die erste Installation einer End-to-End-Lösung, die eine nahtlose Verwaltung Ihrer Sicherheitsarbeit ermöglicht. SecOps-Teams verwalten den Sicherheitskontext, arbeiten effizienter und reagieren schneller auf Angriffe, wenn sie fallbezogene Aufgaben verwalten, ohne das Defender-Portal zu verlassen. Hier sehen Sie die anfänglichen Szenarien und Features, die die Fallverwaltung unterstützt.

- Definieren Eines eigenen Fallworkflows mit benutzerdefinierten status Werten

- Zuweisen von Aufgaben zu Projektmitarbeitern und Konfigurieren von Fälligkeitsdaten

- Behandeln von Eskalationen und komplexen Fällen durch Verknüpfen mehrerer Vorfälle mit einem Fall

- Verwalten des Zugriffs auf Ihre Fälle mithilfe von RBAC

Dies ist nur der Anfang. Bleiben Sie auf dem Laufenden für zusätzliche Funktionen, während wir diese Lösung weiterentwickeln.

Weitere Informationen finden Sie in den folgenden Artikeln:

- Nativ verwalten von Fällen auf der SecOps-Plattform (Unified Security Operations) von Microsoft

- Microsoft Sentinel Blog : Verbessern der SecOps-Zusammenarbeit mit der Fallverwaltung

Unified Device Zeitleiste im Microsoft Defender-Portal (Vorschau)

Die einheitliche Geräte-Zeitleiste, eine einzelne, zusammenhängende Ansicht, die Geräteaktivitäten aus Microsoft Sentinel und Defender XDR in eine einzelne Zeitleiste integriert, ist jetzt in der Vorschau verfügbar. Dieses Feature optimiert Sicherheitsuntersuchungen, indem Analysten an einem Ort auf alle relevanten Geräteaktivitäten zugreifen können, wodurch der Wechsel zwischen plattformen und die Reaktionszeiten für Vorfälle reduziert werden müssen.

Weitere Informationen finden Sie unter Geräteentitätsseite in Microsoft Defender.

SOC-Optimierungsupdates für unified coverage management

In Arbeitsbereichen, die für einheitliche Sicherheitsvorgänge aktiviert sind, unterstützen SOC-Optimierungen jetzt sowohl SIEM- als auch XDR-Daten mit Erkennungsabdeckung von Microsoft Defender Diensten.

Im Defender-Portal bieten die Seiten SOC-Optimierungen und MITRE ATT&CK jetzt auch zusätzliche Funktionen für bedrohungsbasierte Abdeckungsoptimierungen, die Ihnen helfen, die Auswirkungen der Empfehlungen auf Ihre Umgebung zu verstehen und Ihnen bei der Priorisierung der ersten Implementierung zu helfen.

Zu den Verbesserungen gehören:

| Bereich | Details |

|---|---|

| Übersichtsseite für SOC-Optimierungen | – Ein High-, Medium- oder Low-Score für Ihre aktuelle Erkennungsabdeckung. Diese Art von Bewertung kann Ihnen helfen, auf einen Blick zu entscheiden, welche Empfehlungen priorisiert werden sollen. - Angabe der Anzahl der aktiven Microsoft Defender Produkte (Dienstleistungen) aller verfügbaren Produkte. Dies hilft Ihnen zu verstehen, ob ein ganzes Produkt in Ihrer Umgebung fehlt. |

|

Seitenbereich "Optimierungsdetails", wird angezeigt, wenn Sie einen Drilldown zu einer bestimmten Optimierung ausführen. |

- Detaillierte Abdeckungsanalyse, einschließlich der Anzahl der benutzerdefinierten Erkennungen, Reaktionsaktionen und Produkte, die Sie aktiv haben. - Detaillierte Spider-Diagramme, die Ihre Abdeckung über verschiedene Bedrohungskategorien hinweg zeigen, sowohl für benutzerdefinierte als auch für sofort einsatzbereite Erkennungen. – Eine Option, um zum spezifischen Bedrohungsszenario auf der Seite MITRE ATT&CK zu springen, anstatt MITRE ATT&CK-Abdeckung nur im Seitenbereich anzuzeigen. – Eine Option zum Anzeigen des vollständigen Bedrohungsszenarios , um einen Drilldown zu weiteren Details zu den verfügbaren Sicherheitsprodukten und Erkennungen durchzuführen, um eine Sicherheitsabdeckung in Ihrer Umgebung bereitzustellen. |

| SEITE MITRE ATT&CK | – Ein neuer Umschalter zum Anzeigen der Abdeckung nach Bedrohungsszenario. Wenn Sie die Seite MITRE ATT&CK entweder über einen Seitenbereich mit Den Empfehlungsdetails oder über die Seite Vollständiges Bedrohungsszenario anzeigen aufgerufen haben, wird die Seite MITRE ATT&CK vorab für Ihr Bedrohungsszenario gefiltert. – Der Bereich mit den Technikdetails, der auf der Seite angezeigt wird, wenn Sie eine bestimmte MITRE ATT&CK-Technik auswählen, zeigt nun die Anzahl der aktiven Erkennungen aller verfügbaren Erkennungen für dieses Verfahren an. |

Weitere Informationen finden Sie unter Optimieren Ihrer Sicherheitsvorgänge und Verstehen der Sicherheitsabdeckung durch das MITRE ATT&CK-Framework.

Dezember 2024

- Neue SOC-Optimierungsempfehlungen basierend auf ähnlichen Organisationen (Vorschau)

- Microsoft Sentinel Arbeitsmappen, die jetzt direkt im Microsoft Defender-Portal angezeigt werden können

Neue SOC-Optimierungsempfehlungen basierend auf ähnlichen Organisationen (Vorschau)

SOC-Optimierungen enthalten jetzt neue Empfehlungen zum Hinzufügen von Datenquellen zu Ihrem Arbeitsbereich basierend auf dem Sicherheitsstatus anderer Organisationen in ähnlichen Branchen und Sektoren wie Sie und mit ähnlichen Datenerfassungsmustern.

Weitere Informationen finden Sie unter SOC-Optimierungsreferenz zu Empfehlungen.

Microsoft Sentinel Arbeitsmappen, die jetzt direkt im Microsoft Defender-Portal angezeigt werden können

Microsoft Sentinel Arbeitsmappen können jetzt direkt im Microsoft Defender-Portal mit der SecOps-Plattform (Unified Security Operations) von Microsoft angezeigt werden. Wenn Sie nun im Defender-Portal Microsoft Sentinel > Arbeitsmappen zur Bedrohungsverwaltung >auswählen, bleiben Sie im Defender-Portal, anstatt dass eine neue Registerkarte für Arbeitsmappen im Azure-Portal geöffnet wird. Fahren Sie mit der Tabulatortaste zum Azure-Portal nur dann fort, wenn Sie Ihre Arbeitsmappen bearbeiten müssen.

Microsoft Sentinel Arbeitsmappen basieren auf Azure Monitor-Arbeitsmappen und helfen Ihnen, die in Microsoft Sentinel erfassten Daten zu visualisieren und zu überwachen. Arbeitsmappen fügen Tabellen und Diagramme mit Analysen für Ihre Protokolle und Abfragen zu den bereits verfügbaren Tools hinzu.

Weitere Informationen finden Sie unter Visualisieren und Überwachen von Daten mithilfe von Arbeitsmappen in Microsoft Sentinel und Verbinden von Microsoft Sentinel mit Microsoft Defender XDR.

November 2024

- Microsoft Sentinel Verfügbarkeit im Microsoft Defender-Portal

- Featureverfügbarkeit für Government-Clouds

Microsoft Sentinel Verfügbarkeit im Microsoft Defender-Portal

Wir haben bereits angekündigt Microsoft Sentinel allgemein auf der Unified Security Operations-Plattform von Microsoft im Microsoft Defender-Portal verfügbar ist. Für die Vorschauversion ist Microsoft Sentinel jetzt im Defender-Portal ohne Microsoft Defender XDR oder E5-Lizenz verfügbar. Weitere Informationen finden Sie unter:

- Microsoft Sentinel im Microsoft Defender-Portal

- Verbinden Microsoft Sentinel mit dem Microsoft Defender-Portal

Featureverfügbarkeit für Government-Clouds

Im Defender-Portal sind alle Microsoft Sentinel Features für einheitliche SecOps, die allgemein verfügbar sind, jetzt sowohl in kommerziellen als auch in GCC High- und DoD-Clouds verfügbar. Features, die sich noch in der Vorschau befinden, sind nur in der kommerziellen Cloud verfügbar.

Weitere Informationen finden Sie unter Microsoft Sentinel Featureunterstützung für kommerzielle/andere Azure-Clouds und Microsoft Defender XDR für US Government-Kunden.

Verwandte Inhalte

Weitere Informationen zu den Neuerungen bei anderen Microsoft Defender-Sicherheitsprodukten und Microsoft Sentinel finden Sie unter:

- Neuerungen in Microsoft Sentinel

- Neuerungen in Microsoft Defender XDR

- Neuerungen in Microsoft Defender für Office 365

- Neuigkeiten in Microsoft Defender für Endpunkt

- Was ist neu in Microsoft Defender für Identity?

- Neuerungen in Microsoft Defender for Cloud Apps

- Neuerungen in Microsoft Security Exposure Management

Sie können Produktupdates und wichtige Benachrichtigungen auch über das Nachrichtencenter abrufen.