Benutzerdefinierte Protokolle über AMA-Datenconnector – Konfigurieren der Datenerfassung in Microsoft Sentinel aus speziellen Anwendungen

Die benutzerdefinierten Protokolle von Microsoft Sentinel über den AMA-Datenconnector unterstützen die Sammlung von Protokollen aus Textdateien aus verschiedenen Netzwerk- und Sicherheitsanwendungen und -geräten.

In diesem Artikel werden die Konfigurationsinformationen bereitgestellt, die für jede bestimmte Sicherheitsanwendung eindeutig sind, die Sie beim Konfigurieren dieses Datenconnectors angeben müssen. Diese Informationen werden von den Anwendungsanbietern bereitgestellt. Wenden Sie sich an den Anbieter, um weitere Informationen zu erhalten oder wenn Informationen für Ihre Sicherheitsanwendung nicht verfügbar sind. Die vollständigen Anweisungen zum Installieren und Konfigurieren des Connectors finden Sie unter Sammeln von Protokollen aus Textdateien mit dem Azure Monitor-Agent und der Aufnahme zu Microsoft Sentinel, verweisen sie jedoch auf diesen Artikel, um die eindeutigen Informationen zur Bereitstellung für jede Anwendung zu erhalten.

In diesem Artikel erfahren Sie auch, wie Sie Daten aus diesen Anwendungen in Ihren Microsoft Sentinel-Arbeitsbereich aufnehmen, ohne den Connector zu verwenden. Diese Schritte umfassen die Installation des Azure Monitor-Agents. Nachdem der Connector installiert wurde, verwenden Sie die entsprechenden Anweisungen für Ihre Anwendung, die weiter unten in diesem Artikel gezeigt werden, um das Setup abzuschließen.

Die Geräte, von denen Sie benutzerdefinierte Textprotokolle sammeln, sind in zwei Kategorien unterteilt:

Auf Windows- oder Linux-Computern installierte Anwendungen

Die Anwendung speichert ihre Protokolldateien auf dem Computer, auf dem sie installiert ist. Um diese Protokolle zu sammeln, wird der Azure Monitor-Agent auf diesem Computer installiert.

Appliances, die auf geschlossenen (normalerweise Linux-basierten) Geräten eigenständig sind

Diese Appliances speichern ihre Protokolle auf einem externen Syslog-Server. Um diese Protokolle zu sammeln, wird der auf diesem externen Syslog-Server installierte Azure Monitor-Agentis häufig als Protokollweiterleitung bezeichnet.

Weitere Informationen zur zugehörigen Microsoft Sentinel-Lösung für jede dieser Anwendungen finden Sie im Azure Marketplace nach den Produkttyplösungsvorlagen>, oder überprüfen Sie die Lösung über den Inhaltshub in Microsoft Sentinel.

Wichtig

Der „Benutzerdefinierte Protokolle über AMA“-Datenconnector befindet sich derzeit in der PREVIEW. Die zusätzlichen Nutzungsbestimmungen für Microsoft Azure-Vorschauen enthalten zusätzliche rechtliche Bedingungen, die für Azure-Features gelten, die sich in der Beta- oder Vorschauversion befinden bzw. anderweitig noch nicht zur allgemeinen Verfügbarkeit freigegeben sind.

-

Microsoft Sentinel ist in der Unified Security Operations Platform von Microsoft im Microsoft Defender-Portal allgemein verfügbar. Für die Vorschau ist Microsoft Sentinel im Defender-Portal ohne Microsoft Defender XDR oder eine E5-Lizenz verfügbar. Weitere Informationen finden Sie unter Microsoft Sentinel im Microsoft Defender-Portal.

Allgemeine Anleitungen

Die Schritte zum Sammeln von Protokollen von Computern, auf denen Anwendungen und Appliances gehostet werden, folgen einem allgemeinen Muster:

Erstellen Sie die Zieltabelle in Log Analytics (oder „Erweiterte Bedrohungssuche“, wenn Sie im Defender-Portal arbeiten).

Erstellen Sie die Datensammlungsregel (Data Collection Rule, DCR) für Ihre Anwendung oder Appliance.

Stellen Sie den Azure Monitor-Agent auf dem Computer bereit, auf dem die Anwendung gehostet wird, oder auf dem externen Server (Protokollweiterleitung), der Protokolle von Appliances sammelt, wenn sie noch nicht bereitgestellt ist.

Konfigurieren Sie die Protokollierung für Ihre Anwendung. Wenn eine Appliance, konfigurieren Sie sie so, dass sie ihre Protokolle an den externen Server (Protokollweiterleitung) sendet, auf dem der Azure Monitor-Agent installiert ist.

Diese allgemeinen Schritte (mit Ausnahme der letzten Schritte) werden automatisiert, wenn Sie die benutzerdefinierten Protokolle über den AMA-Datenconnector verwenden und in " Protokolle aus Textdateien sammeln" mit dem Azure Monitor-Agent und der Erfassung an Microsoft Sentinel ausführlich beschrieben werden.

Spezifische Anweisungen pro Anwendungstyp

Die anwendungsspezifischen Informationen, die Sie zum Ausführen dieser Schritte benötigen, finden Sie im restlichen Artikel. Einige dieser Anwendungen befinden sich auf eigenständigen Appliances und erfordern einen anderen Konfigurationstyp, beginnend mit der Verwendung einer Protokollweiterleitung.

Jeder Anwendungsabschnitt enthält die folgenden Informationen:

- Eindeutige Parameter, die für die Konfiguration der benutzerdefinierten Protokolle über den AMA-Datenconnector angegeben werden sollen, wenn Sie ihn verwenden.

- Die Gliederung des Verfahrens, das zum manuellen Aufnehmen von Daten erforderlich ist, ohne den Verbinder zu verwenden. Ausführliche Informationen zu diesem Verfahren finden Sie unter "Sammeln von Protokollen aus Textdateien mit dem Azure Monitor-Agent und aufnahme in Microsoft Sentinel".

- Spezifische Anweisungen zum Konfigurieren der ursprünglichen Anwendungen oder Geräte selbst und/oder Links zu den Anweisungen auf den Websites der Anbieter. Diese Schritte müssen ausgeführt werden, unabhängig davon, ob sie den Verbinder verwenden oder nicht.

Apache HTTP Server

Führen Sie die folgenden Schritte aus, um Protokollnachrichten von Apache HTTP Server aufzunehmen:

Tabellenname:

ApacheHTTPServer_CLProtokollspeicherort: Protokolle werden als Textdateien auf dem Hostcomputer der Anwendung gespeichert. Installieren Sie das AMA auf demselben Computer, um die Dateien zu sammeln.

Standarddateispeicherorte ("filePatterns"):

- Windows:

"C:\Server\bin\log\Apache24\logs\*.log" - Linux:

"/var/log/httpd/*.log"

- Windows:

Erstellen Sie den DCR gemäß den Anweisungen in "Protokolle sammeln" aus Textdateien mit dem Azure Monitor Agent und der Aufnahme an Microsoft Sentinel.

Ersetzen Sie die Platzhalter "{TABLE_NAME}" und "{LOCAL_PATH_FILE}" in der DCR-Vorlage durch die Werte in den Schritten 1 und 2. Ersetzen Sie die anderen Platzhalter wie weitergeleitet.

Apache Tomcat

Führen Sie die folgenden Schritte aus, um Protokollnachrichten von Apache Tomcat aufzunehmen:

Tabellenname:

Tomcat_CLProtokollspeicherort: Protokolle werden als Textdateien auf dem Hostcomputer der Anwendung gespeichert. Installieren Sie das AMA auf demselben Computer, um die Dateien zu sammeln.

Standarddateispeicherorte ("filePatterns"):

- Linux:

"/var/log/tomcat/*.log"

- Linux:

Erstellen Sie den DCR gemäß den Anweisungen in "Protokolle sammeln" aus Textdateien mit dem Azure Monitor Agent und der Aufnahme an Microsoft Sentinel.

Ersetzen Sie die Platzhalter "{TABLE_NAME}" und "{LOCAL_PATH_FILE}" in der DCR-Vorlage durch die Werte in den Schritten 1 und 2. Ersetzen Sie die anderen Platzhalter wie weitergeleitet.

Cisco Meraki

Führen Sie die folgenden Schritte aus, um Protokollnachrichten von Cisco Meraki aufzunehmen:

Tabellenname:

meraki_CLProtokollspeicherort: Erstellen Sie eine Protokolldatei auf Ihrem externen Syslog-Server. Erteilen Sie der Syslog-Daemon Schreibberechtigungen für die Datei. Installieren Sie die AMA auf dem externen Syslog-Server, wenn sie noch nicht installiert ist. Geben Sie diesen Dateinamen und Pfad in das Feld "Dateimuster " im Verbinder oder anstelle des Platzhalters

{LOCAL_PATH_FILE}im DCR ein.Konfigurieren Sie den Syslog-Daemon, um seine Meraki-Protokollnachrichten in eine temporäre Textdatei zu exportieren, damit die AMA sie sammeln kann.

Erstellen Sie eine benutzerdefinierte Konfigurationsdatei für den rsyslog-Daemon, und speichern Sie sie in

/etc/rsyslog.d/10-meraki.conf. Fügen Sie dieser Konfigurationsdatei die folgenden Filterbedingungen hinzu:if $rawmsg contains "flows" then { action(type="omfile" file="<LOG_FILE_Name>") stop } if $rawmsg contains "urls" then { action(type="omfile" file="<LOG_FILE_Name>") stop } if $rawmsg contains "ids-alerts" then { action(type="omfile" file="<LOG_FILE_Name>") stop } if $rawmsg contains "events" then { action(type="omfile" file="<LOG_FILE_Name>") stop } if $rawmsg contains "ip_flow_start" then { action(type="omfile" file="<LOG_FILE_Name>") stop } if $rawmsg contains "ip_flow_end" then { action(type="omfile" file="<LOG_FILE_Name>") stop }(Ersetzen Sie

<LOG_FILE_Name>den Namen der von Ihnen erstellten Protokolldatei.)Weitere Informationen zu Filterbedingungen für rsyslog finden Sie unter rsyslog: Filterbedingungen. Wir empfehlen, die Konfiguration basierend auf Ihrer spezifischen Installation zu testen und zu ändern.

Starten Sie rsyslog neu. Die typische Befehlssyntax lautet

systemctl restart rsyslog.

Erstellen Sie den DCR gemäß den Anweisungen in "Protokolle sammeln" aus Textdateien mit dem Azure Monitor Agent und der Aufnahme an Microsoft Sentinel.

Ersetzen Sie den Spaltennamen

"RawData"durch den Spaltennamen"Message".Ersetzen Sie den transformKql-Wert

"source"durch den Wert"source | project-rename Message=RawData".Ersetzen Sie die

{TABLE_NAME}Platzhalter{LOCAL_PATH_FILE}in der DCR-Vorlage durch die Werte in den Schritten 1 und 2. Ersetzen Sie die anderen Platzhalter wie weitergeleitet.

Konfigurieren Sie den Computer, auf dem der Azure Monitor-Agent installiert ist, um die Syslog-Ports zu öffnen, und konfigurieren Sie dort den Syslog-Daemon, um Nachrichten aus externen Quellen zu akzeptieren. Ausführliche Anweisungen und ein Skript zum Automatisieren dieser Konfiguration finden Sie unter Konfigurieren der Protokollweiterleitung, um Protokolle zu akzeptieren.

Konfigurieren und verbinden Sie die Cisco Meraki-Geräte: Befolgen Sie die Anweisungen von Cisco zum Senden von Syslog-Nachrichten. Verwenden Sie die IP-Adresse oder den Hostnamen des virtuellen Computers, auf dem der Azure Monitor-Agent installiert ist.

JBoss Enterprise Application Platform

Führen Sie die folgenden Schritte aus, um Protokollnachrichten von JBoss Enterprise Application Platform aufzunehmen:

Tabellenname:

JBossLogs_CLProtokollspeicherort: Protokolle werden als Textdateien auf dem Hostcomputer der Anwendung gespeichert. Installieren Sie das AMA auf demselben Computer, um die Dateien zu sammeln.

Standarddateispeicherorte ("filePatterns") – nur Linux:

- Eigenständiger Server:

"{EAP_HOME}/standalone/log/server.log" - Verwaltete Domäne:

"{EAP_HOME}/domain/servers/{SERVER_NAME}/log/server.log"

- Eigenständiger Server:

Erstellen Sie den DCR gemäß den Anweisungen in "Protokolle sammeln" aus Textdateien mit dem Azure Monitor Agent und der Aufnahme an Microsoft Sentinel.

Ersetzen Sie die Platzhalter "{TABLE_NAME}" und "{LOCAL_PATH_FILE}" in der DCR-Vorlage durch die Werte in den Schritten 1 und 2. Ersetzen Sie die anderen Platzhalter wie weitergeleitet.

JuniperIDP

Führen Sie die folgenden Schritte aus, um Protokollnachrichten von JuniperIDP aufzunehmen:

Tabellenname:

JuniperIDP_CLProtokollspeicherort: Erstellen Sie eine Protokolldatei auf Ihrem externen Syslog-Server. Erteilen Sie der Syslog-Daemon Schreibberechtigungen für die Datei. Installieren Sie die AMA auf dem externen Syslog-Server, wenn sie noch nicht installiert ist. Geben Sie diesen Dateinamen und Pfad in das Feld "Dateimuster " im Verbinder oder anstelle des Platzhalters

{LOCAL_PATH_FILE}im DCR ein.Konfigurieren Sie den Syslog-Daemon, um seine JuniperIDP-Protokollnachrichten in eine temporäre Textdatei zu exportieren, damit die AMA sie sammeln kann.

Erstellen Sie eine benutzerdefinierte Konfigurationsdatei für den rsyslog-Daemon im

/etc/rsyslog.d/Ordner mit den folgenden Filterbedingungen:# Define a new ruleset ruleset(name="<RULESET_NAME>") { action(type="omfile" file="<LOG_FILE_NAME>") } # Set the input on port and bind it to the new ruleset input(type="imudp" port="<PORT>" ruleset="<RULESET_NAME>")(Ersetzen Sie

<parameters>durch die tatsächlichen Namen der dargestellten Objekte. <> LOG_FILE_NAME ist die Datei, die Sie in Schritt 2 erstellt haben.)Starten Sie rsyslog neu. Die typische Befehlssyntax lautet

systemctl restart rsyslog.

Erstellen Sie den DCR gemäß den Anweisungen in "Protokolle sammeln" aus Textdateien mit dem Azure Monitor Agent und der Aufnahme an Microsoft Sentinel.

Ersetzen Sie den Spaltennamen

"RawData"durch den Spaltennamen"Message".Ersetzen Sie die

{TABLE_NAME}Platzhalter{LOCAL_PATH_FILE}in der DCR-Vorlage durch die Werte in den Schritten 1 und 2. Ersetzen Sie die anderen Platzhalter wie weitergeleitet.Ersetzen Sie den transformKql-Wert

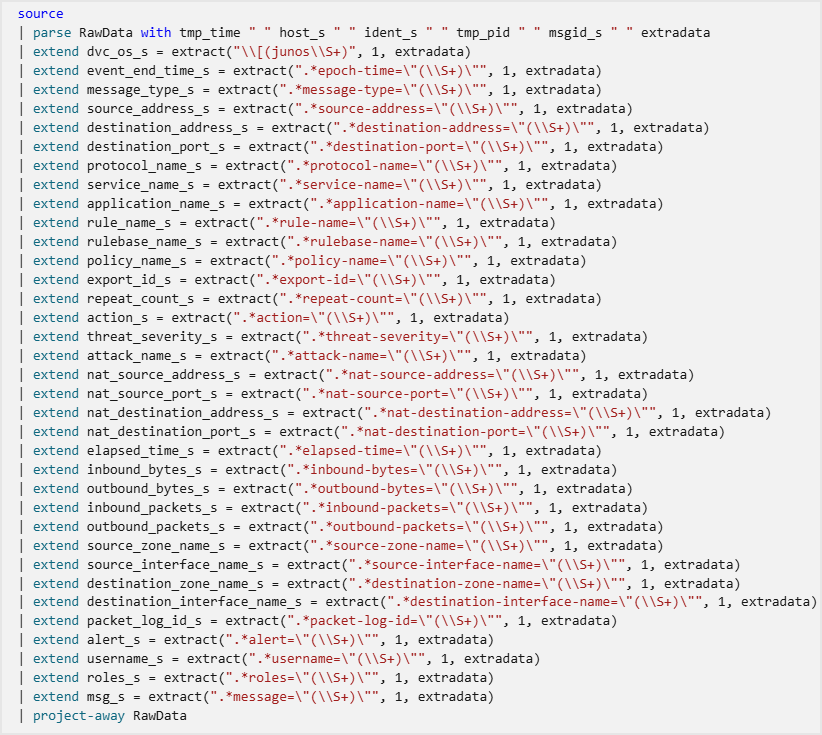

"source"durch die folgende Kusto-Abfrage (in doppelte Anführungszeichen eingeschlossen):source | parse RawData with tmp_time " " host_s " " ident_s " " tmp_pid " " msgid_s " " extradata | extend dvc_os_s = extract("\\[(junos\\S+)", 1, extradata) | extend event_end_time_s = extract(".*epoch-time=\"(\\S+)\"", 1, extradata) | extend message_type_s = extract(".*message-type=\"(\\S+)\"", 1, extradata) | extend source_address_s = extract(".*source-address=\"(\\S+)\"", 1, extradata) | extend destination_address_s = extract(".*destination-address=\"(\\S+)\"", 1, extradata) | extend destination_port_s = extract(".*destination-port=\"(\\S+)\"", 1, extradata) | extend protocol_name_s = extract(".*protocol-name=\"(\\S+)\"", 1, extradata) | extend service_name_s = extract(".*service-name=\"(\\S+)\"", 1, extradata) | extend application_name_s = extract(".*application-name=\"(\\S+)\"", 1, extradata) | extend rule_name_s = extract(".*rule-name=\"(\\S+)\"", 1, extradata) | extend rulebase_name_s = extract(".*rulebase-name=\"(\\S+)\"", 1, extradata) | extend policy_name_s = extract(".*policy-name=\"(\\S+)\"", 1, extradata) | extend export_id_s = extract(".*export-id=\"(\\S+)\"", 1, extradata) | extend repeat_count_s = extract(".*repeat-count=\"(\\S+)\"", 1, extradata) | extend action_s = extract(".*action=\"(\\S+)\"", 1, extradata) | extend threat_severity_s = extract(".*threat-severity=\"(\\S+)\"", 1, extradata) | extend attack_name_s = extract(".*attack-name=\"(\\S+)\"", 1, extradata) | extend nat_source_address_s = extract(".*nat-source-address=\"(\\S+)\"", 1, extradata) | extend nat_source_port_s = extract(".*nat-source-port=\"(\\S+)\"", 1, extradata) | extend nat_destination_address_s = extract(".*nat-destination-address=\"(\\S+)\"", 1, extradata) | extend nat_destination_port_s = extract(".*nat-destination-port=\"(\\S+)\"", 1, extradata) | extend elapsed_time_s = extract(".*elapsed-time=\"(\\S+)\"", 1, extradata) | extend inbound_bytes_s = extract(".*inbound-bytes=\"(\\S+)\"", 1, extradata) | extend outbound_bytes_s = extract(".*outbound-bytes=\"(\\S+)\"", 1, extradata) | extend inbound_packets_s = extract(".*inbound-packets=\"(\\S+)\"", 1, extradata) | extend outbound_packets_s = extract(".*outbound-packets=\"(\\S+)\"", 1, extradata) | extend source_zone_name_s = extract(".*source-zone-name=\"(\\S+)\"", 1, extradata) | extend source_interface_name_s = extract(".*source-interface-name=\"(\\S+)\"", 1, extradata) | extend destination_zone_name_s = extract(".*destination-zone-name=\"(\\S+)\"", 1, extradata) | extend destination_interface_name_s = extract(".*destination-interface-name=\"(\\S+)\"", 1, extradata) | extend packet_log_id_s = extract(".*packet-log-id=\"(\\S+)\"", 1, extradata) | extend alert_s = extract(".*alert=\"(\\S+)\"", 1, extradata) | extend username_s = extract(".*username=\"(\\S+)\"", 1, extradata) | extend roles_s = extract(".*roles=\"(\\S+)\"", 1, extradata) | extend msg_s = extract(".*message=\"(\\S+)\"", 1, extradata) | project-away RawDataDer folgende Screenshot zeigt die vollständige Abfrage im vorherigen Beispiel in einem besser lesbaren Format:

Weitere Informationen zu den folgenden in den vorherigen Beispielen verwendeten Elementen finden Sie in der Kusto-Dokumentation:

Weitere Informationen zu KQL finden Sie unter Kusto-Abfragesprache (Kusto Query Language, KQL) – Übersicht.

Weitere Ressourcen:

Konfigurieren Sie den Computer, auf dem der Azure Monitor-Agent installiert ist, um die Syslog-Ports zu öffnen, und konfigurieren Sie dort den Syslog-Daemon, um Nachrichten aus externen Quellen zu akzeptieren. Ausführliche Anweisungen und ein Skript zum Automatisieren dieser Konfiguration finden Sie unter Konfigurieren der Protokollweiterleitung, um Protokolle zu akzeptieren.

Die Anweisungen zum Konfigurieren der Juniper IDP-Appliance zum Senden von Syslog-Nachrichten an einen externen Server finden Sie unter SRX Getting Started – Configure System Logging..

MarkLogic Audit

Führen Sie die folgenden Schritte aus, um Protokollmeldungen aus der MarkLogic-Überwachung aufzunehmen:

Tabellenname:

MarkLogicAudit_CLProtokollspeicherort: Protokolle werden als Textdateien auf dem Hostcomputer der Anwendung gespeichert. Installieren Sie das AMA auf demselben Computer, um die Dateien zu sammeln.

Standarddateispeicherorte ("filePatterns"):

- Windows:

"C:\Program Files\MarkLogic\Data\Logs\AuditLog.txt" - Linux:

"/var/opt/MarkLogic/Logs/AuditLog.txt"

- Windows:

Erstellen Sie den DCR gemäß den Anweisungen in "Protokolle sammeln" aus Textdateien mit dem Azure Monitor Agent und der Aufnahme an Microsoft Sentinel.

Ersetzen Sie die Platzhalter "{TABLE_NAME}" und "{LOCAL_PATH_FILE}" in der DCR-Vorlage durch die Werte in den Schritten 1 und 2. Ersetzen Sie die anderen Platzhalter wie weitergeleitet.

Konfigurieren Der MarkLogic-Überwachung, um das Schreiben von Protokollen zu ermöglichen: (aus der MarkLogic-Dokumentation)

- Navigieren Sie mit Ihrem Browser zur MarkLogic Admin-Schnittstelle.

- Öffnen Sie den Bildschirm "Überwachungskonfiguration" unter "Gruppen > group_name > Überwachung".

- Aktivieren Sie das Optionsfeld "Überwachung aktiviert". Stellen Sie sicher, dass sie aktiviert ist.

- Konfigurieren Sie das Überwachungsereignis und/oder die gewünschten Einschränkungen.

- Überprüfen Sie, indem Sie "OK" auswählen.

- Weitere Details und Konfigurationsoptionen finden Sie in der MarkLogic-Dokumentation.

MongoDB Audit

Führen Sie die folgenden Schritte aus, um Protokollnachrichten aus der MongoDB-Überwachung aufzunehmen:

Tabellenname:

MongoDBAudit_CLProtokollspeicherort: Protokolle werden als Textdateien auf dem Hostcomputer der Anwendung gespeichert. Installieren Sie das AMA auf demselben Computer, um die Dateien zu sammeln.

Standarddateispeicherorte ("filePatterns"):

- Windows:

"C:\data\db\auditlog.json" - Linux:

"/data/db/auditlog.json"

- Windows:

Erstellen Sie den DCR gemäß den Anweisungen in "Protokolle sammeln" aus Textdateien mit dem Azure Monitor Agent und der Aufnahme an Microsoft Sentinel.

Ersetzen Sie die Platzhalter "{TABLE_NAME}" und "{LOCAL_PATH_FILE}" in der DCR-Vorlage durch die Werte in den Schritten 1 und 2. Ersetzen Sie die anderen Platzhalter wie weitergeleitet.

Konfigurieren Sie MongoDB zum Schreiben von Protokollen:

- Bearbeiten Sie für Windows die Konfigurationsdatei

mongod.cfg. Für Linux,mongod.conf. - Setzen Sie den

dbpath-Parameter aufdata/db. - Setzen Sie den

path-Parameter auf/data/db/auditlog.json. - Weitere Parameter und Details finden Sie in der MongoDB-Dokumentation.

- Bearbeiten Sie für Windows die Konfigurationsdatei

NGINX-HTTP-Server

Führen Sie die folgenden Schritte aus, um Protokollnachrichten vom NGINX-HTTP-Server aufzunehmen:

Tabellenname:

NGINX_CLProtokollspeicherort: Protokolle werden als Textdateien auf dem Hostcomputer der Anwendung gespeichert. Installieren Sie das AMA auf demselben Computer, um die Dateien zu sammeln.

Standarddateispeicherorte ("filePatterns"):

- Linux:

"/var/log/nginx.log"

- Linux:

Erstellen Sie den DCR gemäß den Anweisungen in "Protokolle sammeln" aus Textdateien mit dem Azure Monitor Agent und der Aufnahme an Microsoft Sentinel.

Ersetzen Sie die Platzhalter "{TABLE_NAME}" und "{LOCAL_PATH_FILE}" in der DCR-Vorlage durch die Werte in den Schritten 1 und 2. Ersetzen Sie die anderen Platzhalter wie weitergeleitet.

Oracle WebLogic Server

Führen Sie die folgenden Schritte aus, um Protokollnachrichten von Oracle WebLogic Server aufzunehmen:

Tabellenname:

OracleWebLogicServer_CLProtokollspeicherort: Protokolle werden als Textdateien auf dem Hostcomputer der Anwendung gespeichert. Installieren Sie das AMA auf demselben Computer, um die Dateien zu sammeln.

Standarddateispeicherorte ("filePatterns"):

- Windows:

"{DOMAIN_NAME}\Servers\{SERVER_NAME}\logs*.log" - Linux:

"{DOMAIN_HOME}/servers/{SERVER_NAME}/logs/*.log"

- Windows:

Erstellen Sie den DCR gemäß den Anweisungen in "Protokolle sammeln" aus Textdateien mit dem Azure Monitor Agent und der Aufnahme an Microsoft Sentinel.

Ersetzen Sie die Platzhalter "{TABLE_NAME}" und "{LOCAL_PATH_FILE}" in der DCR-Vorlage durch die Werte in den Schritten 1 und 2. Ersetzen Sie die anderen Platzhalter wie weitergeleitet.

PostgreSQL-Ereignisse

Führen Sie die folgenden Schritte aus, um Protokollnachrichten von PostgreSQL-Ereignissen aufzunehmen:

Tabellenname:

PostgreSQL_CLProtokollspeicherort: Protokolle werden als Textdateien auf dem Hostcomputer der Anwendung gespeichert. Installieren Sie das AMA auf demselben Computer, um die Dateien zu sammeln.

Standarddateispeicherorte ("filePatterns"):

- Windows:

"C:\*.log" - Linux:

"/var/log/*.log"

- Windows:

Erstellen Sie den DCR gemäß den Anweisungen in "Protokolle sammeln" aus Textdateien mit dem Azure Monitor Agent und der Aufnahme an Microsoft Sentinel.

Ersetzen Sie die Platzhalter "{TABLE_NAME}" und "{LOCAL_PATH_FILE}" in der DCR-Vorlage durch die Werte in den Schritten 1 und 2. Ersetzen Sie die anderen Platzhalter wie weitergeleitet.

Bearbeiten Sie die Konfigurationsdatei

postgresql.conffür PostgreSQL-Ereignisse, um Protokolle in Dateien auszugeben.- Legen Sie

log_destination='stderr'fest. - Legen Sie

logging_collector=onfest. - Weitere Parameter und Details finden Sie in der PostgreSQL-Dokumentation.

- Legen Sie

SecurityBridge-Bedrohungserkennung für SAP

Führen Sie die folgenden Schritte aus, um Protokollnachrichten von SecurityBridge Threat Detection für SAP aufzunehmen:

Tabellenname:

SecurityBridgeLogs_CLProtokollspeicherort: Protokolle werden als Textdateien auf dem Hostcomputer der Anwendung gespeichert. Installieren Sie das AMA auf demselben Computer, um die Dateien zu sammeln.

Standarddateispeicherorte ("filePatterns"):

- Linux:

"/usr/sap/tmp/sb_events/*.cef"

- Linux:

Erstellen Sie den DCR gemäß den Anweisungen in "Protokolle sammeln" aus Textdateien mit dem Azure Monitor Agent und der Aufnahme an Microsoft Sentinel.

Ersetzen Sie die Platzhalter "{TABLE_NAME}" und "{LOCAL_PATH_FILE}" in der DCR-Vorlage durch die Werte in den Schritten 1 und 2. Ersetzen Sie die anderen Platzhalter wie weitergeleitet.

SquidProxy

Führen Sie die folgenden Schritte aus, um Protokollnachrichten von SquidProxy aufzunehmen:

Tabellenname:

SquidProxy_CLProtokollspeicherort: Protokolle werden als Textdateien auf dem Hostcomputer der Anwendung gespeichert. Installieren Sie das AMA auf demselben Computer, um die Dateien zu sammeln.

Standarddateispeicherorte ("filePatterns"):

- Windows:

"C:\Squid\var\log\squid\*.log" - Linux:

"/var/log/squid/*.log"

- Windows:

Erstellen Sie den DCR gemäß den Anweisungen in "Protokolle sammeln" aus Textdateien mit dem Azure Monitor Agent und der Aufnahme an Microsoft Sentinel.

Ersetzen Sie die Platzhalter "{TABLE_NAME}" und "{LOCAL_PATH_FILE}" in der DCR-Vorlage durch die Werte in den Schritten 1 und 2. Ersetzen Sie die anderen Platzhalter wie weitergeleitet.

Ubiquiti UniFi

Führen Sie die folgenden Schritte aus, um Protokollnachrichten von Ubiquiti UniFi aufzunehmen:

Tabellenname:

Ubiquiti_CLProtokollspeicherort: Erstellen Sie eine Protokolldatei auf Ihrem externen Syslog-Server. Erteilen Sie der Syslog-Daemon Schreibberechtigungen für die Datei. Installieren Sie die AMA auf dem externen Syslog-Server, wenn sie noch nicht installiert ist. Geben Sie diesen Dateinamen und Pfad in das Feld "Dateimuster " im Verbinder oder anstelle des Platzhalters

{LOCAL_PATH_FILE}im DCR ein.Konfigurieren Sie den Syslog-Daemon, um seine Ubiquiti-Protokollnachrichten in eine temporäre Textdatei zu exportieren, damit die AMA sie sammeln kann.

Erstellen Sie eine benutzerdefinierte Konfigurationsdatei für den rsyslog-Daemon im

/etc/rsyslog.d/Ordner mit den folgenden Filterbedingungen:# Define a new ruleset ruleset(name="<RULESET_NAME>") { action(type="omfile" file="<LOG_FILE_NAME>") } # Set the input on port and bind it to the new ruleset input(type="imudp" port="<PORT>" ruleset="<RULESET_NAME>")(Ersetzen Sie

<parameters>durch die tatsächlichen Namen der dargestellten Objekte. <> LOG_FILE_NAME ist die Datei, die Sie in Schritt 2 erstellt haben.)Starten Sie rsyslog neu. Die typische Befehlssyntax lautet

systemctl restart rsyslog.

Erstellen Sie den DCR gemäß den Anweisungen in "Protokolle sammeln" aus Textdateien mit dem Azure Monitor Agent und der Aufnahme an Microsoft Sentinel.

Ersetzen Sie den Spaltennamen

"RawData"durch den Spaltennamen"Message".Ersetzen Sie den transformKql-Wert

"source"durch den Wert"source | project-rename Message=RawData".Ersetzen Sie die

{TABLE_NAME}Platzhalter{LOCAL_PATH_FILE}in der DCR-Vorlage durch die Werte in den Schritten 1 und 2. Ersetzen Sie die anderen Platzhalter wie weitergeleitet.

Konfigurieren Sie den Computer, auf dem der Azure Monitor-Agent installiert ist, um die Syslog-Ports zu öffnen, und konfigurieren Sie dort den Syslog-Daemon, um Nachrichten aus externen Quellen zu akzeptieren. Ausführliche Anweisungen und ein Skript zum Automatisieren dieser Konfiguration finden Sie unter Konfigurieren der Protokollweiterleitung, um Protokolle zu akzeptieren.

Konfigurieren und verbinden Sie den Ubiquiti-Controller.

- Folgen Sie den Anweisungen von Ubiquiti , um syslog und optional Debuggingprotokolle zu aktivieren.

- Wählen Sie "Einstellungen > System Settings System Settings > Controller Configuration > Remote Logging" aus, und aktivieren Sie syslog.

VMware vCenter

Führen Sie die folgenden Schritte aus, um Protokollnachrichten aus VMware vCenter aufzunehmen:

Tabellenname:

vcenter_CLProtokollspeicherort: Erstellen Sie eine Protokolldatei auf Ihrem externen Syslog-Server. Erteilen Sie der Syslog-Daemon Schreibberechtigungen für die Datei. Installieren Sie die AMA auf dem externen Syslog-Server, wenn sie noch nicht installiert ist. Geben Sie diesen Dateinamen und Pfad in das Feld "Dateimuster " im Verbinder oder anstelle des Platzhalters

{LOCAL_PATH_FILE}im DCR ein.Konfigurieren Sie den Syslog-Daemon, um seine vCenter-Protokollnachrichten in eine temporäre Textdatei zu exportieren, damit die AMA sie sammeln kann.

Bearbeiten Sie die Konfigurationsdatei

/etc/rsyslog.conf, um die folgende Vorlagenzeile vor dem Direktivenabschnitt hinzuzufügen:$template vcenter,"%timestamp% %hostname% %msg%\ n"Erstellen Sie eine benutzerdefinierte Konfigurationsdatei für den rsyslog-Daemon, gespeichert unter

/etc/rsyslog.d/10-vcenter.confden folgenden Filterbedingungen:if $rawmsg contains "vpxd" then { action(type="omfile" file="/<LOG_FILE_NAME>") stop } if $rawmsg contains "vcenter-server" then { action(type="omfile" file="/<LOG_FILE_NAME>") stop }(Ersetzen Sie

<LOG_FILE_NAME>den Namen der von Ihnen erstellten Protokolldatei.)Starten Sie rsyslog neu. Die typische Befehlssyntax lautet

sudo systemctl restart rsyslog.

Erstellen Sie den DCR gemäß den Anweisungen in "Protokolle sammeln" aus Textdateien mit dem Azure Monitor Agent und der Aufnahme an Microsoft Sentinel.

Ersetzen Sie den Spaltennamen

"RawData"durch den Spaltennamen"Message".Ersetzen Sie den transformKql-Wert

"source"durch den Wert"source | project-rename Message=RawData".Ersetzen Sie die

{TABLE_NAME}Platzhalter{LOCAL_PATH_FILE}in der DCR-Vorlage durch die Werte in den Schritten 1 und 2. Ersetzen Sie die anderen Platzhalter wie weitergeleitet.dataCollectionEndpointId sollte mit Dem DCE aufgefüllt werden. Wenn Sie keins haben, definieren Sie eine neue. Anweisungen finden Sie unter Erstellen eines Datensammlungsendpunkts .

Konfigurieren Sie den Computer, auf dem der Azure Monitor-Agent installiert ist, um die Syslog-Ports zu öffnen, und konfigurieren Sie dort den Syslog-Daemon, um Nachrichten aus externen Quellen zu akzeptieren. Ausführliche Anweisungen und ein Skript zum Automatisieren dieser Konfiguration finden Sie unter Konfigurieren der Protokollweiterleitung, um Protokolle zu akzeptieren.

Konfigurieren und Verbinden der vCenter-Geräte.

- Folgen Sie den Anweisungen von VMware zum Senden von Syslog-Nachrichten.

- Verwenden Sie die IP-Adresse oder den Hostnamen des Computers, auf dem der Azure Monitor-Agent installiert ist.

Zscaler Private Access (ZPA)

Führen Sie die folgenden Schritte aus, um Protokollnachrichten aus Zscaler Private Access (ZPA) aufzunehmen:

Tabellenname:

ZPA_CLProtokollspeicherort: Erstellen Sie eine Protokolldatei auf Ihrem externen Syslog-Server. Erteilen Sie der Syslog-Daemon Schreibberechtigungen für die Datei. Installieren Sie die AMA auf dem externen Syslog-Server, wenn sie noch nicht installiert ist. Geben Sie diesen Dateinamen und Pfad in das Feld "Dateimuster " im Verbinder oder anstelle des Platzhalters

{LOCAL_PATH_FILE}im DCR ein.Konfigurieren Sie den Syslog-Daemon, um seine ZPA-Protokollnachrichten in eine temporäre Textdatei zu exportieren, damit die AMA sie sammeln kann.

Erstellen Sie eine benutzerdefinierte Konfigurationsdatei für den rsyslog-Daemon im

/etc/rsyslog.d/Ordner mit den folgenden Filterbedingungen:# Define a new ruleset ruleset(name="<RULESET_NAME>") { action(type="omfile" file="<LOG_FILE_NAME>") } # Set the input on port and bind it to the new ruleset input(type="imudp" port="<PORT>" ruleset="<RULESET_NAME>")(Ersetzen Sie

<parameters>durch die tatsächlichen Namen der dargestellten Objekte.)Starten Sie rsyslog neu. Die typische Befehlssyntax lautet

systemctl restart rsyslog.

Erstellen Sie den DCR gemäß den Anweisungen in "Protokolle sammeln" aus Textdateien mit dem Azure Monitor Agent und der Aufnahme an Microsoft Sentinel.

Ersetzen Sie den Spaltennamen

"RawData"durch den Spaltennamen"Message".Ersetzen Sie den transformKql-Wert

"source"durch den Wert"source | project-rename Message=RawData".Ersetzen Sie die

{TABLE_NAME}Platzhalter{LOCAL_PATH_FILE}in der DCR-Vorlage durch die Werte in den Schritten 1 und 2. Ersetzen Sie die anderen Platzhalter wie weitergeleitet.

Konfigurieren Sie den Computer, auf dem der Azure Monitor-Agent installiert ist, um die Syslog-Ports zu öffnen, und konfigurieren Sie dort den Syslog-Daemon, um Nachrichten aus externen Quellen zu akzeptieren. Ausführliche Anweisungen und ein Skript zum Automatisieren dieser Konfiguration finden Sie unter Konfigurieren der Protokollweiterleitung, um Protokolle zu akzeptieren.

Konfigurieren und Verbinden des ZPA-Empfängers

- Folgen Sie den Anweisungen von ZPA. Wählen Sie JSON als Protokollvorlage aus.

- Wählen Sie "Einstellungen > System Settings System Settings > Controller Configuration > Remote Logging" aus, und aktivieren Sie syslog.