適用於雲端的 Defender-新功能封存

此頁面提供功能、修正和淘汰功能的相關信息,這些功能、修正和取代時間超過六個月。 如需最新的更新,請參閱 適用於雲端的 Defender 的新功能?。

2024 年 4 月

| Date | 類別 | 更新 |

|---|---|---|

| 4 月 16 日 | 即將推出的更新 |

CIEM 評定識別碼中的變更。 預計更新:2024 年 5 月。 |

| 4 月 15 日 | GA | 適用於容器的 Defender 現已可供 AWS 和 GCP 使用。 |

| 4 月 3 日 | 更新 | 風險優先順序現在是適用於雲端的 Defender 中的預設體驗 |

| 4 月 3 日 | 更新 | 適用於開放原始碼關聯式資料庫的 Defender 更新。 |

更新:CIEM 評定識別碼中的變更

2024 年 4 月 16 日

變更的預估日期:2024 年 5 月

下列建議已排程重新建置,這會導致其評定識別碼變更:

Azure overprovisioned identities should have only the necessary permissionsAWS Overprovisioned identities should have only the necessary permissionsGCP overprovisioned identities should have only the necessary permissionsSuper identities in your Azure environment should be removedUnused identities in your Azure environment should be removed

正式發行:適用於容器的 Defender (供 AWS 和 GCP 使用)

2024 年 4 月 15 日

適用於容器的 Defender 中的 AWS 和 GCP 的運行時間威脅偵測和無代理程式探索現已正式推出。 此外,AWS 中有一個新的驗證功能,可簡化佈建。

深入了解適用於雲端的 Defender 的容器支援矩陣及如何設定適用於容器的 Defender 元件 (部分機器翻譯)。

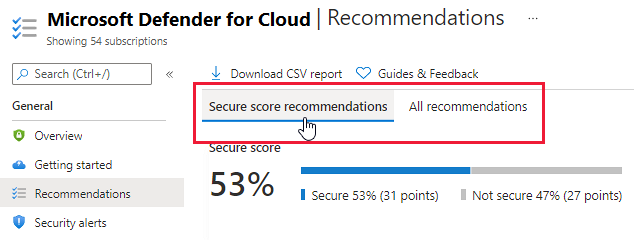

更新:風險優先順序

2024 年 4 月 3 日

風險優先順序現在是適用於雲端的 Defender 中的預設體驗。 這項功能可協助您根據每個資源的風險因素,將建議優先順序放在環境中最重要的安全性問題。 風險因素包括安全性問題遭到入侵的潛在影響、風險類別,以及安全性問題所屬的攻擊路徑。 深入了解風險優先順序。

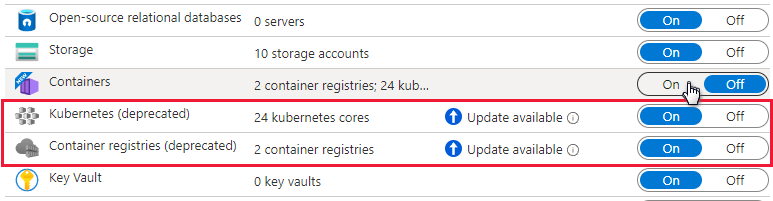

更新:適用於開放原始碼關聯式資料庫的 Azure Defender

2024 年 4 月 3 日

- 適用於 PostgreSQL 的 Defender 彈性伺服器後更新 - 更新可讓客戶對訂用帳戶層級的現有 PostgreSQL 彈性伺服器強制執行保護,允許完全彈性地根據每個資源啟用保護,或自動保護訂用帳戶層級的所有資源。

- 適用於 MySQL 的 Defender 彈性伺服器可用性和 GA - 適用於雲端的 Defender 藉由納入 MySQL 彈性伺服器來擴充對 Azure 開放原始碼關係資料庫的支援。

此版本包括:

- 與適用於 MySQL 的 Defender 單一伺服器之現有警示的警示相容性。

- 啟用個別資源。

- 已在訂用帳戶層級啟用。

- 適用於 MySQL 的 Azure 資料庫彈性伺服器的更新會在未來幾周推出。 如果您看到錯誤

The server <servername> is not compatible with Advanced Threat Protection,您可以等候更新,或開啟支援票證,以更快將伺服器更新為支援的版本。

如果您已經使用適用於開放原始碼關係資料庫的 Defender 來保護訂用帳戶,則會自動啟用、保護和計費彈性伺服器資源。 特定帳單通知已透過電子郵件傳送給受影響的訂用帳戶。

深入了解適用於開放原始碼關聯式資料庫的 Microsoft Defender。

2024 年 3 月

| Date | 類別 | 更新 |

|---|---|---|

| 3 月 31 日 | GA | Windows 容器映像掃描 |

| 3 月 25 日 | 更新 | 連續匯出現在包含攻擊路徑資料 |

| 3 月 21 日 | 預覽 | 無代理程式掃描支援 Azure 中的 CMK 加密 VM |

| 3 月 17 日 | 預覽 | 以適用於 Azure 的 KQL 為基礎的自訂建議。 |

| 3 月 13 日 | 更新 | Microsoft 雲端安全性基準中包含 DevOps 建議 |

| 3 月 13 日 | GA | ServiceNow 整合。 |

| 3 月 13 日 | 預覽 | 適用於雲端的 Microsoft Defender 中的關鍵資產保護。 |

| 3 月 12 日 | 更新 | 使用自動化補救指令碼增強的 AWS 和 GCP 建議 |

| 3 月 6 日 | 預覽 | 合規性標準已新增至合規性儀表板 |

| 3 月 6 日 | 即將推出的更新 |

適用於開放原始碼關聯式資料庫的 Defender 更新 預計日期:2024 年 4 月 |

| 3 月 3 日 | 即將推出的更新 |

合規性供應項目和 Microsoft 動作的存取位置變更 預計日期:2025 年 9 月 |

| 3 月 3 日 | 棄用 | Qualys 提供適用於雲端的 Defender 容器弱點評量的淘汰 |

| 3 月 3 日 | 即將推出的更新 |

合規性供應項目和 Microsoft 動作的存取位置變更。 預計淘汰:2025 年 9 月 30 日。 |

正式發行:Windows 容器映像掃描

2024 年 3 月 31 日

我們宣佈適用於容器的 Defender 掃描的 Windows 容器映像正式推出 (GA) 支援。

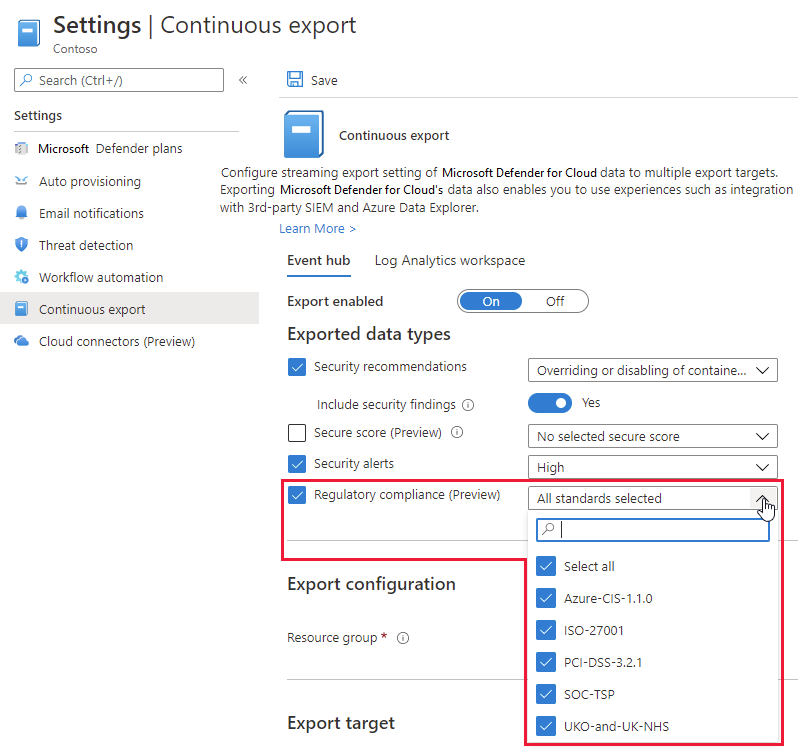

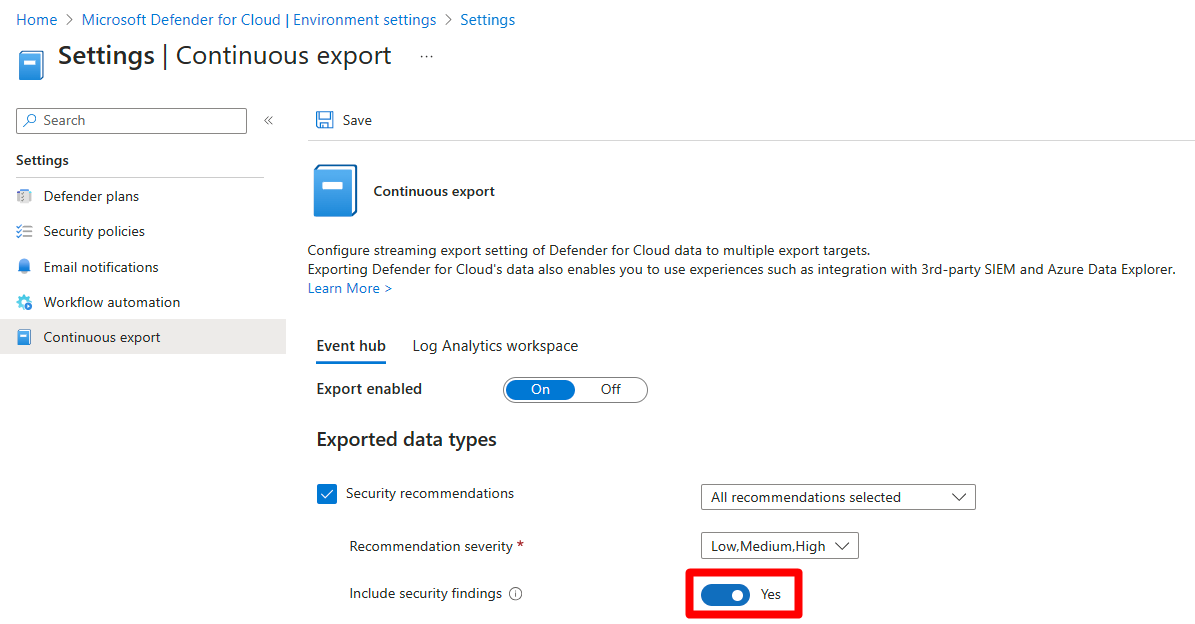

更新:連續匯出現在包含攻擊路徑資料

2024 年 3 月 25 日

我們宣佈持續導出現在包含攻擊路徑資料。 這項功能可讓您將安全性資料串流至 Azure 事件中樞,或匯出至另一個安全性資訊與事件管理 (SIEM)、安全性協調流程自動化回應 (SOAR) 或 IT 傳統部署模型解決方案。

深入了解連續匯出。

預覽:無代理程式掃描支援 Azure 中的 CMK 加密 VM

2024 年 3 月 21 日

到目前為止,無代理程式掃描涵蓋 AWS 和 GCP 中的 CMK 加密 VM。 在此版本中,我們也正在完善對 Azure 的支援。 此功能會針對 Azure 中的 CMK 採用獨特的掃描方法:

- 適用於雲端的 Defender 不會處理金鑰或解密程式。 Azure 計算會順暢地處理密鑰和解密,且對 適用於雲端的 Defender 無代理程序掃描服務而言是透明的。

- 未加密的 VM 磁碟資料永遠不會以另一個金鑰複製或重新加密。

- 原始金鑰不會在程序期間複寫。 清除它可消除生產 VM 和 適用於雲端的 Defender 暫存快照集上的數據。

在公開預覽期間,此功能不會自動啟用。 如果您使用適用於伺服器的 Defender P2 或 Defender CSPM,且您的環境具有具有 CMK 加密磁碟的 VM,您現在可以依照這些啟用步驟來掃描弱點、祕密和惡意程式碼。

預覽:以適用於 Azure 的 KQL 為基礎的自訂建議

2024 年 3 月 17 日

以適用於 Azure 的 KQL 為基礎的自訂建議現在為公開預覽版,所有雲端皆支援。 如需更多資訊,請參閱建立自訂安全性標準和建議。

更新:Microsoft 雲端安全性基準中包含 DevOps 建議

2024 年 3 月 13 日

今天,我們宣佈除了 Azure、AWS 和 GCP 之外,您還可以在Microsoft雲端安全性基準 (MCSB) 中監視 DevOps 安全性和合規性狀態。 DevOps 評量是 MCSB 中 DevOps 安全性控件的一部分。

MCSB 是一種架構,可根據常見的業界標準和合規性架構來定義基本雲端安全性準則。 MCSB 提供如何實作其無從驗證安全性建議的規範詳細資料。

深入了解將包含的 DevOps 建議,以及 Microsoft雲端安全性基準。

正式發行:ServiceNow 整合已正式發行

2024 年 3 月 12 日

我們宣佈 ServiceNow 整合正式發行 (GA)。

預覽:適用於雲端的 Microsoft Defender 中的關鍵資產保護

2024 年 3 月 12 日

適用於雲端的 Defender 現在包含商務關鍵性功能,使用Microsoft安全性暴露管理的重要資產引擎,透過風險優先順序、攻擊路徑分析和雲端安全性總管來識別及保護重要資產。 如需詳細資訊,請參閱適用於雲端的 Microsoft Defender 中的關鍵資產保護 (預覽)。

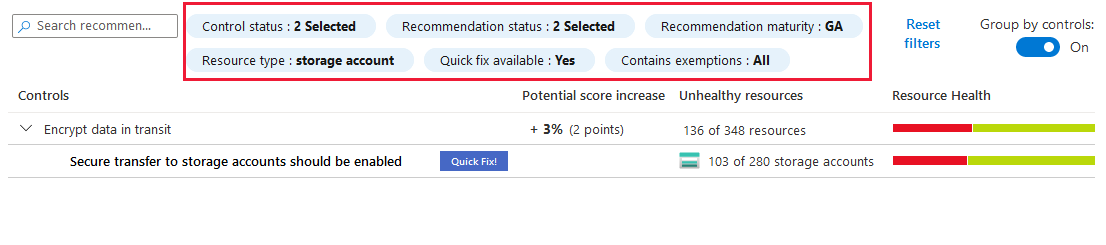

更新:使用自動化補救指令碼增強的 AWS 和 GCP 建議

2024 年 3 月 12 日

我們會使用自動化補救指令碼來增強 AWS 和 GCP 建議,讓您以程式設計方式和大規模地進行補救。 深入了解自動化補救指令碼。

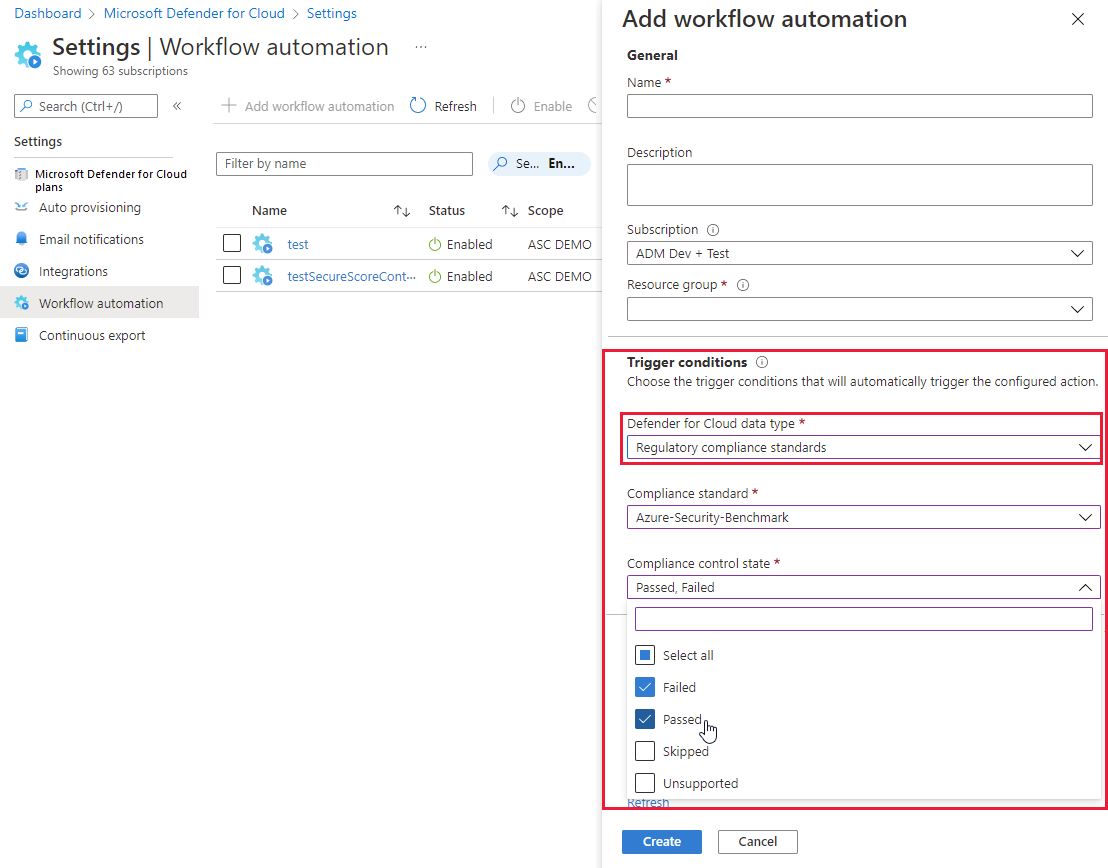

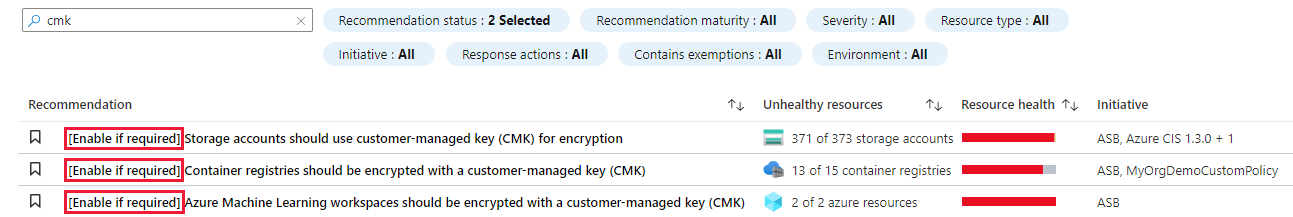

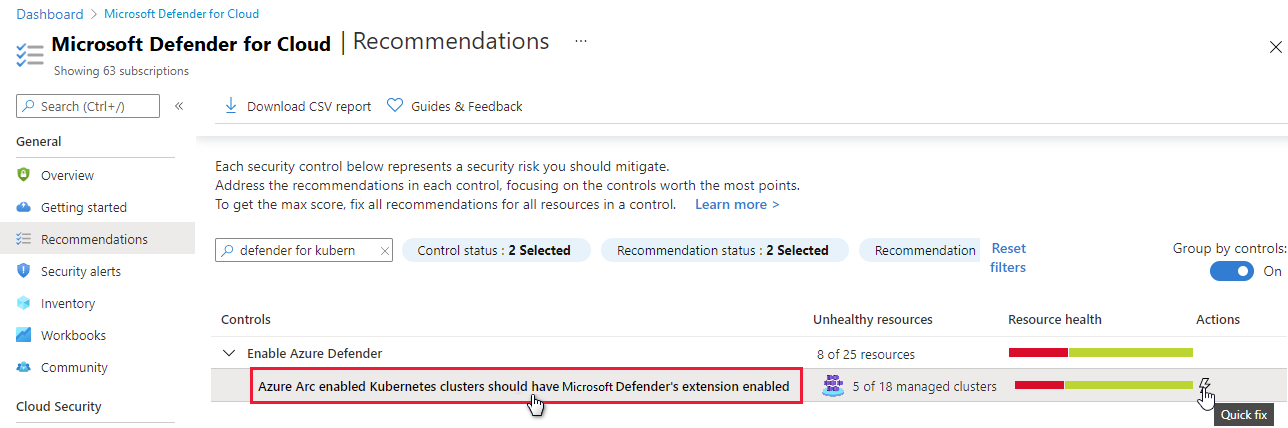

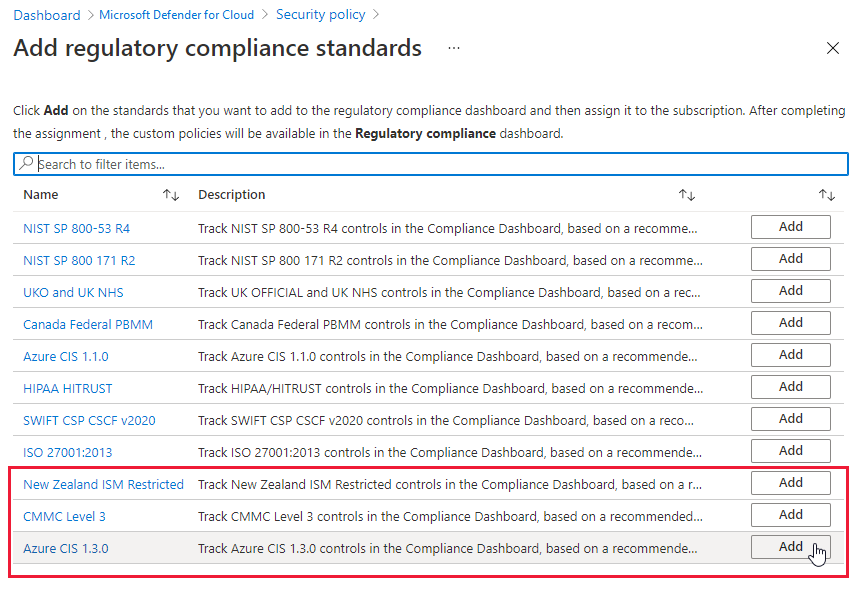

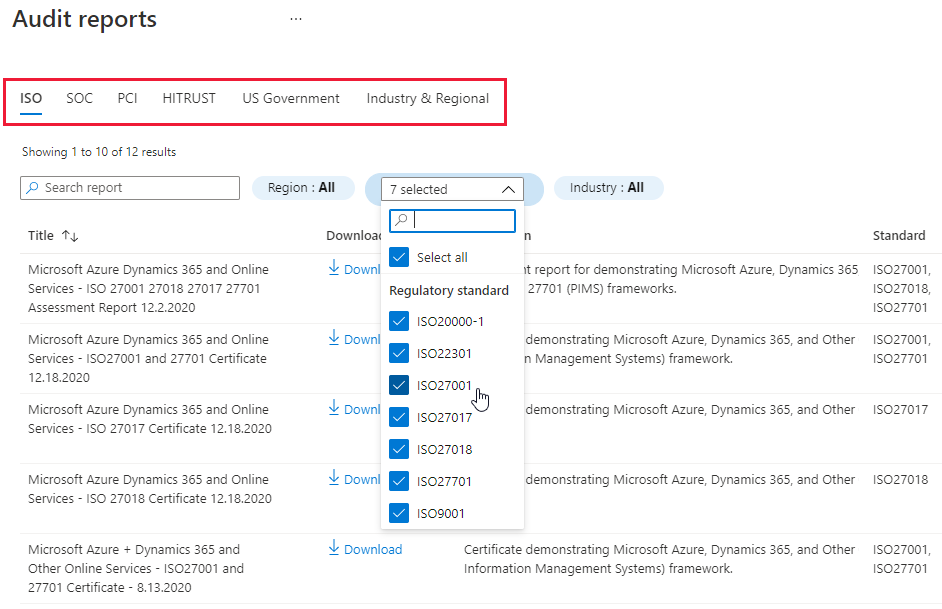

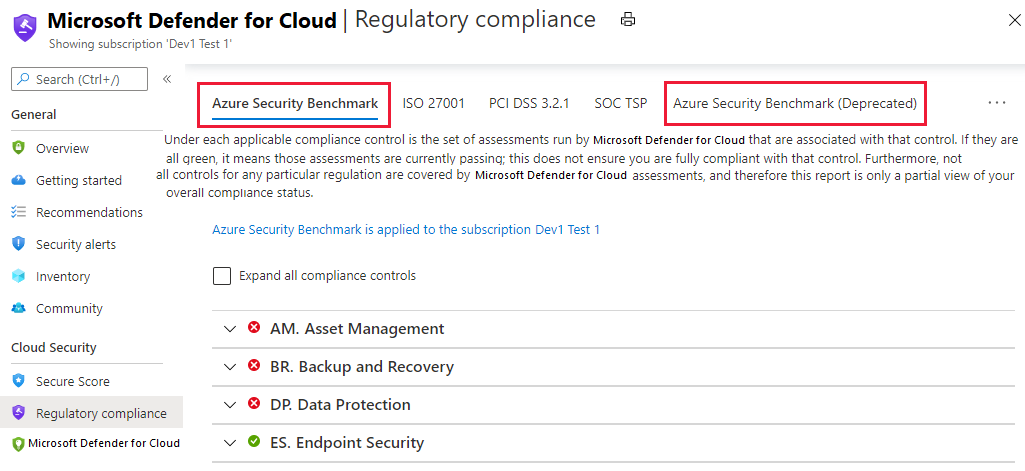

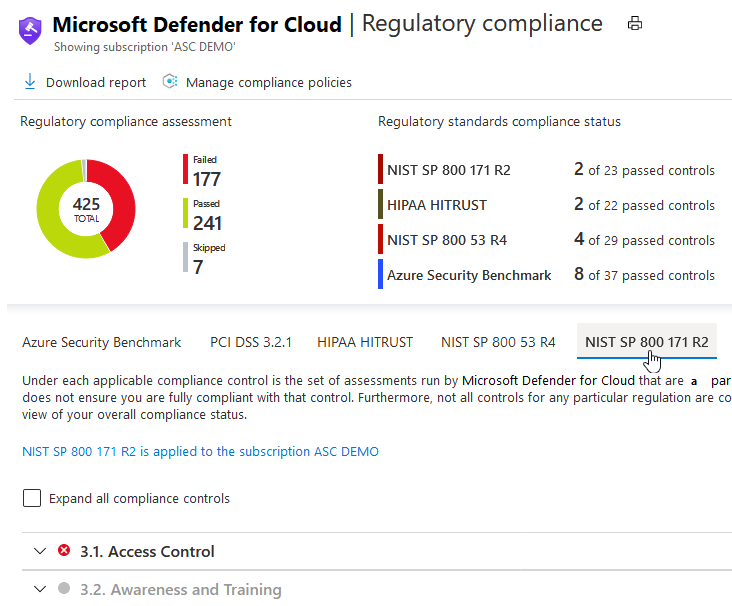

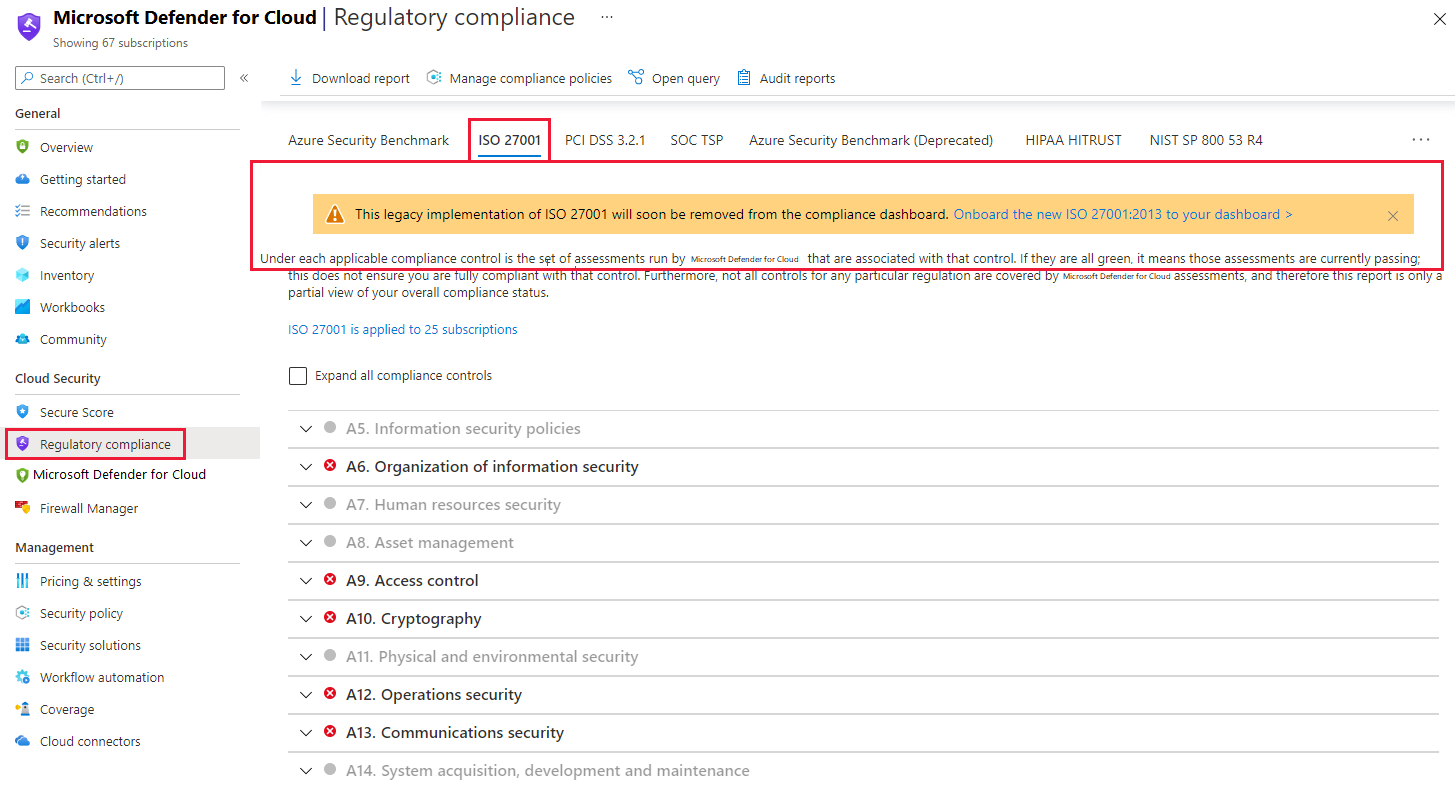

預覽:合規性標準已新增至合規性儀表板

2024 年 3 月 6 日

根據客戶意見反應,我們已將預覽版中的合規性標準新增至適用於雲端的 Defender。

查看支援的合規性標準完整清單

我們持續致力於新增和更新 Azure、AWS 和 GCP 環境的新標準。

了解如何指派安全性標準。

更新:適用於開放原始碼關聯式資料庫的 Defender 更新

2024 年 3 月 6 日**

變更的預估日期:2024 年 4 月

適用於 PostgreSQL 的 Defender 彈性伺服器後更新 - 更新可讓客戶對訂用帳戶層級的現有 PostgreSQL 彈性伺服器強制執行保護,允許完全彈性地根據每個資源啟用保護,或自動保護訂用帳戶層級的所有資源。

適用於 MySQL 的 Defender 彈性伺服器可用性和 GA - 適用於雲端的 Defender 即將藉由納入 MySQL 彈性伺服器來延伸對 Azure 開放原始碼關係資料庫的支援。 此版本將包含:

- 與適用於 MySQL 的 Defender 單一伺服器之現有警示的警示相容性。

- 啟用個別資源。

- 已在訂用帳戶層級啟用。

如果您已經使用適用於開放原始碼關係資料庫的 Defender 來保護訂用帳戶,則會自動啟用、保護和計費彈性伺服器資源。 特定帳單通知已透過電子郵件傳送給受影響的訂用帳戶。

深入了解適用於開放原始碼關聯式資料庫的 Microsoft Defender。

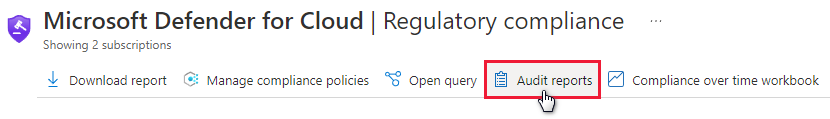

更新:合規性供應項目和 Microsoft Actions 設定的變更

2024 年 3 月 3 日

預估變更日期:2025 年 9 月 30 日

在 2025 年 9 月 30 日,您存取合規性供應項目和 Microsoft 動作這兩個預覽功能的位置將會變更。

列出 Microsoft 產品合規性狀態的表格之前是透過 Defender 法規合規性儀表板工具列中的 [合規性供應項目] 按鈕存取。 從適用於雲端的 Defender 移除此按鈕之後,您仍然可以使用服務信任入口網站存取這項資訊。

針對一部分控制項,您可以透過控制項詳細資料窗格中的 [Microsoft 動作 (預覽)] 按鈕存取 Microsoft 動作。 拿掉此按鈕之後,您可以流覽Microsoft的 FedRAMP 服務信任入口網站並存取 Azure 系統安全性方案檔,以檢視Microsoft動作。

更新:合規性供應項目和 Microsoft Aactions 的存取位置變更

2024 年 3 月 3 日**

變更的預估日期:2025 年 9 月

在 2025 年 9 月 30 日,您存取合規性供應項目和 Microsoft 動作這兩個預覽功能的位置將會變更。

列出 Microsoft 產品合規性狀態的表格之前是透過 Defender 法規合規性儀表板工具列中的 [合規性供應項目] 按鈕存取。 從適用於雲端的 Defender 移除此按鈕之後,您仍然可以使用服務信任入口網站存取這項資訊。

針對一部分控制項,您可以透過控制項詳細資料窗格中的 [Microsoft 動作 (預覽)] 按鈕存取 Microsoft 動作。 拿掉此按鈕之後,您可以流覽Microsoft的 FedRAMP 服務信任入口網站並存取 Azure 系統安全性方案檔,以檢視Microsoft動作。

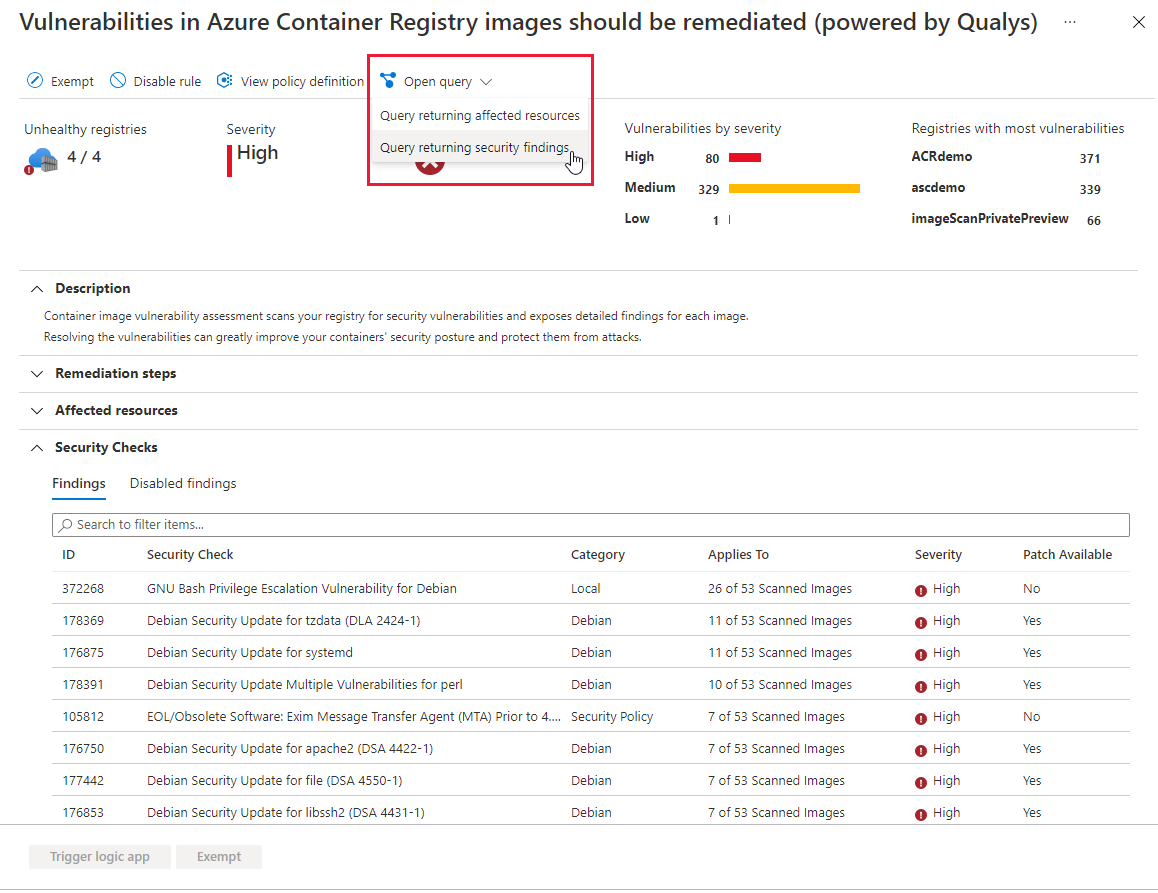

淘汰:Qualys 提供適用於雲端的 Defender 容器弱點評量的淘汰

2024 年 3 月 3 日

由 Qualys 提供的適用於雲端的 Microsoft Defender 容器弱點評估即將淘汰。 淘汰作業將於 3 月 6 日完成,直到該時間部分結果可能仍會出現在 Qualys 建議中,而 Qualys 結果則會在安全性圖表中。 先前使用此評量的任何客戶都應該升級至由 Azure 和 Microsoft Defender 弱點管理的弱點評量。 如需轉換至由 Microsoft Defender 弱點管理所提供容器弱點評量供應項目的資訊,請參閱從 Qualys 轉換至 Microsoft Defender 弱點管理。

2024 年 2 月

| Date | 類別 | 更新 |

|---|---|---|

| 2 月 28 日 | 棄用 | Microsoft 安全性 Code Analysis (MSCA) 已不再運作。 |

| 2 月 28 日 | 更新 | 更新的安全策略管理可擴充 AWS 和 GCP 的支援。 |

| 2 月 26 日 | 更新 | 適用於容器的 Defender 雲端支援 |

| 2 月 20 日 | 更新 | 適用於容器的 Defender 新版本 Defender 感應器 |

| 2 月 18 日 | 更新 | Open Container Initiative (OCI) 映像格式規格支援 |

| 2 月 13 日 | 棄用 | Trivy 所提供的 AWS 容器弱點評量已淘汰。 |

| 2 月 5 日 | 即將推出的更新 |

Microsoft.SecurityDevOps 資源提供者的解除委任 預計日期:2024 年 3 月 6 日 |

淘汰:Microsoft 安全性 Code Analysis (MSCA) 已不再運作

2024 年 2 月 28 日

在 2021 年 2 月,MSCA 淘汰的工作已傳達給所有客戶,並自 2022 年 3 月 (英文) 起終止生命週期支援。 自 2024 年 2 月 26 日起,MSCA 正式停止運作。

客戶可以從適用於雲端的 Defender 取得最新的DevOps安全性工具 Microsoft安全性 DevOps,以及透過適用於 Azure DevOps 的 GitHub 進階安全性,取得更多的安全性工具。

更新:安全策略管理可擴充 AWS 和 GCP 的支援

2024 年 2 月 28 日

管理安全策略的更新體驗,最初在 Azure 預覽版中發行,正在擴充其跨雲端 (AWS 和 GCP) 環境的支援。 此預覽版本包括:

- 在跨 Azure、AWS 和 GCP 環境的 Defender 中管理適用於雲端的法規合規性標準。

- 建立和管理 Microsoft Cloud Security Benchmark (MCSB) 自定義建議的相同跨雲端介面體驗。

- 更新的體驗會套用至 AWS 和 GCP,以使用 KQL 查詢建立自定義建議。

更新:適用於容器的 Defender 雲端支援

2024 年 2 月 26 日

適用於容器的 Defender 中 Azure Kubernetes Service (AKS) 威脅偵測功能現在已完全支援商業、Azure Government 和 Azure China 21Vianet 雲端。 檢閱支援的功能。

更新:適用於容器的 Defender 新版本 Defender 感應器

2024 年 2 月 20 日

適用於容器的 Defender 新版本Defender 感應器可供使用。 它包括效能和安全性改善、支援 AMD64 和 Arm64 架構節點 (僅限 Linux),並使用 Inspektor Gadget (而不是 Sysdig) 做為流程收集代理程式。 只有 Linux 核心 5.4 版和更新版本才支援新版本,因此如果您使用舊版的 Linux 核心,則需要升級。 對 Arm64 的支援僅從 AKS V1.29 和更新版本開始提供。 如需詳細資訊,請參閱支援的主機作業系統。

更新:Open Container Initiative (OCI) 映像格式規格支援

2024 年 2 月 18 日

開放容器計劃 (OCI) 映像格式規格現在受到弱點評量的支援,由適用於 AWS、Azure 和 GCP 雲端的 Microsoft Defender 弱點管理提供。

淘汰:Trivy 所提供的 AWS 容器弱點評量已淘汰

2024 年 2 月 13 日

針對 Trivy 所提供的容器弱點評量已淘汰。 先前使用此評量的任何客戶都應該升級至由 Microsoft Defender 弱點管理所提供的新 AWS 容器弱點評量。 如需如何升級的指示,請參閱如何從已淘汰的 Trivy 弱點評量升級至由 Microsoft Defender 弱點管理所提供的 AWS 弱點評量?

更新:Microsoft.SecurityDevOps 資源提供者的解除委任

2024 年 2 月 5 日

變更的預估日期:2024 年 3 月 6 日

適用於雲端的 Microsoft Defender 將對用於 DevOps 安全性公開預覽的資源提供者 Microsoft.SecurityDevOps 進行解除委任,因為已將該提供者移轉至現有的 Microsoft.Security 提供者。 此變更的原因是為了減少與 DevOps 連接器相關聯的資源提供者數目來改善客戶體驗。

仍使用 Microsoft.SecurityDevOps 下的 2022-09-01-preview 版 API 來查詢適用於雲端的 Defender DevOps 安全性資料的客戶將會受到影響。 若要避免其服務的中斷,客戶必須更新至 Microsoft.Security 提供者下的新 2023-09-01-preview 版 API。

目前從 Azure 入口網站上使用適用於雲端的 Defender DevOps 安全性的客戶將不會受到影響。

2024 年一月

| Date | 類別 | 更新 |

|---|---|---|

| 1 月 31 日 | 更新 | 雲端安全性總管中作用中存放庫新的深入解析 |

| 1 月 30 日 | 即將推出的更新 |

多重雲端容器威脅偵測的價格變更 預計日期:2024 年 4 月 |

| 1 月 29 日 | 即將推出的更新 |

針對進階 DevOps 安全性功能的 Defender CSPM 強制執行。 預計日期:2024 年 3 月 |

| 1 月 24 日 | 預覽 | 適用於容器的 Defender 和 Defender CSPM 中 GCP 的無代理程式容器態勢。 |

| 1 月 16 日 | 預覽 | 伺服器的無代理程式惡意程式碼掃描。 |

| 15 年一月 | GA | 適用於雲端的 Defender與 Microsoft Defender 全面偵測回應整合。 |

| 1 月 14 日 | 更新 |

針對無代理程式 VM 掃描內建 Azure 角色的更新 預計日期:2024 年 3 月 |

| 1 月 12 日 | 更新 | Azure DevOps 連接器預設會啟用 DevOps 安全性提取要求註釋。 |

| 1 月 9 日 | 棄用 |

適用於伺服器的 Defender 內建弱點評量 (Qualys) 淘汰路徑。 預計日期:2024 年 5 月 |

| 1 月 3 日 | 即將推出的更新 |

即將變更 適用於雲端的 Defender的多雲端網路需求。 預計日期:2024 年 5 月。 |

更新:雲端安全性總管中作用中存放庫新的深入解析

2024 年 1 月 31 日

Azure DevOps 存放庫的新見解已新增至雲端安全性總管,指出存放庫是否為作用中。 此深入解析指出程式代碼存放庫未封存或停用,這表示使用者仍可使用對程式代碼、組建和提取要求的寫入存取權。 封存和停用的存放庫可能會被視為優先順序較低,因為程式碼通常不會用於作用中的部署。

若要透過雲端安全性總管測試查詢,請使用此查詢連結。

更新:多重雲端容器威脅偵測的價格變更

2024 年 1 月 30 日**

變更的預估日期:2024 年 4 月

當多重雲端容器威脅偵測 (部分機器翻譯) 移至 GA 時,其將不再免費提供。 如需詳細資訊,請參閱適用於雲端的 Microsoft Defender 價格。

更新:針對進階 DevOps 安全性值的 Defender CSPM 強制執行

2024 年 1 月 29 日**

變更的預估日期:2024 年 3 月 7 日

從 2024 年 3 月 7 日開始,適用於雲端的 Defender 將開始針對進階 DevOps 安全性值強制執行 Defender CSPM 方案檢查。 如果您已在您 DevOps 連接器建立所在的相同租用戶內的雲端環境 (Azure、AWS、GCP) 上啟用 Defender CSPM 方案,您將能在不需額外支付費用的情況下,繼續接收進階 DevOps 功能。 如果您不是 Defender CSPM 客戶,您必須在 2024 年 3 月 7 日之前啟用 Defender CSPM,否則便會失去對這些安全性功能的存取權。 若要在 2024 年 3 月 7 日之前於連線的雲端環境上啟用 Defender CSPM,請遵循此處 (部分機器翻譯) 所述的啟用文件。

如需基礎 CSPM 和 Defender CSPM 方案上提供的 DevOps 安全性功能的詳細資訊,請參閱我們概述功能可用性的文件。

如需適用於雲端的 Defender 中 DevOps 安全性的詳細資訊,請參閱概觀文件 (部分機器翻譯)。

如需 Defender CSPM 中存取雲端安全性功能之程式碼的詳細資訊,請參閱如何使用 Defender CSPM 保護您的資源 (部分機器翻譯)。

預覽:適用於容器的 Defender 和 Defender CSPM 中 GCP 的無代理程式容器態勢

2024 年 1 月 24 日

新的無代理程式容器態勢 (預覽) 功能適用於 GCP,包括使用 Microsoft Defender 弱點管理進行 GCP 弱點評評量。 如需所有功能的詳細資訊,請參閱 Defender CSPM 中的無代理程式容器態勢和適用於容器的 Defender 中的無代理程式功能。

您也可以在此部落格文章中閱讀 Multicloud 的無代理程式容器態勢管理。

預覽:伺服器的無代理程式惡意程式碼掃描

2024 年 1 月 16 日

我們宣布發行 適用於雲端的 Defender Azure 虛擬機(VM)、AWS EC2 實例和 GCP VM 實例的無代理程式惡意代碼偵測,作為適用於伺服器之 Defender 方案 2 的新功能。

VM 的無代理程式惡意程式碼偵測現在已包含在無代理程式掃描平台中。 無代理程式惡意程式碼掃描會利用 Microsoft Defender 防毒軟體反惡意程式碼引擎來掃描及偵測惡意檔案。 偵測到任何威脅時,直接向適用於雲端的 Defender 和 Defender XDR 觸發安全性警示,您可以在其中進行調查和補救。 無代理程式惡意程式碼掃描器會使用無摩擦上線的第二層威脅偵測來補充代理程式型涵蓋範圍,且不會影響您機器的效能。

深入了解伺服器的無代理程式惡意程式碼掃描,以及 VM 的無代理程式掃描。

適用於雲端的 Defender 與 Microsoft Defender XDR 的整合正式發行

2024 年 1 月 15 日

我們宣佈正式推出適用於雲端的 Defender 與 Microsoft Defender XDR (先前稱為 Microsoft 365 Defender) 之間的整合。

整合會將具競爭力的雲端保護功能導入日常安全性作業中心 (SOC)。 透過適用於雲端的 Microsoft Defender 與 Defender XDR 整合,SOC 小組可以探索結合多個要素偵測的攻擊,包括雲端、端點、身分識別、Office 365 等等。

深入了解 Microsoft Defender XDR 中的警示和事件。

更新:針對無代理程式 VM 掃描內建 Azure 角色

2024 年 1 月 14 日**

變更的預估日期:2024 年 2 月

在 Azure 中,針對 VM 的無代理程式掃描會使用內建角色 (稱為 VM 掃描器操作員 (部分機器翻譯)),此角色具有針對安全性問題對您的 VM 進行掃描和評估的最低必要權限。 為了針對具有加密磁碟區的 VM 持續提供相關掃描健康情況和設定建議,我們已規劃對此角色的權限進行更新。 該更新包括新增 Microsoft.Compute/DiskEncryptionSets/read 權限。 此權限僅能改善對 VM 中加密磁碟使用方式的識別。 它不會提供 適用於雲端的 Defender 更多功能來解密或存取這些加密磁碟區的內容,超出此變更之前已支援的加密方法。 此變更預計在 2024 年 2 月進行,且不需要您採取任何動作。

更新:Azure DevOps 連接器依預設已啟用 DevOps 安全性提取要求註釋

2024 年 1 月 12 日

DevOps 安全性會將安全性結果公開為提取要求 (PR) 中的註釋,以協助開發人員在進入生產環境之前,防止並修正潛在的安全性弱點和設定錯誤。 自 2024 年 1 月 12 日起,所有連線到適用於雲端的 Defender 新的和現有 Azure DevOps 存放庫預設都會啟用 PR 註釋。

根據預設,PR 註釋只會針對高嚴重性基礎結構即程式碼 (IaC) 結果啟用。 客戶仍需將 Microsoft Security for DevOps (MSDO) 設定為在 PR 組建中執行,並在 Azure DevOps 存放庫設定中啟用 CI 組建的組建驗證原則。 客戶可以從 DevOps 安全性窗格存放庫組態選項中停用特定存放庫的 PR 批註功能。

深入了解如何啟用 Azure DevOps 的提取要求註釋。

淘汰:適用於伺服器的 Defender 內建弱點評量 (Qualys) 淘汰路徑

2024 年 1 月 9 日**

變更的預估日期:2024 年 5 月

由 Qualys 提供的適用於伺服器的 Defender 內建弱點評量解決方案現已位於淘汰路徑上,其預計於 2024 年 5 月 1 日完成。 如果您目前使用由 Qualys 提供的弱點評量解決方案,您應該規劃轉換至整合的 Microsoft Defender 弱點管理解決方案。

如需有關我們決定使用 Microsoft Defender 弱點管理來整合弱點評量供應項目的詳細資訊,您可以參閱此部落格文章 (英文)。

您也可以查看有關轉換至 Microsoft Defender 弱點管理解決方案的常見問題 (部分機器翻譯)。

更新:適用於雲端的 Defender 的多雲端網路需求

2024 年 1 月 3 日**

變更的預估日期:2024 年 5 月

從 2024 年 5 月開始,我們將淘汰與我們的多重雲端探索服務相關聯的舊 IP 位址,以因應改善並確保所有使用者都能獲得更安全且更有效率的體驗。

為了確保對我們服務的存取不會中斷,您應該將 IP 允許清單更新為下列小節中所提供的新範圍。 您應該在防火牆設定、安全組或任何其他可能適用於您環境的組態中進行必要的調整。

此清單適用於所有方案,且足以對應 CSPM 基礎 (免費) 供應項目的完整功能。

即將淘汰的 IP 位址:

- 探索 GCP:104.208.29.200、52.232.56.127

- 探索 AWS:52.165.47.219、20.107.8.204

- 上線:13.67.139.3

即將新增的新區域特定 IP 範圍:

- 西歐:52.178.17.48/28

- 北歐:13.69.233.80/28

- 美國中部:20.44.10.240/28

- 美國東部 2:20.44.19.128/28

2023 年 12 月

| Date | 更新 |

|---|---|

| 12 月 30 日 | 適用於雲端的 Defender 服務等級 2 名稱的合併 |

| 12 月 24 日 | 資源層級適用於伺服器的 Defender 正式發行 |

| 12 月 21 日 | 淘汰適用於多重雲端的傳統連接器 |

| 12 月 21 日 | 涵蓋範圍活頁簿的版本 |

| 12 月 14 日 | Azure Government 以及由 21Vianet 運作的 Azure 中由 Microsoft Defender 弱點管理所提供的容器弱點評量正式發行 |

| 12 月 14 日 | Microsoft Defender 弱點管理所提供的容器弱點評量公開預覽 |

| 12 月 13 日 | 淘汰針對 Trivy 所提供的 AWS 容器弱點評量 |

| 12 月 13 日 | 適用於容器的 Defender 和 Defender CSPM 中 AWS 的無代理程式容器態勢 (預覽) |

| 12 月 13 日 | 適用於開放原始碼關聯式資料庫方案的 Defender 中 PostgreSQL 彈性伺服器正式發行出 (GA) 支援 |

| 12 月 12 日 | 由 Microsoft Defender 弱點管理所提供的容器弱點評量現在支援 Google Distroless |

適用於雲端的 Defender 服務等級 2 名稱的合併

2023 年 12 月 30 日

我們正在將所有適用於雲端的 Defender 方案的舊版服務等級 2 名稱合併成單一的新服務層級 2 名稱:適用於雲端的 Microsoft Defender。

目前一共有四個服務等級 2 名稱:Azure Defender、進階威脅防護、進階資料安全性,以及資訊安全中心。 適用於雲端的 Microsoft Defender 的各種計量目前分散在這些個別的服務等級 2 名稱之間,使得「成本管理 + 計費」、發票及其他 Azure 計費相關工具在使用上變得更加複雜。

此變更能夠簡化檢閱適用於雲端的 Defender 費用的流程,並提供更清楚的成本分析。

為了確保能夠順利轉換,我們已採取措施以維護產品/服務名稱、SKU 及計量識別碼的一致性。 受影響的客戶將會收到供參考的 Azure 服務通知以傳達這些變更。

透過呼叫我們的 API 來擷取成本資料的組織,必須更新其呼叫中的值來因應此變更。 例如,在此篩選函式中,其中的值將不會傳回任何資訊:

"filter": {

"dimensions": {

"name": "MeterCategory",

"operator": "In",

"values": [

"Advanced Threat Protection",

"Advanced Data Security",

"Azure Defender",

"Security Center"

]

}

}

| 舊服務等級 2 名稱 | 新服務等級 2 名稱 | 服務層級 - 服務等級 4 (無變更) |

|---|---|---|

| 進階資料安全性 | 適用於雲端的 Microsoft Defender | 適用於 SQL 的 Defender |

| 進階威脅防護 | 適用於雲端的 Microsoft Defender | 適用於容器登錄的 Defender |

| 進階威脅防護 | 適用於雲端的 Microsoft Defender | 適用於 DNS 的 Defender |

| 進階威脅防護 | 適用於雲端的 Microsoft Defender | 適用於 Key Vault 的 Defender |

| 進階威脅防護 | 適用於雲端的 Microsoft Defender | 適用於 Kubernetes 的 Defender |

| 進階威脅防護 | 適用於雲端的 Microsoft Defender | 適用於 MySQL 的 Defender |

| 進階威脅防護 | 適用於雲端的 Microsoft Defender | 適用於 PostgreSQL 的 Defender |

| 進階威脅防護 | 適用於雲端的 Microsoft Defender | 適用於 Resource Manager 的 Defender |

| 進階威脅防護 | 適用於雲端的 Microsoft Defender | 適用於儲存體的 Defender |

| Azure Defender | 適用於雲端的 Microsoft Defender | 適用於外部受攻擊面管理的 Defender |

| Azure Defender | 適用於雲端的 Microsoft Defender | 適用於 Azure Cosmos DB 的 Defender |

| Azure Defender | 適用於雲端的 Microsoft Defender | 適用於容器的 Defender |

| Azure Defender | 適用於雲端的 Microsoft Defender | 適用於 MariaDB 的 Defender |

| 資訊安全中心 | 適用於雲端的 Microsoft Defender | 適用於 App Service 的 Defender |

| 資訊安全中心 | 適用於雲端的 Microsoft Defender | 適用於伺服器的 Defender |

| 資訊安全中心 | 適用於雲端的 Microsoft Defender | Defender CSPM |

資源層級適用於伺服器的 Defender 正式發行

2023 年 12 月 24 日

您現在可以管理訂用帳戶內特定資源上適用於伺服器的 Defender,讓您完全掌控您的保護策略。 您可以透過這項功能,使用與訂用帳戶層級所設定不同的設定自訂設定來設定特定資源。

深入了解如何在資源層級啟用適用於伺服器的 Defender。

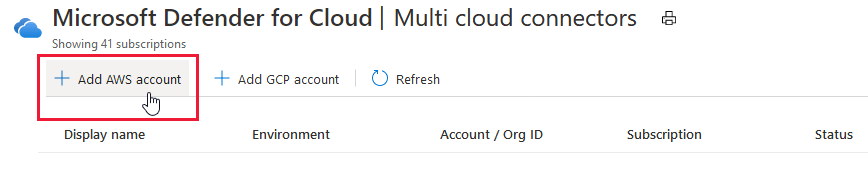

淘汰適用於多重雲端的傳統連接器

2023 年 12 月 21 日

傳統多重雲端連接器體驗已淘汰,且資料不再串流至透過該機制建立的連接器。 這些傳統連接器可用來將 AWS 安全性中樞和 GCP 安全性命令中心建議連線至適用於雲端的 Defender,並將 AWS EC2 上線至適用於伺服器的 Defender。

這些連接器的完整價值已取代為原生多重雲端安全性連接器體驗,自 2022 年 3 月起,AWS 和 GCP 已正式推出,無需額外費用。

新的原生連接器包含在您的方案中,並提供自動化的上線體驗,其中包含將單一帳戶、多個帳戶(含 Terraform),以及具有下列 Defender 方案的自動佈建組織上線選項:免費基礎 CSPM 功能、Defender 雲端安全性態勢管理 (CSPM)、適用於伺服器的 Defender、適用於 SQL 的 Defender 和適用於容器的 Defender。

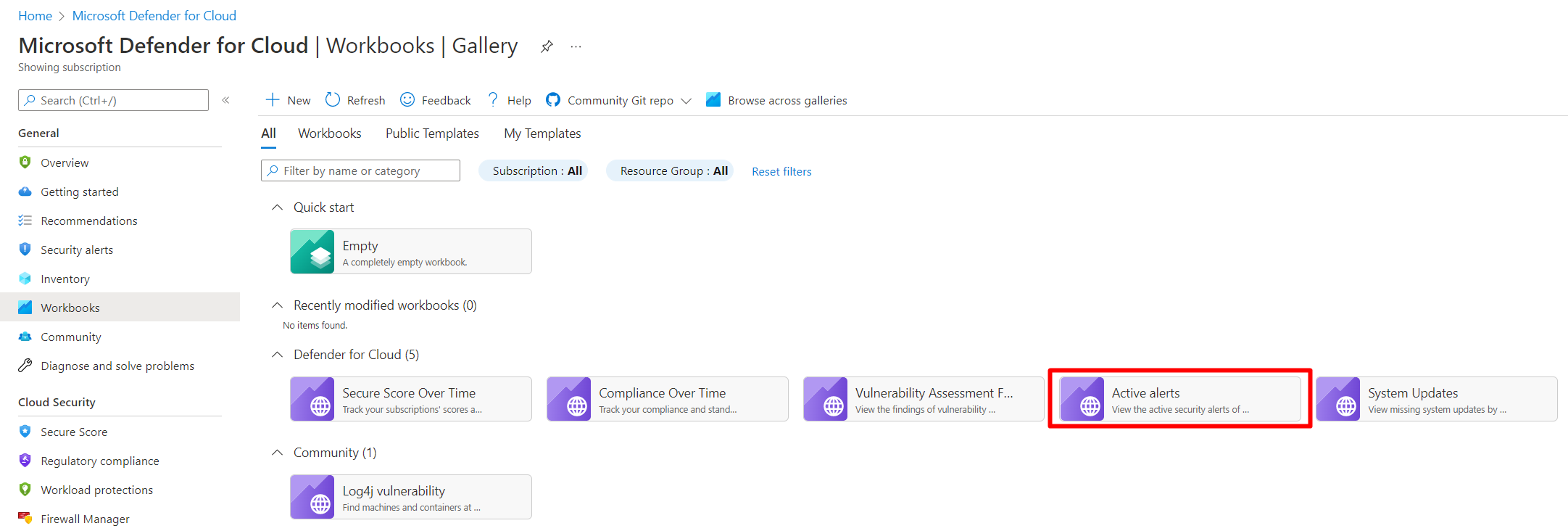

涵蓋範圍活頁簿的版本

2023 年 12 月 21 日

「涵蓋範圍」活頁簿可讓您追蹤哪些適用於雲端的 Defender 方案在您的環境中處於作用中狀態。 此活頁簿可協助您確保環境和訂用帳戶受到完整保護。 透過存取詳細的涵蓋範圍資訊,您也可以識別任何可能需要其他保護的區域,並對這些區域採取行動。

深入了解涵蓋範圍活頁簿。

Azure Government 以及由 21Vianet 運作的 Azure 中由 Microsoft Defender 弱點管理所提供的容器弱點評量正式發行

2023 年 12 月 14 日

Azure 容器登錄中由 Microsoft Defender 弱點管理所提供 Linux 容器映像的弱點評量 (VA) 已在 Azure Government 以及由 21Vianet 營運的 Azure 正式發行 (GA)。 這個新版本可在適用於容器的 Defender 和適用於容器登錄的 Defender 方案下取得。

- 在這項變更中,GA 已發行新的建議,並包含在安全分數計算中。 檢閱新的和更新的安全性建議

- 由 Microsoft Defender 弱點管理所提供的容器映像掃描現在也會根據方案定價產生費用。 由 Qualys 提供的容器 VA 供應項目和由 Microsoft Defender 弱點管理所提供的容器 VA 供應項目所掃描的映像,只會計費一次。

容器弱點評估的Qualys建議已重新命名,並持續可供在此版本之前在其任何訂用帳戶上啟用適用於容器的Defender的客戶使用。 在此版本之後將適用於容器的 Defender 上線的新客戶只會看到由 Microsoft Defender 弱點管理提供的新容器弱點評量建議。

Microsoft Defender 弱點管理所提供的容器弱點評量公開預覽

2023 年 12 月 14 日

在公開預覽版中發行 Windows 映像的支援,這是屬於由適用於 Azure 容器登錄和 Azure Kubernetes Services 的 Microsoft Defender 弱點管理所支援弱點評量 (VA)。

淘汰針對 Trivy 所提供的 AWS 容器弱點評量

2023 年 12 月 13 日

Trivy 所提供的容器弱點評量現在已走上淘汰路徑,將於 2 月 13 日完成。 現在已淘汰這項功能,且使用此功能的現有客戶將可繼續使用到 2 月 13 日為止。 我們鼓勵使用此功能的客戶在 2 月 13 日前升級至由 Microsoft Defender 弱點管理所提供的新 AWS 容器弱點評量。

適用於容器的 Defender 和 Defender CSPM 中 AWS 的無代理程式容器態勢 (預覽)

2023 年 12 月 13 日

AWS 可以使用新的無代理程式容器態勢 (預覽) 功能。 如需詳細資訊,請參閱 Defender CSPM 中的無代理程式容器態勢和適用於容器的 Defender 中的無代理程式功能。

適用於開放原始碼關聯式資料庫方案的 Defender 中 PostgreSQL 彈性伺服器正式發行出支援

2023 年 12 月 13 日

我們宣佈 PostgreSQL 彈性伺服器支援在適用於開放原始碼關聯式資料庫方案的 Microsoft Defender 中正式發行 (GA)。 適用於開放原始碼關聯式資料庫的 Microsoft Defender 會偵測異常活動及產生安全性警示,為 PostgreSQL 彈性伺服器提供進階威脅防護。

了解如何啟用適用於開放原始碼關聯式資料庫的 Microsoft Defender。

由 Microsoft Defender 弱點管理所提供的容器弱點評量現在支援 Google Distroless

2023 年 12 月 12 日

由 Microsoft Defender 弱點管理 提供技術支援的容器弱點評估已隨著 Linux OS 套件的更多涵蓋範圍而延伸,現在支援 Google Distroless。

如需所有支援的作業系統清單,請參閱 Azure 的登錄和映像支援 - 由 Microsoft Defender 弱點管理提供的弱點評量。

2023 年 11 月

| Date | 更新 |

|---|---|

| 11 月 30 日 | 已淘汰四個警示 |

| 11 月 27 日 | 在適用於伺服器的 Defender 和 Defender CSPM 中掃描無代理程式秘密正式發行 |

| 11 月 22 日 | 使用適用於雲端的 Defender 啟用權限管理 (預覽) |

| 11 月 22 日 | 適用於雲端的 Defender 與 ServiceNow 整合 |

| 11 月 20 日 | 機器上 SQL Server 的自動布建程式正式運作 |

| 11 月 15 日 | 適用於 API 的 Defender 正式發行 |

| 11 月 15 日 | 適用於雲端的 Defender 現已與 Microsoft 365 Defender 整合 (預覽) |

| 11 月 15 日 | 適用於容器的 Defender 和適用於容器登錄的 Defender 中由 Microsoft Defender 弱點管理 (MDVM) 所提供的容器弱點評量正式發行 |

| 11 月 15 日 | 容器弱點評量建議名稱變更 |

| 11 月 15 日 | 風險優先順序現在可供建議使用 |

| 11 月 15 日 | 攻擊路徑分析新的引擎和廣泛的增強功能 |

| 11 月 15 日 | 攻擊路徑的 Azure Resource Graph 資料表配置變更 |

| 11 月 15 日 | Defender CSPM 中 GCP 支援的正式發行版本 |

| 11 月 15 日 | 資料安全性儀表板的正式發行版本 |

| 11 月 15 日 | 資料庫的敏感資料探索正式發行版本 |

| 11 月 6 日 | 尋找遺漏系統更新的新版本建議現已正式發行 |

已淘汰四個警示

2023 年 11 月 30 日

在品質改進程序中,已淘汰下列安全性警示:

Possible data exfiltration detected (K8S.NODE_DataEgressArtifacts)Executable found running from a suspicious location (K8S.NODE_SuspectExecutablePath)Suspicious process termination burst (VM_TaskkillBurst)PsExec execution detected (VM_RunByPsExec)

在適用於伺服器的 Defender 和 Defender CSPM 中掃描無代理程式秘密正式發行

2023 年 11 月 27 日

無代理程式秘密掃描可識別 VM 磁碟上的純文字秘密,以增強安全性雲端型虛擬機器 (VM)。 無代理程式秘密掃描提供完整的資訊,可協助排定所偵測到結果的優先順序,並在橫向移動風險發生前就降低風險。 此主動式方法可防止未經授權的存取,確保您的雲端環境保持安全。

我們宣佈了無代理程式秘密掃描正式發行 (GA),這包含在適用於伺服器的 Defender P2 和 Defender CSPM 方案中。

無代理程式秘密掃描會利用雲端 API 來擷取磁碟的快照集,並進行頻外分析,以確保 VM 的效能不會有任何影響。 無代理程式秘密掃描會擴大適用於雲端的 Defender 在 Azure、AWS 和 GCP 環境中透過雲端資產所提供的涵蓋範圍,以增強您的雲端安全性。

在此版本中,適用於雲端的 Defender 偵測功能現在支援其他資料庫類型、資料存放區已簽署的 URL、存取權杖等等。

了解如何使用無代理程式祕密掃描來管理祕密。

使用適用於雲端的 Defender 啟用權限管理 (預覽)

2023 年 11 月 22 日

Microsoft現在提供雲端原生應用程式保護平臺 (CNAPP) 和雲端基礎結構權利管理 (CIEM) 解決方案,其中包含 適用於雲端的 Microsoft Defender (CNAPP) 和 Microsoft Entra 許可權管理 (CIEM)。

安全性系統管理員可以在適用於雲端的 Defender 中集中檢視其未使用或過度存取權限。

安全性小組可以驅動雲端資源的最低權限存取權限,並接收可採取動作的建議,以解決 Azure、AWS 和 GCP 雲端環境的權限風險,做為其 Defender 雲端安全性態勢管理 (CSPM) 的一部分,而不需要任何額外的授權需求。

瞭解如何在 適用於雲端的 Microsoft Defender 中啟用許可權管理(預覽版)。

適用於雲端的 Defender 與 ServiceNow 整合

2023 年 11 月 22 日

ServiceNow 現在已與適用於雲端的 Microsoft Defender 整合,讓客戶能夠將 ServiceNow 連線至其適用於雲端的 Defender 環境,以排定影響貴企業的建議補救優先順序。 Microsoft Defender for Cloud 與 ITSM 模組 (事件管理) 整合。 在此連線中,客戶可以從適用於雲端的 Microsoft Defender 建立/檢視 ServiceNow 票證 (連結至建議)。

您可以深入了解適用於雲端的 Defender 與 ServiceNow 的整合。

機器方案上 SQL Server 自動佈建程序正式發行

2023 年 11 月 20 日

為了 2024 年 8 月 Microsoft Monitoring Agent (MMA) 淘汰做好準備,適用於雲端的 Defender 發行了以 SQL Server 為目標的 Azure 監視器代理程式 (AMA) 自動佈建流程。 會自動為所有新客戶啟用及設定新流程,並且還會提供 Azure SQL VM 和已啟用 Arc 的 SQL Server 資源層級啟用功能。

系統會要求使用 MMA 自動佈建流程的客戶,在機器自動佈建程序上遷移至新的適用於 SQL Server 的 Azure 監視器代理程式。 移轉流程不會產生中斷,可為所有機器提供持續保護。

適用於 API 的 Defender 正式發行

2023 年 11 月 15 日

我們宣佈適用於 API 的 Microsoft Defender 正式發行 (GA)。 適用於 API 的 Defender 是專為保護組織防範 API 安全性威脅而設計。

適用於 API 的 Defender 可讓組織保護其 API 和資料,免受惡意執行者的攻擊。 組織可以調查並改善其 API 安全性態勢、排定弱點修正的優先順序,以及快速偵測並回應作用中的即時威脅。 組織也可以將安全性警示直接整合到其安全性資訊與事件管理 (SIEM) 平台 (例如 Microsoft Sentinel),以調查並分級問題。

您可以了解如何使用適用於 API 的 Defender 保護您的 API。 您也可以深入了解適用於 API 的 Microsoft Defender。

您還可以閱讀此部落格,以深入了解 GA 公告。

適用於雲端的 Defender 現已與 Microsoft 365 Defender 整合 (預覽)

2023 年 11 月 15 日

企業可以使用適用於雲端的 Microsoft Defender 與 Microsoft Defender XDR 之間的新整合來保護其雲端資源和裝置。 此整合會連接雲端資源、裝置和身分識別之間的點,這些點先前需要多個體驗。

整合也會將具競爭力的雲端保護功能導入日常安全性作業中心 (SOC)。 SOC 小組可以利用 Microsoft Defender XDR 輕鬆探索結合多個要素 (包括雲端、端點、身分識別、Office 365 等等) 偵測的攻擊。

一些主要優點包括:

一個 SOC 小組易於使用的介面:SOC 小組現在使用整合至 M365D 的適用於雲端的 Defender 警示及雲端相互關聯,可以從單一介面存取所有安全性資訊,大幅提升作業效率。

一個攻擊案例:客戶能夠使用結合多個來源安全性警示的預先建置相互關聯,了解完整的攻擊案例,包括其雲端環境。

Microsoft Defender XDR 中的新雲端實體:Microsoft Defender XDR 現在支援適用於雲端的 Microsoft Defender 特有的新雲端實體,例如雲端資源。 客戶可以比對虛擬機器 (VM) 實體與裝置實體,提供機器相關資訊的統一檢視,包括機器上觸發的警示和事件。

適用於 Microsoft 安全性產品的 Unified API:客戶現在可以使用單一 API 將其安全性警示資料匯出至其選擇的系統,因為適用於雲端的 Microsoft Defender 警示和事件現在是 Microsoft Defender XDR 公用 API 的一部分。

適用於雲端的 Defender 與 Microsoft Defender XDR 之間的整合可供所有適用於雲端的 Defender 新客戶和現有客戶使用。

適用於容器的 Defender 和適用於容器登錄的 Defender 中由 Microsoft Defender 弱點管理 (MDVM) 所提供的容器弱點評量正式發行

2023 年 11 月 15 日

Azure 容器登錄中由 Microsoft Defender 弱點管理 (MDVM) 所提供 Linux 容器映像的弱點評量 (VA) 已在適用於容器的 Defender 以及適用於容器登錄的 Defender 正式發行 (GA)。

在這項變更中,下列建議會針對 GA 發行並重新命名,且現在會包含在安全分數計算中:

| 目前的建議名稱 | 新的建議名稱 | 描述 | 評量金鑰 |

|---|---|---|---|

| 容器登錄映像應已解決發現的弱點 (由 Microsoft Defender 弱點管理提供支援) | Azure 登錄容器映像應已解決弱點 (由 Microsoft Defender 弱點管理提供支援) | 容器映像弱點評量會掃描登錄中的常見已知弱點 (CVE),並提供每個映像的詳細弱點報告。 解決弱點可大幅改善您的安全性態勢,並在部署前確保映像可安全使用。 | c0b7cfc6-3172-465a-b378-53c7ff2cc0d5 |

| 執行容器映像應已解決發現的弱點 (由 Microsoft Defender 弱點管理提供支援) | Azure 執行中的容器映像應已解決弱點 (由 Microsoft Defender 弱點管理提供支援) | 容器映像弱點評量會掃描登錄中的常見已知弱點 (CVE),並提供每個映像的詳細弱點報告。 此建議可讓您看見目前在 Kubernetes 叢集中執行的易受攻擊映像。 補救目前正在執行的容器映像中的弱點是改善安全性態勢的關鍵,可大幅降低容器化工作負載的受攻擊面。 | c609cf0f-71ab-41e9-a3c6-9a1f7fe1b8d5 |

MDVM 所提供的容器映像掃描現在也會依據方案定價產生費用。

注意

由 Qualys 提供的容器 VA 供應項目和由 MDVM 所提供的容器 VA 供應項目所掃描的映像,只會計費一次。

下列容器弱點評量的 Qualys 建議已重新命名,且將在 11 月 15 日之前持續可供任何訂用帳戶上啟用適用於容器的 Defender 的客戶使用。 在 11 月 15 日之後將適用於容器的 Defender 上線的新客戶只會看到由 Microsoft Defender 弱點管理提供的新容器弱點評量建議。

| 目前的建議名稱 | 新的建議名稱 | 描述 | 評量金鑰 |

|---|---|---|---|

| 容器登錄映像應該解決發現的弱點 (由 Qualys 提供) | Azure 登錄容器映像應已解決弱點 (由 Qualys 提供) | 容器映像弱點評定會掃描您的登錄,以判斷是否有安全性弱點,並公開每個映像的詳細結果。 解決這些弱點可以大幅改善容器的安全性狀態,並保護容器免於遭受攻擊。 | dbd0cb49-b563-45e7-9724-889e799fa648 |

| 執行容器映像應該解決發現的弱點 (由 Qualys 提供) | Azure 執行中的容器映像應已解決弱點 - (由 Qualys 提供) | 容器映像弱點評定會掃描 Kubernetes 叢集上執行的容器映像,了解是否有任何安全性弱點,並公開每個映像的詳細發現。 解決這些弱點可以大幅改善容器的安全性狀態,並保護容器免於遭受攻擊。 | 41503391-efa5-47ee-9282-4eff6131462c |

容器弱點評量建議名稱變更

已重新命名下列容器弱點評量建議:

| 目前的建議名稱 | 新的建議名稱 | 描述 | 評量金鑰 |

|---|---|---|---|

| 容器登錄映像應該解決發現的弱點 (由 Qualys 提供) | Azure 登錄容器映像應已解決弱點 (由 Qualys 提供) | 容器映像弱點評定會掃描您的登錄,以判斷是否有安全性弱點,並公開每個映像的詳細結果。 解決這些弱點可以大幅改善容器的安全性狀態,並保護容器免於遭受攻擊。 | dbd0cb49-b563-45e7-9724-889e799fa648 |

| 執行容器映像應該解決發現的弱點 (由 Qualys 提供) | Azure 執行中的容器映像應已解決弱點 - (由 Qualys 提供) | 容器映像弱點評定會掃描 Kubernetes 叢集上執行的容器映像,了解是否有任何安全性弱點,並公開每個映像的詳細發現。 解決這些弱點可以大幅改善容器的安全性狀態,並保護容器免於遭受攻擊。 | 41503391-efa5-47ee-9282-4eff6131462c |

| 彈性容器登錄映像應已解決發現的弱點 | AWS 登錄容器映像應已解決弱點 (由 Trivy 提供) | 容器映像弱點評定會掃描您的登錄,以判斷是否有安全性弱點,並公開每個映像的詳細結果。 解決這些弱點可以大幅改善容器的安全性狀態,並保護容器免於遭受攻擊。 | 03587042-5d4b-44ff-af42-ae99e3c71c87 |

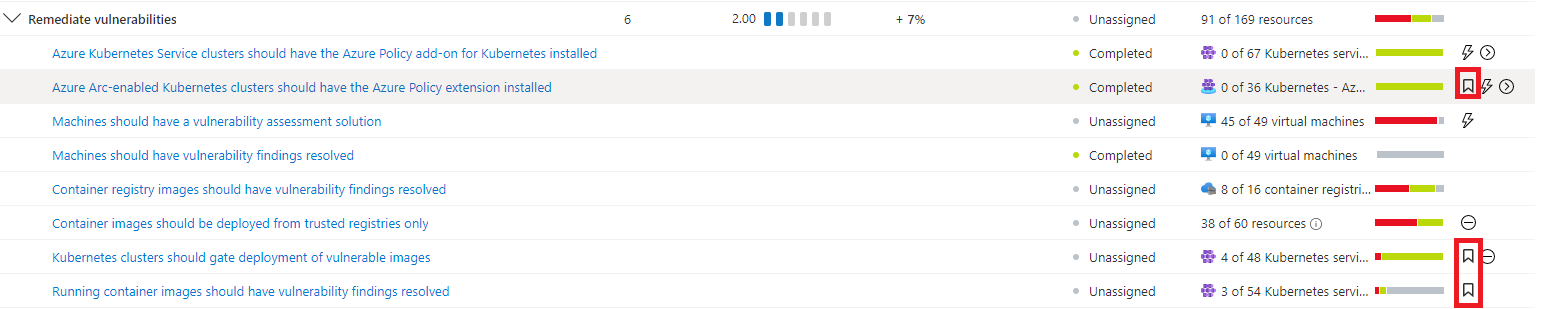

風險優先順序現在可供建議使用

2023 年 11 月 15 日

您現在可以根據建議所構成的風險層級來排定安全性建議的優先順序,同時考量每個基礎安全性問題的惡意探索性和潛在商業效果。

若您根據建議的風險層級 (重大、高、中、低) 來組織您的建議,就能夠解決環境中最重大的風險,並根據網際網路暴露、資料敏感度、橫向移動可能性,以及可透過解決建議來緩和的潛在攻擊路徑,有效率地排定安全性問題的補救優先順序。

深入了解風險優先順序。

攻擊路徑分析新的引擎和廣泛的增強功能

2023 年 11 月 15 日

我們會在適用於雲端的 Defender 中發行攻擊路徑分析功能的增強功能。

新引擎 - 攻擊路徑分析有新的引擎,其會使用尋找路徑演算法來偵測雲端環境中存在的每個可能攻擊路徑 (根據我們在圖表中的資料)。 我們可以在您的環境中找到更多攻擊路徑,並偵測攻擊者可用來入侵貴組織更複雜且更精密的攻擊模式。

改善 - 已發行下列改善:

- 風險優先順序 - 根據風險 (可利用性與業務影響) 設定攻擊路徑的優先順序清單。

- 增強補救 - 找出應解決以實際中斷鏈結的特定建議。

- 跨雲端攻擊路徑 – 偵測跨雲端的攻擊路徑 (從一個雲端開始並結束於另一個雲端的路徑)。

- MITRE – 將所有攻擊路徑對應至 MITRE 架構。

- 重新整理的使用者體驗 – 重新整理過而具有更強大功能的體驗:進階篩選、搜尋和群組攻擊路徑,以方便分級。

了解如何識別及補救攻擊路徑。

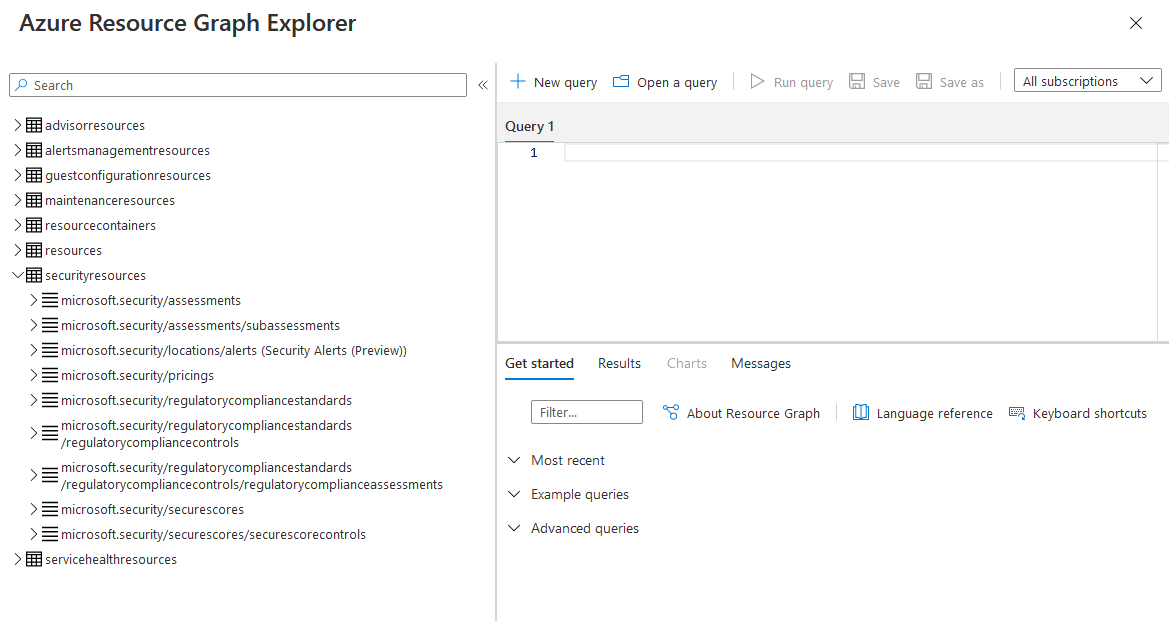

攻擊路徑的 Azure Resource Graph 資料表配置變更

2023 年 11 月 15 日

攻擊路徑的 Azure Resource Graph 數據表配置已更新。 已移除 attackPathType 屬性,並新增其他屬性。

Defender CSPM 中 GCP 支援的正式發行版本

2023 年 11 月 15 日

我們宣佈 GA (正式發行) Defender CSPM 内容式雲端安全性圖表和攻擊路徑分析,並具有適用於 GCP 資源的支援。 您可以套用 Defender CSPM 的強大功能,以取得 GCP 資源的完整可見度和智慧型雲端安全性。

GCP 支援的主要功能包括:

- 攻擊路徑分析 - 了解攻擊者可能採取的潛在路由。

- 雲端安全性總管 - 透過在安全性圖表上執行圖表式查詢,主動識別安全性風險。

- 無代理程式掃描 - 掃描伺服器並識別秘密和弱點,而不需要安裝代理程式。

- 資料感知安全性態勢 - 探索並補救 Google Cloud Storage 貯體中敏感資料的風險。

深入了解 Defender CSPM 方案選項。

注意

Defender CSPM 中 GCP 支援正式發行的計費將於 2024 年 2 月 1 日開始。

資料安全性儀表板的正式發行版本

2023 年 11 月 15 日

資料安全性儀表板現已正式發行 (GA),做為 Defender CSPM 方案的一部分。

資料安全性儀表板可讓您檢視貴組織的資料資產、敏感資料的風險,以及資料資源的深入解析。

深入了解資料安全性儀表板。

資料庫的敏感資料探索正式發行版本

2023 年 11 月 15 日

受控資料庫的敏感資料探索,包括 Azure SQL 資料庫和 AWS RDS 執行個體 (所有 RDBMS 變體) 現已正式發行,並允許自動探索包含敏感資料的重要資料庫。

若您要在環境中跨所有支援的資料存放區啟用此功能,則必須在 Defender CSPM 中啟用 Sensitive data discovery。 了解如何在 Defender CSPM 中啟用敏感資料探索。

您也可以了解敏感資料探索在資料感知安全性態勢中的使用方式。

公開預覽公告:適用於雲端的 Microsoft Defender 中新增多雲端資料安全性可見度。

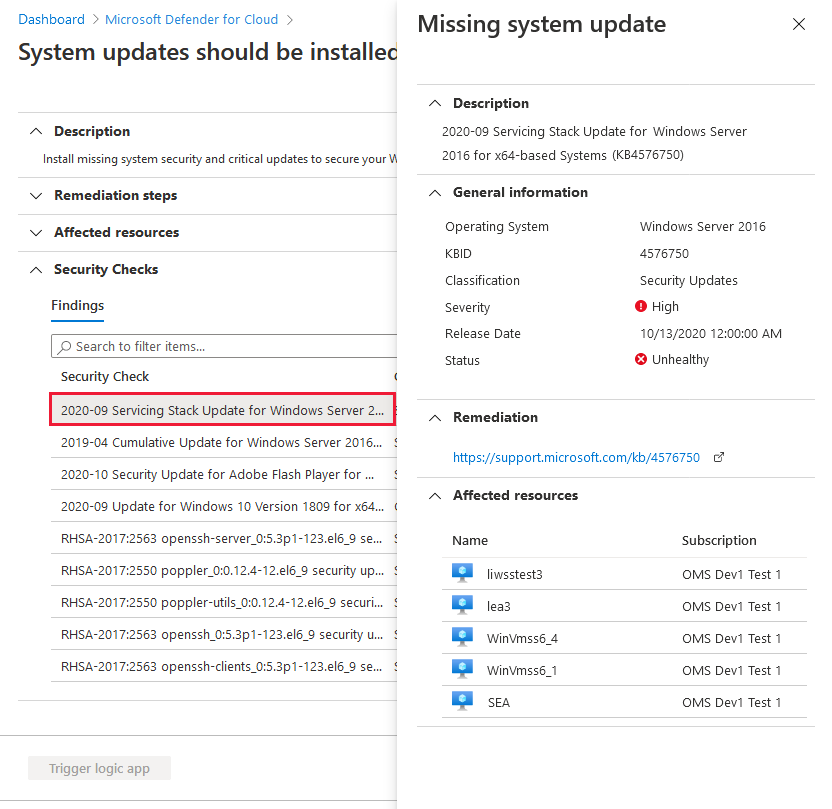

尋找遺漏系統更新的新版本建議現已正式發行

2023 年 11 月 6 日

Azure VM 和 Azure Arc 機器上不再需要額外的代理程式,以確保機器具有所有最新的安全性或重大系統更新。

新的系統更新建議 (System updates should be installed on your machines (powered by Azure Update Manager)Apply system updates 控制項) 是以更新管理員為基礎,現在已完全正式發行。 這個建議仰賴內嵌在每個 Azure VM 和 Azure Arc 機器中的原生代理程式,而不是已安裝的代理程式。 新建議中的快速修正會將您導覽至 [更新管理員] 入口網站中的一次性安裝遺失更新。

在 2024 年 8 月 (也就是舊版淘汰的時間) 之前,尋找遺漏系統更新的舊版本和新版本建議都可供使用。 這兩個建議:System updates should be installed on your machines (powered by Azure Update Manager)和 System updates should be installed on your machines 都位於相同的控制項下:Apply system updates,且具有相同的結果。 因此,安全分數的影響並不會重複。

建議您從適用於雲端的 Defender 在 Azure 原則內建方案中將其停用,以移轉至新的建議並移除舊的建議。

建議 [Machines should be configured to periodically check for missing system updates](https://ms.portal.azure.com/#view/Microsoft_Azure_Security/GenericRecommendationDetailsBlade/assessmentKey/90386950-71ca-4357-a12e-486d1679427c) 也已正式發行,且為必要條件,這會對您的安全分數產生負面影響。 您可以使用可用的修正來補救負面影響。

若要套用新的建議,您需要:

- 將您的非 Azure 機器連線到 Arc。

- 開啟定期評量屬性。 您可以在新的建議 (

[Machines should be configured to periodically check for missing system updates](https://ms.portal.azure.com/#view/Microsoft_Azure_Security/GenericRecommendationDetailsBlade/assessmentKey/90386950-71ca-4357-a12e-486d1679427c)) 中使用 [快速修正],以修正建議。

注意

針對已啟用 Arc 的機器 (其相關的 [訂用帳戶] 或 [連接器] 上並未啟用適用於伺服器的 Defender 方案 2) 啟用定期評量,需遵守 Azure 更新管理員定價。 已啟用 Arc 的機器 (其相關的 [訂用帳戶] 或 [連接器] 上或任何 Azure VM 已啟用適用於伺服器的 Defender 方案 2) 符合資格使用此功能而無須額外費用。

2023 年 10 月

| Date | 更新 |

|---|---|

| 10 月 30 日 | 變更自適性應用程控的安全性警示嚴重性 |

| 10 月 25 日 | 已從適用於 API 的 Defender 中移除離線 Azure API 管理修訂 |

| 10 月 19 日 | 公開預覽版中提供的 DevOps 安全性態勢管理建議 |

| 10 月 18 日 | 在法規合規性儀表板中發行 CIS Azure Foundations 基準 v2.0.0 |

變更自適性應用程式控制項安全性警示的嚴重性

公告日期:2023 年 10 月 30 日

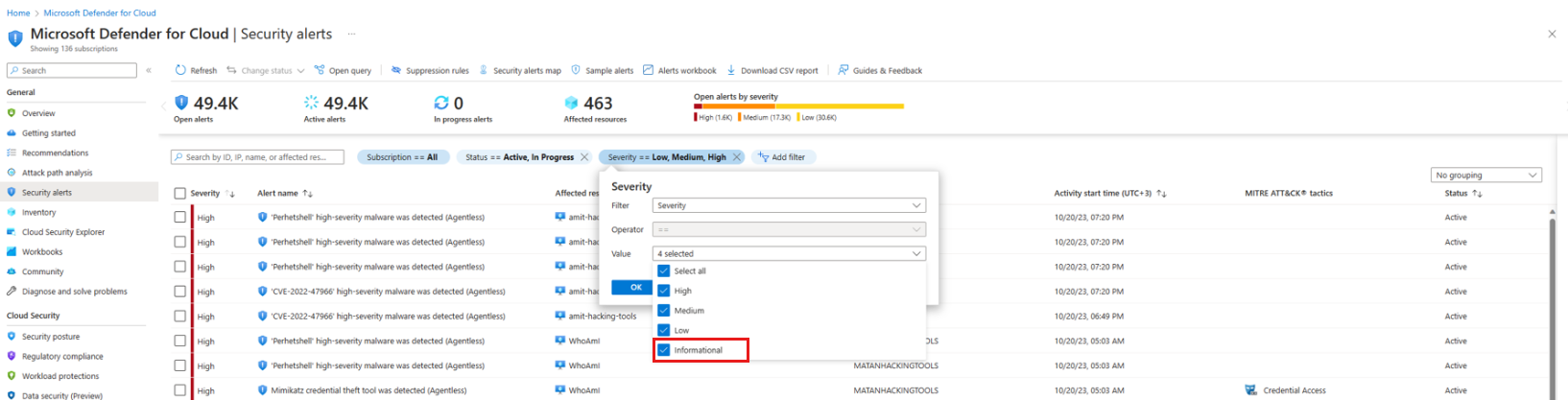

作為適用於伺服器的 Defender 安全性警示品質改進程式的一部分,以及作為調適型應用程控功能的一部分,下列安全性警示的嚴重性會變更為「資訊」:

| 警示 [警示類型] | 警示描述 |

|---|---|

| 已稽核自適性應用程式控制原則違規。[VM_AdaptiveApplicationControlWindowsViolationAudited, VM_AdaptiveApplicationControlWindowsViolationAudited] | 下列使用者在此機器上執行了違反貴組織應用程式控制原則的應用程式。 其可能會向惡意程式碼或應用程式弱點公開機器。 |

若要在 適用於雲端的 Microsoft Defender 入口網站的 [安全性警示] 頁面中繼續檢視此警示,請變更默認檢視篩選 [嚴重性] 以在方格中包含參考警示。

已從適用於 API 的 Defender 中移除離線 Azure API 管理修訂

2023 年 10 月 25 日

適用於 API 的 Defender 已更新其 Azure API 管理 API 修訂的支援。 離線修訂不再顯示於已上線的適用於 API 的 Defender 詳細目錄中,且不再顯示為已上線至適用於 API 的 Defender。 離線修訂不允許對其傳送任何流量,且從安全性觀點來看,並不會造成任何風險。

公開預覽版中提供的 DevOps 安全性態勢管理建議

2023 年 10 月 19 日

新的 DevOps 態勢管理建議現在可供所有具有 Azure DevOps 或 GitHub 連接器的客戶公開預覽。 DevOps 態勢管理會找出安全性設定和存取控制的弱點,藉此協助減少 DevOps 環境的受攻擊面。 深入了解 DevOps 態勢管理。

在法規合規性儀表板中發行 CIS Azure Foundations 基準 v2.0.0

2023 年 10 月 18 日

適用於雲端的 Microsoft Defender 現在支援法規合規性儀表板中最新的 CIS Azure Security Foundations 基準 - 2.0.0 版,以及 Azure 原則中的內建原則方案。 適用於雲端的 Microsoft Defender 2.0.0 版是 Microsoft、Center for Internet Security (CIS) 與使用者社群之間共同合作的努力。 2.0.0 版大幅擴充了評量範圍,現在包含 90 個以上的內建 Azure 原則,並在適用於雲端的 Microsoft Defender 和 Azure 原則中成功執行舊版 1.4.0 和 1.3.0 及 1.0。 如需詳細資訊,請參閱此部落格文章。

2023 年 9 月

| Date | 更新 |

|---|---|

| 9 月 30 日 | 針對 Log Analytics 每日上限的變更 |

| 9 月 27 日 | 公開預覽中可用的資料安全性儀表板 |

| 9 月 21 日 | 預覽版本:計算機上 SQL Server 的新自動布建程式 |

| 9 月 20 日 | 適用於雲端的 Defender 中適用於 Azure DevOps 的 GitHub Advanced Security |

| 9 月 11 日 | 適用於 API 建議的 Defender 現已提供豁免功能 |

| 9 月 11 日 | 建立適用於 API 的 Defender 偵測範例警示 |

| 9 月 6 日 | 預覽版本:由 Microsoft Defender 弱點管理所提供的容器弱點評量現在支援在提取時進行掃描 |

| 9 月 6 日 | 更新了法規合規性中 Center for Internet Security (CIS) 標準的命名格式 |

| 9 月 5 日 | PaaS 資料庫的敏感資料探索 (預覽) |

| 9 月 1 日 | 正式發行 (GA):適用於儲存體的 Defender 中的惡意程式碼掃描 |

針對 Log Analytics 每日上限的變更

Azure 監視器針對在您 Log Analytics 工作區上擷取的資料設定每日上限 (部分機器翻譯) 的能力。 不過,那些排除項目目前並不支援適用於雲端的 Defender 安全性事件。

Log Analytics 每日上限不再排除下列一組數據類型:

- WindowsEvent

- SecurityAlert

- SecurityBaseline

- SecurityBaselineSummary

- SecurityDetection

- SecurityEvent

- WindowsFirewall

- MaliciousIPCommunication

- LinuxAuditLog

- SysmonEvent

- ProtectionStatus

- 更新

- UpdateSummary

- CommonSecurityLog

- Syslog

如果符合每日上限,所有可計費數據類型都會被限制。 此變更能改善您控制高於預期的資料擷取所帶來之成本的能力。

深入了解使用適用於雲端的 Microsoft Defender 的工作區 (部分機器翻譯)。

公開預覽中可用的資料安全性儀表板

2023 年 9 月 27 日

資料安全性儀表板現可在公開預覽中取得,做為 Defender CSPM 方案的一部分。 資料安全性儀表板是互動式並且以資料為中心的儀表板,可說明敏感資料的重大風險,並針對混合式雲端工作負載之間的資料排定警示的優先順序和潛在攻擊路徑。 深入了解資料安全性儀表板。

預覽版本:機器計劃上 SQL Server 的新自動佈建流程

2023 年 9 月 21 日

Microsoft Monitoring Agent (MMA) 即將在 2024 年 8 月淘汰。 適用於雲端的 Defender 已將 MMA 取代為以 SQL Server 為目標的 Azure Monitoring Agent 自動佈建流程的版本,以更新其策略。

在預覽期間,使用 MMA 自動佈建流程搭配 Azure 監視器代理程式 (預覽) 選項的客戶,必須遷移至新的在機器上適用於 SQL 伺服器的 Azure Monitoring Agent (預覽) 自動佈建程序。 移轉流程不會產生中斷,可為所有機器提供持續保護。

如需詳細資訊,請參閱移轉至以 SQL 伺服器為目標的 Azure Monitoring Agent 的自動佈建程序。

適用於雲端的 Defender 中適用於 Azure DevOps 的 GitHub Advanced Security

2023 年 9 月 20 日

您現在可以在適用於雲端的 Defender 中檢視與 CodeQL、秘密和相依性的適用於 Azure DevOps 的 GitHub Advanced Security (GHAzDO) 警示。 結果會顯示在 DevOps 頁面和建議中。 若要查看這些結果,請將已啟用 GHAzDO 的存放庫上線至適用於雲端的 Defender。

深入了解適用於 Azure DevOps 的 GitHub Advanced Security。

適用於 API 建議的 Defender 現已提供豁免功能

2023 年 9 月 11 日

您現在可以豁免下列適用於 API 的 Defender 安全性建議的建議。

| 建議 | 描述與相關原則 | 嚴重性 |

|---|---|---|

| (預覽) 應停用或從 Azure APIM 服務中移除未使用的 API 端點 | 安全性最佳做法是,將已有 30 天未收到流量的 API 端點視為未使用,並應將其從 Azure APIM 服務中移除。 保留未使用的 API 端點可能會造成安全性風險。 這些可能是應該已從 Azure API 管理服務中淘汰,卻可能不小心還保持作用中狀態的 API。 這類 API 通常不會收到最新的安全性涵蓋範圍。 | 低 |

| (預覽) Azure APIM 中的 API 端點應經過驗證 | 在 Azure APIM 內發佈的 API 端點應強制執行驗證,以協助將安全性風險降到最低。 驗證機制的實作有時會不正確或遺失。 這會讓攻擊者能夠利用實作缺陷以及存取資料。 針對在 Azure API 管理中發佈的 API,此建議會透過 Azure API 管理內設定的訂用帳戶金鑰、JWT 和用戶端憑證來評量驗證的執行。 如果在 API 呼叫期間未執行這些驗證機制,則 API 將會收到此建議。 | 高 |

建立適用於 API 的 Defender 偵測範例警示

2023 年 9 月 11 日

您現在可以針對在適用於 API 的 Defender 公開預覽中發行的安全性偵測產生範例警示。 深入了解如何在適用於雲端的 Defender 中產生範例警示。

預覽版本:由 Microsoft Defender 弱點管理所提供的容器弱點評量現在支援在提取時進行掃描

2023 年 9 月 6 日

由 Microsoft Defender 弱點管理 提供的容器弱點評估現在支持額外的觸發程式,以掃描從 ACR 提取的影像。 這個新增的觸發程序除了現有觸發程序會掃描過去 90 天內推送至 ACR 的映像,以及目前在 AKS 中執行的映像之外,還提供作用中映像的額外涵蓋範圍。

新的觸發程序將於今天開始推出,並且預計將於 9 月底提供給所有客戶使用。

深入了解。

更新了法規合規性中 Center for Internet Security (CIS) 標準的命名格式

2023 年 9 月 6 日

合規性儀表板中 CIS (Center for Internet Security) Foundations 基準的命名格式會從 [Cloud] CIS [version number] 變更為 CIS [Cloud] Foundations v[version number]。 如需詳細資訊,請參閱下表:

| 目前名稱 | 新名稱 |

|---|---|

| Azure CIS 1.1.0 | CIS Azure Foundations v1.1.0 |

| Azure CIS 1.3.0 | CIS Azure Foundations v1.3.0 |

| Azure CIS 1.4.0 | CIS Azure Foundations v1.4.0 |

| AWS CIS 1.2.0 | CIS AWS Foundations v1.2.0 |

| AWS CIS 1.5.0 | CIS AWS Foundations v1.5.0 |

| GCP CIS 1.1.0 | CIS GCP Foundations v1.1.0 |

| GCP CIS 1.2.0 | CIS GCP Foundations v1.2.0 |

了解如何改善您的法規合規性。

PaaS 資料庫的敏感資料探索 (預覽)

2023 年 9 月 5 日

適用於 PaaS 資料庫 (任何類型的 Azure SQL Database 和 Amazon RDS 執行個體) 無摩擦敏感資料探索的資料感知安全性態勢功能現在處於公開預覽。 此公開預覽讓您不論重要資料的位置都能建立資料地圖,以及這些資料庫中找到的資料類型。

Azure 和 AWS 資料庫的敏感資料探索會新增至共用分類法和設定,此分類法和設定已公開可供雲端物件儲存體資源 (Azure Blob 記憶體、AWS S3 貯體和 GCP 儲存體貯體) 使用,並提供單一設定和啟用體驗。

資料庫每週會掃描一次。 如果您啟用 sensitive data discovery,則探索會在 24 小時內執行。 您可以在雲端安全性總管中檢視結果,或檢閱具有敏感資料的受控資料庫新攻擊路徑。

資料庫的資料感知安全性態勢可透過 Defender CSPM 方案取得,並在啟用 sensitive data discovery 選項的訂用帳戶上自動啟用。

您可以在下列文章中深入了解資料感知安全性態勢:

正式發行 (GA):適用於儲存體的 Defender 中的惡意程式碼掃描

2023 年 9 月 1 日

惡意程式碼掃描現已正式發行 (GA),做為適用於儲存體的 Defender 附加元件。 適用於儲存體的 Defender 中的惡意程式碼掃描可透過使用 Microsoft Defender 防毒軟體功能,針對上傳的內容執行幾乎即時的完整惡意程式碼掃描,以協助保護儲存體帳戶免於惡意內容。 其設計目的是為了協助滿足處理不受信任內容的安全性與合規性需求。 惡意程式碼掃描功能是無代理程式 SaaS 解決方案,可大規模進行設定,並支援大規模自動回應。

深入了解適用於儲存體的 Defender 中的惡意程式碼掃描。

惡意程式碼掃描會根據您的資料使用量和預算來定價。 帳單從 2023 年 9 月 3 日開始。 如需詳細資訊,請前往定價頁面。

如果您使用上一個方案,您必須主動 移轉至新方案 ,才能啟用惡意代碼掃描。

閱讀適用於雲端的 Microsoft Defender 公告部落格文章。

2023 年 8 月

8 月的更新包括:

| Date | 更新 |

|---|---|

| 8 月 30 日 | 適用於容器的 Defender:適用於 Kubernetes 的無代理程式探索 |

| 8 月 22 日 | 建議版本:應使用惡意程式碼掃描和敏感資料威脅偵測來啟用適用於儲存體的 Microsoft Defender |

| 8 月 17 日 | 適用於雲端的 Defender 安全性警示中的擴充屬性會從活動記錄中遮罩 |

| 8 月 15 日 | Defender CSPM 中 GCP 支援的預覽版本 |

| 8 月 7 日 | 適用於伺服器的 Defender 方案 2 中新的安全性警示:偵測潛在攻擊濫用 Azure 虛擬機器擴充功能 |

| 8 月 1 日 | 適用於雲端的 Defender 方案的商務模型和定價更新 |

適用於容器的 Defender:適用於 Kubernetes 的無代理程式探索

2023 年 8 月 30 日

我們很高興推出適用於容器的 Defender:適用於 Kubernetes 的無代理程式探索。 此版本代表容器安全性向前邁出了重要的一步,讓您具備 Kubernetes 環境的進階深入解析和完整的詳細目錄功能。 新的容器供應項目是由適用於雲端的 Defender 內容安全性圖表所提供。 以下是您預期在最新更新中看到的內容:

- 無代理程式 Kubernetes 探索

- 完整的詳細目錄功能

- Kubernetes 特定的安全性深入解析

- 使用雲端安全性總管增強的風險搜捕

Kubernetes 的無代理程式探索現在可供所有適用於容器的 Defender 客戶使用。 您可以立即開始使用這些進階功能。 我們鼓勵您更新您的訂用帳戶,以啟用完整的擴充功能集,並受益於最新的新增項目和功能。 請瀏覽適用於容器的 Defender 訂用帳戶的 [環境和設定] 窗格,以啟用擴充功能。

注意

啟用最新的新增項目不會對作用中適用於容器的 Defender 客戶產生新的成本。

如需詳細資訊,請參閱適用於容器的 Microsoft Defender 中的容器安全性概觀。

建議版本:應使用惡意程式碼掃描和敏感資料威脅偵測來啟用適用於儲存體的 Microsoft Defender

2023 年 8 月 22 日

已發行適用於儲存體的 Defender 中的新建議。 此建議可確保使用惡意程式碼掃描和敏感資料威脅偵測功能,在訂用帳戶層級啟用適用於儲存體的 Defender。

| 建議 | 描述 |

|---|---|

| 應使用惡意程式碼掃描和敏感資料威脅偵測來啟用適用於儲存體的 Microsoft Defender | 適用於儲存體的 Microsoft Defender 會偵測儲存體帳戶的潛在威脅。 這有助於防止資料和工作負載受到三大影響:惡意檔案上傳、敏感性資料外流和資料損毀。 新的適用於儲存體的 Defender 方案包括惡意程式碼掃描和敏感性資料威脅偵測。 此方案也提供可預測的定價結構 (每一儲存體帳戶),以控制涵蓋範圍和成本。 透過大規模的簡單無代理程式設定,在訂用帳戶層級啟用時,該訂用帳戶下的所有現有和新建的儲存體帳戶都會自動受到保護。 您也可以從受保護的訂用帳戶中排除特定的儲存體帳戶。 |

這項新建議取代了目前的建議 Microsoft Defender for Storage should be enabled (評量金鑰 1be22853-8ed1-4005-9907-ddad64cb1417)。 不過,這項建議仍可在 Azure Government 雲端中使用。

深入了解適用於儲存體的 Microsoft Defender。

適用於雲端的 Defender 安全性警示中的擴充屬性會從活動記錄中遮罩

2023 年 8 月 17 日

我們最近變更了安全性警示與活動記錄的整合方式。 為了更妥善保護敏感性客戶資訊,我們不再將這項資訊包含在活動記錄中。 相反地,我們會使用星號將其遮罩。 不過,您仍可透過警示 API、持續匯出和適用於雲端的 Defender 入口網站來取得這項資訊。

依賴活動記錄將警示匯出至 SIEM 解決方案的客戶應考慮使用不同的解決方案,因為這並非匯出適用於雲端的 Defender 安全性警示的建議方法。

如需如何將 適用於雲端的 Defender 安全性警示導出至 SIEM、SOAR 和其他第三方應用程式的指示,請參閱將警示串流至 SIEM、SOAR 或 IT 服務管理解決方案。

Defender CSPM 中 GCP 支援的預覽版本

2023 年 8 月 15 日

我們宣佈預覽版 Defender CSPM 内容式雲端安全性圖表和攻擊路徑分析,並具有適用於 GCP 資源的支援。 您可以套用 Defender CSPM 的強大功能,以取得 GCP 資源的完整可見度和智慧型雲端安全性。

GCP 支援的主要功能包括:

- 攻擊路徑分析 - 了解攻擊者可能採取的潛在路由。

- 雲端安全性總管 - 透過在安全性圖表上執行圖表式查詢,主動識別安全性風險。

- 無代理程式掃描 - 掃描伺服器並識別秘密和弱點,而不需要安裝代理程式。

- 資料感知安全性態勢 - 探索並補救 Google Cloud Storage 貯體中敏感資料的風險。

深入了解 Defender CSPM 方案選項。

適用於伺服器的 Defender 方案 2 中新的安全性警示:偵測潛在攻擊濫用 Azure 虛擬機器擴充功能

2023 年 8 月 7 日

這一系列新警示著重於偵測 Azure 虛擬機器擴充功能的可疑活動,並提供深入解析,說明攻擊者嘗試入侵及在您的虛擬機器上執行的惡意活動。

適用於伺服器的 Microsoft Defender 現在可以偵測虛擬機器擴充功能的可疑活動,讓您更了解工作負載安全性。

Azure 虛擬機器擴充功能是小型應用程式,可在虛擬機器上執行後置部署,並提供設定、自動化、監視、安全性等功能。 雖然擴充功能是功能強大的工具,但可能被威脅執行者用來進行各種惡意意圖,例如:

- 用於數據收集和監視。

- 針對具有高許可權的程式代碼執行和組態部署。

- 若要重設認證並建立系統管理使用者。

- 用於加密磁碟。

以下是新警示的資料表。

| 警示 (警示類型) | 描述 | MITRE 策略 | 嚴重性 |

|---|---|---|---|

|

在訂用帳戶中安裝 GPU 擴充功能時發生可疑的失敗 (預覽) (VM_GPUExtensionSuspiciousFailure) |

在不支援的 VM 上安裝 GPU 擴充功能的可疑意圖。 此擴充功能應該安裝在配備圖形處理器的虛擬機器上,在此情況下,虛擬機器並未配備這類功能。 當惡意敵人針對密碼編譯採礦目的執行多次安裝這類擴充功能時,就可以看到這些失敗。 | 影響 | 中 |

|

在虛擬機器上偵測到 GPU 擴充功能的可疑安裝 (預覽) (VM_GPUDriverExtensionUnusualExecution) 此警示於 2023 年 7 月發行。 |

藉由分析訂用帳戶中的 Azure Resource Manager 作業,在虛擬機器上偵測到安裝 GPU 擴充功能的可疑安裝。 攻擊者可能會使用 GPU 驅動程式擴充功能,透過 Azure Resource Manager 在您的虛擬機器上安裝 GPU 驅動程式,以執行密碼編譯。 當主體的行為偏離其一般模式時,此活動會被視為可疑。 | 影響 | 低 |

|

在虛擬機器上偵測到具有可疑指令碼的執行指令 (預覽) (VM_RunCommandSuspiciousScript) |

藉由分析訂用帳戶中的 Azure Resource Manager 作業,在虛擬機器上偵測到具有可疑指令碼的執行命令。 攻擊者可能會使用執行命令,透過 Azure Resource Manager 在虛擬機器上以高權限執行惡意程式碼。 因為某些部分已識別為潛在的惡意,所以指令碼被視為可疑。 | 執行 | 高 |

|

在虛擬機器上偵測到可疑的未經授權執行命令使用量 (預覽) (VM_RunCommandSuspiciousFailure) |

可疑的執行命令未經授權使用量發生失敗,並藉由分析訂用帳戶中的 Azure Resource Manager 作業在您的虛擬機器上偵測到未經授權的使用量。 攻擊者可能會嘗試使用執行命令,透過 Azure Resource Manager 在虛擬機器上以高權限執行惡意程式碼。 此活動被視為可疑,因為其以前並未經常看到。 | 執行 | 中 |

|

在虛擬機器上偵測到可疑的執行命令使用量 (預覽) (VM_RunCommandSuspiciousUsage) |

藉由分析訂用帳戶中的 Azure Resource Manager 作業,在虛擬機器上偵測到執行命令的可疑使用量。 攻擊者可能會使用執行命令,透過 Azure Resource Manager 在虛擬機器上以高權限執行惡意程式碼。 此活動被視為可疑,因為其以前並未經常看到。 | 執行 | 低 |

|

在虛擬機器上偵測到多個監視或資料收集擴充功能的可疑使用量 (預覽) (VM_SuspiciousMultiExtensionUsage) |

藉由分析訂用帳戶中的 Azure Resource Manager 作業,在虛擬機器上偵測到多個監視或資料收集擴充功能的可疑使用量。 攻擊者可能會在您的訂用帳戶中濫用這類資料收集、網路流量監視等擴充功能。 此使用量被視為可疑,因為其以前並未經常看到。 | 探查 | 中 |

|

在虛擬機器上偵測到磁碟加密擴充功能的可疑安裝 (預覽) (VM_DiskEncryptionSuspiciousUsage) |

藉由分析訂用帳戶中的 Azure Resource Manager 作業,在虛擬機器上偵測到安裝磁碟加密擴充功能的可疑安裝。 攻擊者可能會濫用磁碟加密擴充功能,透過 Azure Resource Manager 在您的虛擬機器上部署完整磁碟加密,以嘗試執行勒索軟體活動。 因為過去並不常見到此活動,且由於大量安裝擴充功能,所以此活動被認為很可疑。 | 影響 | 中 |

|

在虛擬機器上偵測到 VM 存取擴充功能的可疑使用量 (預覽) (VM_VMAccessSuspiciousUsage) |

在虛擬機器上偵測到 VM 存取擴充功能的可疑使用量。 攻擊者可能會濫用 VM 存取擴充功能,藉由重設存取權或管理系統管理使用者,以高權限存取並危害虛擬機器。 因為主體的行為偏離其一般模式,且由於大量安裝擴充功能,所以此活動被視為可疑。 | 持續性 | 中 |

|

在虛擬機器上偵測到具有可疑指令碼的 Desired State Configuration (DSC) 擴充功能 (預覽) (VM_DSCExtensionSuspiciousScript) |

藉由分析訂用帳戶中的 Azure Resource Manager 作業,在您的虛擬機器上偵測到具有可疑指令碼的預期狀態設定 (DSC) 擴充功能。 攻擊者可能會使用 Desired State Configuration (DSC) 擴充功能,在虛擬機器上部署惡意設定,例如持續性機制、惡意指令碼等等。 因為某些部分已識別為潛在的惡意,所以指令碼被視為可疑。 | 執行 | 高 |

|

在虛擬機器上偵測到 Desired State Configuration (DSC) 擴充功能的可疑使用量 (預覽) (VM_DSCExtensionSuspiciousUsage) |

藉由分析訂用帳戶中的 Azure Resource Manager 作業,在您的虛擬機器上偵測到 Desired State Configuration (DSC) 擴充功能的可疑使用量。 攻擊者可能會使用 Desired State Configuration (DSC) 擴充功能,在虛擬機器上部署惡意設定,例如持續性機制、惡意指令碼等等。 因為主體的行為偏離其一般模式,且由於大量安裝擴充功能,所以此活動被視為可疑。 | 影響 | 低 |

|

在虛擬機器上偵測到具有可疑指令碼的自訂指令碼延伸模組 (預覽) (VM_CustomScriptExtensionSuspiciousCmd) (此警示已經存在,並已透過更增強的邏輯和偵測方法進行改善。) |

藉由分析訂用帳戶中的 Azure Resource Manager 作業,在虛擬機器中偵測到具有可疑指令碼的自訂指令碼擴充功能。 攻擊者可能會使用自訂指令碼延伸模組,透過 Azure Resource Manager 在虛擬機器上以高權限執行惡意程式碼。 因為某些部分已識別為潛在的惡意,所以指令碼被視為可疑。 | 執行 | 高 |

請參閱適用於伺服器的 Defender 中的擴充功能型警示。

如需警示的完整清單,請參閱適用於雲端的 Microsoft Defender 中所有安全性警示的參考資料表。

適用於雲端的 Defender 方案的商務模型和定價更新

2023 年 8 月 1 日

適用於雲端的 Microsoft Defender 有三個方案可提供服務層保護:

適用於 Key Vault 的 Defender

適用於 Resource Manager 的 Defender

適用於 DNS 的 Defender

這些方案已轉換為具有不同定價和封裝的新商務模型,可解決有關支出可預測性及簡化整體成本結構的客戶意見反應。

商務模型和定價變更摘要:

適用於 Key-Vault 的 Defender、適用於 Resource Manager 的 Defender 和適用於 DNS 的 Defender 現有客戶會保留其目前的商務模式和定價,除非這些客戶主動選擇切換至新的商務模式和價格。

- 適用於 Resource Manager 的 Defender:此方案每月每個訂用帳戶都有固定價格。 客戶對於每個訂用帳戶模型皆可選取新的適用於 Resource Manager 的 Defender,以切換至新的商務模型。

適用於 Key-Vault 的 Defender、適用於 Resource Manager 的 Defender 和適用於 DNS 的 Defender 現有客戶會保留其目前的商務模式和定價,除非這些客戶主動選擇切換至新的商務模式和價格。

- 適用於 Resource Manager 的 Defender:此方案每月每個訂用帳戶都有固定價格。 客戶對於每個訂用帳戶模型皆可選取新的適用於 Resource Manager 的 Defender,以切換至新的商務模型。

- 適用於 Key Vault 的 Defender:此方案對每月每個保存庫皆有固定價格,且不收取超額費用。 客戶對於 Vault 模型皆可選取新的適用於 Key Vault 的 Defender,以切換至新的商務模型

- 適用於 DNS 的 Defender:適用於伺服器的 Defender 方案 2 客戶可存取適用於 DNS 的 Defender 值,做為適用於伺服器的 Defender 方案 2 的一部分,且不需額外費用。 擁有適用於伺服器的 Defender 方案 2 和適用於 DNS 的 Defender 客戶將不再針對適用於 DNS 的 Defender 收費。 適用於 DNS 的 Defender 已不再做為獨立方案使用。

若要深入了解這些方案的價格,請參閱適用於雲端的 Defender 價格頁面。

2023 年 7 月

7 月的更新包括:

| Date | 更新 |

|---|---|

| 7 月 31 日 | 適用於容器的Defender和適用於容器登錄的Defender中的 Microsoft Defender 弱點管理所提供之容器弱點評估的預覽版本 |

| 7 月 30 日 | Defender CSPM 中的無代理程式容器狀態現已正式推出 |

| 7 月 20 日 | 管理適用於Linux的Defender的自動更新 |

| 7 月 18 日 | 適用於伺服器之 Defender P2 和 Defender CSPM 中虛擬機器的無代理程式秘密掃描 |

| 7 月 12 日 | 適用於伺服器的 Defender 中新的安全性警示計劃 2:使用 Azure VM GPU 驅動程式擴充功能偵測潛在攻擊 |

| 7 月 9 日 | 支援停用特定弱點結果 |

| 7 月 1 日 | 數據感知安全性狀態現已正式推出 |

使用 Microsoft Defender 弱點管理 預覽版容器弱點評估

2023 年 7 月 31 日

我們宣佈發行適用於容器的Defender和適用於容器登錄的Defender中由 Microsoft Defender 弱點管理 適用於容器的Defender和適用於容器登錄的Defender所提供之 Azure 容器登錄中 Linux 容器映像的弱點評量 (VA)。 新的容器 VA 供應專案將連同我們現有的容器 VA 供應專案,由適用於容器的 Defender 和適用於容器登錄的 Defender 所提供的 Qualys 提供,並包含容器映射的每日重新掃描、惡意探索資訊、OS 和程式設計語言的支援 (SCA) 等。

這項新供應專案將於今天推出,預計在8月7日前可供所有客戶使用。

深入瞭解使用 Microsoft Defender 弱點管理的容器弱點評估。

Defender CSPM 中的無代理程式容器狀態現已正式推出

2023年7月30日

無代理程式容器狀態功能現已正式推出(GA),作為 Defender CSPM(雲端安全性狀態管理)計劃的一部分。

深入瞭解 Defender CSPM中的無代理程式容器狀態。

管理適用於Linux的Defender的自動更新

2023 年 7 月 20 日

根據預設,適用於雲端的 Defender 嘗試更新以擴充功能上線的MDE.Linux適用於Linux的Defender代理程式。 使用此版本,您可以管理此設定,並退出宣告預設組態,以手動管理您的更新週期。

適用於伺服器之 Defender P2 和 Defender CSPM 中虛擬機器的無代理程式秘密掃描

2023 年 7 月 18 日

密碼掃描現在可在適用於伺服器的 Defender P2 和 Defender CSPM 中,作為無代理程序掃描的一部分。 這項功能可協助偵測儲存在 Azure 或 AWS 資源中虛擬機上的 Unmanaged 和不安全的秘密,這些密碼可用來在網路中橫向移動。 如果偵測到秘密,適用於雲端的 Defender 有助於排定優先順序並採取可採取動作的補救步驟,以將橫向移動的風險降到最低,而不會影響計算機的效能。

如需如何使用秘密掃描來保護秘密的詳細資訊,請參閱 使用無代理程式秘密掃描來管理秘密。

適用於伺服器的 Defender 中新的安全性警示計劃 2:利用 Azure VM GPU 驅動程式擴充功能偵測潛在的攻擊

2023 年 7 月 12 日

此警示著重於識別利用 Azure 虛擬機 GPU 驅動程式擴充 功能進行的可疑活動,並提供攻擊者嘗試入侵虛擬機的見解。 警示以 GPU 驅動程式延伸模組的可疑部署為目標;這類擴充功能通常會受到威脅執行者濫用,以利用 GPU 記憶卡的完整功能並執行密碼編譯。

| 警示顯示名稱 (警示類型) |

描述 | 嚴重性 | MITRE 策略 |

|---|---|---|---|

| 在虛擬機器中可疑安裝 GPU 擴充功能 (預覽版) (VM_GPUDriverExtensionUnusualExecution) |

藉由分析訂用帳戶中的 Azure Resource Manager 作業,偵測到虛擬機中可疑的 GPU 擴充功能安裝。 攻擊者可能會使用 GPU 驅動程式擴充功能,透過 Azure Resource Manager 在您的虛擬機器上安裝 GPU 驅動程式,以執行密碼編譯。 | 低 | 影響 |

如需警示的完整清單,請參閱適用於雲端的 Microsoft Defender 中所有安全性警示的參考資料表。

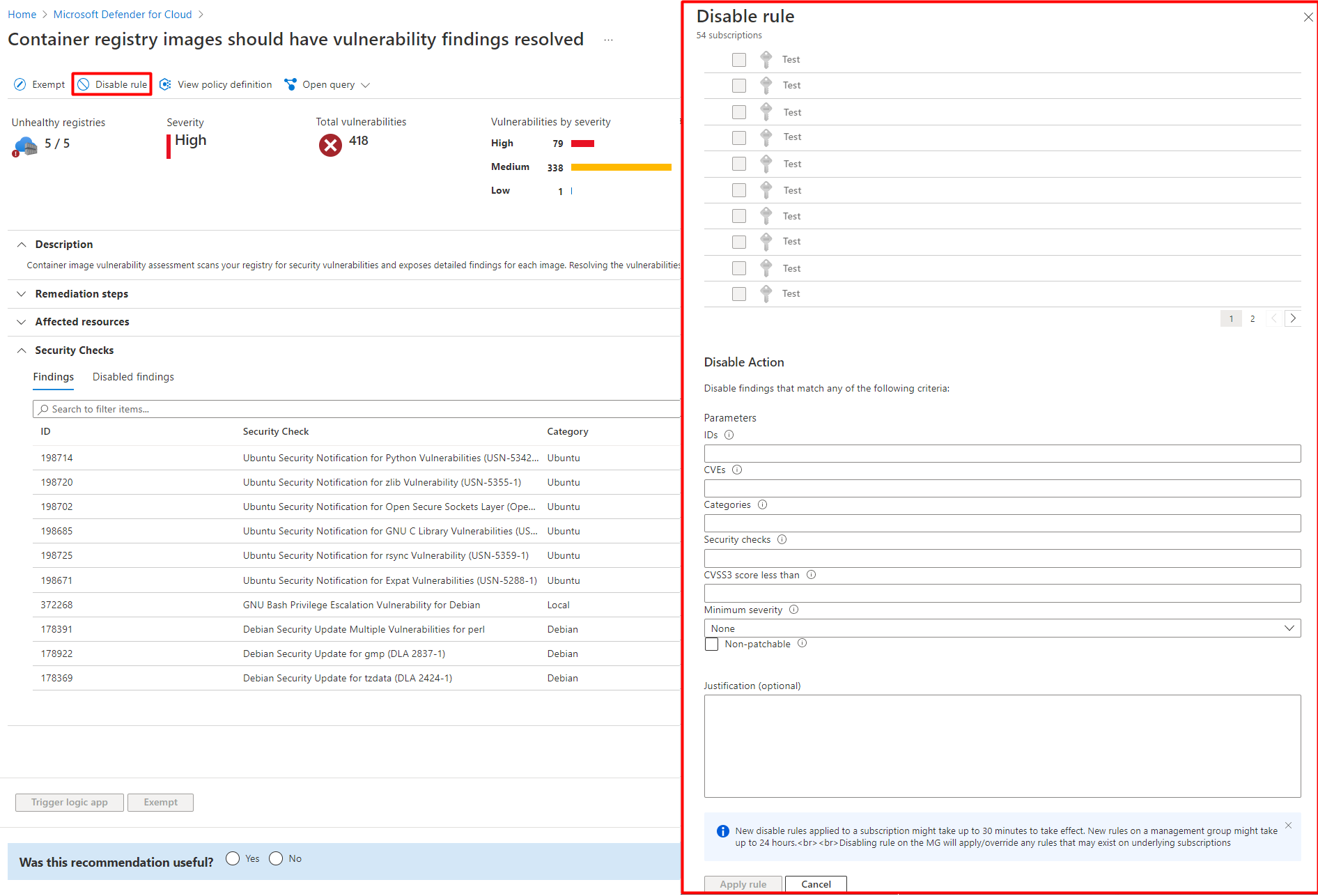

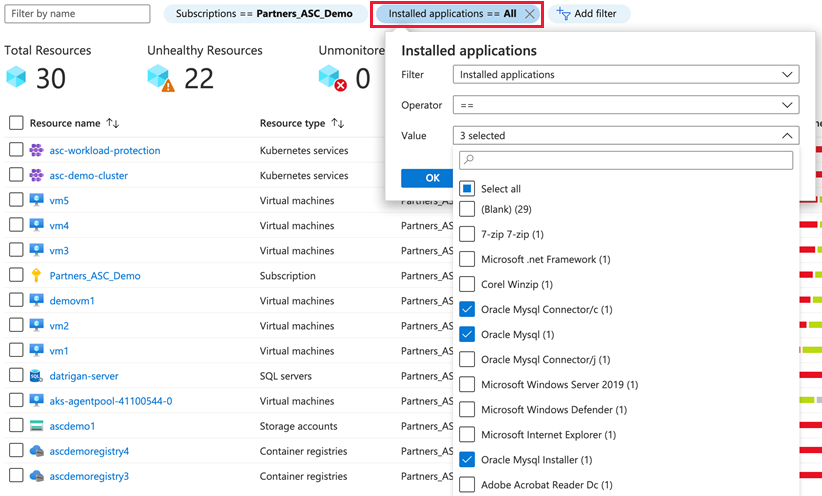

支援停用特定弱點結果

2023年7月9日

針對您的容器登錄映像停用弱點結果或執行映像作為無代理程式容器狀態一部分的支援版本。 如果您有組織需要忽略容器登錄映像上的弱點尋找,而不是加以補救,您可以選擇性地將其停用。 停用的結果不會影響您的安全分數或產生不想要的雜訊。

瞭解如何 停用容器登錄映像上的弱點評估結果。

數據感知安全性狀態現已正式推出

2023 年 7 月 1 日

適用於雲端的 Microsoft Defender 中的數據感知安全性狀態現已正式推出。 它可協助客戶降低數據風險,並響應數據外洩。 使用資料感知安全性態勢,您可以:

- 自動探索 Azure 和 AWS 之間的敏感數據資源。

- 評估資料敏感度、資料暴露,以及資料在組織中的流動方式。

- 主動且持續地發現可能導致資料外洩的風險。

- 偵測可能表示敏感數據資源持續威脅的可疑活動

如需詳細資訊,請參閱 適用於雲端的 Microsoft Defender 中的數據感知安全性狀態。

2023 年 6 月

6 月的更新包括:

| Date | 更新 |

|---|---|

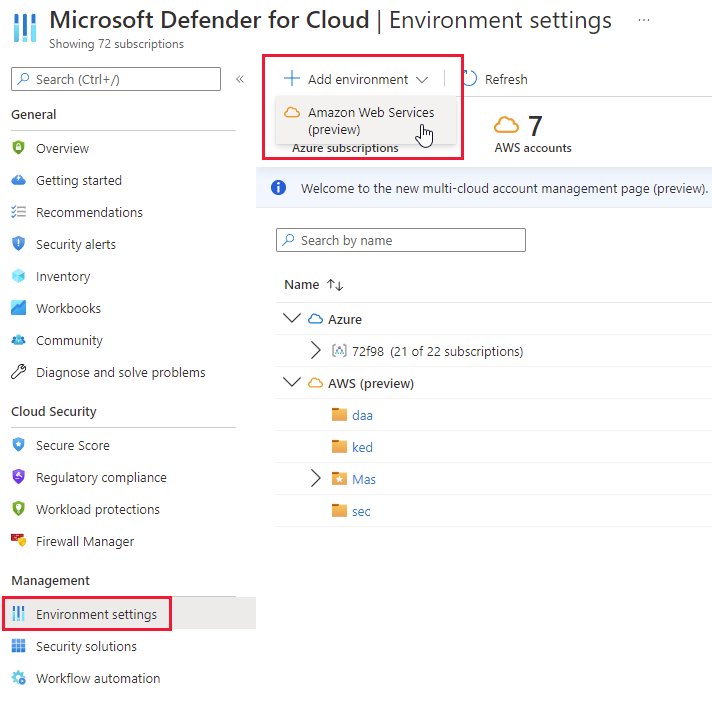

| 6月26日 | 使用增強的設定簡化多雲端帳戶上線 |

| 6月25日 | 適用於記憶體的 Defender 中惡意代碼掃描的私人端點支援 |

| 6月15日 | 控制更新已針對 NIST 800-53 標準進行法規合規性 |

| 6月11日 | 使用 Azure Migrate 商務案例規劃雲端移轉現在包含 適用於雲端的 Defender |

| 6 月 7 日 | 適用於 SQL 的 Defender 中弱點評估的快速設定現已正式推出 |

| 6 月 6 日 | 已新增至現有 Azure DevOps 連接器的更多範圍 |

| 6 月 4 日 | 將代理程式型探索取代為 Defender CSPM 中容器功能的無代理程式探索 |

使用增強的設定簡化多雲端帳戶上線

2023 年 6 月 26 日

適用於雲端的 Defender 已改善上線體驗,除了可讓您將AWS和 GCP 環境上架,同時提供進階上線功能的存取權之外,還包含新的簡化使用者介面和指示。

對於採用Hashicorp Terraform進行自動化的組織,適用於雲端的 Defender 現在包含能夠搭配 AWS CloudFormation 或 GCP Cloud Shell 使用 Terraform 作為部署方法。 您現在可以在建立整合時自定義必要的角色名稱。 您也可以在兩者之間選取:

預設存取 - 允許 適用於雲端的 Defender 掃描您的資源,並自動包含未來的功能。

最低特殊許可權存取 -授與 適用於雲端的 Defender 只存取所選方案所需的目前許可權。

如果您選取最低許可權,則只會在連接器健康情況取得完整功能所需的任何新角色和許可權上收到通知。

適用於雲端的 Defender 可讓您根據雲端廠商的原生名稱來區分雲端帳戶。 例如,AWS 帳戶別名和 GCP 項目名稱。

適用於記憶體的 Defender 中惡意代碼掃描的私人端點支援

2023年6月25日

私人端點支持現在可在適用於記憶體的 Defender 中作為惡意代碼掃描公開預覽的一部分使用。 此功能允許在使用私人端點的記憶體帳戶上啟用惡意代碼掃描。 不需要其他設定。

適用於記憶體的 Defender 中的惡意代碼掃描(預覽版),使用 Microsoft Defender 防毒軟體 功能,在上傳的內容上執行完整惡意代碼掃描,以協助保護您的記憶體帳戶免於惡意內容。 其設計目的是為了協助滿足處理不受信任內容的安全性與合規性需求。 它是一種無代理程式 SaaS 解決方案,可讓您大規模進行簡單的設定,且零維護,並支援大規模自動化回應。

私人端點可安全地連線到您的 Azure 儲存體 服務,有效地消除公用因特網暴露,並被視為安全性最佳做法。

針對已啟用惡意代碼掃描的私人端點的記憶體帳戶,您必須停用並 啟用具有惡意代碼掃描 的計劃,才能運作。

深入瞭解如何在適用於記憶體的Defender中使用私人端點,以及如何進一步保護您的記憶體服務。

預覽版的建議:執行中的容器映像應該已解決弱點結果(由 Microsoft Defender 弱點管理 提供)

2023 年 6 月 21 日

由 Microsoft Defender 弱點管理 支援的Defender CSPM 中新的容器建議已發行以供預覽:

| 建議 | 描述 | 評量金鑰 |

|---|---|---|

| 執行容器映像的弱點結果應已解決(由 Microsoft Defender 弱點管理 提供電源)(預覽) | 容器映像弱點評量會掃描登錄中的常見已知弱點 (CVE),並提供每個映像的詳細弱點報告。 此建議可讓您看見目前在 Kubernetes 叢集中執行的易受攻擊映像。 補救目前正在執行的容器映像中的弱點是改善安全性態勢的關鍵,可大幅降低容器化工作負載的受攻擊面。 | c609cf0f-71ab-41e9-a3c6-9a1f7fe1b8d5 |

這項新建議只會取代由 Qualys 提供之相同名稱的目前建議(取代評估密鑰 41503391-efa5-47ee-9282-4eff6131462c)。

控制更新已針對 NIST 800-53 標準進行法規合規性

2023 年 6 月 15 日

NIST 800-53 標準(R4 和 R5)最近更新了 適用於雲端的 Microsoft Defender 法規合規性的控制變更。 Microsoft管理控件已從標準中移除,且Microsoft責任實作的相關信息(作為雲端共用責任模型的一部分),現在只能在 [Microsoft動作] 下的 [控件詳細數據] 窗格中取得。

這些控件先前已計算為通過的控件,因此您可能會在 2023 年 4 月至 2023 年 5 月之間看到 NIST 標準的合規性分數大幅下降。

如需合規性控制的詳細資訊,請參閱教學課程:法規合規性檢查 - 適用於雲端的 Microsoft Defender。

使用 Azure Migrate 商務案例規劃雲端移轉現在包含 適用於雲端的 Defender

2023年6月11日

現在,您可以在 Azure Migrate 商務案例的內容中套用 適用於雲端的 Defender,以探索安全性的潛在成本節省。

適用於 SQL 的 Defender 中弱點評估的快速設定現已正式推出

2023 年 6 月 7 日

適用於 SQL 的 Defender 中弱點評估的快速設定現已正式推出。 快速設定使用單鍵組態(或 API 呼叫),為 SQL 弱點評估提供簡化的上線體驗。 不需要額外的設定或相依性受控記憶體帳戶。

請參閱此部落 格 以深入瞭解快速設定。

您可以瞭解快速和傳統組態之間的差異。

已新增至現有 Azure DevOps 連接器的更多範圍

2023 年 6 月 6 日

適用於 DevOps 的 Defender 已將下列額外範圍新增至 Azure DevOps (ADO) 應用程式:

進階安全性管理:

vso.advsec_manage。 這是必要的,才能讓您啟用、停用及管理 ADO 的 GitHub 進階安全性。容器對應:

vso.extension_manage、;vso.gallery_manager這是必要的,才能讓您與 ADO 組織共用裝飾專案延伸模組。

只有嘗試將 ADO 資源上線至 適用於雲端的 Microsoft Defender 的新適用於 DevOps 的 Defender 客戶會受到這項變更的影響。

直接上線 (不含 Azure Arc) 至適用於伺服器的 Defender 現已正式推出

2023 年 6 月 5 日

先前,Azure Arc 必須將非 Azure 伺服器上線至適用於伺服器的 Defender。 不過,使用最新版本,您也可以只使用 適用於端點的 Microsoft Defender 代理程式將內部部署伺服器上線至適用於伺服器的 Defender。

這個新方法可簡化專注於核心端點保護的客戶上線程式,並可讓您利用適用於伺服器的 Defender 針對雲端和非雲端資產的使用量型計費。 現在已提供透過適用於端點的Defender的直接上線選項,從7月1日起,已上線的機器計費。

如需詳細資訊,請參閱將非 Azure 機器連線到使用適用於端點的 Defender 適用於雲端的 Microsoft Defender。

將代理程式型探索取代為 Defender CSPM 中容器功能的無代理程式探索

2023年6月4日

使用Defender CSPM 中提供的無代理程式容器狀態功能,代理程式型探索功能現在已淘汰。 如果您目前在 Defender CSPM 中使用容器功能,請確定 已啟用相關的擴充 功能,以繼續接收新無代理程式功能的容器相關值,例如容器相關攻擊路徑、深入解析和清查。 (最多可能需要 24 小時才能看到啟用擴充功能的效果)。

深入瞭解 無代理程式容器狀態。

2023 年 5 月

5 月份的更新包括:

- 適用於 金鑰保存庫 的 Defender 中新的警示。

- 支援 AWS 中加密磁碟的無代理程序掃描。

- JIT (Just-In-Time) 命名慣例中的變更 適用於雲端的 Defender。

- 所選 AWS 區域的上線。

- 身分識別建議的變更。

- 淘汰合規性儀錶板中的舊版標準。

- 更新兩個適用於 DevOps 的 Defender 建議,以包含 Azure DevOps 掃描結果

- 適用於伺服器的 Defender 弱點評估解決方案的新預設設定。

- 能夠下載雲端安全性總管查詢結果的 CSV 報告(預覽)。

- 使用 Microsoft Defender 弱點管理 發行容器弱點評估。

- 由 Qualys 提供之容器建議的重新命名。

- 適用於 DevOps 的 Defender GitHub 應用程式的更新。

- 變更為適用於 DevOps 的 Defender 提取要求批注,這些批注現在包含基礎結構即程式代碼設定錯誤。

適用於 金鑰保存庫的Defender中的新警示

| 警示 (警示類型) | 描述 | MITRE 策略 | 嚴重性 |

|---|---|---|---|

|

從可疑 IP 異常存取金鑰保存庫 (非Microsoft或外部) (KV_UnusualAccessSuspiciousIP) |

用戶或服務主體在過去 24 小時內嘗試從非Microsoft IP 存取金鑰保存庫的異常存取。 此異常存取模式可能是合法的活動。 這可能表示可能嘗試取得金鑰保存庫及其內含秘密的存取權。 我們建議進一步調查。 | 認證存取權 | 中 |

如需所有可用的警示,請參閱 Azure 金鑰保存庫 的警示。

無代理程式掃描現在支援 AWS 中的加密磁碟

VM 的無代理程式掃描現在支援使用 CMK 和 PMK 在 AWS 中使用加密磁碟處理實例。

此延伸支援會增加雲端資產的涵蓋範圍和可見度,而不會影響您執行中的工作負載。 對加密磁碟的支援會維護對執行中實例的相同零影響方法。

- 針對在 AWS 中啟用無代理程式掃描的新客戶, 加密磁碟涵蓋範圍預設為內建和支援。

- 對於已啟用無代理程序掃描的 AWS 連接器的現有客戶,您必須將 CloudFormation 堆疊重新套用至已上線的 AWS 帳戶,以更新並新增處理加密磁碟所需的新許可權。 更新的 CloudFormation 樣本包含新的指派,可讓 適用於雲端的 Defender 處理加密的磁碟。

您可以深入瞭解 用來掃描 AWS 實例的許可權。

若要重新套用 CloudFormation 堆疊:

- 移至 適用於雲端的 Defender 環境設定,然後開啟 AWS 連接器。

- 瀏覽至 [ 設定存取] 索引標籤。

- 選取 [按兩下] 以下載 CloudFormation 樣本。

- 流覽至您的 AWS 環境並套用更新的範本。

深入瞭解 無代理程序掃描 ,以及在 AWS 中啟用無代理程序掃描。

修訂后的 JIT (Just-In-Time) 規則命名慣例 適用於雲端的 Defender

我們修訂了 JIT (Just-In-Time) 規則,以配合 適用於雲端的 Microsoft Defender 品牌。 我們已變更 Azure 防火牆 和 NSG (網路安全組) 規則的命名慣例。

這些變更會如下所示:

| 描述 | 舊名稱 | 新名稱 |

|---|---|---|

| NSG 中的 JIT 規則名稱 (允許與拒絕 ) | SecurityCenter-JITRule | MicrosoftDefenderForCloud-JITRule |

| NSG 中的 JIT 規則描述 | ASC JIT 網路存取規則 | MDC JIT 網路存取規則 |

| JIT 防火牆規則集合名稱 | ASC-JIT | MDC-JIT |

| JIT 防火牆規則名稱 | ASC-JIT | MDC-JIT |

瞭解如何 使用 Just-In-Time 存取來保護管理埠。

將選取的 AWS 區域上線

為了協助您管理 AWS CloudTrail 成本和合規性需求,您現在可以在新增或編輯雲端連接器時選取要掃描的 AWS 區域。 當您將 AWS 帳戶上線至 適用於雲端的 Defender 時,您現在可以掃描選取的特定 AWS 區域或所有可用的區域(預設值)。 若要深入瞭解,請參閱將 AWS 帳戶連線到 適用於雲端的 Microsoft Defender。

身分識別建議的多個變更

下列建議現已發行為正式運作(GA),並取代現已淘汰的 V1 建議。

正式運作 (GA) 版本的身分識別建議 V2

身分識別建議的 V2 版本引進下列增強功能:

- 掃描的範圍已擴充為包含所有 Azure 資源,而不只是訂用帳戶。 這可讓安全性系統管理員檢視每個帳戶的角色指派。

- 特定帳戶現在可以免除評估。 安全性系統管理員可以排除像是中斷帳戶或服務帳戶等帳戶。

- 掃描頻率已從 24 小時增加到 12 小時,從而確保身分識別建議更最新且準確。

GA 提供下列安全性建議,並取代 V1 建議:

| 建議 | 評量金鑰 |

|---|---|

| 具有 Azure 資源擁有者權限的帳戶應啟用 MFA | 6240402e-f77c-46fa-9060-a7ce53997754 |

| 具有 Azure 資源寫入權限的帳戶應啟用 MFA | c0cb17b2-0607-48a7-b0e0-903ed22de39b |

| 具有 Azure 資源讀取權限的帳戶應啟用 MFA | dabc9bc4-b8a8-45bd-9a5a-43000df8aa1c |

| 應移除具有 Azure 資源擁有者權限的來賓帳戶 | 20606e75-05c4-48c0-9d97-add6daa2109a |

| 具有 Azure 資源寫入權限的來賓帳戶應移除 | 0354476c-a12a-4fcc-a79d-f0ab7ffffdbb |

| 具有 Azure 資源讀取權限的來賓帳戶應移除 | fde1c0c9-0fd2-4ecc-87b5-98956cbc1095 |

| 具有 Azure 資源擁有者權限的已封鎖帳戶應移除 | 050ac097-3dda-4d24-ab6d-82568e7a50cf |

| 具有 Azure 資源讀取和寫入權限的已封鎖帳戶應移除 | 1ff0b4c9-ed56-4de6-be9c-d7ab39645926 |

淘汰身分識別建議 V1

現在已淘汰下列安全性建議:

| 建議 | 評量金鑰 |

|---|---|

| 應該在具有訂用帳戶擁有者許可權的帳戶上啟用 MFA。 | 94290b00-4d0c-d7b4-7cea-064a9554e681 |

| 應該在具有訂用帳戶寫入許可權的帳戶上啟用 MFA。 | 57e98606-6b1e-6193-0e3d-fe621387c16b |

| 應該在具有訂用帳戶讀取許可權的帳戶上啟用 MFA。 | 151e82c5-5341-a74b-1eb0-bc38d2c84bb5 |

| 具有擁有者許可權的外部帳戶應該從訂用帳戶中移除。 | c3b6ae71-f1f0-31b4-e6c1-d5951285d03d |

| 應從訂用帳戶中移除具有寫入許可權的外部帳戶。 | 04e7147b-0deb-9796-2e5c-0336343ceb3d |

| 應從訂用帳戶中移除具有讀取許可權的外部帳戶。 | a8c6a4ad-d51e-88fe-2979-d3ee3c864f8b |

| 具有擁有者許可權的已淘汰帳戶應該從訂用帳戶中移除。 | e52064aa-6853-e252-a11e-dffc675689c2 |

| 已淘汰的帳戶應該從訂用帳戶中移除 | 00c6d40b-e990-6acf-d4f3-471e747a27c4 |

建議您更新自定義腳本、工作流程和治理規則,以對應 V2 建議。

淘汰合規性儀錶板中的舊版標準

舊版 PCI DSS v3.2.1 和舊版 SOC TSP 已在 適用於雲端的 Defender 合規性儀錶板中完全淘汰,並取代為 SOC 2 Type 2 方案和 PCI DSS v4 方案型合規性標準。 我們在由 21Vianet 運作的 Azure Microsoft已完全淘汰 PCI DSS 標準/方案的支援。

瞭解如何 在法規合規性儀錶板中自定義一組標準。

適用於 DevOps 的 Defender 包含 Azure DevOps 掃描結果

適用於 DevOps Code 和 IaC 的 Defender 已擴充其 適用於雲端的 Microsoft Defender 的建議涵蓋範圍,以包含下列兩項建議的 Azure DevOps 安全性結果:

Code repositories should have code scanning findings resolvedCode repositories should have infrastructure as code scanning findings resolved

先前,Azure DevOps 安全性掃描的涵蓋範圍只包含秘密建議。

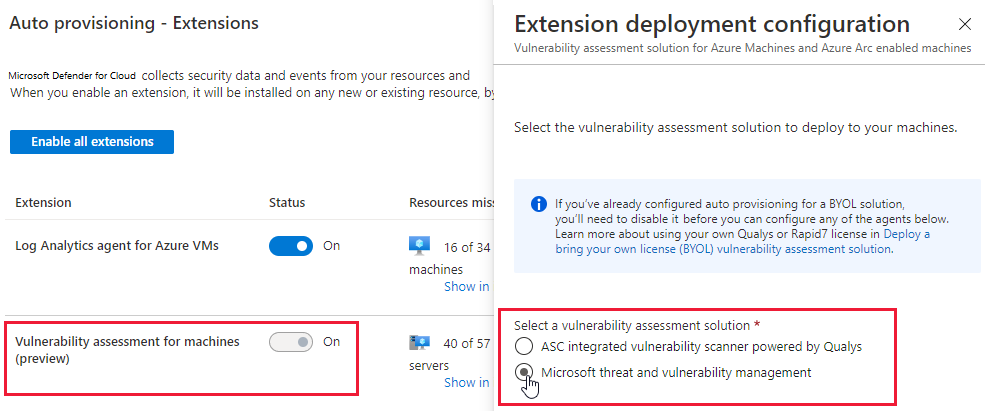

適用於伺服器的 Defender 弱點評估解決方案的新預設設定

弱點評估 (VA) 解決方案對於保護機器免於網路攻擊和數據外洩至關重要。

Microsoft Defender 弱點管理 現在會啟用為預設的內建解決方案,適用於尚未選取 VA 解決方案的 Defender for Servers 所保護的所有訂用帳戶。

如果訂用帳戶在其任何 VM 上啟用 VA 解決方案,則不會進行任何變更,且該訂用帳戶中剩餘的 VM 預設不會啟用 Microsoft Defender 弱點管理。 您可以選擇在 訂用帳戶上的其餘 VM 上啟用 VA 解決方案 。

瞭解如何使用無代理程式掃描來尋找弱點並收集軟體清查(預覽版)。

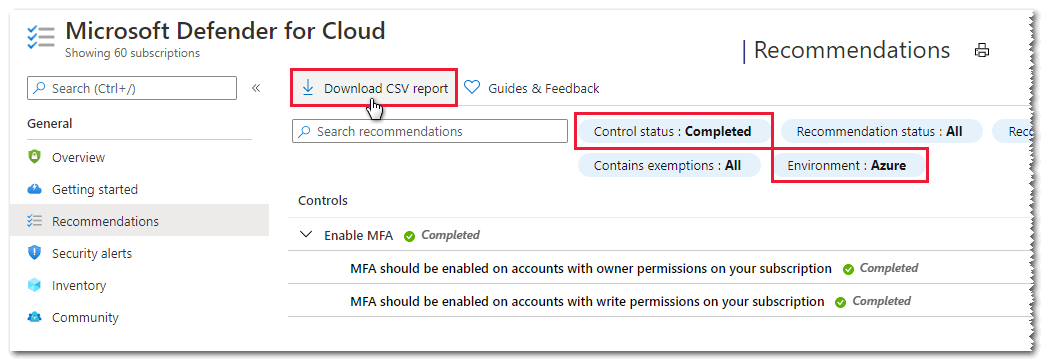

下載雲端安全性總管查詢結果的 CSV 報告 (預覽)

適用於雲端的 Defender 已新增下載雲端安全性總管查詢結果 CSV 報告的功能。

執行搜尋查詢之後,您可以從 適用於雲端的 Defender 的 [雲端安全性總管] 頁面選取 [下載 CSV 報告 ][預覽] 按鈕。

瞭解如何 使用雲端安全性總管建置查詢

使用 Microsoft Defender 弱點管理 發行容器弱點評估

我們宣佈在 Defender CSPM 中由 Microsoft Defender 弱點管理 提供電源的 Azure 容器登錄中發行 Linux 映像的弱點評估。 此版本包含每日掃描影像。 安全性總管和攻擊路徑中使用的結果依賴 Microsoft Defender 弱點評估,而不是 Qualys 掃描器。

現有的建議 Container registry images should have vulnerability findings resolved 會由新的建議取代:

| 建議 | 描述 | 評量金鑰 |

|---|---|---|

| 容器登錄映像應已解決發現的弱點 (由 Microsoft Defender 弱點管理提供支援) | 容器映像弱點評量會掃描登錄中的常見已知弱點 (CVE),並提供每個映像的詳細弱點報告。 此建議可讓您看見目前在 Kubernetes 叢集中執行的易受攻擊映像。 補救目前正在執行的容器映像中的弱點是改善安全性態勢的關鍵,可大幅降低容器化工作負載的受攻擊面。 | dbd0cb49-b563-45e7-9724-889e799fa648 由 c0b7cfc6-3172-465a-b378-53c7ff2cc0d5 取代。 |

深入瞭解 Defender CSPM中的無代理程式容器狀態。

深入瞭解 Microsoft Defender 弱點管理。

重新命名由 Qualys 提供的容器建議

適用於容器的Defender中目前的容器建議將會重新命名,如下所示:

| 建議 | 描述 | 評量金鑰 |

|---|---|---|

| 容器登錄映像應該解決發現的弱點 (由 Qualys 提供) | 容器映像弱點評定會掃描您的登錄,以判斷是否有安全性弱點,並公開每個映像的詳細結果。 解決這些弱點可以大幅改善容器的安全性狀態,並保護容器免於遭受攻擊。 | dbd0cb49-b563-45e7-9724-889e799fa648 |

| 執行容器映像應該解決發現的弱點 (由 Qualys 提供) | 容器映像弱點評定會掃描 Kubernetes 叢集上執行的容器映像,了解是否有任何安全性弱點,並公開每個映像的詳細發現。 解決這些弱點可以大幅改善容器的安全性狀態,並保護容器免於遭受攻擊。 | 41503391-efa5-47ee-9282-4eff6131462c |

適用於 DevOps 的 Defender GitHub 應用程式更新

Microsoft適用於 DevOps 的 Defender 不斷進行變更和更新,這些變更和更新要求在 適用於雲端的 Defender 中將 GitHub 環境上線的 Defender 客戶,以在其 GitHub 組織中部署的應用程式中提供許可權。 這些許可權是確保適用於 DevOps 的 Defender 的所有安全性功能正常運作且沒有問題的必要條件。

我們建議儘快更新許可權,以確保持續存取適用於 DevOps 的 Defender 的所有可用功能。

可以透過兩種不同的方式授與權限:

在您的組織中,選取 [GitHub Apps]。 找出您的組織,然後選取 [ 檢閱要求]。

您將從 GitHub 支援取得自動化電子郵件。 在電子郵件中,選取 [ 檢閱許可權要求] 以接受或拒絕此變更。

遵循上述任一選項之後,您將會流覽至檢閱畫面,供您檢閱要求。 選取 [ 接受新許可權 ] 以核准要求。

如果您需要任何協助更新許可權,您可以建立 Azure 支援 要求。

您也可以深入瞭解 適用於 DevOps 的 Defender。 如果訂用帳戶在其任何 VM 上啟用 VA 解決方案,則不會進行任何變更,而且該訂用帳戶中剩餘的 VM 預設不會啟用 Microsoft Defender 弱點管理。 您可以選擇在 訂用帳戶上的其餘 VM 上啟用 VA 解決方案 。

瞭解如何使用無代理程式掃描來尋找弱點並收集軟體清查(預覽版)。

適用於 DevOps 的 Defender 提取要求批注現在包含基礎結構即程式代碼設定錯誤

適用於 DevOps 的 Defender 已擴充其 Azure DevOps 中的提取要求 (PR) 批注涵蓋範圍,以包含 Azure Resource Manager 和 Bicep 範本中偵測到的基礎結構即程式代碼 (IaC) 設定錯誤。

開發人員現在可以直接在PR中看到IaC設定錯誤的批注。 開發人員也可以在將基礎結構布建到雲端工作負載之前補救重大安全性問題。 為了簡化補救,開發人員會提供嚴重性層級、設定錯誤描述,以及每個批注內的補救指示。

先前,Azure DevOps 中適用於 DevOps 的 Defender PR 批注涵蓋範圍只包含秘密。

深入了解 適用於DevOps 的Defender和 提取要求批注。

2023 年 4 月

4 月的更新包括:

- Defender CSPM 中的無代理程式容器狀態 (預覽)

- 新的預覽整合磁碟加密建議

- 建議機器中的變更應安全地設定

- 取代 App Service 語言監視原則

- 適用於 Resource Manager 的 Defender 中的新警示

- Resource Manager Defender 方案中的三個警示已被取代

- 已淘汰自動導出至Log Analytics工作區的警示

- 已淘汰和改善 Windows 和 Linux 伺服器的所選警示

- Azure Data Services 的新 Azure Active Directory 驗證相關建議

- 已發行兩項與遺漏操作系統 (OS) 更新相關的建議

- 適用於 API 的 Defender (預覽版)

Defender CSPM 中的無代理程式容器狀態 (預覽)

新的無代理程式容器狀態 (預覽) 功能是 Defender CSPM(雲端安全性狀態管理)計劃的一部分。

無代理程式容器狀態可讓安全性小組識別容器和 Kubernetes 領域的安全性風險。 無代理程式方法可讓安全性小組在 SDLC 和運行時間之間查看其 Kubernetes 和容器登錄,並移除工作負載的摩擦和使用量。

無代理程式容器狀態提供容器弱點評估,結合攻擊路徑分析,可讓安全性小組排定優先順序並放大特定容器弱點。 您也可以使用雲端安全性總管來找出風險,並搜尋容器狀態深入解析,例如探索執行易受攻擊的映像或公開至因特網的應用程式。

若要深入瞭解,請參閱 無代理程式容器狀態 (預覽) 。

整合磁碟加密建議 (預覽)

預覽版中有新的統一磁碟加密建議。

Windows virtual machines should enable Azure Disk Encryption or EncryptionAtHost-

Linux virtual machines should enable Azure Disk Encryption or EncryptionAtHost.

這些建議會取代Virtual machines should encrypt temp disks, caches, and data flows between Compute and Storage resources偵測到 Azure 磁碟加密 和Virtual machines and virtual machine scale sets should have encryption at host enabled偵測到 EncryptionAtHost 的原則。 ADE 和 EncryptionAtHost 提供可比較的待用加密涵蓋範圍,我們建議在每個虛擬機上啟用其中一個加密。 新的建議會偵測是否已啟用 ADE 或 EncryptionAtHost,而且只有在兩者都未啟用時才會發出警告。 我們也會在某些 VM 上啟用 ADE,但並非所有 VM 磁碟上都啟用警告(此條件不適用於 EncryptionAtHost)。

新的建議需要 Azure Automanage 機器組態。

這些建議是以下列原則為基礎:

深入瞭解 ADE 和 EncryptionAtHost,以及如何啟用其中一個。

建議機器中的變更應安全地設定

Machines should be configured securely建議已更新。 更新可改善建議的效能和穩定性,並將其體驗與 適用於雲端的 Defender 建議的一般行為一致。

在此更新中,建議的識別碼已從 181ac480-f7c4-544b-9865-11b8ffe87f47 變更為 c476dc48-8110-4139-91af-c8d940896b98。

用戶端不需要採取任何動作,且安全分數沒有預期的效果。

取代 App Service 語言監視原則

下列 App Service 語言監視原則已被取代,因為它們能夠產生誤判,而且無法提供更好的安全性。 您應該一律確定您使用的是語言版本,而不會有任何已知的弱點。

| 原則名稱 | 原則識別碼 |

|---|---|

| 使用 Java 的 App Service 應用程式應使用最新的「Java 版本」 | 496223c3-ad65-4ecd-878a-bae78737e9ed |

| 使用 Python 的 App Service 應用程式應使用最新的「Python 版本」 | 7008174a-fd10-4ef0-817e-fc820a951d73 |

| 使用 Java 的函數應用程式應使用最新的「Java 版本」 | 9d0b6ea4-93e2-4578-bf2f-6bb17d22b4bc |

| 使用 Python 的函數應用程式應使用最新的「Python 版本」 | 7238174a-fd10-4ef0-817e-fc820a951d73 |

| 使用 PHP 的 App Service 應用程式應使用最新的「PHP 版本」 | 7261b898-8a84-4db8-9e04-18527132abb3 |

客戶可以使用替代的內建原則來監視其App Services的任何指定語言版本。

適用於雲端的 Defender 內建建議中不再提供這些原則。 您可以將它們新增為自定義建議,讓 適用於雲端的 Defender 監視它們。

適用於 Resource Manager 的 Defender 中的新警示

適用於 Resource Manager 的 Defender 有下列新警示:

| 警示 (警示類型) | 描述 | MITRE 策略 | 嚴重性 |

|---|---|---|---|

|

預覽 - 偵測到可疑的計算資源建立 (ARM_SuspiciousComputeCreation) |

Microsoft Defender for Resource Manager 發現使用 虛擬機器/Azure 擴展集在您的訂用帳戶中建立計算資源可疑。 識別的作業是設計來允許系統管理員在需要時部署新的資源,以有效率地管理其環境。 雖然此活動可能是合法的,但威脅執行者可能會利用這類作業來執行密碼編譯採礦。 活動被視為可疑,因為計算資源規模高於先前在訂用帳戶中觀察到的。 這表示主體遭到入侵,且正與惡意意圖搭配使用。 |

影響 | 中 |

您可以看到 Resource Manager 可用的所有警示清單。

Resource Manager Defender 方案中的三個警示已被取代

Resource Manager Defender 方案的下列三個警示已被取代:

Activity from a risky IP address (ARM.MCAS_ActivityFromAnonymousIPAddresses)Activity from infrequent country (ARM.MCAS_ActivityFromInfrequentCountry)Impossible travel activity (ARM.MCAS_ImpossibleTravelActivity)

在偵測到來自可疑IP位址的活動案例中,下列其中一個適用於Resource Manager的Defender方案警示 Azure Resource Manager operation from suspicious IP address 或 Azure Resource Manager operation from suspicious proxy IP address 將會存在。

已淘汰自動導出至Log Analytics工作區的警示

適用於雲端的Defender安全性警示會自動匯出至資源層級的預設Log Analytics工作區。 這會導致不確定的行為,因此我們已淘汰這項功能。

相反地,您可以將安全性警示導出至具有連續匯出的專用Log Analytics工作區。

如果您已將警示連續匯出至 Log Analytics 工作區,則不需要採取進一步的動作。

已淘汰和改善 Windows 和 Linux 伺服器的所選警示

適用於伺服器的 Defender 安全性警示品質改進程式包括淘汰 Windows 和 Linux 伺服器的某些警示。 已淘汰的警示現在來自適用於端點的 Defender 威脅警示,並涵蓋這些警示。

如果您已啟用適用於端點的 Defender 整合,則不需要採取進一步的動作。 您可能會在 2023 年 4 月遇到警示量減少的問題。

如果您沒有在適用於伺服器的 Defender 中啟用適用於端點的 Defender 整合,您必須啟用適用於端點的 Defender 整合,以維護和改善警示涵蓋範圍。

所有適用於伺服器的 Defender 客戶,都可以完整存取適用於端點的 Defender 整合,作為適用於伺服器的 Defender 方案的一部分。

您可以深入瞭解 適用於端點的 Microsoft Defender 上線選項。

您也可以檢視 設定為已淘汰之警示 的完整清單。

閱讀 適用於雲端的 Microsoft Defender 部落格。

Azure Data Services 的新 Azure Active Directory 驗證相關建議

我們已為 Azure Data Services 新增四個新的 Azure Active Directory 驗證建議。

| 建議名稱 | 建議描述 | 原則 |

|---|---|---|

| Azure SQL 受控執行個體 驗證模式應該是僅限 Azure Active Directory | 停用本地驗證方法並僅允許 Azure Active Directory 驗證,可確保只有 Azure Active Directory 身分識別才能存取 Azure SQL 受控執行個體,以提升安全性。 | Azure SQL 受控執行個體應該已啟用僅限 Azure Active Directory 的驗證 |

| Azure Synapse 工作區驗證模式應為僅限 Azure Active Directory | Azure Active Directory 僅驗證方法可確保 Synapse Workspaces 完全要求 Azure AD 身分識別進行驗證,藉此改善安全性。 深入了解。 | Synapse 工作區應該只使用 Azure Active Directory 身分識別進行驗證 |

| 適用於 MySQL 的 Azure 資料庫 應布建 Azure Active Directory 系統管理員 | 為您的 適用於 MySQL 的 Azure 資料庫 布建 Azure AD 系統管理員,以啟用 Azure AD 驗證。 Azure AD 驗證可針對資料庫使用者及其他 Microsoft 服務,簡化權限管理及集中管理身分識別 | 應為 MySQL 伺服器布建 Azure Active Directory 系統管理員 |

| 適用於 PostgreSQL 的 Azure 資料庫 應布建 Azure Active Directory 系統管理員 | 為您的 適用於 PostgreSQL 的 Azure 資料庫 布建 Azure AD 系統管理員,以啟用 Azure AD 驗證。 Azure AD 驗證可針對資料庫使用者及其他 Microsoft 服務,簡化權限管理及集中管理身分識別 | 應為 PostgreSQL 伺服器布建 Azure Active Directory 系統管理員 |

已發行兩項與遺漏操作系統 (OS) 更新相關的建議

System updates should be installed on your machines (powered by Azure Update Manager)建議並Machines should be configured to periodically check for missing system updates已發行正式運作。

若要使用新的建議,您需要:

- 將您的非 Azure 機器連線到 Arc。

-

啟用定期評定屬性。 您可以使用 [ 修正] 按鈕。

在新的建議中,

Machines should be configured to periodically check for missing system updates若要修正建議。

完成這些步驟之後,您可以從 Azure 原則中 適用於雲端的 Defender 內建方案停用舊建議,以移除舊建議System updates should be installed on your machines。

建議的兩個版本:

System updates should be installed on your machinesSystem updates should be installed on your machines (powered by Azure Update Manager)

這兩者都將可供使用,直到 Log Analytics代理程式在2024年8月31日淘汰為止,也就是建議的舊版 (System updates should be installed on your machines) 也會被取代。 這兩個建議都會傳回相同的結果,而且可在相同的控件 Apply system updates下取得。

新的建議 System updates should be installed on your machines (powered by Azure Update Manager) 有可透過 [修正] 按鈕提供的補救流程,可用來透過 [更新管理員] 來補救任何結果(預覽)。 此補救程式仍處於預覽狀態。

新建議 System updates should be installed on your machines (powered by Azure Update Manager) 不預期會影響您的安全分數,因為它的結果與舊建議 System updates should be installed on your machines相同。

必要條件建議 (啟用定期評定屬性) 會對您的安全分數產生負面影響。 您可以使用可用的 [修正] 按鈕來補救負面影響。

適用於 API 的 Defender (預覽版)

Microsoft的 適用於雲端的 Defender 宣佈新的適用於 API 的 Defender 已在預覽版中提供。

適用於 API 的 Defender 提供 API 的完整生命週期保護、偵測和響應涵蓋範圍。

適用於 API 的 Microsoft Defender 可協助您掌控業務關鍵 API。 您可以調查並改善 API 安全性態勢、排定弱點修正的優先順序,以及快速偵測作用中的即時威脅。

深入了解適用於 API 的 Defender。

2023 年 3 月

3 月的更新包括:

- 有新的適用於記憶體的 Defender 方案可供使用,包括近乎即時的惡意代碼掃描和敏感數據威脅偵測

- 資料感知安全性狀態 (預覽)

- 改善管理預設 Azure 安全策略的體驗

- Defender CSPM (雲端安全性狀態管理) 現已正式推出 (GA)

- 在 適用於雲端的 Microsoft Defender 中建立自定義建議和安全性標準的選項

- Microsoft雲端安全性基準 (MCSB) 1.0 版現已正式推出 (GA)

- 政府雲端現已提供一些法規合規性標準

- Azure SQL Server 的新預覽建議

- 適用於 金鑰保存庫的Defender中的新警示

有新的適用於記憶體的 Defender 方案可供使用,包括近乎即時的惡意代碼掃描和敏感數據威脅偵測

雲端記憶體在組織中扮演重要角色,並儲存大量的寶貴和敏感數據。 今天,我們宣佈了新的適用於記憶體的 Defender 方案。 如果您使用上一個方案(現在重新命名為「適用於記憶體的 Defender」(傳統版),則必須主動 移轉至新方案 ,才能使用新功能和優點。

新方案包含進階安全性功能,可協助防範惡意檔案上傳、敏感性資料外流和資料損毀。 它也提供更可預測的彈性定價結構,以更好地控制涵蓋範圍和成本。

新的方案現在有公開預覽的新功能:

偵測敏感數據暴露和外洩事件

跨所有文件類型進行近乎即時的 Blob 上傳惡意代碼掃描

使用SAS令牌偵測沒有身分識別的實體

這些功能會根據控制和數據平面記錄分析和行為模型,來增強現有的活動監視功能,以識別早期缺口跡象。

所有這些功能都可在新的可預測且彈性的定價方案中取得,可針對訂用帳戶和資源層級的數據保護提供細微的控制。

如需詳細資訊,請參閱 適用於記憶體的 Microsoft Defender 概觀。

資料感知安全性狀態 (預覽)

適用於雲端的 Microsoft Defender 可協助安全性小組在降低風險和回應雲端中的數據外泄方面更有生產力。 其可讓它們透過數據內容來減少雜訊,並排定最重要的安全性風險優先順序,以防止代價高昂的數據外泄。

- 自動探索雲端資產中的數據資源,並評估其輔助功能、數據敏感度和已設定的數據流。 -持續找出敏感數據資源的數據外洩、暴露或攻擊路徑的風險,這些路徑可能會使用橫向移動技術導致數據資源。

- 偵測可能表示敏感數據資源持續威脅的可疑活動。

深入了解 數據感知安全性狀態。

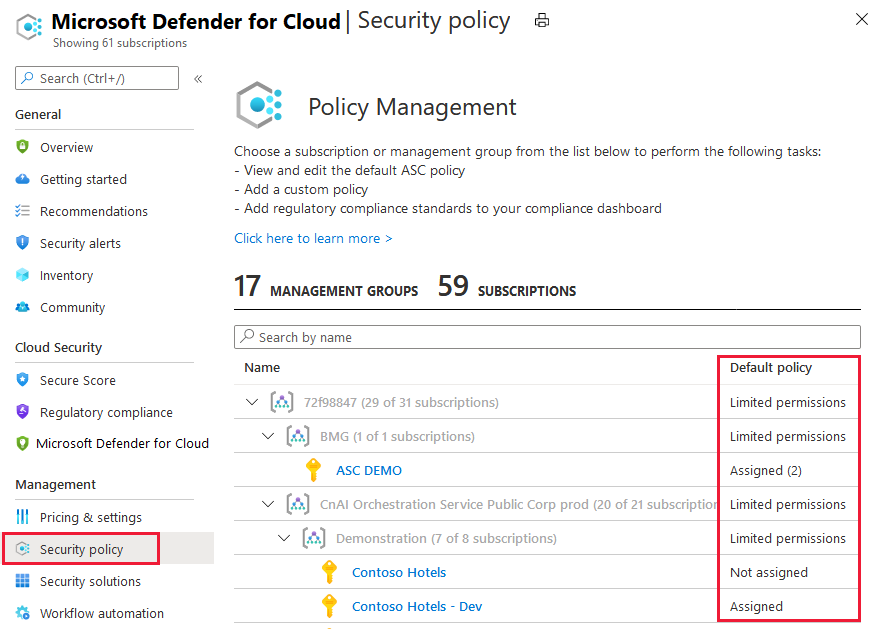

改善管理預設 Azure 安全策略的體驗

我們針對內建建議引進改良的 Azure 安全策略管理體驗,可簡化 適用於雲端的 Defender 客戶微調其安全性需求的方式。 新的體驗包含下列新功能:

- 簡單介面可在管理 適用於雲端的 Defender 內的預設安全策略時,提供更好的效能和體驗。

- Microsoft雲端安全性基準所提供的所有內建安全性建議的單一檢視(先前稱為 Azure 安全性基準)。 建議會組織成邏輯群組,讓您更輕鬆地瞭解涵蓋的資源類型,以及參數和建議之間的關聯性。

- 已新增篩選和搜尋等新功能。

瞭解如何 管理安全策略。

閱讀 適用於雲端的 Microsoft Defender 部落格。

Defender CSPM (雲端安全性狀態管理) 現已正式推出 (GA)

我們宣佈Defender CSPM現已正式推出(GA)。 Defender CSPM 提供基礎 CSPM 功能下提供的所有服務,並新增下列優點:

- 攻擊路徑分析和ARG API - 攻擊路徑分析會使用圖表型演算法來掃描雲端安全性圖表來公開攻擊路徑,並建議建議如何最佳補救破壞攻擊路徑並防止成功入侵的問題。 您也可以透過查詢 Azure Resource Graph (ARG) API,以程式設計方式取用攻擊路徑。 瞭解如何使用 攻擊路徑分析

- 雲端安全性總 管 - 使用 Cloud Security Explorer 在雲端安全性圖表上執行圖形式查詢,以主動識別多重雲端環境中的安全性風險。 深入瞭解 雲端安全性總管。

深入瞭解 Defender CSPM。

在 適用於雲端的 Microsoft Defender 中建立自定義建議和安全性標準的選項

適用於雲端的 Microsoft Defender 提供使用 KQL 查詢為 AWS 和 GCP 建立自訂建議和標準的選項。 您可以使用查詢編輯器來建置及測試資料的查詢。 這項功能是 Defender CSPM(雲端安全性狀態管理)計劃的一部分。 瞭解如何 建立自定義建議和標準。

Microsoft雲端安全性基準 (MCSB) 1.0 版現已正式推出 (GA)

適用於雲端的 Microsoft Defender 宣佈Microsoft雲端安全性基準 (MCSB) 1.0 版現已正式推出(GA)。

MCSB 1.0 版會將 Azure 安全性效能評定 (ASB) 第 3 版取代為 適用於雲端的 Defender 的預設安全策略。 MCSB 1.0 版會顯示為合規性儀錶板中的預設合規性標準,而且預設會為所有 適用於雲端的 Defender 客戶啟用。

您也可以瞭解 Microsoft雲端安全性效能評定 (MCSB) 如何協助您在雲端安全性旅程中取得成功。

深入瞭解 MCSB。

政府雲端現已提供一些法規合規性標準

我們正在更新 Azure Government 中的客戶和由 21Vianet 營運的 Azure Microsoft 這些標準。

Azure Government:

由 21Vianet 營運的 Microsoft Azure:

瞭解如何 在法規合規性儀錶板中自定義一組標準。

Azure SQL Server 的新預覽建議

我們已新增 Azure SQL Server 的新建議。 Azure SQL Server authentication mode should be Azure Active Directory Only (Preview)

建議是以現有的原則為基礎 Azure SQL Database should have Azure Active Directory Only Authentication enabled

此建議會停用本機驗證方法,只允許 Azure Active Directory 驗證,藉由確保 Azure SQL 資料庫 可由 Azure Active Directory 身分識別獨佔存取來改善安全性。

瞭解如何 在 Azure SQL 中建立已啟用 Azure AD 驗證的伺服器。

適用於 金鑰保存庫的Defender中的新警示

適用於 金鑰保存庫 的 Defender 有下列新的警示:

| 警示 (警示類型) | 描述 | MITRE 策略 | 嚴重性 |

|---|---|---|---|

|

拒絕從可疑IP存取金鑰保存庫 (KV_SuspiciousIPAccessDenied) |

Microsoft威脅情報識別為可疑 IP 位址的 IP 嘗試了密鑰保存庫存取失敗。 雖然此嘗試失敗,但表示您的基礎結構可能已遭入侵。 我們建議進一步調查。 | 認證存取權 | 低 |

您可以看到可供 金鑰保存庫 使用的所有警示清單。

2023 年 2 月

2 月的更新包括:

- 增強型雲端安全性總管

- 適用於容器的 Defender 現在正式推出執行 Linux 映像的弱點掃描

- 宣佈支援 AWS CIS 1.5.0 合規性標準

- Microsoft適用於 DevOps 的 Defender(預覽版) 現已在其他區域中提供

- 內建原則 [預覽]:應針對 金鑰保存庫 設定私人端點已被取代

增強型雲端安全性總管

雲端安全性總管的改良版本包含重新整理的用戶體驗,可大幅移除查詢摩擦、新增執行多重雲端和多重資源查詢的功能,以及每個查詢選項的內嵌檔。

Cloud Security Explorer 現在可讓您跨資源執行雲端抽象查詢。 您可以使用預先建置的查詢範本,或使用自訂搜尋來套用篩選來建置查詢。 瞭解如何 管理 Cloud Security Explorer。

適用於容器的 Defender 現在正式推出執行 Linux 映像的弱點掃描

適用於容器的Defender會偵測執行中容器中的弱點。 同時支援 Windows 和 Linux 容器。

2022 年 8 月,此功能已在 Windows 和 Linux 預覽 版中發行。 我們現在發行適用於Linux的正式發行(GA)。

偵測到弱點時,適用於雲端的 Defender 會產生下列安全性建議,列出掃描的結果:執行中的容器映像應該會解決弱點結果。

深入了解檢視 執行中映像的弱點。

宣佈支援 AWS CIS 1.5.0 合規性標準

適用於雲端的 Defender 現在支援 CIS Amazon Web Services Foundations v1.5.0 合規性標準。 標準可以 新增至您的法規合規性儀錶板,並以 MDC 的現有供應專案為基礎來建置多重雲端建議和標準。

這個新標準同時包含現有和新的建議,這些建議會將 適用於雲端的 Defender 涵蓋範圍延伸到新的AWS服務和資源。

瞭解如何 管理 AWS 評定和標準。

Microsoft適用於 DevOps 的 Defender(預覽版) 現已在其他區域中提供

當您將 Azure DevOps 和 GitHub 資源上線時,Microsoft適用於 DevOps 的 Defender 已擴充其預覽版,現在可在西歐和東澳大利亞地區取得。

深入了解 適用於 DevOps 的 Defender Microsoft。

內建原則 [預覽]:應針對 金鑰保存庫 設定私人端點已被取代

內建原則 [Preview]: Private endpoint should be configured for Key Vault 已被取代,並取代為原則 [Preview]: Azure Key Vaults should use private link 。

深入瞭解如何整合 Azure 金鑰保存庫 與 Azure 原則。

2023 年 1 月

1 月的更新包括:

- 端點保護 (適用於端點的 Microsoft Defender) 元件現在可在 [設定和監視] 頁面中存取

- 尋找遺漏系統更新的新版本建議 (預覽)

- 清除已連線 AWS 和 GCP 帳戶中已刪除的 Azure Arc 機器

- 允許連續匯出至防火牆後方的事件中樞

- 使用 Azure 進階網路解決方案保護應用程式的安全分數控件名稱已變更

- SQL Server 的原則弱點評量設定應包含接收掃描報告的電子郵件位址已被取代

- 啟用 虛擬機器擴展集 診斷記錄的建議已被取代

端點保護 (適用於端點的 Microsoft Defender) 元件現在已在 [設定和監視] 頁面中存取

若要存取 Endpoint Protection,請流覽至 [環境設定>] [Defender 方案>設定和監視]。 您可以從這裡將 Endpoint Protection 設定為 [開啟]。 您也可以查看受管理的其他元件。

深入瞭解使用適用於伺服器的 Defender 在伺服器上啟用 適用於端點的 Microsoft Defender。

尋找遺漏系統更新的新版本建議 (預覽)

您不再需要 Azure VM 和 Azure Arc 機器上的代理程式,以確保機器具有所有最新的安全性或重大系統更新。

控制件中的Apply system updates新系統更新建議System updates should be installed on your machines (powered by Azure Update Manager)是以更新管理員 (預覽) 為基礎。 這個建議仰賴內嵌在每個 Azure VM 和 Azure Arc 機器中的原生代理程式,而不是已安裝的代理程式。 新建議中的快速修正會導致您在 Update Manager 入口網站中一次性安裝遺失的更新。

若要使用新的建議,您需要:

- 將非 Azure 機器連線至 Arc

- 開啟定期評量屬性。 您可以在新的建議 (

Machines should be configured to periodically check for missing system updates) 中使用 [快速修正],以修正建議。

依賴 Log Analytics 代理程式的現有「系統更新應該安裝在您的電腦上」建議仍可在相同的控制下使用。

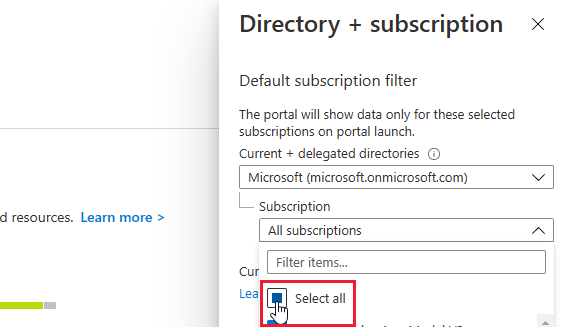

清除已連線 AWS 和 GCP 帳戶中已刪除的 Azure Arc 機器

連線至適用於伺服器之Defender或適用於 SQL 之 Defender 所涵蓋機器的電腦,會以 Azure Arc 電腦的形式表示 適用於雲端的 Defender。 到目前為止,當機器從AWS或 GCP 帳戶中刪除時,該計算機不會從清查中刪除。 導致代表已刪除機器的 適用於雲端的 Defender 中留下不必要的 Azure Arc 資源。

適用於雲端的 Defender 現在會在連線的 AWS 或 GCP 帳戶中刪除這些機器時,自動刪除 Azure Arc 機器。

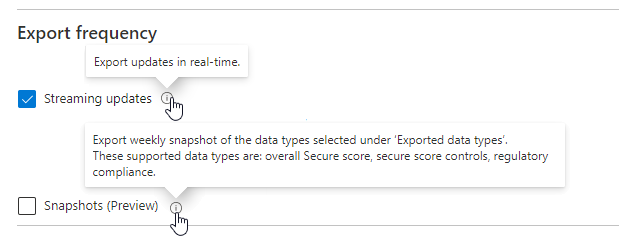

允許連續匯出至防火牆後方的事件中樞

您現在可以將警示和建議的持續導出,做為受 Azure 防火牆保護的事件中樞信任服務。

您可以啟用連續匯出,因為產生警示或建議。 您也可以定義排程,以傳送所有新數據的定期快照集。

瞭解如何啟用 持續匯出至 Azure 防火牆後方的事件中樞。

使用 Azure 進階網路解決方案保護應用程式的安全分數控件名稱已變更

安全分數控制項會 Protect your applications with Azure advanced networking solutions 變更為 Protect applications against DDoS attacks。

更新的名稱會反映在 Azure Resource Graph (ARG)、安全分數控制 API 和 Download CSV report上。

SQL Server 的原則弱點評量設定應包含接收掃描報告的電子郵件位址已被取代

適用於 SQL 的 Defender 弱點評估電子郵件報告仍可供使用,且現有的電子郵件設定尚未變更。

啟用 虛擬機器擴展集 診斷記錄的建議已被取代

建議 Diagnostic logs in Virtual Machine Scale Sets should be enabled 已淘汰。

相關 原則定義 也已從法規合規性儀錶板中顯示的任何標準淘汰。

| 建議 | 描述 | 嚴重性 |

|---|---|---|

| 應啟用 虛擬機器擴展集 中的診斷記錄 | 啟用記錄並保留最多一年,讓您在發生安全性事件或網路遭到入侵時,重新建立活動線索以供調查之用。 | 低 |

2022 年 12 月

12 月的更新包括:

在適用於 SQL 的 Defender 中宣佈弱點評量快速設定

適用於 SQL 的 Microsoft Defender 中的弱點評量快速設定,可讓安全性小組在 Synapse 工作區外部的 Azure SQL 資料庫 和專用 SQL 集區上提供簡化的設定體驗。

透過弱點評估的快速設定體驗,安全性小組可以:

- 在 SQL 資源的安全性設定中完成弱點評估組態,而不需要對客戶管理的記憶體帳戶進行任何其他設定或相依性。

- 立即將掃描結果新增至基準,讓結果的狀態從 [狀況不良 ] 變更為 [狀況良好 ],而不重新掃描資料庫。

- 將多個規則一次新增至基準,並使用最新的掃描結果。

- 當您在訂用帳戶層級開啟適用於資料庫的 Microsoft Defender 時,啟用所有 Azure SQL Server 的弱點評估。

深入瞭解 適用於 SQL 的 Defender 弱點評估。

2022 年 11 月

11 月的更新包括:

- 使用適用於容器的Defender保護 GCP 組織之間的容器

- 使用範例警示驗證適用於容器的Defender保護

- 大規模治理規則 (預覽)

- 在 AWS 和 GCP 中建立自訂評定的能力已被取代

- 針對 Lambda 函式設定寄不出的信件佇列的建議已被取代

使用適用於容器的Defender保護 GCP 組織之間的容器

現在,您可以為 GCP 環境啟用 適用於容器 的 Defender,以保護整個 GCP 組織的標準 GKE 叢集。 只要在現有的組織層級 GCP 連接器上建立已啟用適用於容器的 Defender 或啟用適用於容器的 Defender,即可建立新的 GCP 連接器。

深入瞭解如何將 GCP 專案和組織連線到 適用於雲端的 Defender。

使用範例警示驗證適用於容器的Defender保護

您現在可以為適用於容器的Defender方案建立範例警示。 新的範例警示會顯示為來自 AKS、Arc 連線的叢集、EKS 和 GKE 資源,具有不同嚴重性和 MITRE 策略。 您可以使用範例警示來驗證安全性警示設定,例如 SIEM 整合、工作流程自動化和電子郵件通知。

深入瞭解 警示驗證。

大規模治理規則 (預覽)

我們很高興宣佈在 適用於雲端的 Defender 大規模套用治理規則的新能力。

有了這個新的體驗,安全性小組就能夠針對各種範圍(訂用帳戶和連接器)大量定義治理規則。 安全性小組可以使用 Azure 管理群組、AWS 最上層帳戶或 GCP 組織等管理範圍來完成這項工作。

此外,治理規則 (預覽) 頁面會呈現組織環境中有效的所有可用治理規則。

深入了解 大規模的新治理規則體驗。

注意

自 2023 年 1 月 1 日起,若要體驗治理所提供的功能,您必須 在訂用帳戶或連接器上啟用 Defender CSPM 方案 。

在 AWS 和 GCP 中建立自訂評定的能力已被取代

已淘汰為 AWS 帳戶 和 GCP 專案建立自定義評定的能力,這是預覽功能。

針對 Lambda 函式設定寄不出的信件佇列的建議已被取代

建議 Lambda functions should have a dead-letter queue configured 已淘汰。

| 建議 | 描述 | 嚴重性 |

|---|---|---|

| Lambda 函式應該已設定寄不出的信件佇列 | 此控制項會檢查 Lambda 函式是否已設定成寄不出的信件佇列。 如果未使用寄不出的信件佇列來設定 Lambda 函式,控件就會失敗。 作為失敗目的地的替代方案,您可以使用寄不出的信件佇列來設定函式,以儲存捨棄的事件以供進一步處理。 寄不出的信件佇列的作用與失敗目的地相同。 當事件失敗所有處理嘗試或到期時,不會進行處理時,就會使用它。 寄不出的信件佇列可讓您回顧 Lambda 函式的錯誤或失敗要求,以偵錯或識別不尋常的行為。 從安全性觀點來看,請務必瞭解您的函式失敗的原因,並確保您的函式不會因此卸除數據或危害數據安全性。 例如,如果您的函式無法與基礎資源通訊,可能是網路其他地方拒絕服務 (DoS) 攻擊的徵兆。 | 中 |

2022 年 10 月

10 月的更新包括:

- 宣佈Microsoft雲端安全性基準檢驗

- 適用於雲端的 Defender 中的攻擊路徑分析和內容安全性功能(預覽)

- Azure 和 AWS 機器的無代理程式掃描 (預覽)

- 適用於 DevOps 的 Defender (預覽版)

- 法規合規性儀表板現在支援手動控制管理和Microsoft合規性狀態的詳細資訊

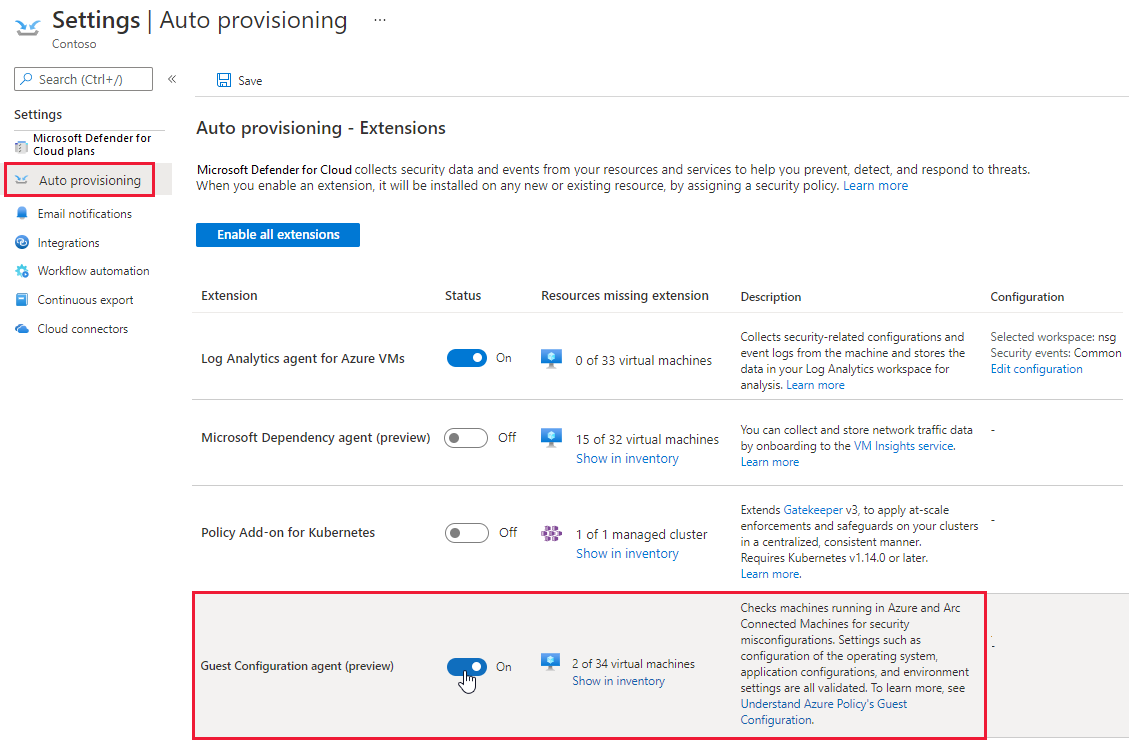

- 自動布建已重新命名為 [設定與監視],並具有更新的體驗

- Defender 雲端安全性狀態管理 (CSPM) (預覽)

- MITRE ATT&CK 架構對應現在也可供 AWS 和 GCP 安全性建議使用

- 適用於容器的 Defender 現在支援彈性容器登錄的弱點評估 (預覽)

宣佈Microsoft雲端安全性基準檢驗

Microsoft雲端安全性基準 (MCSB) 是一個新的架構,根據常見的業界標準和合規性架構,定義基本雲端安全性準則。 以及跨雲端平台實作這些最佳做法的詳細技術指引。 MCSB 正在取代 Azure 安全性效能評定。 MCSB 提供一般詳細數據,說明如何在多個雲端服務平台上實作其與雲端無關的安全性建議,一開始涵蓋 Azure 和 AWS。

您現在可以在單一整合式儀錶板中監視每個雲端的雲端安全性合規性狀態。 當您流覽至 適用於雲端的 Defender 的法規合規性儀錶板時,您可以看到 MCSB 作為預設合規性標準。

當您上線 適用於雲端的 Defender 時,Microsoft雲端安全性效能評定會自動指派給您的 Azure 訂用帳戶和 AWS 帳戶。

深入了解 雲端安全性效能評定Microsoft。

適用於雲端的 Defender 中的攻擊路徑分析和內容安全性功能(預覽)

新的雲端安全性圖表、攻擊路徑分析和關係型雲端安全性功能現在可在預覽 適用於雲端的 Defender 中取得。

安全性小組目前所面臨的最大挑戰之一,就是每天遇到的安全性問題數目。 有許多安全性問題需要解決,用來解決所有問題的資源卻永遠不夠。

適用於雲端的 Defender 新的雲端安全性圖表和攻擊路徑分析功能可讓安全性小組評估每個安全性問題背後的風險。 安全性小組也可以識別需要儘快解決的最高風險問題。 適用於雲端的 Defender 與安全性小組合作,以最有效的方式降低對環境造成影響的風險。

深入瞭解新的 雲端安全性圖表、攻擊路徑分析和雲端安全性總管。

Azure 和 AWS 機器的無代理程式掃描 (預覽)

到目前為止,適用於雲端的 Defender 根據代理程式型解決方案的 VM 狀態評估。 為了協助客戶將涵蓋範圍最大化並降低上線和管理摩擦,我們會釋出 VM 的無代理程式掃描以預覽。

透過 VM 的無代理程式掃描,您可以廣泛瞭解已安裝的軟體與軟體 CVE。 您無須挑戰代理程式安裝和維護、網路連線需求,以及工作負載的效能影響,即可取得可見度。 分析由 Microsoft Defender 弱點管理 提供。

無代理程式弱點掃描可在Defender雲端安全性狀態管理 (CSPM) 和 適用於伺服器的Defender P2中取得,且支援 AWS 和 Azure VM 的原生支援。

適用於 DevOps 的 Defender (預覽版)

適用於雲端的 Microsoft Defender 可讓您跨混合式和多重雲端環境,包括 Azure、AWS、Google 和內部部署資源,提供完整的可見性、狀態管理和威脅防護。

現在,新的適用於 DevOps 的 Defender 方案會將 GitHub 和 Azure DevOps 等原始程式碼管理系統整合到 適用於雲端的 Defender。 透過這項新的整合,我們讓安全性小組能夠保護其資源,使其免於程式代碼到雲端。

適用於 DevOps 的 Defender 可讓您深入瞭解及管理連線的開發人員環境和程式代碼資源。 目前,您可以將 Azure DevOps 和 GitHub 系統連線到 適用於雲端的 Defender,並將 DevOps 存放庫上線至清查和新的 DevOps 安全性頁面。 它會為安全性小組提供在整合DevOps安全性頁面中所探索到的安全性問題概觀。

您可以設定提取要求上的批注,協助開發人員直接在提取要求上解決 Azure DevOps 中掃描結果的秘密。

您可以在 Azure Pipelines 和 GitHub 工作流程上設定Microsoft安全性 DevOps 工具,以啟用下列安全性掃描:

| 名稱 | 語言 | 授權 |

|---|---|---|

| Bandit | Python | Apache License 2.0 |

| BinSkim | 二進位 – Windows、ELF | MIT 授權 |

| ESlint | JavaScript | MIT 授權 |

| CredScan (僅限 Azure DevOps) | 認證掃描器 (也稱為 CredScan) 是由Microsoft所開發和維護的工具,用來識別認證洩漏,例如原始程式碼和組態檔中常見的類型:默認密碼、SQL 連接字串、具有私鑰的憑證 | 不是開放原始碼 |

| 範本分析 | ARM 範本 Bicep 檔案 | MIT 授權 |

| Terrascan | Terraform (HCL2)、Kubernetes (JSON/YAML)、Helm v3、Kustomize、Dockerfiles、Cloud Formation | Apache License 2.0 |

| Trivy | 容器映像, 檔案系統, git 存放庫 | Apache License 2.0 |

DevOps 現在提供下列新建議:

| 建議 | 描述 | 嚴重性 |

|---|---|---|

| (預覽) 程式代碼存放庫應該已解決程式代碼掃描結果 | 適用於 DevOps 的 Defender 在程式代碼存放庫中發現弱點。 若要改善存放庫的安全性狀態,強烈建議您補救這些弱點。 (無相關政策) | 中 |

| (預覽) 程式代碼存放庫應該已解決秘密掃描結果 | 適用於 DevOps 的 Defender 已在程式代碼存放庫中找到秘密。 這應該立即補救,以避免發生安全性缺口。 在存放庫中發現的秘密可由敵人洩漏或探索,導致應用程式或服務遭到入侵。 針對 Azure DevOps,Microsoft 安全性 DevOps CredScan 工具只會掃描其設定為執行所在的組建。 因此,結果可能不會反映存放庫中秘密的完整狀態。 (無相關政策) | 高 |

| (預覽) 程式代碼存放庫應該已解決 Dependabot 掃描結果 | 適用於 DevOps 的 Defender 在程式代碼存放庫中發現弱點。 若要改善存放庫的安全性狀態,強烈建議您補救這些弱點。 (無相關政策) | 中 |

| (預覽) 程式代碼存放庫應具有基礎結構,因為程式代碼掃描結果已解決 | (預覽)程式代碼存放庫應具有基礎結構,因為程式代碼掃描結果已解決 | 中 |

| (預覽) GitHub 存放庫應該已啟用程式代碼掃描 | GitHub 會使用程式代碼掃描來分析程序代碼,以找出程式代碼中的安全性弱點和錯誤。 程式代碼掃描可用來尋找、分級和排定程式代碼中現有問題的修正程式。 程式代碼掃描也可以防止開發人員引入新的問題。 掃描可以排程特定天數和時間,或在存放庫中發生特定事件時觸發掃描,例如推送。 如果程式代碼掃描在程式代碼中發現潛在的弱點或錯誤,GitHub 會在存放庫中顯示警示。 弱點是專案程序代碼中可能會遭到惡意探索的問題,以損害專案的機密性、完整性或可用性。 (無相關政策) | 中 |

| (預覽) GitHub 存放庫應該已啟用秘密掃描 | GitHub 會掃描存放庫是否有已知的秘密類型,以防止意外認可至存放庫的秘密遭到詐騙。 秘密掃描會在 GitHub 存放庫中所有分支上掃描整個 Git 歷程記錄,以取得任何秘密。 秘密的範例包括服務提供者可以簽發的令牌和私鑰來進行驗證。 如果秘密簽入存放庫,任何具有存放庫讀取許可權的人都可以使用秘密來存取具有這些許可權的外部服務。 秘密應該儲存在專案的存放庫外部的專用安全位置。 (無相關政策) | 高 |

| (預覽) GitHub 存放庫應該已啟用 Dependabot 掃描 | GitHub 會在偵測到影響存放庫的程式代碼相依性弱點時傳送 Dependabot 警示。 弱點是專案程序代碼中可能會遭到惡意探索的問題,以損害專案的機密性、完整性或可用性,或使用其程序代碼的其他專案。 弱點的類型、嚴重性和攻擊方法會有所不同。 當程式代碼相依於有安全性弱點的套件時,此易受攻擊的相依性可能會導致一系列問題。 (無相關政策) | 中 |

適用於 DevOps 的 Defender 建議取代了適用於容器的 Defender 中包含的 CI/CD 工作流程已淘汰的弱點掃描器。

深入了解 適用於DevOps的Defender

法規合規性儀表板現在支援手動控制管理和Microsoft合規性狀態的詳細資訊

適用於雲端的 Defender 中的合規性儀錶板是客戶協助他們瞭解及追蹤其合規性狀態的重要工具。 客戶可以根據許多不同的標準和法規的需求,持續監視環境。

現在,您可以手動證明操作和其他控件,以完全管理合規性狀態。 您現在可以為未自動化的控制項提供合規性證據。 與自動化評定一起,您現在可以在所選範圍內產生合規性的完整報告,以解決指定標準的完整控件集。

此外,除了更豐富的控制資訊,以及Microsoft合規性狀態的深入詳細數據和證據,您現在有指尖稽核所需的所有資訊。

一些新的優點包括:

手動客戶動作 提供一種機制,可手動證明與非自動化控件的合規性。 包括連結辨識項的能力、設定合規性日期和到期日。

除了現有的自動化客戶動作之外,更豐富的支持標準控制詳細數據,可展示 Microsoft動作 和 手動客戶動作 。

Microsoft動作可提供Microsoft合規性狀態的透明度,包括稽核評估程式、測試結果,以及Microsoft偏差的回應。

合規性供應專案 提供檢查 Azure、Dynamics 365 和 Power Platform 產品及其各自法規合規性認證的中央位置。

深入瞭解如何改善 適用於雲端的 Defender的法規合規性。

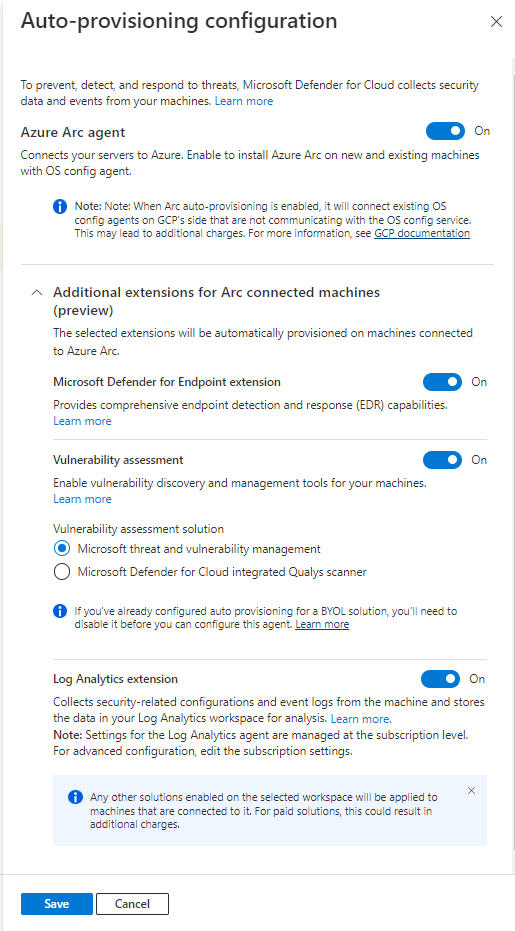

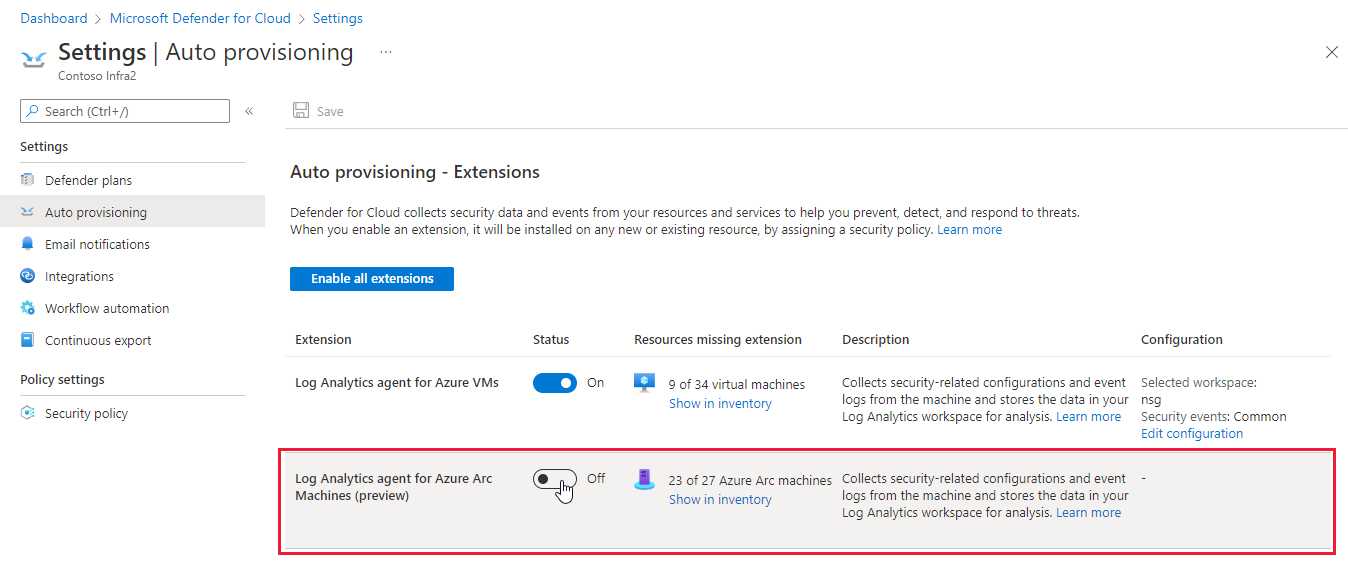

自動布建已重新命名為 [設定與監視],並具有更新的體驗

我們已將 [自動布建] 頁面重新命名為 [設定與監視]。

自動布建是為了允許大規模啟用必要條件,這是 適用於雲端的 Defender 進階特性和功能所需的必要條件。 為了更進一步支援我們擴充的功能,我們正透過下列變更來啟動新的體驗:

適用於雲端的 Defender 的計劃頁面現在包含:

- 當您啟用需要監視元件的 Defender 方案時,會啟用這些元件,以使用預設設定自動布建。 您可以隨時選擇性地編輯這些設定。

- 您可以從 Defender 方案頁面存取每個 Defender 方案的監視元件設定。

- [Defender 方案] 頁面清楚指出每個 Defender 方案的所有監視元件都已就緒,或監視涵蓋範圍不完整。

[設定與監視] 頁面:

- 每個監視元件都會指出與它相關的Defender計劃。

深入瞭解 如何管理監視設定。

Defender 雲端安全性態勢管理 (CSPM)

適用於雲端的 Microsoft Defender 的雲端安全性的主要要素之一是雲端安全性態勢管理 (CSPM)。 CSPM 提供您強化指引,可協助您迅速有效改善安全性。 CSPM 也可讓您瞭解目前的安全性情況。

我們宣佈新的Defender方案:Defender CSPM。 此計劃可增強 適用於雲端的 Defender的安全性功能,並包含下列新功能和擴充功能:

- 持續評估雲端資源的安全性設定

- 用於修正錯誤設定和弱點的安全性建議

- 安全分數

- 治理

- 法規合規性

- 雲端安全性圖表

- 攻擊路徑分析

- 機器的無代理程式掃描

深入瞭解 Defender CSPM方案。

MITRE ATT&CK 架構對應現在也可供 AWS 和 GCP 安全性建議使用

對於安全性分析師,請務必找出與安全性建議相關聯的潛在風險,並了解攻擊媒介,以便他們有效率地排定工作優先順序。

適用於雲端的 Defender 藉由將 Azure、AWS 和 GCP 安全性建議對應至 MITRE ATT&CK 架構,讓優先順序變得更容易。 MITRE ATT&CK 架構是一種全球可存取的 知識庫 基於真實世界觀察的敵人策略和技術,讓客戶能夠加強其環境的安全設定。

MITRE ATT&CK 架構以三種方式整合:

- 建議對應至 MITRE ATT&CK 策略和技術。

- 使用 Azure Resource Graph 查詢 MITRE ATT&CK 策略和技術。

適用於容器的 Defender 現在支援彈性容器登錄的弱點評估 (預覽)

Microsoft適用於容器的 Defender 現在提供 Amazon AWS 中彈性容器登錄 (ECR) 的無代理程式弱點評估掃描。 擴充多重雲端環境的涵蓋範圍,以今年早些時候針對AWS和Google GCP的進階威脅防護和 Kubernetes 環境強化版本為基礎。 無代理程式模型會在您的帳戶中建立 AWS 資源,以掃描您的映射,而不需要從 AWS 帳戶中擷取映像,且工作負載上沒有使用量。

ECR 存放庫中映像的無代理程式弱點評估掃描可藉由持續掃描映射來識別和管理容器弱點,協助減少容器化資產的攻擊面。 使用這個新版本,適用於雲端的 Defender 將容器映像推送至存放庫后掃描容器映像,並持續重新評估登錄中的 ECR 容器映像。 這些結果可在 適用於雲端的 Microsoft Defender 中作為建議使用,而且您可以使用 適用於雲端的 Defender 的內建自動化工作流程對結果採取動作,例如開啟票證來修正映像中的高嚴重性弱點。

深入瞭解 Amazon ECR 映射的弱點評估。

2022 年 9 月

9 月的更新包括:

- 根據容器和 Kubernetes 實體隱藏警示

- 適用於伺服器的Defender支援使用 Azure 監視器代理程式進行檔案完整性監視

- 舊版評定 API 已淘汰

- 新增至身分識別的額外建議

- 已移除向跨租使用者 Log Analytics 工作區報告之機器的安全性警示

根據容器和 Kubernetes 實體隱藏警示

- Kubernetes 命名空間

- Kubernetes Pod

- Kubernetes 祕密

- Kubernetes ServiceAccount

- Kubernetes ReplicaSet

- Kubernetes StatefulSet

- Kubernetes DaemonSet

- Kubernetes 作業

- Kubernetes CronJob

深入瞭解 警示歸並規則。

適用於伺服器的Defender支援使用 Azure 監視器代理程式進行檔案完整性監視

檔案完整性監視 (FIM) 會檢查作業系統檔案和登錄是否有可能表示攻擊的變更。

FIM 現在可在以 Azure 監視器代理程式 (AMA) 為基礎的新版本中取得,您可以透過 適用於雲端的 Defender 進行部署。

舊版評定 API 已淘汰

下列 API 已被取代:

- 安全性工作

- 安全性狀態

- 安全性摘要

這三個 API 會公開舊格式的評定,並由評定 API 和子評估 API 取代。 這些舊版 API 所公開的所有數據,也可以在新的 API 中使用。

新增至身分識別的額外建議

適用於雲端的 Defender 改善使用者和帳戶管理的建議。

新建議

新版本包含下列功能:

擴充評估範圍 – Azure 資源上沒有 MFA 的身分識別帳戶和外部帳戶的涵蓋範圍 已改善,這可讓您的安全性系統管理員檢視每個帳戶的角色指派。

改善的新鮮度間隔 - 身分識別建議現在有 12 小時的新鮮度間隔。

帳戶豁免功能 - 適用於雲端的 Defender 有許多功能可用來自定義您的體驗,並確保您的安全分數反映貴組織的安全性優先順序。 例如,您可以 免除安全分數的資源和建議。

此更新可讓您使用下表所列的六項建議,免除特定帳戶的評估。

一般而言,您會免除 MFA 建議的緊急「打破玻璃」帳戶,因為這類帳戶通常被故意排除在組織的 MFA 需求之外。 或者,您可能有想要允許存取的外部帳戶,但未啟用 MFA。

提示

當您豁免帳戶時,它不會顯示為狀況不良,也不會造成訂用帳戶顯示為狀況不良。

建議 評量金鑰 具有 Azure 資源擁有者權限的帳戶應啟用 MFA 6240402e-f77c-46fa-9060-a7ce53997754 具有 Azure 資源寫入權限的帳戶應啟用 MFA c0cb17b2-0607-48a7-b0e0-903ed22de39b 具有 Azure 資源讀取權限的帳戶應啟用 MFA dabc9bc4-b8a8-45bd-9a5a-43000df8aa1c 應移除具有 Azure 資源擁有者權限的來賓帳戶 20606e75-05c4-48c0-9d97-add6daa2109a 具有 Azure 資源寫入權限的來賓帳戶應移除 0354476c-a12a-4fcc-a79d-f0ab7ffffdbb 具有 Azure 資源讀取權限的來賓帳戶應移除 fde1c0c9-0fd2-4ecc-87b5-98956cbc1095 具有 Azure 資源擁有者權限的已封鎖帳戶應移除 050ac097-3dda-4d24-ab6d-82568e7a50cf 具有 Azure 資源讀取和寫入權限的已封鎖帳戶應移除 1ff0b4c9-ed56-4de6-be9c-d7ab39645926

雖然處於預覽狀態,但建議會出現在 GA 中的建議旁邊。

已移除向跨租使用者 Log Analytics 工作區報告之機器的安全性警示

在過去,適用於雲端的 Defender 可讓您選擇Log Analytics代理程式回報的工作區。 當計算機屬於一個租使用者(租使用者 A),但其 Log Analytics 代理程式向不同租使用者中的工作區報告時(「租使用者 B」),機器的安全性警示會回報給第一個租使用者(租使用者 A)。

有了這項變更,連線至不同租使用者之Log Analytics工作區的機器上的警示就不會再出現在 適用於雲端的 Defender 中。

如果您想要繼續在 適用於雲端的 Defender 中接收警示,請將相關計算機的Log Analytics代理程式連線到與電腦相同租使用者中的工作區。