無代理程式機器掃描

適用於雲端的 Microsoft Defender 中的無代理程式計算機掃描可改善連線到 適用於雲端的 Defender 的計算機安全性狀態。

無代理程序掃描不需要任何已安裝的代理程式或網路連線,而且不會影響機器效能。 無代理程式機器掃描:

- 掃描 端點偵測及回應 (EDR) 設定:掃描機器以評估它們是否正在執行 EDR 解決方案,以及機器是否與 適用於端點的 Microsoft Defender 整合時,設定是否正確。 深入了解

- 掃描軟體清查:使用整合式 Microsoft Defender 弱點管理 掃描軟體清查。

- 掃描弱點: 使用整合式Defender弱點管理評估電腦是否有弱點 。

- 掃描機器上的秘密:使用無 代理程式秘密掃描在計算環境中找出純文本密碼。

- 掃描惡意代碼:使用 Microsoft Defender 防毒軟體 掃描計算機是否有惡意代碼和病毒。

- 掃描以 Kubernetes 節點身分執行的 VM: 啟用適用於伺服器方案的 Defender 或已啟用適用於容器的 Defender 方案時,以 Kubernetes 節點 身分執行的 VM 可以使用弱點評定和惡意代碼掃描。 僅適用於商業雲端。

沒有代理程式掃描可在下列 適用於雲端的 Defender 方案中取得:

- Defender 雲端安全性狀態管理 (CSPM)。

- 適用於伺服器的 Defender 方案 2。

- 惡意代碼掃描僅適用於適用於伺服器的Defender方案2。

- 無代理程式掃描適用於連線至 適用於雲端的 Defender 的 Azure VM、AWS EC2 和 GCP 計算實例。

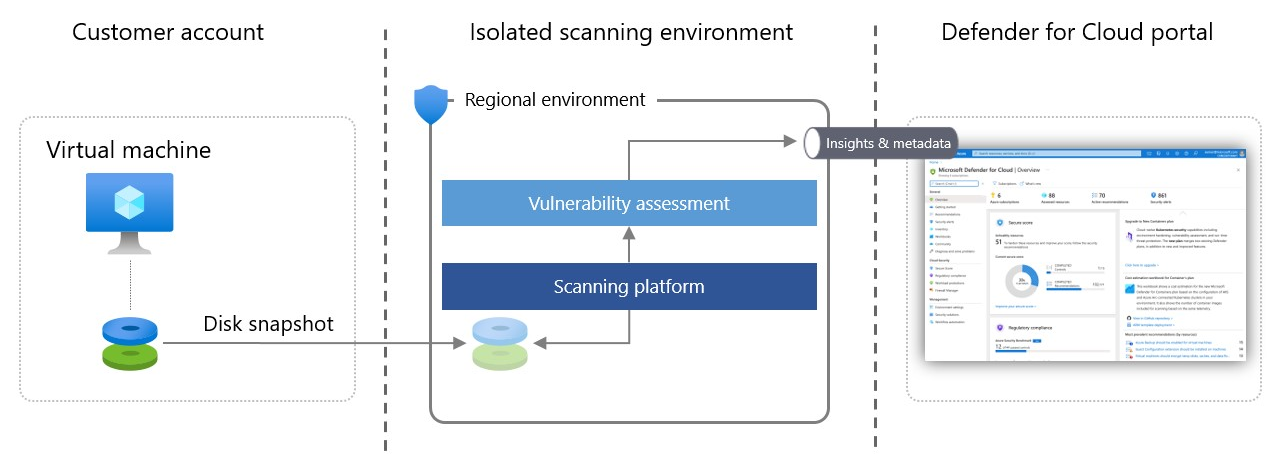

無代理程式掃描架構

以下是無代理程式掃描的運作方式:

適用於雲端的 Defender 會擷取 VM 磁碟的快照集,並針對儲存在快照集中的作業系統組態和檔案系統執行頻外深度分析。

- 複製的快照集會保留在與 VM 相同的區域中。

- 掃描不會影響 VM。

適用於雲端的 Defender 從複製的磁碟取得必要的元數據之後,它會立即刪除磁碟複製的快照集,並將元數據傳送至相關的Microsoft引擎,以偵測組態缺口和潛在威脅。 例如,在弱點評估中,分析會由 Defender 弱點管理完成。

適用於雲端的 Defender 會顯示掃描結果,這會在 [安全性警示] 頁面上合併代理程式型和無代理程序的結果。

適用於雲端的 Defender 分析掃描環境中的磁碟,其區域、揮發性、隔離且高度安全。 與掃描無關的磁碟快照集和資料的儲存時間不會超過收集中繼資料所需的時間,通常是幾分鐘。

無代理程序掃描所使用的許可權

適用於雲端的 Defender 使用特定角色和許可權來執行無代理程序掃描。

- 在 Azure 中,當您啟用無代理程式掃描時,這些權限會自動新增至您的訂用帳戶中。

- 在 AWS 中,這些許可權會 新增至 AWS 連接器中的 CloudFormation 堆疊。

- 在 GCP 中,這些許可權會 新增至 GCP 連接器中的上線腳本。

Azure 許可權

內建角色 VM 掃描器作員 具有快照集程式所需的 VM 磁碟只讀許可權。 權限的詳細清單如下:

Microsoft.Compute/disks/readMicrosoft.Compute/disks/beginGetAccess/actionMicrosoft.Compute/disks/diskEncryptionSets/readMicrosoft.Compute/virtualMachines/instanceView/readMicrosoft.Compute/virtualMachines/readMicrosoft.Compute/virtualMachineScaleSets/instanceView/readMicrosoft.Compute/virtualMachineScaleSets/readMicrosoft.Compute/virtualMachineScaleSets/virtualMachines/readMicrosoft.Compute/virtualMachineScaleSets/virtualMachines/instanceView/read

開啟 CMK 加密磁碟的涵蓋範圍時,會使用更多權限:

Microsoft.KeyVault/vaults/keys/readMicrosoft.KeyVault/vaults/keys/wrap/actionMicrosoft.KeyVault/vaults/keys/unwrap/action

AWS 許可權

當您啟用無代理程序掃描時,VmScanner 角色會指派給掃描器。 此角色具有建立及清除快照集 (按標籤限定範圍) 以及驗證 VM 目前狀態的最小權限集。 詳細權限如下:

| 屬性 | 值 |

|---|---|

| SID | VmScannerDeleteSnapshotAccess |

| 動作 | ec2:DeleteSnapshot |

| 條件 | "StringEquals":{"ec2:ResourceTag/CreatedBy”:<br>"Microsoft Defender for Cloud"} |

| 資源 | arn:aws:ec2:::snapshot/ |

| 影響 | 允許 |

| 屬性 | 值 |

|---|---|

| SID | VmScannerAccess |

| 動作 | ec2:ModifySnapshotAttribute ec2:DeleteTags ec2:CreateTags ec2:CreateSnapshots ec2:CopySnapshots ec2:CreateSnapshot |

| 條件 | 無 |

| 資源 | arn:aws:ec2:::instance/ arn:aws:ec2:::snapshot/ arn:aws:ec2:::volume/ |

| 影響 | 允許 |

| 屬性 | 值 |

|---|---|

| SID | VmScannerVerificationAccess |

| 動作 | ec2:DescribeSnapshots ec2:DescribeInstanceStatus |

| 條件 | 無 |

| 資源 | * |

| 影響 | 允許 |

| 屬性 | 值 |

|---|---|

| SID | VmScannerEncryptionKeyCreation |

| 動作 | kms:CreateKey |

| 條件 | 無 |

| 資源 | * |

| 影響 | 允許 |

| 屬性 | 值 |

|---|---|

| SID | VmScannerEncryptionKeyManagement |

| 動作 | kms:TagResource kms:GetKeyRotationStatus kms:PutKeyPolicy kms:GetKeyPolicy kms:CreateAlias kms:ListResourceTags |

| 條件 | 無 |

| 資源 | arn:aws:kms::${AWS::AccountId}: key/ <br> arn:aws:kms:*:${AWS::AccountId}:alias/DefenderForCloudKey |

| 影響 | 允許 |

| 屬性 | 值 |

|---|---|

| SID | VmScannerEncryptionKeyUsage |

| 動作 | kms:GenerateDataKeyWithoutPlaintext kms:DescribeKey kms:RetireGrant kms:CreateGrant kms:ReEncryptFrom |

| 條件 | 無 |

| 資源 | arn:aws:kms::${AWS::AccountId}: key/ |

| 影響 | 允許 |

GCP 許可權

在上架期間,會以取得實例狀態和建立快照集所需的最低許可權來建立新的自定義角色。

此外,會授與現有 GCP KMS 角色的許可權,以支援使用 CMEK 加密的磁碟。 角色如下:

- roles/MDCAgentlessScanningRole 授與適用於雲端的 Defender 服務帳戶的權限:compute.disks.createSnapshot、compute.instances.get

- roles/cloudkms.cryptoKeyEncrypterDecrypter 授與適用於雲端的 Defender 計算引擎服務代理程式