Nyheter i Microsoft Sentinel

I den här artikeln visas de senaste funktionerna som lagts till för Microsoft Sentinel och nya funktioner i relaterade tjänster som ger en förbättrad användarupplevelse i Microsoft Sentinel. Nya funktioner i Microsofts secops-plattform (Unified Security Operations) finns i dokumentationen om den enhetliga SecOps-plattformen.

De listade funktionerna har släppts under de senaste tre månaderna. Mer information om tidigare funktioner finns i våra Tech Community-bloggar.

Kommentar

Information om funktionstillgänglighet i amerikanska myndighetsmoln finns i Microsoft Sentinel-tabellerna i Molnfunktionstillgänglighet för amerikanska myndighetskunder.

Januari 2025

- Optimera hotinformationsflöden med inmatningsregler

- Matchande analysregel är nu allmänt tillgänglig (GA)

- Gränssnittet för hantering av hotinformation har uppdaterats

- Låsa upp avancerad jakt med nya STIX-objekt genom att välja nya hotinformationstabeller

- API för uppladdning av hotinformation har nu stöd för fler STIX-objekt

- Microsoft Defender Hotinformation dataanslutningar är nu allmänt tillgängliga (GA)

- Stöd för Bicep-mallar för lagringsplatser (förhandsversion)

- SOC-optimeringsuppdateringar för enhetlig täckningshantering

- Visa detaljerat lösningsinnehåll i Microsoft Sentinel-innehållshubben

Optimera hotinformationsflöden med inmatningsregler

Optimera hotinformationsflöden genom att filtrera och förbättra objekt innan de levereras till din arbetsyta. Inmatningsregler uppdaterar hotinformationsobjektattribut eller filtrerar bort objekt tillsammans. Kolla in bloggmeddelandet här!

Mer information finns i Förstå regler för inmatning av hotinformation.

Matchande analysregel är nu allmänt tillgänglig (GA)

Microsoft ger åtkomst till sin premiumhotinformation via defender threat intelligence-analysregeln som nu är allmänt tillgänglig (GA). Mer information om hur du drar nytta av den här regeln, som genererar aviseringar och incidenter med hög återgivning, finns i Använda matchande analys för att identifiera hot.

Gränssnittet för hantering av hotinformation har flyttats

Hotinformationen för Microsoft Sentinel i Defender-portalen har ändrats! Vi har bytt namn på sidan Intel-hantering och flyttat den med andra arbetsflöden för hotinformation. Det finns ingen ändring för kunder som använder Microsoft Sentinel i Azure-upplevelsen.

Förbättringar av funktionerna för hotinformation är tillgängliga för kunder som använder båda Microsoft Sentinel-funktionerna. Hanteringsgränssnittet effektiviserar skapandet och kurationen av hotinformation med följande viktiga funktioner:

- Definiera relationer när du skapar nya STIX-objekt.

- Kurera befintlig hotinformation med den nya relationsbyggaren.

- Skapa flera objekt snabbt genom att kopiera vanliga metadata från ett nytt eller befintligt TI-objekt med hjälp av en dupliceringsfunktion.

- Använd avancerad sökning för att sortera och filtrera hotinformationsobjekt utan att ens skriva en Log Analytics-fråga.

Mer information finns i följande artiklar:

- Nya STIX-objekt i Microsoft Sentinel

- Förstå hotinformation

- Upptäck angripare med hotinformation i Microsofts enhetliga SecOps-plattform

Låsa upp avancerad jakt med nya STIX-objekt genom att välja nya hotinformationstabeller

Tabeller som stöder det nya STIX-objektschemat är inte tillgängliga offentligt. Om du vill köra frågor mot hotinformation för STIX-objekt med KQL och låsa upp jaktmodellen som använder dem, begär du att du anmäler dig med det här formuläret. Mata in hotinformationen i de nya tabellerna och ThreatIntelIndicatorThreatIntelObjects tillsammans med eller i stället för den aktuella tabellen, , ThreatIntelligenceIndicatormed den här opt-in-processen.

Mer information finns i blogginlägget Nya STIX-objekt i Microsoft Sentinel.

API för uppladdning av hotinformation har nu stöd för fler STIX-objekt

Få ut mesta möjliga av dina plattformar för hotinformation när du ansluter dem till Microsoft Sentinel med uppladdnings-API:et. Nu kan du mata in fler objekt än bara indikatorer, vilket återspeglar den varierande hotinformation som är tillgänglig. API:et för uppladdning stöder följande STIX-objekt:

indicatorattack-patternidentitythreat-actorrelationship

Mer information finns i följande artiklar:

- Ansluta din plattform för hotinformation med uppladdnings-API:et (förhandsversion)

- Importera hotinformation till Microsoft Sentinel med uppladdnings-API:et (förhandsversion)

- Nya STIX-objekt i Microsoft Sentinel

Microsoft Defender Hotinformation dataanslutningar är nu allmänt tillgängliga (GA)

Både premium- och standard-Microsoft Defender Hotinformation-dataanslutningar är nu allmänt tillgängliga (GA) i innehållshubben. Mer information finns i följande artiklar:

- Utforska Licenser för Defender Threat Intelligence

- Aktivera Microsoft Defender Hotinformation dataanslutning

Stöd för Bicep-mallar för lagringsplatser (förhandsversion)

Använd Bicep-mallar tillsammans med eller som ersättning för ARM JSON-mallar i Microsoft Sentinel-lagringsplatser. Bicep erbjuder ett intuitivt sätt att skapa mallar för Azure-resurser och innehållsobjekt i Microsoft Sentinel. Det är inte bara enklare att utveckla nya innehållsobjekt, Bicep gör det enklare att granska och uppdatera innehåll för alla som ingår i den kontinuerliga integreringen och leveransen av ditt Microsoft Sentinel-innehåll.

Mer information finns i Planera lagringsplatsens innehåll.

SOC-optimeringsuppdateringar för enhetlig täckningshantering

I arbetsytor som är aktiverade för enhetliga säkerhetsåtgärder stöder SOC-optimeringar nu både SIEM- och XDR-data, med identifieringstäckning från microsoft Defender-tjänster.

På Defender-portalen ger SOC-optimeringarna och MITRE ATT&CK-sidorna nu även extra funktioner för hotbaserade täckningsoptimeringar som hjälper dig att förstå effekten av rekommendationerna på din miljö och hjälper dig att prioritera vilka som ska implementeras först.

Förbättringarna omfattar:

| Ytdiagram | Details |

|---|---|

| Översiktssida för SOC-optimeringar | – En hög, medelhög eller låg poäng för din aktuella identifieringstäckning. Den här typen av poängsättning kan hjälpa dig att avgöra vilka rekommendationer som ska prioriteras snabbt. - En indikation på antalet aktiva Microsoft Defender-produkter (tjänster) av alla tillgängliga produkter. Detta hjälper dig att förstå om det finns en hel produkt som du saknar i din miljö. |

|

Sidofönster för optimeringsinformation, visas när du ökar detaljnivån för en specifik optimering |

– Detaljerad täckningsanalys, inklusive antalet användardefinierade identifieringar, svarsåtgärder och produkter som du har aktiva. - Detaljerade spindeldiagram som visar din täckning över olika hotkategorier, för både användardefinierade och färdiga identifieringar. – Ett alternativ för att hoppa till det specifika hotscenariot på MITRE ATT&CK-sidan i stället för att visa MITRE ATT&CK-täckning endast i sidofönstret. – Ett alternativ för att visa ett fullständigt hotscenario för att öka detaljnivån för ytterligare information om de säkerhetsprodukter och identifieringar som är tillgängliga för att tillhandahålla säkerhetstäckning i din miljö. |

| MITRE ATT&CK-sida | – En ny växlingsknapp för att visa täckning efter hotscenario. Om du har hoppat till MITRE ATT&CK-sidan från antingen ett sidofönster för rekommendationsinformation eller från sidan Visa fullständigt hotscenario är MITRE ATT&CK-sidan förfiltrerad för ditt hotscenario. – Teknikinformationsfönstret, som visas på sidan när du väljer en specifik MITRE ATT&CK-teknik, visar nu antalet aktiva identifieringar av alla tillgängliga identifieringar för den tekniken. |

Mer information finns i Optimera dina säkerhetsåtgärder och Förstå säkerhetstäckning av MITRE ATT&CK-ramverket.

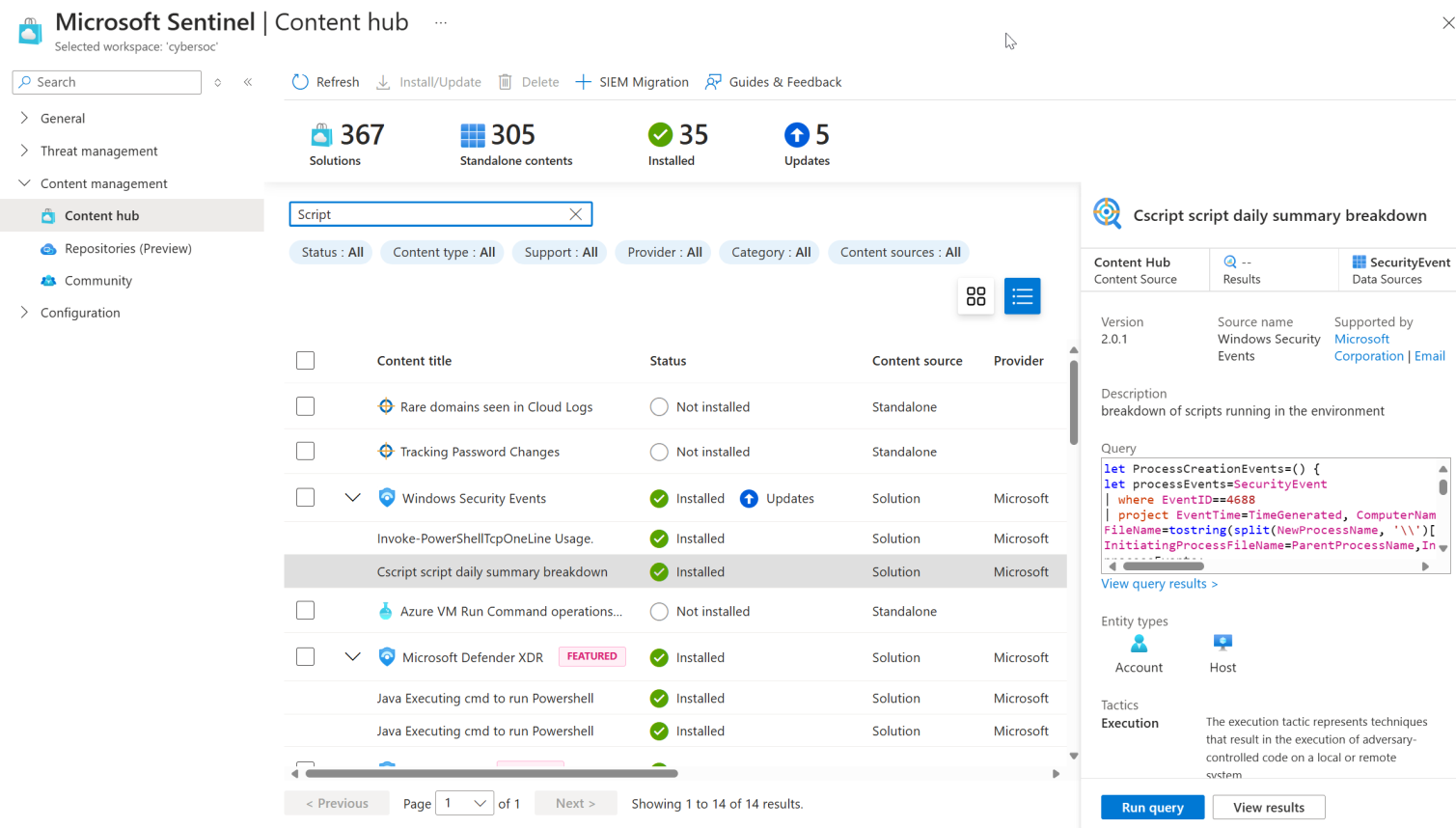

Visa detaljerat lösningsinnehåll i Microsoft Sentinel-innehållshubben

Nu kan du visa det enskilda innehållet som är tillgängligt i en specifik lösning direkt från innehållshubben, även innan du har installerat lösningen. Den här nya synligheten hjälper dig att förstå det innehåll som är tillgängligt för dig och enklare identifiera, planera och installera de specifika lösningar du behöver.

Expandera varje lösning i innehållshubben för att visa inkluderat säkerhetsinnehåll. Till exempel:

Innehållsuppdateringarna för detaljerad lösning innehåller också en generativ AI-baserad sökmotor som hjälper dig att köra mer robusta sökningar, djupdykning i lösningsinnehållet och returnera resultat för liknande termer.

Mer information finns i Identifiera innehåll.

December 2024

- Ny optimeringsrekommendations för SOC baserat på liknande organisationer (förhandsversion)

- Agentlös distribution för SAP-program (begränsad förhandsversion)

- Microsoft Sentinel-arbetsböcker är nu tillgängliga att visa direkt i Microsoft Defender-portalen

- Enhetlig Microsoft Sentinel-lösning för Microsoft Business Apps

- Nytt dokumentationsbibliotek för Microsofts enhetliga säkerhetsåtgärdsplattform

- Ny S3-baserad dataanslutning för Amazon Web Services WAF-loggar (förhandsversion)

Ny optimeringsrekommendations för SOC baserat på liknande organisationer (förhandsversion)

SOC-optimering innehåller nu nya rekommendationer för att lägga till datakällor till din arbetsyta baserat på säkerhetsstatusen för andra kunder i liknande branscher och sektorer som du, och med liknande datainmatningsmönster. Lägg till de rekommenderade datakällorna för att förbättra säkerhetstäckningen för din organisation.

Mer information finns i REFERENS för SOC-optimering av rekommendationer.

Agentlös distribution för SAP-program (begränsad förhandsversion)

Microsoft Sentinel-lösningen för SAP-program stöder nu en agentlös distribution med hjälp av SAP:s egna molnplattformsfunktioner för att tillhandahålla förenklad, agentlös distribution och anslutning. I stället för att distribuera en virtuell dator och en containerbaserad agent använder du SAP Cloud Connector och dess befintliga anslutningar till backend-ABAP-system för att ansluta DITT SAP-system till Microsoft Sentinel.

Den agentlösa lösningen använder SAP Cloud Connector och SAP Integration Suite, som redan är bekanta för de flesta SAP-kunder. Detta minskar distributionstiderna avsevärt, särskilt för dem som är mindre bekanta med Docker, Kubernetes och Linux-administration. Med hjälp av SAP Cloud Connector kan lösningen dra nytta av redan befintliga installationer och etablerade integrationsprocesser. Det innebär att du inte behöver ta itu med nätverksutmaningar igen, eftersom de personer som kör SAP Cloud Connector redan har gått igenom den processen.

Den agentlösa lösningen är kompatibel med SAP S/4HANA Cloud, Private Edition RISE med SAP, SAP S/4HANA lokalt och SAP ERP Central Component (ECC), vilket säkerställer fortsatt funktionalitet för befintligt säkerhetsinnehåll, inklusive identifieringar, arbetsböcker och spelböcker.

Viktigt!

Microsoft Sentinels agentlösa lösning är i begränsad förhandsversion som en förhyrd produkt, som kan ändras avsevärt innan den släpps kommersiellt. Microsoft lämnar inga garantier som uttrycks eller underförstås, med avseende på den information som tillhandahålls här. Åtkomst till den agentlösa lösningen kräver också registrering och är endast tillgänglig för godkända kunder och partner under förhandsversionen.

Mer information finns i:

- Microsoft Sentinel för SAP blir agentlös

- Registrera dig för den begränsade förhandsversionen

- Microsoft Sentinel-lösning för SAP-program: Distributionsöversikt

Microsoft Sentinel-arbetsböcker är nu tillgängliga att visa direkt i Microsoft Defender-portalen

Microsoft Sentinel-arbetsböcker är nu tillgängliga för visning direkt i Microsoft Defender-portalen för enhetliga säkerhetsåtgärder (SecOps). Nu, i Defender-portalen, när du väljer Microsoft Sentinel-arbetsböcker> för hothantering>, finns du kvar i Defender-portalen i stället för att en ny flik öppnas för arbetsböcker i Azure Portal. Fortsätt att tabbning till Azure Portal endast när du behöver redigera dina arbetsböcker.

Microsoft Sentinel-arbetsböcker baseras på Azure Monitor-arbetsböcker och hjälper dig att visualisera och övervaka data som matas in till Microsoft Sentinel. Arbetsböcker lägger till tabeller och diagram med analys för dina loggar och frågor till de verktyg som redan är tillgängliga.

Mer information finns i Visualisera och övervaka dina data med hjälp av arbetsböcker i Microsoft Sentinel och Ansluta Microsoft Sentinel till Microsoft Defender XDR.

Enhetlig Microsoft Sentinel-lösning för Microsoft Business Apps

Microsoft Sentinel tillhandahåller nu en enhetlig lösning för Microsoft Power Platform, Microsoft Dynamics 365 Customer Engagement och Microsoft Dynamics 365 Finance and Operations. Lösningen innehåller dataanslutningar och säkerhetsinnehåll för alla plattformar.

Den uppdaterade lösningen tar bort Dynamics 365 CE-appar och Dynamics 365 Finance and Operations-lösningarna från Microsoft Sentinel-innehållshubben. Befintliga kunder ser att dessa lösningar har bytt namn till lösningen Microsoft Business Applications .

Den uppdaterade lösningen tar också bort Power Platform Inventory-dataanslutningen. Power Platform Inventory-dataanslutningen fortsätter att stödjas på arbetsytor där den redan har distribuerats, men den är inte tillgänglig för nya distributioner på andra arbetsytor.

Mer information finns i:

Vad är Microsoft Sentinel-lösningen för Microsoft Business Apps?

Microsoft Power Platform och Microsoft Dynamics 365 Customer Engagement:

Microsoft Dynamics 365 Finance and Operations:

Nytt dokumentationsbibliotek för Microsofts enhetliga säkerhetsåtgärdsplattform

Hitta centraliserad dokumentation om Microsofts enhetliga SecOps-plattform i Microsoft Defender-portalen. Microsofts enhetliga SecOps-plattform samlar alla funktioner i Microsoft Sentinel, Microsoft Defender XDR, Microsoft Security Exposure Management och generativ AI i Defender-portalen. Lär dig mer om de funktioner som är tillgängliga med Microsofts enhetliga SecOps-plattform och börja sedan planera distributionen.

Ny S3-baserad dataanslutning för Amazon Web Services WAF-loggar (förhandsversion)

Mata in loggar från Amazon Web Services brandvägg för webbprogram (WAF) med Microsoft Sentinels nya S3-baserade anslutningsprogram. Den här anslutningsappen har för första gången en snabb och enkel automatiserad konfiguration som använder AWS CloudFormation-mallar för att skapa resurser. Skicka dina AWS WAF-loggar till en S3-bucket, där vår dataanslutning hämtar och matar in dem.

Mer information och installationsinstruktioner finns i Ansluta Microsoft Sentinel till Amazon Web Services för att mata in AWS WAF-loggar.

November 2024

Microsoft Sentinel-tillgänglighet i Microsoft Defender-portalen

Vi har tidigare meddelat att Microsoft Sentinel är allmänt tillgängligt i Microsofts enhetliga säkerhetsåtgärdsplattform i Microsoft Defender-portalen.

I förhandsversionen är Microsoft Sentinel tillgängligt i Defender-portalen även utan Microsoft Defender XDR eller en Microsoft 365 E5-licens. Mer information finns i:

- Microsoft Sentinel i Microsoft Defender-portalen

- Ansluta Microsoft Sentinel till Microsoft Defender-portalen

Oktober 2024

Uppdateringar för Microsoft Sentinel-lösningen för Microsoft Power Platform

Från och med den 17 oktober 2024 dirigeras granskningsloggningsdata för Power Apps, Power Platform DLP och Power Platform Connectors till PowerPlatformAdminActivity tabellen i stället för tabellerna PowerAppsActivityoch PowerPlatformDlpActivityPowerPlatformConnectorActivity .

Säkerhetsinnehållet i Microsoft Sentinel-lösningen för Microsoft Power Platform uppdateras med den nya tabellen och scheman för Power Apps, Power Platform DLP och Power Platform Connectors. Vi rekommenderar att du uppdaterar Power Platform-lösningen på din arbetsyta till den senaste versionen och tillämpar de uppdaterade analysregelmallarna för att dra nytta av ändringarna. Mer information finns i Installera eller uppdatera innehåll.

Kunder som använder inaktuella dataanslutningar för Power Apps, Power Platform DLP och Power Platform Connectors kan på ett säkert sätt koppla från och ta bort dessa anslutningsappar från sin Microsoft Sentinel-arbetsyta. Alla associerade dataflöden matas in med power platform admin activity connector.

Mer information finns i Meddelandecenter.

September 2024

- Schemamappning har lagts till i SIEM-migreringsmiljön

- Widgetar från tredje part som ska dras tillbaka i februari 2025

- Azure-reservationer har nu förköpsplaner tillgängliga för Microsoft Sentinel

- Import/export av automatiseringsregler är nu allmänt tillgängliga (GA)

- Google Cloud Platform-dataanslutningar är nu allmänt tillgängliga (GA)

- Microsoft Sentinel är nu allmänt tillgängligt (GA) i Azure Israel Central

Schemamappning har lagts till i SIEM-migreringsmiljön

Sedan SIEM-migreringen blev allmänt tillgänglig i maj 2024 har stadiga förbättringar gjorts för att migrera din säkerhetsövervakning från Splunk. Med följande nya funktioner kan kunderna ge mer sammanhangsberoende information om sin Splunk-miljö och användning till Översättningsmotorn för Microsoft Sentinel SIEM-migrering:

- Schemamappning

- Stöd för Splunk-makron i översättning

- Stöd för Splunk-sökningar i översättning

Mer information om dessa uppdateringar finns i SIEM-migrering.

Mer information om SIEM-migrering finns i följande artiklar:

- Bli en Microsoft Sentinel-ninja – migreringsavsnitt

- SIEM-migreringsuppdatering – Microsoft Sentinel-blogg

Widgetar från tredje part som ska dras tillbaka i februari 2025

Med omedelbar verkan kan du inte längre aktivera funktionen för att skapa berikningswidgetar som hämtar data från externa datakällor från tredje part. Dessa widgetar visas på Microsoft Sentinel-entitetssidor och på andra platser där entitetsinformation visas. Den här ändringen sker eftersom du inte längre kan skapa det Azure-nyckelvalv som krävs för att få åtkomst till dessa externa datakällor.

Om du redan använder widgetar från tredje part, dvs. om det här nyckelvalvet redan finns, kan du fortfarande konfigurera och använda widgetar som du inte använde tidigare, men vi rekommenderar inte att du gör det.

Från och med februari 2025 kommer alla befintliga berikningswidgetar som hämtar data från tredjepartskällor att sluta visas, på entitetssidor eller någon annanstans.

Om din organisation använder widgetar från tredje part rekommenderar vi att du inaktiverar dem i förväg genom att ta bort nyckelvalvet som du skapade för detta ändamål från resursgruppen. Nyckelvalvets namn börjar med "widgetar".

Berikningswidgetar baserade på datakällor från första part påverkas inte av den här ändringen och fortsätter att fungera som tidigare. "Datakällor från första part" innehåller alla data som redan har matats in i Microsoft Sentinel från externa källor– med andra ord allt i tabeller i Log Analytics-arbetsytan – och Microsoft Defender Hotinformation.

Förköpsplaner är nu tillgängliga för Microsoft Sentinel

Förköpsplaner är en typ av Azure-reservation. När du köper en förköpsplan får du incheckningsenheter (CUS) på rabatterade nivåer för en specifik produkt. Microsoft Sentinel-incheckningsenheter (SCUs) gäller för berättigade kostnader på din arbetsyta. När du har förutsägbara kostnader sparar du pengar genom att välja rätt förköpsplan!

Mer information finns i Optimera kostnader med en förköpsplan.

Import/export av automatiseringsregler är nu allmänt tillgängliga (GA)

Möjligheten att exportera automatiseringsregler till Azure Resource Manager-mallar (ARM) i JSON-format och importera dem från ARM-mallar är nu allmänt tillgänglig efter en kort förhandsversionsperiod.

Läs mer om att exportera och importera automatiseringsregler.

Google Cloud Platform-dataanslutningar är nu allmänt tillgängliga (GA)

Microsoft Sentinels dataanslutningar för Google Cloud Platform (GCP), baserade på vår codeless connector platform (CCP) är nu allmänt tillgängliga. Med dessa anslutningsappar kan du mata in loggar från GCP-miljön med hjälp av GCP Pub/Sub-funktionen:

Anslutningsprogrammet för Pub/Undergranskningsloggar för Google Cloud Platform (GCP) samlar in spårningsloggar för åtkomst till GCP-resurser. Analytiker kan övervaka dessa loggar för att spåra resursåtkomstförsök och identifiera potentiella hot i GCP-miljön.

Anslutningsappen för Google Cloud Platform (GCP) Security Command Center samlar in resultat från Google Security Command Center, en robust plattform för säkerhet och riskhantering för Google Cloud. Analytiker kan se dessa resultat för att få insikter om organisationens säkerhetsstatus, inklusive tillgångsinventering och identifiering, identifiering av sårbarheter och hot samt riskreducering och reparation.

Mer information om dessa anslutningsappar finns i Mata in Google Cloud Platform-loggdata i Microsoft Sentinel.

Microsoft Sentinel är nu allmänt tillgängligt (GA) i Azure Israel Central

Microsoft Sentinel är nu tillgängligt i Regionen Israel, centrala Azure, med samma funktion som alla andra kommersiella Azure-regioner.

Mer information finns i som Microsoft Sentinel-funktionsstöd för kommersiella/andra Azure-moln och Geografisk tillgänglighet och datahemvist i Microsoft Sentinel.

Augusti 2024

- Log Analytics-agenten dras tillbaka

- Export- och importautomatiseringsregler (förhandsversion)

- Microsoft Sentinel-stöd i hantering av flera klientorganisationer i Microsoft Defender (förhandsversion)

- Premium Microsoft Defender Hotinformation dataanslutningsprogram (förhandsversion)

- Enhetliga AMA-baserade anslutningsappar för syslog-inmatning

- Bättre synlighet för Windows-säkerhetshändelser

- Ny kvarhållningsplan för tilläggsloggar (förhandsversion)

- Skapa sammanfattningsregler för stora datauppsättningar (förhandsversion)

Log Analytics-agenten dras tillbaka

Från och med den 31 augusti 2024 har Log Analytics-agenten (MMA/OMS) dragits tillbaka.

Logginsamling från många enheter och enheter stöds nu av Common Event Format (CEF) via AMA, Syslog via AMA eller anpassade loggar via AMA-dataanslutningen i Microsoft Sentinel. Om du har använt Log Analytics-agenten i din Microsoft Sentinel-distribution rekommenderar vi att du migrerar till Azure Monitor Agent (AMA).

Mer information finns i:

- Hitta din Microsoft Sentinel-dataanslutning

- Migrera till Azure Monitor-agenten från Log Analytics-agenten

- AMA-migrering för Microsoft Sentinel

- Bloggar:

Export- och importautomatiseringsregler (förhandsversion)

Hantera dina Microsoft Sentinel-automatiseringsregler som kod! Nu kan du exportera dina automatiseringsregler till ARM-mallfiler (Azure Resource Manager) och importera regler från dessa filer som en del av ditt program för att hantera och kontrollera dina Microsoft Sentinel-distributioner som kod. Exportåtgärden skapar en JSON-fil på webbläsarens nedladdningsplats, som du sedan kan byta namn på, flytta och på annat sätt hantera som alla andra filer.

Den exporterade JSON-filen är arbetsyteoberoende, så den kan importeras till andra arbetsytor och till och med andra klienter. Som kod kan den också vara versionskontrollerad, uppdaterad och distribuerad i ett hanterat CI/CD-ramverk.

Filen innehåller alla parametrar som definierats i automatiseringsregeln. Regler av valfri utlösartyp kan exporteras till en JSON-fil.

Läs mer om att exportera och importera automatiseringsregler.

Microsoft Sentinel-stöd i hantering av flera klientorganisationer i Microsoft Defender (förhandsversion)

Om du har registrerat Microsoft Sentinel på Microsoft Unified Security Operations Platform är Microsoft Sentinel-data nu tillgängliga med Defender XDR-data i Microsoft Defender-hantering av flera klientorganisationer. Endast en Microsoft Sentinel-arbetsyta per klient stöds för närvarande i Microsofts plattform för enhetliga säkerhetsåtgärder. Därför visar Microsoft Defender multitenanthantering data om säkerhetsinformation och händelsehantering (SIEM) från en Microsoft Sentinel-arbetsyta per klientorganisation. Mer information finns i Microsoft Defender-hantering av flera klientorganisationer och Microsoft Sentinel i Microsoft Defender-portalen.

Premium Microsoft Defender Hotinformation dataanslutningsprogram (förhandsversion)

Din premiumlicens för Microsoft Defender Hotinformation (MDTI) låser nu upp möjligheten att mata in alla premiumindikatorer direkt på din arbetsyta. Premium MDTI-dataanslutningsappen lägger till mer i dina jakt- och forskningsfunktioner i Microsoft Sentinel.

Mer information finns i Förstå hotinformation.

Enhetliga AMA-baserade anslutningsappar för syslog-inmatning

Med log analytics-agentens förestående tillbakadragande har Microsoft Sentinel konsoliderat insamling och inmatning av syslog-, CEF- och anpassade loggmeddelanden i tre dataanslutningar för flera syften baserat på Azure Monitor Agent (AMA):

- Syslog via AMA för alla enheter vars loggar matas in i Syslog-tabellen i Log Analytics.

- Common Event Format (CEF) via AMA för alla enheter vars loggar matas in i CommonSecurityLog-tabellen i Log Analytics.

- Nytt! Anpassade loggar via AMA (förhandsversion), för någon av 15 enhetstyper eller valfri olistad enhet, vars loggar matas in i anpassade tabeller med namn som slutar _CL i Log Analytics.

Dessa anslutningsappar ersätter nästan alla befintliga anslutningsappar för enskilda enhets- och installationstyper som har funnits hittills, som baserades på antingen den äldre Log Analytics-agenten (även kallad MMA eller OMS) eller den aktuella Azure Monitor-agenten. Lösningarna som tillhandahålls i innehållshubben för alla dessa enheter och installationer innehåller nu den av dessa tre anslutningsappar som är lämpliga för lösningen.* De ersatta anslutningsapparna har nu markerats som "Inaktuella" i galleriet för dataanslutningsappar.

De datainmatningsdiagram som tidigare hittades på varje enhets anslutningssida finns nu i enhetsspecifika arbetsböcker som paketeras med varje enhets lösning.

* När du installerar lösningen för något av dessa program, enheter eller enheter, för att säkerställa att den tillhörande dataanslutningen är installerad, måste du välja Installera med beroenden på lösningssidan och sedan markera dataanslutningsappen på följande sida.

De uppdaterade procedurerna för att installera dessa lösningar finns i följande artiklar:

- CEF via AMA-dataanslutning – Konfigurera specifik installation eller enhet för Datainmatning i Microsoft Sentinel

- Syslog via AMA-dataanslutning – Konfigurera specifik installation eller enhet för Microsoft Sentinel-datainmatning

- Anpassade loggar via AMA-dataanslutning – Konfigurera datainmatning till Microsoft Sentinel från specifika program

Bättre synlighet för Windows-säkerhetshändelser

Vi har förbättrat schemat för tabellen SecurityEvent som är värd för Windows-säkerhet händelser och har lagt till nya kolumner för att säkerställa kompatibilitet med Azure Monitor Agent (AMA) för Windows (version 1.28.2). Dessa förbättringar är utformade för att öka synligheten och transparensen för insamlade Windows-händelser. Om du inte är intresserad av att ta emot data i dessa fält kan du använda en inmatningstidstransformering (till exempel "project-away" för att släppa dem.

Ny kvarhållningsplan för tilläggsloggar (förhandsversion)

Med den nya kvarhållningsplanen för tilläggsloggar för Log Analytics-tabeller kan du mata in stora mängder loggar med stora volymer med ytterligare värde för säkerhet till en mycket lägre kostnad. Hjälploggar är tillgängliga med interaktiv kvarhållning i 30 dagar, där du kan köra enkla frågor med en tabell på dem, till exempel för att sammanfatta och aggregera data. Efter den 30-dagarsperioden går extra loggdata till långsiktig kvarhållning, som du kan definiera i upp till 12 år, till en extremt låg kostnad. Med den här planen kan du också köra sökjobb på data i långsiktig kvarhållning och endast extrahera de poster som du vill ha till en ny tabell som du kan behandla som en vanlig Log Analytics-tabell med fullständiga frågefunktioner.

Mer information om tilläggsloggar och jämföra med analysloggar finns i Loggkvarhållningsplaner i Microsoft Sentinel.

Mer detaljerad information om de olika logghanteringsplanerna finns i Tabellplaner i översiktsartikeln för Azure Monitor-loggar i Azure Monitor-dokumentationen.

Skapa sammanfattningsregler i Microsoft Sentinel för stora datamängder (förhandsversion)

Microsoft Sentinel ger nu möjlighet att skapa dynamiska sammanfattningar med hjälp av Azure Monitor-sammanfattningsregler, som aggregerar stora uppsättningar data i bakgrunden för en smidigare säkerhetsåtgärd på alla loggnivåer.

- Få åtkomst till sammanfattningsregelresultat via Kusto-frågespråk (KQL) för identifierings-, undersöknings-, jakt- och rapporteringsaktiviteter.

- Kör KQL-frågor (high performance Kusto-frågespråk) på sammanfattade data.

- Använd sammanfattningsregelresultat för längre perioder i undersökningar, jakt och efterlevnadsaktiviteter.

Mer information finns i Aggregera Microsoft Sentinel-data med sammanfattningsregler.