Upptäck angripare med hotinformation på Microsofts enhetliga SecOps-plattform

Upptäck och neutralisera moderna angripare med hotinformation i Microsofts plattform för enhetliga säkerhetsåtgärder (SecOps). Oavsett om du använder Microsofts hotinformation eller andra källor som är viktiga för din SecOps-organisation, förenar Hotinformation i Microsoft Defender-portalen de verktyg som behövs för att identifiera cyberattacker och deras infrastruktur.

Hotinformation i Defender-portalen

Framväxten av nya cybersäkerhetshot och hotaktörer och den kontinuerliga utvecklingen av hotlandskapet resulterar i en ständigt ökande mängd hotinformation som säkerhetsoperationscentra (SOCs) måste undersöka. Den här hotinformationen tar många former – från specifika indikatorer på kompromettering (IOP) till rapporter och analyser – och kan komma från olika källor. Microsofts enhetliga SecOps-plattform i Defender-portalen konsoliderar all hotinformation på en plats så att soC:er kan utvärdera den här intelligensen snabbt och korrekt för att fatta välgrundade beslut. Microsofts enhetliga SecOps-plattform i Defender-portalen hämtar hotinformation från följande källor:

- Microsoft Defender XDR Threat Analytics-rapporter

- Microsoft Defender Hotinformation artiklar och datauppsättningar

- Microsoft Sentinel hotinformation

Hotanalys i Microsoft Defender XDR

Hotanalys är Microsoft Defender XDR lösning för hotinformation i produkten från experter på Microsofts säkerhetsforskare. Den är utformad för att hjälpa säkerhetsteamen att vara så effektiva som möjligt när de står inför nya hot, till exempel:

- Aktiva hotaktörer och deras kampanjer

- Populära och nya attacktekniker

- Kritiska sårbarheter

- Vanliga attackytor

- Vanlig skadlig kod

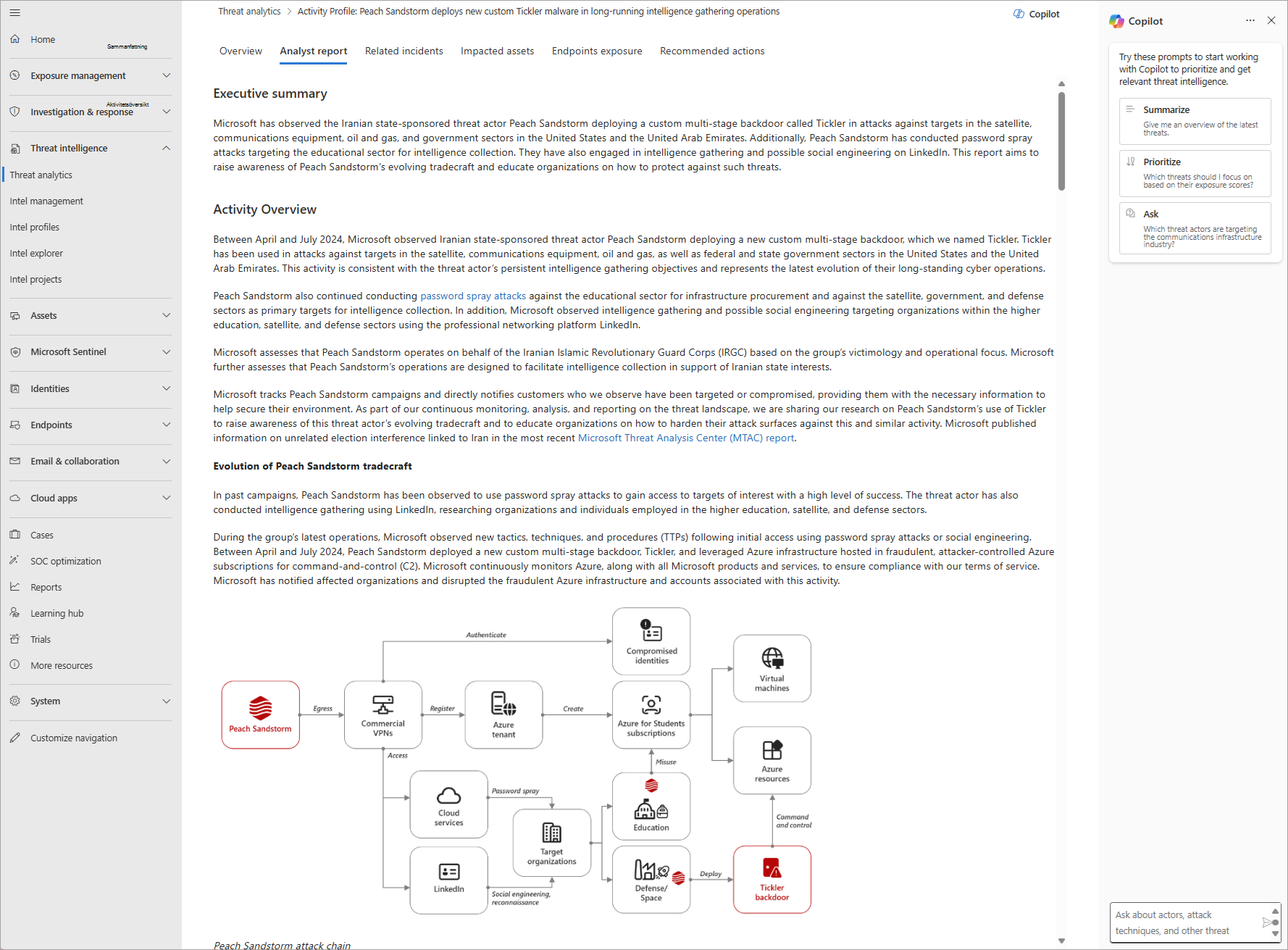

Avsnittet analytikerrapport i en hotanalysrapport

Varje rapport innehåller en analys av ett spårat hot och omfattande vägledning om hur du skyddar mot det hotet. Den innehåller också data från nätverket som anger om hotet är aktivt och om du har tillämpliga skydd på plats.

Mer information finns i Hotanalys i Microsoft Defender XDR.

Microsoft Defender Hotinformation

Microsoft Defender Hotinformation (Defender TI) hjälper till att effektivisera prioriteringen av säkerhetsanalytiker, incidenthantering, hotjakt och arbetsflöden för sårbarhetshantering. Defender TI sammanställer och berikar viktig hotinformation i ett lättanvänt gränssnitt där användare kan korrelera IOPS med relaterade artiklar, aktörsprofiler och sårbarheter. Defender TI låter också analytiker samarbeta med andra Defender TI-licensierade användare i sin klientorganisation i undersökningar.

Du kan komma åt Defender TI på följande sidor i navigeringsmenyn hotinformation i Defender-portalen:

- Intel-profiler – Åtkomst till ett omfattande bibliotek med hotskådespelare, verktyg och sårbarhetsprofiler.

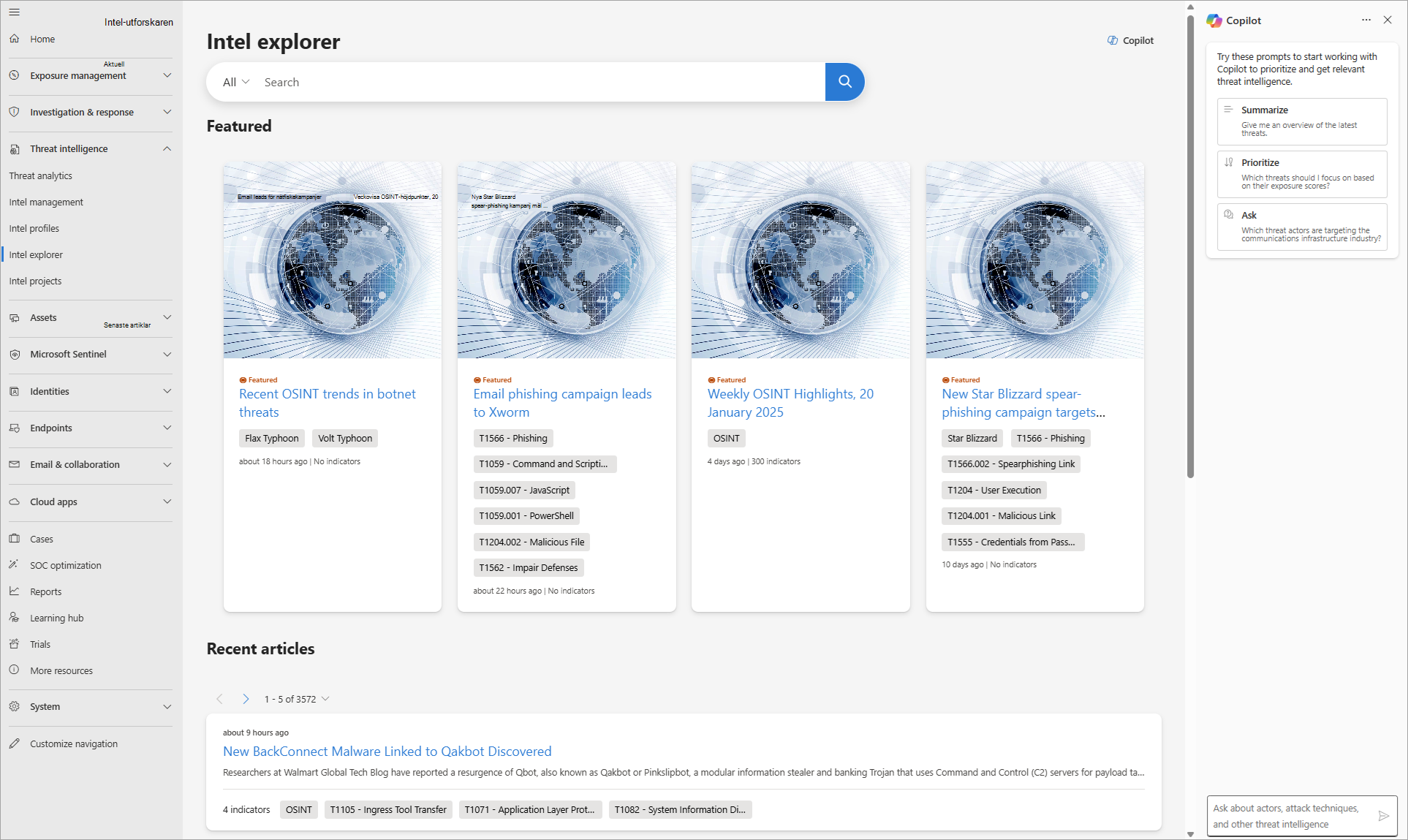

- Intel Explorer – Bläddra bland hotinformation för relevanta analyser, artefakter och indikatorer.

- Intel-projekt – Hantera säkerhetsartefakter för hela klientorganisationen.

Defender TI:s Intel Explorer-sida i Defender-portalen

Mer information finns i Vad är Microsoft Defender Hotinformation?.

Hantering av hotinformation

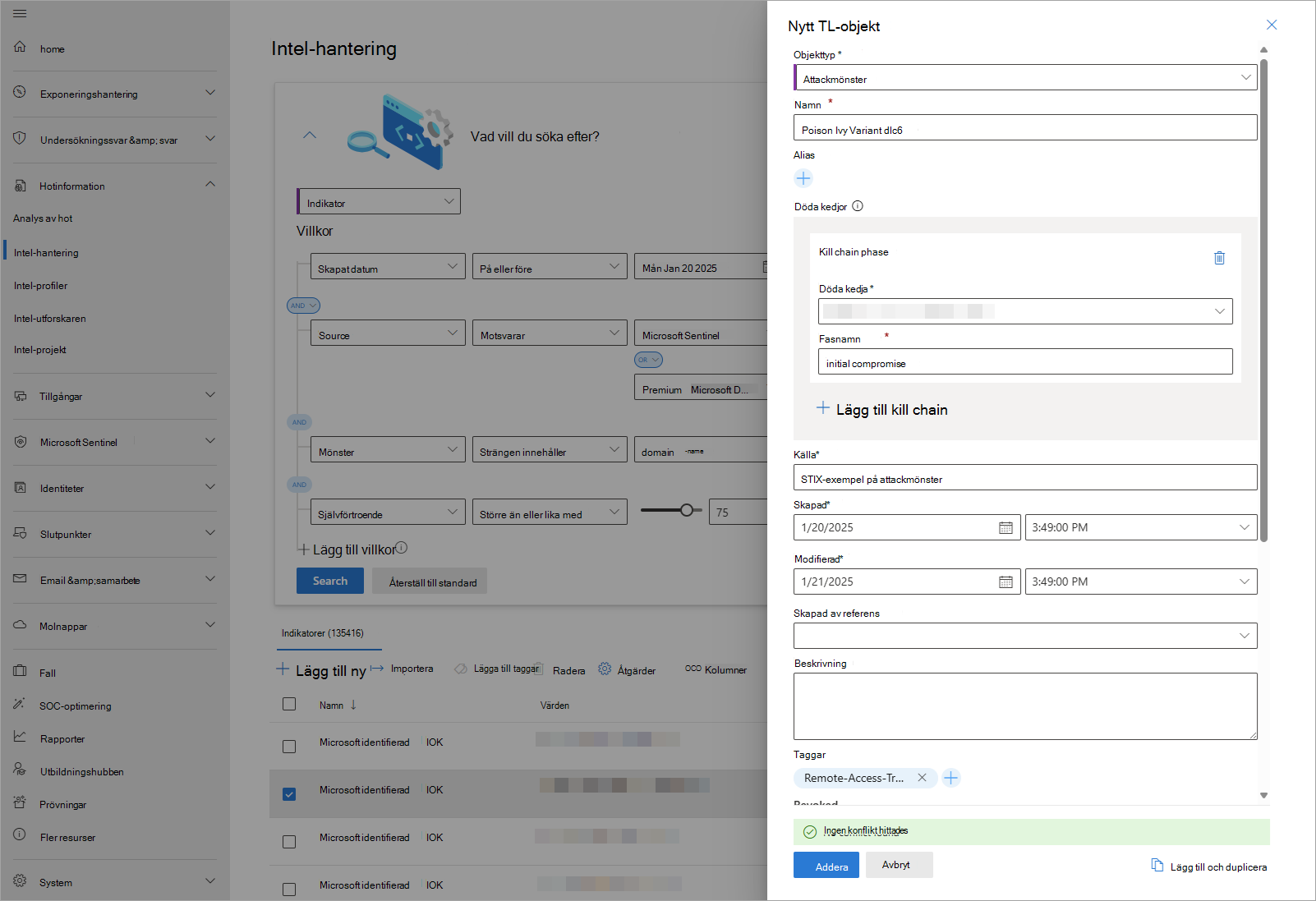

Intel-hantering drivs av Microsoft Sentinel och innehåller verktyg för att uppdatera, söka efter och skapa hotinformation och hantera den i stor skala.

De vanligaste formerna av hotinformation är hotindikatorer eller IOPS. En annan aspekt av hotinformation representerar hotaktörer, deras tekniker, taktik och procedurer (TTP), deras infrastruktur och deras offer. Intel-hantering stöder hantering av alla dessa aspekter med structured threat information expression (STIX), standarden med öppen källkod för utbyte av hotinformation.

Intel-hanteringen operationaliserar din hotinformation medan Microsoft Sentinel källor den med följande metoder för inmatning:

- Importera hotinformation till Microsoft Sentinel genom att aktivera dataanslutningar till olika plattformar för hotinformation, inklusive Microsofts egen Defender TI.

- Anslut hotinformation till Microsoft Sentinel med hjälp av uppladdnings-API:et för att ansluta olika plattformar för hotinformation eller anpassade program.

- Skapa hotinformation individuellt eller importera med hjälp av en fil från Intel-hanteringsgränssnittet.

Exempel på att lägga till ett nytt STIX-objekt i Intel-hantering

Mer information finns i Förstå hotinformation i Microsoft Sentinel.