Använda matchande analys för att identifiera hot

Dra nytta av hotinformation som skapats av Microsoft för att generera aviseringar och incidenter med hög återgivning med Microsoft Defender Hotinformation Analytics-regeln. Den här inbyggda regeln i Microsoft Sentinel matchar indikatorer med CEF-loggar (Common Event Format), Windows DNS-händelser med domän- och IPv4-hotindikatorer, syslog-data med mera.

Förutsättningar

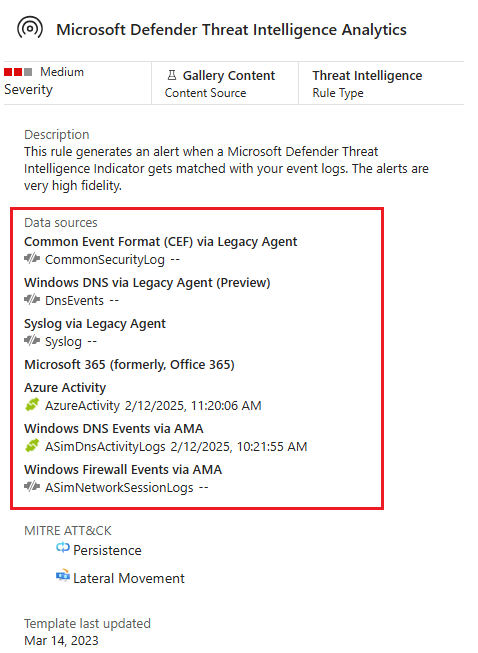

Du måste installera en eller flera av de dataanslutningar som stöds för att skapa aviseringar och incidenter med hög återgivning. En premium-Microsoft Defender Hotinformation-licens krävs inte. Installera lämpliga lösningar från innehållshubben för att ansluta dessa datakällor:

- Common Event Format (CEF) via äldre agent

- Windows DNS via äldre agent (förhandsversion)

- Syslog via äldre agent

- Microsoft 365 (tidigare Office 365)

- Azure-aktivitetsloggar

- Windows DNS via AMA

- ASIM-nätverkssessioner

Beroende på din datakälla kan du till exempel använda följande lösningar och dataanslutningar:

Konfigurera matchande analysregel

Matchande analys konfigureras när du aktiverar Microsoft Defender Hotinformation Analytics-regeln.

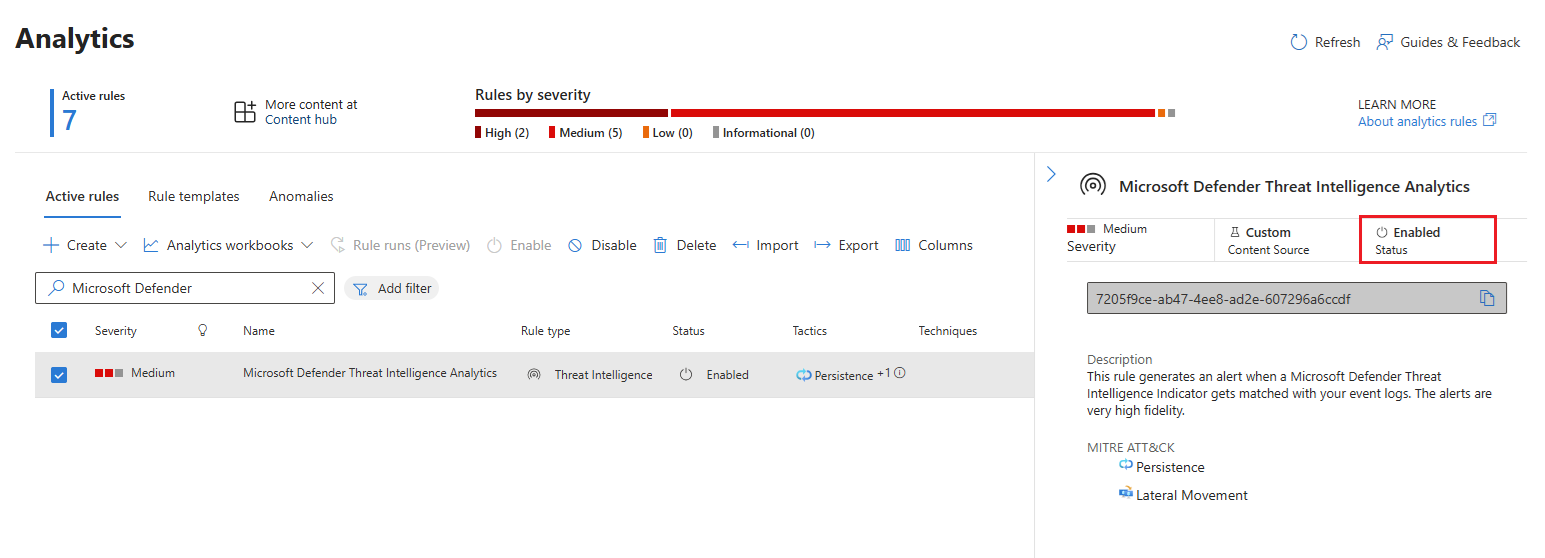

Under avsnittet Konfiguration väljer du menyn Analys .

Välj fliken Regelmallar .

I sökfönstret anger du hotinformation.

Välj regelmallen Microsoft Defender Hotinformation Analytics.

Välj Skapa regel. Regelinformationen är skrivskyddad och standardstatusen för regeln är aktiverad.

Välj Granska>Skapa.

Datakällor och indikatorer

Microsoft Defender Hotinformation Analytics matchar dina loggar med domän-, IP- och URL-indikatorer på följande sätt:

-

CEF-loggar som matas in i Log Analytics-tabellen

CommonSecurityLogmatchar URL- och domänindikatorer om deRequestURLfylls i i fältet och IPv4-indikatorer i fältetDestinationIP. -

Windows DNS-loggar, där

SubType == "LookupQuery"inmatade iDnsEventstabellen matchar domänindikatorer iNamefältet och IPv4-indikatorer iIPAddressesfältet. -

Syslog-händelser, där

Facility == "cron"inmatade iSyslogtabellen matchar domän- och IPv4-indikatorer direkt från fältetSyslogMessage. -

Office-aktivitetsloggar som matas in i

OfficeActivitytabellen matchar IPv4-indikatorer direkt från fältetClientIP. -

Azure-aktivitetsloggar som matas in i

AzureActivitytabellen matchar IPv4-indikatorer direkt från fältetCallerIpAddress. -

ASIM DNS-loggar som matas in i

ASimDnsActivityLogstabellen matchar domänindikatorer om deDnsQueryfylls i i fältet och IPv4-indikatorer i fältetDnsResponseName. -

ASIM-nätverkssessioner som matas in i

ASimNetworkSessionLogstabellen matchar IPv4-indikatorer om de fylls i i ett eller flera av följande fält:DstIpAddr,DstNatIpAddr,SrcNatIpAddr,SrcIpAddr,DvcIpAddr.

Sortera en incident som genereras av matchande analys

Om Microsofts analys hittar en matchning grupperas alla aviseringar som genereras i incidenter.

Använd följande steg för att sortera igenom de incidenter som genereras av Microsoft Defender Hotinformation Analytics-regeln:

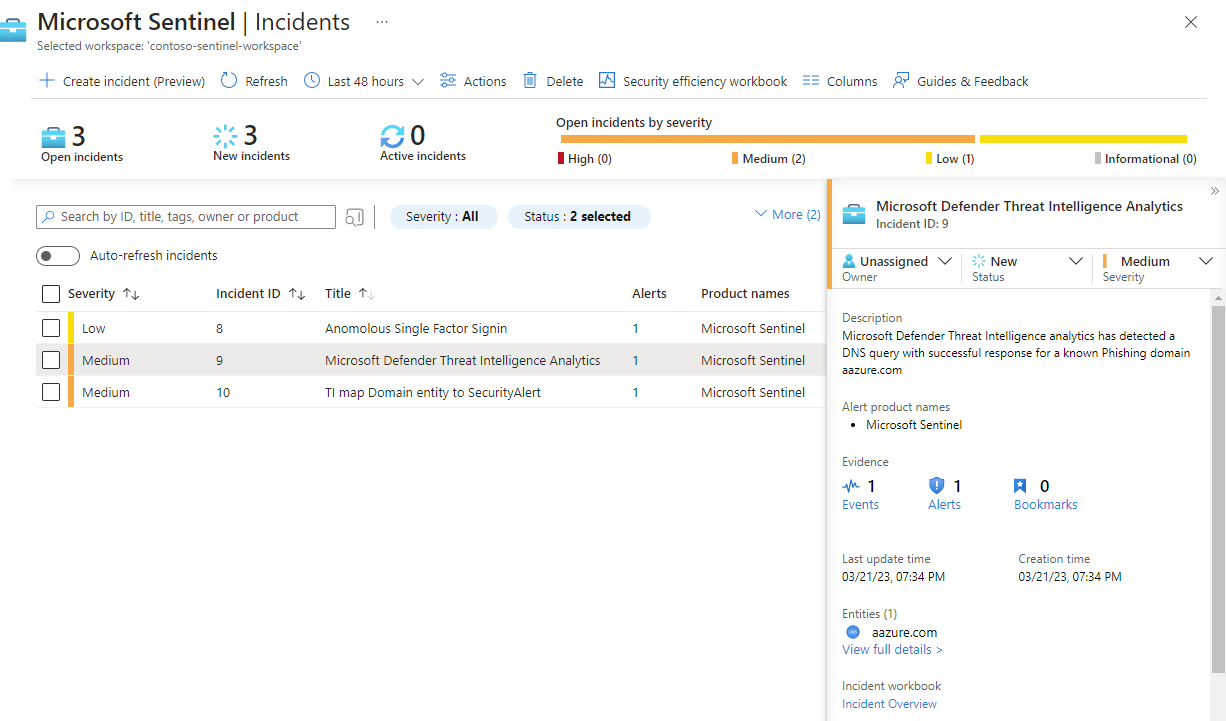

I Microsoft Sentinel-arbetsytan där du aktiverade regeln Microsoft Defender Hotinformation Analytics väljer du Incidenter och söker efter Microsoft Defender Hotinformation Analytics.

Alla incidenter som hittas visas i rutnätet.

Välj Visa fullständig information för att visa entiteter och annan information om incidenten, till exempel specifika aviseringar.

Här följer ett exempel.

Observera allvarlighetsgraden som tilldelats aviseringarna och incidenten. Beroende på hur indikatorn matchas tilldelas en lämplig allvarlighetsgrad till en avisering från

InformationaltillHigh. Om indikatorn till exempel matchas med brandväggsloggar som tillät trafiken genereras en varning med hög allvarlighetsgrad. Om samma indikator matchades med brandväggsloggar som blockerade trafiken är den genererade aviseringen låg eller medelhög.Aviseringar grupperas sedan per observerbar bas av indikatorn. Till exempel grupperas alla aviseringar som genereras under en tidsperiod på 24 timmar som matchar domänen

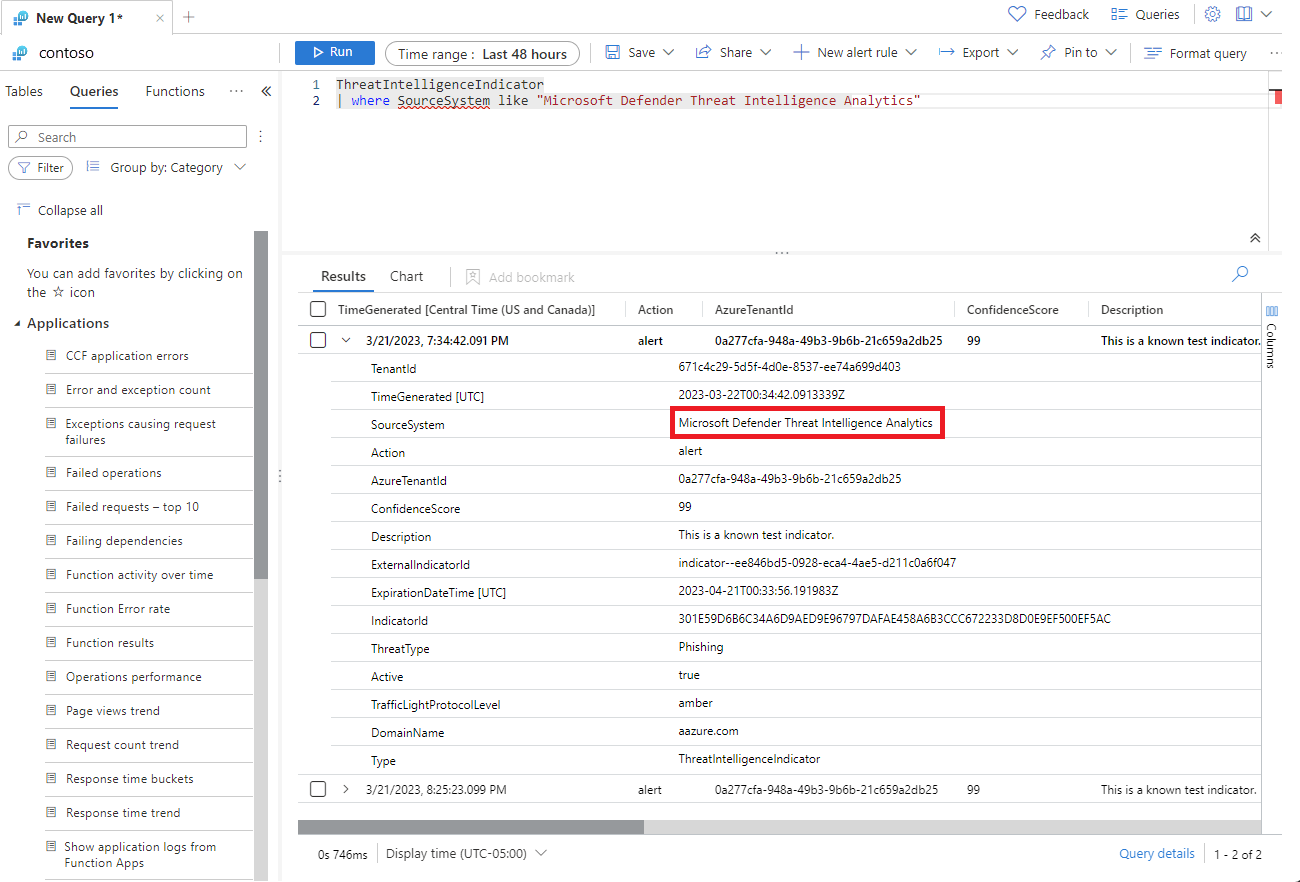

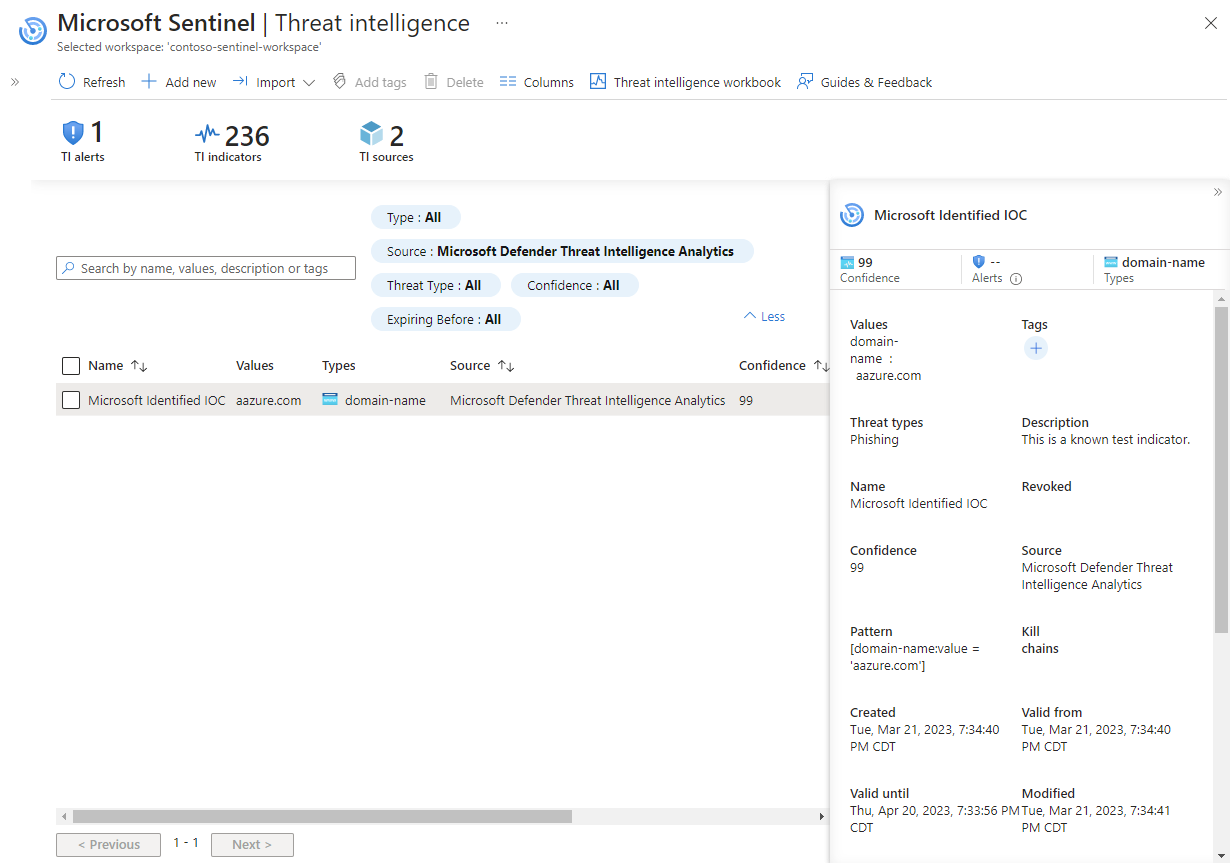

contoso.comi en enskild incident med en allvarlighetsgrad tilldelad baserat på den högsta allvarlighetsgraden för aviseringar.Observera indikatorinformationen. När en matchning hittas publiceras indikatorn i Log Analytics-tabellen

ThreatIntelligenceIndicatorsoch den visas på sidan Hotinformation . För alla indikatorer som publiceras från den här regeln definieras källan somMicrosoft Threat Intelligence Analytics.

Här är ett exempel på ThreatIntelligenceIndicators tabellen.

Här är ett exempel på att söka efter indikatorerna i hanteringsgränssnittet.

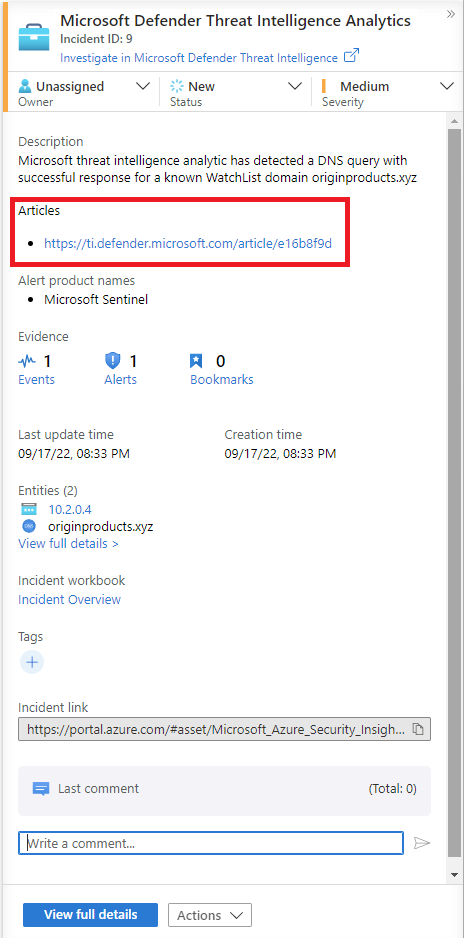

Hämta mer kontext från Microsoft Defender Hotinformation

Tillsammans med aviseringar och incidenter med hög återgivning innehåller vissa Microsoft Defender Hotinformation indikatorer en länk till en referensartikel i Intel Explorer.

Mer information finns i Söka och pivotera med Intel Explorer.

Relaterat innehåll

I den här artikeln har du lärt dig hur du ansluter hotinformation som skapats av Microsoft för att generera aviseringar och incidenter. Mer information om hotinformation i Microsoft Sentinel finns i följande artiklar:

- Arbeta med hotindikatorer i Microsoft Sentinel.

- Anslut Microsoft Sentinel till STIX/TAXII-hotinformationsflöden.

- Ansluta plattformar för hotinformation till Microsoft Sentinel.

- Se vilka TIP-plattformar, TAXII-feeds och berikningar som enkelt kan integreras med Microsoft Sentinel.