Microsoft Sentinel i Microsoft Defender-portalen

Den här artikeln beskriver Microsoft Sentinel-upplevelsen i Microsoft Defender-portalen. Microsoft Sentinel är allmänt tillgängligt i Microsofts enhetliga säkerhetsåtgärdsplattform i Microsoft Defender-portalen med Microsoft Defender XDR. Mer information finns i:

- Blogginlägg: Allmän tillgänglighet för Microsofts plattform för enhetliga säkerhetsåtgärder

- Blogginlägg: Vanliga frågor och svar om plattformen för enhetliga säkerhetsåtgärder

- Ansluta Microsoft Sentinel till Microsoft Defender XDR

- Microsoft Sentinel-funktionsstöd för kommersiella/andra Azure-moln

För förhandsversion är Microsoft Sentinel tillgängligt i Defender-portalen utan Microsoft Defender XDR eller en E5-licens.

Nya och förbättrade funktioner

I följande tabell beskrivs de nya eller förbättrade funktionerna som är tillgängliga i Defender-portalen med integrering av Microsoft Sentinel. Microsoft fortsätter att förnya den här nya upplevelsen med funktioner som kan vara exklusiva för Defender-portalen.

| Funktioner | beskrivning |

|---|---|

| Avancerad jakt | Fråga från en enda portal i olika datauppsättningar för att göra jakten mer effektiv och ta bort behovet av kontextväxling. Använd Security Copilot för att generera din KQL. Visa och fråga efter alla data, inklusive data från Microsofts säkerhetstjänster och Microsoft Sentinel. Använd allt befintligt innehåll på Microsoft Sentinel-arbetsytan, inklusive frågor och funktioner. Mer information finns i följande artiklar: - Avancerad jakt i Microsoft Defender-portalen - Security Copilot i avancerad jakt |

| Case Management | Hantera SecOps-ärenden internt i Defender-portalen utan att förlora säkerhetskontexten. Definiera ditt eget ärendearbetsflöde med anpassade statusvärden. Tilldela uppgifter till medarbetare och konfigurera förfallodatum. Hantera eskaleringar och komplexa fall genom att länka flera incidenter till ett ärende. Mer information finns i Hantera ärenden internt i Microsofts plattform för enhetliga säkerhetsåtgärder. |

| Microsoft Copilot i Microsoft Defender | När du undersöker incidenter i Defender-portalen - Sammanfatta incidenter - Analysera skript - Analysera filer - Skapa incidentrapporter När du jagar efter hot i avancerad jakt skapar du KQL-frågor som är redo att köras med hjälp av frågeassistenten. Mer information finns i Microsoft Security Copilot i avancerad jakt. |

| SOC-optimeringar | Få rekommendationer med hög återgivning och åtgärd som hjälper dig att identifiera områden för att: – Minska kostnaderna – Lägg till säkerhetskontroller – Lägga till data som saknas SOC-optimeringar är tillgängliga i Defender och Azure Portal, är skräddarsydda för din miljö och baseras på din aktuella täckning och hotlandskap. Mer information finns i följande artiklar: - Optimera dina säkerhetsåtgärder - Använda SOC-optimeringar programmatiskt - REFERENS för SOC-optimering av rekommendationer |

I följande tabell beskrivs de ytterligare funktioner som är tillgängliga i Defender-portalen med integrering av Microsoft Sentinel och Microsoft Defender XDR som en del av Microsofts enhetliga säkerhetsåtgärdsplattform.

| Funktioner | beskrivning |

|---|---|

| Attackavstöring | Distribuera automatiska angreppsstörningar för SAP med både Defender-portalen och Microsoft Sentinel-lösningen för SAP-program. Du kan till exempel innehålla komprometterade tillgångar genom att låsa misstänkta SAP-användare i händelse av en ekonomisk processmanipuleringsattack. Funktioner för attackavbrott för SAP är endast tillgängliga i Defender-portalen. Om du vill använda attackavbrott för SAP uppdaterar du agentversionen för dataanslutningsappen och ser till att relevant Azure-roll tilldelas till agentens identitet. Mer information finns i Automatisk attackavbrott för SAP. |

| Enhetliga entiteter | Entitetssidor för enheter, användare, IP-adresser och Azure-resurser i Defender-portalen visar information från Microsoft Sentinel- och Defender-datakällor. Dessa entitetssidor ger dig en utökad kontext för dina utredningar av incidenter och aviseringar i Defender-portalen. Mer information finns i Undersöka entiteter med entitetssidor i Microsoft Sentinel. |

| Enhetliga incidenter | Hantera och undersöka säkerhetsincidenter på en enda plats och från en enda kö i Defender-portalen. Använd Security Copilot för att sammanfatta, svara och rapportera. Incidenter inkluderar: – Data från källornas bredd – AI-analysverktyg för säkerhetsinformation och händelsehantering (SIEM) – Kontext- och åtgärdsverktyg som erbjuds av utökad identifiering och svar (XDR) Mer information finns i följande artiklar: - Incidenthantering i Microsoft Defender-portalen - Undersöka Microsoft Sentinel-incidenter i Security Copilot |

| Microsoft Copilot i Microsoft Defender | När du undersöker incidenter med Microsoft Sentinel som är integrerat med Defender XDR, - Sortera och undersöka incidenter med guidade svar - Sammanfatta enhetsinformation - Sammanfatta identitetsinformation Sammanfatta de relevanta hot som påverkar din miljö, prioritera att lösa hot baserat på dina exponeringsnivåer eller hitta hotaktörer som kan rikta in sig på din bransch med hjälp av Security Copilot i hotinformation. Mer information finns i Använda Microsoft Security Copilot för hotinformation. |

Kapacitetsskillnader mellan portaler

De flesta Microsoft Sentinel-funktioner är tillgängliga i både Azure- och Defender-portalerna. I Defender-portalen öppnas vissa Microsoft Sentinel-funktioner för Azure Portal så att du kan slutföra en uppgift.

Det här avsnittet beskriver Microsoft Sentinel-funktioner eller integreringar som endast är tillgängliga i antingen Azure Portal- eller Defender-portalen eller andra betydande skillnader mellan portalerna. Det utesluter Microsoft Sentinel-funktioner som öppnar Azure Portal från Defender-portalen.

| Kapacitet | Tillgänglighet | beskrivning |

|---|---|---|

| Avancerad jakt med bokmärken | endast Azure Portal | Bokmärken stöds inte i den avancerade jaktupplevelsen i Microsoft Defender-portalen. I Defender-portalen stöds de i Microsoft Sentinel Threat > Management > Hunting. Mer information finns i Hålla reda på data under jakt med Microsoft Sentinel. |

| Attackavbrott för SAP | Defender-portalen endast med Defender XDR | Den här funktionen är inte tillgänglig i Azure Portal. Mer information finns i Automatisk attackstörning i Microsoft Defender-portalen. |

| Automation | Vissa automatiseringsprocedurer är endast tillgängliga i Azure Portal. Andra automatiseringsprocedurer är desamma i Defender och Azure Portal, men skiljer sig i Azure Portal mellan arbetsytor som är registrerade på Defender-portalen och arbetsytor som inte är det. |

Mer information finns i Automation med den enhetliga säkerhetsåtgärdsplattformen. |

| Dataanslutningar: synlighet för anslutningsappar som används av den enhetliga säkerhetsåtgärdsplattformen | endast Azure Portal | När du har registrerat Microsoft Sentinel i Defender-portalen visas inte följande dataanslutningar som ingår i den enhetliga säkerhetsåtgärdsplattformen på sidan Dataanslutningar : I Azure Portal visas dessa dataanslutningar fortfarande med de installerade dataanslutningarna i Microsoft Sentinel. |

| Entiteter: Lägga till entiteter i hotinformation från incidenter | endast Azure Portal | Den här funktionen är inte tillgänglig i Defender-portalen. Mer information finns i Lägga till entitet i hotindikatorer. |

| Fusion: Avancerad attackidentifiering för flera grupper | endast Azure Portal | Fusionsanalysregeln, som skapar incidenter baserat på aviseringskorrelationer som gjorts av fusionskorrelationsmotorn, inaktiveras när du registrerar Microsoft Sentinel på Defender-portalen. Defender-portalen använder Microsoft Defender XDR:s funktioner för incidentskapande och korrelation för att ersätta fusionsmotorns funktioner. Mer information finns i Avancerad identifiering av flerstegsattacker i Microsoft Sentinel |

| Incidenter: Lägga till aviseringar till incidenter/ Ta bort aviseringar från incidenter |

Endast Defender-portalen | När du har registrerat Microsoft Sentinel på Defender-portalen kan du inte längre lägga till aviseringar i eller ta bort aviseringar från incidenter i Azure Portal. Du kan ta bort en avisering från en incident i Defender-portalen, men bara genom att länka aviseringen till en annan incident (befintlig eller ny). |

| Incidenter: Skapa | Efter registreringen till Defender-portalen: Incidenter skapas av korrelationsmotorn i Microsoft Defender-portalen. | Incidenter som skapats i Defender-portalen för aviseringar som genereras av Microsoft Sentinel har incidentprovidernamnet = Microsoft Defender XDR. Alla aktiva regler för att skapa microsofts säkerhetsincidenter inaktiveras för att undvika att skapa dubbletter av incidenter. Inställningarna för incidentskapande i andra typer av analysregler förblir som de var, men de inställningarna implementeras i Defender-portalen, inte i Microsoft Sentinel. Det kan ta upp till 5 minuter innan Microsoft Defender-incidenter visas i Microsoft Sentinel. Detta påverkar inte funktioner som tillhandahålls direkt av Microsoft Defender, till exempel automatiska angreppsstörningar. Mer information finns i följande artiklar: - Incidenter och aviseringar i Microsoft Defender-portalen - Aviseringskorrelation och incidentsammanslagningen i Microsoft Defender-portalen |

| Incidenter: Redigera kommentarer | endast Azure Portal | När du har registrerat Microsoft Sentinel på Defender-portalen kan du lägga till kommentarer till incidenter i någon av portalerna, men du kan inte redigera befintliga kommentarer. Redigeringar av kommentarer i Azure Portal synkroniseras inte till Defender-portalen. |

| Incidenter: Programmatiskt och manuellt skapande av incidenter | endast Azure Portal | Incidenter som skapats i Microsoft Sentinel via API:et, av en logikappsspelbok eller manuellt från Azure Portal, synkroniseras inte till Defender-portalen. Dessa incidenter stöds fortfarande i Azure Portal och API:et. Se Skapa egna incidenter manuellt i Microsoft Sentinel. |

| Incidenter: Öppna stängda incidenter igen | endast Azure Portal | I Defender-portalen kan du inte ange aviseringsgruppering i Microsoft Sentinel-analysregler för att öppna stängda incidenter igen om nya aviseringar läggs till. Stängda incidenter öppnas inte igen i det här fallet och nya aviseringar utlöser nya incidenter. |

| Incidenter: Uppgifter | endast Azure Portal | Aktiviteter är inte tillgängliga i Defender-portalen. Mer information finns i Använda uppgifter för att hantera incidenter i Microsoft Sentinel. |

| Hantering av flera arbetsytor för Microsoft Sentinel | Defender-portalen: Begränsad till en Microsoft Sentinel-arbetsyta per klientorganisation Azure Portal: Hantera flera Microsoft Sentinel-arbetsytor centralt för klientorganisationer |

Endast en Microsoft Sentinel-arbetsyta per klientorganisation stöds för närvarande i Defender-portalen. Därför har Microsoft Defender multitenanthantering stöd för en Microsoft Sentinel-arbetsyta per klientorganisation. Mer information finns i följande artiklar: – Defender-portalen: Hantering av flera klientorganisationer i Microsoft Defender – Azure Portal: Hantera flera Microsoft Sentinel-arbetsytor med arbetsytehanteraren |

Begränsade eller otillgängliga funktioner

När du registrerar Microsoft Sentinel på Defender-portalen utan att Defender XDR eller andra tjänster är aktiverade är följande funktioner som visas i Defender-portalen för närvarande begränsade eller otillgängliga.

| Kapacitet | Tjänsten krävs |

|---|---|

| Exponeringshantering | Microsoft Security Exposure Management |

| Anpassade identifieringsregler | Microsoft Defender XDR |

| Åtgärdscenter | Microsoft Defender XDR |

Följande begränsningar gäller även för Microsoft Sentinel i Defender-portalen utan att Defender XDR eller andra tjänster är aktiverade:

- Nya Microsoft Sentinel-kunder är inte berättigade att registrera en Log Analytics-arbetsyta som skapas i Israel-regionen. Om du vill registrera dig på Defender-portalen skapar du en annan arbetsyta för Microsoft Sentinel i en annan region. Den här ytterligare arbetsytan behöver inte innehålla några data.

- Kunder som använder Microsoft Sentinel-användar- och entitetsbeteendeanalys (UEBA) får en begränsad version av tabellen IdentityInfo.

Snabbreferens

Vissa Microsoft Sentinel-funktioner, till exempel den enhetliga incidentkön, är integrerade med Microsoft Defender XDR i Microsofts enhetliga plattform för säkerhetsåtgärder. Många andra Microsoft Sentinel-funktioner är tillgängliga i avsnittet Microsoft Sentinel i Defender-portalen.

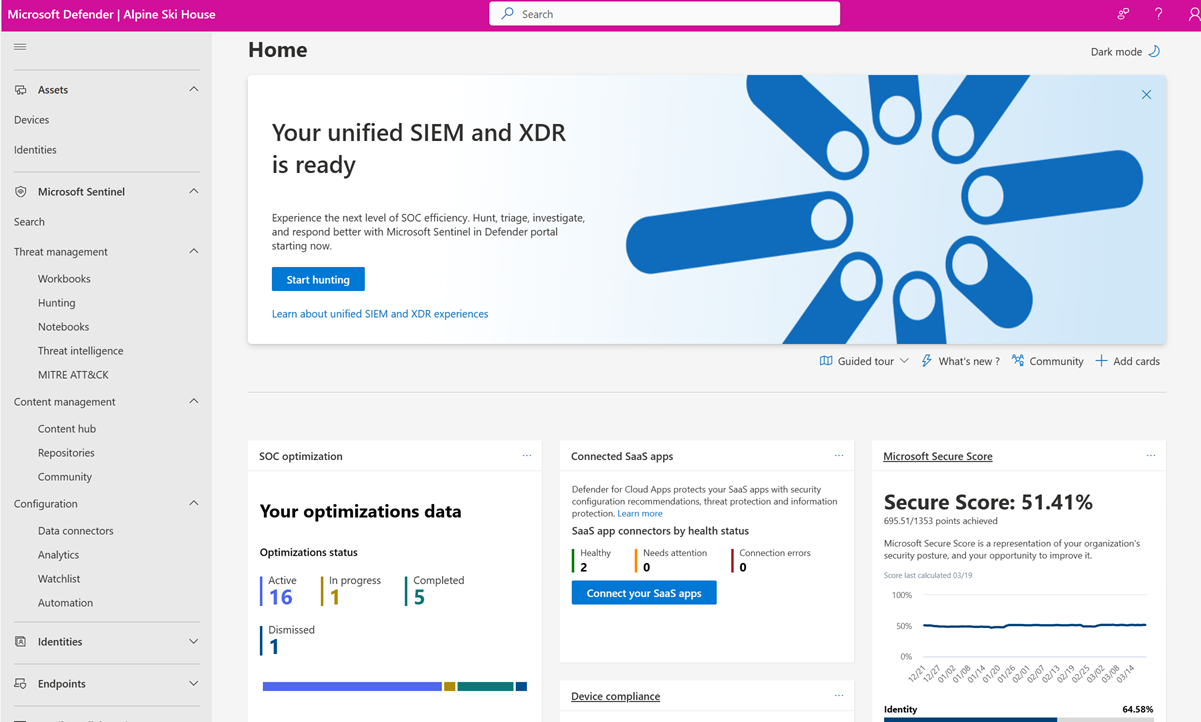

Följande bild visar Microsoft Sentinel-menyn i Defender-portalen:

I följande avsnitt beskrivs var du hittar Microsoft Sentinel-funktioner i Defender-portalen. Avsnitten är ordnade som Microsoft Sentinel finns i Azure Portal.

Allmänt

I följande tabell visas ändringarna i navigeringen mellan Azure- och Defender-portalerna för avsnittet Allmänt i Azure Portal.

| Azure Portal | Defender-portalen |

|---|---|

| Översikt | Översikt |

| Loggar | Undersökning och svar > Jakt > Avancerad jakt |

| Nyheter och guider | Inte tillgängliga |

| Sök | Microsoft Sentinel-sökning > |

Hothantering

I följande tabell visas ändringarna i navigeringen mellan Azure- och Defender-portalerna för avsnittet Hothantering i Azure Portal.

| Azure Portal | Defender-portalen |

|---|---|

| Incidenter | Undersöknings- och svarsincidenter > och aviseringsincidenter > |

| Arbetsböcker | Microsoft Sentinel-arbetsböcker > för hothantering> |

| Hotjakt | Hothanteringsjakt i > Microsoft Sentinel > |

| Notebook-filer | Notebook-filer för Hothantering i > Microsoft Sentinel > |

| Entitetsbeteende |

Sidan Användarentitet: Resursidentiteter >>{user}> Sentinel-händelser Enhetsentitetssida: Tillgångar > Enheter> {device}> Sentinel-händelser Leta också upp entitetssidorna för entitetstyperna användare, enhet, IP och Azure från incidenter och aviseringar när de visas. |

| Hotinformation | Hotinformation om Hothantering i > Microsoft Sentinel > |

| MITRE ATT&CK | Microsoft Sentinel > Threat management > MITRE ATT&CK |

Innehållshantering

I följande tabell visas ändringarna i navigeringen mellan Azure- och Defender-portalerna för avsnittet Innehållshantering i Azure Portal.

| Azure Portal | Defender-portalen |

|---|---|

| Innehållshubben | Innehållshubben för Innehållshantering i > Microsoft Sentinel > |

| Centrallager | Lagringsplatser för Microsoft Sentinel-innehållshantering >> |

| Community | Microsoft Sentinel > Content management > Community |

Konfiguration

I följande tabell visas ändringarna i navigeringen mellan Azure- och Defender-portalerna för avsnittet Konfiguration i Azure Portal.

| Azure Portal | Defender-portalen |

|---|---|

| Arbetsytehanterare | Inte tillgängliga |

| Dataanslutningar | Anslutningsappar för Microsoft Sentinel-konfigurationsdata >> |

| Analys | Microsoft Sentinel-konfigurationsanalys >> |

| Visningslistor | Bevakningslistor för Microsoft Sentinel-konfiguration >> |

| Automation | Microsoft Sentinel > Configuration > Automation |

| Inställningar | Systeminställningar >> Microsoft Sentinel |