Aktivera dataanslutning för Microsoft Defender Hotinformation

Ta med offentliga indikatorer med öppen källkod och hög återgivning av kompromisser (IOCs) som genereras av Microsoft Defender Hotinformation till din Microsoft Sentinel-arbetsyta med Defender Threat Intelligence-dataanslutningarna. Med en enkel konfiguration med ett klick använder du hotinformationen från standard- och Premium Defender Threat Intelligence-dataanslutningarna för att övervaka, avisera och jaga.

Viktigt!

Defender Threat Intelligence-dataanslutningsappen och Premium Defender Threat Intelligence-dataanslutningen är för närvarande i förhandsversion. Mer juridiska villkor som gäller för Azure-funktioner som är i betaversion, förhandsversion eller på annat sätt inte har släppts i allmän tillgänglighet finns i tilläggsvillkoren för Förhandsversioner av Microsoft Azure.

Microsoft Sentinel är allmänt tillgängligt på Microsofts plattform för enhetliga säkerhetsåtgärder i Microsoft Defender-portalen. För förhandsversion är Microsoft Sentinel tillgängligt i Defender-portalen utan Microsoft Defender XDR eller en E5-licens. Mer information finns i Microsoft Sentinel i Microsoft Defender-portalen.

Mer information om fördelarna med standard- och Premium Defender Threat Intelligence-dataanslutningar finns i Förstå hotinformation.

Förutsättningar

- Om du vill installera, uppdatera och ta bort fristående innehåll eller lösningar i innehållshubben behöver du rollen Microsoft Sentinel-deltagare på resursgruppsnivå.

- Om du vill konfigurera dessa dataanslutningar måste du ha läs- och skrivbehörighet till Microsoft Sentinel-arbetsytan.

Installera hotinformationslösningen i Microsoft Sentinel

Följ dessa steg för att importera hotindikatorer till Microsoft Sentinel från Standard och Premium Defender Threat Intelligence:

För Microsoft Sentinel i Azure Portal går du till Innehållshantering och väljer Innehållshubb.

För Microsoft Sentinel i Defender-portalen väljer du Innehållshubben för Innehållshantering i>Microsoft Sentinel>.

Leta upp och välj hotinformationslösningen.

Välj knappen Installera/uppdatera.

Välj knappen Installera/uppdatera.

Mer information om hur du hanterar lösningskomponenterna finns i Identifiera och distribuera out-of-the-box-innehåll.

Aktivera Defender Threat Intelligence-dataanslutningsappen

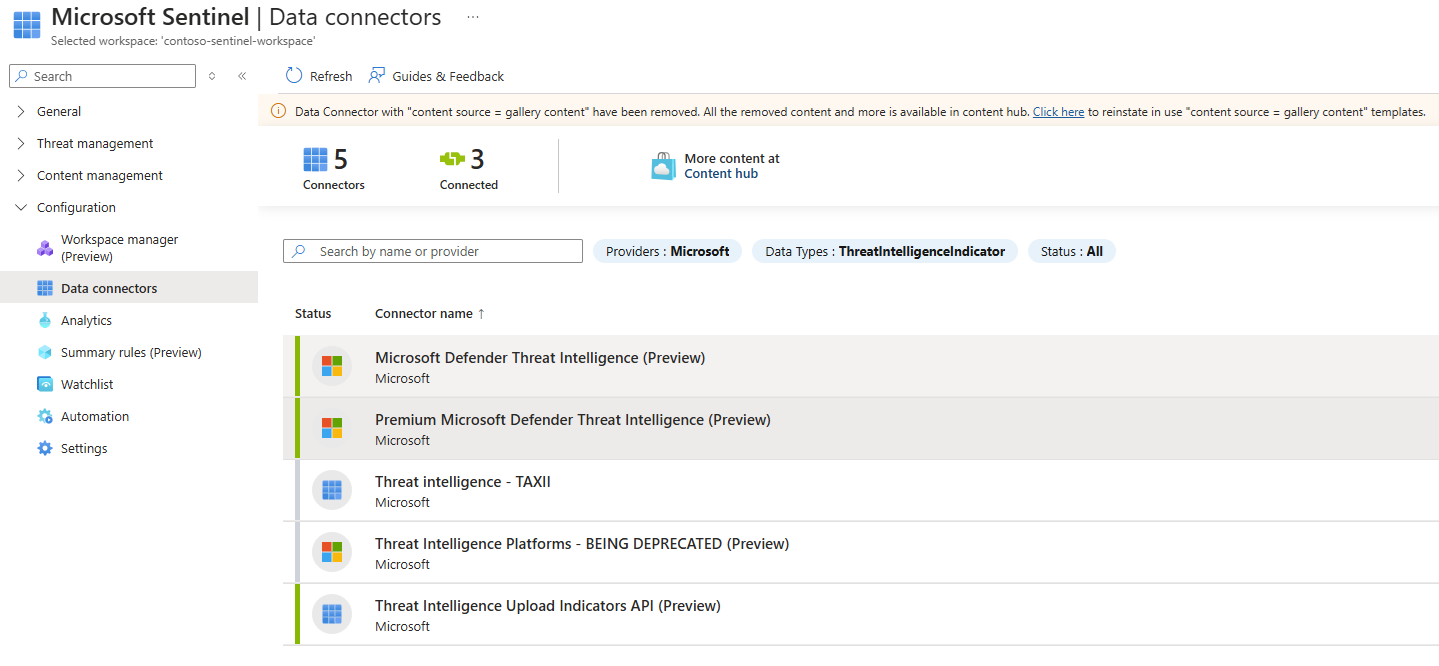

För Microsoft Sentinel i Azure Portal går du till Konfiguration och väljer Dataanslutningar.

För Microsoft Sentinel i Defender-portalen väljer du Anslutningsappar för Microsoft Sentinel-konfigurationsdata>>.

Leta upp och välj knappen Öppna anslutningsappens sida för Defender Threat Intelligence-dataanslutningsappen.

Aktivera feeden genom att välja Anslut.

När Indikatorer för Defender Threat Intelligence börjar fylla i Microsoft Sentinel-arbetsytan visas anslutningsstatusen Ansluten.

Nu är de inmatade indikatorerna nu tillgängliga för användning i TI map... analysreglerna. Mer information finns i Använda hotindikatorer i analysregler.

Hitta de nya indikatorerna i fönstret Hotinformation eller direkt i Loggar genom att fråga tabellen ThreatIntelligenceIndicator . Mer information finns i Arbeta med hotindikatorer.

Relaterat innehåll

I den här artikeln har du lärt dig hur du ansluter Microsoft Sentinel till Microsoft Threat Intelligence-flödet med Defender Threat Intelligence-dataanslutningen. Mer information om Defender Threat Intelligence finns i följande artiklar:

- Läs mer om Vad är Defender Threat Intelligence?.

- Kom igång med Defender Threat Intelligence-portalen.

- Använd Defender Threat Intelligence i analys med matchande analys för att identifiera hot.