Migrera till Microsoft Sentinel med SIEM-migreringsfunktionen

Migrera din SIEM till Microsoft Sentinel för alla användningsfall för säkerhetsövervakning. Automatiserad hjälp med SIEM-migrering förenklar migreringen.

Dessa funktioner ingår för närvarande i SIEM-migreringsfunktionen:

Splunk

- Upplevelsen fokuserar på att migrera Splunk-säkerhetsövervakning till Microsoft Sentinel och mappa OOTB-analysregler (out-of-the-box) där det är möjligt.

- Upplevelsen stöder migrering av Splunk-identifieringar till Microsoft Sentinel-analysregler, inklusive mappning av Splunk-datakällor och sökningar.

Förutsättningar

Du behöver följande från siem-källan:

Splunk

- Migreringsupplevelsen är kompatibel med både Splunk Enterprise- och Splunk Cloud-utgåvor.

- En Splunk-administratörsroll krävs för att exportera alla Splunk-aviseringar. Mer information finns i Splunk rollbaserad användaråtkomst.

- Exportera historiska data från Splunk till relevanta tabeller på Log Analytics-arbetsytan. Mer information finns i Exportera historiska data från Splunk.

Du behöver följande på målet, Microsoft Sentinel:

SIEM-migreringsupplevelsen distribuerar analysregler. Den här funktionen kräver rollen Microsoft Sentinel-deltagare . Mer information finns i Behörigheter i Microsoft Sentinel.

Mata in säkerhetsdata som tidigare användes i käll-SIEM till Microsoft Sentinel. Innan en analysregel översätts och aktiveras måste regelns datakälla finnas på Log Analytics-arbetsytan. Installera och aktivera OOTB-dataanslutningar (out-of-the-box) i Innehållshubben för att matcha din säkerhetsövervakningsegendom från käll-SIEM. Om det inte finns någon dataanslutning skapar du en anpassad inmatningspipeline.

Mer information finns i följande artiklar:

Skapa Microsoft Sentinel-bevakningslistor från dina Splunk-sökningar så att fälten som används mappas för de översatta analysreglerna.

Översätt regler för Splunk-identifiering

Kärnan i Splunk-identifieringsregler är SPL (Search Processing Language). SIEM-migreringsupplevelsen översätter systematiskt SPL till Kusto-frågespråk (KQL) för varje Splunk-regel. Granska översättningarna noggrant och gör justeringar för att se till att migrerade regler fungerar som de är avsedda på din Microsoft Sentinel-arbetsyta. Mer information om de begrepp som är viktiga för att översätta identifieringsregler finns i migrera regler för Splunk-identifiering.

Aktuella funktioner:

- Mappa Splunk-identifieringar till OOTB Microsoft Sentinel-analysregler.

- Översätt enkla frågor med en enda datakälla.

- Automatiska översättningar av SPL till KQL för de mappningar som anges i artikeln, Splunk till Kusto fuskark.

- Schemamappning (förhandsversion) skapar logiska länkar för de översatta reglerna genom att mappa Splunk-datakällor till Microsoft Sentinel-tabeller och Splunk-sökningar till bevakningslistor.

- Översatt frågegranskning ger felfeedback med redigeringsfunktionen för att spara tid i översättningsprocessen för identifieringsregeln.

- Översättningstillstånd som anger hur helt SPL-syntax översätts till KQL på grammatisk nivå.

- Stöd för översättning av Splunk-makron med hjälp av infogade ersättningsmakrodefinitioner i SPL-frågor.

- Splunk Common Information Model (CIM) till Microsoft Sentinels asim-översättningsstöd (Advanced Security Information Model).

- Nedladdningsbar sammanfattning före migrering och efter migrering.

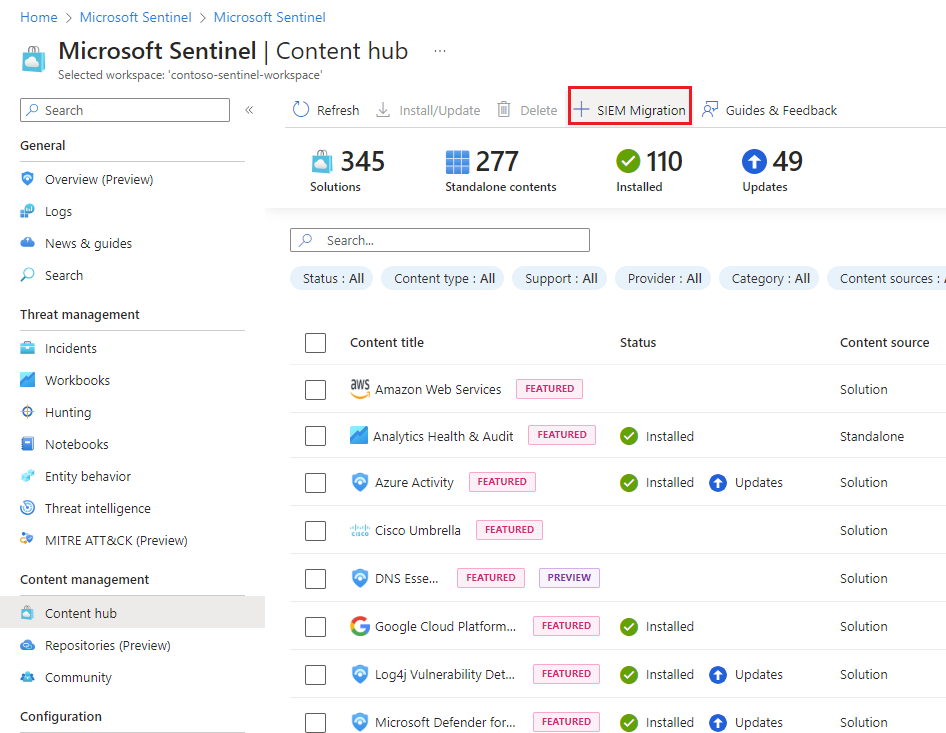

Starta SIEM-migreringsupplevelsen

Hitta SIEM-migreringsupplevelsen i Microsoft Sentinel från Azure Portal eller Defender-portalen under Innehållshubb för innehållshantering>.

Välj SIEM-migrering.

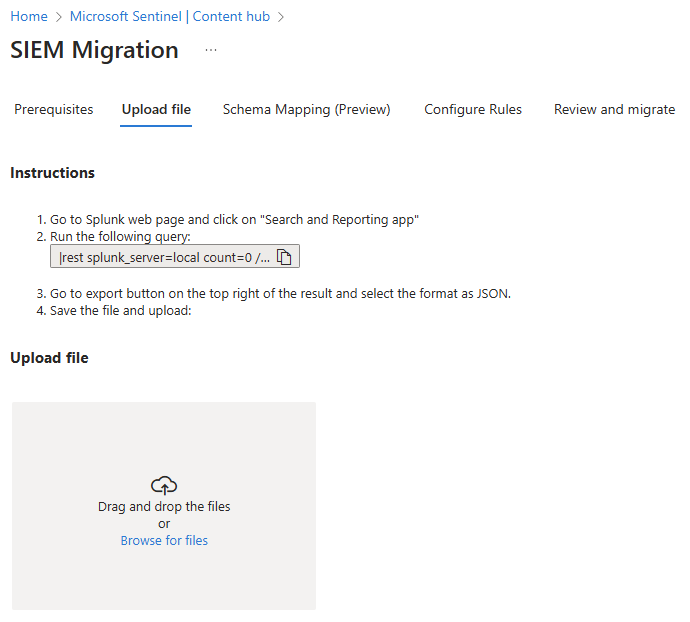

Ladda upp Splunk-identifieringar

Från Splunk Web väljer du Sök och rapportering i panelen Appar .

Kör följande fråga:

|rest splunk_server=local count=0 /servicesNS/-/-/saved/searches |search disabled=0 |search alert_threshold != "" |table title,search,description,cron_schedule,dispatch.earliest_time,alert.severity,alert_comparator,alert_threshold,alert.suppress.period,id |tojson|table _raw |rename _raw as alertrules|mvcombine delim=", " alertrules |append [| rest splunk_server=local count=0 /servicesNS/-/-/admin/macros|table title,definition,args,iseval|tojson|table _raw |rename _raw as macros|mvcombine delim=", " macros] |filldown alertrules |tail 1Välj exportknappen och välj JSON som format.

Spara filen.

Ladda upp den exporterade Splunk JSON-filen.

Kommentar

Splunk-exporten måste vara en giltig JSON-fil och uppladdningsstorleken är begränsad till 50 MB.

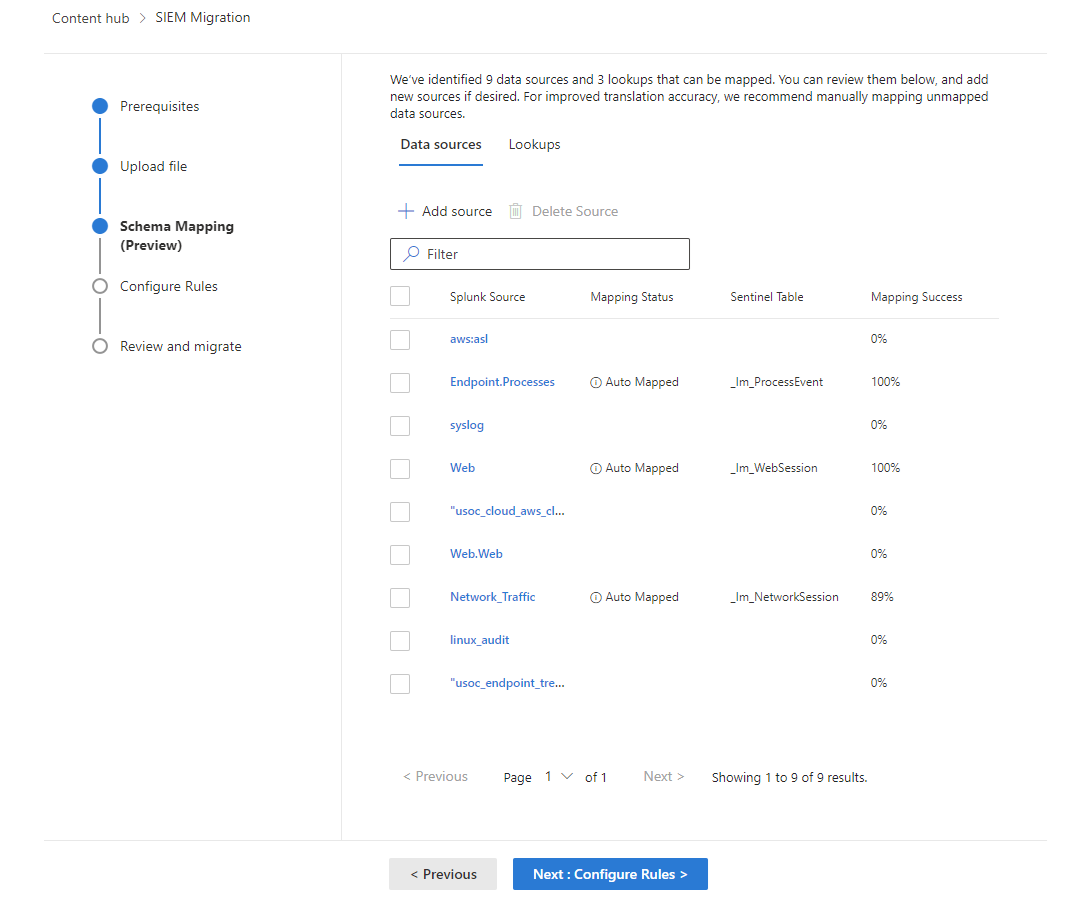

Schemamappning

Använd Schemamappning för att exakt definiera hur datatyperna och fälten i analysregellogik mappas baserat på de extraherade källorna från SPL-frågorna till Microsoft Sentinel-tabellerna.

Datakällor

Kända källor som Splunk CIM-scheman och datamodeller mappas automatiskt till ASIM-scheman när det är tillämpligt. Andra källor som används i Splunk-identifieringen måste mappas manuellt till Microsoft Sentinel- eller Log Analytics-tabeller. Mappningsscheman är hierarkiska så Splunk-källor mappar 1:1 med Microsoft Sentinel-tabeller och fälten i dessa källor.

När schemamappningen är klar återspeglas alla manuella uppdateringar i mappningsstatusen som "manuellt mappade". Ändringarna beaktas i nästa steg när reglerna översätts. Mappningen sparas per arbetsyta, så du behöver inte upprepa den.

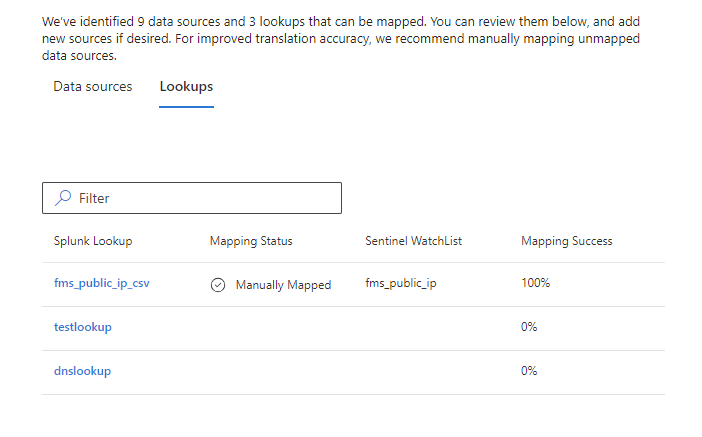

Uppslag

Splunk-sökningar jämförs med Microsoft Sentinel-bevakningslistor, som är listor över kombinationer av kuraterade fältvärde för att korrelera med händelserna i din Microsoft Sentinel-miljö. Eftersom Splunk-sökningar definieras och är tillgängliga utanför gränserna för SPL-frågor måste motsvarande Microsoft Sentinel-bevakningslista skapas som en förutsättning. Schemamappning tar sedan sökningar som identifieras automatiskt från de uppladdade Splunk-frågorna och mappar dem till Sentinel-bevakningslistor.

Mer information finns i Skapa visningslista.

SPL-frågor refererar till sökningar med nyckelorden lookup, inputlookupoch outputlookup . Åtgärden outputlookup skriver data till ett uppslag och stöds inte i översättning. SIEM-migreringsöversättningsmotorn _GetWatchlist() använder KQL-funktionen för att mappa till rätt Sentinel-bevakningslista tillsammans med andra KQL-funktioner för att slutföra regellogik.

När en Splunk-sökning inte har någon motsvarande visningslista mappad behåller översättningsmotorn samma namn för både visningslistan och dess fält som Splunk-sökningen och fälten.

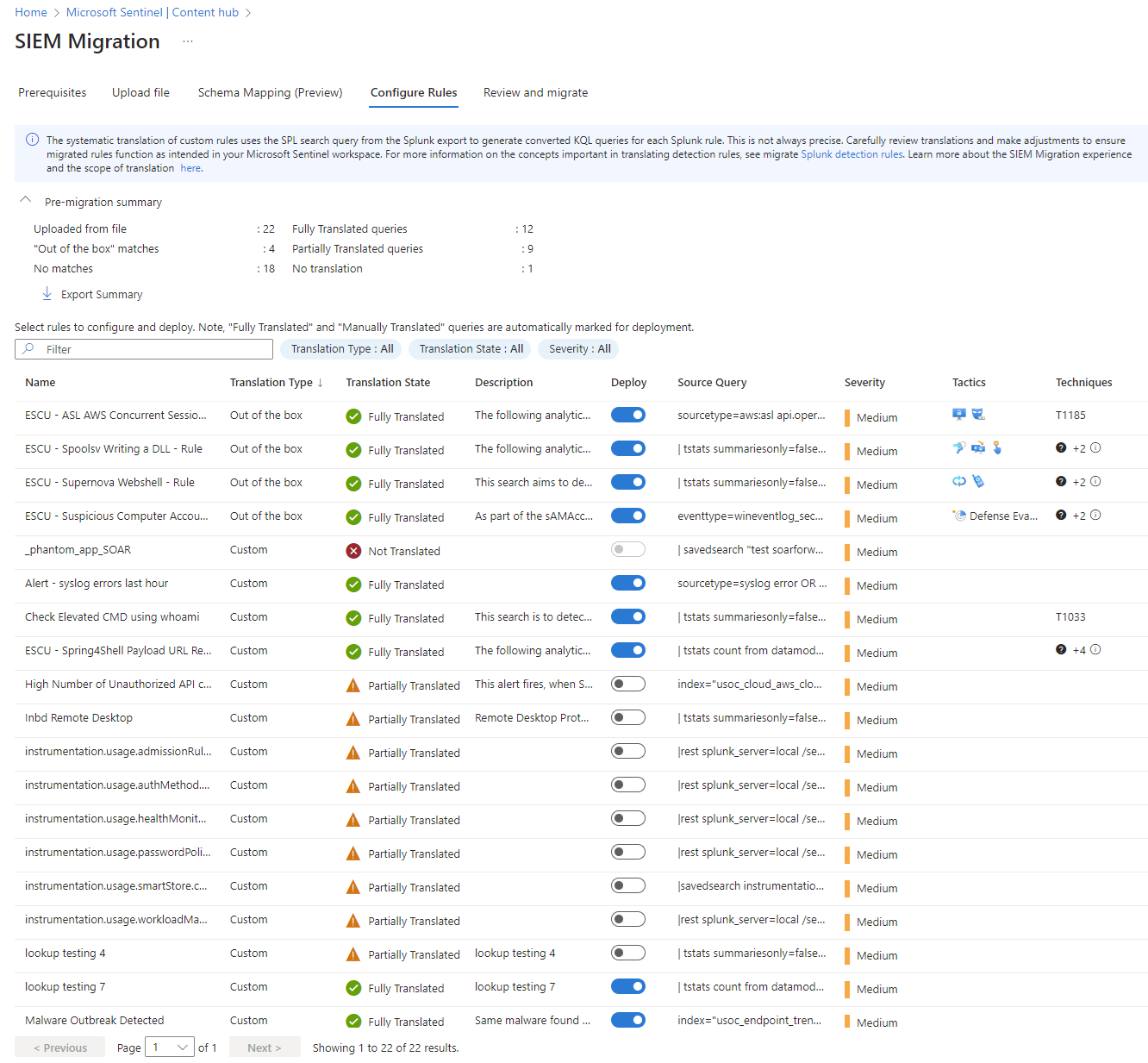

Konfigurera regler

Välj Konfigurera regler.

Granska analysen av Splunk-exporten.

- Namnet är det ursprungliga namnet på Splunk-identifieringsregeln.

- Översättningstyp anger om en Sentinel OOTB-analysregel matchar Splunk-identifieringslogik.

-

Översättningstillstånd ger feedback om hur helt syntaxen för en Splunk-identifiering översattes till KQL. Översättningstillståndet testar inte regeln eller verifierar datakällan.

- Fullständigt översatt – Frågor i den här regeln översattes helt till KQL, men regellogik och datakälla verifierades inte.

- Delvis översatt – Frågor i den här regeln översattes inte helt till KQL.

- Inte översatt – anger ett fel i översättningen.

- Manuellt översatt – Den här statusen anges när en regel redigeras och sparas.

Markera en regel för att lösa översättningen och välj Redigera. När du är nöjd med resultatet väljer du Spara ändringar.

Växla till växlingsknappen Distribuera för analysregler som du vill distribuera.

När granskningen är klar väljer du Granska och migrera.

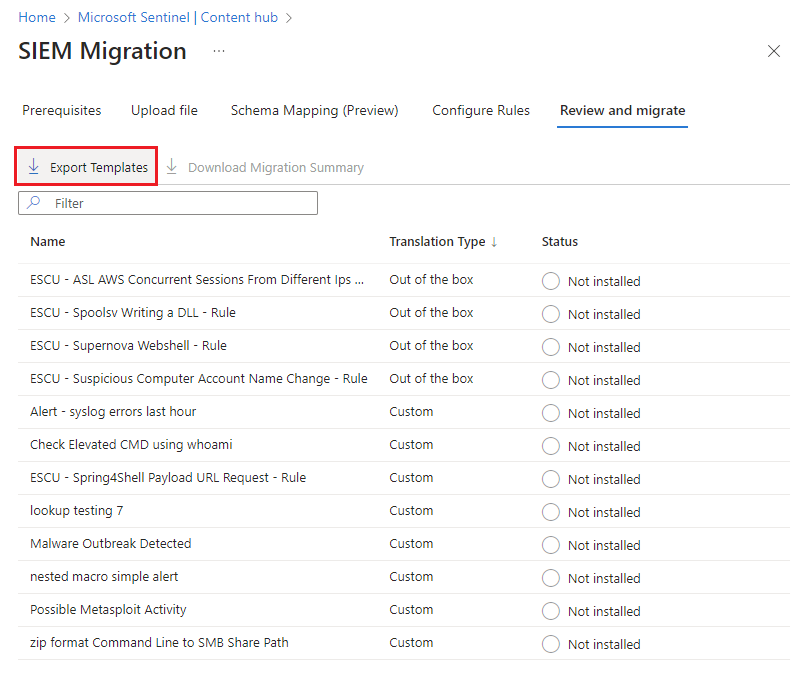

Distribuera Analytics-reglerna

Välj distribuera.

Översättningstyp Resurs distribuerad Ur lådan Motsvarande lösningar från innehållshubben som innehåller de matchade analysregelmallarna installeras. De matchade reglerna distribueras som aktiva analysregler i inaktiverat tillstånd.

Mer information finns i Hantera analysregelmallar.Anpassat Regler distribueras som aktiva analysregler i inaktiverat tillstånd. (Valfritt) Välj Exportera mallar för att ladda ned alla översatta regler som ARM-mallar för användning i dina CI/CD- eller anpassade distributionsprocesser.

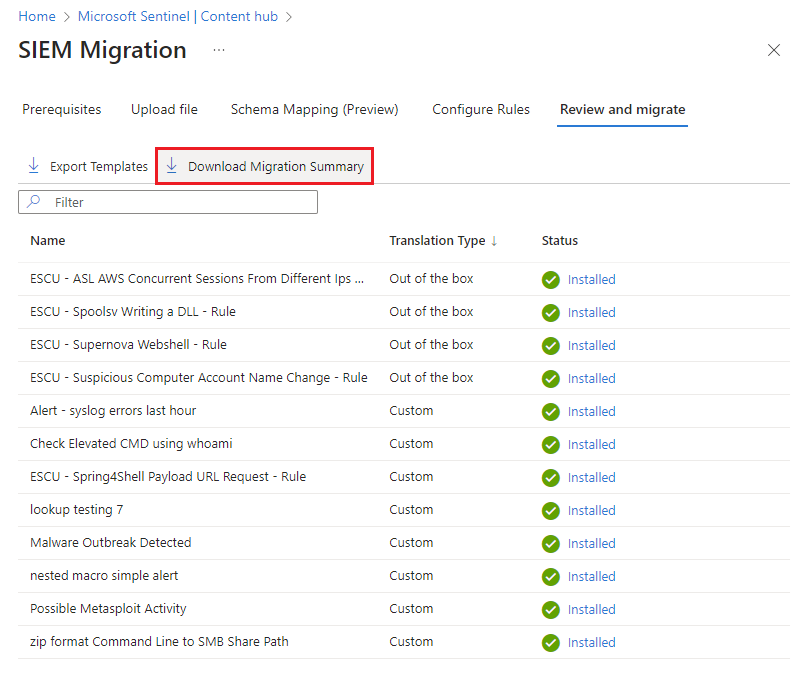

Innan du avslutar SIEM-migreringen väljer du Ladda ned migreringssammanfattning för att behålla en sammanfattning av analysdistributionen.

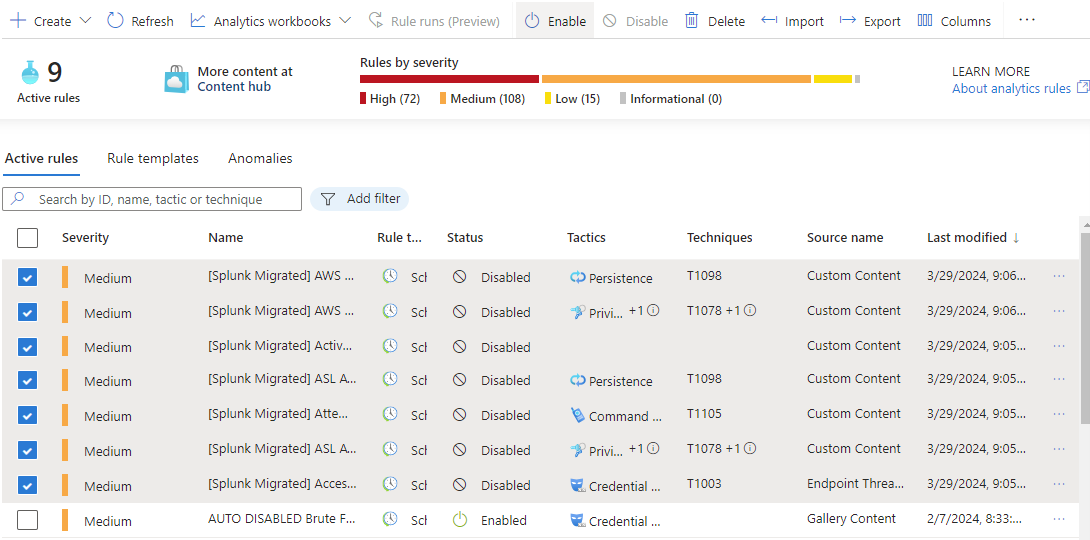

Verifiera och aktivera regler

Visa egenskaperna för distribuerade regler från Microsoft Sentinel Analytics.

- Alla migrerade regler distribueras med prefixet [Splunk Migrated].

- Alla migrerade regler är inställda på inaktiverade.

- Följande egenskaper behålls från Splunk-exporten när det är möjligt:

Severity

queryFrequency

queryPeriod

triggerOperator

triggerThreshold

suppressionDuration

Aktivera regler när du har granskat och verifierat dem.

Relaterat innehåll

I den här artikeln har du lärt dig hur du använder SIEM-migrering.

Mer information om SIEM-migrering finns i följande artiklar: