Ansluta Microsoft Sentinel till Amazon Web Services för att mata in AWS WAF-loggar

Använd Amazon Web Services (AWS) S3-baserad WAF-anslutning (Web Application Firewall) för att mata in AWS WAF-loggar som samlats in i AWS S3-bucketar till Microsoft Sentinel. AWS WAF-loggar är detaljerade poster för webbtrafiken som analyseras av AWS WAF mot listor över webbåtkomstkontroll (ACL: er). Dessa poster innehåller information, till exempel när AWS WAF tog emot begäran, detaljerna i begäran och den åtgärd som vidtagits av regeln som begäran matchade. Dessa loggar och den här analysen är viktiga för att upprätthålla säkerheten och prestandan för webbprogram.

Den här anslutningsappen innehåller debuten av ett nytt AWS CloudFormation-baserat onboarding-skript för att effektivisera skapandet av de AWS-resurser som används av anslutningsappen.

Viktigt!

Amazon Web Services S3 WAF-dataanslutningsappen är för närvarande i förhandsversion. Tilläggsvillkoren för Azure Preview innehåller ytterligare juridiska villkor som gäller för Azure-funktioner som är i betaversion, förhandsversion eller på annat sätt ännu inte har släppts i allmän tillgänglighet.

-

Microsoft Sentinel är allmänt tillgängligt på Microsofts plattform för enhetliga säkerhetsåtgärder i Microsoft Defender-portalen. För förhandsversion är Microsoft Sentinel tillgängligt i Defender-portalen utan Microsoft Defender XDR eller en E5-licens. Mer information finns i Microsoft Sentinel i Microsoft Defender-portalen.

Översikt

Amazon Web Services S3 WAF-dataanslutningen hanterar följande användningsfall:

Säkerhetsövervakning och hotidentifiering: Analysera AWS WAF-loggar för att identifiera och svara på säkerhetshot som SQL-inmatning och XSS-attacker (cross-site scripting). Genom att mata in loggarna i Microsoft Sentinel kan du använda dess avancerade analys- och hotinformation för att identifiera och undersöka skadliga aktiviteter.

Efterlevnad och granskning: AWS WAF-loggar tillhandahåller detaljerade poster för webb-ACL-trafik, vilket kan vara avgörande för efterlevnadsrapportering och granskning. Anslutningsappen säkerställer att dessa loggar är tillgängliga i Sentinel för enkel åtkomst och analys.

Den här artikeln beskriver hur du konfigurerar Amazon Web Services S3 WAF-anslutningsappen. Processen för att konfigurera den har två delar: AWS-sidan och Microsoft Sentinel-sidan. Varje sidas process genererar information som används av den andra sidan. Den här dubbelriktade autentiseringen skapar säker kommunikation.

Förutsättningar

Du måste ha skrivbehörighet på Microsoft Sentinel-arbetsytan.

Installera Amazon Web Services-lösningen från Innehållshubben i Microsoft Sentinel. Om du redan har version 3.0.2 av lösningen (eller tidigare) installerad uppdaterar du lösningen i innehållshubben så att du har den senaste versionen som innehåller den här anslutningsappen. Mer information finns i Identifiera och hantera innehåll i Microsoft Sentinel out-of-the-box.

Aktivera och konfigurera Amazon Web Services S3 WAF-anslutningsappen

Processen för att aktivera och konfigurera anslutningsappen består av följande uppgifter:

I din AWS-miljö:

Amazon Web Services S3 WAF-anslutningssidan i Microsoft Sentinel innehåller nedladdningsbara AWS CloudFormation-stackmallar som automatiserar följande AWS-uppgifter:

Konfigurera dina AWS-tjänster för att skicka loggar till en S3-bucket.

Skapa en SQS-kö (Simple Queue Service) för att skicka meddelanden.

Skapa en webbidentitetsprovider för att autentisera användare till AWS via OpenID Connect (OIDC).

Skapa en antagen roll för att bevilja behörigheter till användare som autentiseras av OIDC-webbidentitetsprovidern för att få åtkomst till dina AWS-resurser.

Bifoga lämpliga IAM-behörighetsprinciper för att ge den antagna rollen åtkomst till lämpliga resurser (S3-bucket, SQS).

I Microsoft Sentinel:

- Konfigurera Amazon Web Services S3 WAF Connector i Microsoft Sentinel-portalen genom att lägga till logginsamlare som avsöker kön och hämta loggdata från S3-bucketen. Se anvisningarna nedan.

Konfigurera AWS-miljön

För att förenkla registreringsprocessen innehåller Amazon Web Services S3 WAF-anslutningssidan i Microsoft Sentinel nedladdningsbara mallar som du kan använda med AWS CloudFormation-tjänsten. CloudFormation-tjänsten använder dessa mallar för att automatiskt skapa resursstackar i AWS. Dessa staplar innehåller själva resurserna enligt beskrivningen i den här artikeln, samt autentiseringsuppgifter, behörigheter och principer.

Förbereda mallfilerna

Använd följande steg för att köra skriptet för att konfigurera AWS-miljön:

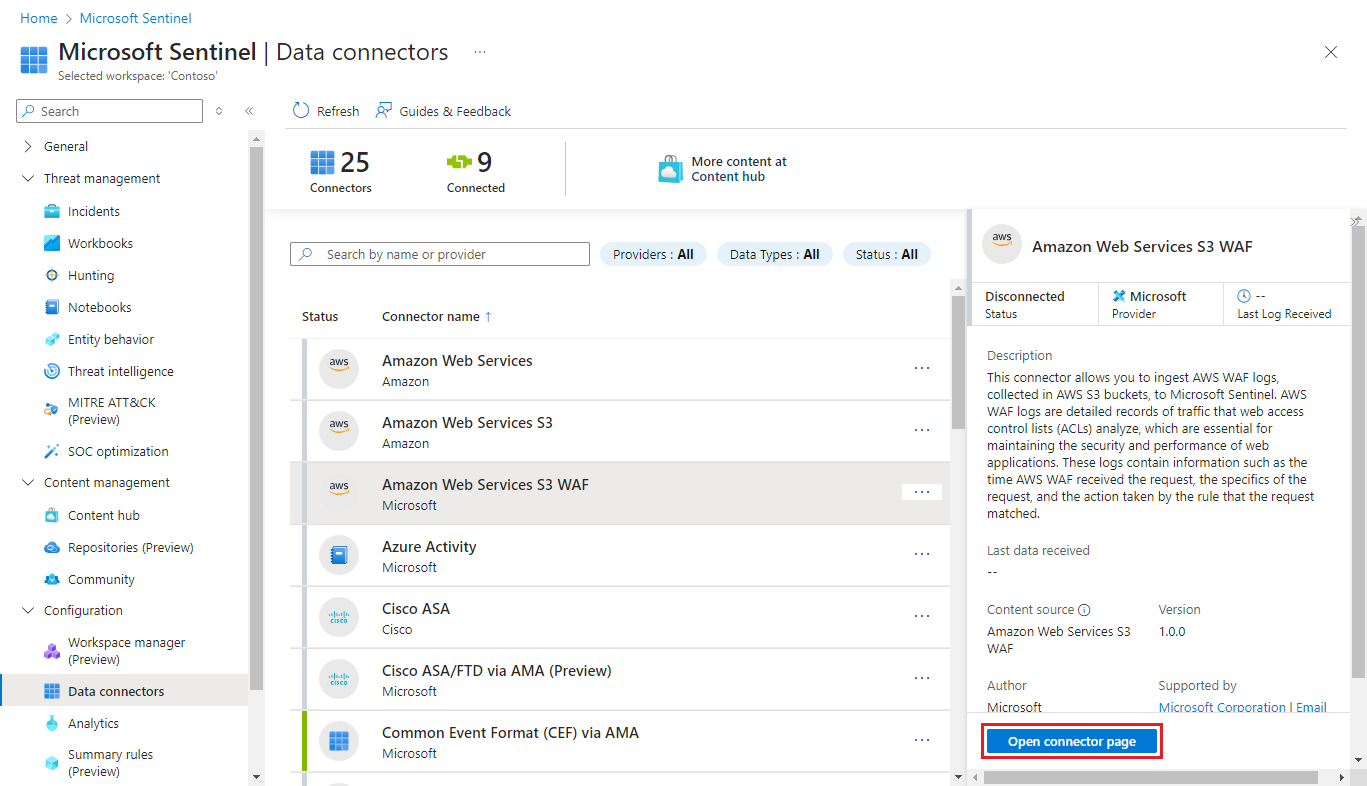

I Azure Portal går du till Microsoft Sentinel-navigeringsmenyn och expanderar Konfiguration och väljer Dataanslutningsprogram.

I Defender-portalen går du till snabbstartsmenyn och expanderar Microsoft Sentinel-konfigurationen > och väljer Dataanslutningsprogram.

Välj Amazon Web Services S3 WAF i listan över dataanslutningar.

Om du inte ser anslutningsappen installerar du Amazon Web Services-lösningen från innehållshubben under Innehållshantering i Microsoft Sentinel eller uppdaterar lösningen till den senaste versionen.

I informationsfönstret för anslutningsappen väljer du Sidan Öppna anslutningsapp.

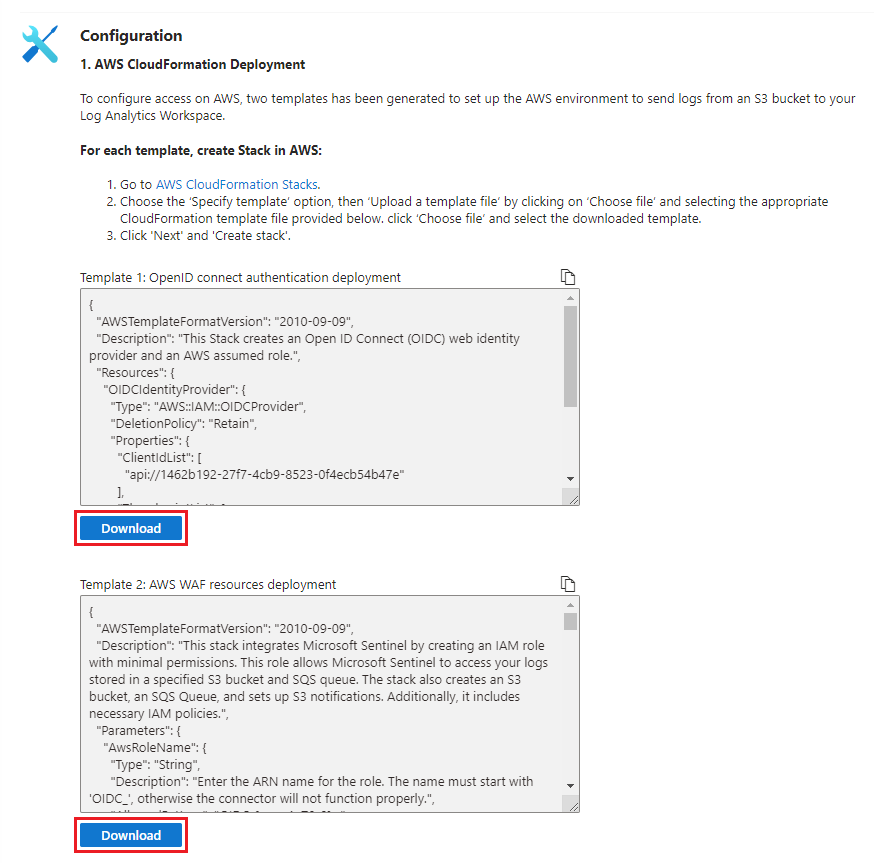

Under 1 i avsnittet Konfiguration. AWS CloudFormation Deployment (Distribution av AWS CloudFormation) väljer länken AWS CloudFormation Stacks( AWS CloudFormation Stacks). Då öppnas AWS-konsolen på en ny webbläsarflik.

Gå tillbaka till fliken i portalen där du har Microsoft Sentinel öppet. Välj Ladda ned under Mall 1: OpenID Connect-autentiseringsdistribution för att ladda ned mallen som skapar OIDC-webbidentitetsprovidern. Mallen laddas ned som en JSON-fil till din avsedda nedladdningsmapp.

Kommentar

Om du har den äldre AWS S3-anslutningsappen och därför redan har en OIDC-webbidentitetsprovider kan du hoppa över det här steget.

Välj Ladda ned under Mall 2: Distribution av AWS WAF-resurser för att ladda ned mallen som skapar de andra AWS-resurserna. Mallen laddas ned som en JSON-fil till din avsedda nedladdningsmapp.

Skapa AWS CloudFormation-stackar

Gå tillbaka till webbläsarfliken AWS-konsolen, som är öppen på sidan AWS CloudFormation för att skapa en stack.

Om du inte redan är inloggad på AWS loggar du in nu och omdirigeras till sidan AWS CloudFormation.

Skapa OIDC-webbidentitetsprovidern

Följ anvisningarna på sidan AWS-konsol för att skapa en ny stack.

(Om du redan har OIDC-webbidentitetsprovidern från den tidigare versionen av AWS S3-anslutningsappen hoppar du över det här steget och fortsätter till Skapa återstående AWS-resurser.)

Ange en mall och ladda upp en mallfil.

Välj Välj fil och leta upp filen "Template 1_ OpenID connect authentication deployment.json" som du laddade ned.

Välj ett namn för stacken.

Gå vidare genom resten av processen och skapa stacken.

Skapa återstående AWS-resurser

Gå tillbaka till sidan AWS CloudFormation-stackar och skapa en ny stack.

Välj Välj fil och leta reda på filen "Template 2_ AWS WAF resources deployment.json" som du laddade ned.

Välj ett namn för stacken.

Ange ditt Microsoft Sentinel-arbetsyte-ID där du uppmanas att göra det. Så här hittar du ditt arbetsyte-ID:

I Azure Portal går du till Microsoft Sentinel-navigeringsmenyn och expanderar Konfiguration och väljer Inställningar. Välj fliken Inställningar för arbetsyta och leta reda på arbetsyte-ID:t på sidan Log Analytics-arbetsyta.

I Defender-portalen går du till snabbstartsmenyn och expanderar System och väljer Inställningar. Välj Microsoft Sentinel och välj sedan Log Analytics-inställningar under Inställningar för

[WORKSPACE_NAME]. Leta upp arbetsyte-ID:t på sidan Log Analytics-arbetsyta, som öppnas på en ny webbläsarflik.

Gå vidare genom resten av processen och skapa stacken.

Lägga till logginsamlare

När alla resursstackar har skapats går du tillbaka till webbläsarfliken och öppnar sidan för dataanslutningsappen i Microsoft Sentinel och påbörjar den andra delen av konfigurationsprocessen.

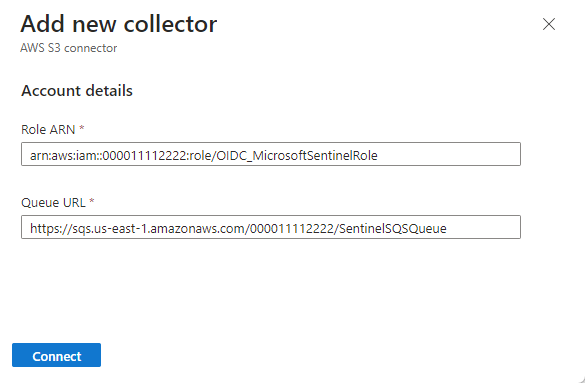

I avsnittet Konfiguration under 2. Anslut nya insamlare och välj Lägg till ny insamlare.

Ange rollen ARN för den IAM-roll som skapades. Standardnamnet för rollen är OIDC_MicrosoftSentinelRole, så rollen ARN skulle vara

arn:aws:iam::{AWS_ACCOUNT_ID}:role/OIDC_MicrosoftSentinelRole.Ange namnet på den SQS-kö som skapades. Standardnamnet för den här kön är SentinelSQSQueue, så URL:en skulle vara

https://sqs.{AWS_REGION}.amazonaws.com/{AWS_ACCOUNT_ID}/SentinelSQSQueue.Välj Anslut för att lägga till insamlaren. Detta skapar en datainsamlingsregel för Azure Monitor-agenten för att hämta loggarna och mata in dem i den dedikerade AWSWAF-tabellen på Log Analytics-arbetsytan.

Manuell konfiguration

Nu när den automatiska installationsprocessen är mer tillförlitlig finns det inte många bra skäl att tillgripa manuell installation. Om du måste se instruktionerna för manuell konfiguration i dokumentationen för Amazon Web Services S3 Connector.

Testa och övervaka anslutningsappen

När anslutningsappen har konfigurerats går du till sidan Loggar (eller sidan Avancerad jakt i Defender-portalen) och kör följande fråga. Om du får några resultat fungerar anslutningsappen korrekt.

AWSWAF | take 10Om du inte redan har gjort det rekommenderar vi att du implementerar hälsoövervakning av dataanslutningar så att du kan veta när anslutningsappar inte tar emot data eller andra problem med anslutningsappar. Mer information finns i Övervaka hälsotillståndet för dina dataanslutningar.