Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Microsoft Defender Threat Intelligence (Defender TI) to platforma, która usprawnia klasyfikację, reagowanie na zdarzenia, wyszukiwanie zagrożeń, zarządzanie lukami w zabezpieczeniach i przepływy pracy analityków analizy zagrożeń podczas przeprowadzania analizy infrastruktury zagrożeń i zbierania analizy zagrożeń. W przypadku organizacji zabezpieczeń, które wykonują coraz większą liczbę analiz i alertów w swoim środowisku, ważne jest przeprowadzenie analizy zagrożeń na platformie analizy, która umożliwia dokładną i terminową ocenę alertów.

Analitycy poświęcają dużo czasu na odnajdywanie, zbieranie i analizowanie danych, zamiast skupiać się na tym, co faktycznie pomaga ich organizacji bronić się — uzyskując szczegółowe informacje o aktorach poprzez analizę i korelację. Często analitycy muszą przejść do wielu repozytoriów, aby uzyskać krytyczne zestawy danych potrzebne do oceny podejrzanej domeny, hosta lub adresu IP. Dane DNS, informacje whois, złośliwe oprogramowanie i certyfikaty SSL zapewniają ważny kontekst dla wskaźników naruszenia zabezpieczeń (IOCs), ale te repozytoria są szeroko dystrybuowane i nie zawsze współużytkują wspólną strukturę danych.

Ta szeroka dystrybucja repozytoriów utrudnia analitykom zapewnienie, że mają wszystkie odpowiednie dane potrzebne do właściwej i terminowej oceny podejrzanej infrastruktury. Interakcja z tymi zestawami danych może być również kłopotliwa, a przestawianie między tymi repozytoriami jest czasochłonne i opróżnia zasoby grup operacji zabezpieczeń, które stale wymagają ponownego zastąpienia ich wysiłków związanych z reagowaniem.

Analitycy analizy zagrożeń mają trudności z równoważeniem szerokiego zakresu pozyskiwania analizy zagrożeń za pomocą analizy zagrożeń, które stanowią największe zagrożenie dla ich organizacji i/lub branży. W tym samym zakresie analitycy analizy luk w zabezpieczeniach walczą ze skorelowaniem spisu zasobów z informacjami o typowych lukach w zabezpieczeniach i narażeniu (CVE), aby ustalić priorytety badania i korygowania najważniejszych luk w zabezpieczeniach związanych z ich organizacją.

Firma Microsoft na nowo wyobraża sobie przepływ pracy analityków, opracowując usługę Defender TI, która agreguje i wzbogaca krytyczne źródła danych oraz wyświetla je w innowacyjnym, łatwym w użyciu interfejsie, w którym użytkownicy mogą skorelować wskaźniki naruszenia zabezpieczeń (IOCs) z powiązanymi artykułami, profilami aktora i lukami w zabezpieczeniach. Usługa Defender TI umożliwia również analitykom współpracę z innymi użytkownikami licencjonowanymi przez usługę Defender TI w ramach dzierżawy przy badaniach.

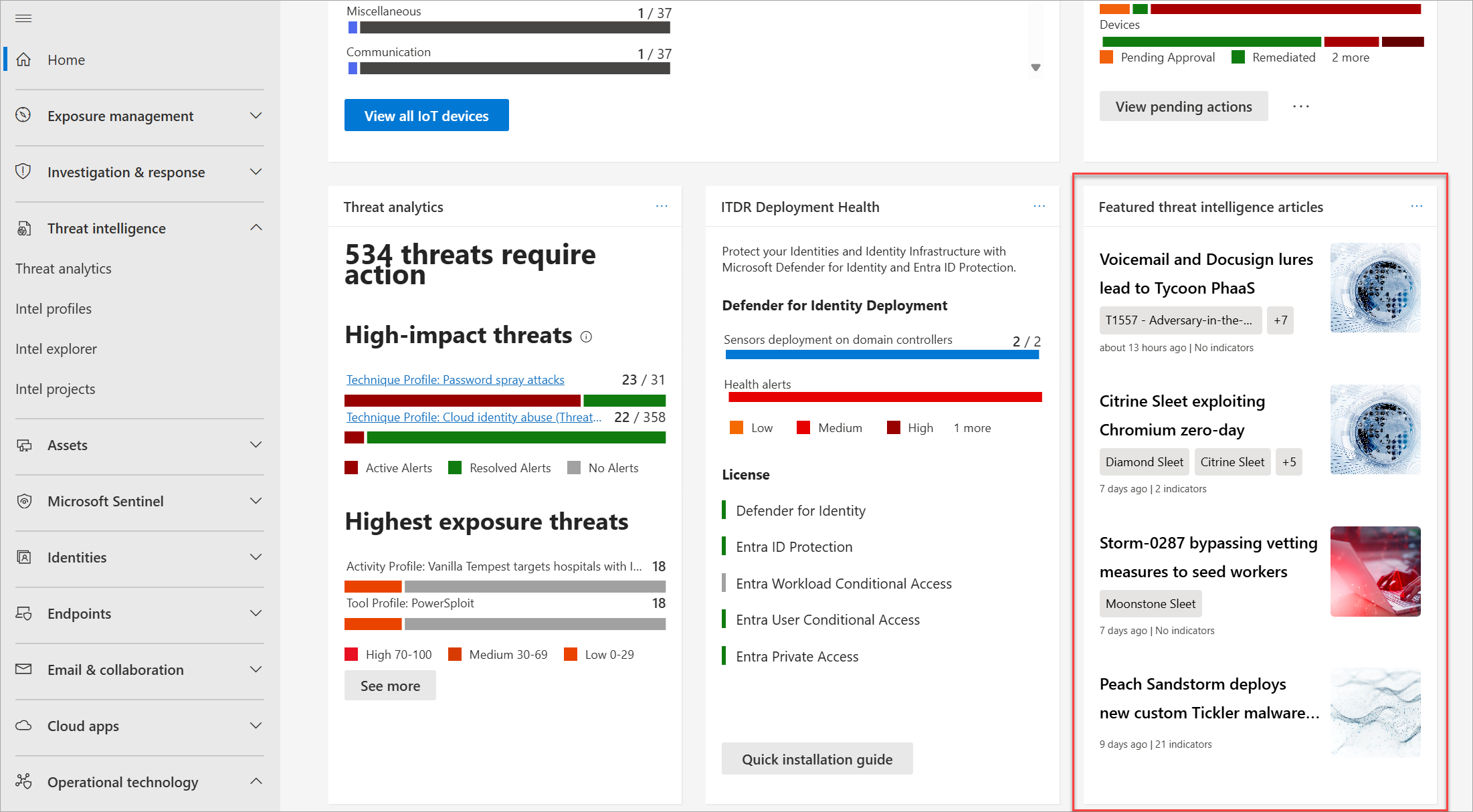

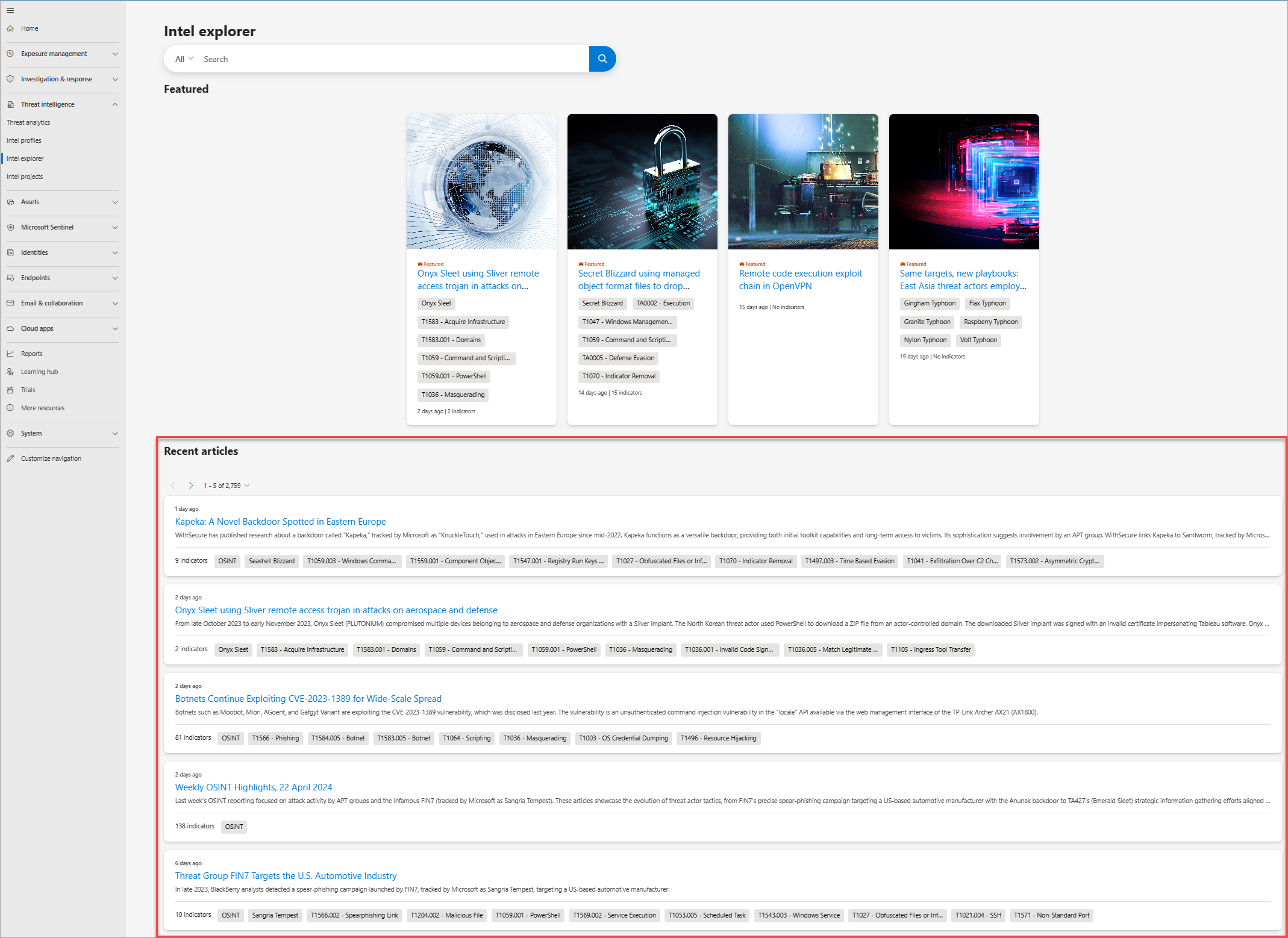

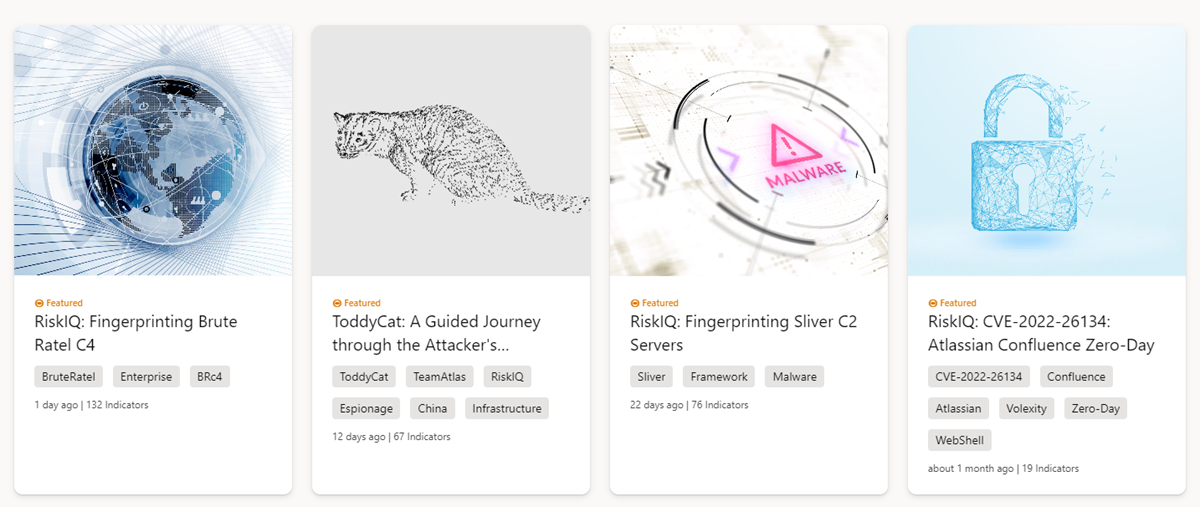

Poniżej przedstawiono zrzut ekranu przedstawiający stronę eksploratora Intel usługi Defender TI w portalu Microsoft Defender. Analitycy mogą szybko skanować nowe polecane artykuły i wykonywać wyszukiwanie słów kluczowych, wskaźników lub identyfikatorów CVE, aby rozpocząć zbieranie danych wywiadowczych, klasyfikowanie, reagowanie na zdarzenia i działania związane z wyszukiwaniem zagrożeń.

Artykuły dotyczące platformy Defender TI

Artykuły to narracje, które zapewniają wgląd w aktorów zagrożeń, narzędzia, ataki i luki w zabezpieczeniach. Artykuły usługi Defender TI nie są wpisami w blogu dotyczącymi analizy zagrożeń; Chociaż te artykuły podsumowują różne zagrożenia, łączą się one również z zawartością z możliwością działania i kluczowymi we/wy, aby ułatwić użytkownikom podjęcie działań. Te informacje techniczne w podsumowaniach zagrożeń umożliwiają użytkownikom ciągłe śledzenie podmiotów zagrożeń, narzędzi, ataków i luk w zabezpieczeniach w miarę ich zmiany.

Polecane artykuły

W sekcji Polecane artykuły na stronie eksploratora intela (tuż poniżej paska wyszukiwania) są wyświetlane obrazy banerów z godną uwagi zawartością firmy Microsoft:

Polecane artykuły są również wyświetlane w widżecie Polecane artykuły dotyczące analizy zagrożeń na stronie głównej portalu usługi Defender:

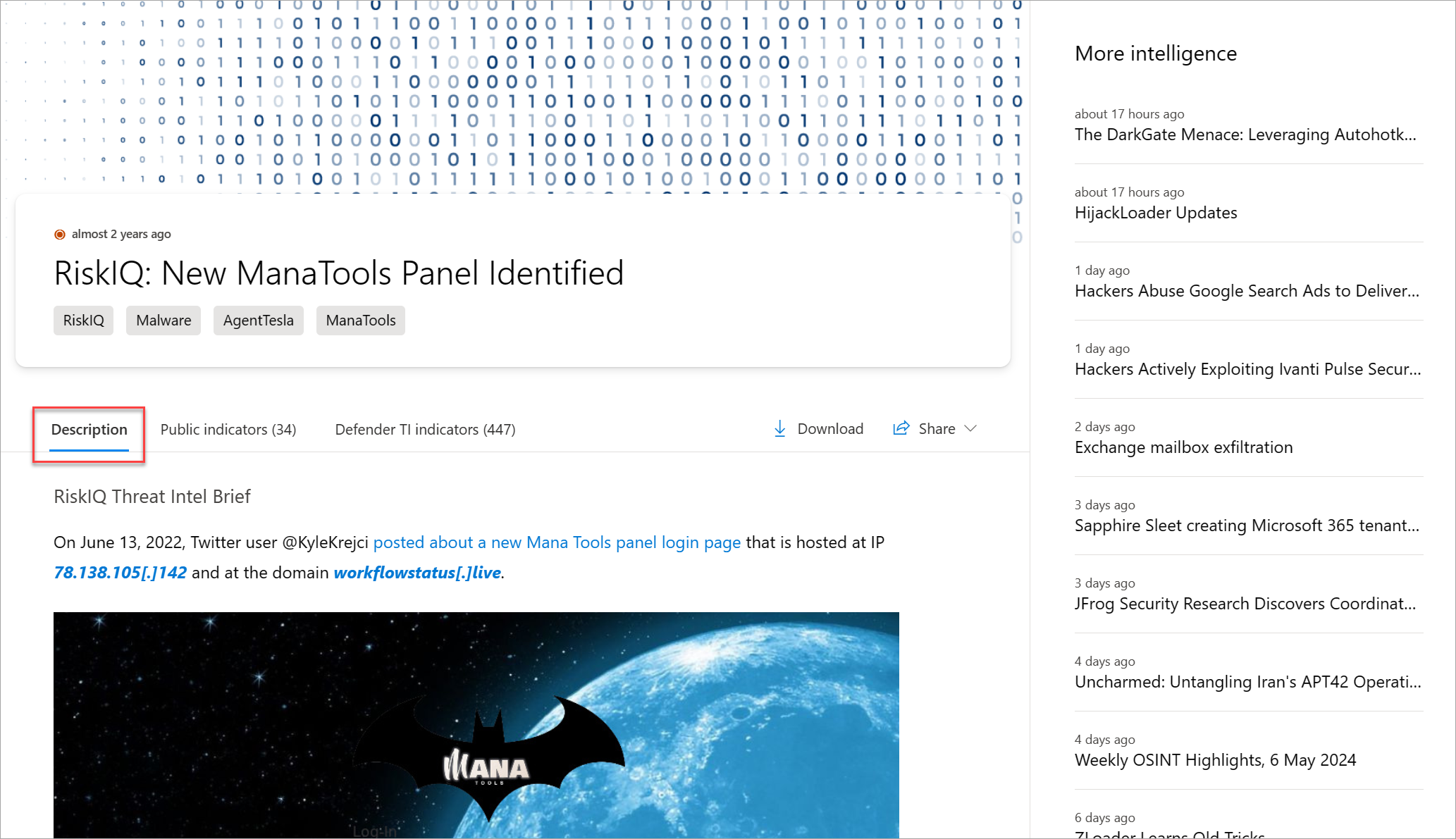

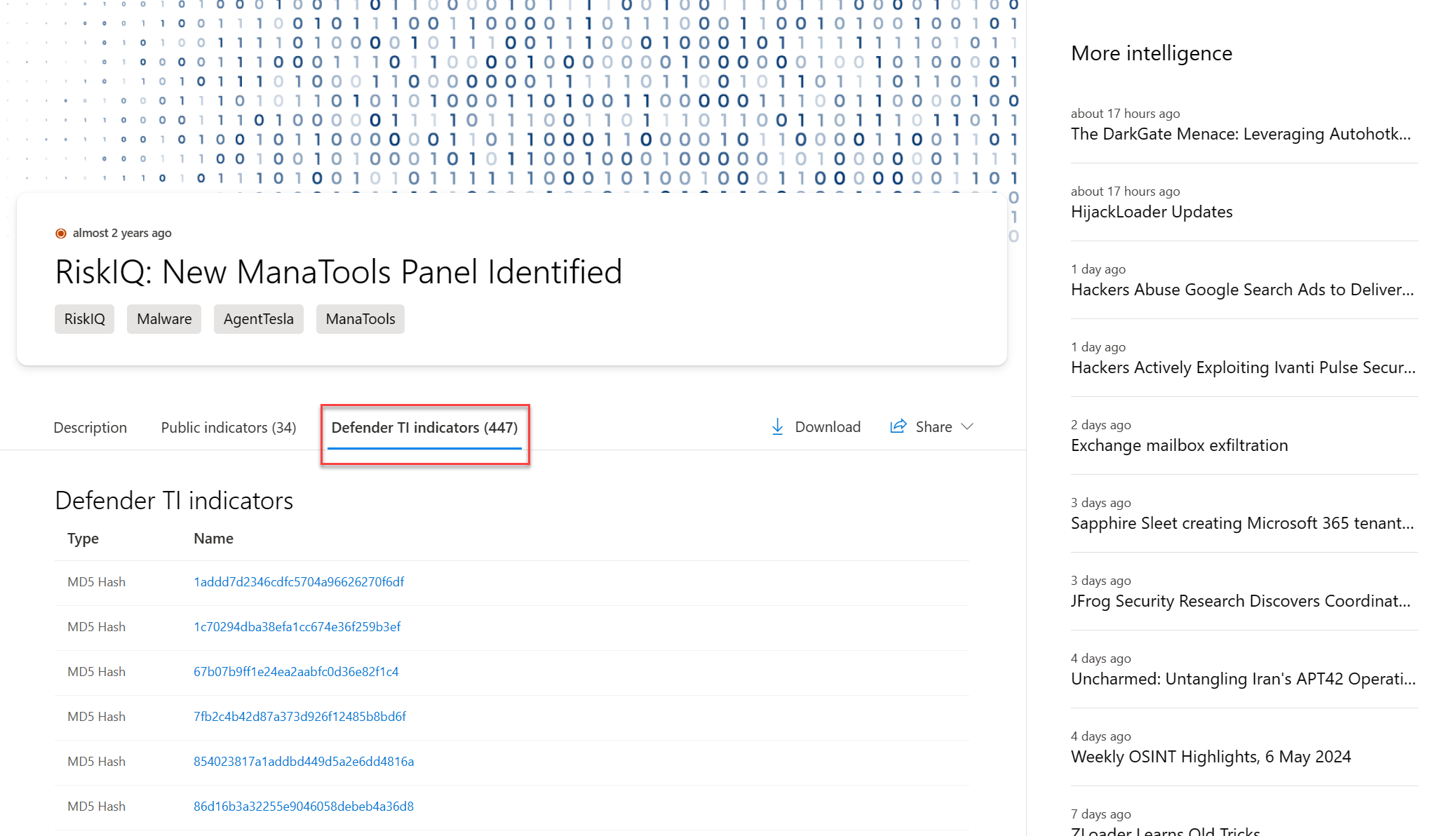

Wybranie polecanego banera artykułu powoduje załadowanie pełnej zawartości artykułu. Migawka artykułu umożliwia szybkie zapoznanie się z artykułem. Wywołanie wskaźników pokazuje, ile wskaźników publicznych i wskaźników TI usługi Defender jest skojarzonych z tym artykułem.

Artykuły

Wszystkie artykuły (w tym polecane artykuły) są wymienione w sekcji Ostatnie artykuły zgodnie z datą ich publikacji, z najnowszą na górze.

Sekcja Opis artykułu zawiera informacje o profilowanym ataku lub aktorze zagrożeń. Zawartość może być krótka — na przykład biuletyny analizy typu open source (OSINT) — lub długa (w przypadku długich raportów, zwłaszcza gdy firma Microsoft rozszerza raport o własną analizę). Dłuższe opisy mogą zawierać obrazy, linki do zawartości bazowej, linki do wyszukiwań w usłudze Defender TI, fragmenty kodu atakującego i reguły zapory w celu zablokowania ataku.

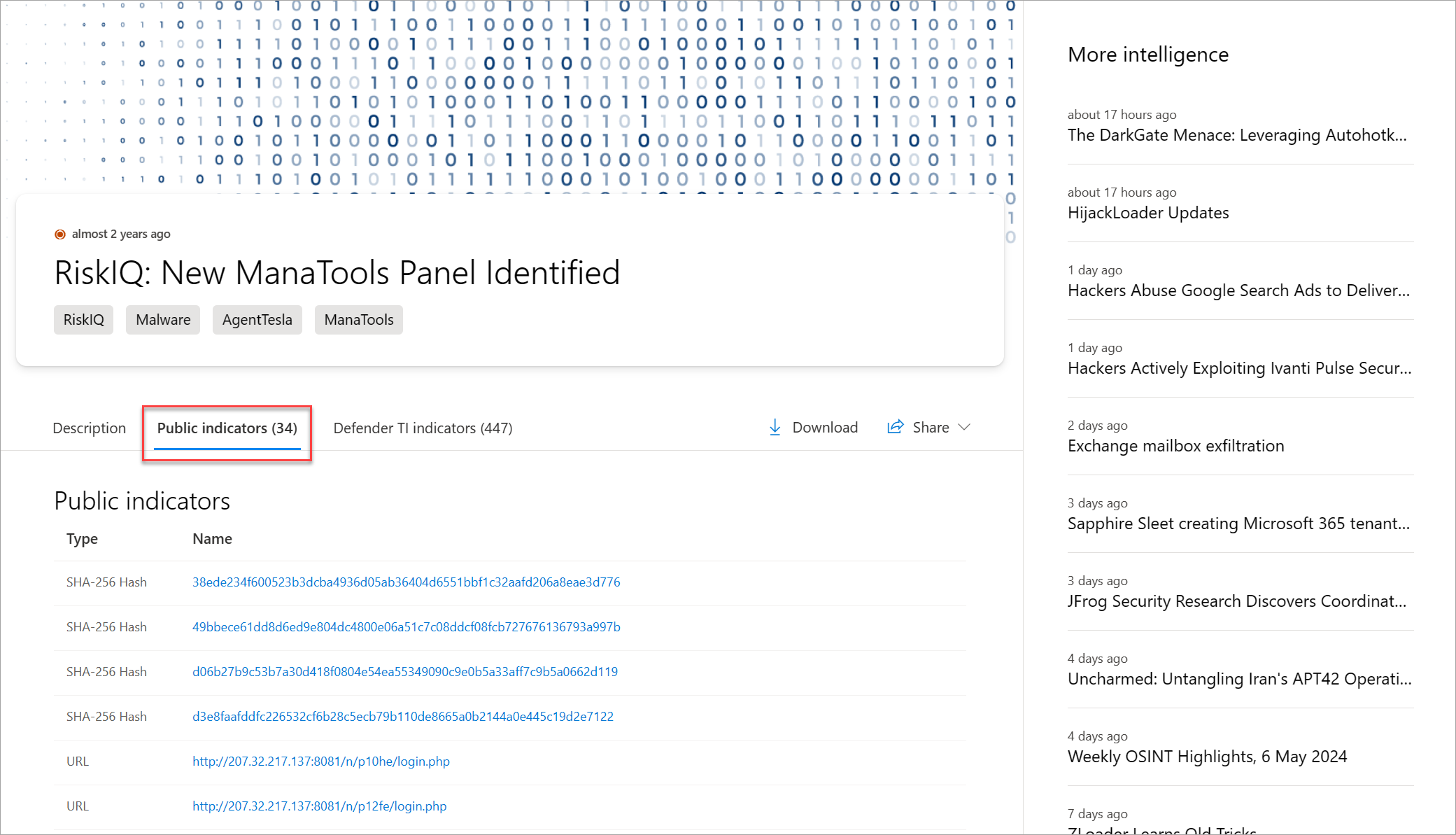

Sekcja Wskaźniki publiczne zawiera listę znanych wskaźników związanych z artykułem. Linki w tych wskaźnikach prowadzą do odpowiednich danych usługi Defender TI lub źródeł zewnętrznych.

Sekcja Wskaźników TI usługi Defender obejmuje wskaźniki, które zespół badawczy usługi Defender TI znajduje w artykule. Linki w tych wskaźnikach prowadzą również do odpowiednich danych usługi Defender TI lub źródeł zewnętrznych.

Te linki również przestawiają się na odpowiednie dane platformy Defender TI lub odpowiednie źródło zewnętrzne.

Artykuły dotyczące luk w zabezpieczeniach

Usługa Defender TI oferuje wyszukiwania identyfikatorów CVE, które ułatwiają identyfikację krytycznych informacji o CVE. Wyszukiwania identyfikatorów CVE powodują artykuły o lukach w zabezpieczeniach.

Każdy artykuł dotyczący luk w zabezpieczeniach zawiera:

- Opis CVE

- Lista składników, których dotyczy problem

- Dostosowane procedury i strategie ograniczania ryzyka

- Powiązane artykuły dotyczące analizy

- Odwołania w głębokiej i ciemnej paplaninie internetowej

- Inne kluczowe obserwacje

Te artykuły zapewniają głębszy kontekst i praktyczne szczegółowe informacje dotyczące każdego CVE, dzięki czemu użytkownicy szybciej rozumieją i eliminują te luki w zabezpieczeniach.

Artykuły dotyczące luk w zabezpieczeniach obejmują również wskaźnik priorytetu i ważności usługi Defender TI . Wskaźnik priorytetu usługi Defender TI jest unikatowym algorytmem, który odzwierciedla priorytet CVE na podstawie wyniku typowego systemu oceniania luk w zabezpieczeniach (CVSS), luk w zabezpieczeniach, gawędziarzy i powiązania ze złośliwym oprogramowaniem. Oblicza ona prostotę tych składników, dzięki czemu można zrozumieć, które cve powinny zostać skorygowane w pierwszej kolejności.

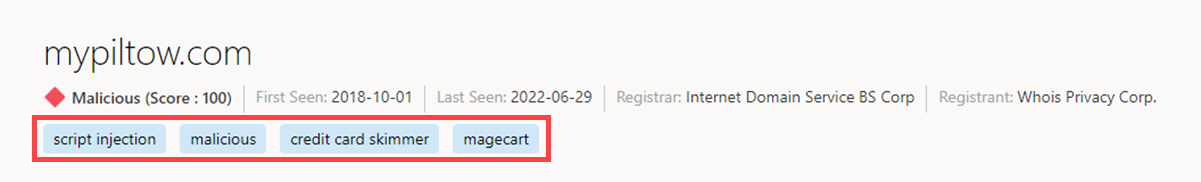

Ocenianie reputacji

Dane dotyczące reputacji adresów IP są ważne dla zrozumienia wiarygodności własnej powierzchni ataków, a także są przydatne podczas oceny nieznanych hostów, domen lub adresów IP, które pojawiają się w badaniach. Usługa Defender TI udostępnia zastrzeżone oceny reputacji dla dowolnego hosta, domeny lub adresu IP. Niezależnie od tego, czy sprawdzasz reputację znanej lub nieznanej jednostki, wyniki te ułatwiają szybkie zrozumienie wszelkich wykrytych powiązań ze złośliwą lub podejrzaną infrastrukturą.

Usługa Defender TI udostępnia szybkie informacje o działaniach tych jednostek, takie jak sygnatury czasowe pierwszego i ostatniego użycia, numer autonomicznego systemu (ASN), kraj lub region, skojarzona infrastruktura oraz lista reguł wpływających na ocenę reputacji, jeśli ma to zastosowanie.

Przeczytaj więcej na temat oceniania reputacji

Analiza informacji szczegółowych

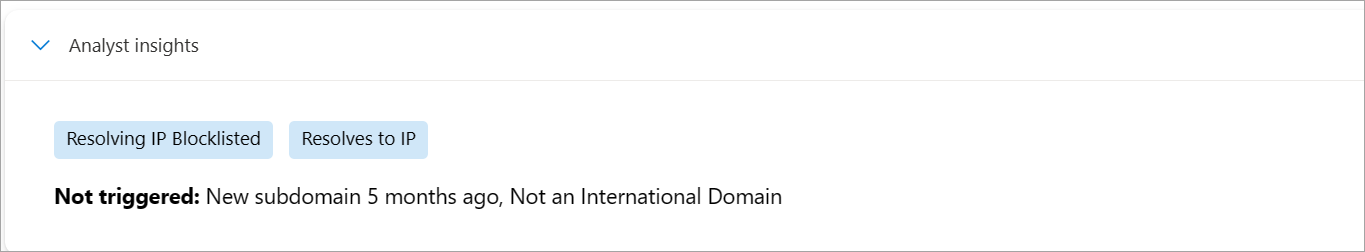

Analiza analityków destyluje ogromny zestaw danych firmy Microsoft do kilku obserwacji, które upraszczają badanie i sprawiają, że jest on bardziej przystępny dla analityków na wszystkich poziomach.

Szczegółowe informacje mają być małymi faktami lub obserwacjami dotyczącymi domeny lub adresu IP. Zapewniają one możliwość oceny żądanego wskaźnika i zwiększenia możliwości określenia, czy badany wskaźnik jest złośliwy, podejrzany lub niegroźny.

Przeczytaj więcej na temat szczegółowych informacji dla analityków

Zestawy danych

Firma Microsoft scentralizuje wiele zestawów danych w usłudze Defender TI, co ułatwia społeczności i klientom firmy Microsoft przeprowadzanie analizy infrastruktury. Głównym celem firmy Microsoft jest zapewnienie jak największej ilości danych dotyczących infrastruktury internetowej w celu obsługi różnych przypadków użycia zabezpieczeń.

Firma Microsoft zbiera, analizuje i indeksuje dane internetowe przy użyciu czujników pasywnych systemów nazw domen (DNS), skanowania portów, adresów URL i detonacji plików oraz innych źródeł, aby pomóc użytkownikom w wykrywaniu zagrożeń, określaniu priorytetów zdarzeń i identyfikowaniu infrastruktury skojarzonej z grupami aktorów zagrożeń. Wyszukiwania adresów URL mogą służyć do automatycznego inicjowania detonacji, jeśli nie ma dostępnych danych detonacji dla adresu URL w momencie żądania. Dane zebrane z takich detonacji służą do wypełniania wyników dla wszelkich przyszłych wyszukiwań tego adresu URL od Ciebie lub innych użytkowników usługi Defender TI.

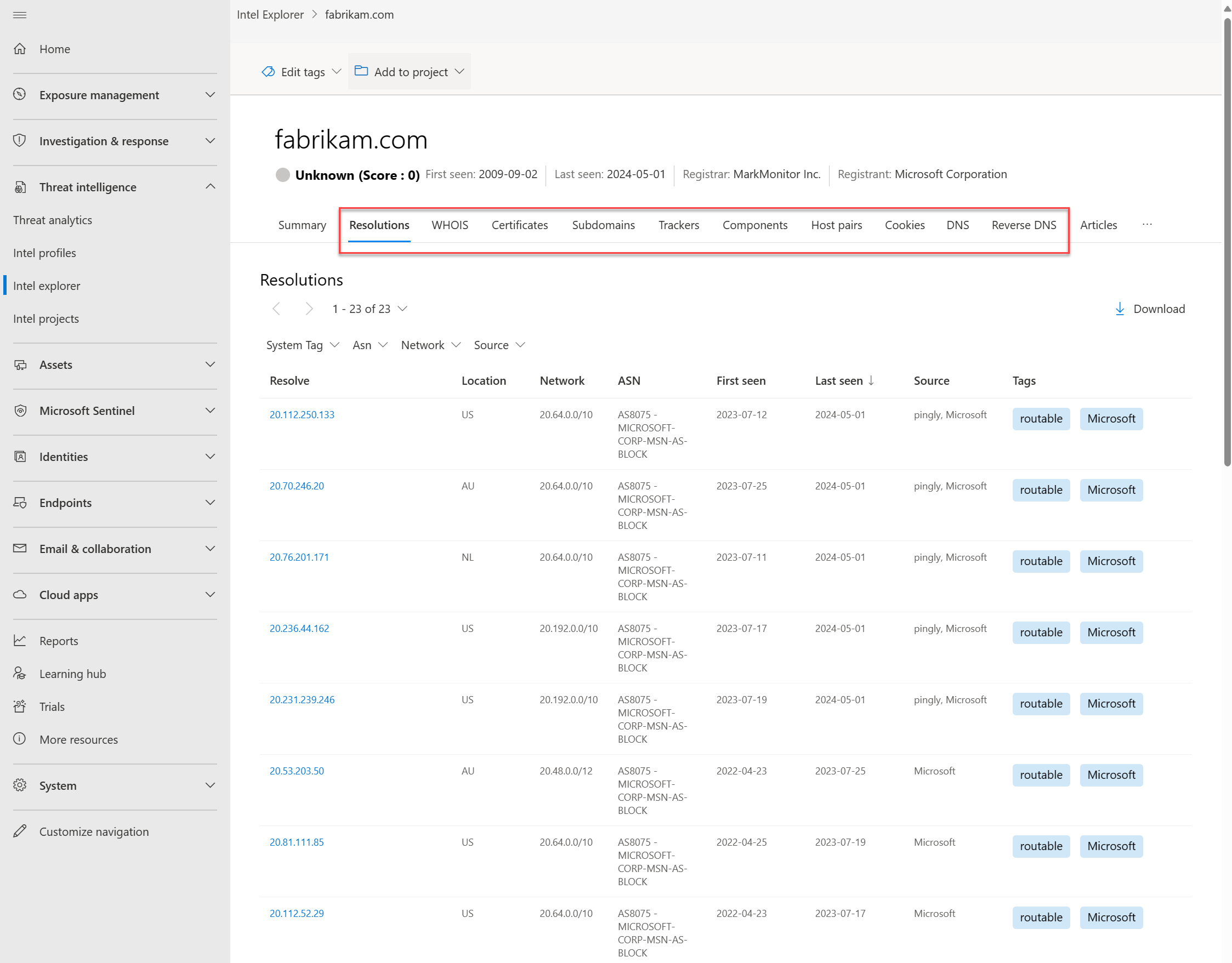

Obsługiwane internetowe zestawy danych obejmują:

- Rozwiązania

- WHOIS

- Certyfikaty SSL

- Poddomen

- DNS

- Odwrotny system DNS

- Analiza detonacji

- Pochodne zestawy danych zebrane z modelu obiektów dokumentu (DOM) detonowanych adresów URL, w tym:

- Trackerów

- Składniki

- Pary hostów

- Pliki cookie

Składniki i trackery są również obserwowane z reguł wykrywania wyzwalanych na podstawie odpowiedzi banerów ze skanowania portów lub szczegółów certyfikatu SSL. Wiele z tych zestawów danych ma różne metody sortowania, filtrowania i pobierania danych, co ułatwia dostęp do informacji, które mogą być skojarzone z określonym typem wskaźnika lub czasem w historii.

Dowiedz się więcej:

Tagi

Tagi usługi Defender TI zapewniają szybki wgląd w wskaźnik, niezależnie od tego, czy jest on uzyskiwany przez system, czy generowany przez innych użytkowników. Tagi ułatwiają analitykom poskładać w logiczną całość bieżące incydenty, badania oraz ich kontekst historyczny w celu ulepszenia analizy.

Usługa Defender TI oferuje dwa typy tagów: tagi systemowe i tagi niestandardowe.

Dowiedz się więcej o używaniu tagów

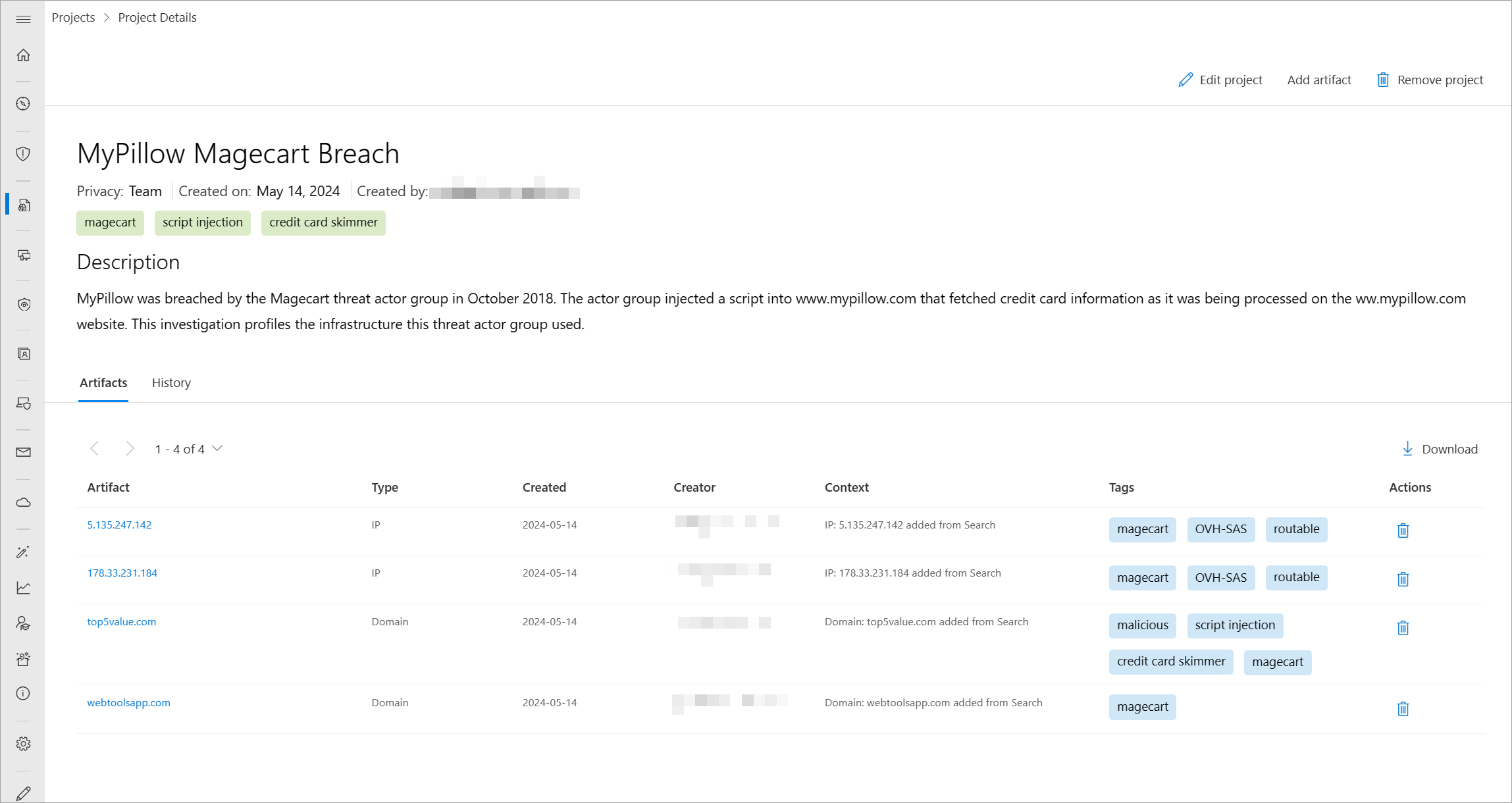

Projekty

Usługa Defender TI umożliwia użytkownikom opracowywanie wielu typów projektów do organizowania wskaźników zainteresowania i wskaźników naruszenia zabezpieczeń w badaniu. Projekty zawierają listę wszystkich skojarzonych wskaźników i szczegółową historię, która zachowuje nazwy, opisy i współpracowników.

Podczas wyszukiwania adresu IP, domeny lub hosta w usłudze Defender TI, a jeśli ten wskaźnik znajduje się w projekcie, do który masz dostęp, na karcie Podsumowanie i dane można zobaczyć link do projektu na stronie projektów intela. W tym miejscu możesz przejść do szczegółów projektu, aby uzyskać więcej kontekstu na temat wskaźnika przed przejrzeniem innych zestawów danych, aby uzyskać więcej informacji. W związku z tym można uniknąć ponownego wynalezienia koła badania, które mogło już rozpocząć jeden z użytkowników dzierżawy usługi Defender TI. Jeśli ktoś doda Cię jako współpracownika do projektu, możesz również dodać do tego badania, dodając nowe IOCs.

Dowiedz się więcej o korzystaniu z projektów

Miejsce przechowywania, dostępność i prywatność danych

Usługa Defender TI zawiera dane globalne i dane specyficzne dla klienta. Podstawowymi danymi internetowymi są globalne dane firmy Microsoft; etykiety stosowane przez klientów są traktowane jako dane klientów. Wszystkie dane klienta są przechowywane w regionie wybranego przez klienta.

Ze względów bezpieczeństwa firma Microsoft zbiera adresy IP użytkowników podczas logowania. Te dane są przechowywane przez maksymalnie 30 dni, ale mogą być przechowywane dłużej w razie potrzeby w celu zbadania potencjalnego oszukańczego lub złośliwego użycia produktu.

W scenariuszu awarii regionu klienci nie powinni widzieć przestojów, ponieważ usługa Defender TI używa technologii replikowania danych do regionów kopii zapasowych.

Platforma Defender TI przetwarza dane klientów. Domyślnie dane klienta są replikowane do sparowanego regionu.

Zobacz też

- Szybki start: dowiedz się, jak uzyskać dostęp do usługi Microsoft Defender Threat Intelligence i wprowadzić dostosowania

- Zestawy danych

- Wyszukiwanie i przestawianie

- Sortowanie, filtrowanie i pobieranie danych

- Tworzenie łańcuchów infrastruktury

- Ocenianie reputacji

- Analiza informacji szczegółowych

- Korzystanie z projektów

- Używanie tagów