Używanie tagów

tagi Microsoft Defender Threat Intelligence (Defender TI) zapewniają szybki wgląd w artefakt, niezależnie od tego, czy jest on uzyskiwany przez system, czy generowany przez innych użytkowników. Tagi ułatwiają analitykom poskładać w logiczną całość bieżące incydenty, badania oraz ich kontekst historyczny w celu ulepszenia analizy.

Usługa Defender TI oferuje dwa typy tagów: tagi systemowe i tagi niestandardowe.

Wymagania wstępne

Tożsamość Microsoft Entra lub osobiste konto Microsoft. Logowanie się lub tworzenie konta

Licencja Premium usługi Defender TI.

Uwaga

Użytkownicy bez licencji Premium usługi Defender TI mogą nadal uzyskiwać dostęp do naszej bezpłatnej oferty usługi Defender TI.

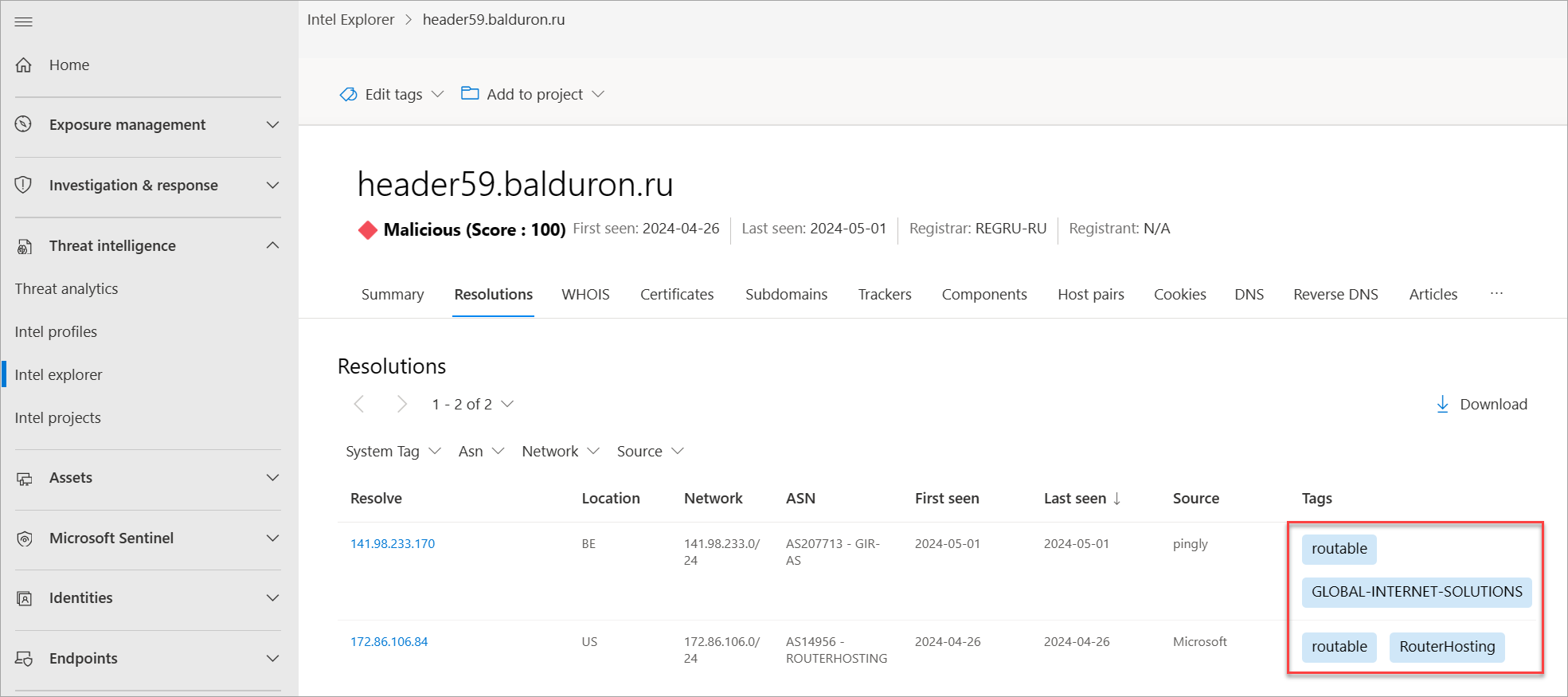

Tagi systemowe

Usługa Defender TI automatycznie generuje tagi systemowe do kierowania analizą. Tagi te nie wymagają żadnych danych wejściowych ani nakładu pracy z Twojej strony.

Tagi systemowe mogą obejmować:

- Routable: Wskazuje, że artefakt jest dostępny.

- ASN: Ściąga skróconą część opisu autonomicznego numeru systemu (ASN) adresu IP do tagu, aby zapewnić analitykom kontekst, do kogo należy adres IP.

- Dynamiczny: Wskazuje, czy domena jest własnością dynamicznej usługi systemu nazw domen (DNS), takiej jak No-IP lub Change IP.

- Sinkhole: Wskazuje, że adres IP jest bazą danych badawczą używaną przez organizacje zabezpieczeń do badania kampanii ataków. W związku z tym skojarzone domeny nie są bezpośrednio połączone ze sobą.

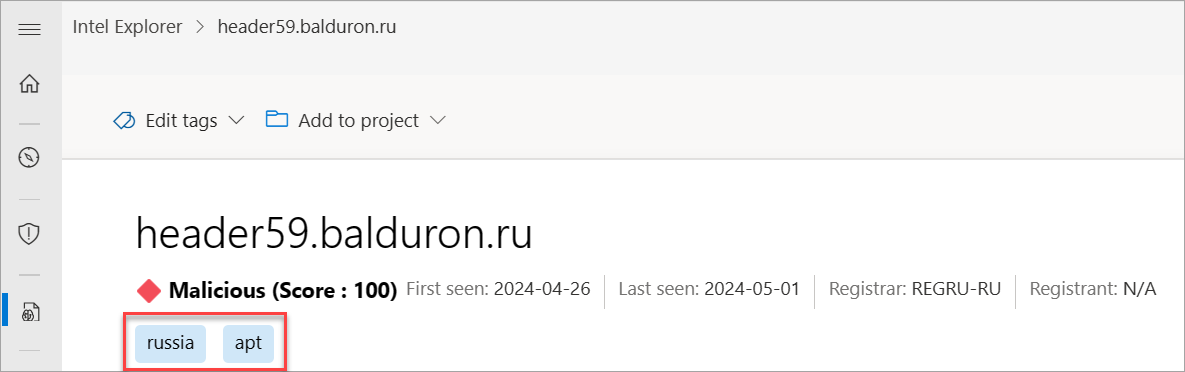

Tagi niestandardowe

Tagi niestandardowe wprowadzają kontekst do wskaźników naruszenia zabezpieczeń (IOCs) i jeszcze bardziej ułatwiają analizę, identyfikując te domeny, które są znane źle z publicznego raportowania lub które zostały skategoryzowane jako takie. Tagi te są tworzone ręcznie na podstawie własnych badań, a tagi te umożliwiają udostępnianie kluczowych szczegółowych informacji o artefaktach innym użytkownikom licencji usługi Defender TI w ramach dzierżawy.

Dodawanie, modyfikowanie i usuwanie tagów niestandardowych

Możesz dodać własne tagi niestandardowe do klastra tagów, wprowadzając je na pasku tagów. Ty i członkowie twojego zespołu, jeśli Twoja organizacja jest klientem usługi Defender TI, możecie wyświetlać te tagi. Tagi wprowadzone w systemie są prywatne i nie są udostępniane większej społeczności.

Można również modyfikować lub usuwać tagi. Po dodaniu tagu ty lub inny użytkownik licencji płatnej w organizacji może go modyfikować lub usuwać, co pozwala na łatwą współpracę między zespołem ds. zabezpieczeń.

Uzyskaj dostęp do portalu usługi Defender i ukończ proces uwierzytelniania firmy Microsoft. Dowiedz się więcej o portalu usługi Defender

Przejdź doeksploratora intelaanalizy> zagrożeń.

Wyszukaj wskaźnik, dla których chcesz dodać tagi na pasku wyszukiwania Eksploratora Intel.

Wybierz pozycję Edytuj tagi w lewym górnym rogu strony.

Dodaj wszystkie tagi, które chcesz skojarzyć z tym wskaźnikiem w wyświetlonym oknie podręcznym Tagi niestandardowe . Aby dodać nowy wskaźnik, naciśnij Tab , aby dodać nowy wskaźnik.

Wybierz pozycję Zapisz po zakończeniu dodawania wszystkich tagów, aby zapisać zmiany.

Powtórz krok 3, aby edytować tagi. Usuń tag, wybierając pozycję X na końcu, a następnie dodaj nowe, powtarzając kroki od 4 do 6.

Zapisz zmiany.

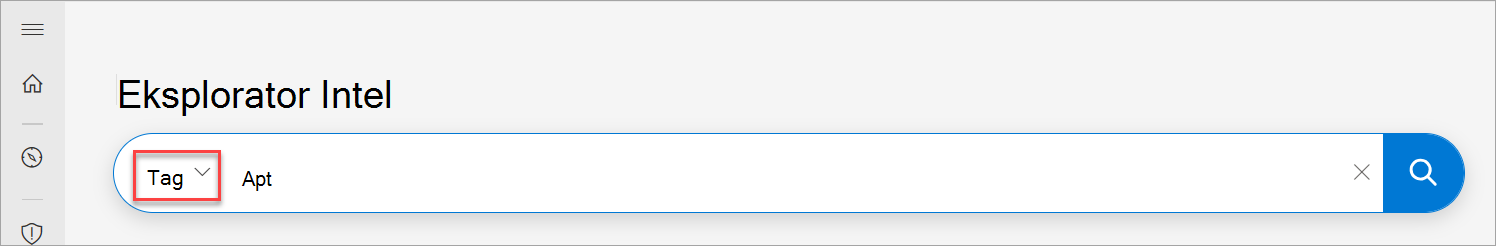

Wyświetlanie i wyszukiwanie tagów niestandardowych

Tagi dodane w ramach dzierżawy możesz wyświetlić po wyszukaniu adresu IP, domeny lub artefaktu hosta.

Uzyskaj dostęp do portalu usługi Defender i ukończ proces uwierzytelniania firmy Microsoft.

Przejdź doeksploratora intelaanalizy> zagrożeń.

Wybierz typ wyszukiwania tagów na pasku wyszukiwania eksploratora intela, a następnie wyszukaj wartość tagu, aby zidentyfikować wszystkie inne wskaźniki, które mają tę samą wartość tagu.

Przepływ pracy typowych przypadków użycia tagów

Załóżmy, że badasz zdarzenie i okazuje się, że jest ono związane z wyłudzaniem informacji. Możesz dodać phish jako tag do IOCs związanych z tym zdarzeniem. Później zespół ds. reagowania na zdarzenia i wyszukiwania zagrożeń może dalej analizować te we/wy i współpracować ze swoimi odpowiednikami analizy zagrożeń, aby ustalić, która grupa aktorów była odpowiedzialna za zdarzenie wyłudzania informacji. Następnie mogą dodać kolejny [actor name] tag do tych IOCs lub infrastruktury, która połączyła je z innymi powiązanymi obiektami We/Wy, takimi jak tag niestandardowy [SHA-1 hash] .