Zestawy danych

Firma Microsoft scentralizuje wiele zestawów danych w Microsoft Defender Threat Intelligence (Defender TI), co ułatwia klientom i społeczności firmy Microsoft przeprowadzanie analizy infrastruktury. Głównym celem firmy Microsoft jest zapewnienie jak największej ilości danych dotyczących infrastruktury internetowej w celu obsługi różnych przypadków użycia zabezpieczeń.

Firma Microsoft zbiera, analizuje i indeksuje dane internetowe, aby ułatwić:

- Wykrywanie zagrożeń i reagowanie na nie

- Określanie priorytetów zdarzeń

- Proaktywne identyfikowanie infrastruktury skojarzonej z grupami aktorów ukierunkowanymi na organizację

Firma Microsoft zbiera dane internetowe za pośrednictwem sieci czujników pasywnego systemu nazw domen (PDNS), globalnej sieci proxy użytkowników wirtualnych, skanów portów i innych źródeł złośliwego oprogramowania oraz dodanych danych DNS.

Te dane internetowe są podzielone na dwie odrębne grupy: tradycyjne i zaawansowane. Tradycyjne zestawy danych obejmują:

Zaawansowane zestawy danych obejmują:

Zaawansowane zestawy danych są zbierane z obserwacji modelu obiektów dokumentu (DOM) przeszukanych stron internetowych. Ponadto składniki i trackery są również obserwowane z reguł wykrywania wyzwalanych na podstawie odpowiedzi banerów ze skanowania portów lub szczegółów certyfikatu protokołu TLS.

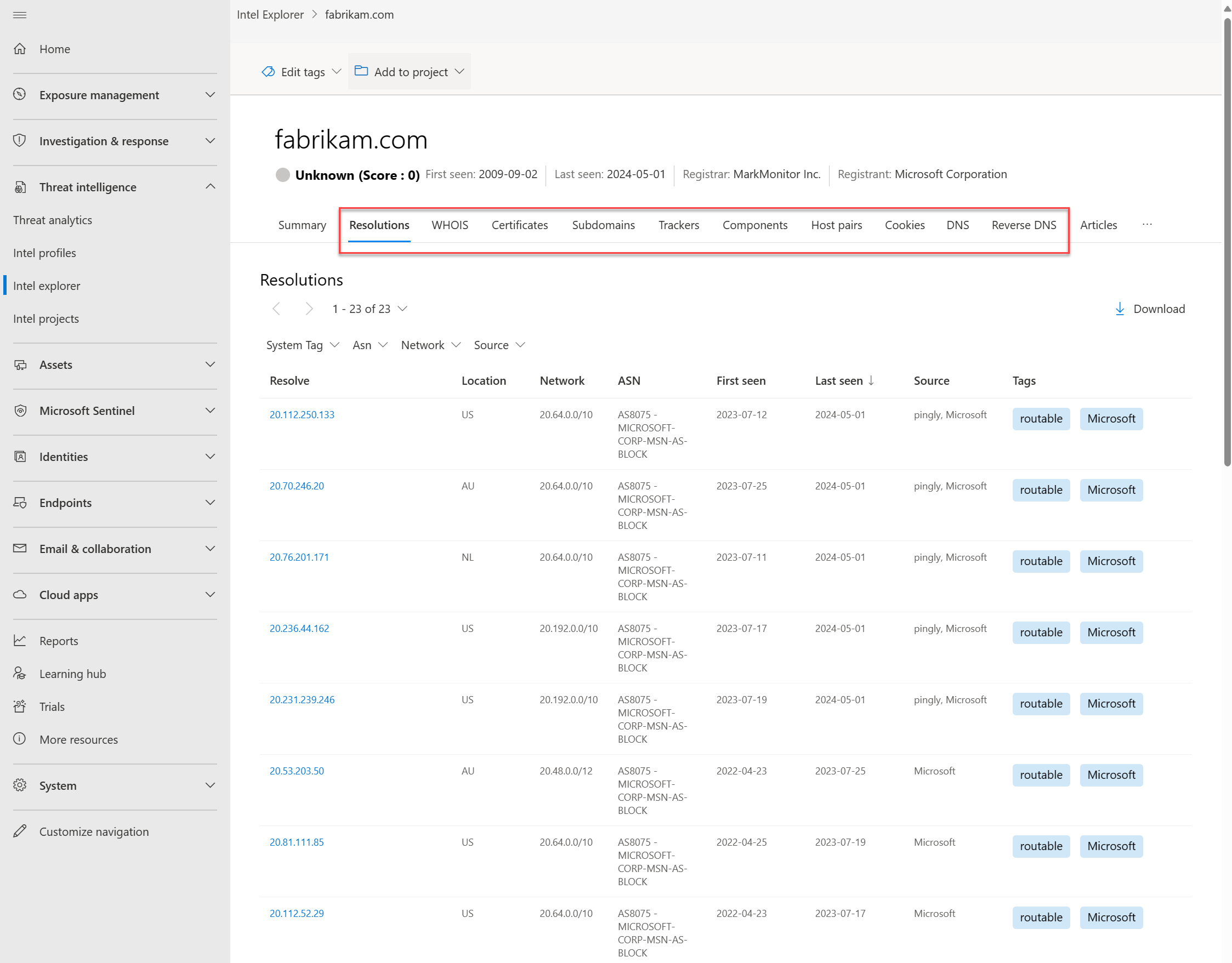

Rozwiązania

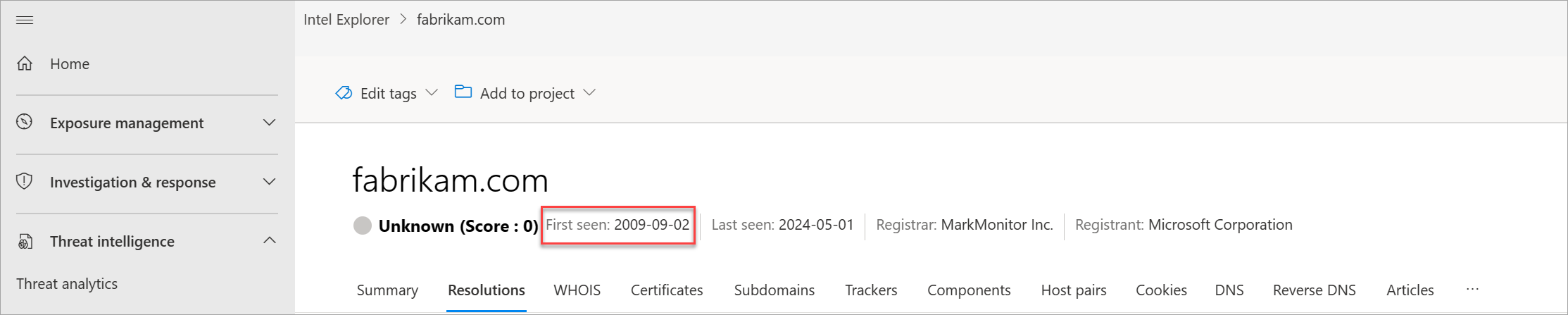

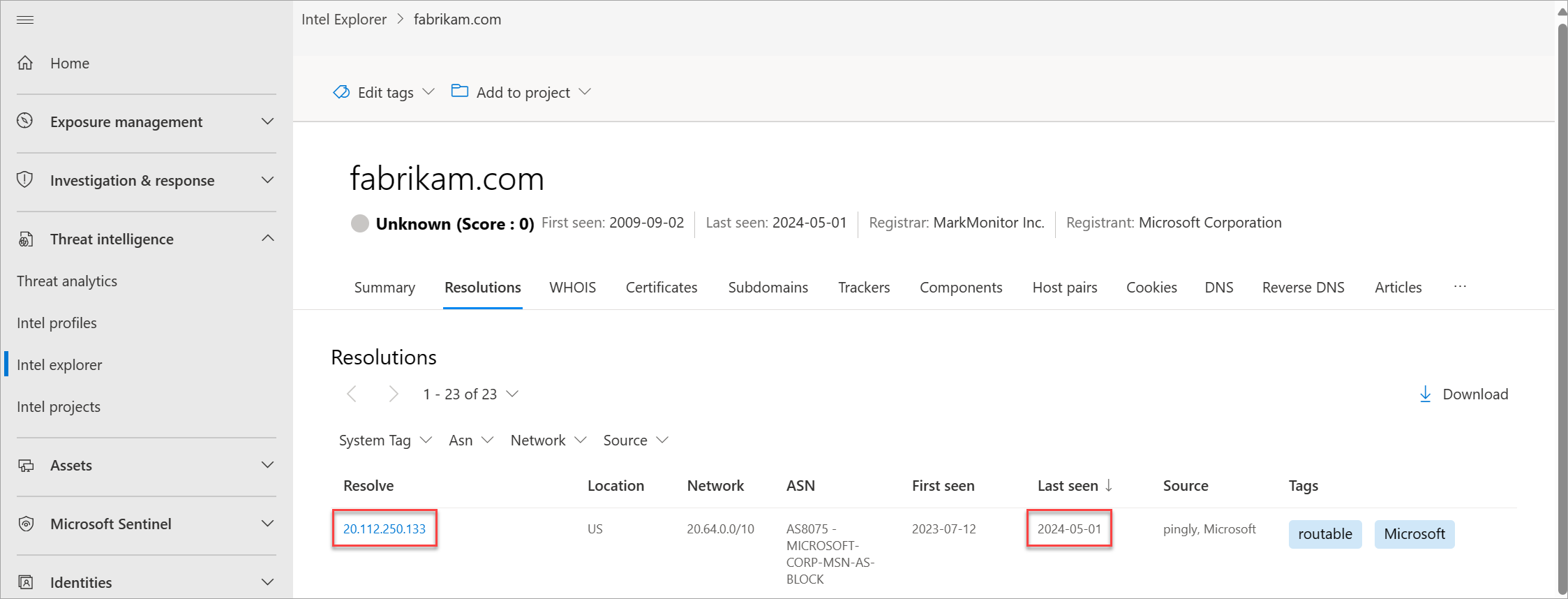

PDNS to system rekordów, który przechowuje dane rozpoznawania nazw DNS dla danej lokalizacji, rekordu i przedziału czasu. Ten zestaw danych rozpoznawania historii umożliwia wyświetlanie domen rozpoznawanych na adres IP i na odwrót. Ten zestaw danych umożliwia korelację opartą na czasie na podstawie nakładania się domen lub adresów IP.

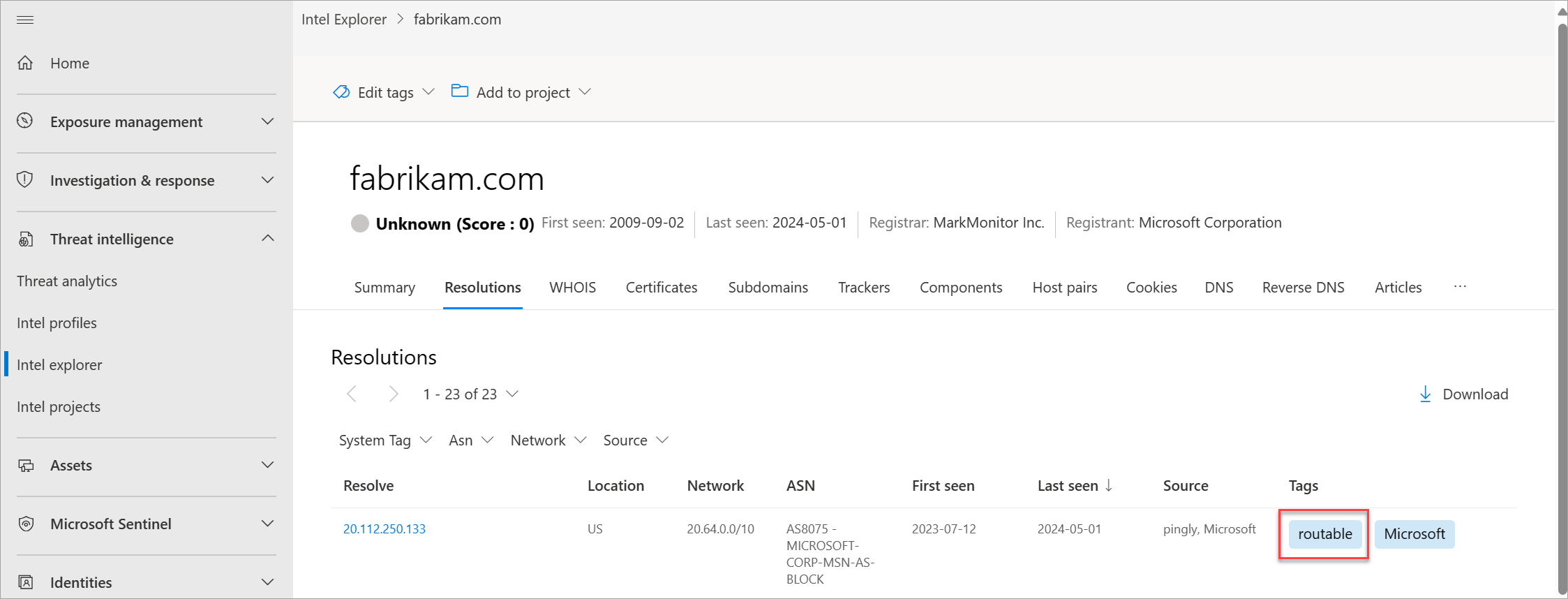

Usługa PDNS może umożliwić identyfikację wcześniej nieznanej lub nowo utworzonej infrastruktury aktora zagrożeń. Proaktywne dodawanie wskaźników do list zablokowanych może odciąć ścieżki komunikacyjne przed rozpoczęciem kampanii. Dane rozpoznawania rekordów są dostępne na karcie Rozdzielczości, która znajduje się na stronie eksploratora intela w portalu Microsoft Defender. Więcej typów rekordów DNS są dostępne na karcie DNS .

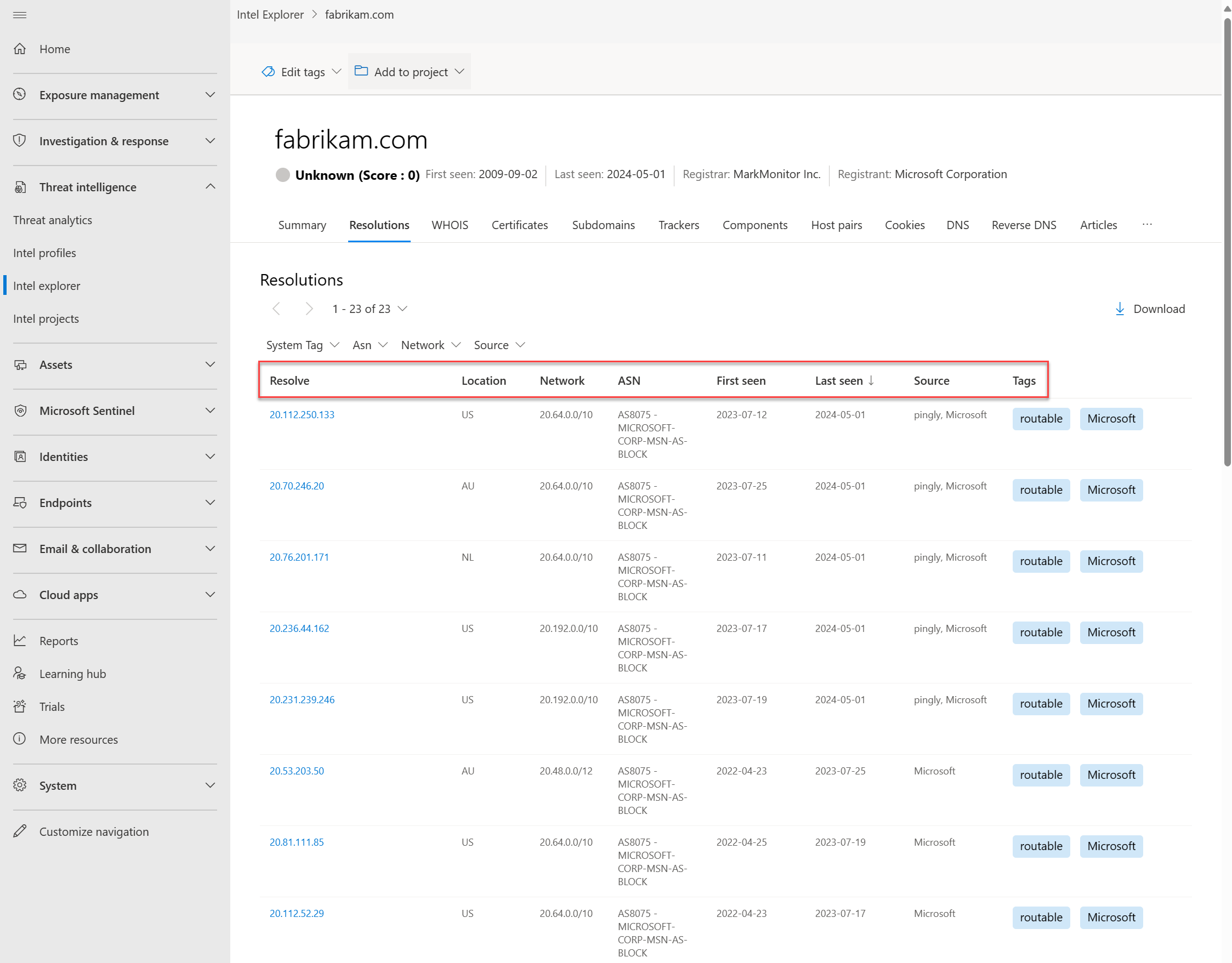

Nasze dane dotyczące rozpoznawania PDNS zawierają następujące informacje:

- Rozwiąż problem: nazwa jednostki rozpoznawania (adres IP lub domena)

- Lokalizacja: lokalizacja, w której jest hostowany adres IP

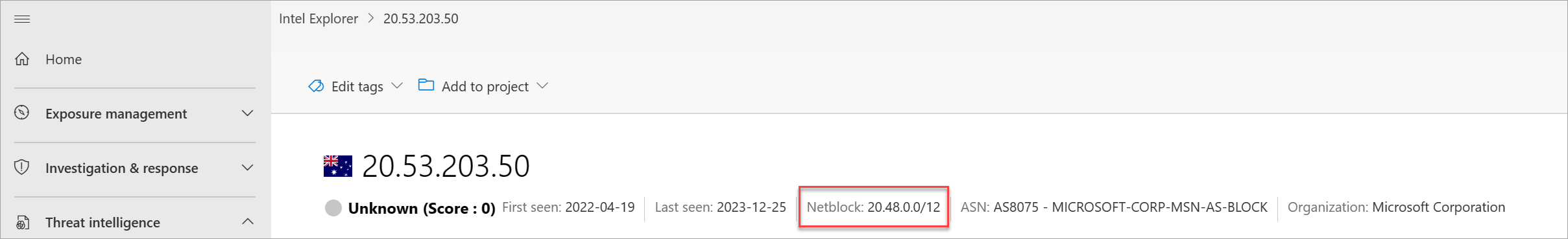

- Sieć: netblock lub podsieć skojarzona z adresem IP

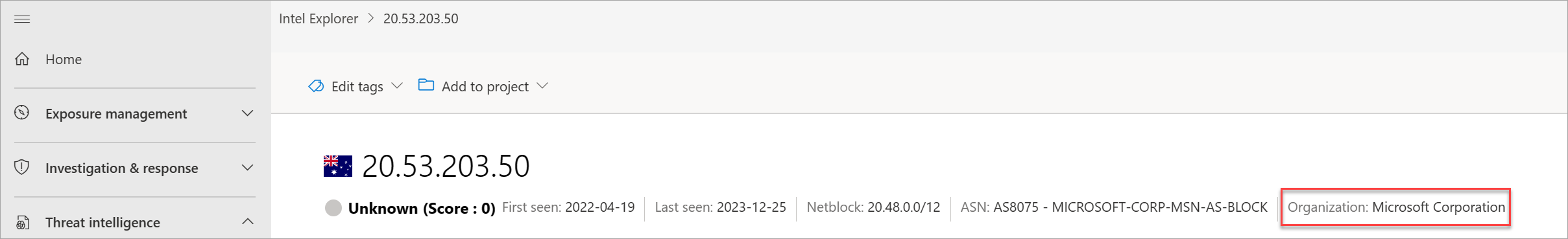

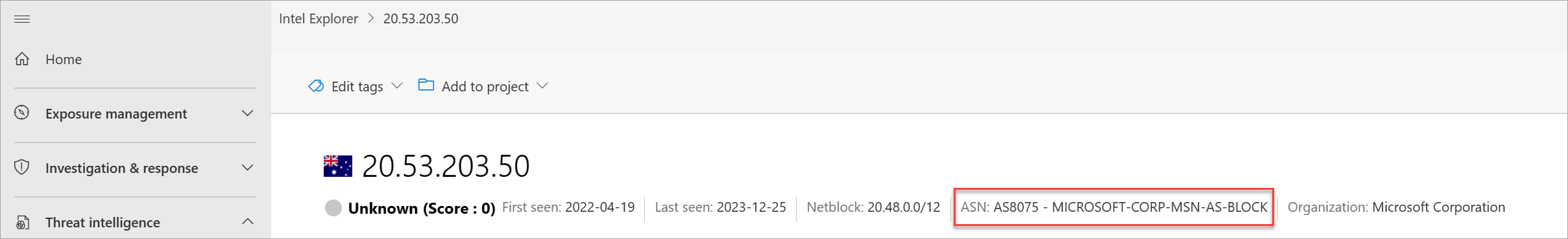

- ASN: autonomiczny numer systemu (ASN) i nazwa organizacji

- Pierwszy raz: sygnatura czasowa daty, w którą firma Microsoft po raz pierwszy zaobserwowała tę rezolucję

- Ostatnio widziano: sygnatura czasowa daty ostatniej obserwacji tej rezolucji przez firmę Microsoft

- Źródło: źródło, które włączyło wykrywanie relacji.

- Tagi: wszystkie tagi zastosowane do tego artefaktu w usłudze Defender TI (Dowiedz się więcej)

Pytania, na które ten zestaw danych może pomóc:

Domeny:

Kiedy usługa Defender TI po raz pierwszy zaobserwowała rozpoznawanie domeny na adres IP?

Kiedy po raz ostatni usługa Defender TI zobaczyła, że domena aktywnie rozpoznawała adres IP?

Jaki adres IP lub adresy jest obecnie rozpoznawana przez domenę?

Adresy IP:

Czy adres IP można rozsyłać?

W jakiej podsieci znajduje się adres IP?

Czy istnieje właściciel skojarzony z podsiecią?

W jakim asie znajduje się część adresu IP?

Czy istnieje geolokalizacja?

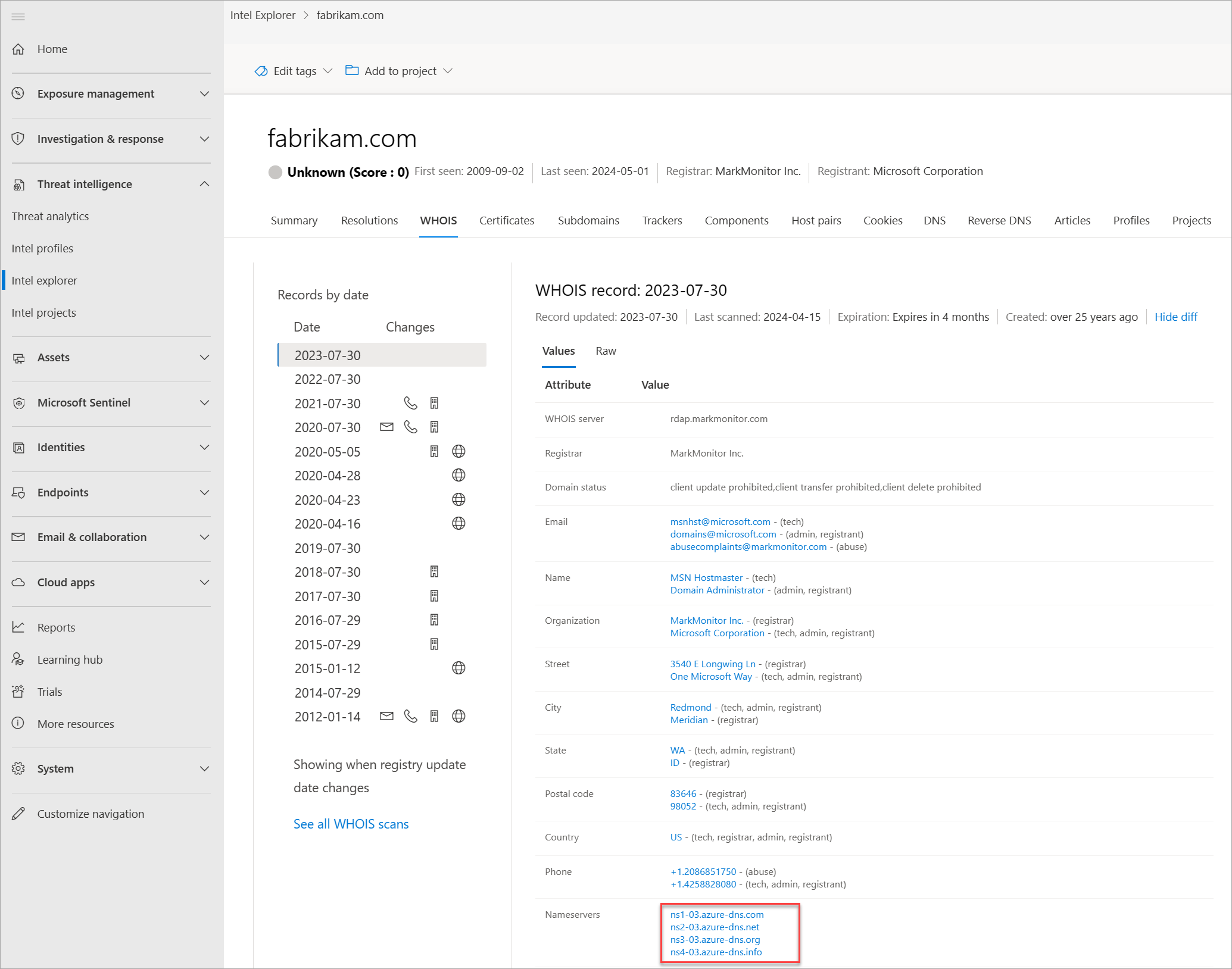

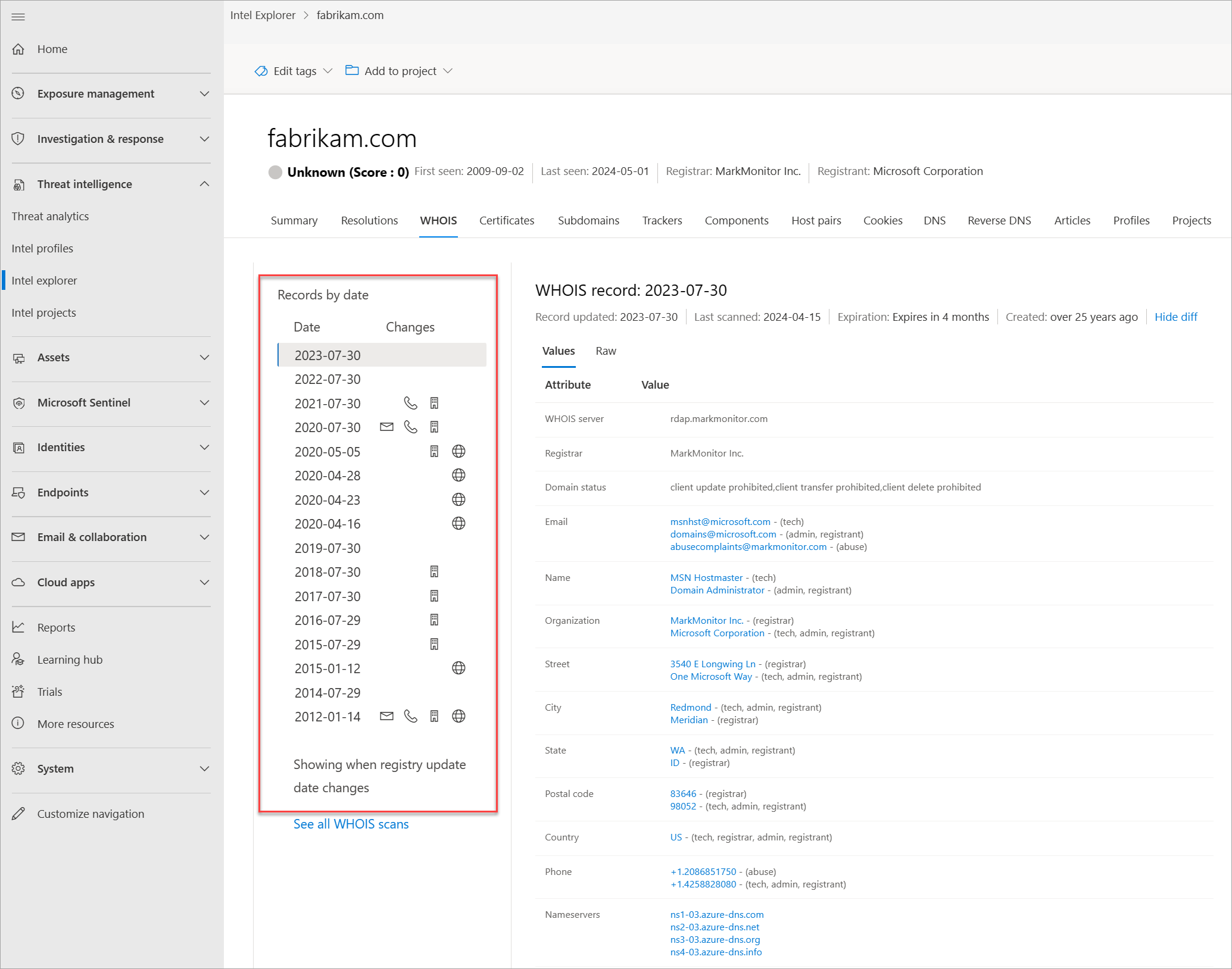

WHOIS

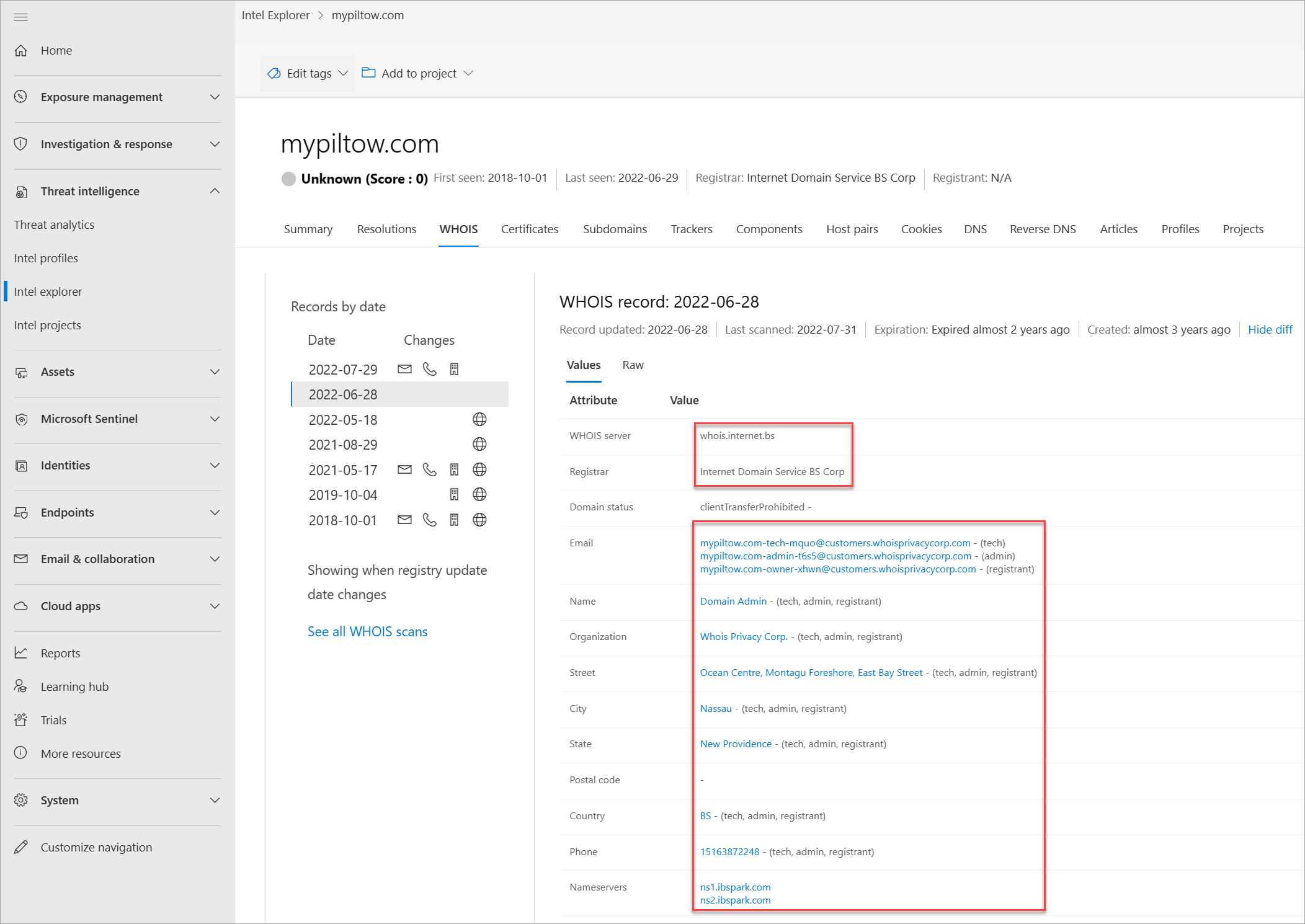

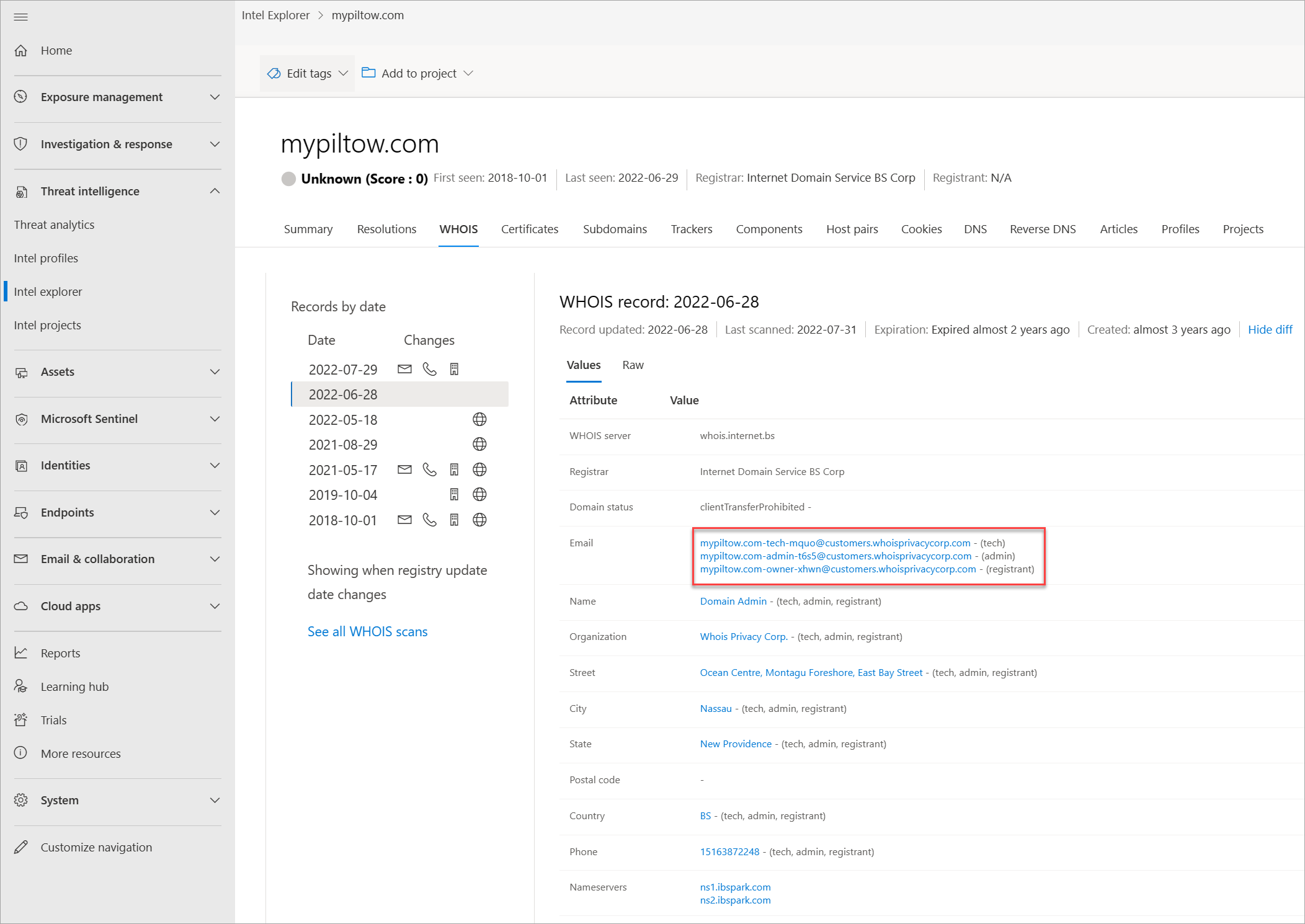

Tysiące razy dziennie domeny są kupowane i/lub przenoszone między osobami fizycznymi i organizacjami. Proces jest łatwy, trwa tylko kilka minut i może wynosić nawet 7 USD, w zależności od dostawcy rejestratora. Poza szczegółami płatności należy podać dodatkowe informacje o sobie. Niektóre z tych informacji są przechowywane jako część rekordu WHOIS, dla których skonfigurowano domenę. Ta akcja będzie uważana za rejestrację domeny publicznej. Istnieją jednak usługi rejestracji domen prywatnych, w których można ukryć swoje dane osobowe przed rekordem WHOIS domeny. W takich sytuacjach informacje właściciela domeny są bezpieczne i zastępowane informacjami rejestratora. Więcej grup aktorów przeprowadza rejestracje domen prywatnych, aby utrudnić analitykom znalezienie innych domen, które są ich własnością. Usługa Defender TI udostępnia różne zestawy danych umożliwiające znajdowanie infrastruktury współdzielonej aktorów, gdy rekordy WHOIS nie zapewniają potencjalnych klientów.

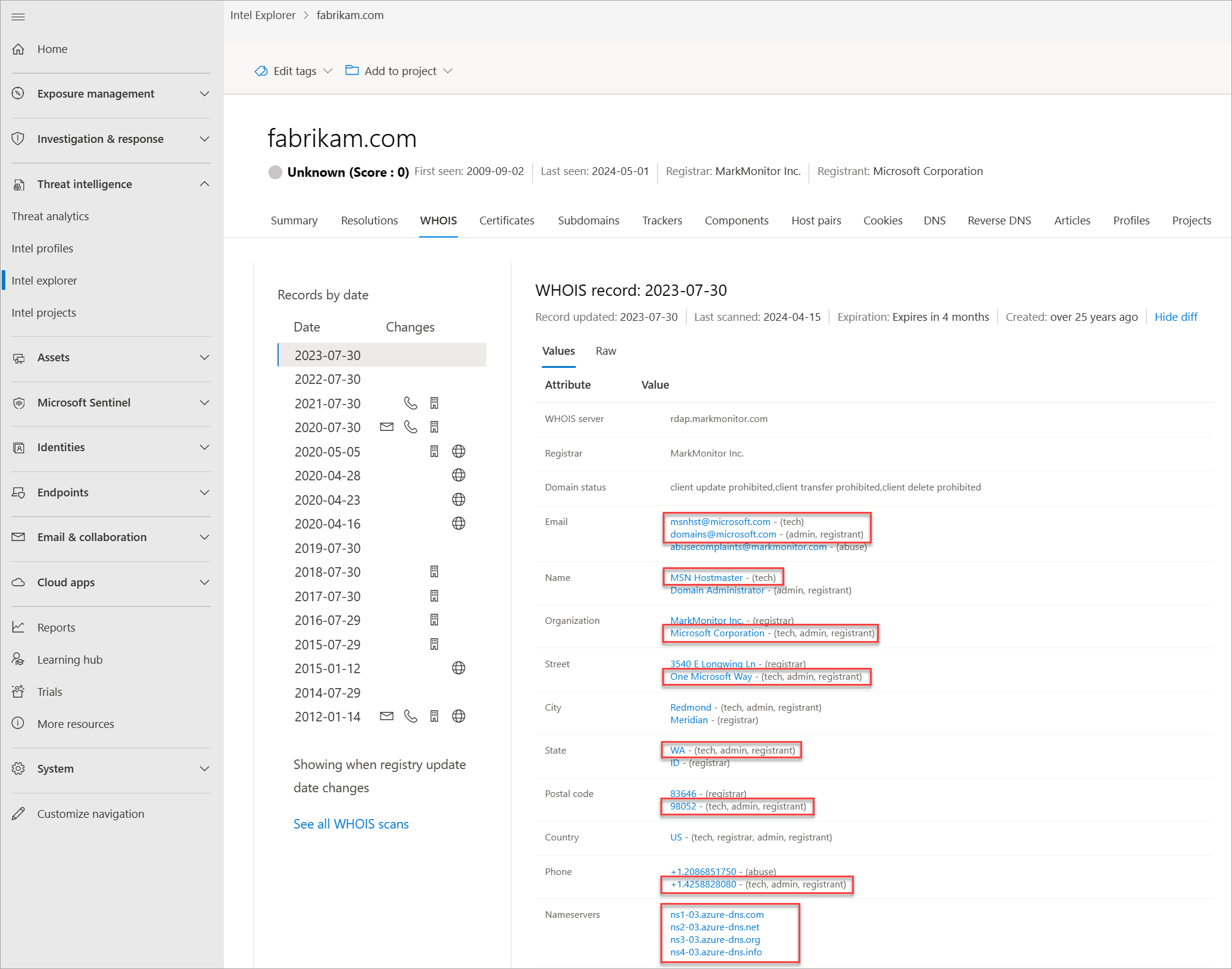

WHOIS to protokół, który umożliwia każdemu wykonywanie zapytań dotyczących domeny, adresu IP lub podsieci. Jedną z najpopularniejszych funkcji whois w badaniach infrastruktury zagrożeń jest identyfikowanie lub łączenie różnych jednostek na podstawie unikatowych danych udostępnionych w rekordach WHOIS. Jeśli kiedykolwiek zakupiono domenę samodzielnie, być może zauważono, że zawartość żądana od rejestratorów nigdy nie jest weryfikowana. W rzeczywistości, można umieścić wszystko w rekordzie (i wiele osób nie), które następnie będą wyświetlane na świecie.

Każdy rekord WHOIS ma kilka różnych sekcji, z których wszystkie mogą zawierać różne informacje. Często spotykane sekcje obejmują rejestratora, rejestrujących, administratorów i technicznych, z których każda potencjalnie odpowiada innej kontaktowi dla rekordu. Te dane są w większości przypadków duplikowane w różnych sekcjach, ale mogą wystąpić niewielkie rozbieżności, zwłaszcza jeśli aktor popełnił błąd. Podczas wyświetlania informacji o whois w usłudze Defender TI zostanie wyświetlony skrócony rekord, który deduplikuje wszelkie dane i notuje część rekordu, z którego pochodzi. Okazało się, że ten proces znacznie przyspiesza przepływ pracy analityków i pozwala uniknąć przeoczenia danych. Informacje o whoisach usługi Defender TI są obsługiwane przez bazę danych WhoisIQ™.

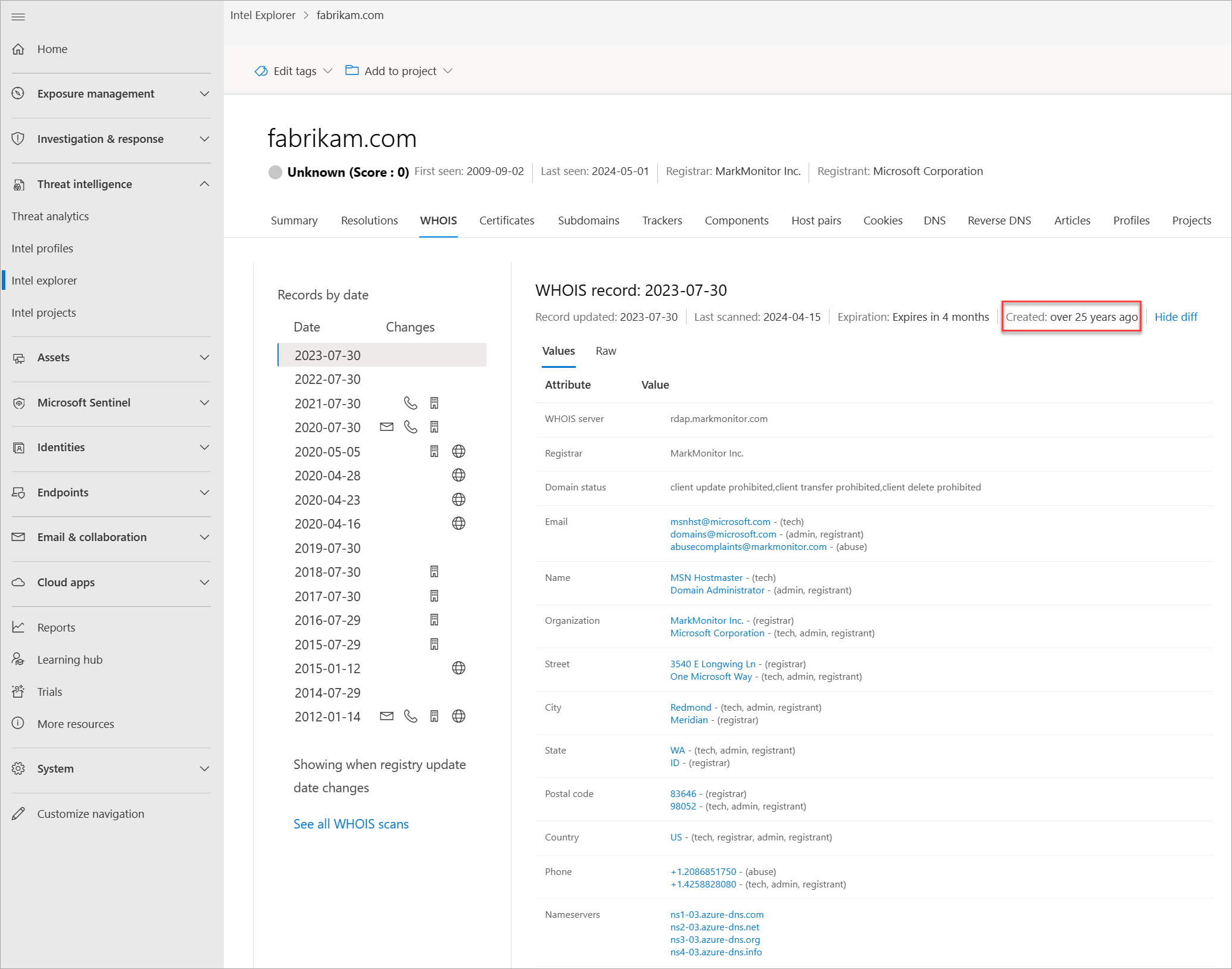

Nasze dane WHOIS zawierają następujące informacje:

- Zaktualizowano rekord: Sygnatura czasowa wskazująca dzień ostatniej aktualizacji rekordu WHOIS

- Ostatnio zeskanowane: Data ostatniego skanowania rekordu przez system TI usługi Defender

- Wygaśnięcie: Data wygaśnięcia rejestracji, jeśli jest dostępna

- Utworzono: Wiek bieżącego rekordu WHOIS

- Serwer WHOIS: Serwer utworzony przez akredytowanego rejestratora ICANN w celu uzyskania aktualnych informacji o domenach, które są w nim zarejestrowane

- Rejestratora: Usługa rejestratora służąca do rejestrowania artefaktu

- Stan domeny: Bieżący stan domeny; domena "aktywna" jest aktywna w Internecie

- Email: wszystkie adresy e-mail znalezione w rekordzie WHOIS oraz typ kontaktu, z jakim jest skojarzony każdy z nich (na przykład administrator lub technika)

- Nazwa: Nazwa wszelkich kontaktów w rekordzie i typ kontaktu są skojarzone z

- Organizacja: Nazwa dowolnych organizacji w rekordzie i typ kontaktu, z których każda jest skojarzona

- Ulica: Wszystkie adresy ulic skojarzone z rekordem i typ odpowiedniego kontaktu

- Miasto: Dowolne miasto wymienione w adresie skojarzonym z rekordem oraz typ odpowiedniego kontaktu

- Stan: Wszystkie stany wymienione w adresie skojarzonym z rekordem oraz typ odpowiedniego kontaktu

- Kod pocztowy: Wszelkie kody pocztowe wymienione na adresie skojarzonym z rekordem oraz typ odpowiedniego kontaktu

- Kraj: Wszystkie kraje lub regiony wymienione w adresie skojarzonym z rekordem oraz typ odpowiedniego kontaktu

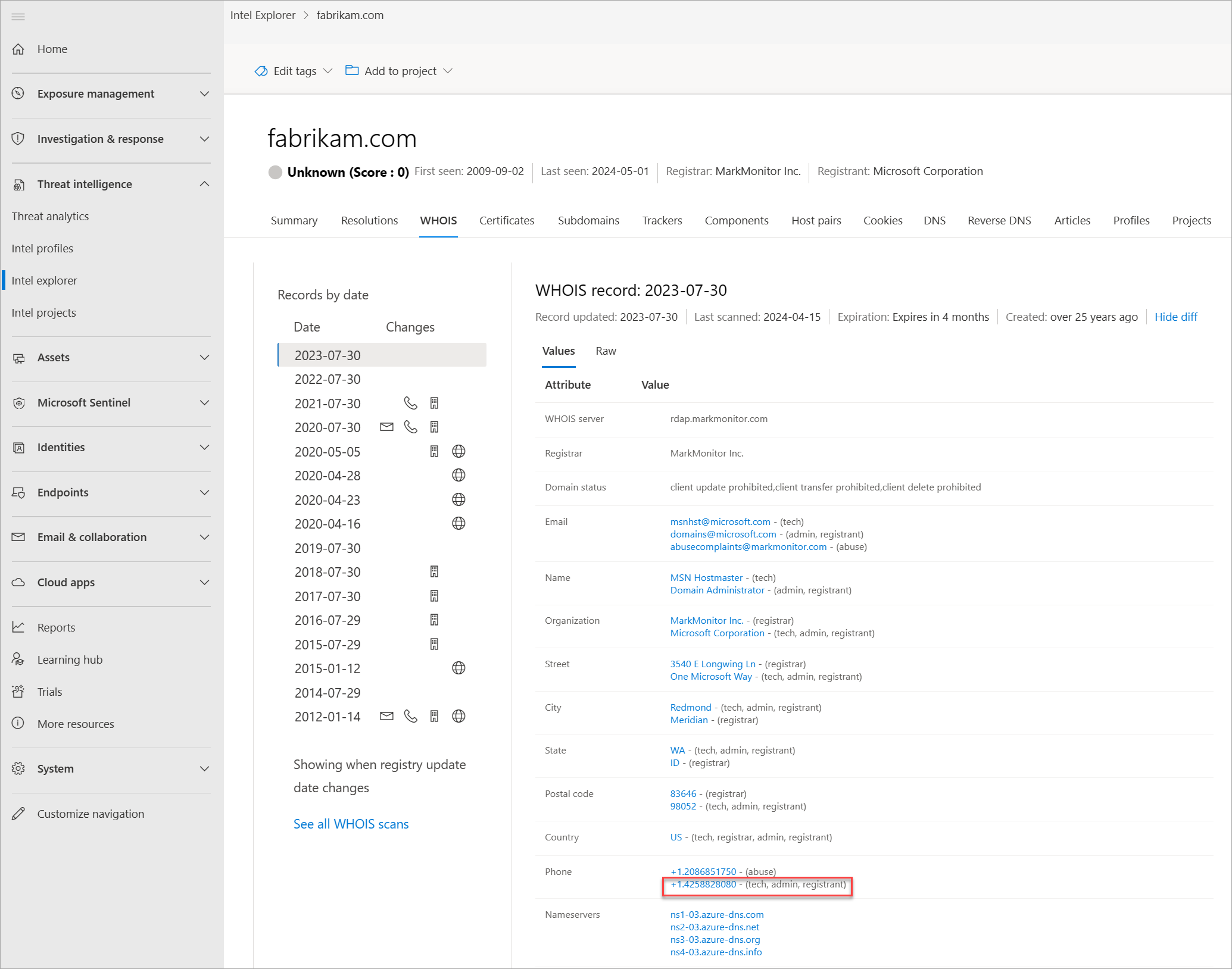

- Telefon: Wszystkie numery telefonów wymienione w rekordzie i typ odpowiedniego kontaktu

- Serwery nazw: Wszystkie serwery nazw skojarzone z zarejestrowaną jednostką

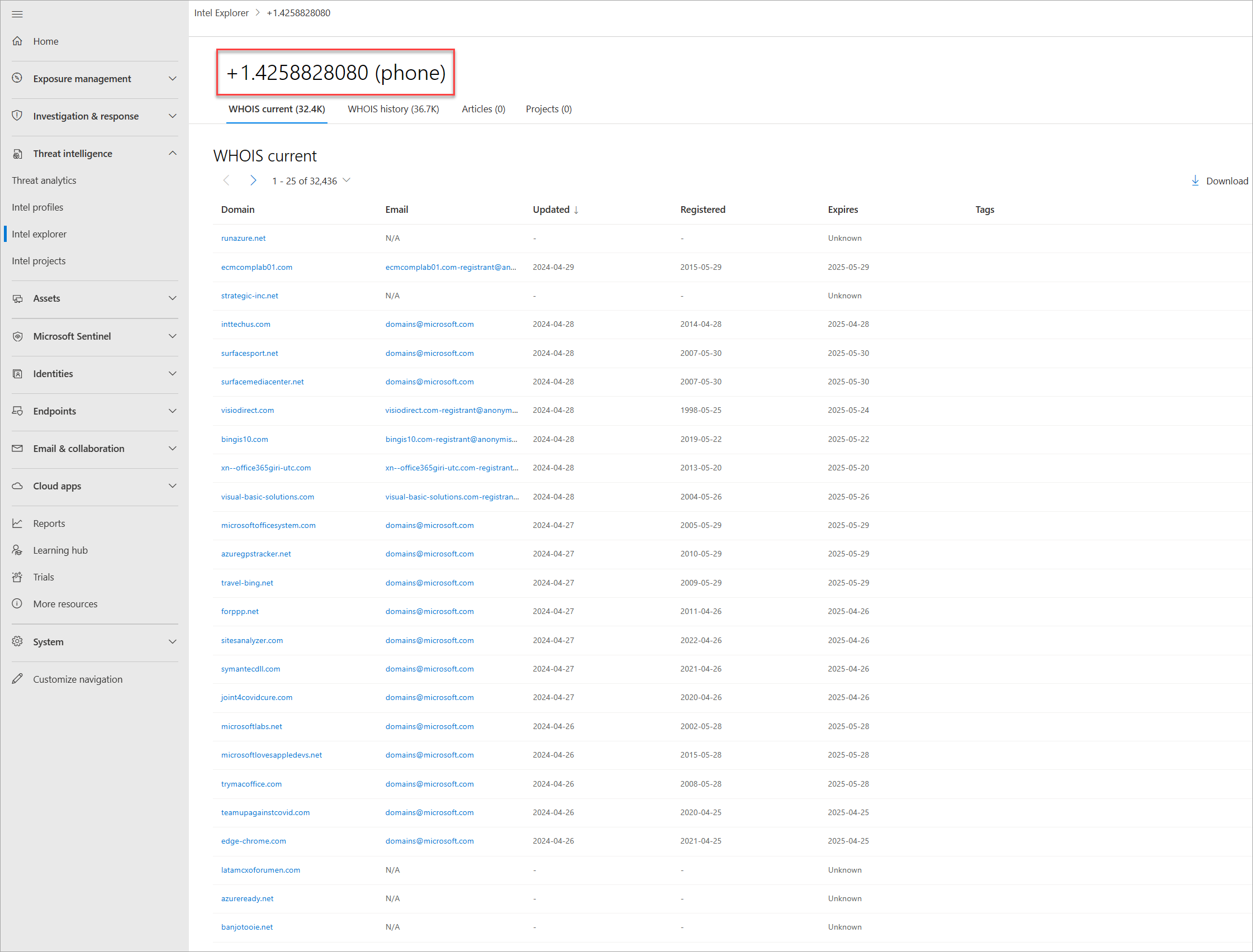

Bieżące odnośniki WHOIS

Bieżące repozytorium WHOIS usługi Defender TI wyróżnia wszystkie domeny w kolekcji WHOIS firmy Microsoft, które są obecnie zarejestrowane i skojarzone z atrybutem WHOIS. Te dane wyróżniają datę rejestracji i wygaśnięcia domeny wraz z adresem e-mail używanym do rejestrowania domeny. Te dane są wyświetlane na karcie WYSZUKIWANIE WHOIS platformy.

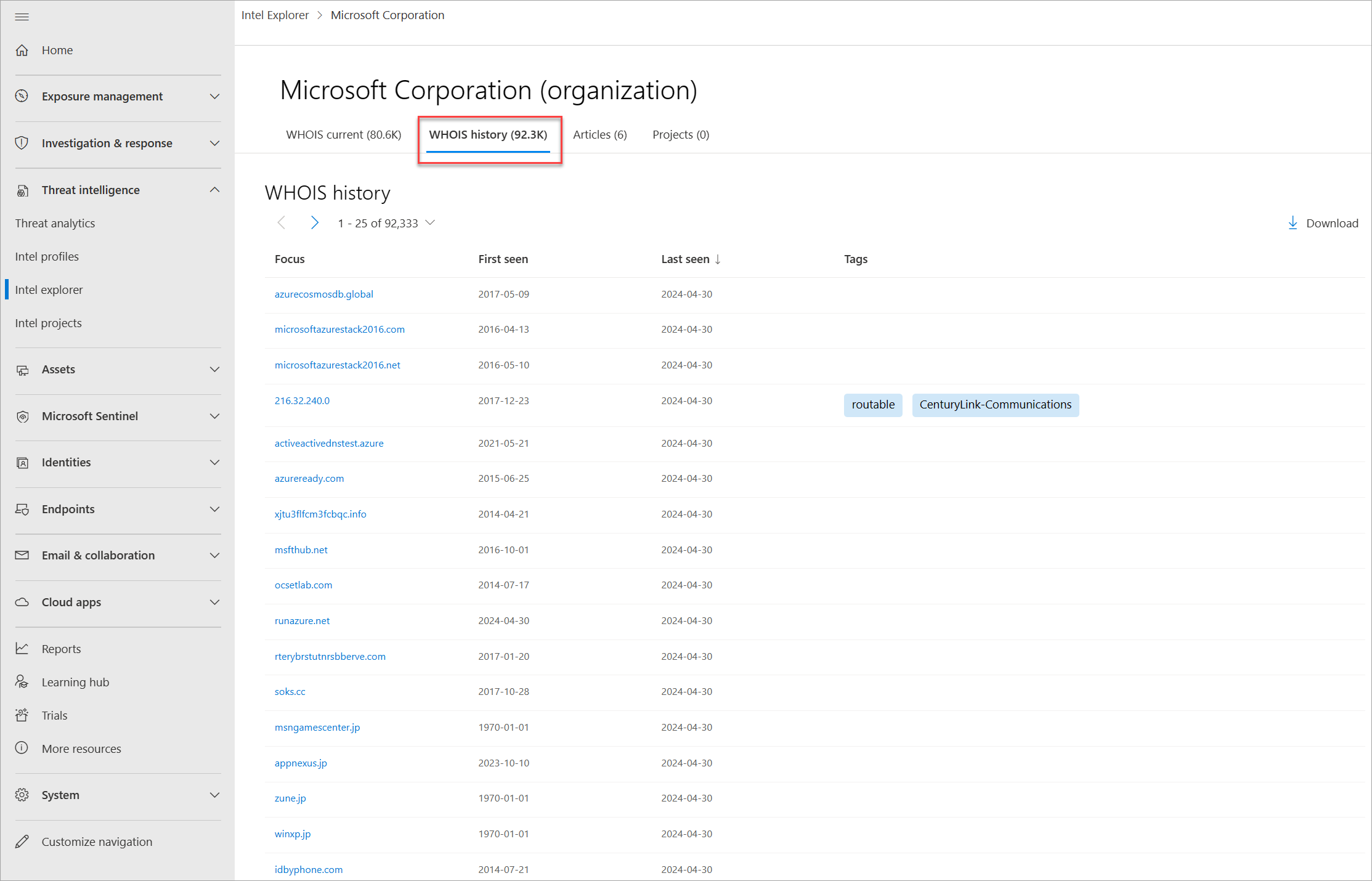

Historyczne odnośniki WHOIS

Repozytorium historii WHOIS usługi Defender TI zapewnia użytkownikom dostęp do wszystkich znanych historycznych skojarzeń domen do atrybutów WHOIS na podstawie obserwacji systemu. Ten zestaw danych wyróżnia wszystkie domeny skojarzone z atrybutem, który użytkownik przestawia od wyświetlenia pierwszego i ostatniego zaobserwowanego skojarzenia między domeną i atrybutem, do których zostało wykonane zapytanie. Te dane są wyświetlane na osobnej karcie obok bieżącej karty WHOIS .

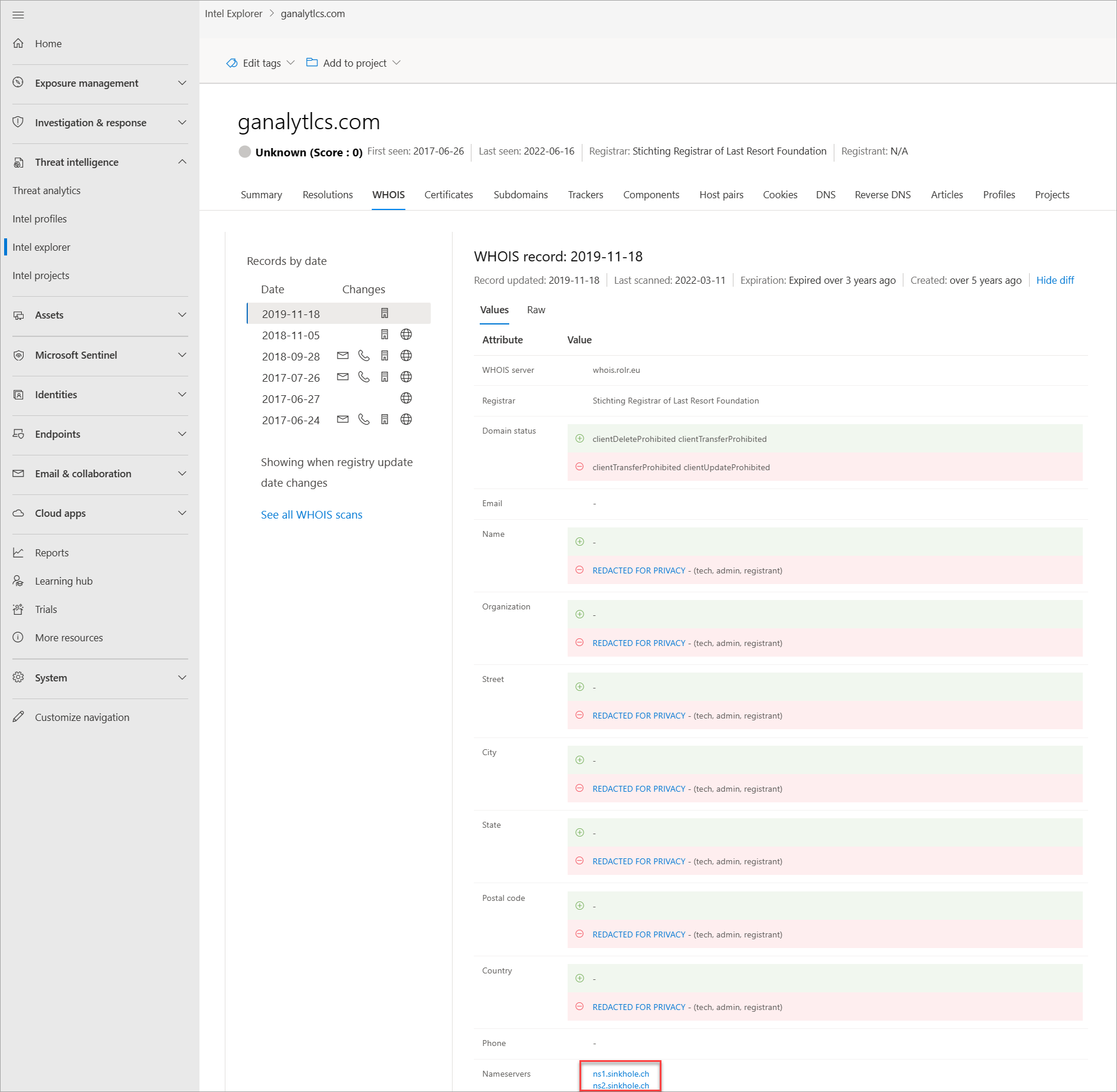

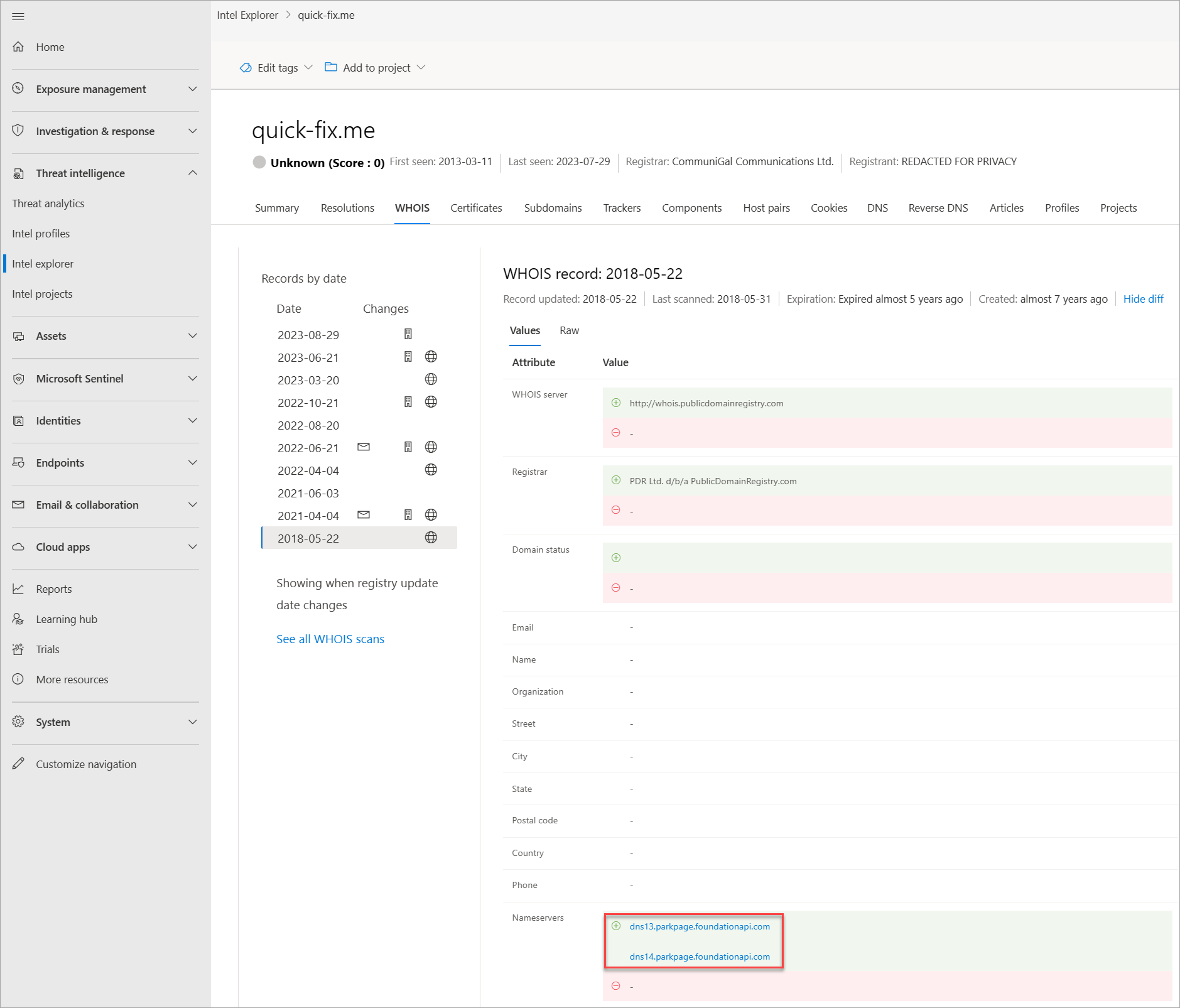

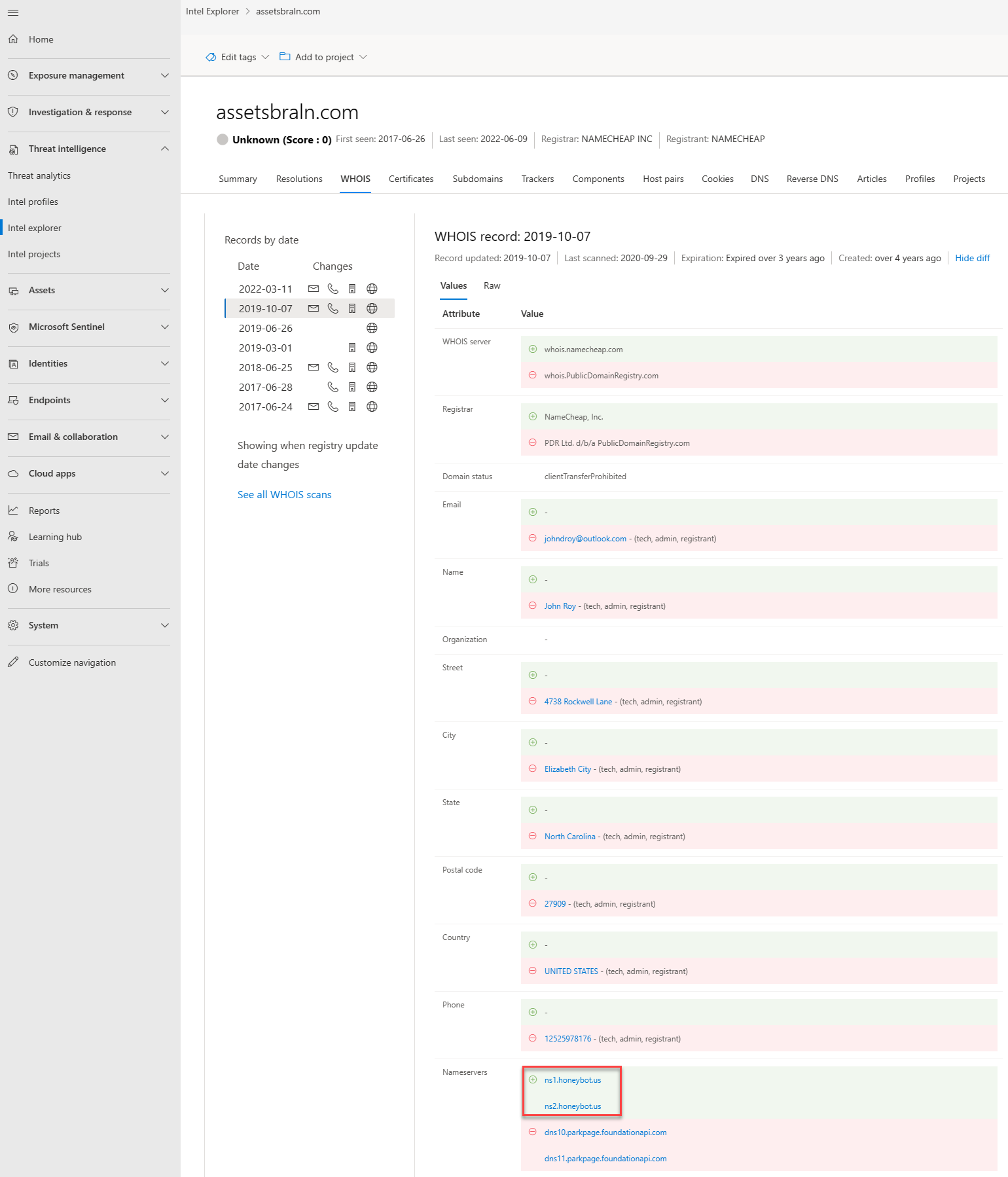

Pytania, na które ten zestaw danych może pomóc:

Ile lat ma domena?

Czy informacje wydają się być chronione prywatnością?

Czy którekolwiek z danych wydaje się być unikatowe?

Jakie serwery nazw są używane?

Czy ta domena jest domeną sinkhole?

Czy ta domena jest domeną zaparkowaną?

Czy ta domena jest domeną honeypot?

Czy jest jakaś historia?

Czy są jakieś fałszywe wiadomości e-mail dotyczące ochrony prywatności?

Czy w rekordzie WHOIS są jakieś fałszywe nazwy?

Czy inne powiązane identyfikatory WE są identyfikowane podczas wyszukiwania potencjalnie udostępnionych wartości WHOIS w różnych domenach?

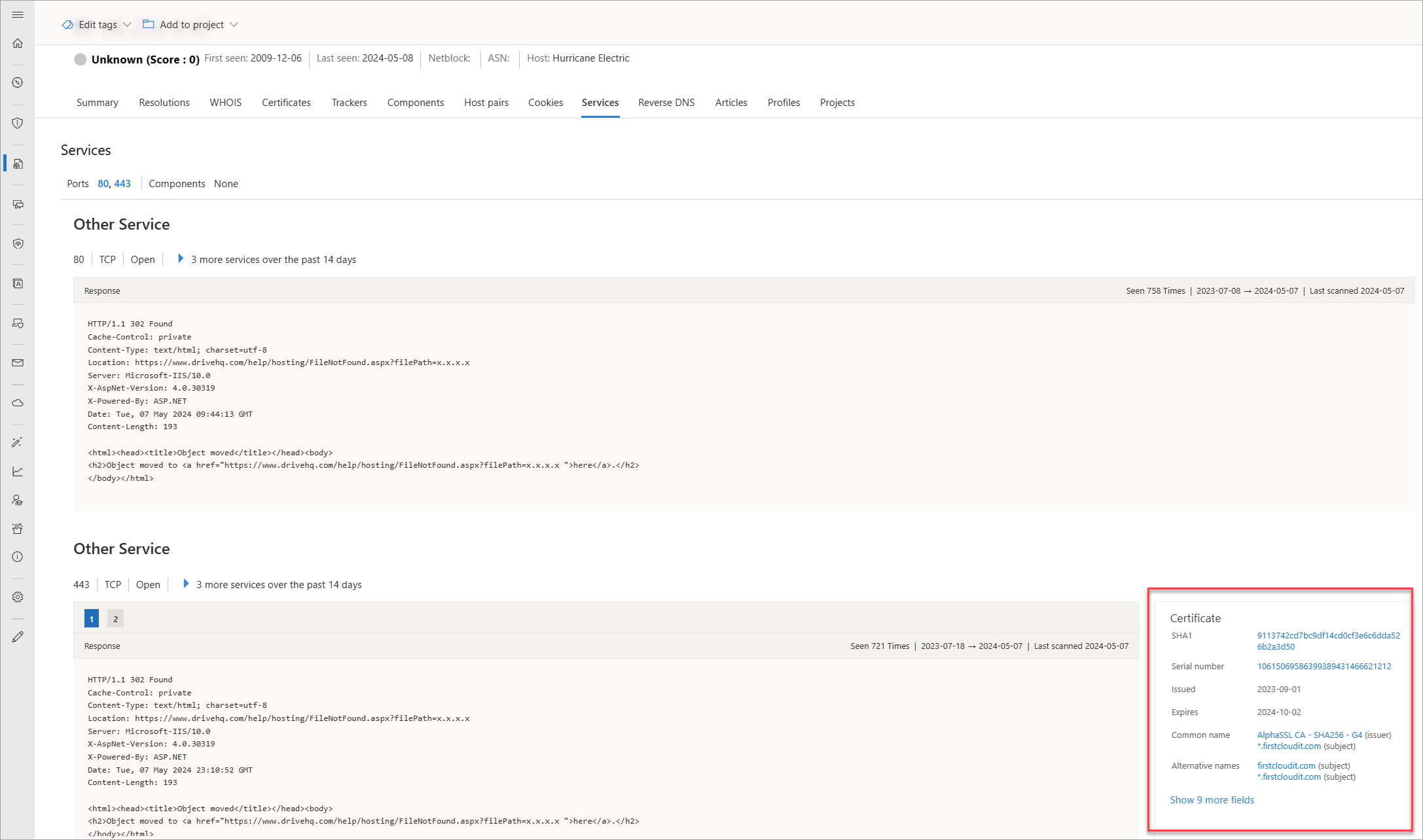

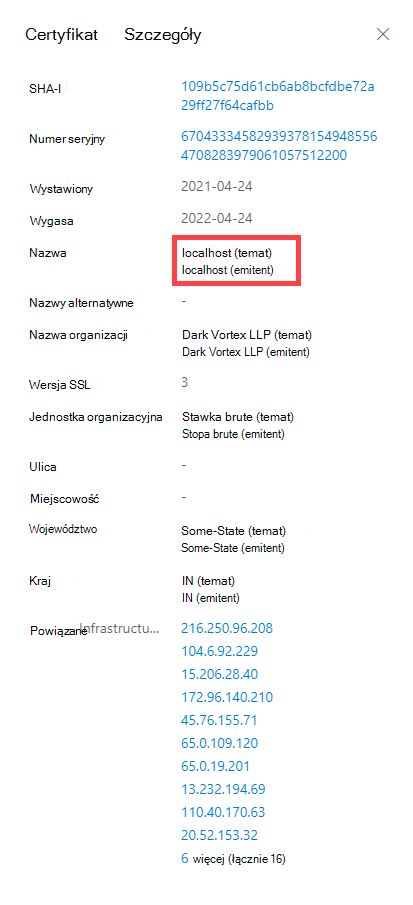

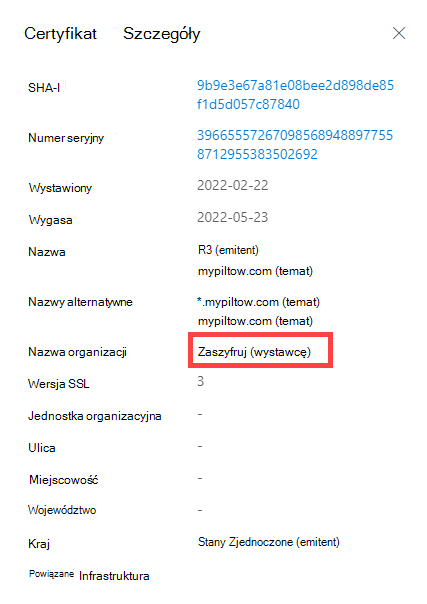

Certyfikaty

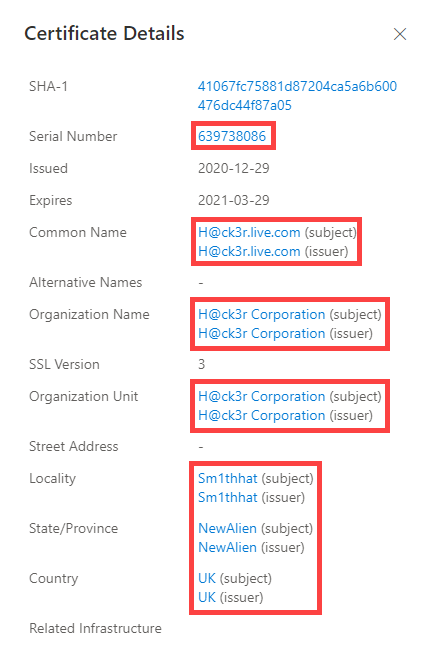

Oprócz zabezpieczania danych certyfikaty protokołu TLS to fantastyczny sposób łączenia różnych infrastruktur sieciowych przez użytkowników. Nowoczesne techniki skanowania umożliwiają nam wykonywanie żądań danych względem każdego węzła w Internecie w ciągu kilku godzin. Innymi słowy, możemy łatwo i regularnie skojarzyć certyfikat z adresem IP hostującym go.

Podobnie jak w przypadku rekordu WHOIS, certyfikaty protokołu TLS wymagają dostarczenia informacji przez użytkownika w celu wygenerowania produktu końcowego. Oprócz domeny certyfikat protokołu TLS zawiera informacje o tym, dla kogo jest tworzony certyfikat (chyba że jest podpisany samodzielnie). Użytkownik może utworzyć dodatkowe informacje. W przypadku, gdy użytkownicy firmy Microsoft widzą najwięcej wartości z certyfikatów TLS, niekoniecznie są to unikatowe dane, których ktoś może użyć podczas generowania certyfikatu, ale miejsce jego hostowania.

Aby uzyskać dostęp do certyfikatu protokołu TLS, należy go skojarzyć z serwerem internetowym i uwidocznione za pośrednictwem określonego portu (najczęściej 443). Korzystając z masowych skanów internetowych co tydzień, można skanować wszystkie adresy IP i uzyskiwać certyfikat hostowany w celu utworzenia historycznego repozytorium danych certyfikatów. Posiadanie bazy danych adresów IP do mapowań certyfikatów protokołu TLS umożliwia identyfikowanie nakładania się infrastruktury.

Aby jeszcze bardziej zilustrować tę koncepcję, załóżmy, że aktor konfiguruje serwer z certyfikatem TLS z podpisem własnym. Po kilku dniach obrońcy stają się mądrzy w swojej infrastrukturze i blokują serwer internetowy hostujący złośliwą zawartość. Zamiast niszczyć całą swoją ciężką pracę, aktor jedynie kopiuje całą zawartość (w tym certyfikat TLS) i umieszcza je na nowym serwerze. Jako użytkownik możesz teraz nawiązać połączenie przy użyciu unikatowej wartości SHA-1 certyfikatu i powiedzieć, że oba serwery internetowe (jeden zablokowany, jeden nieznany) są w jakiś sposób połączone.

To, co sprawia, że certyfikaty TLS są bardziej cenne, to możliwość nawiązywania połączeń, których mogą przegapić pasywne dane DNS lub WHOIS.What makes TLS certificates more valuable is they're capable to making connections that passive DNS or WHOIS data might miss. Oznacza to więcej sposobów korelowania potencjalnej złośliwej infrastruktury i identyfikowania potencjalnych awarii zabezpieczeń operacyjnych podmiotów. Od 2013 r. usługa Defender TI zebrała ponad 30 milionów certyfikatów i udostępnia narzędzia do tworzenia korelacji zawartości i historii certyfikatów.

Certyfikaty TLS to pliki, które cyfrowo wiążą klucz kryptograficzny z zestawem szczegółów dostarczonych przez użytkownika. Usługa Defender TI używa technik skanowania internetowego do zbierania skojarzeń certyfikatów protokołu TLS z adresów IP na różnych portach. Te certyfikaty są przechowywane w lokalnej bazie danych i umożliwiają nam utworzenie osi czasu, w której dany certyfikat TLS pojawił się w Internecie.

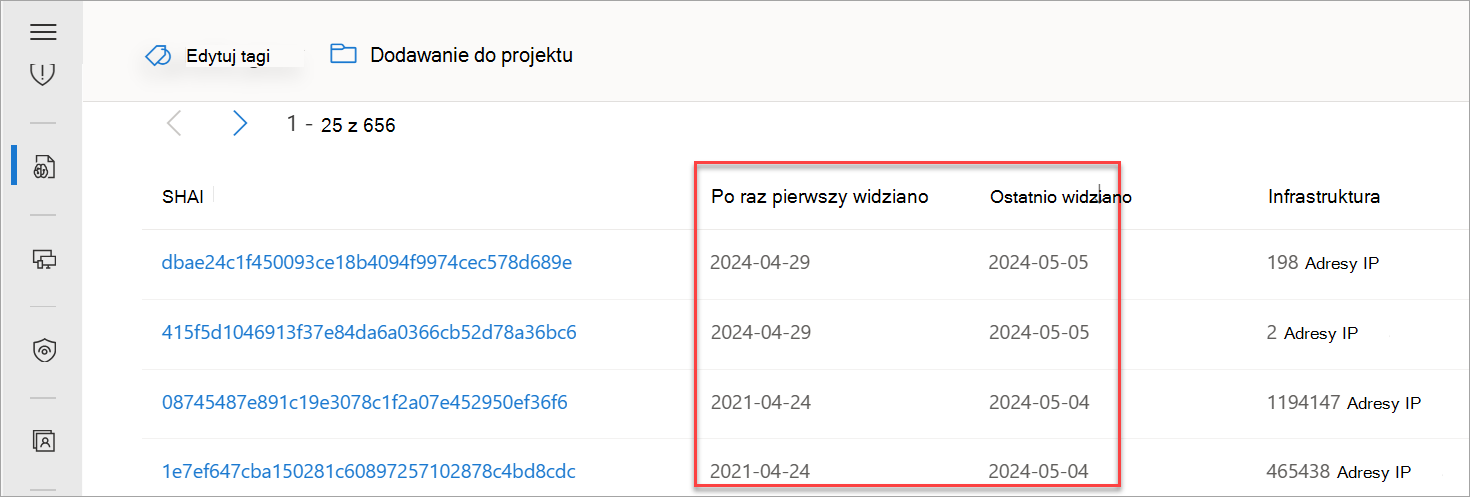

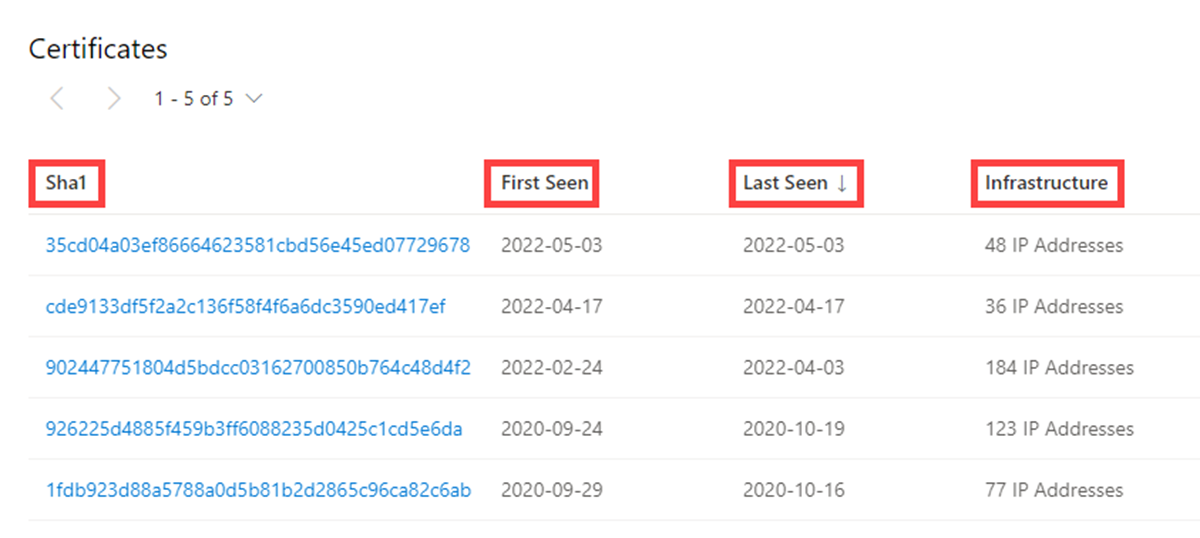

Nasze dane certyfikatu zawierają następujące informacje:

- Sha1: Skrót algorytmu SHA-1 dla zasobu certyfikatu protokołu TLS

- Po raz pierwszy widziany: Sygnatura czasowa, która wyświetla datę pierwszego zaobserwowania tego certyfikatu na artefaktie

- Ostatnio widziany: Sygnatura czasowa, która wyświetla datę ostatniego zaobserwowania tego certyfikatu w artefaktie

- Infrastruktura: Dowolna powiązana infrastruktura skojarzona z certyfikatem

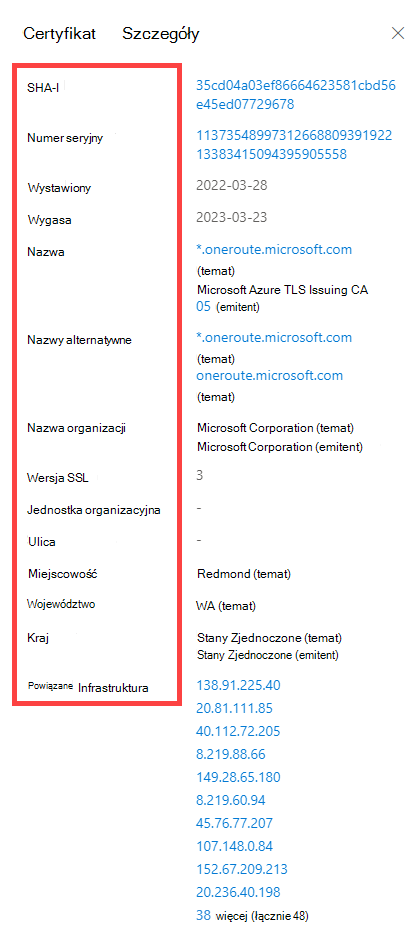

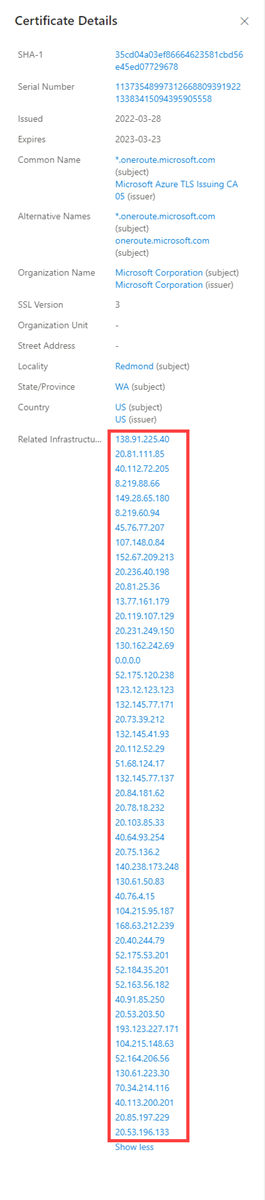

Po rozwinięcie skrótu SHA-1 zostaną wyświetlone następujące szczegóły:

- Numer seryjny: Numer seryjny skojarzony z certyfikatem protokołu TLS

- Wydane: Data wystawienia certyfikatu

- Wygasa: Data wygaśnięcia certyfikatu

- Nazwa pospolita podmiotu: Nazwa pospolita podmiotu dla wszystkich skojarzonych certyfikatów protokołu TLS

- Nazwa pospolita wystawcy: Nazwa pospolita wystawcy dla wszystkich skojarzonych certyfikatów protokołu TLS

- Alternatywne nazwy podmiotów: Wszelkie alternatywne nazwy pospolitych certyfikatu

- Alternatywne nazwy wystawcy: Wszelkie inne nazwy wystawcy

- Nazwa organizacji podmiotu: Organizacja połączona z rejestracją certyfikatu protokołu TLS

- Nazwa organizacji wystawcy: Nazwa organizacji, która zorganizowała wystawienie certyfikatu

- Wersja protokołu SSL: Wersja protokołu SSL/TLS zarejestrowana w certyfikacie

- Jednostka organizacji podmiotu: Opcjonalne metadane wskazujące dział w organizacji, który jest odpowiedzialny za certyfikat

- Jednostka organizacyjna wystawcy: Dodatkowe informacje o organizacji wystawiającej certyfikat

- Adres ulicy tematu: Adres ulicy, pod którym znajduje się organizacja

- Adres ulicy wystawcy: Adres ulicy, pod którym znajduje się organizacja wystawcy

- Lokalizacja tematu: Miasto, w którym znajduje się organizacja

- Lokalizacja wystawcy: Miasto, w którym znajduje się organizacja wystawcy

- Stan podmiotu/prowincja: Stan lub prowincja, w której znajduje się organizacja

- Stan/prowincja wystawcy: Stan lub prowincja, w której znajduje się organizacja wystawcy

- Kraj podmiotu: Kraj lub region, w którym znajduje się organizacja

- Kraj wystawcy: Kraj lub region, w którym znajduje się organizacja wystawcy

- Powiązana infrastruktura: Dowolna powiązana infrastruktura skojarzona z certyfikatem

Pytania, na które ten zestaw danych może pomóc:

Z jaką inną infrastrukturą ten certyfikat został zaobserwowany?

Czy w certyfikacie istnieją unikatowe punkty danych, które będą służyć jako dobre punkty przestawne?

Czy certyfikat jest z podpisem własnym?

Czy certyfikat jest od bezpłatnego dostawcy?

W jakim przedziale czasu certyfikat był obserwowany w użyciu?

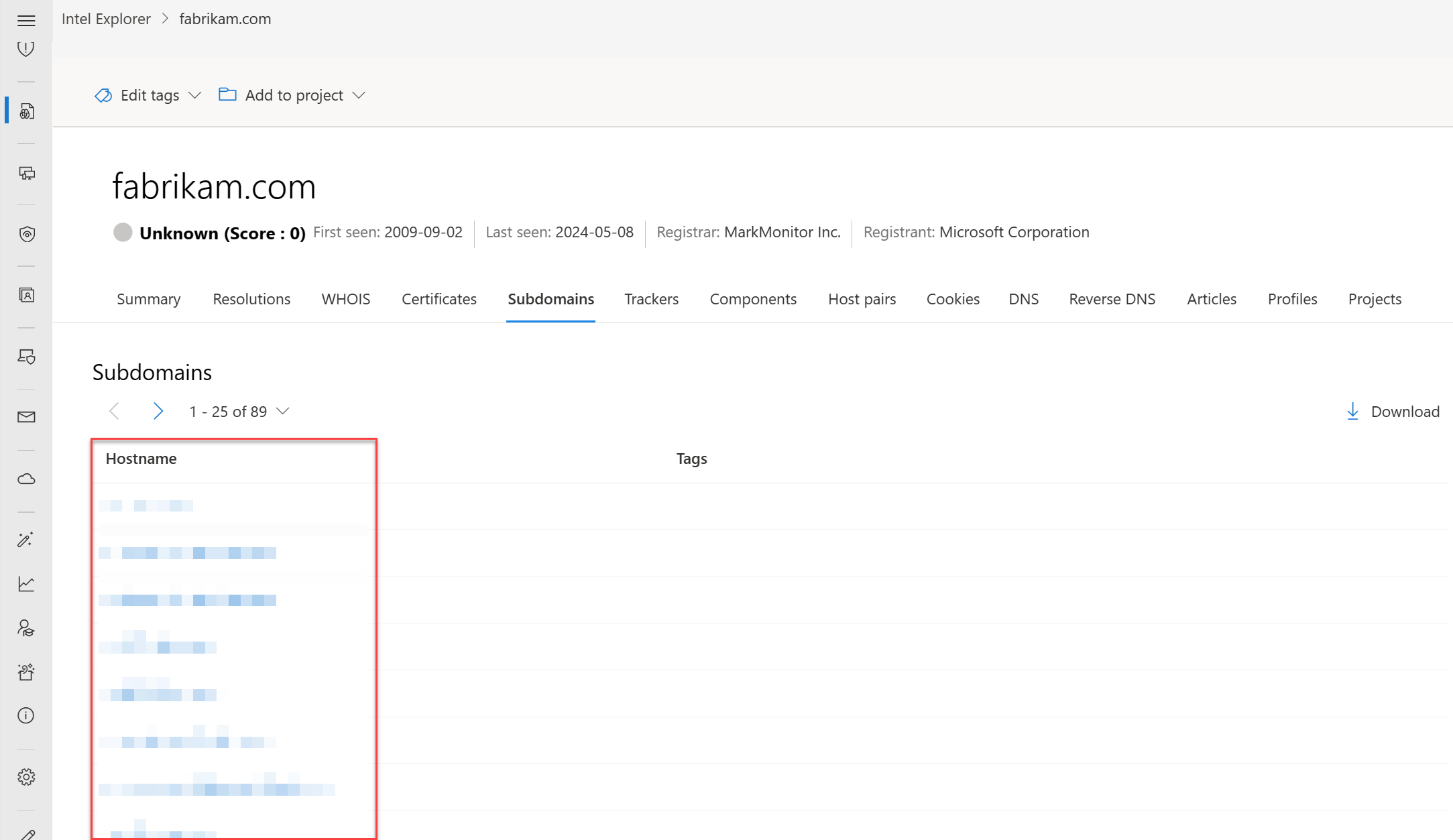

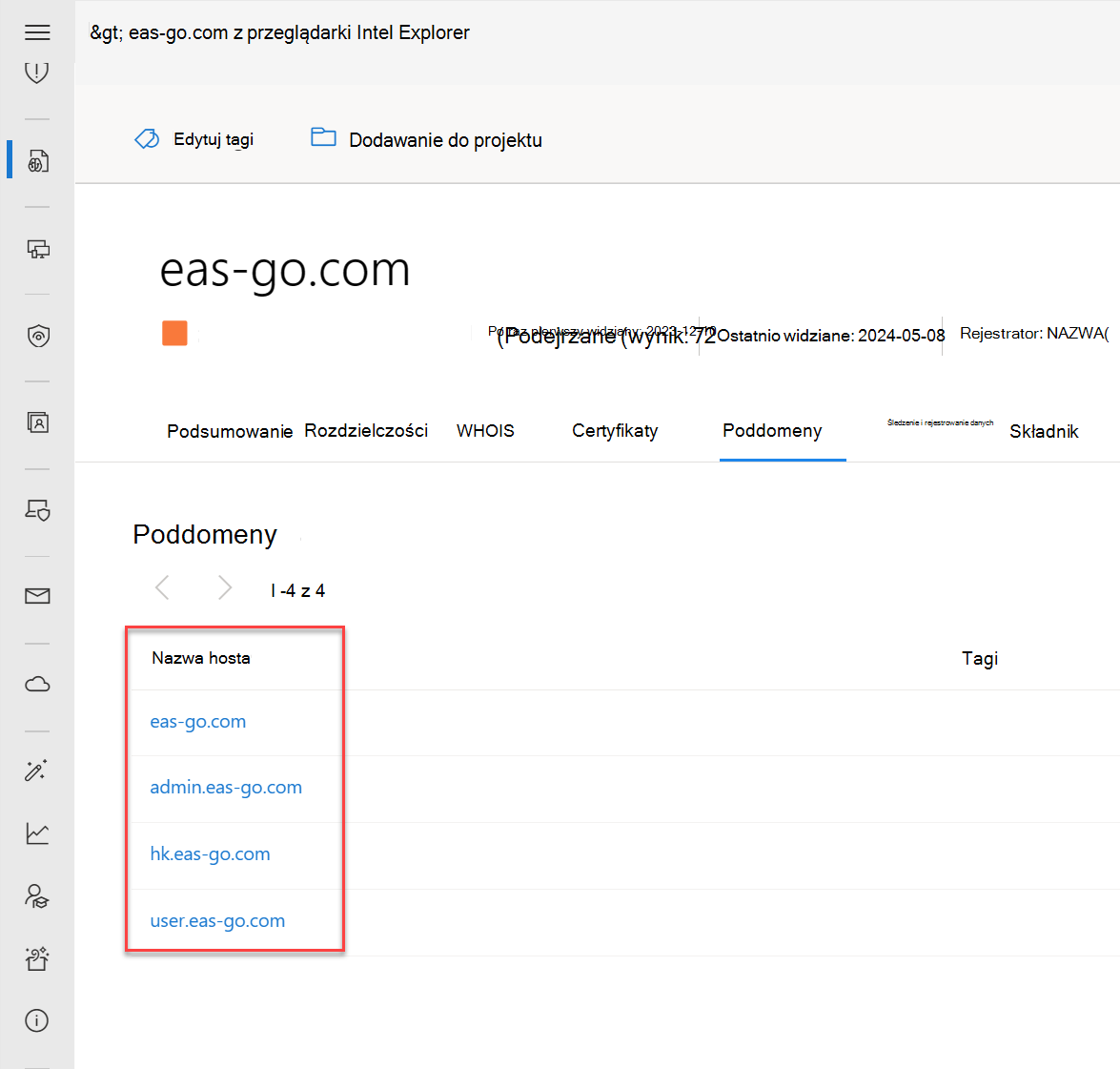

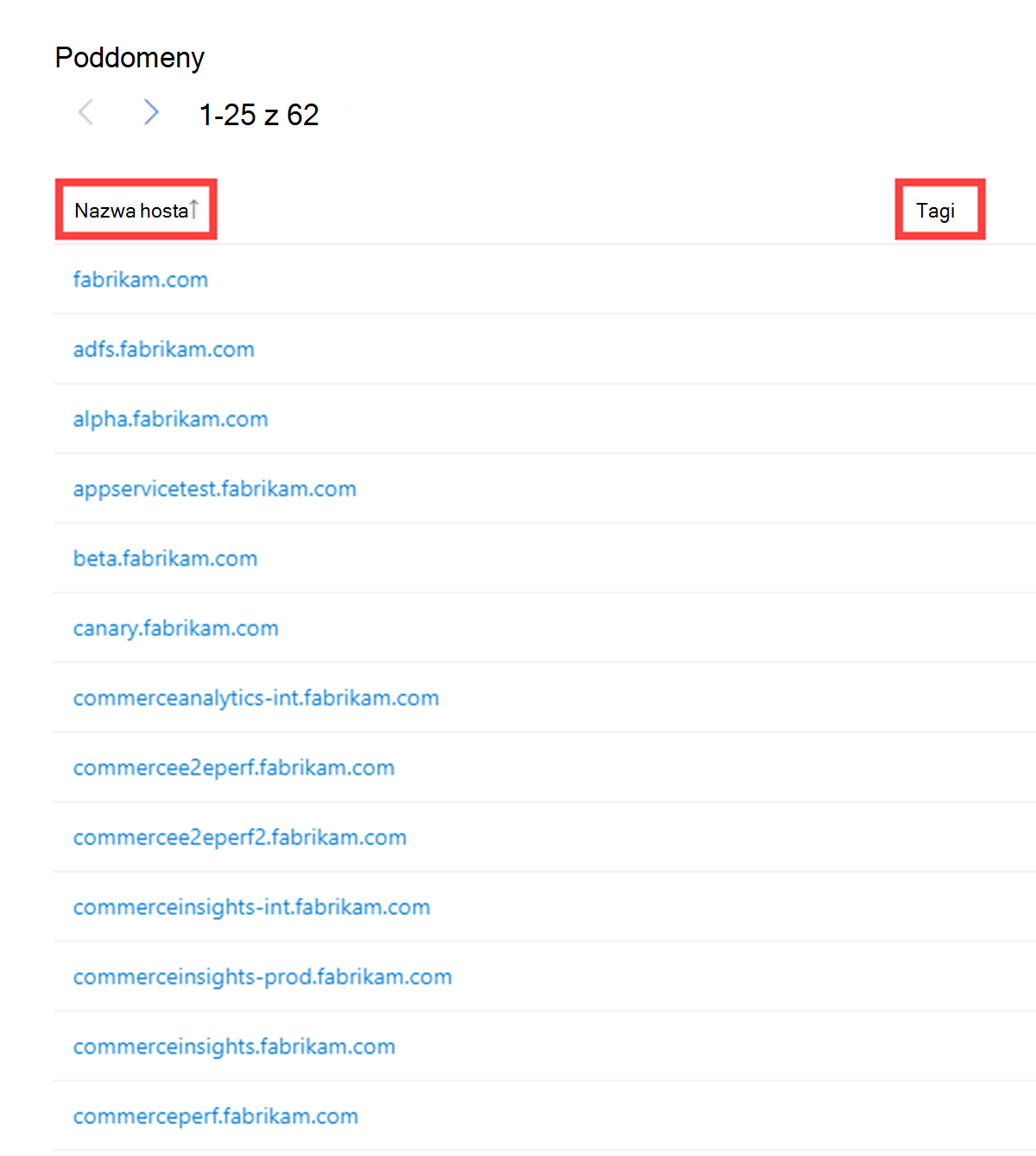

Poddomen

Domena podrzędna to domena internetowa, która jest częścią domeny podstawowej. Poddomeny są również określane jako "hosty". Na przykład learn.microsoft.com jest poddomeną microsoft.com. Dla każdej poddomeny może istnieć nowy zestaw adresów IP rozpoznanych przez domenę, co może być doskonałym źródłem danych do znajdowania powiązanej infrastruktury.

Nasze dane poddomeny zawierają następujące informacje:

- Nazwa hosta: poddomena skojarzona z wyszukiwaną domeną

- Tagi: wszystkie tagi zastosowane do tego artefaktu w usłudze Defender TI

Pytania, na które ten zestaw danych może pomóc:

Czy z domeną wyższego poziomu jest skojarzonych więcej domen podrzędnych?

Czy któraś z domen podrzędnych jest skojarzona ze złośliwym działaniem?

Jeśli jestem właścicielem tej domeny, czy którakolwiek z domen podrzędnych wygląda nieznanie?

Czy istnieje jakiś wzorzec wymienionych poddomen skojarzonych z innymi złośliwymi domenami?

Czy przestawianie każdej poddomeny powoduje wyświetlenie nowej przestrzeni adresów IP, która nie została wcześniej skojarzona z obiektem docelowym?

Jaką inną niepowiązaną infrastrukturę mogę znaleźć, która nie jest zgodna z domeną główną?

Trackerów

Trackery to unikatowe kody lub wartości znajdujące się na stronach internetowych i często używane do śledzenia interakcji z użytkownikiem. Kody te mogą służyć do skorelowania różnych grup witryn internetowych z jednostką centralną. Często aktorzy zagrożeń kopiują kod źródłowy witryny internetowej ofiary, którą chcą personifikować w celu wyłudzania informacji. Usunięcie tych identyfikatorów rzadko zajmuje trochę czasu, co może umożliwić użytkownikom identyfikowanie tych fałszywych witryn przy użyciu zestawu danych trackerów usługi Defender TI. Aktorzy mogą również wdrażać identyfikatory trackera, aby zobaczyć, jak skuteczne są ich kampanie ataku. To działanie jest podobne do tego, w jaki sposób marketerzy używają identyfikatorów SEO, takich jak identyfikator trackera google analytics, do śledzenia sukcesu swojej kampanii marketingowej.

Nasz zestaw danych trackera zawiera identyfikatory od dostawców, takich jak Google, Yandex, Mixpanel, New Relic i Clicky, i nadal rośnie. Zawiera następujące informacje:

- Nazwa hosta: nazwa hosta hosta hostująca infrastrukturę, w której wykryto śledzenie

- Po raz pierwszy widziano: sygnatura czasowa daty, w którą firma Microsoft po raz pierwszy zaobserwowała ten tracker na artefaktie

- Ostatnio widziano: sygnatura czasowa daty ostatniego obserwowania tego trackera przez firmę Microsoft na artefaktie

- Typ: typ wykrytego trackera (na przykład GoogleAnalyticsID lub JarmHash)

- Wartość: wartość identyfikacyjna trackera

- Tagi: wszystkie tagi zastosowane do tego artefaktu w usłudze Defender TI

![]()

Pytania, na które ten zestaw danych może pomóc:

Czy istnieją inne zasoby używające tych samych identyfikatorów analizy?

Czy te zasoby są skojarzone z organizacją, czy też próbują przeprowadzić atak naruszenia?

Czy istnieją jakieś nakładanie się między trackerami — czy są one udostępniane innym witrynom internetowym?

Jakie typy trackerów można znaleźć na stronie internetowej?

Jaki jest czas dla trackerów?

Jaka jest częstotliwość zmian wartości monitora — czy przychodzą, odchodzą, czy pozostają?

Czy istnieją jakieś trackery łączące się z oprogramowaniem klonowania witryny internetowej (na przykład MarkOfTheWeb lub HTTrack)?

Czy istnieją jakieś trackery łączące się ze złośliwym złośliwym oprogramowaniem serwera kontroli i poleceń (C2) (na przykład JARM)?

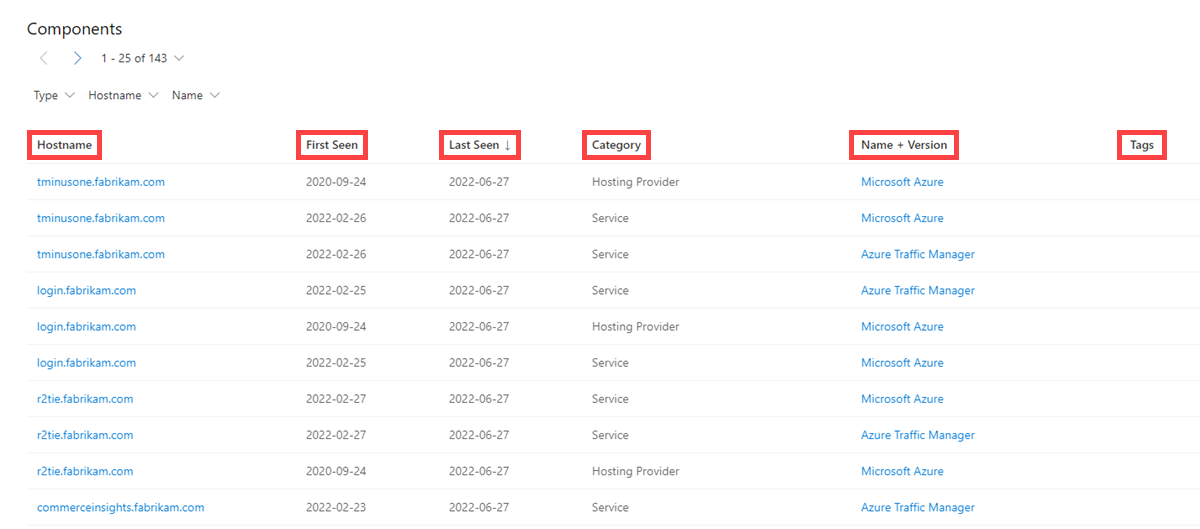

Składniki

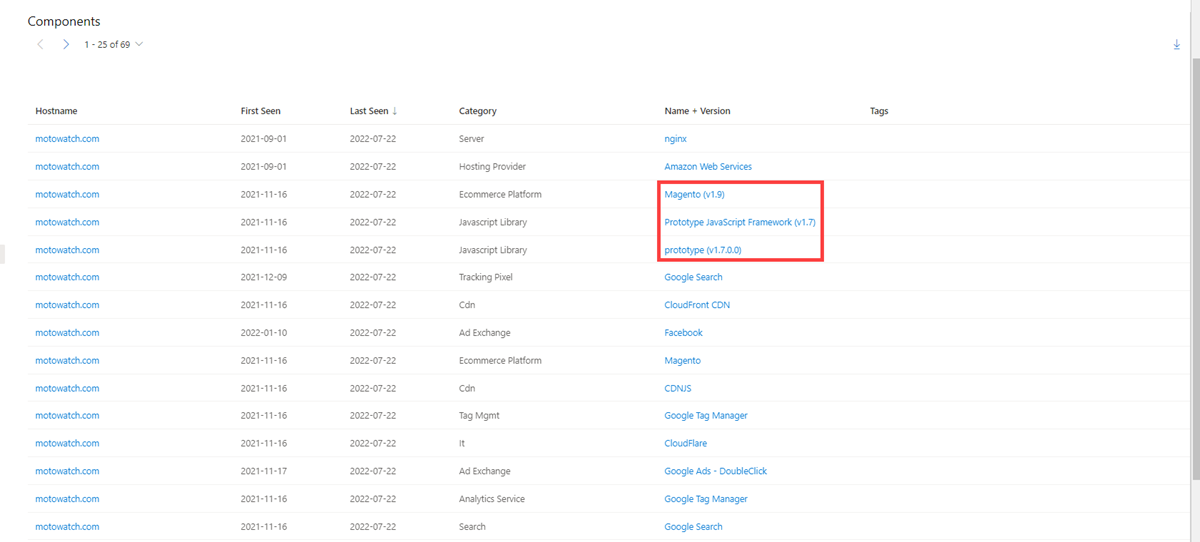

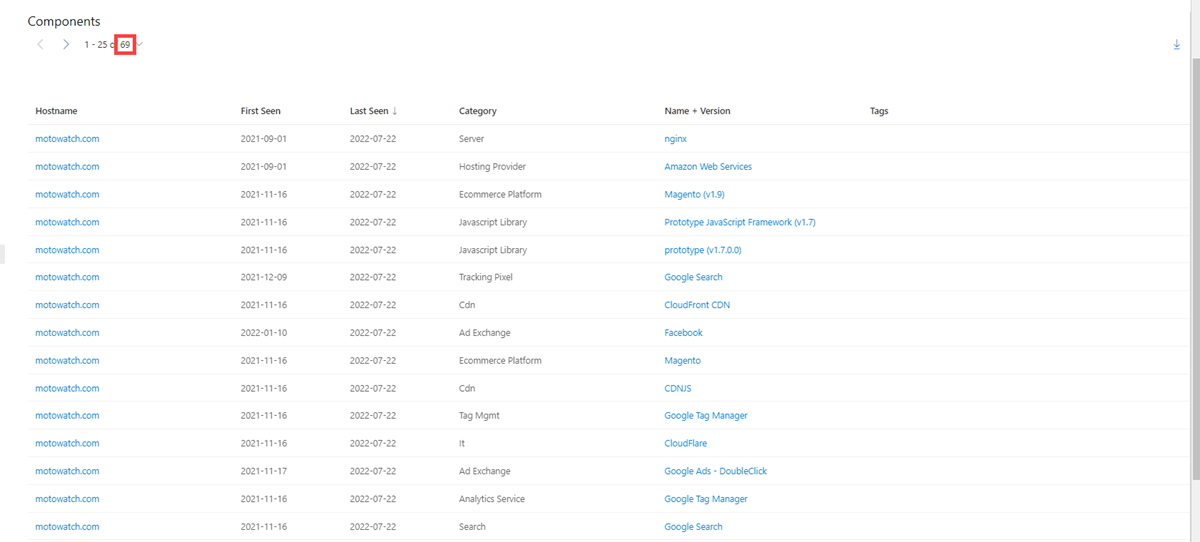

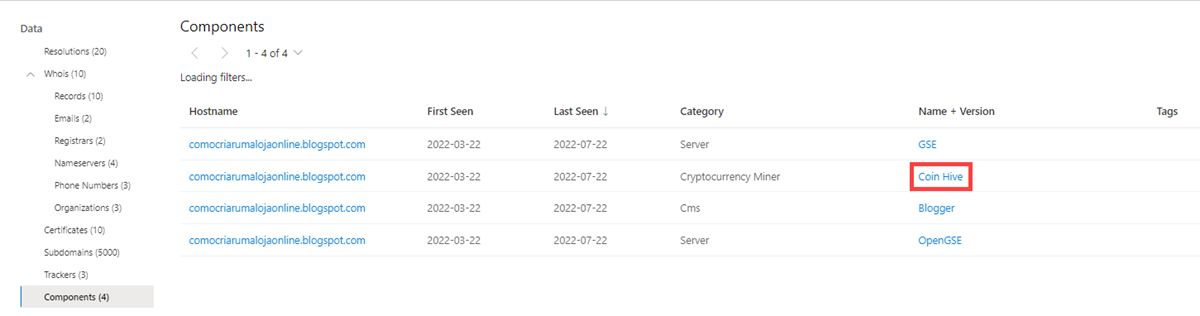

Składniki sieci Web to szczegółowe informacje opisujące stronę internetową lub infrastrukturę serwera pobraną od firmy Microsoft podczas przeszukiwania lub skanowania w Internecie. Te składniki pozwalają zrozumieć skład strony internetowej lub technologię i usługi, które napędzają określony element infrastruktury. Przestawianie na unikatowych składnikach może znaleźć infrastrukturę aktorów lub inne witryny, których zabezpieczenia zostały naruszone. Możesz również zrozumieć, czy witryna internetowa może być narażona na określony atak lub naruszenie zabezpieczeń w oparciu o uruchomione technologie.

Nasze dane składników zawierają następujące informacje:

- Nazwa hosta: Nazwa hosta hosta hostująca infrastrukturę, w której wykryto składnik

- Po raz pierwszy widziany: Sygnatura czasowa daty, kiedy firma Microsoft po raz pierwszy zaobserwowała ten składnik na artefaktie

- Ostatnio widziany: Sygnatura czasowa daty ostatniego zaobserwowania tego składnika w artefaktie przez firmę Microsoft

- Kategoria: Typ wykrytego składnika (na przykład system operacyjny, struktura, dostęp zdalny lub serwer)

- Nazwa i wersja: Nazwa składnika i wersja działająca na artefaktie (na przykład Microsoft IIS (wersja 8.5))

- Tagi: wszelkie tagi zastosowane do tego artefaktu w usłudze Defender TI

Pytania, na które ten zestaw danych może pomóc:

Jakiej infrastruktury podatnej na zagrożenia używam?

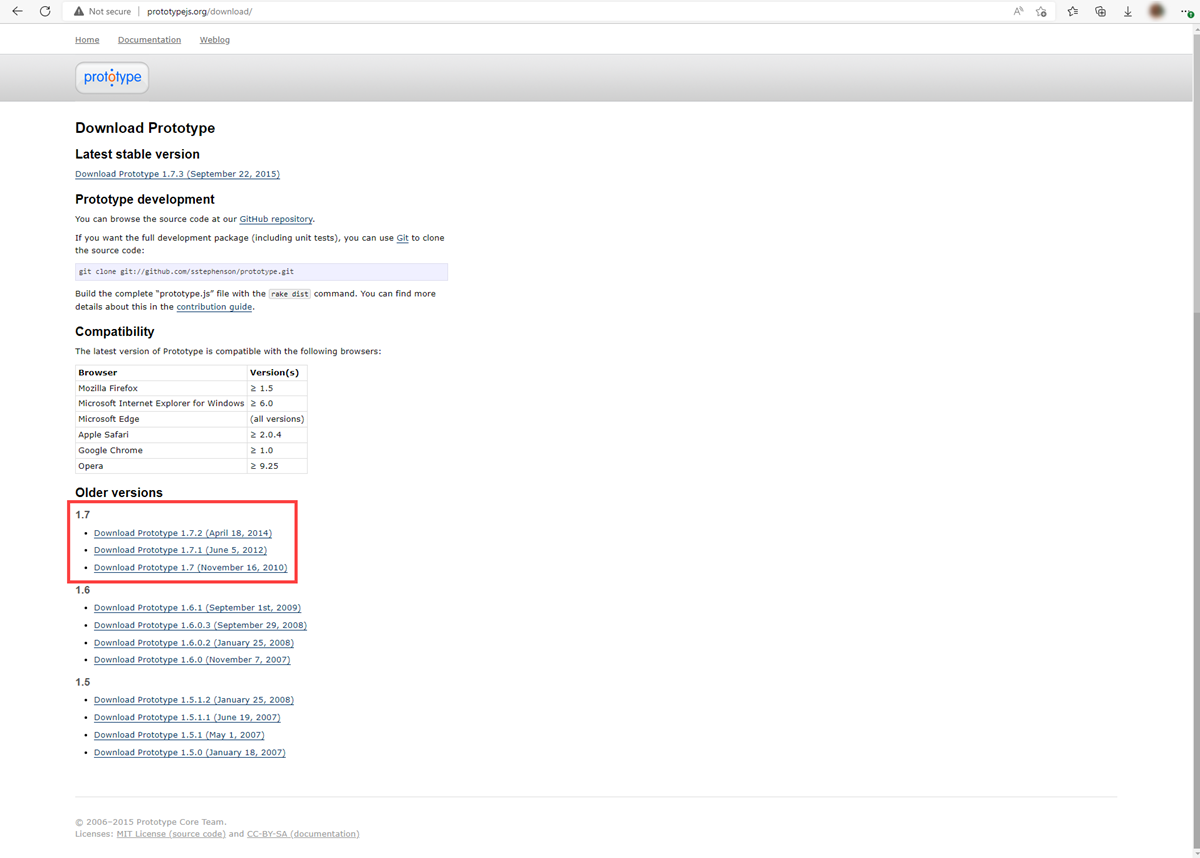

Rozwiązanie Magento w wersji 1.9 jest tak przestarzałe, że firma Microsoft nie może zlokalizować niezawodnej dokumentacji dla tej konkretnej wersji.

Jakich unikatowych składników sieci Web używa aktor zagrożeń, który może śledzić je w innych domenach?

Czy jakiekolwiek składniki są oznaczone jako złośliwe?

Ile składników sieci Web zostało zidentyfikowanych?

Czy istnieją jakieś unikatowe lub dziwne technologie, które nie są często spotykane?

Czy istnieją jakieś fałszywe wersje określonych technologii?

Jaka jest częstotliwość zmian w składnikach sieci Web — często lub rzadko?

Czy istnieją jakieś podejrzane biblioteki, o których wiadomo, że są nadużywane?

Czy istnieją jakiekolwiek technologie związane z lukami w zabezpieczeniach?

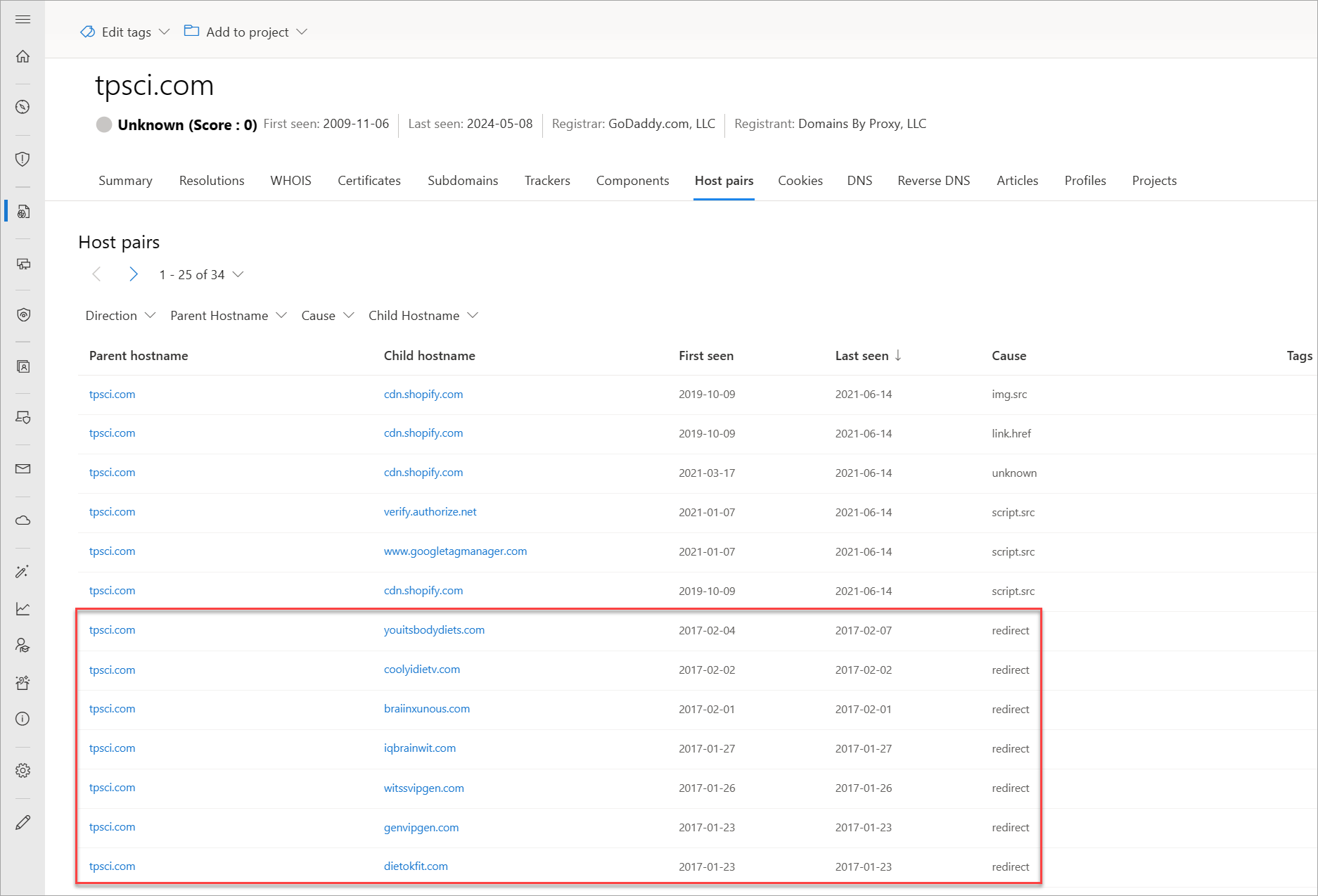

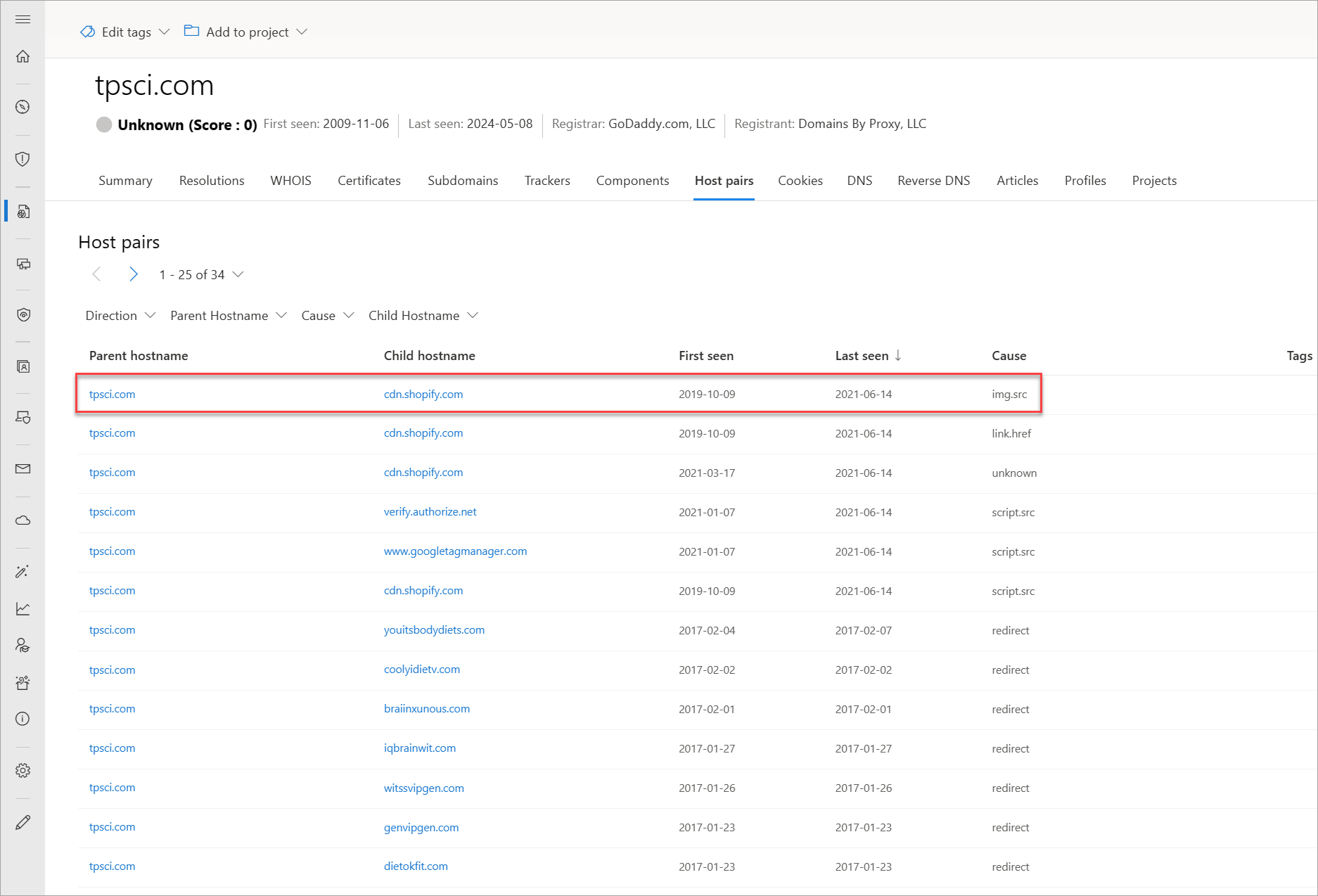

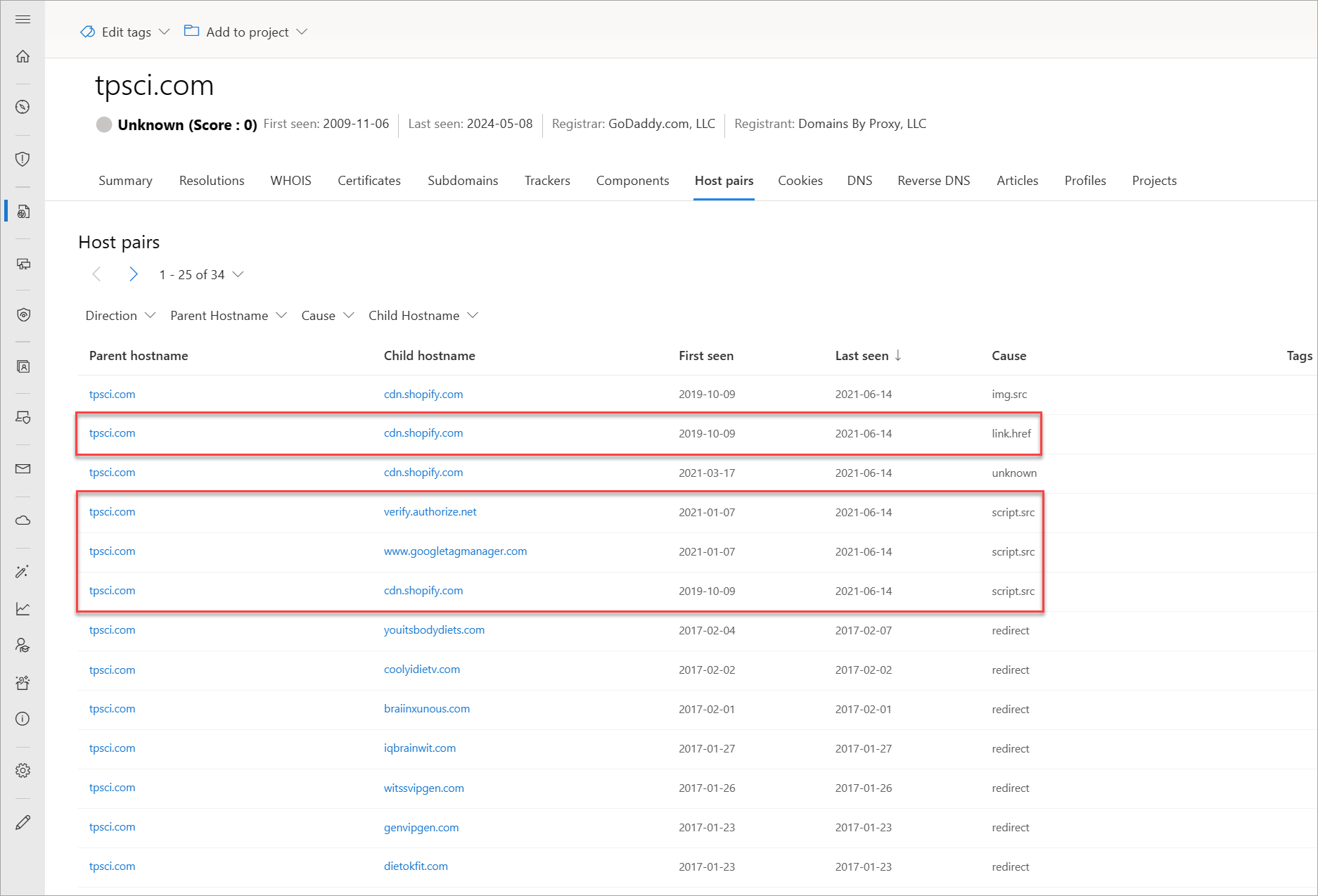

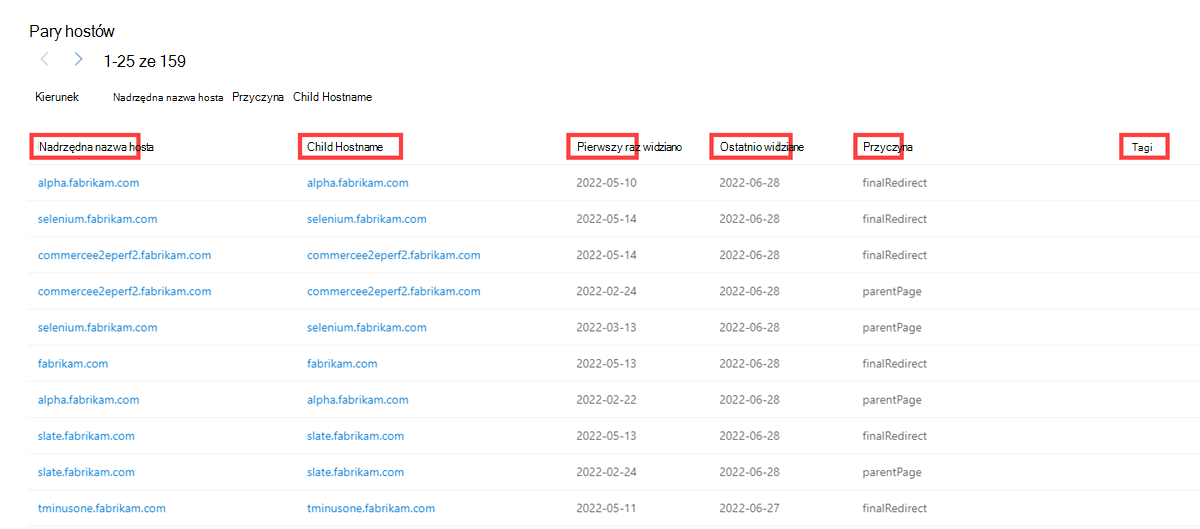

Pary hostów

Pary hostów to dwa elementy infrastruktury (nadrzędne i podrzędne), które współużytkują połączenie zaobserwowane podczas przeszukiwania sieci Web użytkownika wirtualnego. Połączenie może się wahać od przekierowania najwyższego poziomu (HTTP 302) do czegoś bardziej złożonego, takiego jak ramka iFrame lub odwołanie do źródła skryptu.

Dane naszej pary hostów zawierają następujące informacje:

- Nadrzędna nazwa hosta: host, który odwołuje się do zasobu lub "dociera" do hosta podrzędnego

- Podrzędna nazwa hosta: host wywoływany przez hosta nadrzędnego

- Po raz pierwszy: sygnatura czasowa daty, w którą firma Microsoft po raz pierwszy zaobserwowała relację z hostem

- Ostatnio widziano: sygnatura czasowa daty ostatniego zaobserwowania relacji z hostem przez firmę Microsoft

-

Przyczyna: typ połączenia między nadrzędną i podrzędną nazwą hosta; potencjalne przyczyny:

- script.src

- link.href

- Przekierowanie

- img.src

- nieznany

- xmlhttprequest

- a.href

- finalRedirect

- css.import

- parentPage

- Tagi: wszystkie tagi zastosowane do tego artefaktu w usłudze Defender TI

Pytania, na które ten zestaw danych może pomóc:

Czy którykolwiek z połączonych artefaktów został zablokowany?

Czy którykolwiek z połączonych artefaktów został oznaczony tagiem (na przykład wyłudzanie informacji, APT, złośliwy, podejrzany, konkretny aktor zagrożeń)?

Czy ten host przekierowuje użytkowników do złośliwej zawartości?

Czy zasoby są ściągane w systemie CSS lub obrazach w celu skonfigurowania ataków na naruszenia?

Czy zasoby ściągają skrypt lub odwołują się do pliku link.href w celu skonfigurowania ataku Magecart lub skimmingu?

Gdzie są przekierowywani użytkownicy z/do?

Jakiego typu przekierowywanie ma miejsce?

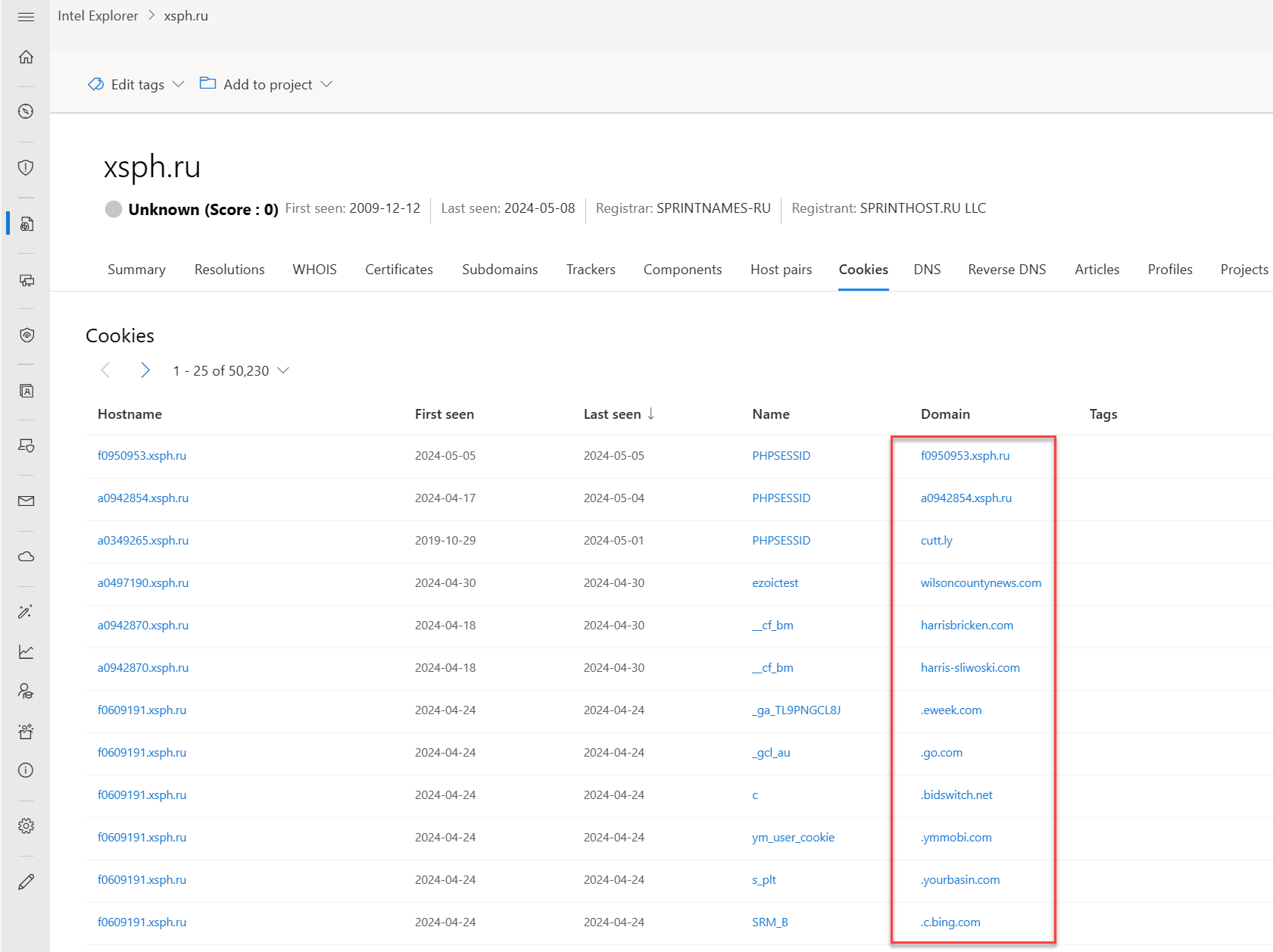

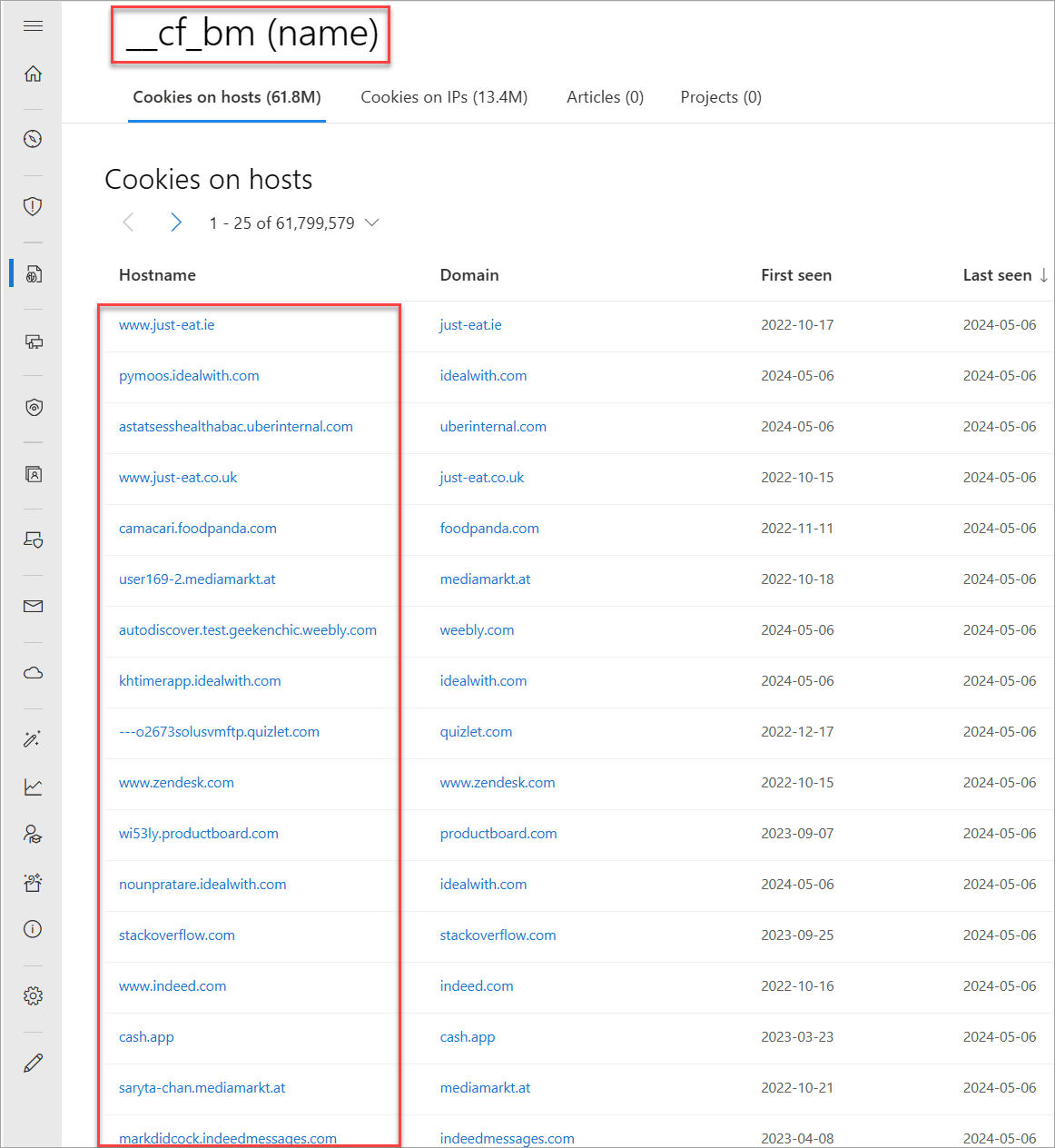

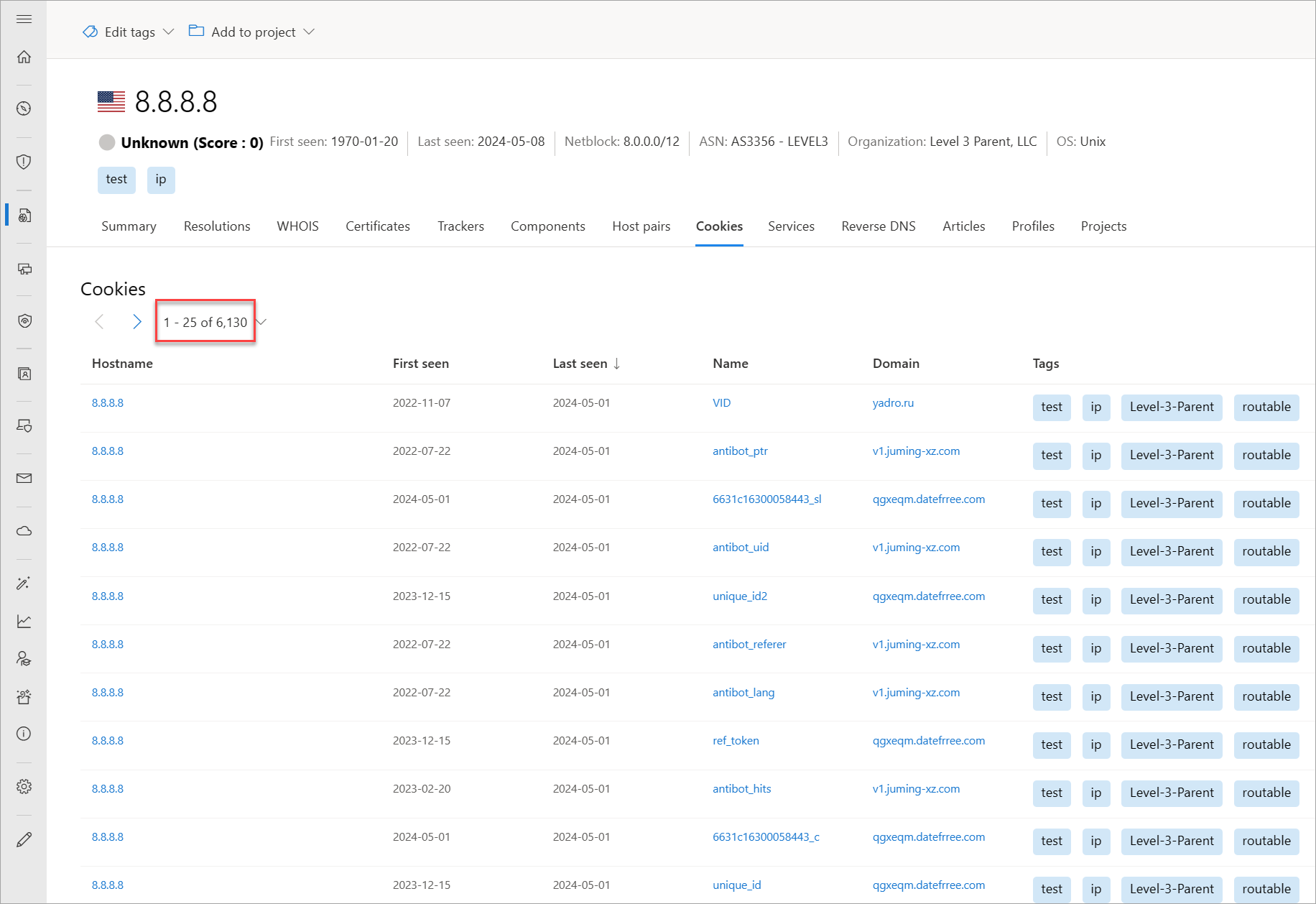

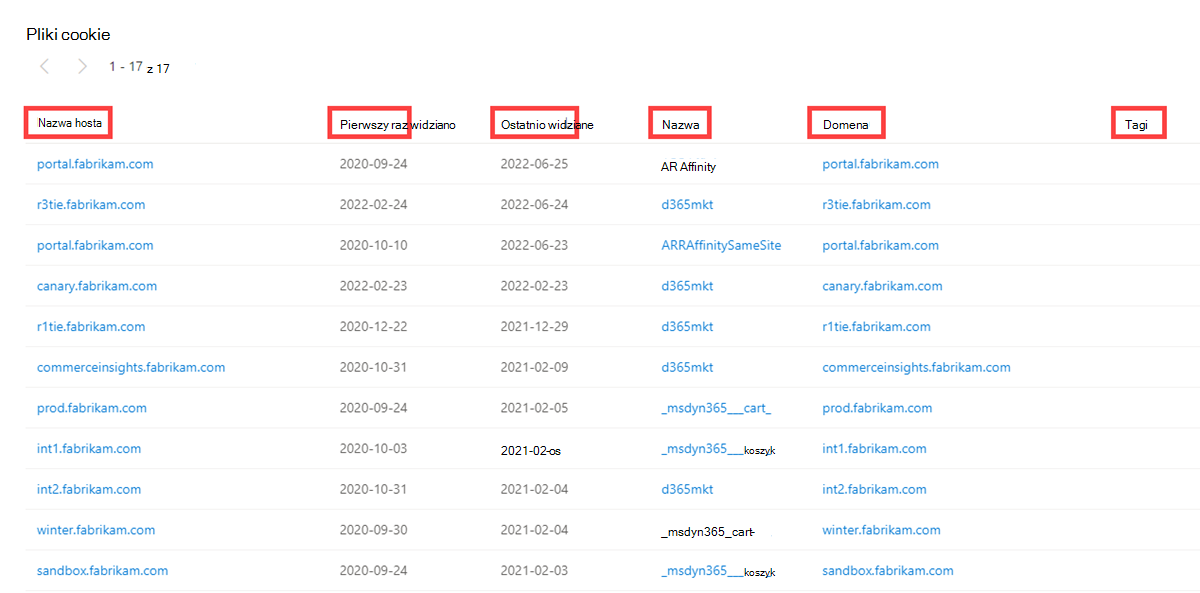

Pliki cookie

Pliki cookie to małe elementy danych wysyłane z serwera do klienta podczas przeglądania Internetu przez użytkownika. Te wartości czasami zawierają stan aplikacji lub małe fragmenty danych śledzenia. Usługa Defender TI wyróżnia i indeksuje nazwy plików cookie obserwowane podczas przeszukiwania witryny internetowej i umożliwia przeglądanie wszędzie tam, gdzie zaobserwowaliśmy konkretne nazwy plików cookie w ramach przeszukiwania i zbierania danych. Złośliwi aktorzy używają również plików cookie, aby śledzić zainfekowane ofiary lub przechowywać dane, których mogą użyć później.

Nasze dane dotyczące plików cookie zawierają następujące informacje:

- Nazwa hosta: Infrastruktura hosta skojarzona z plikiem cookie

- Po raz pierwszy widziany: Sygnatura czasowa daty, kiedy firma Microsoft po raz pierwszy zaobserwowała ten plik cookie na artefaktie

- Ostatnio widziany: Sygnatura czasowa daty ostatniego zaobserwowania tego pliku cookie w artefaktie przez firmę Microsoft

- Nazwa: Nazwa pliku cookie (na przykład JSESSIONID lub SEARCH_NAMESITE).

- Domena: Domena skojarzona z plikiem cookie

- Tagi: Wszelkie tagi zastosowane do tego artefaktu w usłudze Defender TI

Pytania, na które ten zestaw danych może pomóc:

Jakie inne strony internetowe wydają te same pliki cookie?

Jakie inne witryny internetowe śledzą te same pliki cookie?

Czy domena plików cookie jest zgodna z moim zapytaniem?

Ile plików cookie jest skojarzonych z artefaktem?

Czy istnieją unikatowe nazwy plików cookie lub domeny?

Jakie są okresy skojarzone z plikami cookie?

Jaka jest częstotliwość nowo obserwowanych plików cookie lub zmian związanych z plikami cookie?

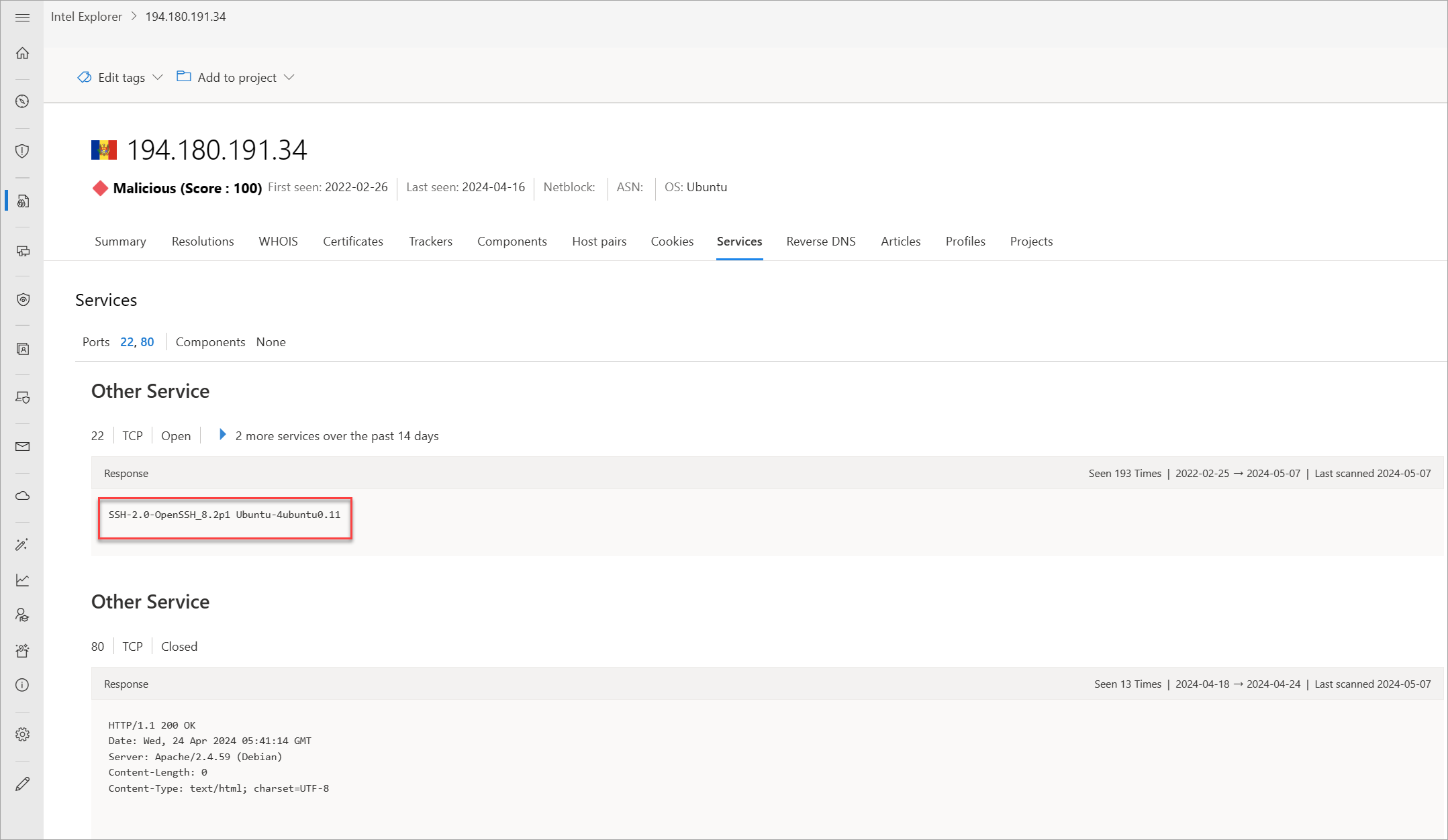

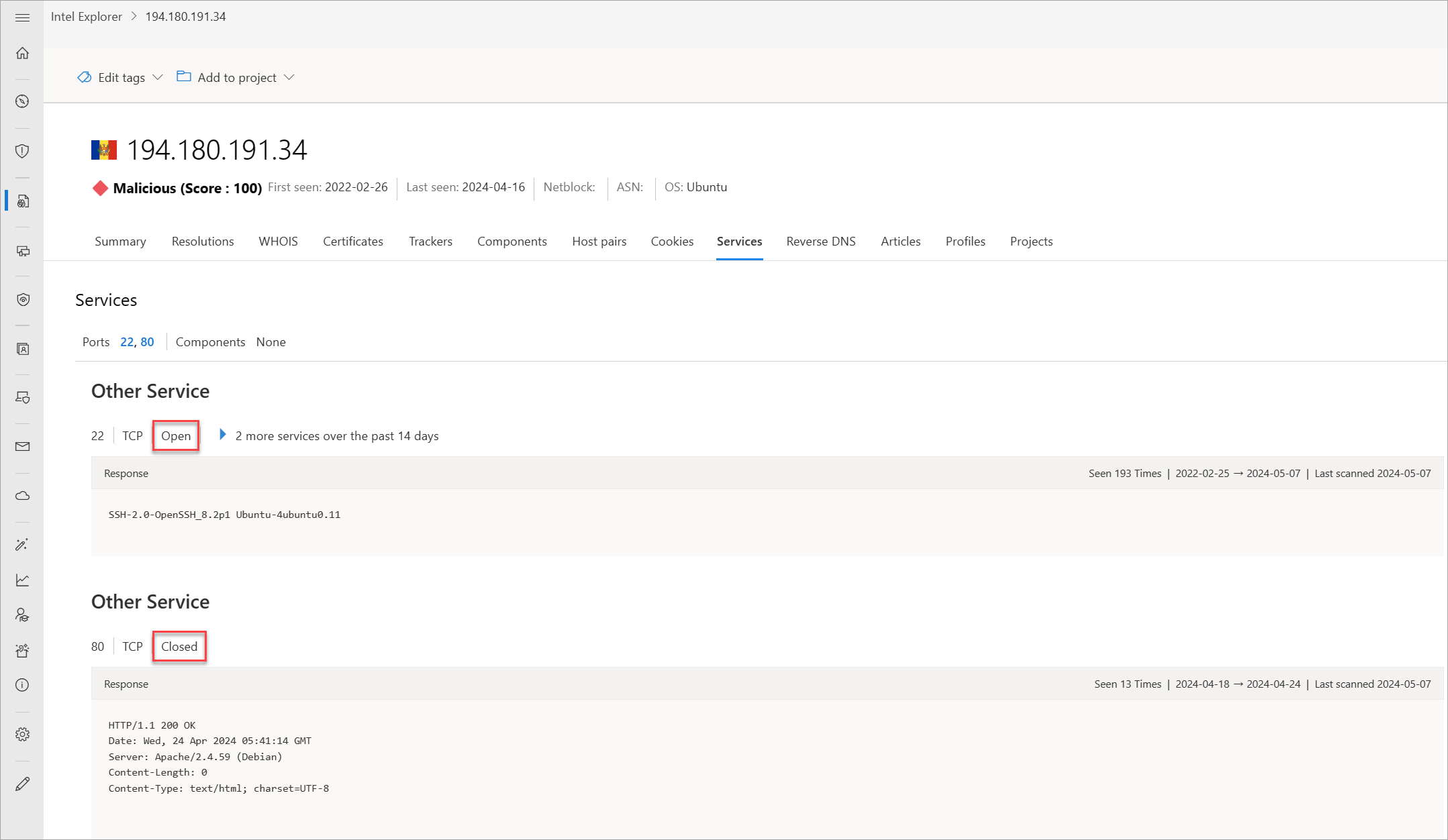

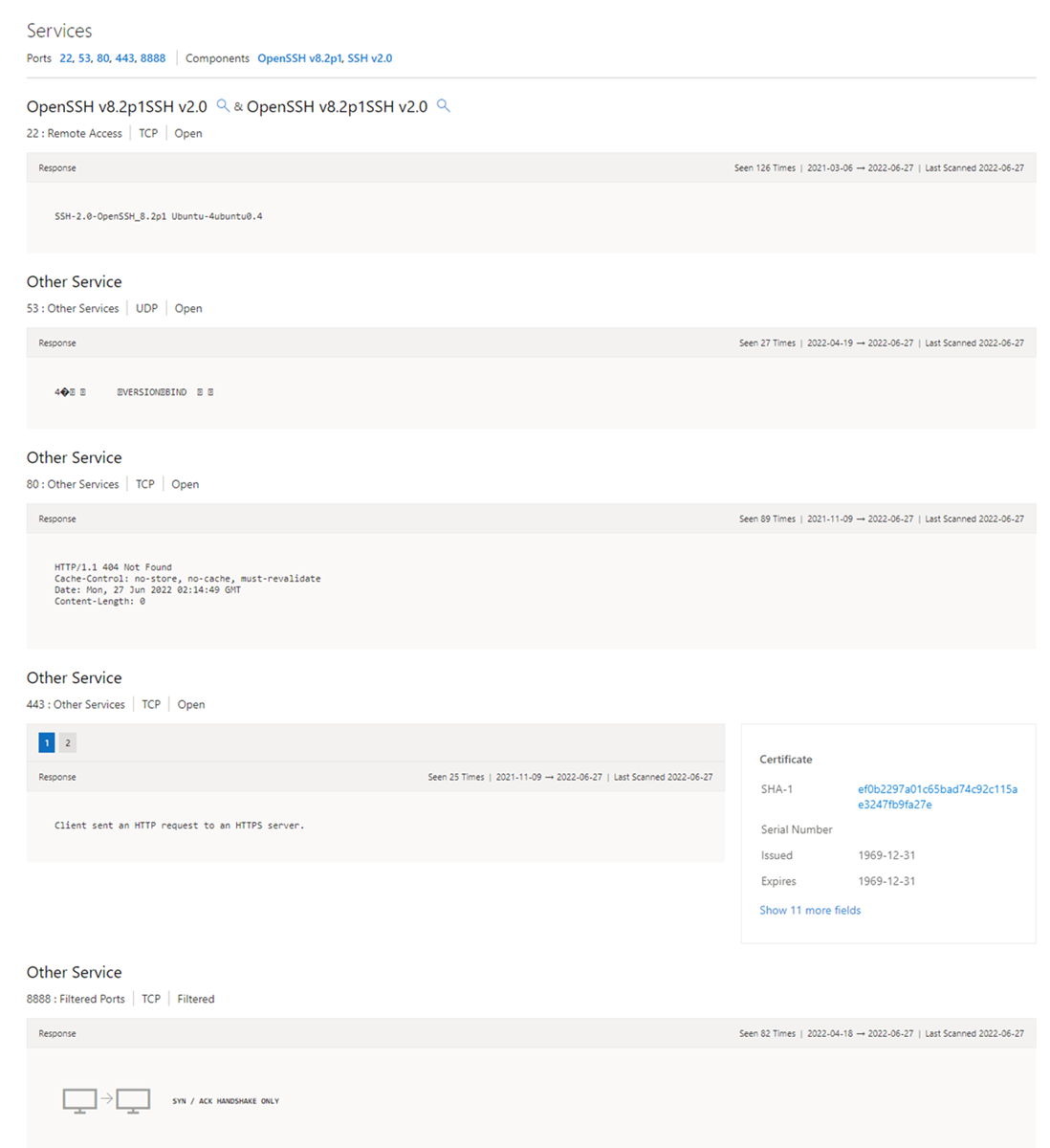

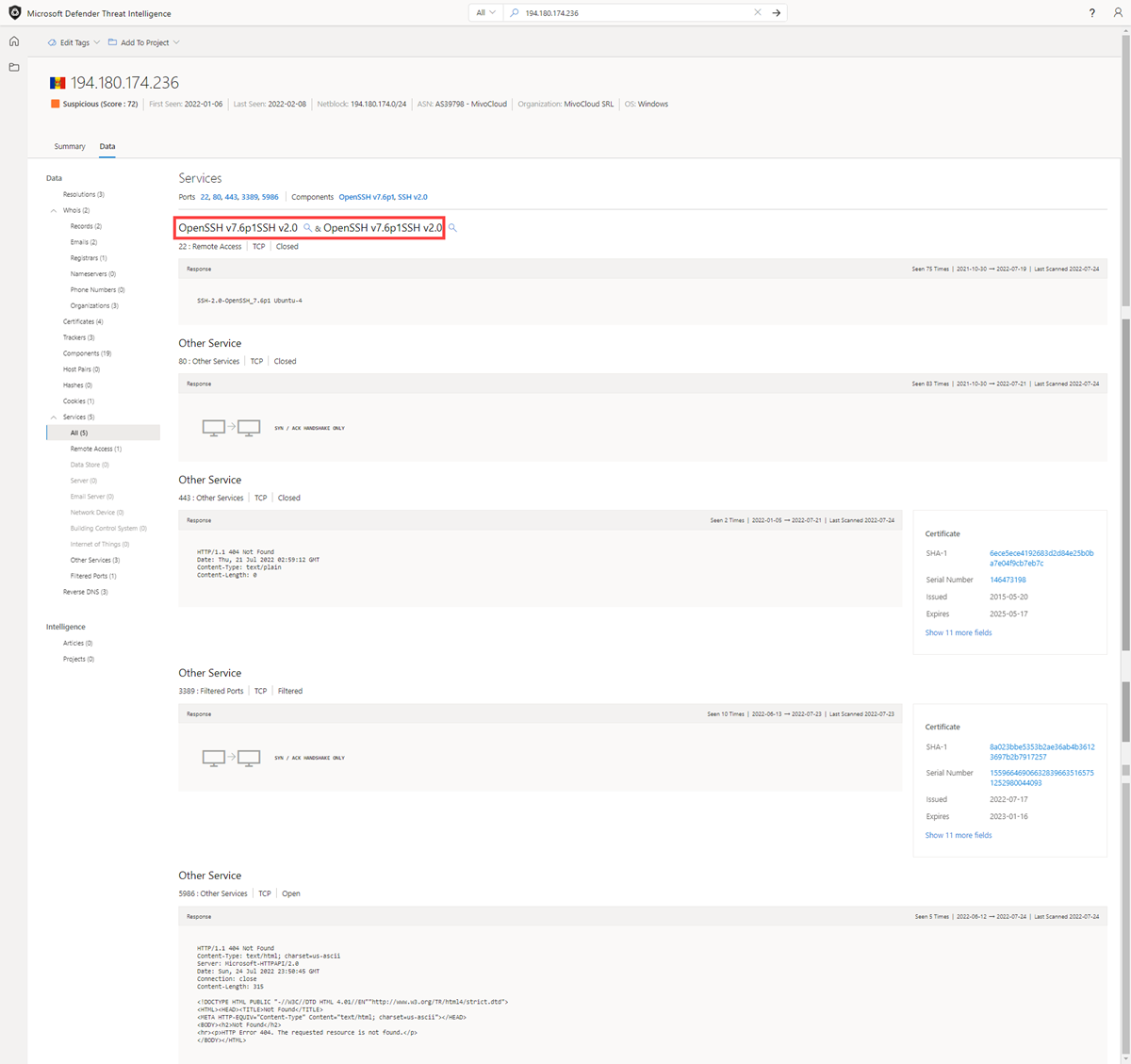

Usługi

Nazwy usług i numery portów służą do rozróżniania różnych usług uruchamianych za pośrednictwem protokołów transportowych, takich jak TCP, UDP, DCCP i SCTP. Numery portów mogą sugerować typ aplikacji uruchomionej na określonym porcie. Jednak aplikacje lub usługi można zmienić tak, aby używały innego portu do zaciemniania lub ukrywania aplikacji lub usługi na adresie IP. Znajomość informacji o porcie i nagłówku/banerze może identyfikować prawdziwą aplikację/usługę oraz kombinację używanych portów. Usługa Defender TI wyświetla 14 dni historii na karcie Usługi , wyświetlając ostatnią odpowiedź baneru skojarzoną z zaobserwowanym portem.

Dane naszych usług zawierają następujące informacje:

- Zaobserwowano otwarte porty

- Numery portów

- Składniki

- Ile razy zaobserwowano usługę

- Kiedy port został ostatnio zeskanowany

- Połączenie protokołu

- Stan portu

- Otwórz

- Filtrowane

- Zamknięto

- Odpowiedź transparentu

Pytania, na które ten zestaw danych może pomóc:

Jakie aplikacje działają na określonym porcie dla danego adresu IP?

Jaka wersja aplikacji jest używana?

Czy istnieją ostatnie zmiany stanu otwierania, filtrowania lub zamykania dla danego portu?

Czy certyfikat był skojarzony z połączeniem?

Czy technologie wrażliwe lub przestarzałe są używane na danym zasobie?

Czy informacje są udostępniane przez uruchomioną usługę, która może być używana do nikczemnych celów?

Czy są stosowane najlepsze rozwiązania w zakresie zabezpieczeń?

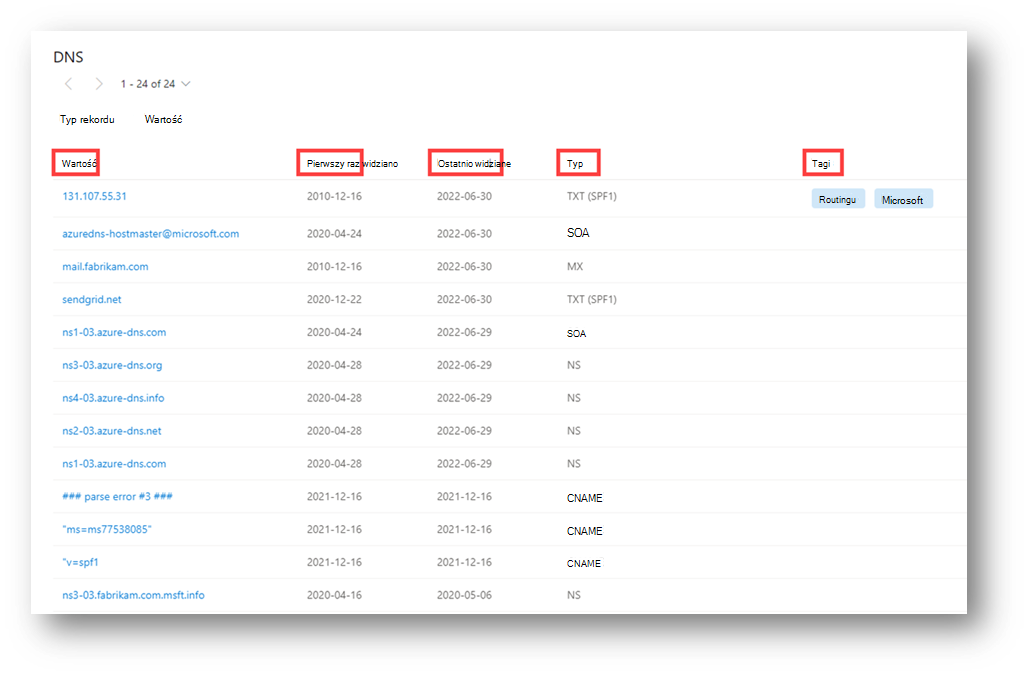

DNS

Firma Microsoft od lat zbiera rekordy DNS, zapewniając wgląd w rekordy wymiany poczty (MX), nameerver (NS), text (TXT), start of authority (SOA), canonical name (CNAME) i pointer (PTR). Przeglądanie rekordów DNS może pomóc w zidentyfikowaniu infrastruktury udostępnionej używanej przez podmioty w domenach, których są właścicielami. Na przykład podmioty zagrożeń zwykle używają tych samych serwerów nazw do segmentowania infrastruktury lub tych samych serwerów wymiany poczty w celu administrowania ich poleceniami i kontrolą.

Nasze dane DNS zawierają następujące informacje:

- Wartość: rekord DNS skojarzony z hostem

- Pierwszy raz: sygnatura czasowa daty, w którą firma Microsoft po raz pierwszy zaobserwowała ten rekord w artefaktie

- Ostatnio widziano: sygnatura czasowa daty ostatniego zaobserwowania tego rekordu w artefaktie przez firmę Microsoft

-

Typ: typ infrastruktury skojarzonej z rekordem; możliwe opcje obejmują:

- MX

- TXT

- NS

- CNAMES

- SOA

- Tagi: wszystkie tagi zastosowane do tego artefaktu w usłudze Defender TI

Pytania, na które ten zestaw danych może pomóc:

- Jakie inne elementy infrastruktury są bezpośrednio związane ze wskaźnikiem, którego szukam?

- Jak infrastruktura zmieniała się w czasie?

- Czy właściciel domeny korzysta z usług sieci dostarczania zawartości lub usługi ochrony marki?

- Jakie inne technologie może stosować skojarzona organizacja w swojej sieci?

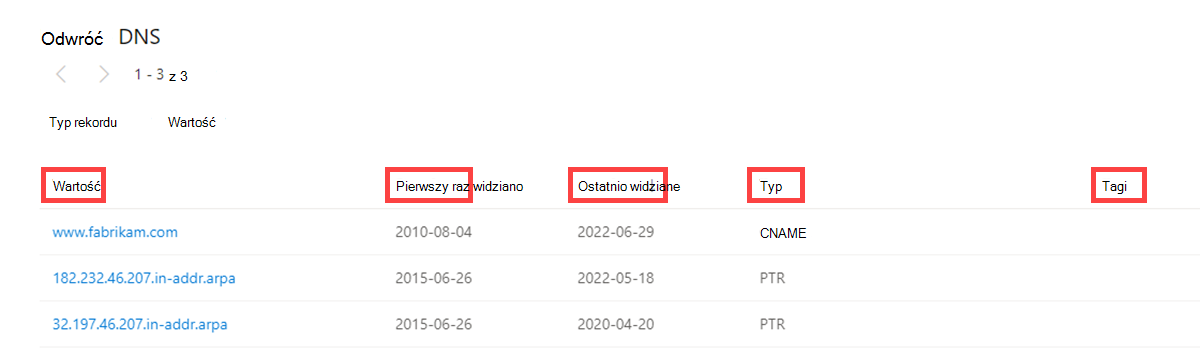

Odwrotny system DNS

Podczas gdy wyszukiwanie DNS do przodu wysyła zapytanie o adres IP określonej nazwy hosta, odwrotne wyszukiwanie DNS wysyła zapytanie o określoną nazwę hosta adresu IP. Ten zestaw danych pokazuje podobne wyniki jak w systemie DNS. Przeglądanie rekordów DNS może pomóc w zidentyfikowaniu infrastruktury udostępnionej używanej przez podmioty w domenach, których są właścicielami. Na przykład grupy aktorów zwykle używają tych samych serwerów nazw do segmentowania infrastruktury lub tych samych serwerów wymiany poczty w celu administrowania ich poleceniami i kontrolą.

Nasze dane odwrotnego systemu DNS zawierają następujące informacje:

- Wartość: wartość odwrotnego rekordu DNS

- Pierwszy raz: sygnatura czasowa daty, w którą firma Microsoft po raz pierwszy zaobserwowała ten rekord w artefaktie

- Ostatnio widziano: sygnatura czasowa daty, w którą firma Microsoft po raz pierwszy zaobserwowała ten rekord w artefaktie

-

Typ: typ infrastruktury skojarzonej z rekordem; możliwe opcje obejmują:

- MX

- TXT

- NS

- CNAMES

- SOA

- Tagi: wszystkie tagi zastosowane do tego artefaktu w usłudze Defender TI

Pytania, na które ten zestaw danych może pomóc:

- Które rekordy DNS zaobserwowały ten host?

- W jaki sposób infrastruktura, która zaobserwowała ten host, zmieniała się w czasie?