Tworzenie łańcuchów infrastruktury

Łańcuch infrastruktury używa relacji między wysoce połączonymi zestawami danych do kompilowania badania. Ten proces jest rdzeniem analizy infrastruktury zagrożeń i umożliwia organizacjom wykrywanie nowych połączeń, grupowanie podobnych działań związanych z atakiem i potwierdzanie założeń podczas reagowania na zdarzenia.

Wymagania wstępne

Zapoznaj się z następującymi artykułami usługi Defender TI:

Wszystko, czego potrzebujesz, to punkt początkowy

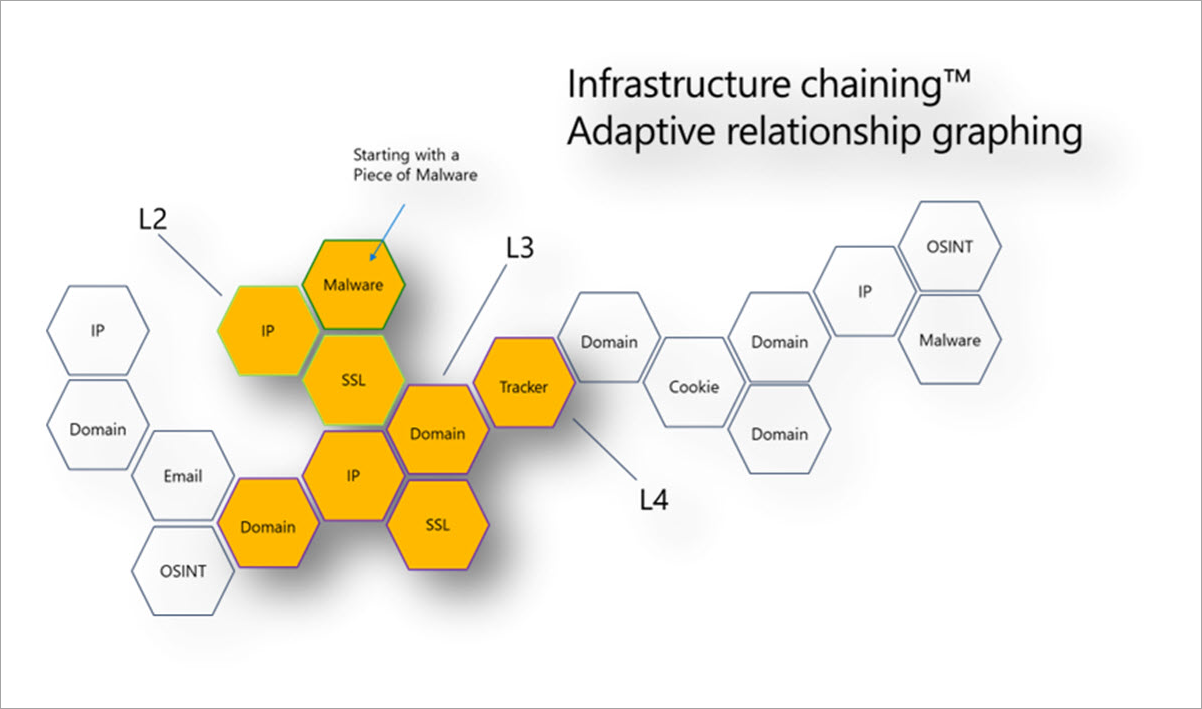

Widzimy, że kampanie ataków wykorzystują szeroką gamę technik zaciemniania — od prostego filtrowania geograficznego po złożone taktyki, takie jak pasywne odciski palców systemu operacyjnego. Techniki te mogą potencjalnie zatrzymać badanie punktu w czasie w jego śladach. Na powyższym obrazie wyróżniono koncepcję tworzenia łańcuchów infrastruktury. Dzięki możliwości wzbogacania danych możemy zacząć od złośliwego oprogramowania, które próbuje połączyć się z adresem IP (prawdopodobnie serwerem poleceń i kontroli). Ten adres IP mógł być hostowanym certyfikatem protokołu TLS o nazwie pospolitej, takiej jak nazwa domeny. Ta domena może być połączona ze stroną zawierającą unikatowy tracker w kodzie, taki jak NewRelicID lub inny identyfikator analityczny, który mogliśmy zaobserwować gdzie indziej. Być może domena mogła być historycznie połączona z inną infrastrukturą, która może rzucić światło na nasze dochodzenie. Głównym wnioskiem jest to, że jeden punkt danych wyjęty z kontekstu może nie być szczególnie przydatny, ale gdy obserwujemy naturalne połączenie z wszystkimi innymi danymi technicznymi, możemy zacząć łączyć historię.

Perspektywa zewnętrzna przeciwnika

Zewnętrzna perspektywa przeciwnika umożliwia im korzystanie z stale rozwijającej się obecności sieci Web i urządzeń przenośnych, która działa poza zaporą.

Podejście do właściwości sieci Web i urządzeń przenośnych oraz interakcja z nimi jako rzeczywistym użytkownikiem umożliwia firmie Microsoft przeszukiwanie, skanowanie i uczenie maszynowe w celu rozbrojenia technik uchylania się od oszustw przez przeciwników przez zbieranie danych sesji użytkownika i wykrywanie wyłudzania informacji, złośliwego oprogramowania, nieautoryzowanych aplikacji, niechcianej zawartości i naruszenia domeny na dużą skalę. Takie podejście pomaga dostarczać możliwe do działania alerty i przepływy pracy dotyczące zagrożeń oparte na zdarzeniach w postaci analizy zagrożeń, tagów systemowych, szczegółowych informacji analityków i wyników reputacji związanych z infrastrukturą przeciwników.

W miarę udostępniania większej ilości danych o zagrożeniach analitycy muszą uzyskać więcej narzędzi, edukacji i nakładu pracy, aby zrozumieć zestawy danych i odpowiadające im zagrożenia. Microsoft Defender Threat Intelligence (Defender TI) ujednolica te wysiłki, zapewniając jeden widok wielu źródeł danych.