Wyszukiwanie i przestawianie

Microsoft Defender Threat Intelligence (Defender TI) oferuje niezawodną i elastyczną wyszukiwarkę w celu usprawnienia procesu badania. Usługa Defender TI została zaprojektowana tak, aby umożliwić obracanie różnych wskaźników z różnych źródeł danych, co ułatwia odnajdywanie relacji między różnymi infrastrukturami.

Ten artykuł pomaga zrozumieć, jak przeprowadzić wyszukiwanie i przestawiać różne zestawy danych w celu odnajdywania relacji między różnymi artefaktami.

Wymagania wstępne

Tożsamość Microsoft Entra lub osobiste konto Microsoft. Logowanie się lub tworzenie konta

Licencja Premium usługi Defender TI.

Uwaga

Użytkownicy bez licencji Premium usługi Defender TI mogą nadal uzyskiwać dostęp do naszej bezpłatnej oferty usługi Defender TI.

Otwieranie usługi Defender TI w portalu usługi Microsoft Defender

- Uzyskaj dostęp do portalu usługi Defender i ukończ proces uwierzytelniania firmy Microsoft. Dowiedz się więcej o portalu usługi Defender

- Przejdź doeksploratora intelaanalizy> zagrożeń.

Wykonywanie wyszukiwań i przestawek analizy zagrożeń

Wyszukiwanie eksploratora Intel w usłudze Defender TI jest zarówno proste, jak i zaawansowane, zaprojektowane w celu natychmiastowego wglądu w kluczowe informacje, a jednocześnie umożliwia bezpośrednią interakcję z zestawami danych, które składają się na te szczegółowe informacje. Pasek wyszukiwania obsługuje różne dane wejściowe; Można wyszukiwać określone artefakty i nazwy artykułów lub projektów.

Wyszukiwanie typów artefaktów

Adres IP: Wyszukiwanie 195.161.141[.]65 na pasku wyszukiwania eksploratora Intel. Ta akcja powoduje wyszukiwanie adresów IP.

Domena: Wyszukaj

fabrikam.comna pasku wyszukiwania eksploratora intela. Ta akcja powoduje wyszukiwanie domeny.Gospodarz: Wyszukaj

canary.fabrikam.comna pasku wyszukiwania eksploratora intela. Ta akcja powoduje wyszukiwanie hosta.Słowo kluczowe: Wyszukaj apt29 na pasku wyszukiwania eksploratora Intel. Ta akcja powoduje wyszukiwanie słów kluczowych. Wyszukiwania słów kluczowych obejmują dowolny typ słowa kluczowego, który może zawierać między innymi termin lub adres e-mail, co skutkuje skojarzeniami z artykułami, projektami i zestawami danych.

Identyfikator typowych luk w zabezpieczeniach i ekspozycji (CVE): Wyszukaj ciąg CVE-2021-40444 na pasku wyszukiwania Eksploratora Intel. Ta akcja powoduje wyszukiwanie słów kluczowych identyfikatora CVE.

Artykuł: Wyszukaj pozycję Commodity Skimming & Magecart Trends w pierwszym kwartale 2022 r. na pasku wyszukiwania eksploratora intela. Ta akcja powoduje wyszukiwanie artykułów.

Znacznik: Wybierz pozycję Tag z menu rozwijanego paska wyszukiwania eksploratora intela, a następnie wyszukaj ciąg magecart. Ta akcja powoduje wyszukiwanie tagów.

Uwaga

To wyszukiwanie nie zwraca artykułów, które współużytkują tę wartość tagu.

Składnik: Wybierz pozycję Składnik z menu rozwijanego paska wyszukiwania eksploratora intela, a następnie wyszukaj przekreślenie kobaltu Ta akcja powoduje wyszukiwanie składników.

Tracker: Wybierz pozycję Trackery z menu rozwijanego paska wyszukiwania eksploratora Intel, a następnie wyszukaj 07d14d16d21d0042d41d0041d47e4e0ae17960b2a5b4fd6107fbb0926. Ta akcja powoduje wyszukiwanie trackera.

Uwaga

Ten przykład jest typem śledzenia JarmHash .

Adres e-mail whois: Wybierz pozycję WHOIS>Email z menu rozwijanego paska wyszukiwania eksploratora intela, a następnie wyszukaj domains@microsoft.com. Ta akcja powoduje wyszukiwanie wiadomości e-mail whois.

Nazwa WHOIS: Wybierzpozycję NazwaWHOIS> z menu rozwijanego paska wyszukiwania eksploratora intela, a następnie wyszukaj polecenie MSN Hostmaster. Ta akcja powoduje wyszukiwanie nazw WHOIS.

Organizacja WHOIS: Wybierz pozycję ORGANIZACJA WHOIS> z menu rozwijanego na pasku wyszukiwania eksploratora intela, a następnie wyszukaj pozycję Microsoft Corporation. Ta akcja powoduje wyszukiwanie w organizacji WHOIS.

Adres WHOIS: Wybierz pozycjęAdresWHOIS> z menu rozwijanego paska wyszukiwania eksploratora intela, a następnie wyszukaj pozycję One Microsoft Way. Ta akcja powoduje wyszukiwanie adresów WHOIS.

Miasto WHOIS: Wybierz pozycję WHOIS>City z menu rozwijanego paska wyszukiwania eksploratora intela, a następnie wyszukaj polecenie Redmond. Ta akcja powoduje wyszukiwanie w mieście WHOIS.

Stan WHOIS: Wybierz pozycję Stan WHOIS> z menu rozwijanego paska wyszukiwania eksploratora intela, a następnie wyszukaj pozycję WA. Ta akcja powoduje wyszukiwanie stanu WHOIS.

Kod pocztowy WHOIS: Wybierz pozycję WHOIS>Kod pocztowy z menu rozwijanego paska wyszukiwania eksploratora intela, a następnie wyszukaj ciąg 98052. Ta akcja powoduje wyszukiwanie kodu pocztowego WHOIS.

Kraj WHOIS: Wybierz pozycję KRAJ WHOIS> z menu rozwijanego paska wyszukiwania eksploratora intela, a następnie wyszukaj pozycję USA. Ta akcja powoduje wyszukiwanie w kraju/regionie WHOIS.

Telefon WHOIS: Wybierz pozycję WHOIS>Phone z menu rozwijanego paska wyszukiwania eksploratora intela, a następnie wyszukaj ciąg +1.4258828080. Ta akcja powoduje wyszukiwanie telefonów WHOIS.

Imiennik WHOIS: Wybierz pozycję WHOIS>Nameserver z menu rozwijanego na pasku wyszukiwania eksploratora intela, a następnie wyszukaj

ns1-03.azure-dns.com. Ta akcja powoduje wyszukiwanie elementu nazw WHOIS.Certyfikat SHA-1: Wybierz pozycję Certyfikat>SHA-1 z menu rozwijanego paska wyszukiwania eksploratora intela, a następnie wyszukaj ciąg 35cd04a03ef86664623581cbd56e45ed07729678. Ta akcja powoduje wyszukiwanie certyfikatu SHA-1.

Numer seryjny certyfikatu: Wybierzpozycję Numer seryjnycertyfikatu> z menu rozwijanego paska wyszukiwania eksploratora intela, a następnie wyszukaj 1137354899731266880939192213383415094395905558. Ta akcja powoduje wyszukiwanie numeru seryjnego certyfikatu.

Nazwa pospolita wystawcy certyfikatu: Wybierznazwę pospolitą wystawcycertyfikatów> z menu rozwijanego paska wyszukiwania eksploratora intela, a następnie wyszukaj polecenie Microsoft Azure TLS Issuing CA 05. Ta akcja powoduje wyszukiwanie nazwy pospolitej wystawcy certyfikatu.

Alternatywna nazwa wystawcy certyfikatu: Wybierzalternatywną nazwę wystawcycertyfikatu> z menu rozwijanego paska wyszukiwania Eksploratora intela, a następnie wyszukaj alternatywną nazwę wystawcy certyfikatu. Ta akcja powoduje wyszukiwanie alternatywnej nazwy wystawcy certyfikatu.

Nazwa pospolita podmiotu certyfikatu: Wybierznazwę pospolitą podmiotucertyfikatu> z menu rozwijanego paska wyszukiwania eksploratora intela, a następnie wyszukaj .

*.oneroute.microsoft.comTa akcja powoduje wyszukiwanie nazwy pospolitej podmiotu certyfikatu.Alternatywna nazwa podmiotu certyfikatu: Wybierzalternatywną nazwę podmiotucertyfikatu> z menu rozwijanego paska wyszukiwania Eksploratora intela, a następnie wyszukaj .

oneroute.microsoft.comTa akcja powoduje wyszukiwanie alternatywnej nazwy podmiotu certyfikatu.Nazwa pliku cookie: Wybierzpozycję Nazwapliku cookie> z menu rozwijanego paska wyszukiwania Eksploratora intela, a następnie wyszukaj pozycję Koligacja ARRAffinity. Ta akcja powoduje wyszukiwanie nazw plików cookie.

Domena plików cookie: Wybierz pozycję Domena plików cookie> z menu rozwijanego paska wyszukiwania eksploratora intela, a następnie wyszukaj .

portal.fabrikam.comTa akcja powoduje wyszukiwanie domeny plików cookie.

Czopów

W przypadku dowolnego z wyszukiwań wykonanych w poprzednich krokach istnieją artefakty z hiperlinkami, które można przestawić, aby odnaleźć dalsze wzbogacone wyniki skojarzone z tymi wskaźnikami. Możesz samodzielnie eksperymentować z przestawami.

Wyniki wyszukiwania

Wyniki wyszukiwania analizy zagrożeń można pogrupować w następujące sekcje:

Kluczowe szczegółowe informacje

Usługa Defender TI udostępnia podstawowe informacje o artefaktie w górnej części strony wyników wyszukiwania. Te informacje mogą obejmować dowolny z następujących elementów, w zależności od typu artefaktu.

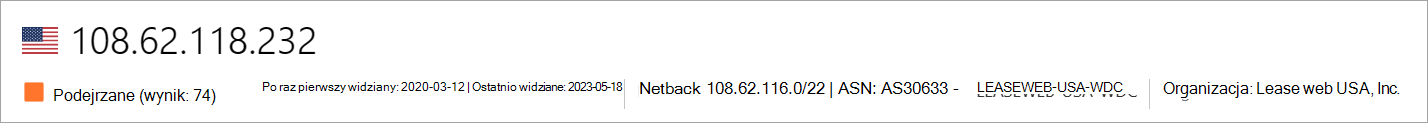

- Kraj/region: Flaga obok adresu IP wskazuje kraj lub region pochodzenia artefaktu, co może pomóc w określeniu jego stanu obliczeń lub zabezpieczeń. Na powyższym przykładowym zrzucie ekranu adres IP jest hostowany w infrastrukturze w ramach Stany Zjednoczone.

- Reputacja: W tym przykładzie adres IP jest oznaczony tagiem Złośliwy, co oznacza, że usługa Defender TI wykryła połączenia między tym artefaktem a znaną infrastrukturą atakującą. Artefakty można również oznaczyć jako podejrzane, neutralne lub nieznane.

- Po raz pierwszy widziany: Ten znacznik czasu wskazuje, kiedy usługa Defender TI po raz pierwszy zaobserwowała artefakt. Zrozumienie długości życia artefaktu może pomóc w określeniu jego możliwości obliczeniowej.

- Ostatnio widziany: Ten znacznik czasu wskazuje, kiedy usługa Defender TI ostatnio zaobserwowała artefakt. Te informacje pomagają określić, czy artefakt jest nadal aktywnie używany.

- Blok adresów IP: Blok IP, który zawiera artefakt adresu IP z zapytaniem.

- Rejestratora: Rejestrator skojarzony z rekordem WHOIS dla artefaktu domeny, do których wysyłane jest zapytanie.

- Rejestrujący: Nazwa rejestrujący w danych WHOIS artefaktu.

- ASN: Autonomiczny numer systemu (ASN) skojarzony z artefaktem.

- SYSTEM OPERACYJNY: System operacyjny skojarzony z artefaktem.

- Gospodarz: Dostawca hostingu artefaktu. Niektórzy dostawcy hostingu są bardziej renomowani niż inni, więc ta wartość może pomóc w określeniu ważności artefaktu.

W tej sekcji przedstawiono również wszystkie tagi zastosowane do artefaktu lub wszelkie projekty, które go zawierają. Możesz również dodać tag do artefaktu lub dodać go do projektu. Dowiedz się więcej o używaniu tagów

Podsumowanie

Na karcie Podsumowanie przedstawiono kluczowe ustalenia dotyczące artefaktu, który usługa Defender TI wywodzi z naszych rozległych zestawów danych, aby ułatwić rozpoczęcie badania.

Reputacja: Usługa Defender TI udostępnia zastrzeżone oceny reputacji dla dowolnego hosta, domeny lub adresu IP. Niezależnie od tego, czy sprawdzasz reputację znanej lub nieznanej jednostki, ten wynik pomaga szybko zrozumieć wszelkie wykryte powiązania ze złośliwą lub podejrzaną infrastrukturą.

Usługa Defender TI wyświetla wyniki reputacji jako wartość liczbową od zera do 100. Jednostka o wyniku

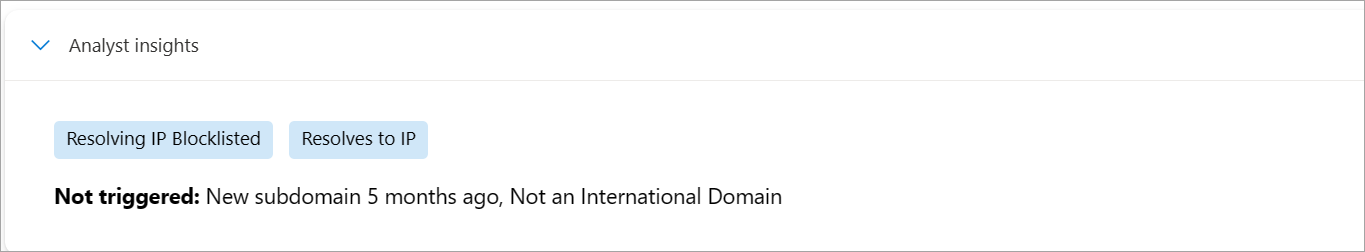

0nie ma skojarzeń z podejrzanymi działaniami ani znanymi wskaźnikami naruszenia zabezpieczeń (IOCs), podczas gdy wynik100wskazuje, że jednostka jest złośliwa. Usługa Defender TI udostępnia również listę reguł z odpowiednimi opisami i ocenami ważności. W poniższym przykładzie cztery reguły "o wysokiej ważności" mają zastosowanie do domeny.Szczegółowe informacje dla analityków: Ta sekcja zawiera szybkie szczegółowe informacje na temat artefaktu, które mogą pomóc w określeniu następnego kroku w badaniu. W tej sekcji przedstawiono wszystkie szczegółowe informacje dotyczące artefaktu. Zawiera również listę szczegółowych informacji, które nie mają zastosowania w celu zwiększenia widoczności.

Na poniższym zrzucie ekranu możemy szybko ustalić, że adres IP jest routable, hostuje serwer internetowy i miał otwarty port w ciągu ostatnich pięciu dni. Ponadto usługa Defender TI wyświetla reguły, które nie zostały wyzwolone, co może być równie pomocne podczas rozpoczynania badania.

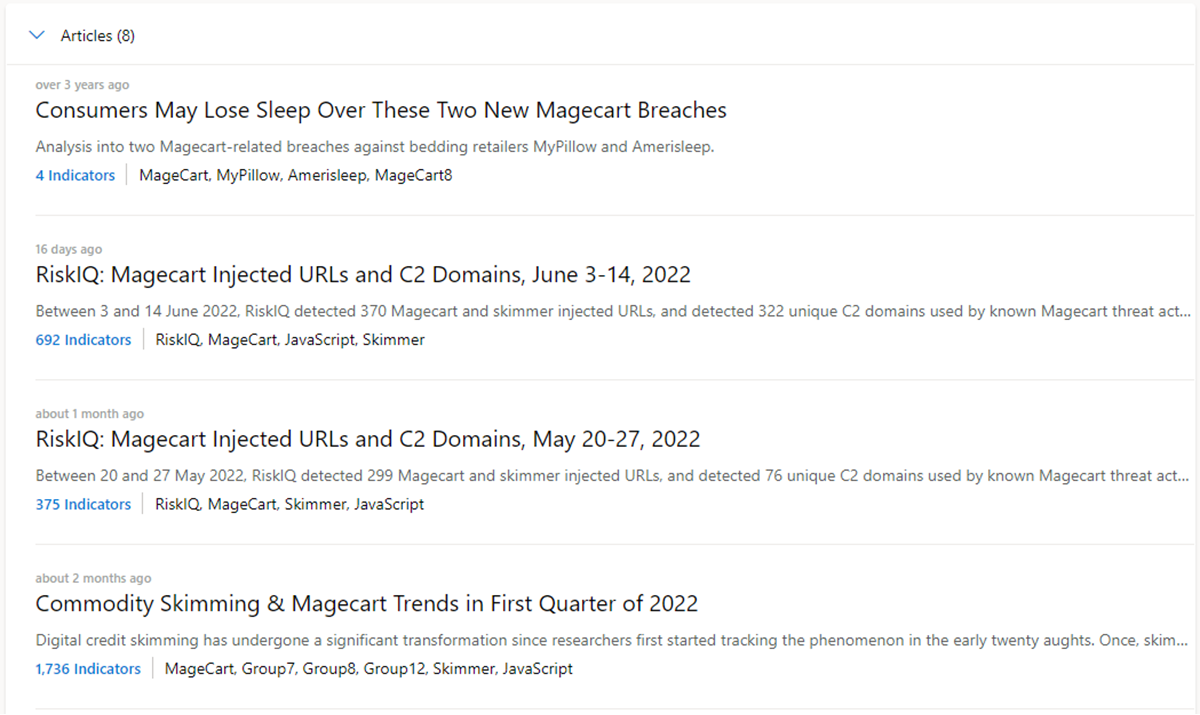

Artykuły: W tej sekcji przedstawiono wszelkie artykuły, które mogą dostarczyć szczegółowych informacji na temat najlepszego zbadania i ostatecznego rozbrojenia artefaktu, którego dotyczy problem. Naukowcy, którzy badają zachowanie znanych aktorów zagrożeń i ich infrastruktury, piszą te artykuły, odkrywając kluczowe odkrycia, które mogą pomóc Tobie i innym ograniczyć ryzyko dla ich organizacji.

W poniższym przykładzie przeszukany adres IP jest identyfikowany jako MKOl, który odnosi się do ustaleń zawartych w artykule.

Dowiedz się więcej o artykułach dotyczących usługi Defender TI

Usługi: W tej sekcji wymieniono wszystkie wykryte usługi uruchomione w artefaktze adresu IP, co jest przydatne podczas próby zrozumienia zamierzonego użycia jednostki. Podczas badania złośliwej infrastruktury te informacje mogą pomóc w określeniu możliwości artefaktu, umożliwiając proaktywną ochronę organizacji na podstawie tych informacji.

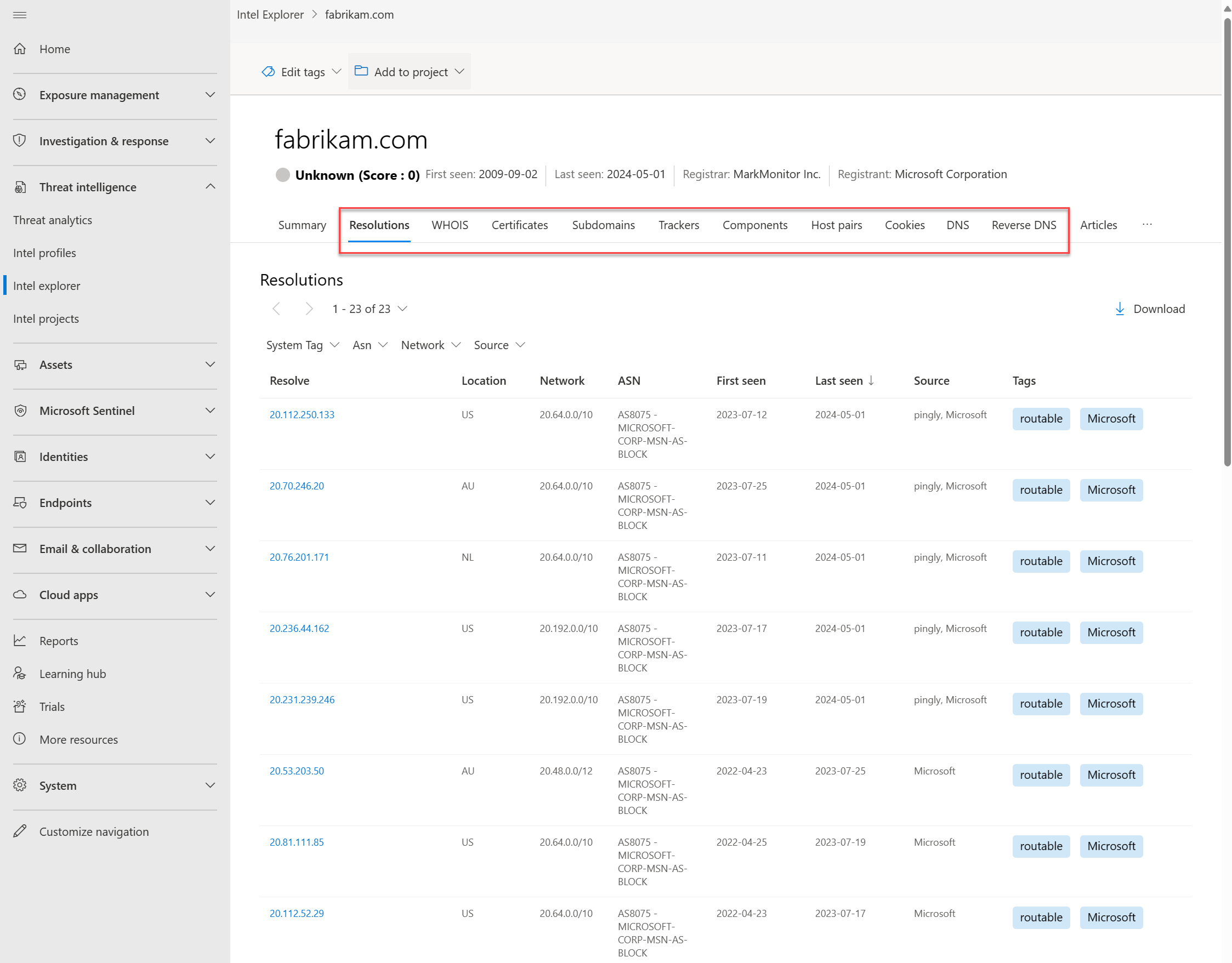

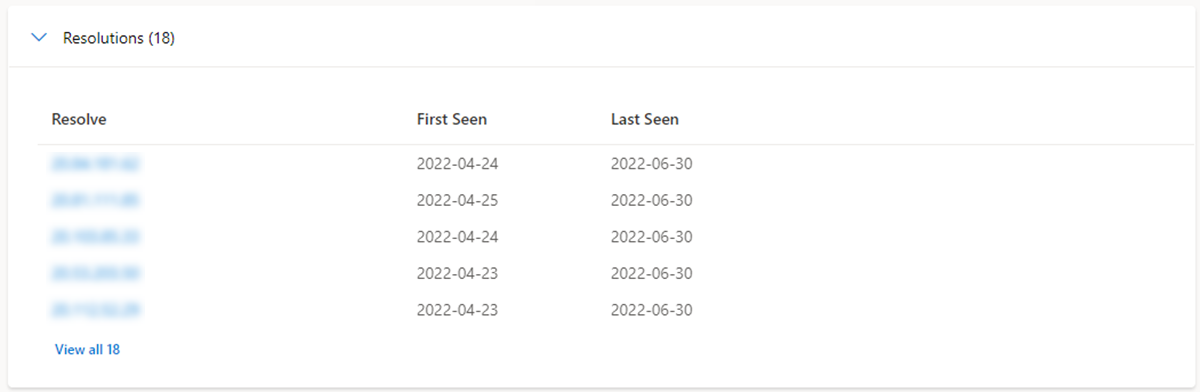

Rozdzielczości: Rozwiązania to pojedyncze rekordy systemu nazw domen (DNS) przechwytywane przy użyciu czujników pasywnych rozproszonych na całym świecie. Te wartości ujawniają historię zmiany infrastruktury przez domenę lub adres IP w czasie. Mogą one służyć do odnajdywania innej infrastruktury i mierzenia ryzyka na podstawie poziomów połączenia. Dla każdej rozdzielczości udostępniamy sygnatury czasowe First seen i Last seen , aby zaprezentować cykl życia uchwał.

Certyfikaty: Oprócz zabezpieczania danych certyfikaty protokołu TLS to fantastyczny sposób łączenia różnych infrastruktur sieciowych przez użytkowników. Certyfikaty TLS mogą nawiązywać połączenia, których nie można pominąć przy użyciu pasywnych danych DNS lub WHOIS. Oznacza to więcej sposobów korelowania potencjalnej złośliwej infrastruktury i identyfikowania potencjalnych awarii zabezpieczeń operacyjnych podmiotów. Dla każdego certyfikatu protokołu TLS podajemy nazwę certyfikatu, datę wygaśnięcia, nazwę pospolitą podmiotu i nazwę organizacji podmiotu.

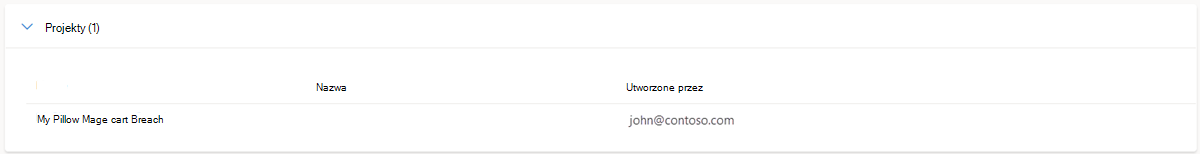

Projekty: Usługa Defender TI umożliwia tworzenie projektów na potrzeby organizowania wskaźników zainteresowania lub naruszenia zabezpieczeń w ramach badania. Projekty są również tworzone w celu monitorowania łączenia artefaktów w celu zwiększenia widoczności. Projekty zawierają listę wszystkich skojarzonych artefaktów i szczegółową historię, która zachowuje nazwy, opisy, współpracowników i profile monitorowania.

Podczas wyszukiwania adresu IP, domeny lub hosta, a jeśli ten wskaźnik znajduje się w projekcie, do który masz dostęp, możesz wybrać kartę Projekty i przejść do szczegółów projektu, aby uzyskać więcej kontekstu na temat wskaźnika przed przejrzeniem innych zestawów danych, aby uzyskać więcej informacji.

Zestawy danych

Zestawy danych ułatwiają szczegółowe omówienie rzeczywistych połączeń obserwowanych przez usługę Defender TI. Karta Podsumowanie przedstawia kluczowe wyniki w celu zapewnienia natychmiastowego kontekstu artefaktu, jednak różne zestawy danych, które są wyświetlane jako oddzielne karty w wynikach wyszukiwania, umożliwiają bardziej szczegółowe badanie tych połączeń.

Możesz wybrać dowolną z zwróconych wartości, aby szybko przestawić się między powiązanymi metadanymi i przedstawić szczegółowe informacje, których można przegapić przy użyciu tradycyjnych metod dochodzeniowych.

W usłudze Defender TI są dostępne następujące zestawy danych:

- Rozwiązania

- Informacje o whois

- Certyfikaty TLS/SSL

- Trackerów

- Poddomen

- Składniki

- Pary hostów

- Pliki cookie

- Usługi

- DNS

- Odwrotny system DNS

Dowiedz się więcej o zestawach danych

Następne kroki

Więcej informacji można znaleźć w następujących artykułach: