Sortowanie, filtrowanie i pobieranie danych

Microsoft Defender Threat Intelligence (Defender TI) umożliwia dostęp do naszej ogromnej kolekcji przeszukiwania danych w formacie indeksowanym i tabeli przestawnej. Te zestawy danych mogą być duże i mogą zwracać ogromne ilości danych historycznych i najnowszych. Umożliwiając odpowiednie sortowanie i filtrowanie danych, ułatwiamy łatwe wykrywanie interesujących połączeń.

W tym artykule z instrukcjami dowiesz się, jak sortować i filtrować dane dla następujących zestawów danych:

- Rozwiązania

- Informacje o whois

- Certyfikaty

- Poddomen

- Trackerów

- Składniki

- Pary hostów

- Pliki cookie

- Usługi

- System nazw domen (DNS)

- Odwrotny system DNS

Dowiedz się więcej o zestawach danych

Dowiesz się również, jak pobierać wskaźniki lub artefakty z następujących funkcji:

- Projekty

- Artykuły

- Zestawy danych

Wymagania wstępne

Tożsamość Microsoft Entra lub osobiste konto Microsoft. Logowanie się lub tworzenie konta

Licencja Premium usługi Defender TI.

Uwaga

Użytkownicy bez licencji Premium usługi Defender TI mogą nadal uzyskiwać dostęp do naszej bezpłatnej oferty usługi Defender TI.

Otwieranie usługi Defender TI w portalu usługi Microsoft Defender

- Uzyskaj dostęp do portalu usługi Defender i ukończ proces uwierzytelniania firmy Microsoft. Dowiedz się więcej o portalu usługi Defender

- Przejdź doeksploratora intelaanalizy> zagrożeń.

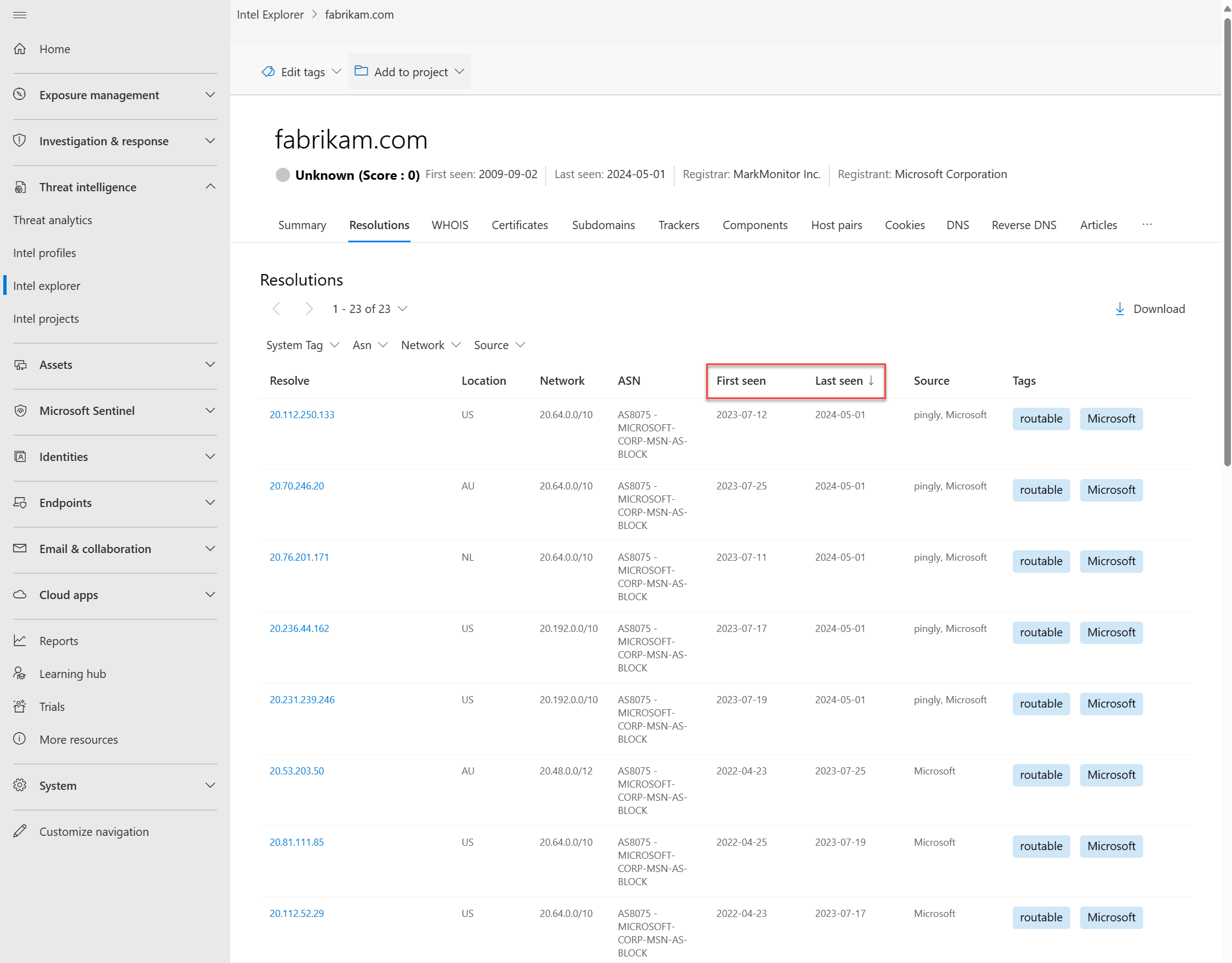

Sortowanie danych

Funkcja sortowania na każdej karcie danych umożliwia szybkie sortowanie zestawów danych według wartości kolumn. Domyślnie większość wyników jest posortowana według ostatnio widzianych (malejąco), aby ostatnio obserwowane wyniki były wyświetlane w górnej części listy. Ta domyślna kolejność sortowania natychmiast zapewnia wgląd w bieżącą infrastrukturę artefaktu.

Obecnie wszystkie zestawy danych można sortować według następujących wartości First seen i Last seen :

- Ostatnio widziany (malejąco) — wartość domyślna

- Ostatnio widziany (rosnąco)

- Pierwszy raz widziany (rosnąco)

- Pierwszy raz widziany (malejąco)

Dane można sortować na każdej karcie zestawu danych dla każdego adresu IP, domeny lub jednostki hosta, która jest przeszukiwana lub przestawna.

Wyszukaj domenę, adres IP lub host na pasku wyszukiwania Eksploratora Intel .

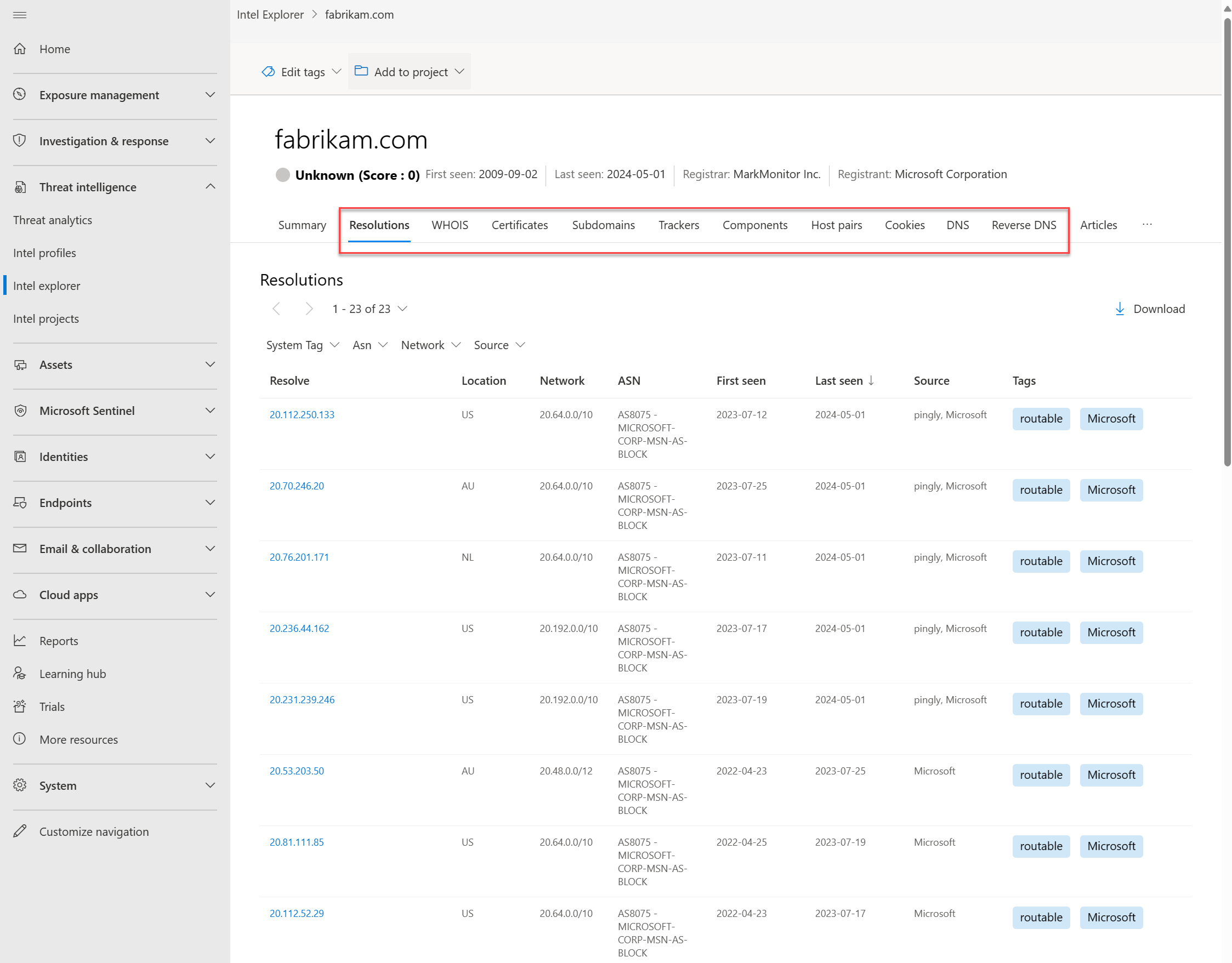

Przejdź do karty Rozwiązania , a następnie zastosuj preferencje sortowania do kolumn First seen i Last seen .

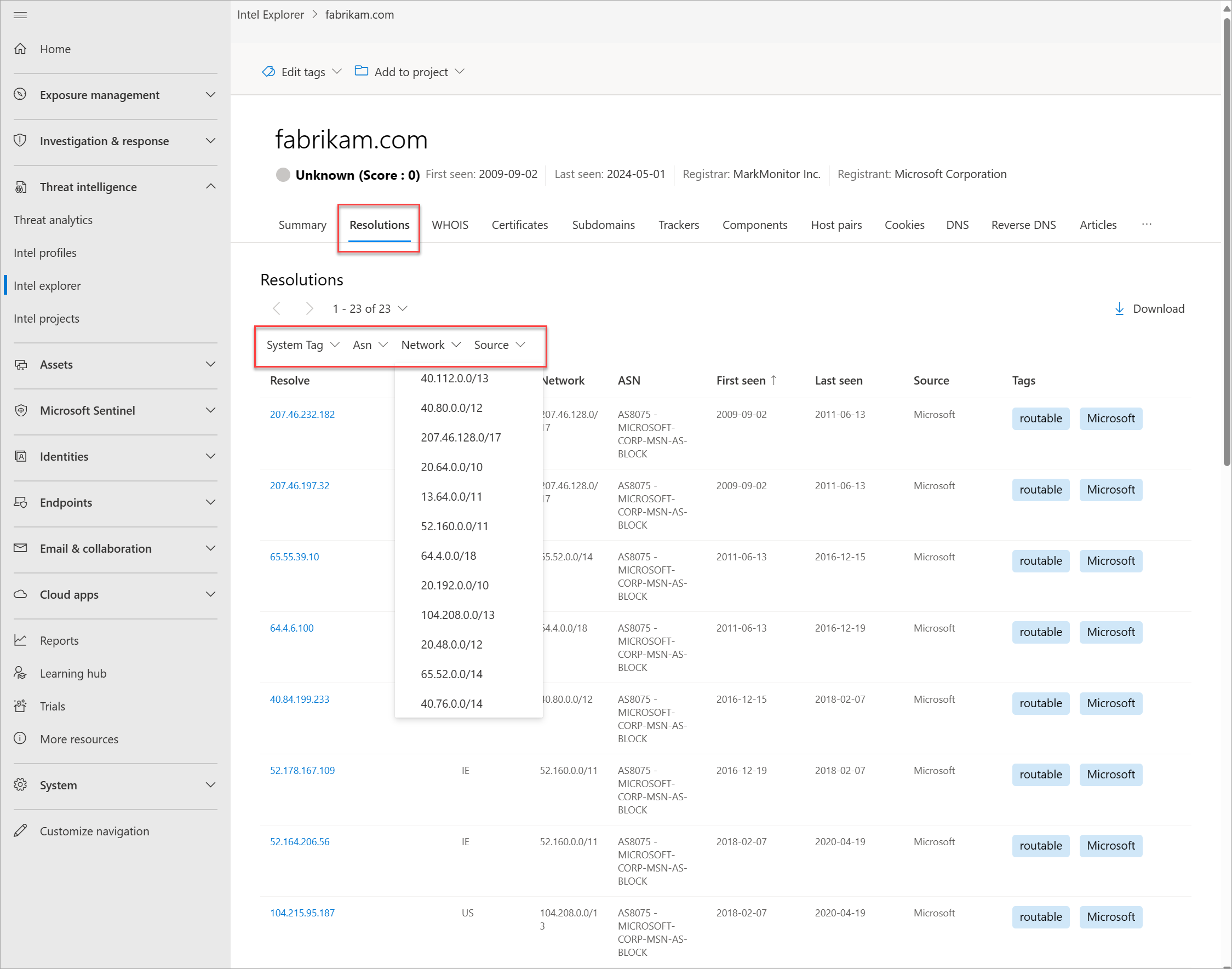

Filtrowanie danych

Filtrowanie danych umożliwia dostęp do wybranej grupy danych na podstawie określonej wartości metadanych. Na przykład można wyświetlić rozwiązania adresów IP odnalezione tylko z wybranego źródła lub składniki określonego typu (na przykład serwery lub struktury). Filtrowanie danych umożliwia zawężenie wyników zapytania do elementów o szczególnym znaczeniu.

Ponieważ usługa Defender TI udostępnia określone metadane, które pokrywają się z określonymi typami danych, opcje filtru są różne dla każdego zestawu danych.

Filtry rozpoznawania

Następujące filtry dotyczą danych rozpoznawania:

- Tag systemowy: usługa Defender TI tworzy te tagi na podstawie szczegółowych informacji odnalezionych przez nasz zespół badawczy. Dowiedz się więcej

- Tag: tagi niestandardowe stosowane przez użytkowników usługi Defender TI. Dowiedz się więcej

- ASN: wyniki odnoszące się do wyznaczonego numeru systemu autonomicznego (ASN).

- Sieć: wyniki związane z wyznaczoną siecią.

- Źródło: źródło danych, które wygenerowało wynik (na przykład riskiq, emerging_threats).

Aby filtrować dane rozpoznawania:

Wyszukaj domenę, adres IP lub hosta na pasku wyszukiwania Eksploratora Intel .

Przejdź do karty Rozwiązania

Zastosuj filtry do każdego z typów zanotowanej wcześniej opcji filtru.

Filtry śledzenia

Następujące filtry dotyczą danych śledzenia:

- Typ: określony typ trackera dla każdego artefaktu (na przykład JarmFuzzyHash lub GoogleAnalyticsID).

- Adres: adres IP, który bezpośrednio obserwował śledzenie lub ma hosta rozpoznawania, który obserwował śledzenie. Ten filtr jest wyświetlany podczas wyszukiwania adresu IP.

- Nazwa hosta: host, który zaobserwował tę wartość trackera. Ten filtr jest wyświetlany podczas wyszukiwania domeny lub hosta.

Aby filtrować dane śledzenia:

Wyszukaj domenę, adres IP lub hosta na pasku wyszukiwania Eksploratora Intel .

Przejdź do karty Trackery

Zastosuj filtry do każdego z typów zanotowanej wcześniej opcji filtru.

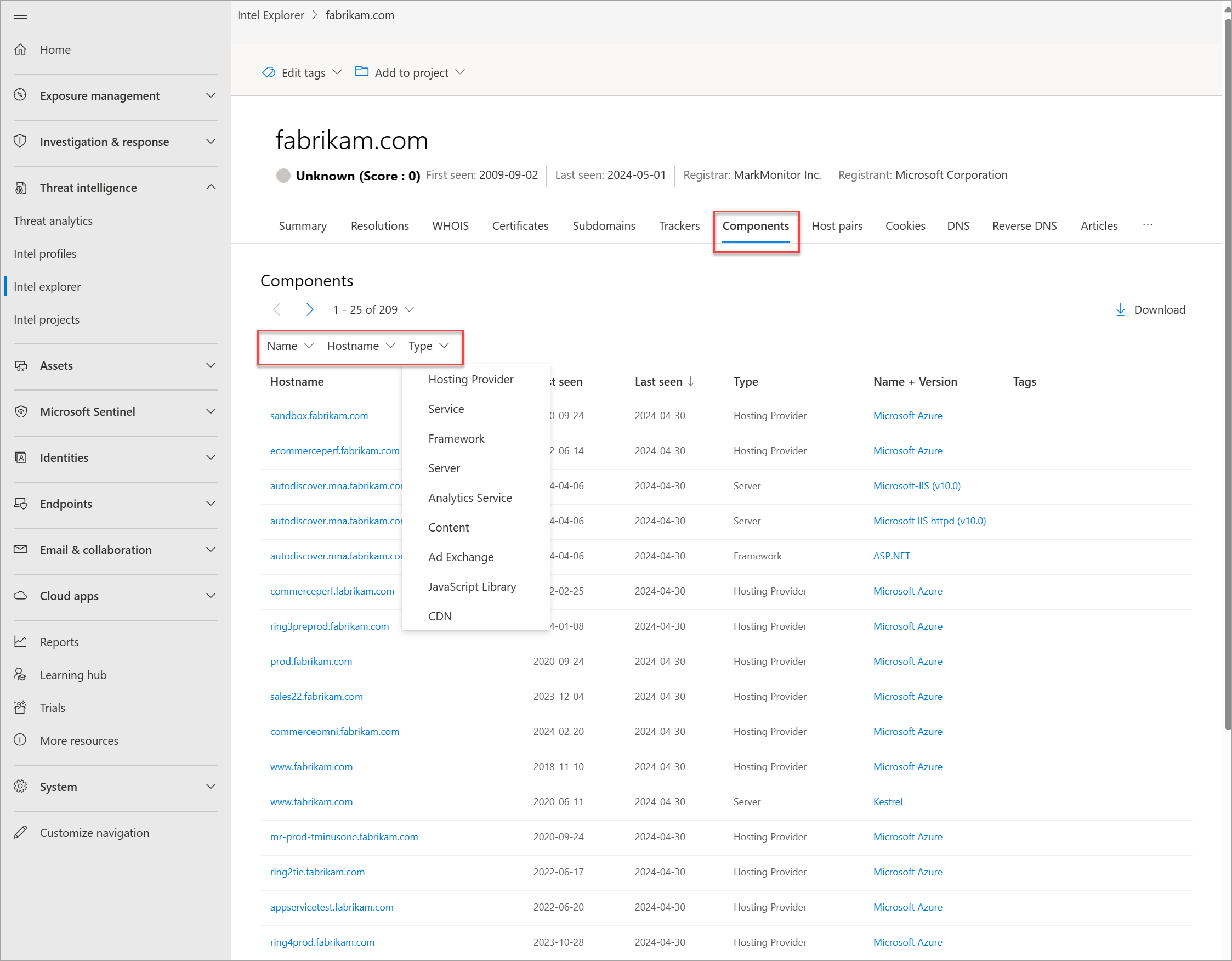

Filtry składników

Następujące filtry dotyczą danych składników:

- Ipaddressraw: Adres IP, który pokrywa się z zwróconą nazwą hosta.

- Typ: Wyznaczony typ składnika (na przykład dostęp zdalny lub system operacyjny).

- Nazwa: Nazwa wykrytego składnika (na przykład Cobalt Strike lub PHP).

Aby filtrować dane składników:

Wyszukaj domenę, adres IP lub hosta na pasku wyszukiwania Eksploratora Intel .

Przejdź do karty Składniki

Zastosuj filtry do każdego z typów zanotowanej wcześniej opcji filtru.

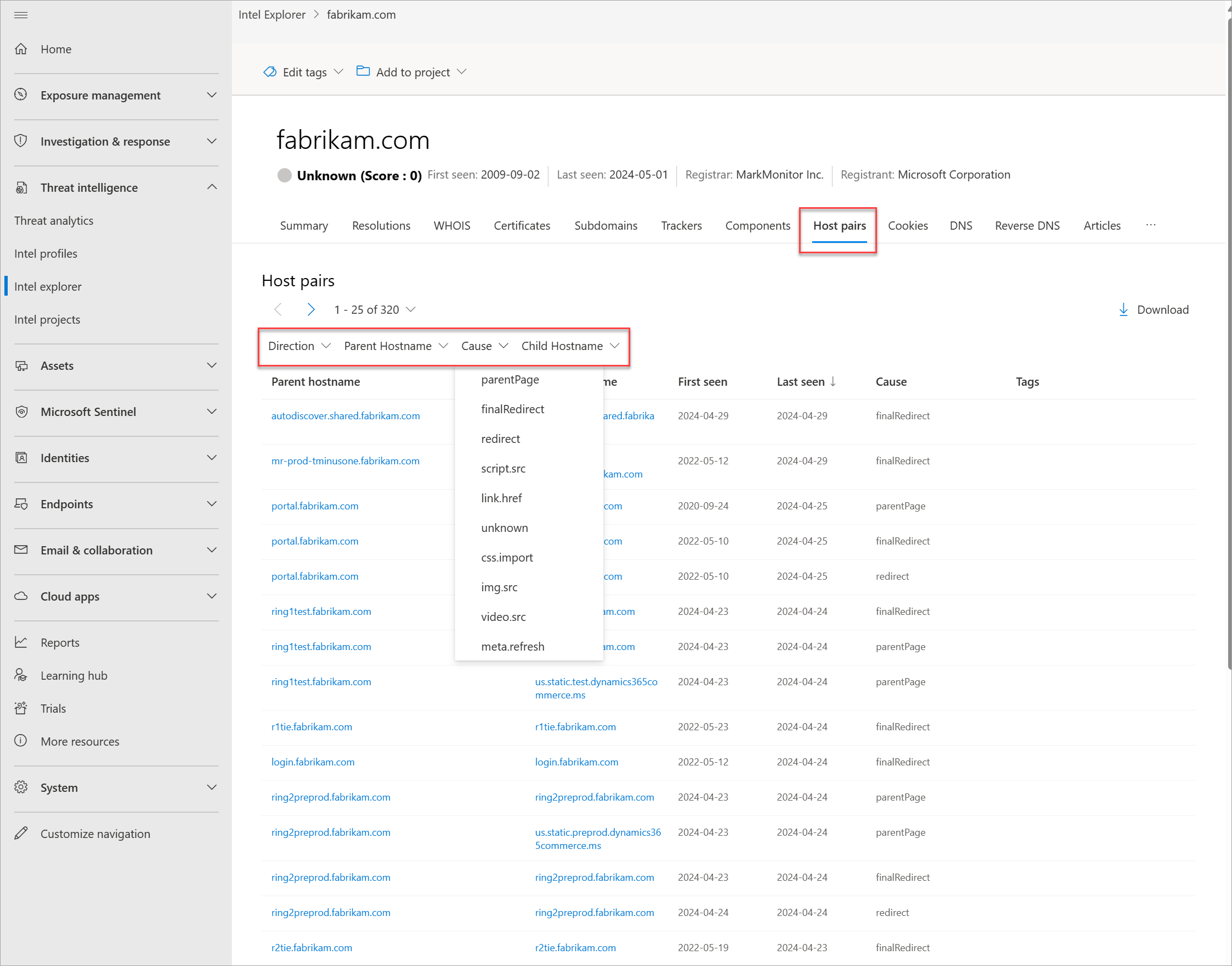

Filtry par hostów

Następujące filtry dotyczą danych pary hostów:

- Kierunek: Kierunek zaobserwowanego połączenia, wskazujący, czy element nadrzędny przekierowuje do elementu podrzędnego, czy na odwrót.

- Nadrzędna nazwa hosta: Nazwa hosta artefaktu nadrzędnego.

- Przyczyna: Wykryta przyczyna relacji nadrzędny-podrzędny hosta (na przykład przekierowanie lub iframe.src).

- Podrzędna nazwa hosta: Nazwa hosta artefaktu podrzędnego.

Aby filtrować dane pary hostów:

Wyszukaj domenę, adres IP lub hosta na pasku wyszukiwania Eksploratora Intel .

Przejdź do karty Pary hostów

Zastosuj filtry do każdego z typów zanotowanej wcześniej opcji filtru.

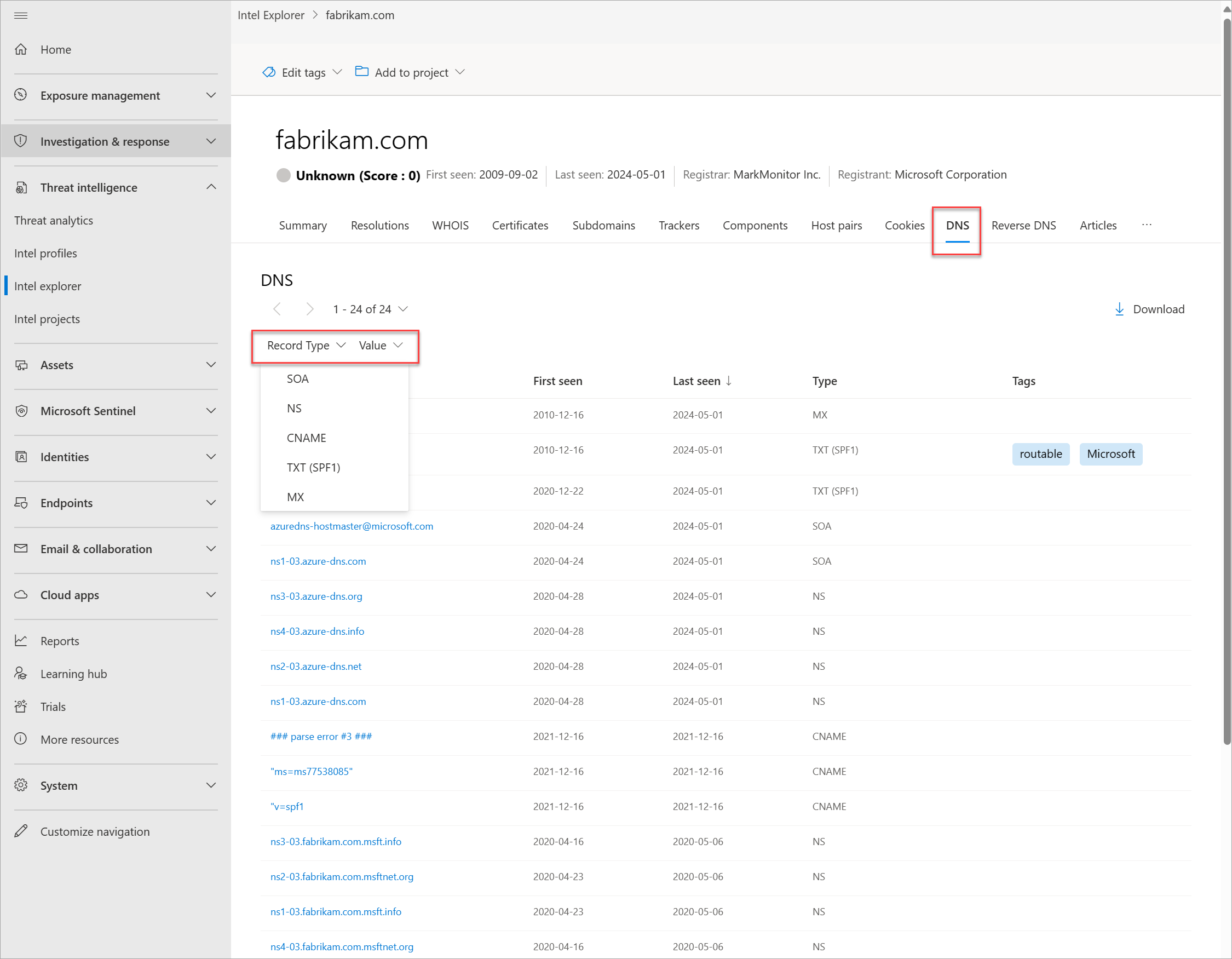

Filtry DNS i odwrotnego systemu DNS

Następujące filtry dotyczą danych DNS i odwrotnej nazwy DNS:

- Typ rekordu: Typ rekordu wykrytego w rekordzie DNS (na przykład NS lub CNAME).

- Wartość: Wyznaczona wartość rekordu (na przykład nameserver.host.com).

Aby filtrować dane DNS i odwrotne dane DNS:

Wyszukaj domenę, adres IP lub hosta na pasku wyszukiwania Eksploratora Intel .

Przejdź do kart DNS i Reverse DNS

Zastosuj filtry do każdego z typów zanotowanej wcześniej opcji filtru.

Pobieranie danych

W usłudze Defender TI istnieją różne sekcje, w których można eksportować dane jako plik CSV. Zwróć uwagę na ikonę Pobierz![]() i wybierz ją w następujących sekcjach:

i wybierz ją w następujących sekcjach:

- Większość kart zestawu danych

- Projekty

- Artykuły firmy Intel

Podczas pobierania danych z systemów Resolutions, DNS i Reverse DNS są eksportowane następujące nagłówki:

| Nagłówek | Opis |

|---|---|

| Rozwiązać | Rekord skojarzony z wyszukiwaną domeną (rozpoznawanie adresu IP) lub domeną rozpoznawaną jako adres IP podczas wyszukiwania adresu IP |

| Lokalizacja | Kraj lub region, w której jest hostowany adres IP |

| Sieć | Netblock lub podsieć |

| autonomousSystemNumber | ASN |

| firstSeen | Data i godzina (w formacie mm/dd/rrrr hh:mm ), kiedy firma Microsoft po raz pierwszy zaobserwowała rozwiązanie |

| lastSeen | Data i godzina (w formacie mm/dd/rrrr hh:mm ), kiedy firma Microsoft ostatnio zaobserwowała rozdzielczość |

| Źródło | Źródło, które zaobserwowało tę rezolucję |

| Tagi | Tagi systemowe lub niestandardowe skojarzone z artefaktem |

Podczas pobierania danych z karty Poddomeny eksportowane są następujące nagłówki:

| Nagłówek | Opis |

|---|---|

| nazwa hosta | Przeszukana domena podrzędna domeny |

| Tagi | Tagi systemowe lub niestandardowe skojarzone z artefaktem |

Po pobraniu danych z karty Trackery są eksportowane następujące nagłówki:

| Nagłówek | Opis |

|---|---|

| nazwa hosta | Nazwa hosta, która zaobserwowała lub obecnie obserwuje śledzenie |

| firstSeen | Data i godzina (w formacie mm/dd/rrrr hh:mm ), kiedy firma Microsoft po raz pierwszy zaobserwowała, że nazwa hosta używa trackera |

| lastSeen | Data i godzina (w formacie mm/dd/rrrr hh:mm ), kiedy firma Microsoft ostatnio zaobserwowała, że nazwa hosta używała trackera |

| attributeType | Typ śledzenia |

| attributeValue | Wartość śledzenia |

| Tagi | Tagi systemowe lub niestandardowe skojarzone z artefaktem |

Po pobraniu danych z karty Składniki są eksportowane następujące nagłówki:

| Nagłówek | Opis |

|---|---|

| nazwa hosta | Nazwa hosta, która zaobserwowała lub obecnie obserwuje składnik |

| firstSeen | Data i godzina (w formacie mm/dd/rrrr hh:mm ), kiedy firma Microsoft po raz pierwszy zaobserwowała, że nazwa hosta używa składnika |

| lastSeen | Data i godzina (w formacie mm/dd/rrrr hh:mm ), kiedy firma Microsoft ostatnio zaobserwowała, że nazwa hosta używała składnika |

| kategoria | Typ składnika |

| nazwa | Nazwa składnika |

| Wersja | Wersja składnika |

| Tagi | Tagi systemowe lub niestandardowe skojarzone z artefaktem |

Po pobraniu danych z karty Pary hostów eksportowane są następujące nagłówki:

| Nagłówek | Opis |

|---|---|

| parentHostname | Nazwa hosta, która dociera do podrzędnej nazwy hosta |

| childHostname | Nazwa hosta, która udostępnia zasoby hostujące nadrzędną nazwę hosta. |

| firstSeen | Data i godzina (w formacie mm/dd/rrrr hh:mm ), kiedy firma Microsoft po raz pierwszy zaobserwowała relację między nadrzędną i podrzędną nazwą hosta |

| lastSeen | Data i godzina (w formacie mm/dd/rrrr hh:mm ), kiedy firma Microsoft ostatnio zaobserwowała relację między nadrzędną i podrzędną nazwą hosta |

| attributeCause | Przyczyna relacji między nadrzędną i podrzędną nazwą hosta |

| Tagi | Tagi systemowe lub niestandardowe skojarzone z artefaktem |

Podczas pobierania danych z karty Pliki cookie eksportowane są następujące nagłówki:

| Nagłówek | Opis |

|---|---|

| nazwa hosta | Nazwa hosta, która zaobserwowała nazwę pliku cookie |

| firstSeen | Data i godzina (w formacie mm/dd/rrrr hh:mm ), kiedy po raz pierwszy zaobserwowano nazwę pliku cookie dla nazwy hosta pochodzącej z domeny plików cookie |

| lastSeen | Data i godzina (w formacie mm/dd/rrrr hh:mm ), kiedy nazwa pliku cookie była ostatnio obserwowana dla nazwy hosta pochodzącej z domeny plików cookie |

| nazwa pliku cookie | Nazwa pliku cookie |

| cookieDomain | Serwer nazwy domeny, z którego pochodzi nazwa pliku cookie |

| Tagi | Tagi systemowe lub niestandardowe skojarzone z artefaktem |

Po pobraniu list projektów z projektów Intel (Moje projekty, Projekty zespołowe i Projekty udostępnione) zostaną wyeksportowane następujące nagłówki:

| Nagłówek | Opis |

|---|---|

| nazwa | Nazwa projektu |

| artefakty (liczba) | Liczba artefaktów w projekcie |

| utworzony przez (użytkownika) | Użytkownik, który utworzył projekt |

| utworzono w dniu | Kiedy projekt został utworzony |

| Tagi | Tagi systemowe lub niestandardowe skojarzone z artefaktem |

| Współpracowników | Kto został dodany jako współpracownicy do projektu; Ten nagłówek jest widoczny tylko dla projektów pobranych ze stron Moje projekty i Projekty udostępnione |

Podczas pobierania szczegółów projektu (artefaktów) z projektu eksportowane są następujące nagłówki:

| Nagłówek | Opis |

|---|---|

| artefakt | Wartość artefaktu (na przykład adres IP, domena, host, wartość WHOIS lub certyfikat SHA-1) |

| typ | Typ artefaktu (na przykład adres IP, domena, host, organizacja WHOIS, telefon WHOIS lub certyfikat SHA-1) |

| utworzono | Data i godzina (w formacie mm/dd/rrrr hh:mm ), kiedy artefakt został dodany do projektu |

| twórca | Email adres użytkownika, który dodał artefakt |

| kontekst | Jak artefakt został dodany do projektu |

| Tagi | Tagi systemowe lub niestandardowe skojarzone z artefaktem |

| Współpracowników | Kto został dodany jako współpracownicy do projektu; Ten nagłówek jest widoczny tylko dla projektów pobranych ze stron Moje projekty i Projekty udostępnione |

Pobieranie publicznych wskaźników analizy zagrożeń lub wskaźników riskiq powoduje wyeksportowanie następujących nagłówków:

| Nagłówek | Opis |

|---|---|

| typ | Typ wskaźnika (na przykład adres IP, certyfikat, domena lub SHA-256) |

| wartość | Wartość wskaźnika (na przykład adres IP, domena lub nazwa hosta) |

| źródło | Źródło wskaźnika (RiskIQ lub OSINT) |