Korzystanie z projektów

Ważna

30 czerwca 2024 r. autonomiczny portalhttps://ti.defender.microsoft.com Microsoft Defender Threat Intelligence (Defender TI) został wycofany i nie jest już dostępny. Klienci mogą nadal korzystać z usługi Defender TI w portalu Microsoft Defender lub w Microsoft Security Copilot.

Dowiedz się więcej

Microsoft Defender Threat Intelligence (Defender TI) umożliwia opracowywanie prywatnych projektów osobistych lub zespołowych w celu organizowania wskaźników zainteresowania i wskaźników naruszenia zabezpieczeń (IOCs) z badania. Projekty zawierają listę wszystkich skojarzonych artefaktów i szczegółową historię, która zachowuje nazwy, opisy, współpracowników i profile monitorowania.

Podczas wyszukiwania adresu IP, domeny lub hosta w Eksploratorze intela w portalu Microsoft Defender i jeśli ten wskaźnik znajduje się w projekcie, do których masz dostęp, możesz przejść do karty Projekty i przejść do szczegółów projektu, aby uzyskać więcej kontekstu na temat wskaźnika przed przejrzeniem innych zestawów danych, aby uzyskać więcej informacji. Możesz również wyświetlić prywatne projekty zespołowe w portalu usługi Defender, przechodząc doobszaru Projekty intelaanalizy> zagrożeń.

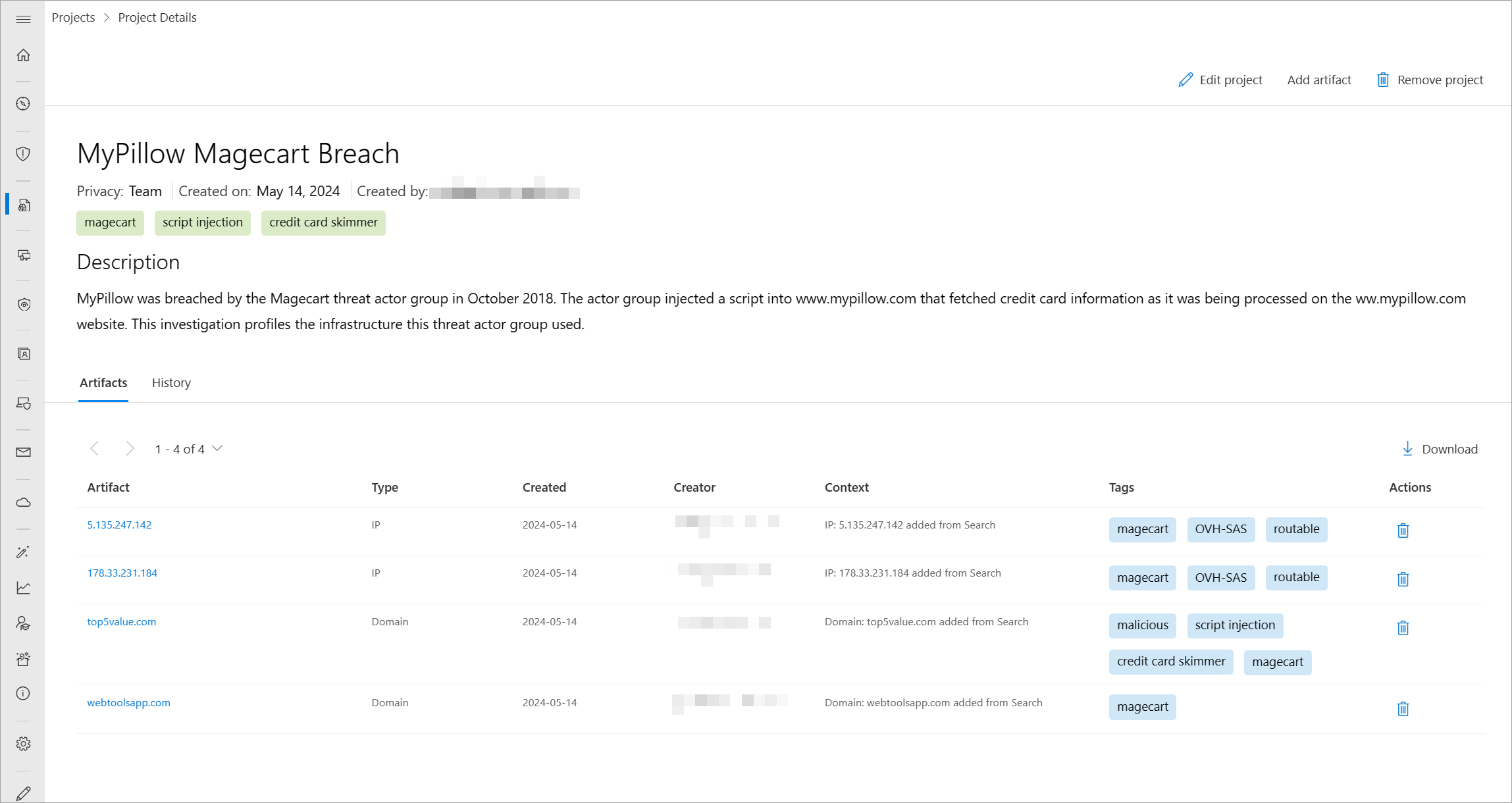

Podczas przeglądania szczegółów projektu przedstawiono listę wszystkich skojarzonych artefaktów i szczegółową historię, która zachowuje cały opisany wcześniej kontekst. Ty i inni użytkownicy w organizacji nie muszą już spędzać czasu na komunikowaniu się tam i z powrotem. W usłudze Defender TI można tworzyć profile aktorów zagrożeń, które mogą służyć jako "żywy" zestaw wskaźników. Gdy odnajdziesz lub znajdziesz nowe informacje, możesz dodać je do tego projektu.

Platforma TI usługi Defender umożliwia opracowywanie wielu typów projektów do organizowania wskaźników zainteresowania i IOCs na podstawie badania.

Właściciel projektu może dodać współpracowników (użytkowników wymienionych w dzierżawie platformy Azure z licencją Usługi Defender TI w warstwie Premium), którzy następnie mogą wprowadzać wszelkie zmiany w projekcie tak, jakby byli właścicielami projektu. Współpracownicy nie mogą jednak usuwać projektów. Współpracownicy mogą wyświetlać projekty udostępnione im na karcie Projekty udostępnione na stronie Projekty intela.

Artefakty można również pobrać w projekcie, wybierając ikonę Pobierz . Ta funkcja jest doskonałym sposobem dla zespołów wyszukiwania zagrożeń w celu wykorzystania wyników badania w celu zablokowania IOCs lub utworzenia większej liczby reguł wykrywania w aplikacjach do zarządzania informacjami o zabezpieczeniach i zdarzeniami (SIEM).

Projekty pytań mogą pomóc w udzieleniu odpowiedzi:

Czy jeden z moich kolegów z zespołu utworzył projekt zespołowy, który zawiera ten wskaźnik?

- Jeśli tak, jakie inne powiązane we/wy mają ten członek zespołu przechwycone i jakie opisy i tagi zostały uwzględnione w celu opisania typu badania?

Kiedy ten członek zespołu ostatnio edytował projekt?

Wymagania wstępne

Tożsamość Microsoft Entra lub osobiste konto Microsoft. Logowanie się lub tworzenie konta

Licencja Premium usługi Defender TI.

Uwaga

Użytkownicy bez licencji Premium usługi Defender TI mogą nadal uzyskiwać dostęp do naszej bezpłatnej oferty usługi Defender TI.

Otwórz stronę projektów intel usługi Defender TI w portalu Microsoft Defender

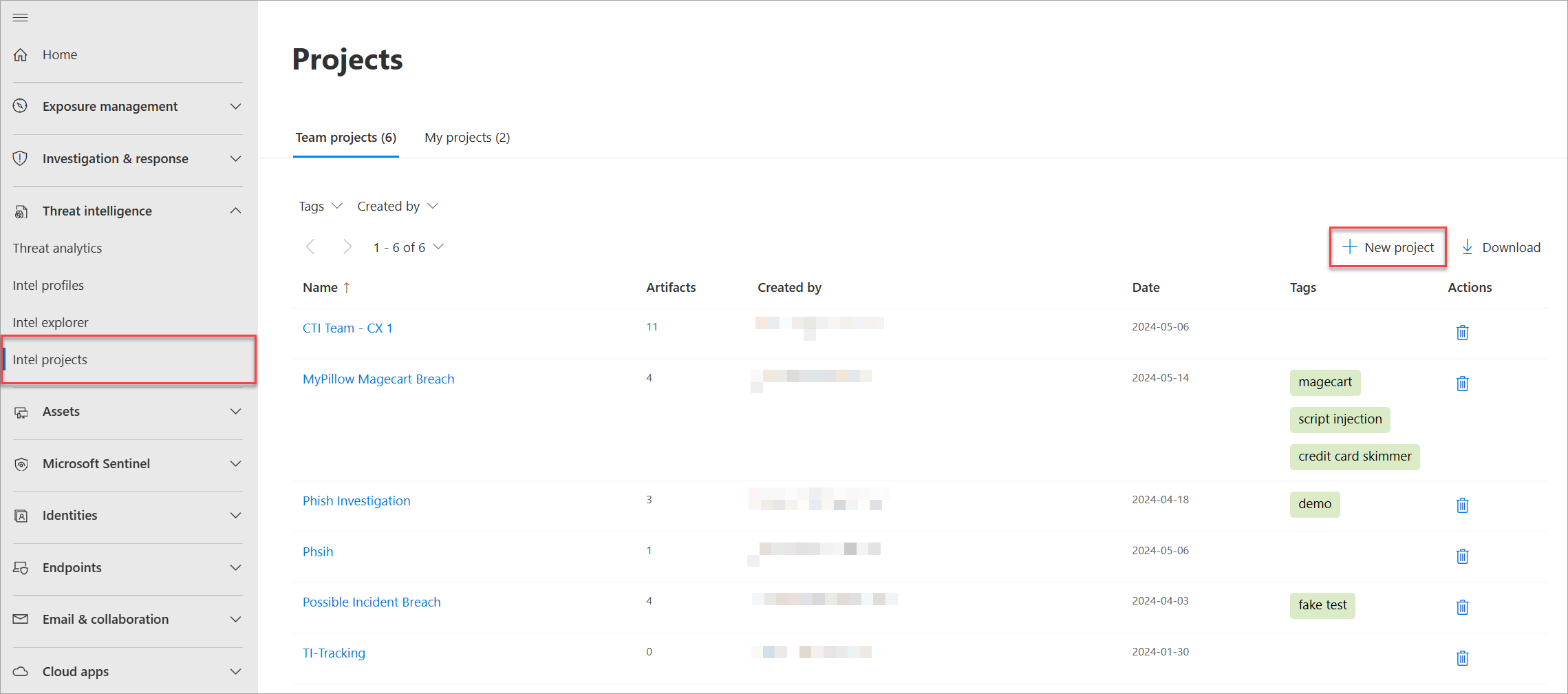

Na stronie Projekty firmy Intel przedstawiono projekty, których jesteś właścicielem lub które zostały Ci udostępnione przez innych użytkowników usługi Defender TI w dzierżawie.

- Uzyskaj dostęp do portalu usługi Defender i ukończ proces uwierzytelniania firmy Microsoft. Dowiedz się więcej o portalu usługi Defender

- Przejdź doobszaru Projekty intelaanalizy> zagrożeń.

Tworzenie projektu

Projekt można utworzyć w portalu usługi Defender na dwa sposoby:

Aby utworzyć projekt na stronie projektów Intel , wybierz pozycję Nowy projekt.

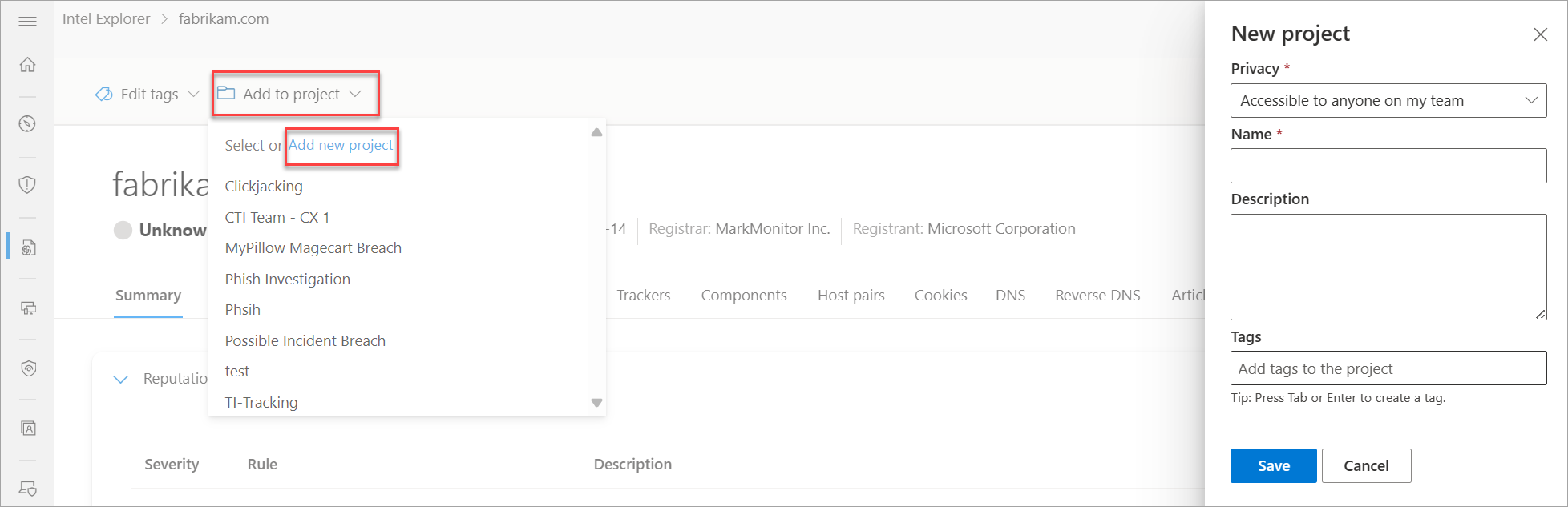

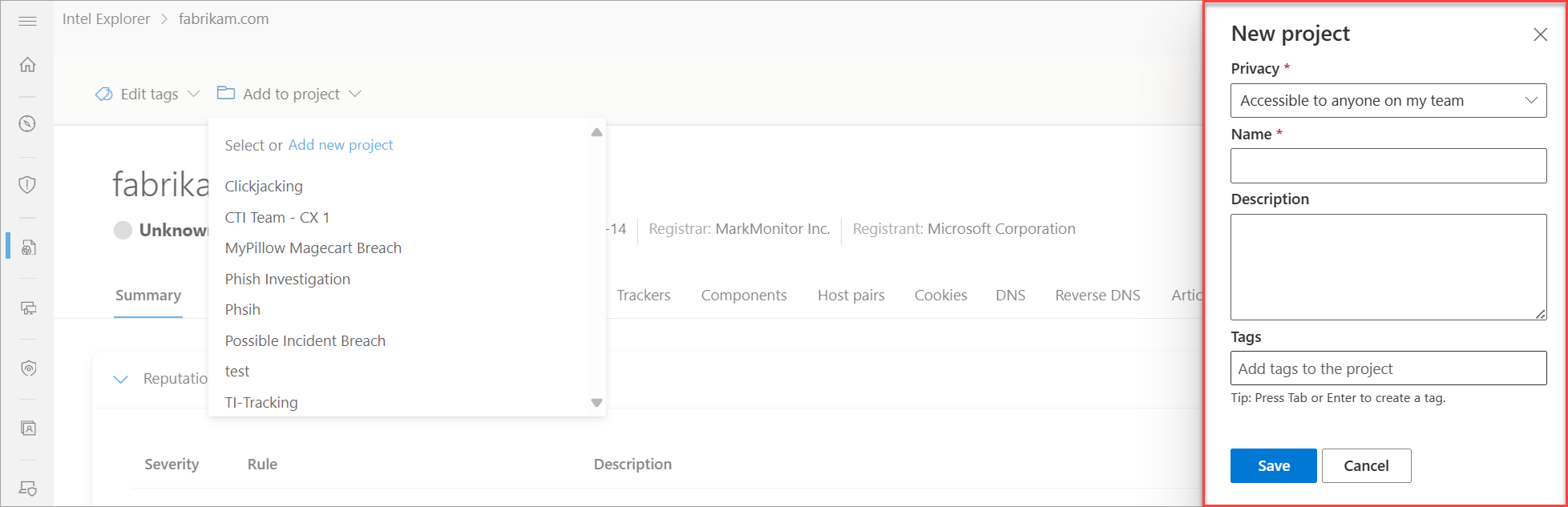

Aby utworzyć nowy projekt podczas badania na stronie eksploratora intela , wykonaj wyszukiwanie wskaźników z wyszukiwania eksploratora intela, a następnie wybierz pozycję Dodaj do projektu>Dodaj nowy projekt w wynikach wyszukiwania.

Na wyświetlonym panelu po stronie Nowego projektu wypełnij wymagane pola i wybierz pozycję Zapisz.

Zarządzanie projektami

Po utworzeniu projektu możesz nim zarządzać na stronie projektów firmy Intel . Na tej stronie są wyświetlane wszystkie projekty, do których można uzyskać dostęp, i udostępnia mechanizmy filtrowania na podstawie właściwości projektu.

Domyślnie na stronie Projekty intela są wyświetlane projekty zespołowe skojarzone ze wszystkimi użytkownikami usługi Defender TI w dzierżawie. Możesz wyświetlić tylko utworzone projekty osobiste lub projekty, które zostały Ci udostępnione do współtworzenia.

- Aby wyświetlić szczegóły projektu, wybierz nazwę projektu.

- Aby bezpośrednio wprowadzić zmiany w projekcie, wybierz pozycję Edytuj w prawym górnym rogu strony projektu. Projekty można edytować tylko wtedy, gdy masz do nich wystarczający poziom dostępu.

- Aby ręcznie dodać artefakty do projektu, wybierz pozycję Dodaj artefakt w prawym górnym rogu strony projektu.

- Aby usunąć projekt, wybierz pozycję Usuń projekt. Możesz usunąć tylko własne projekty.

Najważniejsze wskazówki

Jeśli chodzi o używanie usługi Defender TI do badania potencjalnych zagrożeń, zalecamy uruchomienie następujących przepływów pracy, ponieważ te kroki umożliwiają zebranie analizy strategicznej i operacyjnej przed rozpoczęciem analizy taktycznej.

W usłudze Defender TI są wykonywane różne typy wyszukiwań. W związku z tym ważne jest, aby podejść do metody zbierania danych wywiadowczych w sposób, który przedstawia szerokie wyniki przed rozpoczęciem badania konkretnych wskaźników. Na przykład jeśli wyszukasz adres IP na stronie eksploratora intela, jakie artykuły są skojarzone z tym adresem IP? Jakie informacje znajdują się w tych artykułach na temat adresu IP, którego w przeciwnym razie nie można znaleźć, przechodząc bezpośrednio do karty Dane adresu IP w celu wzbogacenia zestawu danych. Czy na przykład ten adres IP został zidentyfikowany jako możliwy serwer poleceń i kontroli (C2)? Kto jest aktorem zagrożeń? Jakie inne powiązane IOCs są wymienione w artykule, jakie taktyki, techniki i procedury (TTPs) jest aktor zagrożenia przy użyciu i kim są one przeznaczone?

Oprócz wykonywania różnych typów wyszukiwań w usłudze Defender TI możesz współpracować z innymi osobami przy badaniach. Mimo to zachęcamy do tworzenia projektów, dodawania wskaźników związanych z badaniem do projektu i dodawania współpracowników do projektu, jeśli więcej niż jedna osoba pracuje nad tym samym badaniem. Pomaga to skrócić czas analizowania tych samych operacji we/wy i powinno spowodować szybsze obserwowanie przepływu pracy.