Badanie złośliwej wiadomości e-mail dostarczonej na platformie Microsoft 365

Porada

Czy wiesz, że możesz bezpłatnie wypróbować funkcje w planie Ochrona usługi Office 365 w usłudze Microsoft Defender 2? Użyj 90-dniowej wersji próbnej Ochrona usługi Office 365 w usłudze Defender w centrum wersji próbnej portalu Microsoft Defender. Dowiedz się, kto może zarejestrować się i zapoznać się z warunkami wersji próbnej w witrynie Try Ochrona usługi Office 365 w usłudze Microsoft Defender.

Organizacje platformy Microsoft 365, które Ochrona usługi Office 365 w usłudze Microsoft Defender uwzględnione w subskrypcji lub zakupione jako dodatek, mają Eksplorator (znany również jako Eksplorator zagrożeń) lub Wykrywanie w czasie rzeczywistym. Te funkcje są zaawansowanymi narzędziami niemal w czasie rzeczywistym, które ułatwiają zespołom ds. operacji zabezpieczeń (SecOps) badanie zagrożeń i reagowanie na nie. Aby uzyskać więcej informacji, zobacz About Threat Explorer and Real-time detections in Ochrona usługi Office 365 w usłudze Microsoft Defender (Informacje o Eksploratorze zagrożeń i wykrywaniu w czasie rzeczywistym w Ochrona usługi Office 365 w usłudze Microsoft Defender).

Eksplorator zagrożeń i wykrywanie w czasie rzeczywistym umożliwiają badanie działań, które narażają osoby w organizacji na niebezpieczeństwo, oraz podjęcie działań w celu ochrony organizacji. Przykład:

- Znajdowanie i usuwanie komunikatów.

- Zidentyfikuj adres IP złośliwego nadawcy wiadomości e-mail.

- Rozpocznij zdarzenie w celu dalszego zbadania.

W tym artykule wyjaśniono, jak używać Eksploratora zagrożeń i wykrywania w czasie rzeczywistym do znajdowania złośliwych wiadomości e-mail w skrzynkach pocztowych adresatów.

Porada

Aby przejść bezpośrednio do procedur korygowania, zobacz Korygowanie złośliwych wiadomości e-mail dostarczonych w Office 365.

W przypadku innych scenariuszy poczty e-mail korzystających z Eksploratora zagrożeń i wykrywania w czasie rzeczywistym zobacz następujące artykuły:

Co należy wiedzieć przed rozpoczęciem?

Eksplorator zagrożeń jest uwzględniony w planie Ochrona usługi Office 365 w usłudze Defender 2. Wykrywanie w czasie rzeczywistym jest zawarte w usłudze Defender for Office Plan 1:

- Różnice między Eksploratorem zagrożeń a wykrywaniem w czasie rzeczywistym opisano w temacie About Threat Explorer and Real-time detections in Ochrona usługi Office 365 w usłudze Microsoft Defender (Informacje o Eksploratorze zagrożeń i wykrywaniu w czasie rzeczywistym w Ochrona usługi Office 365 w usłudze Microsoft Defender).

- Różnice między planem Ochrona usługi Office 365 w usłudze Defender 2 a planem 1 usługi Defender for Office są opisane w ściągawce Ochrona usługi Office 365 w usłudze Defender Plan 1 a Plan 2.

W przypadku właściwości filtru, które wymagają wybrania co najmniej jednej dostępnej wartości, użycie właściwości w warunku filtru ze wszystkimi wybranymi wartościami ma taki sam wynik, jak w przypadku braku właściwości w warunku filtru.

Aby uzyskać uprawnienia i wymagania licencyjne dotyczące Eksploratora zagrożeń i wykrywania w czasie rzeczywistym, zobacz Uprawnienia i licencjonowanie dla Eksploratora zagrożeń i wykrywania w czasie rzeczywistym.

Znajdowanie podejrzanej wiadomości e-mail, która została dostarczona

Aby otworzyć Eksploratora zagrożeń lub wykrywanie w czasie rzeczywistym, wykonaj jedną z następujących czynności:

- Eksplorator zagrożeń: w portalu usługi Defender w witrynie https://security.microsoft.comprzejdź do Email & Security>Explorer. Aby przejść bezpośrednio do strony Eksploratora , użyj polecenia https://security.microsoft.com/threatexplorerv3.

- Wykrywanie w czasie rzeczywistym: w portalu usługi Defender pod adresem przejdź do Email & Wykrywanie zabezpieczeń> w https://security.microsoft.comczasie rzeczywistym. Aby przejść bezpośrednio do strony wykrywania w czasie rzeczywistym , użyj polecenia https://security.microsoft.com/realtimereportsv3.

Na stronie Wykrywanie Eksploratora lub W czasie rzeczywistym wybierz odpowiedni widok:

- Eksplorator zagrożeń: sprawdź, czy wybrano widok Wszystkie wiadomości e-mail .

- Wykrywanie w czasie rzeczywistym: sprawdź, czy wybrano widok Złośliwe oprogramowanie lub wybierz widok Phish.

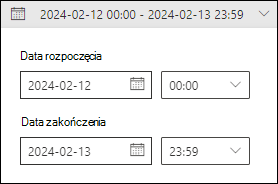

Wybierz zakres daty/godziny. Wartość domyślna to wczoraj i dzisiaj.

Utwórz co najmniej jeden warunk filtru przy użyciu niektórych lub wszystkich następujących właściwości i wartości docelowych. Aby uzyskać pełne instrukcje, zobacz Filtry właściwości w Eksploratorze zagrożeń i Wykrywanie w czasie rzeczywistym. Przykład:

Akcja dostarczania: akcja podjęta w wiadomości e-mail z powodu istniejących zasad lub wykryć. Przydatne wartości to:

- Dostarczone: Email dostarczane do skrzynki odbiorczej użytkownika lub innego folderu, w którym użytkownik może uzyskać dostęp do wiadomości.

- Junked: Email dostarczane do folderu Email wiadomości-śmieci użytkownika lub folderu Elementy usunięte, w którym użytkownik może uzyskać dostęp do wiadomości.

- Zablokowane: Email komunikatów, które zostały poddane kwarantannie, które nie zostały dostarczone lub zostały porzucone.

Oryginalna lokalizacja dostarczania: gdzie poczta e-mail została wysłana przed automatycznymi lub ręcznymi akcjami po dostarczeniu przez system lub administratorów (na przykład zap lub przeniesione do kwarantanny). Przydatne wartości to:

- Folder Elementy usunięte

- Porzucone: Wiadomość została utracona gdzieś w przepływie poczty.

- Niepowodzenie: wiadomość nie mogła dotrzeć do skrzynki pocztowej.

- Skrzynka odbiorcza/folder

- Folder śmieci

- Lokalnie/zewnętrznie: skrzynka pocztowa nie istnieje w organizacji platformy Microsoft 365.

- Kwarantanna

- Nieznane: na przykład po dostarczeniu reguła skrzynki odbiorczej przeniosła komunikat do folderu domyślnego (na przykład wersji roboczej lub archiwum) zamiast do folderu Skrzynka odbiorcza lub Śmieci Email.

Ostatnia lokalizacja dostarczania: w przypadku gdy wiadomość e-mail zakończyła się po automatycznych lub ręcznych akcjach po dostarczeniu przez system lub administratorów. Te same wartości są dostępne w oryginalnej lokalizacji dostarczania.

Kierunkowość: Prawidłowe wartości to:

- Przychodzących

- Wewnątrz organizacji

- Wychodzące

Te informacje mogą pomóc w identyfikacji fałszowania i personifikacji. Na przykład komunikaty od nadawców domeny wewnętrznej powinny być wewnątrz organizacji, a nie przychodzące.

Dodatkowa akcja: Prawidłowe wartości to:

- Zautomatyzowane korygowanie (Ochrona usługi Office 365 w usłudze Defender plan 2)

- Dynamiczne dostarczanie: aby uzyskać więcej informacji, zobacz Dynamiczne dostarczanie w zasadach bezpiecznych załączników.

- Ręczne korygowanie

- Brak

- Wydanie kwarantanny

- Ponownie przetworzone: komunikat został wstecznie zidentyfikowany jako dobry.

- Zap: Aby uzyskać więcej informacji, zobacz Zero-hour auto przeczyszczania (ZAP) w Ochrona usługi Office 365 w usłudze Microsoft Defender.

Przesłonięcia podstawowe: jeśli ustawienia organizacji lub użytkownika zezwalają na komunikaty, które w przeciwnym razie zostałyby zablokowane lub dozwolone. Wartości to:

- Dozwolone przez zasady organizacji

- Dozwolone przez zasady użytkownika

- Zablokowane przez zasady organizacji

- Zablokowane przez zasady użytkownika

- Brak

Te kategorie są dodatkowo uściślane przez podstawową właściwość źródłową zastąpienia .

Źródło przesłonięcia podstawowego Typ zasad organizacji lub ustawienia użytkownika, które zezwala na lub blokuje komunikaty, które w przeciwnym razie zostałyby zablokowane lub dozwolone. Wartości to:

- Filtr innej firmy

- Administracja inicjowane podróże w czasie

- Blok zasad ochrony przed złośliwym kodem według typu pliku: Filtr typowych załączników w zasadach ochrony przed złośliwym oprogramowaniem

- Ustawienia zasad ochrony przed złośliwym oprogramowaniem

- Zasady połączeń: Konfigurowanie filtrowania połączeń

- Reguła transportu programu Exchange (reguła przepływu poczty)

- Tryb wyłączności (przesłonięcia użytkownika): tylko zaufany adres e-mail z adresów na liście bezpiecznych nadawców i domen oraz ustawienie Bezpieczne listy wysyłkowe w kolekcji listy bezpiecznej w skrzynce pocztowej.

- Filtrowanie pominięte z powodu organizacji lokalnej

- Filtr regionów adresów IP z zasad: filtr z tych krajów w zasadach ochrony przed spamem.

- Filtr języka z zasad: filtr Zawiera określone języki w zasadach ochrony przed spamem.

- Symulacja wyłudzania informacji: konfigurowanie symulacji wyłudzania informacji innych firm w zaawansowanych zasadach dostarczania

- Wydanie kwarantanny: wiadomość e-mail z kwarantanną wydania

- Skrzynka pocztowa SecOps: konfigurowanie skrzynek pocztowych SecOps w zaawansowanych zasadach dostarczania

- Lista adresów nadawcy (Administracja zastąpienie): lista dozwolonych nadawców lub lista zablokowanych nadawców w zasadach ochrony przed spamem.

- Lista adresów nadawcy (przesłonięcia użytkownika): adresy e-mail nadawcy na liście Zablokowanych nadawców w kolekcji safelist w skrzynce pocztowej.

- Lista domen nadawcy (Administracja zastąpienie): lista dozwolonych domen lub lista zablokowanych domen w zasadach ochrony przed spamem.

- Lista domen nadawcy (przesłonięcia użytkownika): domeny nadawcy na liście Zablokowanych nadawców w kolekcji listy bezpiecznej w skrzynce pocztowej.

- Blok pliku Zezwalaj na dzierżawę/Lista bloków: tworzenie wpisów blokowych dla plików

- Blok adresu e-mail nadawcy zezwalania na dzierżawę/listy zablokowanych: tworzenie wpisów blokowych dla domen i adresów e-mail

- Blok fałszowania listy dozwolonych/blokowych dzierżawy: utwórz wpisy blokowe dla sfałszowanych nadawców

- Blok adresu URL zezwalania na dzierżawę/listy zablokowanych: tworzenie wpisów blokowych dla adresów URL

- Zaufana lista kontaktów (zastąpienie użytkownika): ustawienie Zaufaj wiadomości e-mail z moich kontaktów w kolekcji listy bezpiecznych w skrzynce pocztowej.

- Blok pliku Zezwalaj na dzierżawę/Lista bloków: tworzenie wpisów blokowych dla plików

- Zaufana domena (zastąpienie użytkownika): domeny nadawcy na liście Bezpiecznych nadawców w kolekcji listy bezpiecznych w skrzynce pocztowej.

- Zaufany adresat (zastąpienie przez użytkownika): adresy e-mail lub domeny adresata na liście Bezpieczny adresatów w kolekcji listy bezpiecznej w skrzynce pocztowej.

- Tylko zaufani nadawcy (przesłonięć użytkownika): Tylko bezpieczne Listy: tylko wiadomości e-mail od osób lub domen znajdujących się na liście bezpiecznych nadawców lub na liście bezpiecznych adresatów zostaną dostarczone do ustawienia Skrzynka odbiorcza w kolekcji listy bezpiecznej w skrzynce pocztowej.

Zastąp źródło: te same dostępne wartości co źródło zastąpienia podstawowego.

Porada

Na karcie Email (widok) w obszarze szczegółów widoków Wszystkie wiadomości e-mail, Złośliwe oprogramowanie i Phish odpowiednie kolumny przesłonięcia mają nazwę Przesłonięcia systemu i Źródło zastąpienia systemu.

Zagrożenie adresem URL: Prawidłowe wartości to:

- Złośliwe oprogramowanie

- Język phish

- Spam

Po zakończeniu konfigurowania filtrów daty/godziny i właściwości wybierz pozycję Odśwież.

Karta Email (widok) w obszarze szczegółów widoków Wszystkie wiadomości e-mail, Złośliwe oprogramowanie lub Phish zawiera szczegóły potrzebne do zbadania podejrzanej wiadomości e-mail.

Na przykład użyj kolumn Akcja dostarczania, Oryginalna lokalizacja dostarczania i Ostatnia lokalizacja dostarczania na karcie Email (widok), aby uzyskać pełny obraz miejsca, w którym wystąpiły komunikaty, których dotyczy problem. Wartości zostały wyjaśnione w kroku 4.

Użyj opcji Eksportuj![]() , aby selektywnie eksportować do 200 000 filtrowanych lub niefiltrowanych wyników do pliku CSV.

, aby selektywnie eksportować do 200 000 filtrowanych lub niefiltrowanych wyników do pliku CSV.

Korygowanie dostarczonej złośliwej wiadomości e-mail

Po zidentyfikowaniu dostarczonych złośliwych wiadomości e-mail można je usunąć ze skrzynek pocztowych adresatów. Aby uzyskać instrukcje, zobacz Korygowanie złośliwych wiadomości e-mail dostarczonych w usłudze Microsoft 365.

Artykuły pokrewne

Korygowanie złośliwych wiadomości e-mail dostarczanych w usłudze Office 365

Ochrona usługi Office 365 w usłudze Microsoft Defender

Wyświetlanie raportów dla Ochrona usługi Office 365 w usłudze Defender