Badanie zagrożeń i reagowanie na nie

Porada

Czy wiesz, że możesz bezpłatnie wypróbować funkcje w planie Ochrona usługi Office 365 w usłudze Microsoft Defender 2? Użyj 90-dniowej wersji próbnej Ochrona usługi Office 365 w usłudze Defender w centrum wersji próbnej portalu Microsoft Defender. Dowiedz się, kto może zarejestrować się i zapoznać się z warunkami wersji próbnej w witrynie Try Ochrona usługi Office 365 w usłudze Microsoft Defender.

Możliwości badania zagrożeń i reagowania na nie w Ochrona usługi Office 365 w usłudze Microsoft Defender pomagają analitykom zabezpieczeń i administratorom chronić użytkowników biznesowych platformy Microsoft 365 w organizacji, wykonując następujące czynności:

- Ułatwianie identyfikowania, monitorowania i zrozumienia cyberataków.

- Pomaga szybko rozwiązywać problemy z zagrożeniami w usługach Exchange Online, SharePoint Online, OneDrive dla Firm i Microsoft Teams.

- Zapewnianie szczegółowych informacji i wiedzy ułatwiających operacjom zabezpieczeń zapobieganie cyberatakom na ich organizację.

- Stosowanie zautomatyzowanego badania i reagowania w Office 365 w przypadku krytycznych zagrożeń opartych na wiadomościach e-mail.

Możliwości badania zagrożeń i reagowania na nie zapewniają wglądu w zagrożenia i powiązane akcje reagowania, które są dostępne w portalu Microsoft Defender. Te szczegółowe informacje mogą pomóc zespołowi ds. zabezpieczeń organizacji chronić użytkowników przed atakami opartymi na wiadomościach e-mail lub plikach. Funkcje te ułatwiają monitorowanie sygnałów i zbieranie danych z wielu źródeł, takich jak aktywność użytkownika, uwierzytelnianie, poczta e-mail, komputery z naruszeniem zabezpieczeń i zdarzenia zabezpieczeń. Osoby podejmujące decyzje biznesowe i zespół ds. operacji zabezpieczeń mogą wykorzystać te informacje do zrozumienia zagrożeń dla organizacji i reagowania na nie oraz ochrony własności intelektualnej.

Zapoznaj się z narzędziami do badania zagrożeń i reagowania na nie

Możliwości badania zagrożeń i reagowania na nie w portalu Microsoft Defender są https://security.microsoft.com zestawem narzędzi i przepływów pracy reagowania, które obejmują:

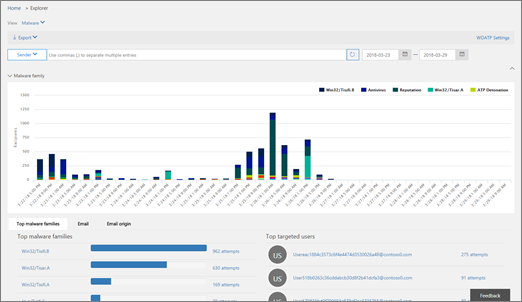

Badacz

Użyj Eksploratora (i wykrywania w czasie rzeczywistym), aby analizować zagrożenia, wyświetlać liczbę ataków w czasie i analizować dane według rodzin zagrożeń, infrastruktury atakującej i innych. Eksplorator (nazywany również Eksploratorem zagrożeń) to miejsce początkowe dla przepływu pracy badania każdego analityka zabezpieczeń.

Aby wyświetlić ten raport i użyć go w portalu Microsoft Defender pod adresem https://security.microsoft.com, przejdź doEksploratorawspółpracy> Email &. Aby przejść bezpośrednio do strony Eksploratora , użyj polecenia https://security.microsoft.com/threatexplorer.

połączenie analizy zagrożeń Office 365

Ta funkcja jest dostępna tylko wtedy, gdy masz aktywną subskrypcję Office 365 E5 lub G5 lub Microsoft 365 E5 lub G5 albo dodatek Analiza zagrożeń. Aby uzyskać więcej informacji, zobacz stronę produktu Office 365 Enterprise E5.

Dane z Ochrona usługi Office 365 w usłudze Microsoft Defender są uwzględniane w Microsoft Defender XDR w celu przeprowadzenia kompleksowego badania zabezpieczeń na Office 365 skrzynkach pocztowych i urządzeniach z systemem Windows.

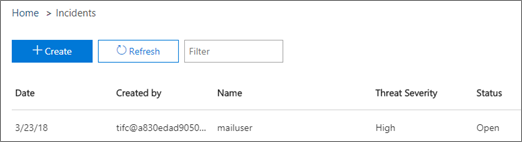

Zdarzenia

Użyj listy Incydenty (jest to również nazywane badaniami), aby wyświetlić listę zdarzeń związanych z zabezpieczeniami lotu. Zdarzenia służą do śledzenia zagrożeń, takich jak podejrzane wiadomości e-mail, oraz do dalszego badania i korygowania.

Aby wyświetlić listę bieżących zdarzeń dla organizacji w portalu Microsoft Defender pod adresem https://security.microsoft.com, przejdź do obszaru Zdarzenia & alerty>Zdarzenia. Aby przejść bezpośrednio do strony Zdarzenia , użyj polecenia https://security.microsoft.com/incidents.

Szkolenie z symulacji ataków

Użyj Szkolenie z symulacji ataków, aby skonfigurować i uruchomić realistyczne cyberataki w organizacji oraz zidentyfikować osoby znajdujące się w trudnej sytuacji, zanim prawdziwy cyberatak wpłynie na Twoją firmę. Aby dowiedzieć się więcej, zobacz Symulowanie ataku wyłudzania informacji.

Aby wyświetlić tę funkcję i korzystać z niej w portalu Microsoft Defender pod adresem https://security.microsoft.com, przejdź do Email & współpracy>Szkolenie z symulacji ataków. Aby przejść bezpośrednio do strony Szkolenie z symulacji ataków, użyj polecenia https://security.microsoft.com/attacksimulator?viewid=overview.

Zautomatyzowane badanie i reagowanie

Użyj funkcji automatycznego badania i reagowania (AIR), aby zaoszczędzić czas i nakład pracy korelujący zawartość, urządzenia i osoby zagrożone zagrożeniami w organizacji. Procesy AIR mogą rozpoczynać się za każdym razem, gdy niektóre alerty są wyzwalane lub gdy są uruchamiane przez zespół ds. operacji zabezpieczeń. Aby dowiedzieć się więcej, zobacz przykłady zautomatyzowanego badania i reagowania (AIR) w planie Ochrona usługi Office 365 w usłudze Microsoft Defender 2.

Widżety analizy zagrożeń

W ramach oferty Ochrona usługi Office 365 w usłudze Microsoft Defender Plan 2 analitycy zabezpieczeń mogą przejrzeć szczegóły dotyczące znanego zagrożenia. Jest to przydatne w celu określenia, czy istnieją dodatkowe środki zapobiegawcze/kroki, które można podjąć w celu zapewnienia bezpieczeństwa użytkownikom.

Jak uzyskać te możliwości?

Możliwości badania i reagowania na zagrożenia platformy Microsoft 365 są zawarte w planie Ochrona usługi Office 365 w usłudze Microsoft Defender 2, który jest uwzględniony w wersji Enterprise E5 lub jako dodatek do niektórych subskrypcji. Aby dowiedzieć się więcej, zobacz ściągawkę Ochrona usługi Office 365 w usłudze Defender Plan 1 a Plan 2.

Wymagane role i uprawnienia

Ochrona usługi Office 365 w usłudze Microsoft Defender używa kontroli dostępu opartej na rolach. Uprawnienia są przypisywane za pośrednictwem niektórych ról w Tożsamość Microsoft Entra, Centrum administracyjne platformy Microsoft 365 lub portalu Microsoft Defender.

Porada

Chociaż niektóre role, takie jak Administrator zabezpieczeń, można przypisać w portalu Microsoft Defender, należy rozważyć użycie Centrum administracyjne platformy Microsoft 365 lub Tożsamość Microsoft Entra zamiast tego. Aby uzyskać informacje o rolach, grupach ról i uprawnieniach, zobacz następujące zasoby:

| Działanie | Role i uprawnienia |

|---|---|

| Korzystanie z pulpitu nawigacyjnego Zarządzanie lukami w zabezpieczeniach w usłudze Microsoft Defender Wyświetlanie informacji o ostatnich lub bieżących zagrożeniach |

Jedna z następujących czynności:

Te role można przypisać do Tożsamość Microsoft Entra (https://portal.azure.com) lub Centrum administracyjne platformy Microsoft 365 (https://admin.microsoft.com). |

| Analizowanie zagrożeń przy użyciu Eksploratora (i wykrywania w czasie rzeczywistym) | Jedna z następujących czynności:

Te role można przypisać do Tożsamość Microsoft Entra (https://portal.azure.com) lub Centrum administracyjne platformy Microsoft 365 (https://admin.microsoft.com). |

| Wyświetlanie zdarzeń (nazywanych również badaniami) Dodawanie wiadomości e-mail do zdarzenia |

Jedna z następujących czynności:

Te role można przypisać do Tożsamość Microsoft Entra (https://portal.azure.com) lub Centrum administracyjne platformy Microsoft 365 (https://admin.microsoft.com). |

| Wyzwalanie akcji poczty e-mail w zdarzeniu Znajdowanie i usuwanie podejrzanych wiadomości e-mail |

Jedna z następujących czynności:

Role administratora* globalnego i administratora zabezpieczeń można przypisać w Tożsamość Microsoft Entra (https://portal.azure.com) lub Centrum administracyjne platformy Microsoft 365 (https://admin.microsoft.com). Rola Wyszukiwanie i przeczyszczanie musi być przypisana w rolach Email & współpracy w portalu usługi Microsoft 36 Defender (https://security.microsoft.com). |

| Integracja planu Ochrona usługi Office 365 w usłudze Microsoft Defender 2 z Ochrona punktu końcowego w usłudze Microsoft Defender Integrowanie Ochrona usługi Office 365 w usłudze Microsoft Defender planu 2 z serwerem SIEM |

Rola administratora* globalnego lub administratora zabezpieczeń przypisana w Tożsamość Microsoft Entra (https://portal.azure.com) lub Centrum administracyjne platformy Microsoft 365 (https://admin.microsoft.com). --- plus --- Odpowiednia rola przypisana w dodatkowych aplikacjach (takich jak Centrum zabezpieczeń usługi Microsoft Defender lub serwer SIEM). |

Ważna

* Firma Microsoft zaleca używanie ról z najmniejszą liczbą uprawnień. Korzystanie z kont o niższych uprawnieniach pomaga zwiększyć bezpieczeństwo organizacji. Administrator globalny to rola o wysokim poziomie uprawnień, która powinna być ograniczona do scenariuszy awaryjnych, gdy nie można użyć istniejącej roli.