Przykłady zautomatyzowanego badania i reagowania (AIR) w planie Ochrona usługi Office 365 w usłudze Microsoft Defender 2

Porada

Czy wiesz, że możesz bezpłatnie wypróbować funkcje w planie Ochrona usługi Office 365 w usłudze Microsoft Defender 2? Użyj 90-dniowej wersji próbnej Ochrona usługi Office 365 w usłudze Defender w centrum wersji próbnej portalu Microsoft Defender. Dowiedz się, kto może zarejestrować się i zapoznać się z warunkami wersji próbnej w witrynie Try Ochrona usługi Office 365 w usłudze Microsoft Defender.

Zautomatyzowane badanie i reagowanie (AIR) w planie Ochrona usługi Office 365 w usłudze Microsoft Defender 2 (zawartym w licencjach platformy Microsoft 365, takich jak E5 lub jako subskrypcja autonomiczna) umożliwia zespołowi SecOps wydajniejsze i wydajniejsze działanie. Air obejmuje zautomatyzowane badania znanych zagrożeń i zapewnia zalecane działania korygowania. Zespół SecOps może przejrzeć dowody i zatwierdzić lub odrzucić zalecane akcje. Aby uzyskać więcej informacji na temat air, zobacz Zautomatyzowane badanie i reagowanie (AIR) w Ochrona usługi Office 365 w usłudze Microsoft Defender plan 2.

W tym artykule opisano sposób działania funkcji AIR w kilku przykładach:

- Przykład: komunikat wyłudzający informacje zgłaszane przez użytkownika uruchamia podręcznik badania

- Przykład: administrator zabezpieczeń wyzwala badanie z Eksploratora zagrożeń

- Przykład: Zespół ds. operacji zabezpieczeń integruje środowisko AIR ze swoim rozwiązaniem SIEM przy użyciu interfejsu API działania zarządzania Office 365

Przykład: komunikat wyłudzający informacje zgłaszane przez użytkownika uruchamia podręcznik badania

Użytkownik otrzymuje wiadomość e-mail, która wygląda jak próba wyłudzania informacji. Użytkownik zgłasza komunikat przy użyciu wbudowanego przycisku Raport w programie Outlook, co skutkuje alertem wyzwalanym przez Email zgłoszonym przez użytkownika jako złośliwe oprogramowanie lub zasadyalertów phish, które automatycznie uruchamiają podręcznik badania.

Oceniane są różne aspekty zgłoszonej wiadomości e-mail. Przykład:

- Zidentyfikowany typ zagrożenia

- Kto wysłał wiadomość

- Skąd wysłano komunikat (wysyłanie infrastruktury)

- Czy inne wystąpienia komunikatu zostały dostarczone, czy zablokowane

- Poziom dzierżawy, w tym podobne wiadomości i ich werdykty za pośrednictwem klastrowania poczty e-mail

- Czy komunikat jest skojarzony ze znanymi kampaniami

- I wiele więcej.

Podręcznik ocenia i automatycznie rozwiązuje zgłoszenia, w których nie jest wymagana żadna akcja (co często zdarza się w przypadku komunikatów zgłaszanych przez użytkowników). W przypadku pozostałych przesłanych elementów zostanie udostępniona lista zalecanych akcji do wykonania dla oryginalnej wiadomości i skojarzonych jednostek (na przykład dołączonych plików, dołączonych adresów URL i adresatów):

- Identyfikowanie podobnych wiadomości e-mail za pośrednictwem wyszukiwania klastra poczty e-mail.

- Określ, czy użytkownicy klikali złośliwe linki w podejrzanych wiadomościach e-mail.

- Przypisane są czynniki ryzyka i zagrożenia. Aby uzyskać więcej informacji, zobacz Szczegóły i wyniki zautomatyzowanego badania.

- Kroki korygowania. Aby uzyskać więcej informacji, zobacz Akcje korygowania w Ochrona usługi Office 365 w usłudze Microsoft Defender.

Przykład: administrator zabezpieczeń wyzwala badanie z Eksploratora zagrożeń

Jesteś w Eksploratorze (Eksploratorze zagrożeń) w widokach https://security.microsoft.com/threatexplorerv3Wszystkie wiadomości e-mail, Złośliwe oprogramowanie lub Phish . Znajdujesz się na karcie Email (widok) obszaru szczegółów poniżej wykresu. Możesz wybrać komunikat do zbadania przy użyciu jednej z następujących metod:

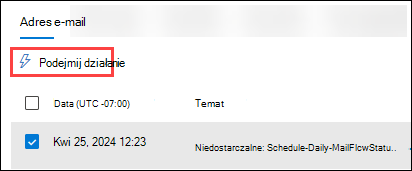

Zaznacz co najmniej jeden wpis w tabeli, zaznaczając pole wyboru obok pierwszej kolumny.

Akcja Take jest dostępna bezpośrednio na karcie.

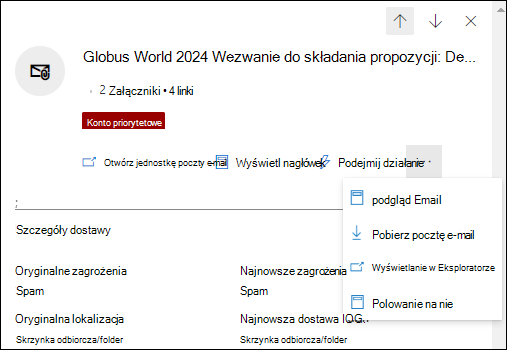

Akcja Take jest dostępna bezpośrednio na karcie.Kliknij wartość Temat wpisu w tabeli. Otwarte okno wysuwane szczegółów zawiera

akcję Podejmij w górnej części wysuwanego elementu.

akcję Podejmij w górnej części wysuwanego elementu.

Po wybraniu pozycji ![]() Wykonaj akcję wybierz pozycję Inicjuj automatyczne badanie. Aby uzyskać więcej informacji, zobacz korygowanie Email.

Wykonaj akcję wybierz pozycję Inicjuj automatyczne badanie. Aby uzyskać więcej informacji, zobacz korygowanie Email.

Podobnie jak w przypadku podręczników wyzwalanych przez alert, automatyczne badania wyzwalane z Eksploratora zagrożeń obejmują:

- Badanie główne.

- Kroki identyfikowania i korelowania zagrożeń. Aby uzyskać więcej informacji, zobacz Szczegóły i wyniki zautomatyzowanego badania.

- Zalecane akcje eliminowania zagrożeń. Aby uzyskać więcej informacji, zobacz Akcje korygowania w Ochrona usługi Office 365 w usłudze Microsoft Defender.

Przykład: Zespół ds. operacji zabezpieczeń integruje środowisko AIR ze swoim rozwiązaniem SIEM przy użyciu interfejsu API działania zarządzania Office 365

Funkcje AIR w planie Ochrona usługi Office 365 w usłudze Defender 2 obejmują raporty i szczegóły, których zespół SecOps może używać do monitorowania zagrożeń i reagowania na nie. Można jednak również zintegrować funkcje AIR z innymi rozwiązaniami. Przykład:

- Systemy zarządzania informacjami o zabezpieczeniach i zdarzeniami (SIEM).

- Systemy zarządzania sprawami.

- Niestandardowe rozwiązania do raportowania.

Do integracji z tymi rozwiązaniami użyj interfejsu API działania zarządzania Office 365.

Przykład rozwiązania niestandardowego, które integruje alerty z komunikatów wyłudzania informacji zgłaszanych przez użytkowników, które zostały już przetworzone przez usługę AIR do serwera SIEM i systemu zarządzania przypadkami, można znaleźć w blogu microsoft security — zwiększanie skuteczności soc za pomocą Ochrona usługi Office 365 w usłudze Microsoft Defender i interfejsu API zarządzania Office 365.

Zintegrowane rozwiązanie znacznie zmniejsza liczbę wyników fałszywie dodatnich, co pozwala zespołowi SecOps skupić swój czas i nakład pracy na rzeczywistych zagrożeniach.