Co nowego archiwum dla Microsoft Defender for Identity

Ten artykuł zawiera listę Microsoft Defender for Identity informacji o wersji i funkcjach wydanych ponad 6 miesięcy temu.

Aby uzyskać informacje o najnowszych wersjach i funkcjach, zobacz Co nowego w Microsoft Defender for Identity.

Uwaga

Od 15 czerwca 2022 r. firma Microsoft nie będzie już obsługiwać czujnika usługi Defender for Identity na urządzeniach z systemem Windows Server 2008 R2. Zalecamy zidentyfikowanie wszystkich pozostałych kontrolerów domeny (DCs) lub serwerów usług AD FS, które nadal działają Windows Server 2008 R2 jako system operacyjny i zaplanować ich aktualizację do obsługiwanego systemu operacyjnego.

Przez dwa miesiące po 15 czerwca 2022 r. czujnik będzie nadal działać. Po upływie tego dwumiesięcznego okresu, począwszy od 15 sierpnia 2022 r., czujnik nie będzie już działać na platformach Windows Server 2008 R2. Więcej szczegółów można znaleźć na stronie: https://aka.ms/mdi/2008r2

Lipiec 2023

Defender for Identity w wersji 2.209

Ta wersja obejmuje ulepszenia i poprawki błędów dla usług w chmurze i czujnika usługi Defender for Identity.

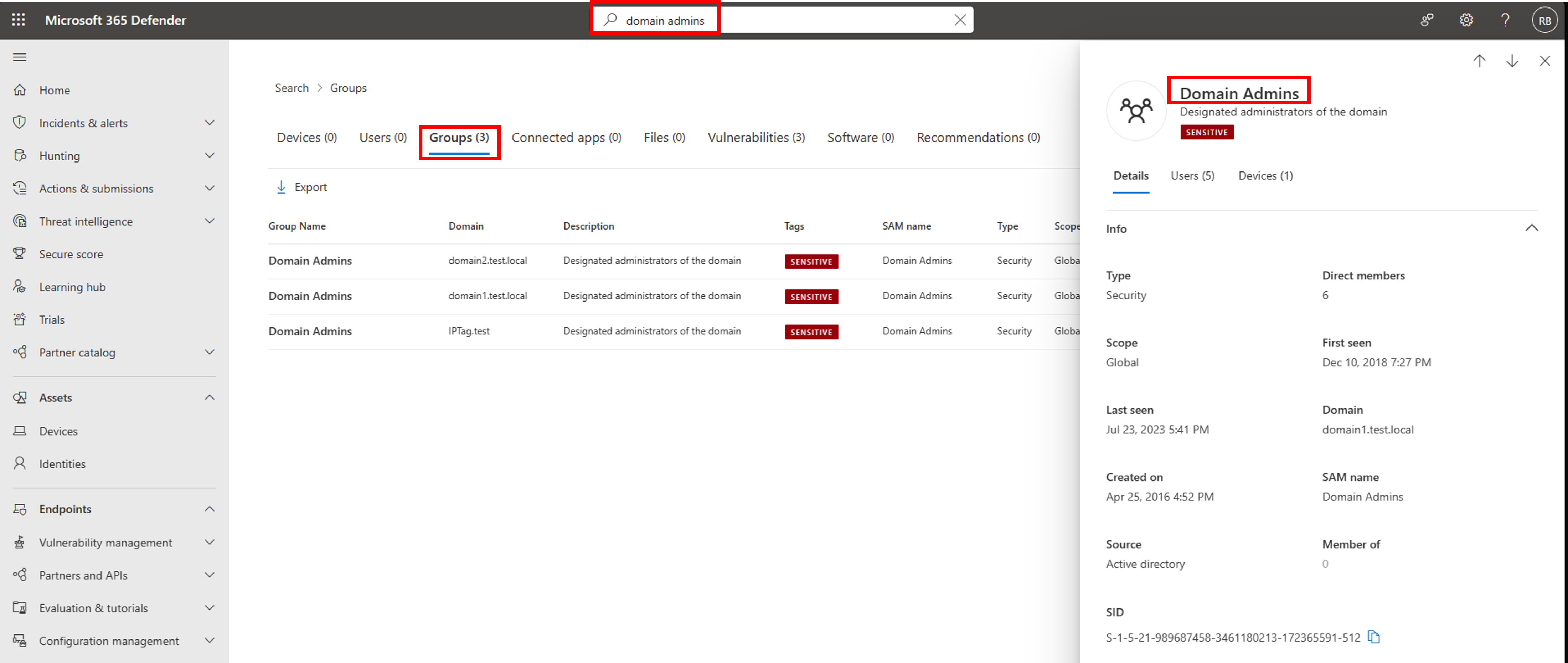

Wyszukiwanie grup usługi Active Directory w Microsoft Defender XDR (wersja zapoznawcza)

Microsoft Defender XDR wyszukiwanie globalne obsługuje teraz wyszukiwanie według nazwy grupy usługi Active Directory. Wszystkie znalezione grupy są wyświetlane w wynikach na osobnej karcie Grupy. Wybierz grupę usługi Active Directory z wyników wyszukiwania, aby wyświetlić więcej szczegółów, w tym:

- Wpisać

- Zakres

- Domain (Domena)

- Nazwa SAM

- SID

- Czas tworzenia grupy

- Po raz pierwszy zaobserwowano działanie grupy

- Grupy, które zawierają wybraną grupę

- Lista wszystkich członków grupy

Przykład:

Aby uzyskać więcej informacji, zobacz Microsoft Defender for Identity w Microsoft Defender XDR.

Nowe raporty dotyczące stanu zabezpieczeń

Oceny stanu zabezpieczeń tożsamości usługi Defender for Identity proaktywnie wykrywają i zalecają akcje w konfiguracjach lokalna usługa Active Directory.

W usłudze Microsoft Secure Score są teraz dostępne następujące nowe oceny stanu zabezpieczeń:

- Usuwanie praw dostępu do podejrzanych kont z uprawnieniem Administracja SDHolder

- Usuwanie kont innych niż administrator z uprawnieniami DCSync

- Usuwanie administratorów lokalnych w zasobach tożsamości

- Uruchamianie wdrożenia usługi Defender for Identity

Aby uzyskać więcej informacji, zobacz oceny stanu zabezpieczeń Microsoft Defender for Identity.

Automatyczne przekierowanie klasycznego portalu usługi Defender for Identity

Środowisko i funkcjonalność portalu Microsoft Defender for Identity są zbieżne z rozszerzoną platformą wykrywania i reagowania (XDR) firmy Microsoft, Microsoft Defender XDR. Od 6 lipca 2023 r. klienci korzystający z klasycznego portalu usługi Defender for Identity są automatycznie przekierowywani do Microsoft Defender XDR bez możliwości powrotu do portalu klasycznego.

Aby uzyskać więcej informacji, zobacz nasz wpis w blogu i Microsoft Defender for Identity w Microsoft Defender XDR.

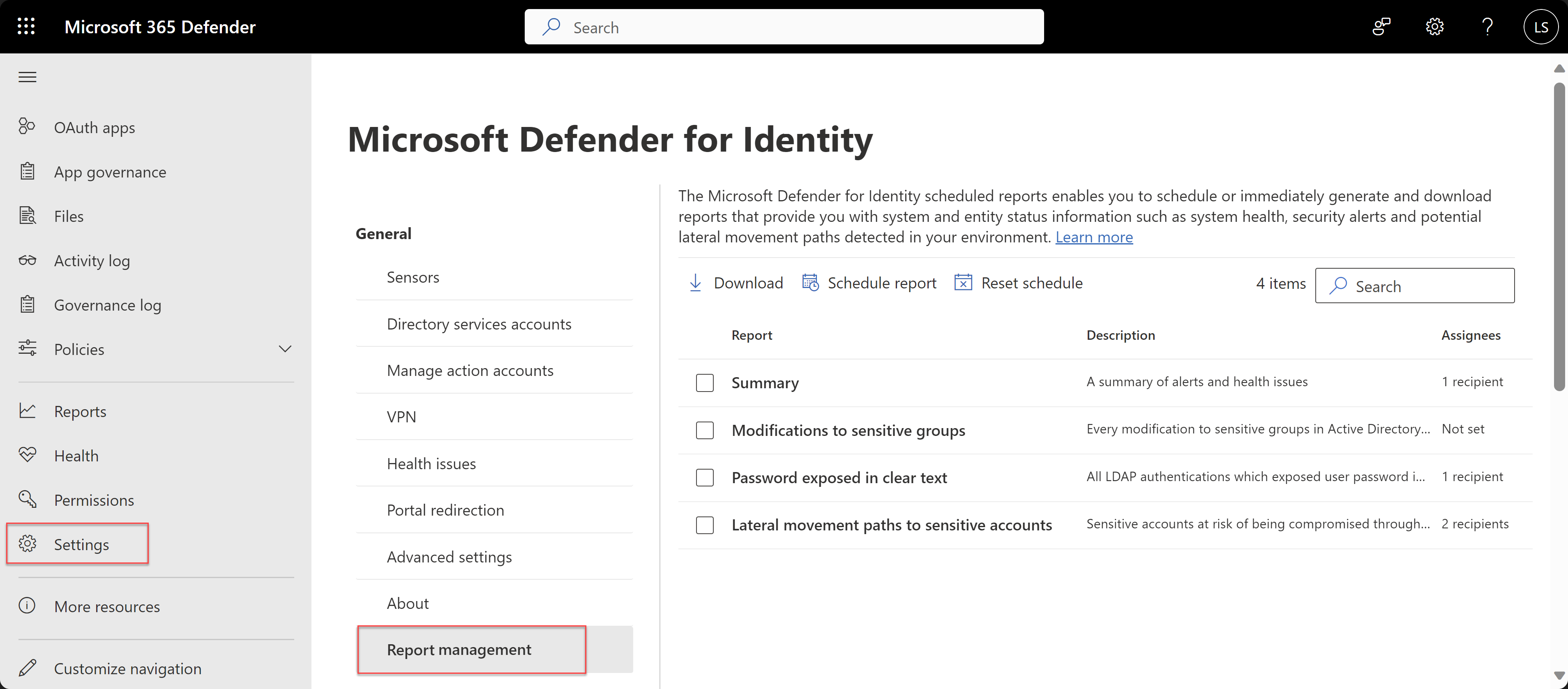

Pobieranie i planowanie raportów usługi Defender for Identity w Microsoft Defender XDR (wersja zapoznawcza)

Teraz możesz pobierać i planować okresowe raporty usługi Defender for Identity z portalu Microsoft Defender, tworząc równość funkcji raportu za pomocą starszego klasycznego portalu usługi Defender for Identity.

Pobierz i zaplanuj raporty w Microsoft Defender XDR ze strony zarządzania raportami tożsamości ustawień >>. Przykład:

Aby uzyskać więcej informacji, zobacz Microsoft Defender for Identity raporty w Microsoft Defender XDR.

Defender for Identity w wersji 2.208

- Ta wersja obejmuje ulepszenia i poprawki błędów dla usług w chmurze i czujnika usługi Defender for Identity.

Defender for Identity w wersji 2.207

Ta wersja zawiera nowy parametr instalacji AccessKeyFile . Użyj parametru AccessKeyFile podczas dyskretnej instalacji czujnika usługi Defender for Identity, aby ustawić klucz dostępu obszaru roboczego na podstawie podanej ścieżki tekstowej. Aby uzyskać więcej informacji, zobacz Instalowanie czujnika Microsoft Defender for Identity.

Ta wersja obejmuje ulepszenia i poprawki błędów dla usług w chmurze i czujnika usługi Defender for Identity.

Czerwiec 2023

Defender for Identity w wersji 2.206

- Ta wersja obejmuje ulepszenia i poprawki błędów dla usług w chmurze i czujnika usługi Defender for Identity.

Zaawansowane wyszukiwanie zagrożeń z ulepszoną tabelą IdentityInfo

- W przypadku dzierżaw z wdrożoną usługą Defender for Identity zaawansowana tabela wyszukiwania zagrożeń usługi Microsoft 365 IdentityInfo zawiera teraz więcej atrybutów na tożsamość i tożsamości wykrytych przez czujnik usługi Defender for Identity ze środowiska lokalnego.

Aby uzyskać więcej informacji, zobacz dokumentację zaawansowanego wyszukiwania zagrożeń Microsoft Defender XDR.

Defender for Identity w wersji 2.205

- Ta wersja obejmuje ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Maj 2023

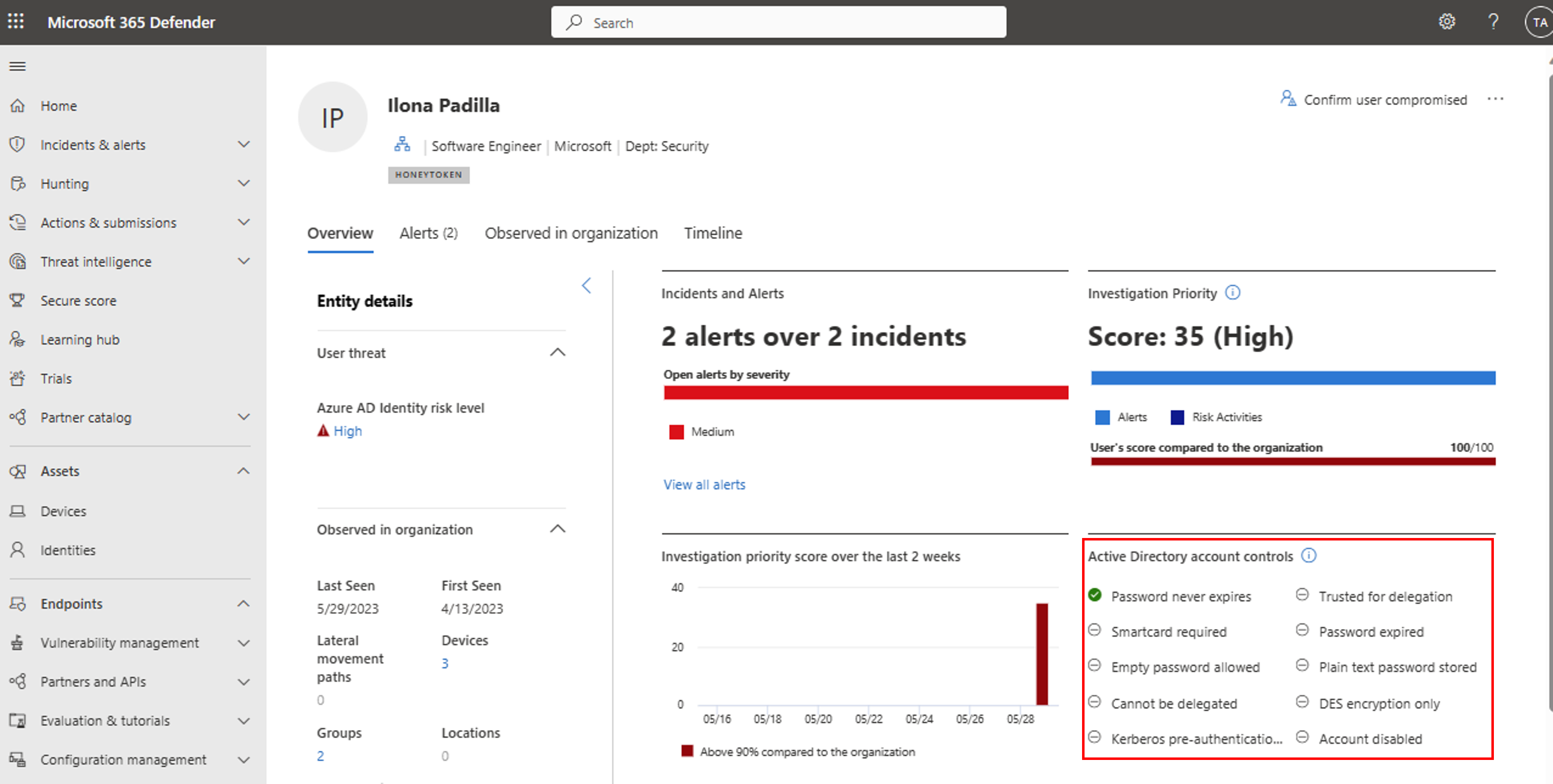

Wyróżnione rozszerzone kontrolki konta usługi Active Directory

Strona szczegółów użytkownika Microsoft Defender XDR Identity> zawiera teraz nowe dane kontroli konta usługi Active Directory.

Na karcie Przegląd szczegółów użytkownika dodaliśmy nową kartę kontrolek konta usługi Active Directory , aby wyróżnić ważne ustawienia zabezpieczeń i kontrolki usługi Active Directory. Na przykład użyj tej karty, aby dowiedzieć się, czy określony użytkownik może pominąć wymagania dotyczące hasła, czy ma hasło, które nigdy nie wygasa.

Przykład:

Aby uzyskać więcej informacji, zobacz dokumentację atrybutu Kontrola konta użytkownika .

Defender for Identity w wersji 2.204

Wydany 29 maja 2023 r.

Nowy alert dotyczący kondycji dla błędów pozyskiwania danych integracji sieci VPN (radius). Aby uzyskać więcej informacji, zobacz Microsoft Defender for Identity alerty dotyczące kondycji czujnika.

Ta wersja obejmuje ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Defender for Identity w wersji 2.203

Wydany 15 maja 2023 r.

Nowy alert dotyczący kondycji umożliwiający sprawdzenie, czy inspekcja kontenerów usług AD FS jest poprawnie skonfigurowana. Aby uzyskać więcej informacji, zobacz Microsoft Defender for Identity alerty dotyczące kondycji czujnika.

Strona tożsamości Microsoft Defender 365 zawiera aktualizacje interfejsu użytkownika dla środowiska ścieżki przenoszenia bocznego. Nie zmieniono żadnych funkcji. Aby uzyskać więcej informacji, zobacz Understand and investigate Lateral Movement Paths (LMPs) with Microsoft Defender for Identity (Omówienie i badanie bocznych ścieżek przenoszenia przy użyciu Microsoft Defender for Identity).

Ta wersja obejmuje ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Ulepszenia osi czasu tożsamości

Karta Oś czasu tożsamości zawiera teraz nowe i ulepszone funkcje. Zaktualizowaną oś czasu można teraz filtrować według typów działań, protokołów i lokalizacji, oprócz oryginalnych filtrów. Możesz również wyeksportować oś czasu do pliku CSV i znaleźć dodatkowe informacje o działaniach skojarzonych z technikami mitre att&CK. Aby uzyskać więcej informacji, zobacz Badanie użytkowników w Microsoft Defender XDR.

Dostrajanie alertów w Microsoft Defender XDR

Dostrajanie alertów, teraz dostępne w Microsoft Defender XDR, pozwala dostosować alerty i zoptymalizować je. Dostrajanie alertów zmniejsza liczbę wyników fałszywie dodatnich, pozwala zespołom SOC skupić się na alertach o wysokim priorytecie i zwiększyć zasięg wykrywania zagrożeń w całym systemie.

W Microsoft Defender XDR utwórz warunki reguły na podstawie typów dowodów, a następnie zastosuj regułę do dowolnego typu reguły zgodnego z warunkami. Aby uzyskać więcej informacji, zobacz Dostrajanie alertu.

Kwiecień 2023

Defender for Identity w wersji 2.202

Wydany 23 kwietnia 2023 r.

- Nowy alert dotyczący kondycji umożliwiający sprawdzenie, czy inspekcja kontenera konfiguracji usług katalogowych jest poprawnie skonfigurowana, zgodnie z opisem na stronie alertów dotyczących kondycji.

- Nowe obszary robocze dla dzierżaw usługi AD zamapowane na Nową Zelandię są tworzone w regionie Australia Wschodnia. Aby uzyskać najnowszą listę wdrożeń regionalnych, zobacz Składniki usługi Defender for Identity.

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Marzec 2023 r.

Defender for Identity w wersji 2.201

Wydany 27 marca 2023 r.

Jesteśmy w trakcie wyłączania alertu o miodnym tokenie SAM-R. Chociaż nigdy nie należy uzyskiwać dostępu do tych typów kont ani wysyłać do nich zapytań, niektóre starsze systemy mogą używać tych kont w ramach regularnych operacji. Jeśli ta funkcja jest dla Ciebie niezbędna, zawsze możesz utworzyć zaawansowane zapytanie wyszukiwania zagrożeń i użyć go jako wykrywania niestandardowego. W najbliższych tygodniach przejrzymy również alert dotyczący tokenu miodowego LDAP, ale na razie pozostaje on funkcjonalny.

Rozwiązaliśmy problemy z logiką wykrywania w alertie kondycji inspekcji obiektów usług katalogowych dla systemów operacyjnych innych niż angielski oraz w systemie Windows 2012 ze schematami usług katalogowych wcześniejszymi niż wersja 87.

Usunęliśmy wymagania wstępne dotyczące konfigurowania konta usług katalogowych na potrzeby uruchamiania czujników. Aby uzyskać więcej informacji, zobacz rekomendacje dotyczące konta usługi Microsoft Defender for Identity Directory Service.

Nie wymagamy już rejestrowania zdarzeń 1644. Jeśli to ustawienie rejestru jest włączone, możesz je usunąć. Aby uzyskać więcej informacji, zobacz Identyfikator zdarzenia 1644.

Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Defender for Identity— wersja 2.200

Wydany 16 marca 2023 r.

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Defender for Identity— wersja 2.199

Wydany 5 marca 2023 r.

Niektóre wykluczenia dla obiektu Honeytoken zostały odpytywane za pośrednictwem alertu SAM-R nie działają prawidłowo. W tych przypadkach alerty były wyzwalane nawet dla wykluczonych jednostek. Ten błąd został już naprawiony.

Zaktualizowano nazwę protokołu NTLM dla tabel usługi Identity Advanced Hunting: stara nazwa

Ntlmprotokołu jest teraz wyświetlana jako nowa nazwaNTLMprotokołu w tabelach advanced hunting identity: IdentityLogonEvents, IdentityQueryEvents, IdentityDirectoryEvents. Jeśli obecnie używaszNtlmprotokołu w formacie uwzględniania wielkości liter w tabelach zdarzeń tożsamości, zmień go naNTLM.Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Luty 2023 r.

Defender for Identity w wersji 2.198

Wydany 15 lutego 2023 r.

Oś czasu tożsamości jest teraz dostępna jako część nowej strony Tożsamość w Microsoft Defender XDR: Zaktualizowana strona użytkownika w Microsoft Defender XDR teraz ma nowy wygląd i działanie, z rozszerzonym widokiem powiązanych zasobów i nową dedykowaną kartą osi czasu. Oś czasu reprezentuje działania i alerty z ostatnich 30 dni i ujednolica wpisy tożsamości użytkownika we wszystkich dostępnych obciążeniach (Defender for Identity/Defender for Cloud Apps/Defender for Endpoint). Korzystając z osi czasu, można łatwo skoncentrować się na działaniach wykonywanych przez użytkownika (lub wykonywanych na nich) w określonych przedziałach czasu. Aby uzyskać więcej informacji, zobacz Badanie użytkowników w Microsoft Defender XDR

Dalsze ulepszenia alertów z tokenem honeytoken: W wersji 2.191 wprowadziliśmy kilka nowych scenariuszy alertu o działaniu honeytoken.

Na podstawie opinii klientów postanowiliśmy podzielić alert dotyczący działania honeytoken na pięć oddzielnych alertów:

- Aplikacja Honeytoken user została zapytana za pośrednictwem języka SAM-R.

- Użytkownik honeytoken został zapytany za pośrednictwem protokołu LDAP.

- Działanie uwierzytelniania użytkowników w trybie honeytoken

- Użytkownik honeytoken miał zmodyfikowane atrybuty.

- Zmieniono członkostwo w grupie honeytoken.

Ponadto dodaliśmy wykluczenia dla tych alertów, zapewniając dostosowane środowisko dla twojego środowiska.

Z niecierpliwością czekamy na Twoją opinię, abyśmy mogli nadal się ulepszać.

Nowy alert zabezpieczeń — podejrzane użycie certyfikatu za pośrednictwem protokołu Kerberos (PKINIT).: Wiele technik nadużywania usług certyfikatów Active Directory (AD CS) obejmuje użycie certyfikatu w pewnej fazie ataku. Microsoft Defender for Identity teraz ostrzega użytkowników, gdy obserwuje takie podejrzane użycie certyfikatu. To podejście do monitorowania zachowania zapewnia kompleksową ochronę przed atakami usługi AD CS, wyzwalając alert podczas próby uwierzytelnienia podejrzanego certyfikatu względem kontrolera domeny z zainstalowanym czujnikiem usługi Defender for Identity. Aby uzyskać więcej informacji, zobacz Microsoft Defender for Identity teraz wykrywa podejrzane użycie certyfikatu.

Automatyczne zakłócenie ataku: usługa Defender for Identity współpracuje teraz z Microsoft Defender XDR, aby zaoferować automatyczne zakłócenie ataków. Ta integracja oznacza, że w przypadku sygnałów pochodzących z Microsoft Defender XDR możemy wyzwolić akcję Wyłącz użytkownika. Te akcje są wyzwalane przez sygnały XDR o wysokiej wierności w połączeniu ze szczegółowymi informacjami z ciągłego badania tysięcy zdarzeń przez zespoły badawcze firmy Microsoft. Akcja zawiesza konto użytkownika z naruszeniem zabezpieczeń w usłudze Active Directory i synchronizuje te informacje z Tożsamość Microsoft Entra. Aby uzyskać więcej informacji na temat automatycznego zakłócania ataków, przeczytaj wpis w blogu Microsoft Defender XDR.

Możesz również wykluczyć określonych użytkowników z automatycznych akcji odpowiedzi. Aby uzyskać więcej informacji, zobacz Konfigurowanie wykluczeń automatycznej odpowiedzi usługi Defender for Identity.

Usuwanie okresu nauki: alerty generowane przez usługę Defender for Identity są oparte na różnych czynnikach, takich jak profilowanie, wykrywanie deterministyczne, uczenie maszynowe i algorytmy behawioralne, które poznała w sieci. Pełny proces uczenia się usługi Defender for Identity może potrwać do 30 dni na kontroler domeny. Jednak mogą istnieć wystąpienia, w których chcesz otrzymywać alerty jeszcze przed ukończeniem pełnego procesu uczenia. Na przykład podczas instalowania nowego czujnika na kontrolerze domeny lub podczas oceniania produktu możesz natychmiast otrzymywać alerty. W takich przypadkach możesz wyłączyć okres nauki dla alertów, których dotyczy problem, włączając funkcję Usuń okres nauki . Więcej informacji znajduje się w sekcji Advanced settings

Nowy sposób wysyłania alertów do usługi M365D: rok temu ogłosiliśmy, że wszystkie Microsoft Defender for Identity środowiska są dostępne w portalu Microsoft Defender. Nasz podstawowy potok alertów stopniowo przechodzi z usługi Defender for Identity > Defender for Cloud Apps Microsoft Defender XDR > do usługi Defender for Identity > Microsoft Defender XDR. Ta integracja oznacza, że aktualizacje stanu w Defender for Cloud Apps nie zostaną odzwierciedlone w Microsoft Defender XDR i odwrotnie. Ta zmiana powinna znacznie skrócić czas wyświetlania alertów w portalu Microsoft Defender. W ramach tej migracji wszystkie zasady usługi Defender for Identity nie będą już dostępne w portalu Defender for Cloud Apps od 5 marca. Jak zawsze zalecamy korzystanie z portalu Microsoft Defender dla wszystkich środowisk usługi Defender for Identity.

Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Styczeń 2023

Defender for Identity w wersji 2.197

Wydany 22 stycznia 2023 r.

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Defender for Identity w wersji 2.196

Wydany 10 stycznia 2023 r.

Nowy alert kondycji umożliwiający sprawdzenie, czy inspekcja obiektów usług katalogowych jest poprawnie skonfigurowana, zgodnie z opisem na stronie alertów dotyczących kondycji.

Nowy alert dotyczący kondycji umożliwiający sprawdzenie, czy ustawienia zasilania czujnika zostały skonfigurowane pod kątem optymalnej wydajności, zgodnie z opisem na stronie alertów dotyczących kondycji.

Dodaliśmy informacje o usłudze MITRE ATT&CK do tabel IdentityLogonEvents, IdentityDirectoryEvents i IdentityQueryEvents w Microsoft Defender XDR Zaawansowane wyszukiwanie zagrożeń. W kolumnie AdditionalFields (Pola dodatkowe ) można znaleźć szczegółowe informacje o technikach ataków i taktykach (kategoria) skojarzonych z niektórymi z naszych działań logicznych.

Ponieważ wszystkie główne funkcje Microsoft Defender for Identity są teraz dostępne w portalu Microsoft Defender, ustawienie przekierowania portalu jest automatycznie włączone dla każdej dzierżawy od 31 stycznia 2023 r. Aby uzyskać więcej informacji, zobacz Przekierowywanie kont z Microsoft Defender for Identity do Microsoft Defender XDR.

Grudzień 2022

Defender for Identity— wersja 2.195

Wydany 7 grudnia 2022 r.

Centra danych usługi Defender for Identity są teraz również wdrażane w regionie Australia Wschodnia. Aby uzyskać najnowszą listę wdrożeń regionalnych, zobacz Składniki usługi Defender for Identity.

Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Listopad 2022

Defender for Identity— wersja 2.194

Wydany 10 listopada 2022 r.

Nowy alert dotyczący kondycji umożliwiający sprawdzenie, czy zaawansowana inspekcja usług katalogowych jest poprawnie skonfigurowana, zgodnie z opisem na stronie alertów dotyczących kondycji.

Niektóre zmiany wprowadzone w usłudze Defender for Identity w wersji 2.191 dotyczące alertów z honeytoken nie zostały prawidłowo włączone. Te problemy zostały rozwiązane teraz.

Od końca listopada ręczna integracja z Ochrona punktu końcowego w usłudze Microsoft Defender nie jest już obsługiwana. Jednak zdecydowanie zalecamy korzystanie z portalu Microsoft Defender (https://security.microsoft.com), który ma wbudowaną integrację.

Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Październik 2022

Defender for Identity— wersja 2.193

Wydany 30 października 2022 r.

Nowy alert zabezpieczeń: Nieprawidłowe uwierzytelnianie Active Directory Federation Services (AD FS) przy użyciu podejrzanego certyfikatu

Ta nowa technika jest związana z niesławnym aktorem NOBELIUM i została nazwana "MagicWeb" - pozwala przeciwnikowi wszczepić tylne drzwi na naruszone serwery usług AD FS, co umożliwi personifikację jako każdy użytkownik domeny, a tym samym dostęp do zasobów zewnętrznych. Aby dowiedzieć się więcej na temat tego ataku, przeczytaj ten wpis w blogu.Usługa Defender for Identity może teraz używać konta LocalSystem na kontrolerze domeny do wykonywania akcji korygowania (włączania/wyłączania użytkownika, wymuszania resetowania hasła użytkownika) oprócz opcji gMSA, która była dostępna wcześniej. Dzięki temu obsługa akcji korygowania jest włączona. Aby uzyskać więcej informacji, zobacz Microsoft Defender for Identity konta akcji.

Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Defender for Identity— wersja 2.192

Wydany 23 października 2022 r.

Nowy alert dotyczący kondycji umożliwiający sprawdzenie, czy inspekcja NTLM jest włączona, zgodnie z opisem na stronie alertów dotyczących kondycji.

Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Wrzesień 2022

Defender for Identity— wersja 2.191

Wydany 19 września 2022 r.

-

Więcej działań wyzwalających alerty z honeytoken

Microsoft Defender for Identity oferuje możliwość definiowania kont z honeytoken, które są używane jako pułapki dla złośliwych aktorów. Każde uwierzytelnianie skojarzone z tymi kontami honeytoken (zwykle uśpione) wyzwala alert działania honeytoken (identyfikator zewnętrzny 2014). Nowe dla tej wersji dowolne zapytanie LDAP lub SAMR względem tych kont honeytoken spowoduje wyzwolenie alertu. Ponadto w przypadku inspekcji zdarzenia 5136 alert zostanie wyzwolony po zmianie jednego z atrybutów honeytokenu lub zmianie członkostwa w grupie elementu honeytoken.

Aby uzyskać więcej informacji, zobacz Konfigurowanie kolekcji zdarzeń systemu Windows.

Defender for Identity w wersji 2.190

Wydany 11 września 2022 r.

Zaktualizowana ocena: Niezabezpieczone konfiguracje domeny

Ocena niezabezpieczonej konfiguracji domeny dostępna za pośrednictwem wskaźnika bezpieczeństwa firmy Microsoft ocenia teraz konfigurację zasad podpisywania LDAP kontrolera domeny i alerty, jeśli znajdzie niezabezpieczaną konfigurację. Aby uzyskać więcej informacji, zobacz Ocena zabezpieczeń: Niezabezpieczone konfiguracje domeny.Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Defender for Identity— wersja 2.189

Wydany 4 września 2022 r.

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Sierpień 2022

Defender for Identity— wersja 2.188

Wydany 28 sierpnia 2022 r.

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Defender for Identity— wersja 2.187

Wydany 18 sierpnia 2022 r.

Zmieniliśmy logikę wyzwalania alertu Dotyczącego podejrzanego ataku DCSync (replikacja usług katalogowych) (identyfikator zewnętrzny 2006). Ten detektor obejmuje teraz przypadki, w których źródłowy adres IP widoczny przez czujnik wydaje się być urządzeniem NAT.

Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Defender for Identity w wersji 2.186

Wydany 10 sierpnia 2022 r.

Alerty kondycji będą teraz pokazywać w pełni kwalifikowaną nazwę domeny czujnika (FQDN) zamiast nazwy NetBIOS.

Nowe alerty dotyczące kondycji są dostępne do przechwytywania typu składnika i konfiguracji, zgodnie z opisem na stronie alertów dotyczących kondycji.

Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Lipiec 2022

Defender for Identity— wersja 2.185

Wydany 18 lipca 2022 r.

Rozwiązano problem polegający na tym, że podejrzane użycie złotego biletu (nieistniejące konto) (identyfikator zewnętrzny 2027) niesłusznie wykrywało urządzenia z systemem macOS.

Akcje użytkownika: Postanowiliśmy podzielić akcję Wyłącz użytkownika na stronie użytkownika na dwie różne akcje:

- Wyłącz użytkownika — co wyłącza użytkownika na poziomie usługi Active Directory

- Wstrzymywanie użytkownika — co wyłącza użytkownika na poziomie Tożsamość Microsoft Entra

Rozumiemy, że czas potrzebny na synchronizację z usługi Active Directory do Tożsamość Microsoft Entra może być kluczowy, więc teraz możesz wyłączyć użytkowników w jednym po drugim, aby usunąć zależność od samej synchronizacji. Należy pamiętać, że użytkownik wyłączony tylko w Tożsamość Microsoft Entra zostanie zastąpiony przez usługę Active Directory, jeśli użytkownik nadal tam jest aktywny.

Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Defender for Identity— wersja 2.184

Wydany 10 lipca 2022 r.

Nowe oceny zabezpieczeń

Usługa Defender for Identity obejmuje teraz następującą nową ocenę zabezpieczeń:- Niezabezpieczone konfiguracje domeny

Microsoft Defender for Identity stale monitoruje środowisko w celu identyfikowania domen z wartościami konfiguracji, które narażają zagrożenie bezpieczeństwa, oraz raportuje te domeny, aby ułatwić ochronę środowiska. Aby uzyskać więcej informacji, zobacz Ocena zabezpieczeń: Niezabezpieczone konfiguracje domeny.

- Niezabezpieczone konfiguracje domeny

Pakiet instalacyjny usługi Defender for Identity zainstaluje teraz składnik Npcap zamiast sterowników WinPcap. Aby uzyskać więcej informacji, zobacz Sterowniki WinPcap i Npcap.

Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Czerwiec 2022

Defender for Identity release 2.183.15436.10558 (Poprawka)

Wydany 20 czerwca 2022 r. (aktualizacja: 4 lipca 2022 r.)

- Nowy alert zabezpieczeń: Podejrzenie ataku DFSCoerce przy użyciu protokołu rozproszonego systemu plików

W odpowiedzi na opublikowanie ostatnio używanego narzędzia do ataków korzystającego z przepływu w protokole systemu plików DFS Microsoft Defender for Identity wyzwala alert zabezpieczeń za każdym razem, gdy osoba atakująca korzysta z tej metody ataku. Aby dowiedzieć się więcej na temat tego ataku, przeczytaj wpis w blogu.

Defender for Identity— wersja 2.183

Wydany 20 czerwca 2022 r.

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Wersja 2.182 usługi Defender for Identity

Wydany 4 czerwca 2022 r.

- Dostępna jest nowa strona Informacje dla usługi Defender for Identity. Można go znaleźć w portalu Microsoft Defender w obszarze Ustawienia ->Tożsamości ->About. Zawiera ono kilka ważnych szczegółów dotyczących wystąpienia usługi Defender for Identity, w tym nazwę wystąpienia, wersję, identyfikator i geolokalizację wystąpienia. Te informacje mogą być przydatne podczas rozwiązywania problemów i otwierania biletów pomocy technicznej.

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Maj 2022

Defender for Identity— wersja 2.181

Wydany 22 maja 2022 r.

Teraz możesz wykonywać akcje korygowania bezpośrednio na kontach lokalnych przy użyciu Microsoft Defender for Identity.

- Wyłącz użytkownika — tymczasowo uniemożliwia to użytkownikowi zalogowanie się do sieci. Może to zapobiec późniejszemu przenoszeniu użytkowników z naruszeniem zabezpieczeń i próbom eksfiltrowania danych lub dalszego naruszenia zabezpieczeń sieci.

- Resetowanie hasła użytkownika — monituje użytkownika o zmianę hasła podczas następnego logowania, zapewniając, że nie można użyć tego konta do dalszych prób personifikacji.

Te akcje można wykonać z kilku lokalizacji w Microsoft Defender XDR: strony użytkownika, panelu po stronie użytkownika, zaawansowanego wyszukiwania zagrożeń, a nawet wykrywania niestandardowego. Wymaga to skonfigurowania uprzywilejowanego konta gMSA, które Microsoft Defender for Identity będzie używane do wykonywania akcji. Aby uzyskać więcej informacji na temat wymagań, zobacz Microsoft Defender for Identity konta akcji.

Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Defender for Identity— wersja 2.180

Wydany 12 maja 2022 r.

Nowy alert zabezpieczeń: Podejrzana modyfikacja atrybutu dNSHostName (CVE-2022-26923)

W odpowiedzi na opublikowanie ostatniego cve Microsoft Defender for Identity wyzwoli alert zabezpieczeń za każdym razem, gdy osoba atakująca próbuje wykorzystać cve-2022-26923. Aby dowiedzieć się więcej na temat tego ataku, przeczytaj wpis w blogu.W wersji 2.177 opublikowaliśmy dodatkowe działania LDAP, które mogą być objęte usługą Defender for Identity. Znaleźliśmy jednak usterkę, która powoduje, że zdarzenia nie są prezentowane i pozyskiwane w portalu usługi Defender for Identity. Ten problem został rozwiązany w tej wersji. Od wersji 2.180 po włączeniu identyfikatora zdarzenia 1644 nie tylko uzyskasz wgląd w działania LDAP za pośrednictwem usług sieci Web Active Directory, ale także inne działania LDAP będą obejmować użytkownika, który wykonał działanie LDAP na komputerze źródłowym. Dotyczy to alertów zabezpieczeń i działań logicznych opartych na zdarzeniach LDAP.

W odpowiedzi na niedawną eksploatację KrbRelayUp opublikowaliśmy dyskretny detektor, który pomoże nam ocenić naszą reakcję na tę eksploatację. Dyskretny detektor pozwoli nam ocenić skuteczność wykrywania i zebrać informacje na podstawie zdarzeń, które zbieramy. Jeśli to wykrywanie będzie wyświetlane w wysokiej jakości, wydamy nowy alert zabezpieczeń w następnej wersji.

Nazwa zdalnego wykonywania kodu za pośrednictwem systemu DNS została zmieniona na Zdalna próba wykonywania kodu za pośrednictwem systemu DNS, ponieważ lepiej odzwierciedla logikę tych alertów zabezpieczeń.

Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Defender for Identity w wersji 2.179

Wydany 1 maja 2022 r.

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Kwiecień 2022

Defender for Identity— wersja 2.178

Wydany 10 kwietnia 2022 r.

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Marzec 2022 r.

Defender for Identity w wersji 2.177

Wydany 27 marca 2022 r.

Microsoft Defender for Identity mogą teraz monitorować dodatkowe zapytania LDAP w sieci. Te działania LDAP są wysyłane za pośrednictwem protokołu usługi sieci Web Active Directory i działają jak zwykłe zapytania LDAP. Aby mieć wgląd w te działania, należy włączyć zdarzenie 1644 na kontrolerach domeny. To zdarzenie obejmuje działania LDAP w domenie i służy głównie do identyfikowania kosztownych, nieefektywnych lub powolnych wyszukiwań protokołu LDAP (Lightweight Directory Access Protocol), które są obsługiwane przez kontrolery domeny usługi Active Directory. Aby uzyskać więcej informacji, zobacz Starsze konfiguracje.

Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Defender for Identity w wersji 2.176

Wydany 16 marca 2022 r.

Począwszy od tej wersji, podczas instalowania czujnika z nowego pakietu wersja czujnika w obszarze Dodaj/Usuń programy będzie wyświetlana z pełnym numerem wersji (na przykład 2.176.x.y), w przeciwieństwie do pokazanego wcześniej statycznego 2.0.0.0. Będzie ona nadal pokazywać tę wersję (zainstalowaną za pośrednictwem pakietu), mimo że wersja zostanie zaktualizowana za pośrednictwem automatycznych aktualizacji z usług w chmurze Defender for Identity. Rzeczywistą wersję można wyświetlić na stronie ustawień czujnika w portalu, w ścieżce wykonywalnej lub w wersji pliku.

Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Defender for Identity w wersji 2.175

Wydany 6 marca 2022 r.

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Luty 2022 r.

Defender for Identity— wersja 2.174

Wydany 20 lutego 2022 r.

Dodaliśmy najśmietniejszą nazwę FQDN konta zaangażowanego w alert do komunikatu wysłanego do rozwiązania SIEM. Aby uzyskać więcej informacji, zobacz Microsoft Defender for Identity dokumentację dziennika SIEM.

Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Defender for Identity— wersja 2.173

Wydany 13 lutego 2022 r.

Wszystkie funkcje Microsoft Defender for Identity są teraz dostępne w portalu Microsoft Defender. Aby uzyskać więcej informacji, zobacz ten wpis w blogu.

Ta wersja rozwiązuje problemy podczas instalowania czujnika na Windows Server 2019 r. z zainstalowanymi KB5009557 lub na serwerze z uprawnieniami do usługi EventLog ze wzmocnionymi zabezpieczeniami.

Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Defender for Identity w wersji 2.172

Wydany 8 lutego 2022 r.

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Styczeń 2022

Defender for Identity w wersji 2.171

Wydany 31 stycznia 2022 r.

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Defender for Identity w wersji 2.170

Wydany 24 stycznia 2022 r.

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Defender for Identity w wersji 2.169

Wydany 17 stycznia 2022 r.

Z przyjemnością udostępniamy możliwość konfigurowania konta akcji dla Microsoft Defender for Identity. Jest to pierwszy krok w zakresie możliwości podejmowania działań na użytkownikach bezpośrednio z produktu. W pierwszym kroku można zdefiniować konto gMSA, Microsoft Defender for Identity będzie używane do podejmowania akcji. Zdecydowanie zalecamy rozpoczęcie tworzenia tych użytkowników w celu korzystania z funkcji Akcje po jej uruchomieniu. Aby uzyskać więcej informacji, zobacz Zarządzanie kontami akcji.

Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Defender for Identity — wersja 2.168

Wydany 9 stycznia 2022 r.

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Grudzień 2021

Defender for Identity w wersji 2.167

Wydany 29 grudnia 2021 r.

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Defender for Identity w wersji 2.166

Wydany 27 grudnia 2021 r.

- Wersja zawiera nowy alert zabezpieczeń: Podejrzana modyfikacja atrybutu sAMNameAccount (CVE-2021-42278 i CVE-2021-42287) (identyfikator zewnętrzny 2419).

W odpowiedzi na opublikowanie ostatnich cve, Microsoft Defender for Identity wyzwoli alert zabezpieczeń za każdym razem, gdy osoba atakująca próbuje wykorzystać CVE-2021-42278 i CVE-2021-42287. Aby dowiedzieć się więcej na temat tego ataku, przeczytaj wpis w blogu. - Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Defender for Identity w wersji 2.165

Wydany 6 grudnia 2021 r.

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Listopad 2021

Defender for Identity w wersji 2.164

Wydany 17 listopada 2021 r.

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Defender for Identity w wersji 2.163

Wydany 8 listopada 2021 r.

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Defender for Identity— wersja 2.162

Wydany 1 listopada 2021 r.

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Wrzesień 2021

Defender for Identity— wersja 2.161

Wydany 12 września 2021 r.

- Wersja obejmuje nowe monitorowane działanie: hasło konta gMSA zostało pobrane przez użytkownika. Aby uzyskać więcej informacji, zobacz Microsoft Defender for Identity monitorowane działania

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Sierpień 2021

Defender for Identity w wersji 2.160

Wydany 22 sierpnia 2021 r.

- Wersja zawiera różne ulepszenia i obejmuje więcej scenariuszy zgodnie z najnowszymi zmianami w eksploatacji PetitPotam.

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Defender for Identity w wersji 2.159

Wydany 15 sierpnia 2021 r.

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

- Wersja obejmuje ulepszenie nowo opublikowanego alertu: Podejrzane połączenie sieciowe za pośrednictwem protokołu zdalnego szyfrowania systemu plików (identyfikator zewnętrzny 2416).

Rozszerzyliśmy obsługę tego wykrywania w celu wyzwolenia, gdy potencjalny atakujący komunikuje się za pośrednictwem zaszyfrowanego pliku EFS-RPCchannel. Alerty wyzwalane po zaszyfrowanym kanale będą traktowane jako alert o średniej ważności, w przeciwieństwie do alertu Wysoki, gdy nie jest szyfrowany. Aby dowiedzieć się więcej na temat alertu, zobacz Podejrzane połączenie sieciowe za pośrednictwem protokołu zdalnego szyfrowania systemu plików (identyfikator zewnętrzny 2416).

Defender for Identity— wersja 2.158

Wydany 8 sierpnia 2021 r.

Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Wersja zawiera nowy alert zabezpieczeń: Podejrzane połączenie sieciowe za pośrednictwem protokołu zdalnego szyfrowania systemu plików (identyfikator zewnętrzny 2416).

W tym wykrywaniu Microsoft Defender for Identity wyzwala alert zabezpieczeń za każdym razem, gdy osoba atakująca próbuje wykorzystać funkcję EFS-RPC do kontrolera domeny. Ten wektor ataku jest związany z niedawnym atakiem PetitPotam. Aby dowiedzieć się więcej na temat alertu, zobacz Podejrzane połączenie sieciowe za pośrednictwem protokołu zdalnego szyfrowania systemu plików (identyfikator zewnętrzny 2416).Wersja zawiera nowy alert zabezpieczeń: Exchange Server zdalne wykonywanie kodu (CVE-2021-26855) (identyfikator zewnętrzny 2414)

W tym wykrywaniu Microsoft Defender for Identity wyzwala alert zabezpieczeń za każdym razem, gdy osoba atakująca spróbuje zmienić atrybut "msExchExternalHostName" w obiekcie programu Exchange na potrzeby zdalnego wykonywania kodu. Aby dowiedzieć się więcej na temat tego alertu, zobacz Exchange Server Zdalne wykonywanie kodu (CVE-2021-26855) (identyfikator zewnętrzny 2414). To wykrywanie opiera się na zdarzeniu systemu Windows 4662, dlatego należy je wcześniej włączyć. Aby uzyskać informacje na temat konfigurowania i zbierania tego zdarzenia, zobacz Konfigurowanie zbierania zdarzeń systemu Windows i postępuj zgodnie z instrukcjami dotyczącymi włączania inspekcji obiektu programu Exchange.

Defender for Identity— wersja 2.157

Wydany 1 sierpnia 2021 r.

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Lipiec 2021

Defender for Identity— wersja 2.156

Wydany 25 lipca 2021 r.

- Począwszy od tej wersji, dodajemy plik wykonywalny sterownika Npcap do pakietu instalacyjnego czujnika. Aby uzyskać więcej informacji, zobacz Sterowniki WinPcap i Npcap.

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Defender for Identity— wersja 2.155

Wydany 18 lipca 2021 r.

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Defender for Identity — wersja 2.154

Wydany 11 lipca 2021 r.

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

- Wersja zawiera dodatkowe ulepszenia i wykrywanie wykorzystania buforu wydruku znanego jako wykrywanie PrintNightmare w celu pokrycia większej liczby scenariuszy ataków.

Defender for Identity— wersja 2.153

Wydany 4 lipca 2021 r.

Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Wersja zawiera nowy alert zabezpieczeń: podejrzenie próby wykorzystania usługi Bufor wydruku systemu Windows (CVE-2021-34527) (identyfikator zewnętrzny 2415).

W przypadku tego wykrywania usługa Defender for Identity wyzwala alert zabezpieczeń za każdym razem, gdy osoba atakująca próbuje wykorzystać usługę buforu wydruku systemu Windows do kontrolera domeny. Ten wektor ataku jest skojarzony z wykorzystaniem buforu wydruku i jest znany jako PrintNightmare. Dowiedz się więcej na temat tego alertu.

Czerwiec 2021

Defender for Identity— wersja 2.152

Wydany 27 czerwca 2021 r.

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Defender for Identity— wersja 2.151

Wydany 20 czerwca 2021 r.

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Defender for Identity— wersja 2.150

Wydany 13 czerwca 2021 r.

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Maj 2021

Defender for Identity— wersja 2.149

Wydany 31 maja 2021 r.

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Defender for Identity w wersji 2.148

Wydany 23 maja 2021 r.

- Jeśli skonfigurujesz i zbierzesz identyfikator zdarzenia 4662, usługa Defender for Identity zgłosi, który użytkownik wprowadził zmianę numeru sekwencji aktualizacji (USN) na różne właściwości obiektu usługi Active Directory. Jeśli na przykład hasło konta zostanie zmienione i zdarzenie 4662 zostanie włączone, zdarzenie zarejestruje, kto zmienił hasło.

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Defender for Identity— wersja 2.147

Wydany 9 maja 2021 r.

- Na podstawie opinii klientów zwiększamy domyślną liczbę dozwolonych czujników z 200 do 350, a poświadczenia usług katalogowych z 10 do 30.

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Defender for Identity w wersji 2.146

Wydany 2 maja 2021 r.

Email powiadomienia dotyczące problemów z kondycją i alertów zabezpieczeń będą teraz miały adres URL badania zarówno dla Microsoft Defender for Identity, jak i Microsoft Defender XDR.

Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Kwiecień 2021

Defender for Identity — wersja 2.145

Wydany 22 kwietnia 2021 r.

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Defender for Identity— wersja 2.144

Wydany 12 kwietnia 2021 r.

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Marzec 2021 r.

Defender for Identity— wersja 2.143

Wydany 14 marca 2021 r.

- Dodaliśmy zdarzenie systemu Windows 4741 do wykrywania kont komputerów dodanych do działań usługi Active Directory . Skonfiguruj nowe zdarzenie do zbierania przez usługę Defender for Identity. Po skonfigurowaniu zebrane zdarzenia będą dostępne do wyświetlenia w dzienniku aktywności, a także w Microsoft Defender XDR Zaawansowane wyszukiwanie zagrożeń.

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Defender for Identity w wersji 2.142

Wydany 7 marca 2021 r.

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Luty 2021 r.

Defender for Identity— wersja 2.141

Wydany 21 lutego 2021 r.

-

Nowy alert zabezpieczeń: Podejrzenie ataku z użyciem narzędzia AS-REP (identyfikator zewnętrzny 2412)

Alert zabezpieczeń dotyczący podejrzanego ataku as-REP w usłudze Defender for Identity (identyfikator zewnętrzny 2412) jest teraz dostępny. W tym wykrywaniu alert zabezpieczeń usługi Defender for Identity jest wyzwalany, gdy osoba atakująca celuje w konta z wyłączonym uwierzytelnianiem wstępnym Protokołu Kerberos i próbuje uzyskać dane TGT protokołu Kerberos. Celem osoby atakującej może być wyodrębnienie poświadczeń z danych przy użyciu ataków polegających na łamaniu haseł w trybie offline. Aby uzyskać więcej informacji, zobacz Kerberos AS-REP Roasting exposure (external ID 2412). - Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Defender for Identity— wersja 2.140

Wydany 14 lutego 2021 r.

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Styczeń 2021

Defender for Identity— wersja 2.139

Wydany 31 stycznia 2021 r.

- Zaktualizowaliśmy ważność podejrzanej ekspozycji nazwy SPN protokołu Kerberos na wysoką, aby lepiej odzwierciedlić wpływ alertu. Aby uzyskać więcej informacji na temat alertu, zobacz Podejrzenie ujawnienia nazwy SPN protokołu Kerberos (identyfikator zewnętrzny 2410)

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Defender for Identity — wersja 2.138

Wydany 24 stycznia 2021 r.

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Defender for Identity w wersji 2.137

Wydany 17 stycznia 2021 r.

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Defender for Identity— wersja 2.136

Wydany 3 stycznia 2021 r.

- Usługa Defender for Identity obsługuje teraz instalowanie czujników na serwerach Active Directory Federation Services (AD FS). Zainstalowanie czujnika na zgodnych serwerach usług AD FS rozszerza Microsoft Defender for Identity wgląd w środowisko hybrydowe przez monitorowanie tego składnika infrastruktury krytycznej. Odświeżyliśmy również niektóre z naszych istniejących wykryć (tworzenie podejrzanych usług, podejrzany atak siłowy (LDAP),rekonesans wyliczania konta), aby również pracować nad danymi usług AD FS. Aby rozpocząć wdrażanie czujnika Microsoft Defender for Identity dla serwera usług AD FS, pobierz najnowszy pakiet wdrożeniowy ze strony konfiguracji czujnika.

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Grudzień 2020

Defender for Identity— wersja 2.135

Wydany 20 grudnia 2020 r.

- Ulepszyliśmy nasz alert rekonesansu atrybutów usługi Active Directory (LDAP) (identyfikator zewnętrzny 2210), aby wykrywać również techniki używane do uzyskiwania informacji potrzebnych do generowania tokenów zabezpieczających, takich jak postrzegane jako część kampanii Solorigate.

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Defender for Identity— wersja 2.134

Wydany 13 grudnia 2020 r.

- Nasze niedawno wydane narzędzie do wykrywania NetLogon zostało ulepszone, aby działało również wtedy, gdy transakcja kanału Netlogon odbywa się za pośrednictwem zaszyfrowanego kanału. Aby uzyskać więcej informacji na temat narzędzia do wykrywania, zobacz Podejrzenie próby podniesienia uprawnień netlogonu.

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Defender for Identity— wersja 2.133

Wydany 6 grudnia 2020 r.

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Listopad 2020

Defender for Identity w wersji 2.132

Wydany 17 listopada 2020 r.

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Defender for Identity w wersji 2.131

Wydany 8 listopada 2020 r.

-

Nowy alert zabezpieczeń: Podejrzenie ujawnienia nazwy SPN protokołu Kerberos (identyfikator zewnętrzny 2410)

Alert zabezpieczeń dotyczący podejrzanego ujawnienia nazwy SPN protokołu Kerberos w usłudze Defender for Identity (identyfikator zewnętrzny 2410) jest teraz dostępny. W tym wykrywaniu alert zabezpieczeń usługi Defender for Identity jest wyzwalany, gdy osoba atakująca wylicza konta usług i ich nazwy SPN, a następnie żąda biletów protokołu Kerberos TGS dla usług. Celem osoby atakującej może być wyodrębnienie skrótów z biletów i zapisanie ich do późniejszego użycia w atakach siłowych w trybie offline. Aby uzyskać więcej informacji, zobacz Narażenie nazwy SPN protokołu Kerberos. - Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Październik 2020

Defender for Identity w wersji 2.130

Wydany 25 października 2020 r.

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Wersja 2.129 usługi Azure ATP

Wydany 18 października 2020 r.

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Wrzesień 2020

Wersja 2.128 usługi Azure ATP

Wydany 27 września 2020 r.

-

Zmodyfikowana konfiguracja powiadomień e-mail

Usuwamy przełączniki powiadomień poczty do włączania powiadomień e-mail. Aby otrzymywać powiadomienia e-mail, wystarczy dodać adres. Aby uzyskać więcej informacji, zobacz Ustawianie powiadomień. - Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Wersja 2.127 usługi Azure ATP

Wydany 20 września 2020 r.

-

Nowy alert zabezpieczeń: podejrzenie próby podniesienia uprawnień netlogonu (identyfikator zewnętrzny 2411)

Alert dotyczący próby podniesienia uprawnień netlogonu w usłudze Azure ATP (CVE-2020-1472) (identyfikator zewnętrzny 2411) jest teraz dostępny. W przypadku tego wykrywania alert zabezpieczeń usługi Azure ATP jest wyzwalany, gdy osoba atakująca ustanawia wrażliwe połączenie bezpiecznego kanału Netlogon z kontrolerem domeny przy użyciu protokołu zdalnego Netlogon (MS-NRPC), znanego również jako luka w zabezpieczeniach dotycząca podniesienia uprawnień netlogonu. Aby uzyskać więcej informacji, zobacz Podejrzana próba podniesienia uprawnień netlogonu. - Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Wersja 2.126 usługi Azure ATP

Wydany 13 września 2020 r.

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Wersja 2.125 usługi Azure ATP

Wydany 6 września 2020 r.

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Sierpień 2020

Wersja 2.124 usługi Azure ATP

Wydany 30 sierpnia 2020 r.

-

Nowe alerty zabezpieczeń

Alerty zabezpieczeń usługi Azure ATP obejmują teraz następujące nowe wykrycia:-

Rekonesans atrybutów usługi Active Directory (LDAP) (identyfikator zewnętrzny 2210)

W przypadku tego wykrywania alert zabezpieczeń usługi Azure ATP jest wyzwalany, gdy osoba atakująca jest podejrzana o pomyślne uzyskanie krytycznych informacji o domenie do użycia w łańcuchu ataków. Aby uzyskać więcej informacji, zobacz Rekonesans atrybutów usługi Active Directory. -

Podejrzenie nieautoryzowanego użycia certyfikatu Kerberos (identyfikator zewnętrzny 2047)

W przypadku tego wykrywania alert zabezpieczeń usługi Azure ATP jest wyzwalany, gdy osoba atakująca, która uzyskała kontrolę nad organizacją, narażając serwer urzędu certyfikacji, jest podejrzana o generowanie certyfikatów, które mogą być używane jako konta tylnych drzwi w przyszłych atakach, takich jak późniejsze przenoszenie w sieci. Aby uzyskać więcej informacji, zobacz Podejrzane nieautoryzowane użycie certyfikatu Kerberos. -

Podejrzenie użycia złotego biletu (anomalia biletu przy użyciu RBCD) (identyfikator zewnętrzny 2040)

Osoby atakujące z uprawnieniami administratora domeny mogą naruszyć konto KRBTGT. Przy użyciu konta KRBTGT mogą utworzyć bilet uprawniający do przyznania biletu protokołu Kerberos (TGT), który zapewnia autoryzację dla dowolnego zasobu.

Ten sfałszowany bilet TGT jest nazywany "złotym biletem", ponieważ umożliwia osobom atakującym osiągnięcie trwałej trwałości sieci przy użyciu ograniczonego delegowania opartego na zasobach (RBCD). Sfałszowane złote bilety tego typu mają unikatowe cechy, które nowe wykrywanie jest przeznaczone do identyfikacji. Aby uzyskać więcej informacji, zobacz Podejrzane użycie złotego biletu (anomalia biletu przy użyciu RBCD).

-

Rekonesans atrybutów usługi Active Directory (LDAP) (identyfikator zewnętrzny 2210)

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Wersja 2.123 usługi Azure ATP

Wydany 23 sierpnia 2020 r.

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Wersja 2.122 usługi Azure ATP

Wydany 16 sierpnia 2020 r.

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Wersja 2.121 usługi Azure ATP

Wydany 2 sierpnia 2020 r.

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Lipiec 2020

Wersja 2.120 usługi Azure ATP

Wydany 26 lipca 2020 r.

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Wersja 2.119 usługi Azure ATP

Wydany 5 lipca 2020 r.

-

Ulepszenie funkcji: karta Nowe wykluczone kontrolery domeny w raporcie programu Excel

Aby zwiększyć dokładność obliczeń pokrycia kontrolera domeny, będziemy wykluczać kontrolery domeny z zewnętrznymi relacjami zaufania z obliczeń w celu osiągnięcia 100% pokrycia. Wykluczone kontrolery domeny zostaną wyświetlone na nowej karcie wykluczonych kontrolerów domeny w pobranym raporcie programu Excel dotyczącym pokrycia domeny. Aby uzyskać informacje o pobieraniu raportu, zobacz Stan kontrolera domeny. - Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Czerwiec 2020

Wersja 2.118 usługi Azure ATP

Wydany 28 czerwca 2020 r.

Nowe oceny zabezpieczeń

Oceny zabezpieczeń usługi Azure ATP obejmują teraz następujące nowe oceny:-

Najbardziej ryzykowne ścieżki ruchu bocznego

Ta ocena stale monitoruje środowisko w celu identyfikowania poufnych kont z najbardziej ryzykowniejszymi ścieżkami przenoszenia poprzecznego, które narażają zagrożenie bezpieczeństwa, oraz raportuje te konta, aby ułatwić zarządzanie środowiskiem. Ścieżki są uważane za ryzykowne, jeśli mają co najmniej trzy nieufne konta, które mogą uwidoczniać poufne konto na kradzież poświadczeń przez złośliwych aktorów. Aby uzyskać więcej informacji, zobacz Ocena zabezpieczeń: Najbardziej ryzykowne ścieżki przenoszenia bocznego (LMP). -

Niezabezpieczone atrybuty konta

Ta ocena usługi Azure ATP stale monitoruje środowisko w celu identyfikowania kont z wartościami atrybutów, które uwidaczniają zagrożenie bezpieczeństwa, oraz raportuje te konta, aby ułatwić ochronę środowiska. Aby uzyskać więcej informacji, zobacz Ocena zabezpieczeń: Niezabezpieczone atrybuty konta.

-

Najbardziej ryzykowne ścieżki ruchu bocznego

Zaktualizowana definicja poufności

Rozszerzamy naszą definicję poufności dla kont lokalnych, aby uwzględnić jednostki, które mogą korzystać z replikacji usługi Active Directory.

Wersja 2.117 usługi Azure ATP

Wydany 14 czerwca 2020 r.

Ulepszenie funkcji: dodatkowe szczegóły działania dostępne w ujednoliconej usłudze SecOps

Rozszerzyliśmy wysyłane do Defender for Cloud Apps informacje o urządzeniu, w tym nazwy urządzeń, adresy IP, nazwy UPN konta i używany port. Aby uzyskać więcej informacji na temat integracji z Defender for Cloud Apps, zobacz Korzystanie z usługi Azure ATP z Defender for Cloud Apps.Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Wersja 2.116 usługi Azure ATP

Wydany 7 czerwca 2020 r.

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Maj 2020

Wersja 2.115 usługi Azure ATP

Wydany 31 maja 2020 r.

Nowe oceny zabezpieczeń

Oceny zabezpieczeń usługi Azure ATP obejmują teraz następujące nowe oceny:-

Niezabezpieczone atrybuty historii identyfikatorów SID

Ta ocena zawiera raporty dotyczące atrybutów historii identyfikatorów SID, które mogą być używane przez złośliwych atakujących w celu uzyskania dostępu do środowiska. Aby uzyskać więcej informacji, zobacz Ocena zabezpieczeń: Niezabezpieczone atrybuty historii identyfikatorów SID. -

Użycie usługi Microsoft LAPS

Ta ocena zgłasza, że konta administratorów lokalnych nie używają rozwiązania LAPS (Local Administrator Password Solution) firmy Microsoft do zabezpieczania swoich haseł. Korzystanie z usługi LAPS upraszcza zarządzanie hasłami, a także pomaga w obronie przed cyberatakami. Aby uzyskać więcej informacji, zobacz Ocena zabezpieczeń: Użycie usługi Microsoft LAPS.

-

Niezabezpieczone atrybuty historii identyfikatorów SID

Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Wersja 2.114 usługi Azure ATP

Wydany 17 maja 2020 r.

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Wersja 2.113 usługi Azure ATP

Wydany 5 maja 2020 r.

Ulepszenie funkcji: wzbogacone działanie dostępu do zasobów za pomocą protokołu NTLMv1

Począwszy od tej wersji, usługa Azure ATP udostępnia teraz informacje dotyczące działań związanych z dostępem do zasobów pokazujących, czy zasób używa uwierzytelniania NTLMv1. Ta konfiguracja zasobów jest niezabezpieczana i stwarza ryzyko, że złośliwi aktorzy mogą wymusić działanie aplikacji na swoją korzyść. Aby uzyskać więcej informacji na temat ryzyka, zobacz Użycie starszych protokołów.Ulepszenie funkcji: alert dotyczący podejrzanego ataku siłowego (Kerberos, NTLM)

Atak siłowy jest używany przez osoby atakujące do uzyskania przyczółka w organizacji i jest kluczową metodą wykrywania zagrożeń i ryzyka w usłudze Azure ATP. Aby ułatwić skoncentrowanie się na krytycznych zagrożeniach dla użytkowników, ta aktualizacja ułatwia i przyspiesza analizowanie i korygowanie ryzyka, ograniczając i określając priorytety liczby alertów.

Marzec 2020 r.

Wersja 2.112 usługi Azure ATP

Wydany 15 marca 2020 r.

Nowe wystąpienia usługi Azure ATP automatycznie integrują się z Microsoft Defender for Cloud Apps

Podczas tworzenia wystąpienia usługi Azure ATP (dawniej wystąpienia) integracja z Microsoft Defender for Cloud Apps jest domyślnie włączona. Aby uzyskać więcej informacji na temat integracji, zobacz Using Azure ATP with Microsoft Defender for Cloud Apps (Korzystanie z usługi Azure ATP z Microsoft Defender for Cloud Apps).Nowe monitorowane działania

Dostępne są następujące monitory aktywności:Logowanie interakcyjne za pomocą certyfikatu

Logowanie zakończone niepowodzeniem z certyfikatem

Delegowany dostęp do zasobów

Dowiedz się więcej na temat działań monitorów usługi Azure ATP oraz sposobu filtrowania i wyszukiwania monitorowanych działań w portalu.

Ulepszenie funkcji: wzbogacone działanie dostępu do zasobów

Począwszy od tej wersji, usługa Azure ATP udostępnia teraz informacje dotyczące działań związanych z dostępem do zasobów pokazujących, czy zasób jest zaufany w przypadku nieograniczonego delegowania. Ta konfiguracja zasobów jest niezabezpieczana i stwarza ryzyko, że złośliwi aktorzy mogą wymusić działanie aplikacji na swoją korzyść. Aby uzyskać więcej informacji na temat ryzyka, zobacz Ocena zabezpieczeń: Niezabezpieczone delegowanie protokołu Kerberos.Podejrzenie manipulowania pakietami SMB (CVE-2020-0796) — (wersja zapoznawcza)

Alert zabezpieczeń dotyczący podejrzanego manipulowania pakietami SMB usługi Azure ATP jest teraz dostępny w publicznej wersji zapoznawczej. Podczas tego wykrywania alert zabezpieczeń usługi Azure ATP jest wyzwalany, gdy pakiet SMBv3 jest podejrzany o wykorzystanie luki w zabezpieczeniach CVE-2020-0796 względem kontrolera domeny w sieci.

Wersja 2.111 usługi Azure ATP

Wydany 1 marca 2020 r.

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Luty 2020

Wersja 2.110 usługi Azure ATP

Wydany 23 lutego 2020 r.

-

Nowa ocena zabezpieczeń: Niemonitorowane kontrolery domeny

Oceny zabezpieczeń usługi Azure ATP obejmują teraz raport dotyczący niemonitorowanych kontrolerów domeny, serwerów bez czujnika, aby ułatwić zarządzanie pełnym pokryciem środowiska. Aby uzyskać więcej informacji, zobacz Niemonitorowane kontrolery domeny.

Wersja 2.109 usługi Azure ATP

Wydany 16 lutego 2020 r.

-

Ulepszenie funkcji: jednostki wrażliwe

Począwszy od tej wersji (2.109), maszyny zidentyfikowane jako serwery urzędu certyfikacji, DHCP lub DNS przez usługę Azure ATP są teraz automatycznie oznaczane jako poufne.

Wersja 2.108 usługi Azure ATP

Wydany 9 lutego 2020 r.

Nowa funkcja: Obsługa kont usług zarządzanych przez grupę

Usługa Azure ATP obsługuje teraz używanie kont usług zarządzanych przez grupę (gMSA) w celu zwiększenia bezpieczeństwa podczas łączenia czujników usługi Azure ATP z lasami Microsoft Entra. Aby uzyskać więcej informacji na temat korzystania z funkcji gMSA z czujnikami usługi Azure ATP, zobacz Nawiązywanie połączenia z lasem usługi Active Directory.Ulepszenie funkcji: zaplanowany raport ze zbyt dużą ilością danych

Gdy zaplanowany raport zawiera zbyt dużo danych, wiadomość e-mail informuje o tym fakcie, wyświetlając następujący tekst: W określonym okresie było zbyt dużo danych, aby wygenerować raport. Zastępuje to poprzednie zachowanie odnajdywania faktu tylko po kliknięciu linku raportu w wiadomości e-mail.Ulepszenie funkcji: zaktualizowana logika pokrycia kontrolera domeny

Zaktualizowaliśmy logikę raportu dotyczącego kontrolera domeny w celu uwzględnienia dodatkowych informacji z Tożsamość Microsoft Entra, co skutkuje dokładniejszym widokiem kontrolerów domeny bez czujników na nich. Ta nowa logika powinna również mieć pozytywny wpływ na odpowiedni wskaźnik bezpieczeństwa firmy Microsoft.

Wersja 2.107 usługi Azure ATP

Wydany 3 lutego 2020 r.

Nowe monitorowane działanie: zmiana historii identyfikatorów SID

Zmiana historii identyfikatorów SID to teraz monitorowane i możliwe do filtrowania działanie. Dowiedz się więcej na temat działań monitorów usługi Azure ATP oraz sposobu filtrowania i wyszukiwania monitorowanych działań w portalu.Ulepszenie funkcji: Zamknięte lub pominięte alerty nie są już ponownie otwierane

Po zamknięciu lub pominięciu alertu w portalu usługi Azure ATP, jeśli to samo działanie zostanie wykryte ponownie w krótkim czasie, zostanie otwarty nowy alert. Wcześniej, w tych samych warunkach, alert został ponownie otwarty.Protokół TLS 1.2 wymagany do uzyskiwania dostępu do portalu i czujników

Protokół TLS 1.2 jest teraz wymagany do korzystania z czujników usługi Azure ATP i usługi w chmurze. Dostęp do portalu usługi Azure ATP nie będzie już możliwy przy użyciu przeglądarek, które nie obsługują protokołu TLS 1.2.

Styczeń 2020

Wersja 2.106 usługi Azure ATP

Wydany 19 stycznia 2020 r.

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Wersja 2.105 usługi Azure ATP

Wydany 12 stycznia 2020 r.

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Grudzień 2019

Wersja 2.104 usługi Azure ATP

Wydany 23 grudnia 2019 r.

Usunięto wygasanie wersji czujnika

Pakiety wdrażania czujników i instalacji czujników usługi Azure ATP nie wygasają już po kilku wersjach, a teraz aktualizują się tylko raz. W wyniku tej funkcji można teraz zainstalować wcześniej pobrane pakiety instalacyjne czujników, nawet jeśli są starsze niż maksymalna liczba wygasłych wersji.Potwierdzanie naruszenia zabezpieczeń

Teraz możesz potwierdzić naruszenie zabezpieczeń określonych użytkowników platformy Microsoft 365 i ustawić wysoki poziom ryzyka. Ten przepływ pracy umożliwia zespołom operacji zabezpieczeń inną możliwość reagowania w celu zmniejszenia progów czasu rozwiązywania zdarzeń związanych z zabezpieczeniami. Dowiedz się więcej o tym, jak potwierdzić naruszenie zabezpieczeń przy użyciu usługi Azure ATP i Defender for Cloud Apps.Baner nowego środowiska

Na stronach portalu usługi Azure ATP, na których dostępne jest nowe środowisko w portalu Defender for Cloud Apps, są wyświetlane nowe banery opisujące dostępne linki dostępu.Ta wersja zawiera również ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Wersja 2.103 usługi Azure ATP

Wydany 15 grudnia 2019 r.

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Wersja 2.102 usługi Azure ATP

Wydany 8 grudnia 2019 r.

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Listopad 2019

Wersja 2.101 usługi Azure ATP

Wydany 24 listopada 2019 r.

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Wersja 2.100 usługi Azure ATP

Wydany 17 listopada 2019 r.

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Wersja 2.99 usługi Azure ATP

Wydany 3 listopada 2019 r.

Ulepszenie funkcji: dodano powiadomienie interfejsu użytkownika o dostępności portalu Defender for Cloud Apps do portalu usługi Azure ATP

Aby wszyscy użytkownicy byli świadomi dostępności rozszerzonych funkcji dostępnych za pomocą portalu Defender for Cloud Apps, do portalu dodano powiadomienie z istniejącej osi czasu alertu usługi Azure ATP.Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Październik 2019

Wersja 2.98 usługi Azure ATP

Wydany 27 października 2019 r.

Ulepszenie funkcji: Podejrzany alert o ataku siłowym

Ulepszono alert o podejrzanym ataku siłowym (SMB) przy użyciu dodatkowej analizy i ulepszoną logikę wykrywania w celu zmniejszenia niegroźnych wyników alertów prawdziwie dodatnich (B-TP) i fałszywie dodatnich (FP ).Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Wersja 2.97 usługi Azure ATP

Wydany 6 października 2019 r.

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Wrzesień 2019

Wersja 2.96 usługi Azure ATP

Wydany 22 września 2019 r.

Wzbogacone dane uwierzytelniania NTLM przy użyciu zdarzenia systemu Windows 8004

Czujniki usługi Azure ATP mogą teraz automatycznie odczytywać i wzbogacać działania uwierzytelniania NTLM przy użyciu danych serwera, do których uzyskano dostęp, gdy inspekcja NTLM jest włączona, a zdarzenie systemu Windows 8004 jest włączone. Usługa Azure ATP analizuje zdarzenia systemu Windows 8004 dla uwierzytelniania NTLM w celu wzbogacenia danych uwierzytelniania NTLM używanych do analizy zagrożeń i alertów usługi Azure ATP. Ta rozszerzona funkcja zapewnia działanie dostępu do zasobów za pośrednictwem danych NTLM, a także wzbogacone działania logowania zakończone niepowodzeniem, w tym komputer docelowy, do którego użytkownik próbował uzyskać dostęp, ale nie mógł uzyskać do nich dostępu.Dowiedz się więcej o działaniach uwierzytelniania NTLM przy użyciu zdarzenia systemu Windows 8004.

Wersja zawiera również ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Wersja 2.95 usługi Azure ATP

Wydany 15 września 2019 r.

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Wersja 2.94 usługi Azure ATP

Wydany 8 września 2019 r.

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Wersja 2.93 usługi Azure ATP

Wydany 1 września 2019 r.

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Sierpień 2019

Wersja 2.92 usługi Azure ATP

Wydany 25 sierpnia 2019 r.

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Wersja 2.91 usługi Azure ATP

Wydany 18 sierpnia 2019 r.

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Wersja 2.90 usługi Azure ATP

Wydany 11 sierpnia 2019 r.

- Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Wersja 2.89 usługi Azure ATP

Wydany 4 sierpnia 2019 r.

Ulepszenia metody czujnika

Aby uniknąć nadmiernego generowania ruchu NTLM podczas tworzenia dokładnych ocen ścieżki ruchu bocznego (LMP), wprowadzono ulepszenia metod czujnika usługi Azure ATP, aby w mniejszym stopniu polegać na użyciu protokołu NTLM i bardziej znacząco korzystać z protokołu Kerberos.Ulepszenie alertu: Podejrzenie użycia złotego biletu (nieistniejące konto)

Zmiany nazwy SAM zostały dodane do pomocniczych typów dowodów wymienionych w tym typie alertu. Aby dowiedzieć się więcej na temat alertu, w tym sposobu zapobiegania tego typu działaniom i korygować, zobacz Podejrzane użycie złotego biletu (nieistniejące konto).Ogólna dostępność: Podejrzenie naruszenia uwierzytelniania NTLM

Alert dotyczący podejrzewanego naruszenia uwierzytelniania NTLM nie jest już w trybie podglądu i jest teraz ogólnie dostępny.Wersja zawiera ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Lipiec 2019

Wersja 2.88 usługi Azure ATP

Wydany 28 lipca 2019 r.

- Ta wersja obejmuje ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Wersja 2.87 usługi Azure ATP

Wydany 21 lipca 2019 r.

Ulepszenie funkcji: automatyczne zbieranie zdarzeń dziennika systemu dla czujników autonomicznych usługi Azure ATP

Przychodzące połączenia dziennika systemowego dla czujników autonomicznych usługi Azure ATP są teraz w pełni zautomatyzowane, jednocześnie usuwając opcję przełącznika z ekranu konfiguracji. Te zmiany nie mają wpływu na wychodzące połączenia Syslog.Ta wersja obejmuje ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Wersja 2.86 usługi Azure ATP

Wydany 14 lipca 2019 r.

Nowy alert zabezpieczeń: Podejrzenie naruszenia uwierzytelniania NTLM (identyfikator zewnętrzny 2039)

Nowy alert zabezpieczeń dotyczący naruszenia uwierzytelniania NTLM w usłudze Azure ATP jest teraz dostępny w publicznej wersji zapoznawczej. W tym wykrywaniu alert zabezpieczeń usługi Azure ATP jest wyzwalany, gdy podejrzewa się, że użycie ataku "man-in-the-middle" spowoduje pomyślne pominięcie kontroli integralności komunikatów NTLM (MIC), luki w zabezpieczeniach opisanej w temacie Microsoft CVE-2019-040. Tego typu ataki próbują obniżyć poziom funkcji zabezpieczeń NTLM i pomyślnie uwierzytelnić się, aby osiągnąć ostateczny cel, jakim jest pomyślne ruchy boczne.Ulepszenie funkcji: Identyfikacja wzbogaconego systemu operacyjnego urządzenia

Do tej pory usługa Azure ATP dostarczała informacje o systemie operacyjnym urządzeń jednostki na podstawie dostępnego atrybutu w usłudze Active Directory. Wcześniej, jeśli informacje o systemie operacyjnym były niedostępne w usłudze Active Directory, informacje były również niedostępne na stronach jednostek usługi Azure ATP. Począwszy od tej wersji, usługa Azure ATP udostępnia teraz te informacje dla urządzeń, na których usługa Active Directory nie ma informacji lub nie jest zarejestrowana w usłudze Active Directory przy użyciu wzbogaconych metod identyfikacji systemu operacyjnego urządzeń.Dodanie wzbogaconych danych identyfikacyjnych systemu operacyjnego pomaga identyfikować urządzenia niezarejestrowane i nieobjęte systemem Windows, jednocześnie pomagając w procesie badania. Aby dowiedzieć się więcej na temat rozpoznawania nazw sieciowych w usłudze Azure ATP, zobacz Understanding Network Name Resolution (NNR) (Omówienie rozpoznawania nazw sieciowych).

Nowa funkcja: uwierzytelniony serwer proxy — wersja zapoznawcza

Usługa Azure ATP obsługuje teraz uwierzytelniony serwer proxy. Określ adres URL serwera proxy przy użyciu wiersza polecenia czujnika i określ nazwę użytkownika/hasło, aby używać serwerów proxy wymagających uwierzytelniania. Aby uzyskać więcej informacji na temat korzystania z uwierzytelnionego serwera proxy, zobacz Konfigurowanie serwera proxy.Ulepszenie funkcji: zautomatyzowany proces synchronizatora domeny

Proces wyznaczania i tagowania kontrolerów domeny jako kandydatów synchronizatora domeny podczas instalacji i bieżącej konfiguracji jest teraz w pełni zautomatyzowany. Opcja przełącznika umożliwiająca ręczne wybranie kontrolerów domeny jako kandydatów synchronizatora domeny zostanie usunięta.Ta wersja zawiera również ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Wersja 2.85 usługi Azure ATP

Wydany 7 lipca 2019 r.

- Ta wersja obejmuje ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Wersja 2.84 usługi Azure ATP

Wydany 1 lipca 2019 r.

Obsługa nowej lokalizacji: Centrum danych Azure Uk

Wystąpienia usługi Azure ATP są teraz obsługiwane w centrum danych azure uk. Aby dowiedzieć się więcej na temat tworzenia wystąpień usługi Azure ATP i odpowiednich lokalizacji centrum danych, zobacz Krok 1 instalacji usługi Azure ATP.Ulepszenie funkcji: nowa nazwa i funkcje alertu Podejrzane dodatki do poufnych grup (identyfikator zewnętrzny 2024)

Alert Podejrzane dodatki do poufnych grup został wcześniej nazwany alertem Podejrzane modyfikacje poufnych grup . Identyfikator zewnętrzny alertu (identyfikator 2024) pozostaje taki sam. Opisowa zmiana nazwy dokładniej odzwierciedla cel alertów dotyczących dodawania do poufnych grup. Rozszerzony alert zawiera również nowe dowody i ulepszone opisy. Aby uzyskać więcej informacji, zobacz Podejrzane dodatki do grup poufnych.Nowa funkcja dokumentacji: Przewodnik dotyczący przenoszenia z usługi Advanced Threat Analytics do usługi Azure ATP

Ten nowy artykuł zawiera wymagania wstępne, wskazówki dotyczące planowania, a także kroki konfiguracji i weryfikacji dotyczące przechodzenia z usługi ATA do usługi Azure ATP. Aby uzyskać więcej informacji, zobacz Przenoszenie z usługi ATA do usługi Azure ATP.Ta wersja zawiera również ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Czerwiec 2019 r.

Wersja 2.83 usługi Azure ATP

Wydany 23 czerwca 2019 r.

Ulepszenie funkcji: alert dotyczący tworzenia podejrzanej usługi (identyfikator zewnętrzny 2026)

Ten alert zawiera teraz ulepszoną stronę alertu z dodatkowymi dowodami i nowym opisem. Aby uzyskać więcej informacji, zobacz Alert dotyczący zabezpieczeń tworzenia podejrzanej usługi.Obsługa nazewnictwa wystąpień: dodano obsługę prefiksu domeny tylko do cyfr

Dodano obsługę tworzenia wystąpienia usługi Azure ATP przy użyciu początkowych prefiksów domeny zawierających tylko cyfry. Na przykład użycie prefiksów domeny początkowej tylko z cyfrą, takich jak 123456.contoso.com, jest teraz obsługiwane.Ta wersja zawiera również ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Wersja 2.82 usługi Azure ATP

Wydany 18 czerwca 2019 r.

Nowa publiczna wersja zapoznawcza

Środowisko badania zagrożeń tożsamości usługi Azure ATP jest teraz dostępne w publicznej wersji zapoznawczej i jest dostępne dla wszystkich dzierżaw chronionych przez usługę Azure ATP. Zobacz Środowisko badania Microsoft Defender for Cloud Apps usługi Azure ATP, aby dowiedzieć się więcej.Ogólna dostępność

Obsługa usługi Azure ATP dla niezaufanych lasów jest teraz ogólnie dostępna. Zobacz Wiele lasów usługi Azure ATP, aby dowiedzieć się więcej.Ta wersja obejmuje ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Wersja 2.81 usługi Azure ATP

Wydany 10 czerwca 2019 r.

- Ta wersja obejmuje ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Wersja 2.80 usługi Azure ATP

Wydany 2 czerwca 2019 r.

Ulepszenie funkcji: alert dotyczący podejrzanego połączenia sieci VPN

Ten alert zawiera teraz ulepszone dowody i teksty w celu zwiększenia użyteczności. Aby uzyskać więcej informacji na temat funkcji alertów i sugerowanych kroków korygowania i zapobiegania, zobacz opis alertu podejrzanego połączenia sieci VPN.Ta wersja zawiera również ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Maj 2019 r.

Wersja 2.79 usługi Azure ATP

Wydany 26 maja 2019 r.

Ogólna dostępność: Rekonesans podmiotu zabezpieczeń (LDAP) (identyfikator zewnętrzny 2038)

Ten alert jest teraz ogólnie dostępny (ogólna dostępność). Aby uzyskać więcej informacji na temat alertu, funkcji alertów oraz sugerowanych działań korygowania i zapobiegania, zobacz opis alertu rekonesansu podmiotu zabezpieczeń (LDAP)

Ta wersja zawiera również ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Wersja 2.78 usługi Azure ATP

Wydany 19 maja 2019 r.

Ulepszenie funkcji: jednostki wrażliwe

Ręczne tagowanie poufne dla serwerów exchangeTeraz można ręcznie tagować jednostki jako serwery programu Exchange podczas konfiguracji.

Aby ręcznie oznaczyć jednostkę jako Exchange Server:

- W portalu usługi Azure ATP wybierz pozycję Konfiguracja.

- W obszarze Wykrywanie wybierz pozycję Tagi jednostki, a następnie wybierz pozycję Poufne.

- Wybierz pozycję Serwery exchange, a następnie dodaj jednostkę, którą chcesz oznaczyć.

Po otagowaniu komputera jako Exchange Server zostanie on oznaczony jako Poufny i zostanie wyświetlony, że został oznaczony jako Exchange Server. Tag Poufne zostanie wyświetlony w profilu jednostki komputera, a komputer będzie brany pod uwagę we wszystkich wykryciach opartych na kontach poufnych i ścieżkach przenoszenia bocznego.

Ta wersja zawiera również ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Wersja 2.77 usługi Azure ATP

Wydany 12 maja 2019 r.

- Ta wersja obejmuje ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Wersja 2.76 usługi Azure ATP

Wydany 6 maja 2019 r.

- Ta wersja obejmuje ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Kwiecień 2019 r.

Wersja 2.75 usługi Azure ATP

Wydany 28 kwietnia 2019 r.

Ulepszenie funkcji: jednostki wrażliwe

Począwszy od tej wersji (2.75), maszyny zidentyfikowane jako serwery exchange przez usługę Azure ATP są teraz automatycznie oznaczane jako wrażliwe.Jednostki, które są automatycznie oznaczane jako wrażliwe , ponieważ działają jako serwery programu Exchange, wyświetlają tę klasyfikację jako przyczynę ich tagowania.

Ta wersja obejmuje ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Wersja 2.74 usługi Azure ATP

Wydanie: 14 kwietnia 2019 r.

- Ta wersja obejmuje ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Wersja 2.73 usługi Azure ATP

Wydany 10 kwietnia 2019 r.

- Ta wersja obejmuje ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Marzec 2019 r.

Wersja 2.72 usługi Azure ATP

Wydany 31 marca 2019 r.

Ulepszenie funkcji: głębokość w zakresie ścieżki ruchu bocznego (LMP)

Ścieżki przenoszenia bocznego (LMPs) są kluczową metodą odnajdywania zagrożeń i ryzyka w usłudze Azure ATP. Aby skupić się na krytycznych zagrożeniach dla najbardziej wrażliwych użytkowników, ta aktualizacja ułatwia i przyspiesza analizowanie i korygowanie zagrożeń dla wrażliwych użytkowników na każdym LMP, ograniczając zakres i głębokość każdego wyświetlonego grafu.Zobacz Ścieżki przenoszenia bocznego , aby dowiedzieć się więcej na temat sposobu, w jaki usługa Azure ATP używa adresów LMPs do zmniejszania ryzyka dostępu do każdej jednostki w środowisku.

Ta wersja zawiera również ulepszenia i poprawki błędów dla wewnętrznej infrastruktury czujników.

Wersja 2.71 usługi Azure ATP

Wydany 24 marca 2019 r.

Ulepszenie funkcji: alerty kondycji rozpoznawania nazw sieci (NNR)

Dodano alerty dotyczące kondycji dla poziomów ufności skojarzonych z alertami zabezpieczeń usługi Azure ATP opartymi na NNR. Każdy alert dotyczący kondycji zawiera praktyczne i szczegółowe zalecenia ułatwiające rozwiązywanie problemów z niskimi wskaźnikami sukcesu NNR.Zobacz Co to jest rozpoznawanie nazw sieci , aby dowiedzieć się więcej o tym, jak usługa Azure ATP używa nazwy NNR i dlaczego jest ważna dla dokładności alertów.

Obsługa serwera: dodano obsługę serwera 2019 przy użyciu KB4487044

Dodano obsługę Windows Server 2019 r. z poziomem poprawek KB4487044. Korzystanie z serwera 2019 bez poprawki nie jest obsługiwane i jest blokowane od tej aktualizacji.Ulepszenie funkcji: wykluczenie alertów oparte na użytkownikach