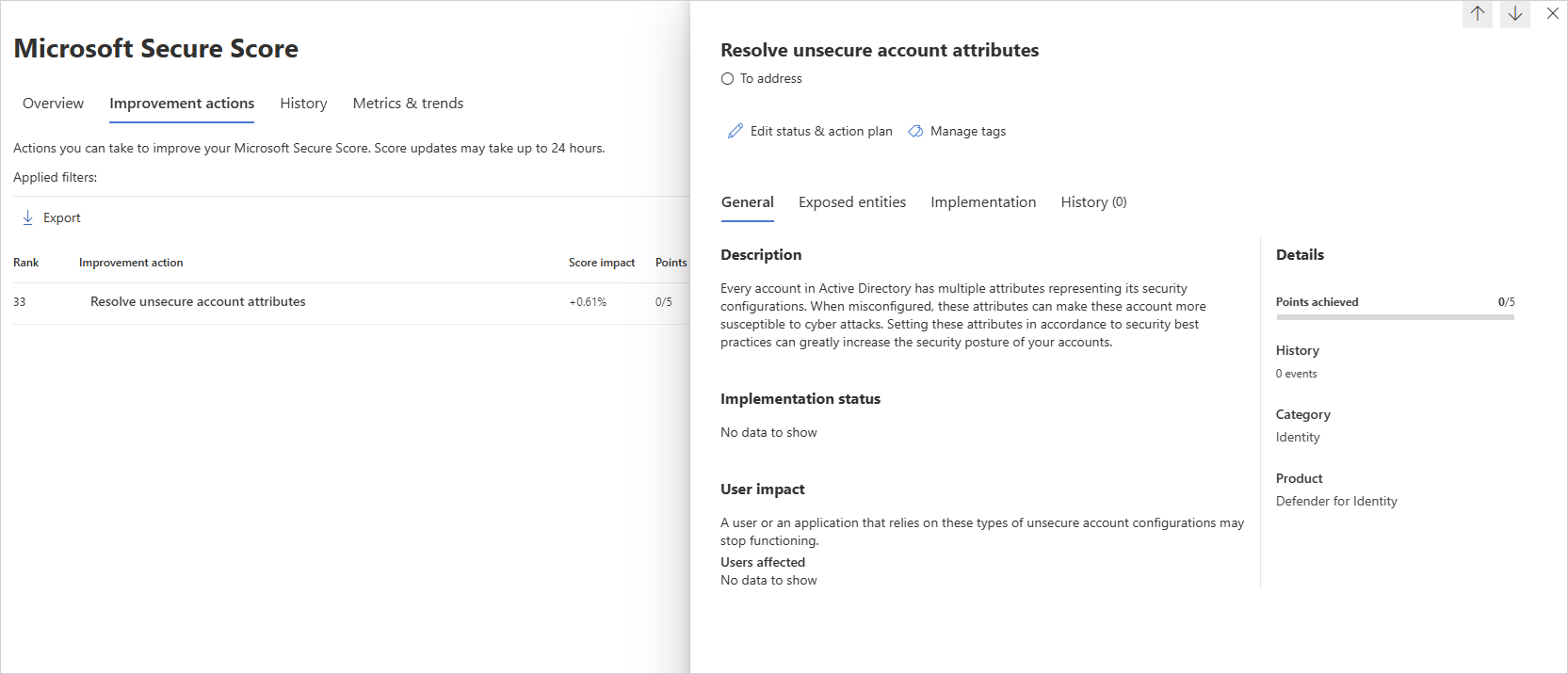

Ocena zabezpieczeń: Niezabezpieczone atrybuty konta

Co to są niezabezpieczone atrybuty konta?

Microsoft Defender for Identity stale monitoruje środowisko, aby identyfikować konta z wartościami atrybutów, które uwidaczniają zagrożenie bezpieczeństwa, oraz raportuje te konta, aby ułatwić ochronę środowiska.

Jakie ryzyko stwarzają atrybuty niezabezpieczonego konta?

Organizacje, które nie zabezpieczają swoich atrybutów konta, pozostawiają drzwi odblokowane dla złośliwych aktorów.

Złośliwi aktorzy, podobnie jak złodzieje, często szukają najprostszego i najcichszego sposobu w dowolnym środowisku. Konta skonfigurowane z niezabezpieczonymi atrybutami to okna możliwości dla osób atakujących i mogą narażać ryzyko.

Jeśli na przykład atrybut PasswordNotRequired jest włączony, osoba atakująca może łatwo uzyskać dostęp do konta. Jest to szczególnie ryzykowne, jeśli konto ma uprzywilejowany dostęp do innych zasobów.

Jak mogę użyć tej oceny zabezpieczeń?

Przejrzyj zalecaną akcję pod adresem https://security.microsoft.com/securescore?viewid=actions , aby dowiedzieć się, które konta mają niezabezpieczone atrybuty.

Wykonaj odpowiednie działania na tych kontach użytkowników, modyfikując lub usuwając odpowiednie atrybuty.

Korygowania

Użyj korygowania odpowiedniego dla odpowiedniego atrybutu zgodnie z opisem w poniższej tabeli.

| Zalecana akcja | Korygowania | Powód |

|---|---|---|

| Usuń nie wymagaj wstępnego uwierzytelniania Kerberos | Usuń to ustawienie z właściwości konta w usłudze Active Directory (AD) | Usunięcie tego ustawienia wymaga wstępnego uwierzytelniania Kerberos dla konta, co zapewnia lepsze zabezpieczenia. |

| Usuwanie hasła magazynu przy użyciu szyfrowania odwracalnego | Usuń to ustawienie z właściwości konta w usłudze AD | Usunięcie tego ustawienia uniemożliwia łatwe odszyfrowywanie hasła konta. |

| Usuwanie hasła nie jest wymagane | Usuń to ustawienie z właściwości konta w usłudze AD | Usunięcie tego ustawienia wymaga użycia hasła z kontem i zapobiega nieautoryzowanemu dostępowi do zasobów. |

| Usuwanie hasła przechowywanego ze słabym szyfrowaniem | Resetowanie hasła konta | Zmiana hasła konta umożliwia użycie silniejszych algorytmów szyfrowania do jego ochrony. |

| Włączanie obsługi szyfrowania Kerberos AES | Włączanie funkcji AES we właściwościach konta w usłudze AD | Włączenie AES128_CTS_HMAC_SHA1_96 lub AES256_CTS_HMAC_SHA1_96 na koncie pomaga zapobiegać używaniu słabszych szyfrów szyfrowania do uwierzytelniania Kerberos. |

| Usuń użycie typów szyfrowania Kerberos DES dla tego konta | Usuń to ustawienie z właściwości konta w usłudze AD | Usunięcie tego ustawienia umożliwia użycie silniejszych algorytmów szyfrowania dla hasła konta. |

| Usuwanie głównej nazwy usługi (SPN) | Usuń to ustawienie z właściwości konta w usłudze AD | Jeśli konto użytkownika jest skonfigurowane z zestawem nazw SPN, oznacza to, że konto zostało skojarzone z co najmniej jedną nazwą SPN. Zwykle dzieje się tak, gdy usługa jest zainstalowana lub zarejestrowana do uruchomienia w ramach określonego konta użytkownika, a nazwa SPN jest tworzona w celu unikatowego identyfikowania obszaru roboczego usługi na potrzeby uwierzytelniania Kerberos. To zalecenie zostało wyświetlone tylko dla poufnych kont. |

Użyj flagi UserAccountControl , aby manipulować profilami konta użytkownika. Więcej informacji można znaleźć w następujących artykułach:

- Windows Server dokumentacji rozwiązywania problemów.

- Właściwości użytkownika — sekcja konta

- Wprowadzenie do ulepszeń Centrum administracyjnego usługi Active Directory (poziom 100)

- Centrum administracyjne usługi Active Directory

Uwaga

Podczas gdy oceny są aktualizowane niemal w czasie rzeczywistym, wyniki i stany są aktualizowane co 24 godziny. Mimo że lista jednostek, których dotyczy problem, zostanie zaktualizowana w ciągu kilku minut od zaimplementowania zaleceń, stan może zająć trochę czasu, dopóki nie zostanie oznaczony jako Ukończono.