Omówienie alertów zabezpieczeń

Microsoft Defender for Identity alerty zabezpieczeń wyjaśniają w jasnym języku i grafice, które podejrzane działania zostały zidentyfikowane w sieci oraz podmioty i komputery biorące udział w zagrożeniach. Alerty są klasyfikowane pod kątem ważności, zakodowane kolorami, aby ułatwić wizualne filtrowanie i organizowanie według fazy zagrożenia. Każdy alert ma na celu ułatwienie szybkiego zrozumienia, co dzieje się w sieci. Listy dowodów alertów zawierają bezpośrednie linki do zaangażowanych użytkowników i komputerów, aby ułatwić i kierować badania.

W tym artykule dowiesz się, jak używać alertów zabezpieczeń usługi Defender for Identity.

- Struktura alertów zabezpieczeń

- Klasyfikacje alertów zabezpieczeń

- Kategorie alertów zabezpieczeń

- Zaawansowane badanie alertów zabezpieczeń

- Powiązane jednostki

- Defender for Identity i NNR (rozpoznawanie nazw sieciowych)

Struktura alertów zabezpieczeń

Każdy alert zabezpieczeń usługi Defender for Identity zawiera historię alertu. Jest to łańcuch zdarzeń związanych z tym alertem w kolejności chronologicznej i inne ważne informacje związane z alertem.

Na stronie alertu można:

Zarządzanie alertem — zmienia stan, przypisanie i klasyfikację alertu. Możesz również dodać komentarz tutaj.

Eksportowanie — pobieranie szczegółowego raportu programu Excel do analizy

Łączenie alertu z innym incydentem — łączenie alertu z nowym istniejącym incydentem

Aby uzyskać więcej informacji na temat alertów, zobacz Badanie alertów w Microsoft Defender XDR.

Klasyfikacje alertów zabezpieczeń

Po odpowiednim zbadaniu wszystkie alerty zabezpieczeń usługi Defender for Identity można sklasyfikować jako jeden z następujących typów działań:

Prawdziwie dodatnie (TP): złośliwa akcja wykryta przez usługę Defender for Identity.

Niegroźny wynik prawdziwie dodatni (B-TP): akcja wykryta przez usługę Defender for Identity, która jest prawdziwa, ale nie złośliwa, na przykład test penetrowy lub znane działanie wygenerowane przez zatwierdzoną aplikację.

Fałszywie dodatni (FP): fałszywy alarm, co oznacza, że działanie nie miało miejsca.

Czy alert zabezpieczeń to TP, B-TP lub FP

Dla każdego alertu zadawaj następujące pytania, aby określić klasyfikację alertów i pomóc w podjęciu decyzji, co należy zrobić dalej:

- Jak często występuje ten konkretny alert zabezpieczeń w twoim środowisku?

- Czy alert został wyzwolony przez te same typy komputerów lub użytkowników? Na przykład serwery z tą samą rolą lub użytkownikami z tej samej grupy/działu? Jeśli komputery lub użytkownicy byli podobni, możesz zdecydować się go wykluczyć, aby uniknąć dodatkowych przyszłych alertów fp.

Uwaga

Wzrost liczby alertów o dokładnie tym samym typie zwykle zmniejsza poziom podejrzanego/ważnego alertu. W przypadku powtarzających się alertów sprawdź konfiguracje i użyj szczegółów i definicji alertów zabezpieczeń, aby dokładnie zrozumieć, co się dzieje, co powoduje powtórzenie.

Kategorie alertów zabezpieczeń

Alerty zabezpieczeń usługi Defender for Identity są podzielone na następujące kategorie lub fazy, takie jak fazy widoczne w typowym łańcuchu ataków cybernetycznych. Dowiedz się więcej o każdej fazie i alertach zaprojektowanych do wykrywania każdego ataku, korzystając z następujących linków:

- Alerty rekonesansu

- Alerty dotyczące naruszeń poświadczeń

- Alerty dotyczące przenoszenia bocznego

- Alerty dotyczące dominacji domeny

- Alerty eksfiltracji

Zaawansowane badanie alertów zabezpieczeń

Aby uzyskać więcej informacji na temat alertu zabezpieczeń, wybierz pozycję Eksportuj na stronie szczegółów alertu, aby pobrać szczegółowy raport alertów programu Excel.

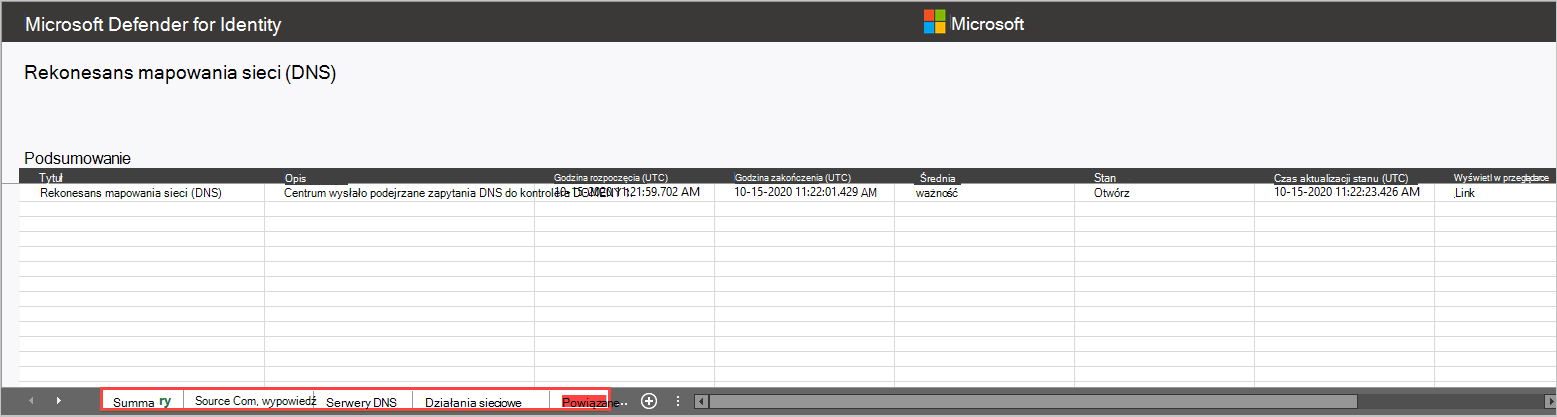

Pobrany plik zawiera szczegóły podsumowania alertu na pierwszej karcie, w tym:

- Tytuł

- Opis

- Godzina rozpoczęcia (UTC)

- Godzina zakończenia (UTC)

- Ważność — niska/średnia/wysoka

- Stan — otwieranie/zamykanie

- Czas aktualizacji stanu (UTC)

- Wyświetl w przeglądarce

Wszystkie zaangażowane jednostki, w tym konta, komputery i zasoby, są rozdzielone ich rolą. W zależności od alertu podane są szczegóły dotyczące jednostki źródłowej, docelowej lub zaatakowanej.

Większość kart zawiera następujące dane na jednostkę:

Name (Nazwa)

Szczegóły

Wpisać

SamName

Komputer źródłowy

Użytkownik źródłowy (jeśli jest dostępny)

Kontrolery domeny

Dostępny zasób: czas, komputer, nazwa, szczegóły, typ, usługa.

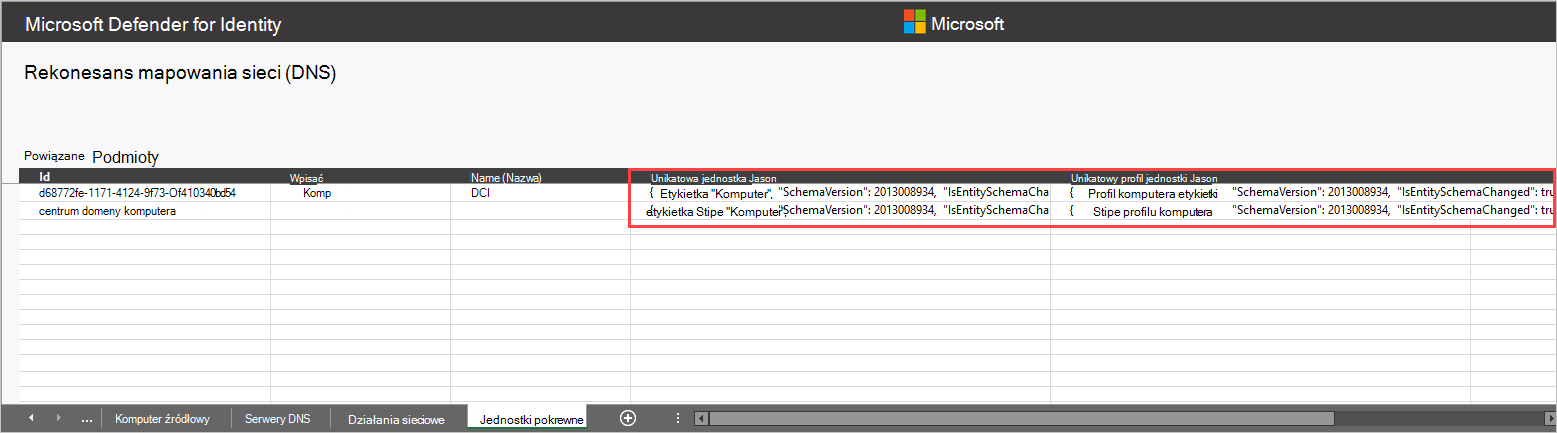

Powiązane jednostki: ID, Type, Name, Unique Entity Json, Unique Entity Profile Json

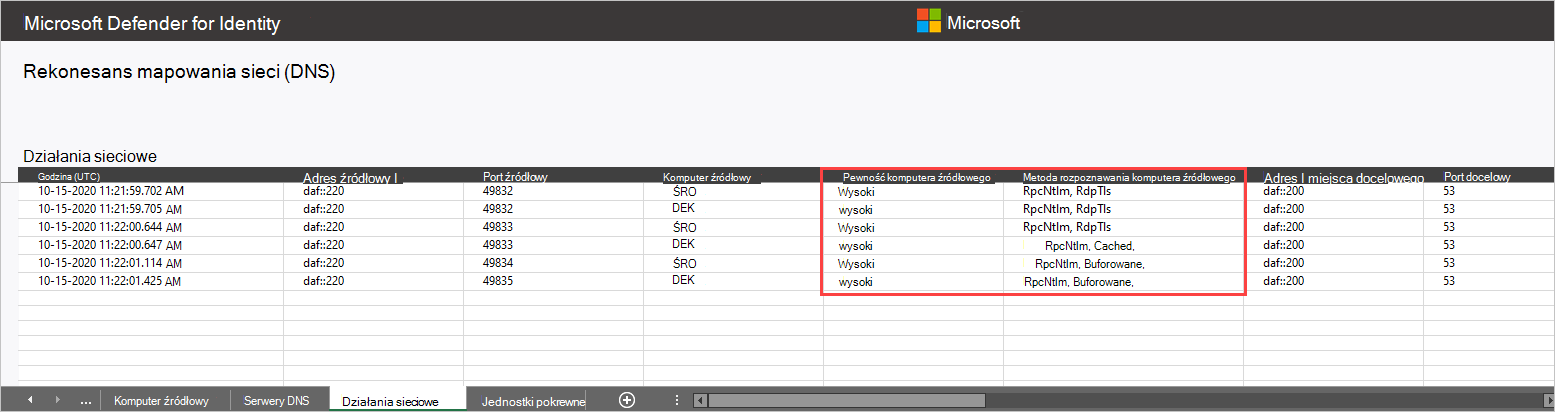

Wszystkie nieprzetworzone działania przechwycone przez usługę Defender for Identity Sensors związane z alertem (działania sieciowe lub zdarzeń), w tym:

- Działania sieciowe

- Działania zdarzeń

Niektóre alerty mają dodatkowe karty, takie jak szczegóły dotyczące:

- Zaatakowane konta, gdy podejrzany atak użył sił zbrojnych.

- Serwery systemu nazw domen (DNS), gdy podejrzewany atak obejmował rekonesans mapowania sieci (DNS).

Przykład:

Powiązane jednostki

W każdym alertie ostatnia karta zawiera jednostki pokrewne. Jednostki pokrewne to wszystkie jednostki zaangażowane w podejrzane działanie bez rozdzielania "roli", jaką odegrały w alercie. Każda jednostka ma dwa pliki JSON: Unique Entity Json i Unique Entity Profile Json. Użyj tych dwóch plików JSON, aby dowiedzieć się więcej o jednostce i pomóc w zbadaniu alertu.

Unikatowy plik Json jednostki

Zawiera dane usługi Defender for Identity poznane w usłudze Active Directory dotyczące konta. Obejmuje to wszystkie atrybuty, takie jak Distinguished Name, SID, LockoutTime i PasswordExpiryTime. W przypadku kont użytkowników obejmują dane, takie jak Dział, Poczta i Numer telefonu. W przypadku kont komputerów zawiera dane, takie jak OperatingSystem, IsDomainController i DnsName.

Plik Json unikatowego profilu jednostki

Zawiera wszystkie dane usługi Defender for Identity profilowane w jednostce. Usługa Defender for Identity korzysta z przechwyconych działań sieciowych i zdarzeń, aby dowiedzieć się więcej o użytkownikach i komputerach środowiska. Usługa Defender for Identity profiluje odpowiednie informacje na jednostkę. Te informacje współtworzą możliwości identyfikacji zagrożeń usługi Defender for Identity.

Jak mogę użyć usługi Defender dla informacji o tożsamości w badaniu?

Badania mogą być w razie potrzeby tak szczegółowe. Poniżej przedstawiono kilka pomysłów dotyczących sposobów badania przy użyciu danych dostarczonych przez usługę Defender for Identity.

- Sprawdź, czy wszyscy powiązani użytkownicy należą do tej samej grupy lub działu.

- Czy powiązani użytkownicy udostępniają zasoby, aplikacje lub komputery?

- Czy konto jest aktywne, mimo że jego hasłoExpiryTime zostało już przekazane?

Defender for Identity i NNR (rozpoznawanie nazw sieciowych)

Funkcje wykrywania tożsamości w usłudze Defender polegają na aktywnym rozpoznawaniu nazw sieci (NNR) w celu rozpoznawania adresów IP na komputerach w organizacji. Za pomocą NNR usługa Defender for Identity może skorelować pierwotne działania (zawierające adresy IP) z odpowiednimi komputerami biorącymi udział w każdym działaniu. Na podstawie pierwotnych działań usługa Defender for Identity profiluje jednostki, w tym komputery, i generuje alerty.

Dane NNR mają kluczowe znaczenie dla wykrywania następujących alertów:

- Podejrzenie kradzieży tożsamości (pass-the-ticket)

- Podejrzenie ataku DCSync (replikacja usług katalogowych)

- Rekonesans mapowania sieci (DNS)

Użyj informacji NNR podanych na karcie Działania sieciowe raportu pobierania alertu, aby określić, czy alert jest fp. W przypadku alertu fp często jest to, że wynik pewności NNR jest podawany z małą pewnością.

Pobieranie danych raportu jest wyświetlane w dwóch kolumnach:

Komputer źródłowy/docelowy

- Pewność — pewność niskiej rozdzielczości może wskazywać na nieprawidłowe rozpoznawanie nazw.

Komputer źródłowy/docelowy

- Metoda rozpoznawania — udostępnia metody NNR używane do rozpoznawania adresu IP na komputerze w organizacji.

Aby uzyskać więcej informacji na temat pracy z alertami zabezpieczeń usługi Defender for Identity, zobacz Praca z alertami zabezpieczeń.