Ocena zabezpieczeń: Niezabezpieczone delegowanie protokołu Kerberos

Co to jest delegowanie protokołu Kerberos?

Delegowanie protokołu Kerberos to ustawienie delegowania, które umożliwia aplikacjom żądanie poświadczeń dostępu użytkownika końcowego w celu uzyskania dostępu do zasobów w imieniu użytkownika źródłowego.

Jakie ryzyko stwarza niezabezpieczone delegowanie protokołu Kerberos dla organizacji?

Niezabezpieczone delegowanie protokołu Kerberos umożliwia jednostce personifikację do dowolnej innej wybranej usługi. Załóżmy na przykład, że masz witrynę internetową usług IIS, a konto puli aplikacji jest skonfigurowane z nieograniczonym delegowaniem. Witryna sieci Web usług IIS ma również włączone uwierzytelnianie systemu Windows, co umożliwia natywne uwierzytelnianie Kerberos, a witryna używa SQL Server zaplecza dla danych biznesowych. Przy użyciu konta Administracja domeny przejdź do witryny internetowej usług IIS i uwierzytelniasz się w niej. Witryna sieci Web korzystająca z nieograniczonego delegowania może pobrać bilet usługi z kontrolera domeny do usługi SQL i zrobić to w swojej nazwie.

Głównym problemem z delegowaniem protokołu Kerberos jest to, że musisz zaufać aplikacji, aby zawsze robić to, co należy. Złośliwi aktorzy mogą zamiast tego wymusić, aby aplikacja zrobiła coś złego. Jeśli jesteś zalogowany jako administrator domeny, witryna może utworzyć bilet do innych usług, które chce, działając jako ty, administrator domeny. Na przykład lokacja może wybrać kontroler domeny i wprowadzić zmiany w grupie administratorów przedsiębiorstwa . Podobnie witryna może uzyskać skrót konta KRBTGT lub pobrać interesujący plik z działu zasobów ludzkich. Ryzyko jest jasne, a możliwości związane z niezabezpieczonym delegowaniem są prawie nieograniczone.

Poniżej przedstawiono opis ryzyka związanego z różnymi typami delegowania:

- Nieograniczone delegowanie: każda usługa może być nadużywana, jeśli jeden z wpisów delegowania jest poufny.

- Ograniczone delegowanie: ograniczone jednostki mogą być nadużywane, jeśli jeden z wpisów delegowania jest poufny.

- Ograniczone delegowanie oparte na zasobach (RBCD): ograniczone jednostki oparte na zasobach mogą być nadużywane, jeśli sama jednostka jest wrażliwa.

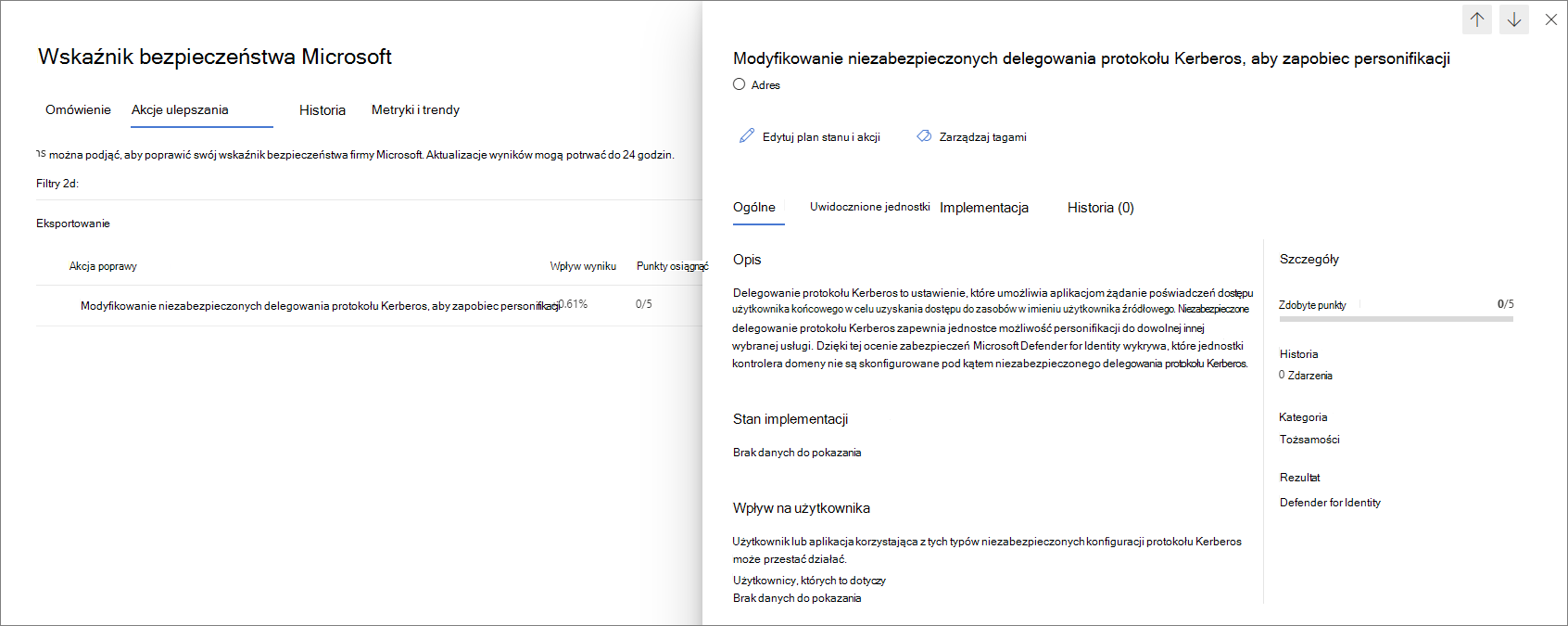

Jak mogę użyć tej oceny zabezpieczeń?

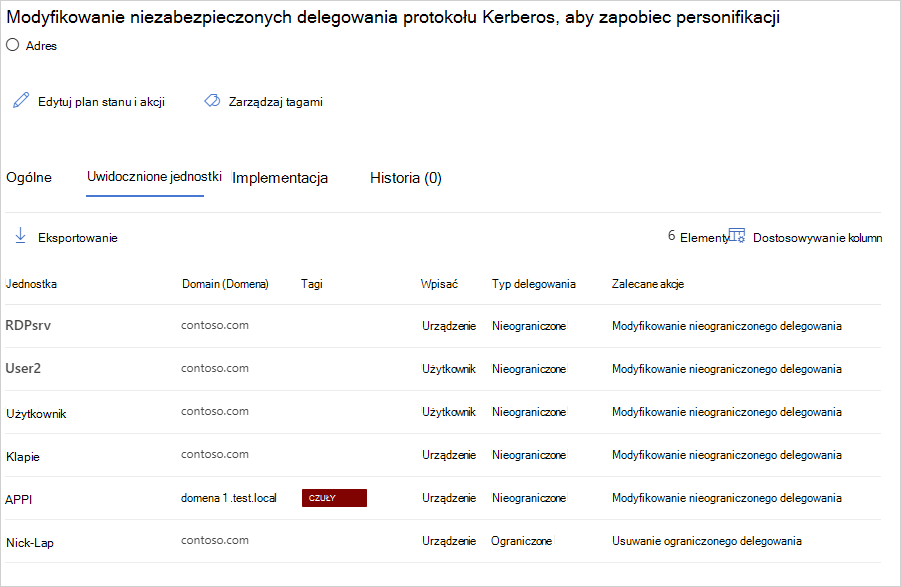

Przejrzyj zalecaną akcję pod adresem https://security.microsoft.com/securescore?viewid=actions , aby dowiedzieć się, które z jednostek innych niż kontroler domeny są skonfigurowane pod kątem niezabezpieczonego delegowania protokołu Kerberos.

Podejmij odpowiednie działania wobec zagrożonych użytkowników, takie jak usunięcie ich nieograniczonego atrybutu lub zmiana go na bardziej bezpieczne ograniczone delegowanie.

Uwaga

Podczas gdy oceny są aktualizowane niemal w czasie rzeczywistym, wyniki i stany są aktualizowane co 24 godziny. Mimo że lista jednostek, których dotyczy problem, zostanie zaktualizowana w ciągu kilku minut od zaimplementowania zaleceń, stan może zająć trochę czasu, dopóki nie zostanie oznaczony jako Ukończono.

Korygowania

Użyj korygowania odpowiedniego dla typu delegowania.

Delegowanie bez ograniczeń

Wyłącz delegowanie lub użyj jednego z następujących typów ograniczonego delegowania protokołu Kerberos (KCD):

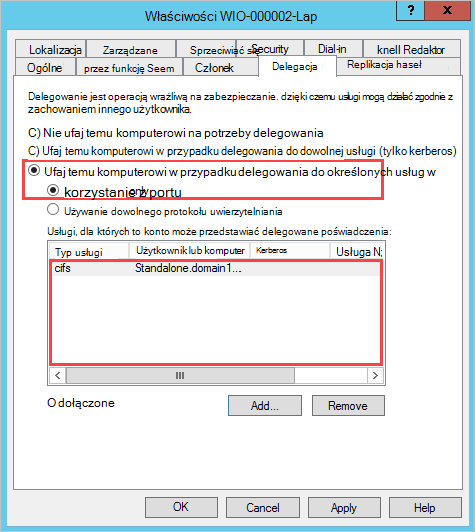

Delegowanie: Ogranicza usługi, które to konto może personifikować.

Wybierz pozycję Ufaj temu komputerowi w celu delegowania tylko do określonych usług.

Określ usługi, dla których to konto może przedstawiać delegowane poświadczenia.

Ograniczone delegowanie oparte na zasobach: Ogranicza, które jednostki mogą personifikować to konto.

Klucz KCD oparty na zasobach jest konfigurowany przy użyciu programu PowerShell. Polecenia cmdlet Set-ADComputer lub Set-ADUser są używane w zależności od tego, czy konto personifikujące jest kontem komputera, kontem użytkownika lub kontem usługi.

Delegowanie

Przejrzyj poufnych użytkowników wymienionych w zaleceniach i usuń ich z usług, do których konto, którego dotyczy problem, może przedstawić delegowane poświadczenia.

Ograniczone delegowanie oparte na zasobach (RBCD)

Przejrzyj poufnych użytkowników wymienionych w zaleceniach i usuń ich z zasobu. Aby uzyskać więcej informacji na temat konfigurowania rbcd, zobacz Konfigurowanie ograniczonego delegowania Kerberos (KCD) w Microsoft Entra Domain Services.