Rozpoznawanie nazw sieci w Microsoft Defender for Identity

Rozpoznawanie nazw sieciowych (NNR) jest głównym składnikiem funkcji Microsoft Defender for Identity. Usługa Defender for Identity przechwytuje działania oparte na ruchu sieciowym, zdarzeniach systemu Windows i funkcji ETW — te działania zwykle zawierają dane IP.

Przy użyciu NNR usługa Defender for Identity może korelować między nieprzetworzonymi działaniami (zawierającymi adresy IP) a odpowiednimi komputerami biorącymi udział w każdym działaniu. Na podstawie pierwotnych działań usługa Defender for Identity profiluje jednostki, w tym komputery, i generuje alerty zabezpieczeń dla podejrzanych działań.

Aby rozpoznać adresy IP do nazw komputerów, czujniki usługi Defender for Identity wyszukają adresy IP przy użyciu następujących metod:

Metody podstawowe:

- NTLM przez RPC (port TCP 135)

- NetBIOS (port UDP 137)

- RDP (port TCP 3389) — tylko pierwszy pakiet funkcji Hello klienta

Metoda pomocnicza:

- Wysyła zapytanie do serwera DNS przy użyciu odwrotnego wyszukiwania DNS adresu IP (UDP 53)

Aby uzyskać najlepsze wyniki, zalecamy użycie co najmniej jednej z metod podstawowych. Odwrotne wyszukiwanie dns adresu IP jest wykonywane tylko wtedy, gdy:

- Nie ma odpowiedzi z żadnej z metod podstawowych.

- Wystąpił konflikt w odpowiedzi otrzymanej z co najmniej dwóch metod podstawowych.

Uwaga

Na żadnym z portów nie jest wykonywane uwierzytelnianie.

Usługa Defender for Identity ocenia i określa system operacyjny urządzenia na podstawie ruchu sieciowego. Po pobraniu nazwy komputera czujnik usługi Defender for Identity sprawdza usługę Active Directory i używa odcisków palców TCP, aby sprawdzić, czy istnieje skorelowany obiekt komputera o tej samej nazwie komputera. Korzystanie z odcisków palców TCP pomaga zidentyfikować niezarejestrowane i inne urządzenia z systemem Windows, ułatwiając proces badania. Gdy czujnik usługi Defender for Identity znajdzie korelację, czujnik skojarzy adres IP z obiektem komputera.

W przypadkach, gdy nie jest pobierana żadna nazwa, nierozwiązany profil komputera przez adres IP jest tworzony przy użyciu adresu IP i odpowiedniego wykrytego działania.

Dane NNR mają kluczowe znaczenie dla wykrywania następujących zagrożeń:

- Podejrzenie kradzieży tożsamości (pass-the-ticket)

- Podejrzenie ataku DCSync (replikacja usług katalogowych)

- Rekonesans mapowania sieci (DNS)

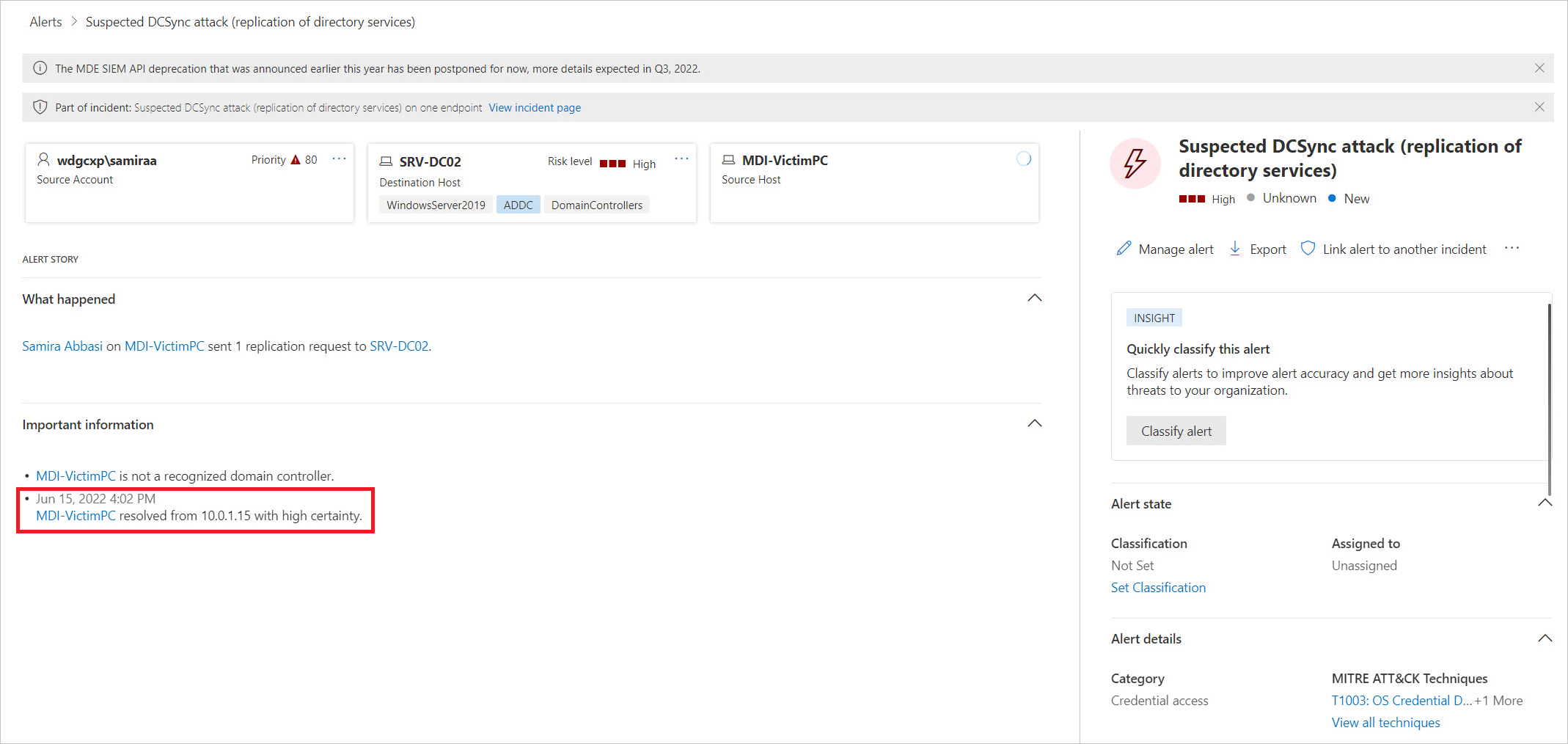

Aby zwiększyć możliwość określenia, czy alert jest prawdziwie dodatni (TP) lub fałszywie dodatni (FP), usługa Defender for Identity obejmuje stopień pewności rozpoznawania nazw komputerów w dowód każdego alertu zabezpieczeń.

Na przykład gdy nazwy komputerów są rozwiązywane z dużą pewnością , zwiększa to zaufanie do wynikowego alertu zabezpieczeń jako prawdziwie dodatniego lub TP.

Dowody obejmują czas, adres IP i nazwę komputera, do którego adres IP został rozpoznany. Gdy pewność rozpoznawania jest niska, użyj tych informacji, aby zbadać i sprawdzić, które urządzenie było w tej chwili prawdziwym źródłem adresu IP. Po potwierdzeniu urządzenia można określić, czy alert jest fałszywie dodatni , czy fp, podobnie jak w następujących przykładach:

Podejrzenie kradzieży tożsamości (pass-the-ticket) — alert został wyzwolony dla tego samego komputera.

Podejrzenie ataku DCSync (replikacja usług katalogowych) — alert został wyzwolony z kontrolera domeny.

Rekonesans mapowania sieci (DNS) — alert został wyzwolony z serwera DNS.

Zalecenia dotyczące konfiguracji

NTLM za pośrednictwem RPC:

- Sprawdź, czy port TCP 135 jest otwarty na potrzeby komunikacji przychodzącej z usługi Defender for Identity Sensors na wszystkich komputerach w środowisku.

- Sprawdź całą konfigurację sieci (zapory), ponieważ może to uniemożliwić komunikację z odpowiednimi portami.

Netbios:

- Sprawdź, czy port UDP 137 jest otwarty na potrzeby komunikacji przychodzącej z usługi Defender for Identity Sensors na wszystkich komputerach w środowisku.

- Sprawdź całą konfigurację sieci (zapory), ponieważ może to uniemożliwić komunikację z odpowiednimi portami.

RDP:

- Sprawdź, czy port TCP 3389 jest otwarty na potrzeby komunikacji przychodzącej z usługi Defender for Identity Sensors na wszystkich komputerach w środowisku.

- Sprawdź całą konfigurację sieci (zapory), ponieważ może to uniemożliwić komunikację z odpowiednimi portami.

Uwaga

- Wymagany jest tylko jeden z tych protokołów, ale zalecamy użycie wszystkich z nich.

- Dostosowane porty RDP nie są obsługiwane.

Wsteczny system DNS:

- Sprawdź, czy czujnik może dotrzeć do serwera DNS i czy włączono strefy wyszukiwania wstecznego.

Problemy z kondycją

Aby upewnić się, że usługa Defender for Identity działa idealnie, a środowisko jest poprawnie skonfigurowane, usługa Defender for Identity sprawdza stan rozpoznawania każdego czujnika i wysyła alert kondycji dla każdej metody, udostępniając listę czujników usługi Defender for Identity z niskim współczynnikiem powodzenia aktywnego rozpoznawania nazw przy użyciu każdej metody.

Uwaga

Aby wyłączyć opcjonalną metodę NNR w usłudze Defender for Identity, aby dopasować ją do potrzeb środowiska, otwórz zgłoszenie do pomocy technicznej.

Każdy alert dotyczący kondycji zawiera szczegółowe informacje o metodzie, czujnikach, problematycznych zasadach, a także zaleceniach dotyczących konfiguracji. Aby uzyskać więcej informacji na temat problemów z kondycją, zobacz Microsoft Defender for Identity problemy z kondycją czujnika.