Nieuw archief voor Microsoft Defender for Identity

Dit artikel bevat Microsoft Defender for Identity releaseopmerkingen voor versies en functies die meer dan 6 maanden geleden zijn uitgebracht.

Zie Wat is er nieuw in Microsoft Defender for Identity voor meer informatie over de nieuwste versies en functies.

Opmerking

Vanaf 15 juni 2022 biedt Microsoft geen ondersteuning meer voor de Defender for Identity-sensor op apparaten met Windows Server 2008 R2. We raden u aan om alle resterende domeincontrollers (DC's) of AD FS-servers waarop nog Windows Server 2008 R2 wordt uitgevoerd, te identificeren als een besturingssysteem en plannen te maken om deze bij te werken naar een ondersteund besturingssysteem.

Gedurende de twee maanden na 15 juni 2022 blijft de sensor functioneren. Na deze periode van twee maanden, vanaf 15 augustus 2022, werkt de sensor niet meer op Windows Server 2008 R2-platformen. Meer informatie vindt u op: https://aka.ms/mdi/2008r2

Juli 2023

Defender for Identity release 2.209

Deze versie bevat verbeteringen en bugfixes voor cloudservices en de Defender for Identity-sensor.

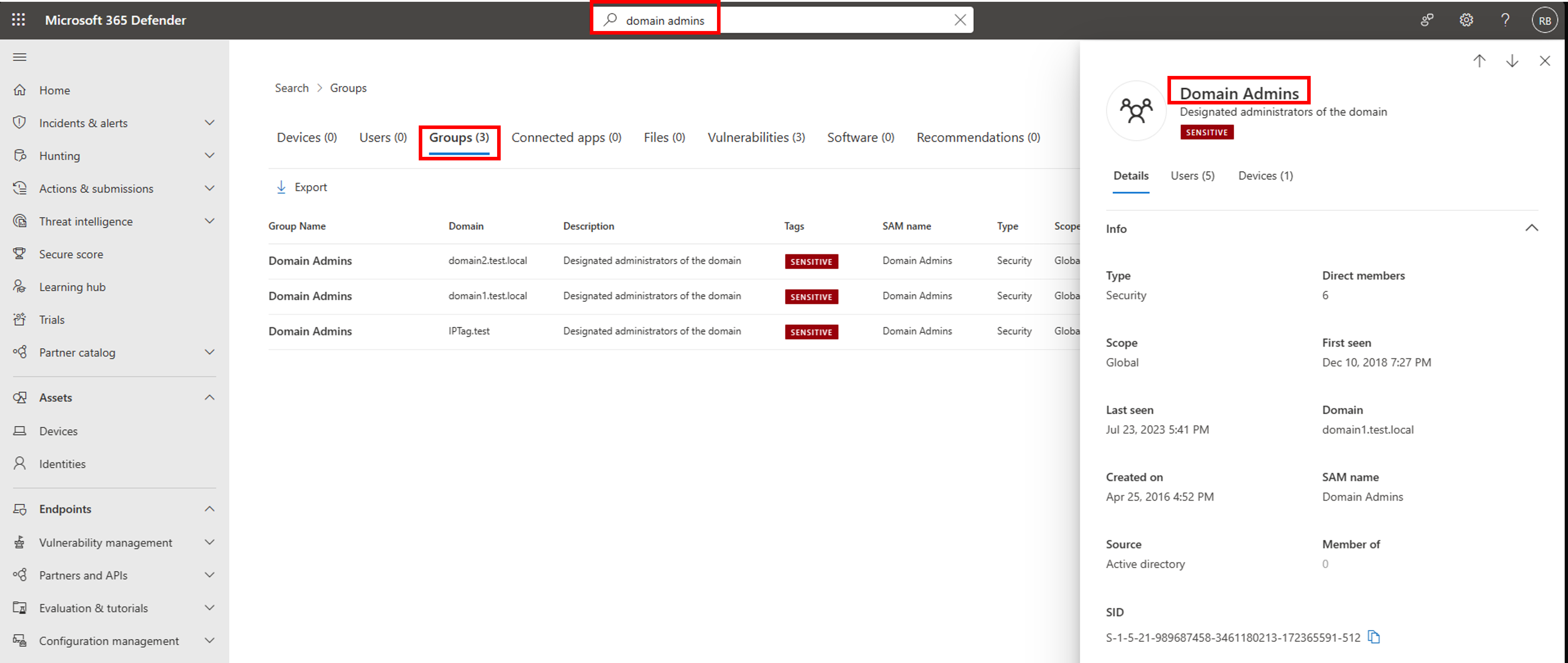

Zoeken naar Active Directory-groepen in Microsoft Defender XDR (preview)

De Microsoft Defender XDR algemene zoekopdracht ondersteunt nu zoeken op Active Directory-groepsnaam. Gevonden groepen worden weergegeven in de resultaten op een afzonderlijk tabblad Groepen. Selecteer een Active Directory-groep in uw zoekresultaten voor meer informatie, zoals:

- Type

- Bereik

- Domein

- SAM-naam

- SID

- Tijd voor het maken van groepen

- De eerste keer dat een activiteit van de groep is waargenomen

- Groepen die de geselecteerde groep bevatten

- Een lijst met alle groepsleden

Bijvoorbeeld:

Zie Microsoft Defender for Identity in Microsoft Defender XDR voor meer informatie.

Nieuwe rapporten over beveiligingspostuur

Met de identiteitsbeveiligingspostuurevaluaties van Defender for Identity worden acties in uw on-premises Active Directory configuraties proactief gedetecteerd en aanbevolen.

De volgende nieuwe evaluaties van beveiligingspostuur zijn nu beschikbaar in Microsoft Secure Score:

- Toegangsrechten verwijderen voor verdachte accounts met de machtiging Beheer SDHolder

- Niet-beheerdersaccounts met DCSync-machtigingen verwijderen

- Lokale beheerders verwijderen voor identiteitsassets

- Uw Defender for Identity-implementatie starten

Zie evaluaties van beveiligingspostuur van Microsoft Defender for Identity voor meer informatie.

Automatische omleiding voor de klassieke Defender for Identity-portal

De ervaring en functionaliteit van de Microsoft Defender for Identity portal worden geconvergeerd naar het XDR-platform (Extended Detection and Response) van Microsoft, Microsoft Defender XDR. Vanaf 6 juli 2023 worden klanten die de klassieke Defender for Identity-portal gebruiken, automatisch omgeleid naar Microsoft Defender XDR, zonder de optie om terug te keren naar de klassieke portal.

Zie ons blogbericht en Microsoft Defender for Identity in Microsoft Defender XDR voor meer informatie.

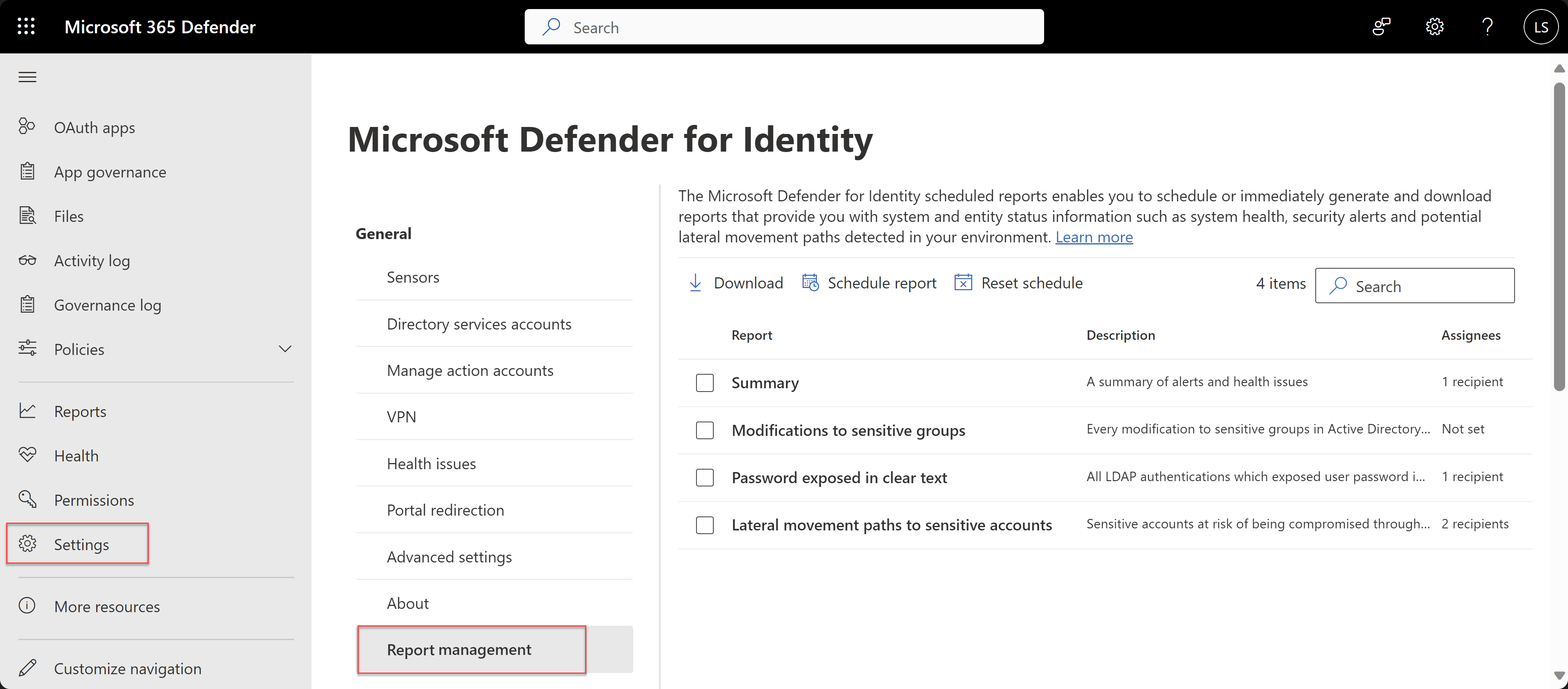

Defender for Identity-rapportdownloads en -planning in Microsoft Defender XDR (preview)

U kunt nu periodieke Defender for Identity-rapporten downloaden en plannen vanuit de Microsoft Defender-portal, waardoor pariteit in rapportfunctionaliteit wordt gemaakt met de verouderde klassieke Defender for Identity-portal.

Download en plan rapporten in Microsoft Defender XDR van de pagina Instellingen > Identiteiten > Rapportbeheer. Bijvoorbeeld:

Zie Microsoft Defender for Identity rapporten in Microsoft Defender XDR voor meer informatie.

Defender for Identity-release 2.208

- Deze versie bevat verbeteringen en bugfixes voor cloudservices en de Defender for Identity-sensor.

Defender for Identity release 2.207

Deze versie biedt de nieuwe AccessKeyFile-installatieparameter . Gebruik de parameter AccessKeyFile tijdens een stille installatie van een Defender for Identity-sensor om de toegangssleutel voor de werkruimte in te stellen vanuit een opgegeven tekstpad. Zie De Microsoft Defender for Identity-sensor installeren voor meer informatie.

Deze versie bevat verbeteringen en bugfixes voor cloudservices en de Defender for Identity-sensor.

Juni 2023

Defender for Identity-release 2.206

- Deze versie bevat verbeteringen en bugfixes voor cloudservices en de Defender for Identity-sensor.

Geavanceerde opsporing met een verbeterde Tabel IdentityInfo

- Voor tenants waarop Defender for Identity is geïmplementeerd, bevat de geavanceerde opsporingstabel van Microsoft 365 IdentityInfo nu meer kenmerken per identiteit en identiteiten die door de Defender for Identity-sensor vanuit uw on-premises omgeving zijn gedetecteerd.

Zie de Microsoft Defender XDR geavanceerde opsporingsdocumentatie voor meer informatie.

Defender for Identity release 2.205

- Deze versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Mei 2023

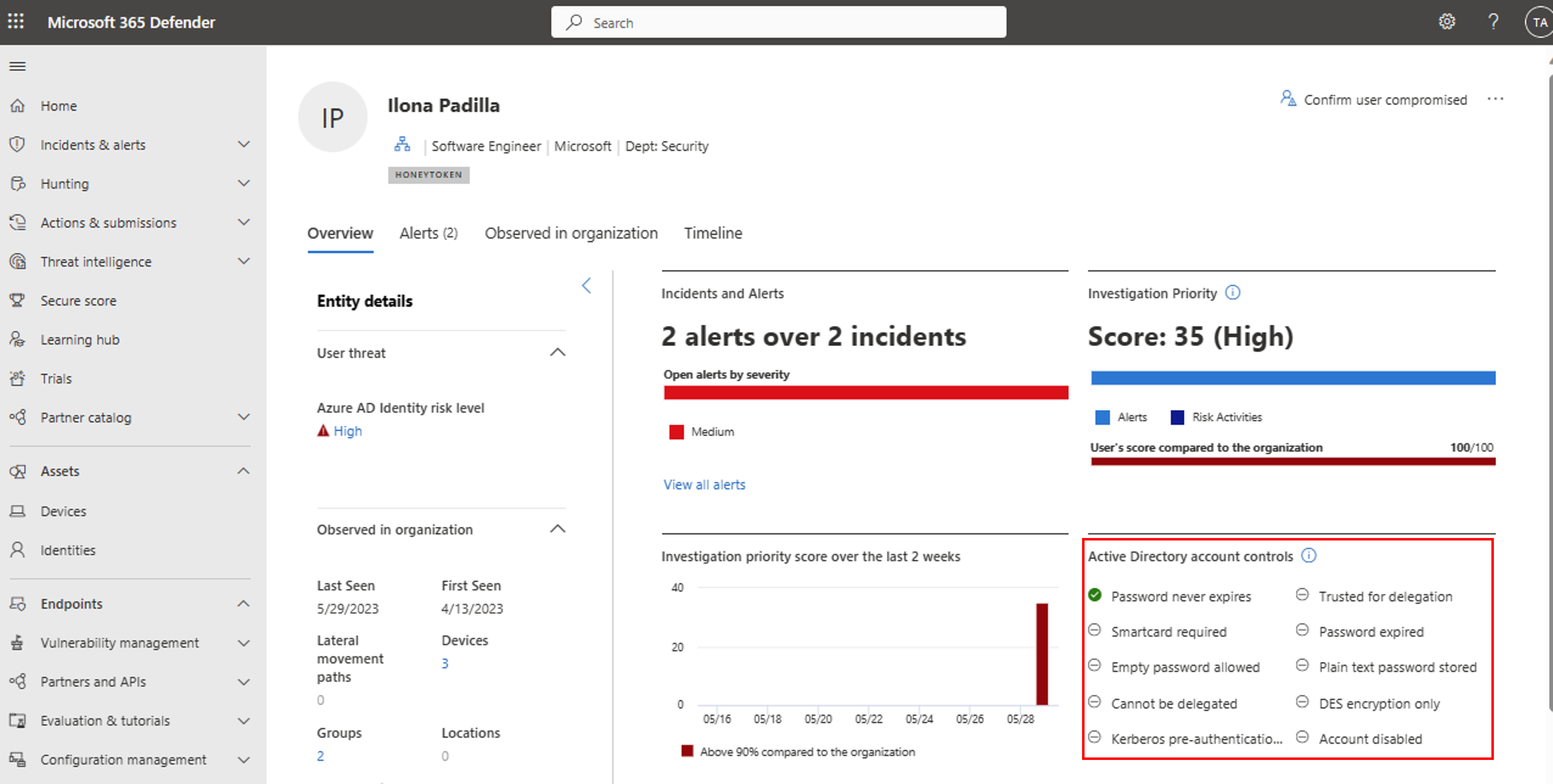

Verbeterde markeringen voor Active Directory-accountbeheer

De pagina met gebruikersgegevens van Microsoft Defender XDR Identity> bevat nu nieuwe active directory-accountbeheergegevens.

Op het tabblad Overzicht van gebruikersdetails hebben we de nieuwe kaart Active Directory-accountbeheer toegevoegd om belangrijke beveiligingsinstellingen en Active Directory-besturingselementen te markeren. Gebruik deze kaart bijvoorbeeld om erachter te komen of een specifieke gebruiker wachtwoordvereisten kan omzeilen of een wachtwoord heeft dat nooit verloopt.

Bijvoorbeeld:

Zie de documentatie over het kenmerk User-Account-Control voor meer informatie.

Defender for Identity release 2.204

Uitgebracht: 29 mei 2023

Nieuwe statuswaarschuwing voor fouten bij opname van VPN-integratiegegevens (radius). Zie Microsoft Defender for Identity sensorstatuswaarschuwingen voor meer informatie.

Deze versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Defender for Identity-release 2.203

Uitgebracht op 15 mei 2023

Nieuwe statuswaarschuwing voor het controleren of ADFS-containercontrole juist is geconfigureerd. Zie Microsoft Defender for Identity sensorstatuswaarschuwingen voor meer informatie.

De pagina Microsoft Defender 365 Identity bevat UI-updates voor het laterale verplaatsingspad. Er is geen functionaliteit gewijzigd. Zie Lateral Movement Paths (LMP's) begrijpen en onderzoeken met Microsoft Defender for Identity voor meer informatie.

Deze versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Verbeteringen in identiteitstijdlijn

Het tabblad Identiteitstijdlijn bevat nu nieuwe en verbeterde functies. Met de bijgewerkte tijdlijn kunt u nu filteren op Activiteitstype, Protocol en Locatie, naast de oorspronkelijke filters. U kunt de tijdlijn ook exporteren naar een CSV-bestand en aanvullende informatie zoeken over activiteiten die zijn gekoppeld aan MITRE ATT&CK-technieken. Zie Gebruikers onderzoeken in Microsoft Defender XDR voor meer informatie.

Waarschuwing afstemmen in Microsoft Defender XDR

Met het afstemmen van waarschuwingen, nu beschikbaar in Microsoft Defender XDR, kunt u uw waarschuwingen aanpassen en optimaliseren. Het afstemmen van waarschuwingen vermindert fout-positieven, stelt uw SOC-teams in staat zich te richten op waarschuwingen met hoge prioriteit en verbetert de dekking van bedreigingsdetectie in uw systeem.

Maak in Microsoft Defender XDR regelvoorwaarden op basis van bewijstypen en pas de regel vervolgens toe op elk regeltype dat overeenkomt met uw voorwaarden. Zie Een waarschuwing afstemmen voor meer informatie.

April 2023

Defender for Identity release 2.202

Uitgebracht op 23 april 2023

- Nieuwe statuswaarschuwing voor het controleren of Directory Services Configuration Container Auditing juist is geconfigureerd, zoals beschreven op de pagina statuswaarschuwingen.

- Nieuwe werkruimten voor AD-tenants die zijn toegewezen aan Nieuw-Zeeland, worden gemaakt in de regio Australië - oost. Zie Defender for Identity-onderdelen voor de meest recente lijst met regionale implementaties.

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Maart 2023

Defender for Identity-release 2.201

Uitgebracht op 27 maart 2023

We zijn bezig met het uitschakelen van de SAM-R honeytoken-waarschuwing. Hoewel deze typen accounts nooit mogen worden geopend of opgevraagd, kunnen bepaalde verouderde systemen deze accounts gebruiken als onderdeel van hun normale bewerkingen. Als deze functionaliteit voor u nodig is, kunt u altijd een geavanceerde opsporingsquery maken en deze gebruiken als aangepaste detectie. We bekijken ook de LDAP honeytoken-waarschuwing in de komende weken, maar blijft voorlopig functioneel.

We hebben detectielogicaproblemen opgelost in de statuswaarschuwing Directory Services-objectcontrole voor niet-Engelse besturingssystemen en voor Windows 2012 met Directory Services-schema's die ouder zijn dan versie 87.

De vereiste voor het configureren van een Directory Services-account voor het starten van de sensoren is verwijderd. Zie Microsoft Defender for Identity Directory Service-accountaanbeveling voor meer informatie.

Logboekregistratie van 1644-gebeurtenissen is niet meer vereist. Als u deze registerinstelling hebt ingeschakeld, kunt u deze verwijderen. Zie Gebeurtenis-id 1644 voor meer informatie.

De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Defender for Identity release 2.200

Uitgebracht op 16 maart 2023

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Defender for Identity-release 2.199

Uitgebracht op 5 maart 2023

Sommige uitsluitingen voor het Honeytoken zijn opgevraagd via de SAM-R-waarschuwing werkten niet goed. In deze gevallen werden zelfs waarschuwingen geactiveerd voor uitgesloten entiteiten. Deze fout is nu opgelost.

Bijgewerkte NTLM-protocolnaam voor de identity advanced hunting-tabellen: de oude protocolnaam

Ntlmwordt nu vermeld als de nieuwe protocolnaamNTLMin Advanced Hunting Identity-tabellen: IdentityLogonEvents, IdentityQueryEvents, IdentityDirectoryEvents. Als u het protocol momenteel gebruikt in hoofdlettergevoeligeNtlmindeling van de identiteitsgebeurtenistabellen, moet u dit wijzigen inNTLM.De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Februari 2023

Defender for Identity-release 2.198

Uitgebracht op 15 februari 2023

De identiteitstijdlijn is nu beschikbaar als onderdeel van de nieuwe identiteitspagina in Microsoft Defender XDR: De bijgewerkte gebruikerspagina in Microsoft Defender XDR heeft nu een nieuw uiterlijk, met een uitgebreide weergave van gerelateerde assets en een nieuw toegewezen tijdlijntabblad. De tijdlijn vertegenwoordigt activiteiten en waarschuwingen van de afgelopen 30 dagen, en de identiteitsvermeldingen van de gebruiker worden in alle beschikbare workloads (Defender for Identity/Defender for Cloud Apps/Defender for Endpoint) geïntegreerd. Met behulp van de tijdlijn kunt u zich eenvoudig richten op activiteiten die de gebruiker heeft uitgevoerd (of waarop ze zijn uitgevoerd), in specifieke periodes. Zie Gebruikers onderzoeken in Microsoft Defender XDR voor meer informatie

Verdere verbeteringen voor honeytokenwaarschuwingen: In release 2.191 hebben we verschillende nieuwe scenario's geïntroduceerd voor de waarschuwing voor honeytokenactiviteit.

Op basis van feedback van klanten hebben we besloten om de waarschuwing voor honeytokenactiviteit op te splitsen in vijf afzonderlijke waarschuwingen:

- Honeytoken-gebruiker is opgevraagd via SAM-R.

- Honeytoken-gebruiker is opgevraagd via LDAP.

- Honeytoken-gebruikersverificatieactiviteit

- Honeytoken-gebruiker heeft kenmerken gewijzigd.

- Honeytoken-groepslidmaatschap is gewijzigd.

Daarnaast hebben we uitsluitingen toegevoegd voor deze waarschuwingen, zodat u een aangepaste ervaring voor uw omgeving krijgt.

We zijn benieuwd naar uw feedback, zodat we kunnen blijven verbeteren.

Nieuwe beveiligingswaarschuwing: verdacht certificaatgebruik via Het Kerberos-protocol (PKINIT). Veel van de technieken voor het misbruik van Active Directory Certificate Services (AD CS) maken gebruik van een certificaat in een bepaalde fase van de aanval. Microsoft Defender for Identity waarschuwt gebruikers nu wanneer een dergelijk verdacht certificaatgebruik wordt waargenomen. Deze gedragsbewakingsbenadering biedt uitgebreide beveiliging tegen AD CS-aanvallen, waarbij een waarschuwing wordt geactiveerd wanneer een verdachte certificaatverificatie wordt geprobeerd op een domeincontroller waarop een Defender for Identity-sensor is geïnstalleerd. Zie Microsoft Defender for Identity detecteert nu verdacht certificaatgebruik voor meer informatie.

Automatische onderbreking van aanvallen: Defender for Identity werkt nu samen met Microsoft Defender XDR om automatische aanvalsonderbreking aan te bieden. Deze integratie betekent dat we voor signalen die afkomstig zijn van Microsoft Defender XDR, de actie Gebruiker uitschakelen kunnen activeren. Deze acties worden geactiveerd door XDR-signalen met hoge kwaliteit, gecombineerd met inzichten uit het doorlopende onderzoek van duizenden incidenten door de onderzoeksteams van Microsoft. De actie onderbreekt het gecompromitteerde gebruikersaccount in Active Directory en synchroniseert deze informatie naar Microsoft Entra ID. Lees het blogbericht van Microsoft Defender XDR voor meer informatie over het onderbreken van automatische aanvallen.

U kunt ook specifieke gebruikers uitsluiten van de geautomatiseerde reactieacties. Zie Automatische antwoorduitsluitingen voor Defender for Identity configureren voor meer informatie.

Leerperiode verwijderen: De waarschuwingen die door Defender for Identity worden gegenereerd, zijn gebaseerd op verschillende factoren, zoals profilering, deterministische detectie, machine learning en gedragsalgoritmen die het heeft geleerd over uw netwerk. Het volledige leerproces voor Defender for Identity kan tot 30 dagen per domeincontroller duren. Er kunnen echter gevallen zijn waarin u waarschuwingen wilt ontvangen voordat het volledige leerproces is voltooid. Wanneer u bijvoorbeeld een nieuwe sensor op een domeincontroller installeert of wanneer u het product evalueert, wilt u mogelijk onmiddellijk waarschuwingen ontvangen. In dergelijke gevallen kunt u de leerperiode voor de betrokken waarschuwingen uitschakelen door de functie Leerperiode verwijderen in te schakelen. Zie voor meer informatie Advanced settings.

Nieuwe manier om waarschuwingen te verzenden naar M365D: Een jaar geleden hebben we aangekondigd dat alle Microsoft Defender for Identity ervaringen beschikbaar zijn in de Microsoft Defender-portal. Onze primaire waarschuwingspijplijn wordt nu geleidelijk overgeschakeld van Defender for Identity > Defender for Cloud Apps > Microsoft Defender XDR naar Defender for Identity > Microsoft Defender XDR. Deze integratie betekent dat statusupdates in Defender for Cloud Apps niet worden weergegeven in Microsoft Defender XDR en omgekeerd. Door deze wijziging wordt de tijd die nodig is voordat waarschuwingen worden weergegeven in de Microsoft Defender-portal aanzienlijk verkort. Als onderdeel van deze migratie zijn alle Defender for Identity-beleidsregels vanaf 5 maart niet meer beschikbaar in de Defender for Cloud Apps-portal. Zoals altijd raden we u aan de Microsoft Defender-portal te gebruiken voor alle Defender for Identity-ervaringen.

De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Januari 2023

Defender for Identity-release 2.197

Uitgebracht op 22 januari 2023

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Defender for Identity-release 2.196

Uitgebracht op 10 januari 2023

Nieuwe statuswaarschuwing voor het controleren of Directory Services-objectcontrole juist is geconfigureerd, zoals wordt beschreven op de pagina statuswaarschuwingen.

Nieuwe statuswaarschuwing om te controleren of de energie-instellingen van de sensor zijn geconfigureerd voor optimale prestaties, zoals beschreven op de pagina statuswaarschuwingen.

We hebben MITRE ATT&CK-informatie toegevoegd aan de tabellen IdentityLogonEvents, IdentityDirectoryEvents en IdentityQueryEvents in Microsoft Defender XDR Advanced Hunting. In de kolom AdditionalFields vindt u meer informatie over de aanvalstechnieken en de tactiek (categorie) die zijn gekoppeld aan een aantal van onze logische activiteiten.

Omdat alle belangrijke Microsoft Defender for Identity functies nu beschikbaar zijn in de Microsoft Defender portal, wordt de omleidingsinstelling van de portal automatisch ingeschakeld voor elke tenant vanaf 31 januari 2023. Zie Accounts omleiden van Microsoft Defender for Identity naar Microsoft Defender XDR voor meer informatie.

December 2022

Defender for Identity-release 2.195

Uitgebracht op 7 december 2022

Defender for Identity-datacenters worden nu ook geïmplementeerd in de regio Australië - oost. Zie Defender for Identity-onderdelen voor de meest recente lijst met regionale implementaties.

De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

November 2022

Defender for Identity-release 2.194

Uitgebracht op 10 november 2022

Nieuwe statuswaarschuwing om te controleren of Directory Services Advanced Auditing correct is geconfigureerd, zoals beschreven op de pagina statuswaarschuwingen.

Sommige wijzigingen die zijn geïntroduceerd in Defender for Identity release 2.191 met betrekking tot honeytoken-waarschuwingen, zijn niet correct ingeschakeld. Deze problemen zijn nu opgelost.

Vanaf eind november wordt handmatige integratie met Microsoft Defender voor Eindpunt niet meer ondersteund. We raden u echter ten zeerste aan om de Microsoft Defender portal (https://security.microsoft.com) te gebruiken, die de integratie heeft ingebouwd.

De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Oktober 2022

Defender for Identity release 2.193

Uitgebracht op 30 oktober 2022

Nieuwe beveiligingswaarschuwing: Verificatie van abnormale Active Directory Federation Services (AD FS) met behulp van een verdacht certificaat

Deze nieuwe techniek is gekoppeld aan de beruchte NOBELIUM-actor en werd 'MagicWeb' genoemd – het stelt een aanvaller in staat om een backdoor te implanteren op gecompromitteerde AD FS-servers, waardoor imitatie als elke domeingebruiker en dus toegang tot externe bronnen mogelijk wordt. Lees dit blogbericht voor meer informatie over deze aanval.Defender for Identity kan nu het LocalSystem-account op de domeincontroller gebruiken om herstelacties uit te voeren (gebruiker in-/uitschakelen, wachtwoord opnieuw instellen van gebruiker afdwingen), naast de gMSA-optie die eerder beschikbaar was. Dit maakt out-of-the-box ondersteuning voor herstelacties mogelijk. Zie Microsoft Defender for Identity actieaccounts voor meer informatie.

De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Defender for Identity-release 2.192

Uitgebracht op 23 oktober 2022

Nieuwe statuswaarschuwing voor het controleren of NTLM-controle is ingeschakeld, zoals beschreven op de pagina statuswaarschuwingen.

De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

September 2022

Defender for Identity-release 2.191

Uitgebracht op 19 september 2022

-

Meer activiteiten om honeytoken-waarschuwingen te activeren

Microsoft Defender for Identity biedt de mogelijkheid om honeytoken-accounts te definiëren, die worden gebruikt als valstrikken voor kwaadwillende actoren. Elke verificatie die is gekoppeld aan deze honeytoken-accounts (normaal gesproken slapend), activeert een waarschuwing voor honeytokenactiviteit (externe id 2014). Nieuw voor deze versie is dat elke LDAP- of SAMR-query voor deze honeytoken-accounts een waarschuwing activeert. Als gebeurtenis 5136 wordt gecontroleerd, wordt er bovendien een waarschuwing geactiveerd wanneer een van de kenmerken van het honeytoken is gewijzigd of als het groepslidmaatschap van het honeytoken is gewijzigd.

Zie Windows-gebeurtenisverzameling configureren voor meer informatie.

Defender for Identity-release 2.190

Uitgebracht op 11 september 2022

Bijgewerkte evaluatie: Onveilige domeinconfiguraties

De onveilige domeinconfiguratie-evaluatie die beschikbaar is via Microsoft Secure Score beoordeelt nu de configuratie van het LDAP-ondertekeningsbeleid van de domeincontroller en waarschuwt als er een onveilige configuratie wordt gevonden. Zie Beveiligingsevaluatie: Onveilige domeinconfiguraties voor meer informatie.De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Defender for Identity-release 2.189

Uitgebracht op 4 september 2022

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Augustus 2022

Defender for Identity-release 2.188

Uitgebracht op 28 augustus 2022

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Defender for Identity-release 2.187

Uitgebracht op 18 augustus 2022

We hebben een deel van de logica gewijzigd achter het activeren van de waarschuwing Suspected DCSync-aanval (replicatie van adreslijstservices) (externe id 2006). Deze detector behandelt nu gevallen waarin het bron-IP-adres dat door de sensor wordt gezien, een NAT-apparaat lijkt te zijn.

De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Defender for Identity-release 2.186

Uitgebracht op 10 augustus 2022

Statuswaarschuwingen tonen nu de FQDN (Fully Qualified Domain Name) van de sensor in plaats van de NetBIOS-naam.

Er zijn nieuwe statuswaarschuwingen beschikbaar voor het vastleggen van onderdeeltype en configuratie, zoals beschreven op de pagina statuswaarschuwingen.

De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Juli 2022

Defender for Identity-release 2.185

Uitgebracht 18 juli 2022

Er is een probleem opgelost waarbij verdacht golden ticketgebruik (niet-bestaand account) (externe id 2027) macOS-apparaten ten onrechte zou detecteren.

Gebruikersacties: we hebben besloten om de actie Gebruiker uitschakelen op de gebruikerspagina te verdelen in twee verschillende acties:

- Gebruiker uitschakelen: hiermee wordt de gebruiker op Active Directory-niveau uitgeschakeld

- Gebruiker onderbreken: hiermee wordt de gebruiker op Microsoft Entra ID niveau uitgeschakeld

We begrijpen dat de tijd die nodig is om van Active Directory naar Microsoft Entra ID te synchroniseren van cruciaal belang kan zijn, dus nu kunt u ervoor kiezen om gebruikers één voor één uit te schakelen om de afhankelijkheid van de synchronisatie zelf te verwijderen. Houd er rekening mee dat een gebruiker die alleen is uitgeschakeld in Microsoft Entra ID, wordt overschreven door Active Directory als de gebruiker daar nog actief is.

De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Defender for Identity-release 2.184

Uitgebracht op 10 juli 2022

Nieuwe beveiligingsevaluaties

Defender for Identity bevat nu de volgende nieuwe beveiligingsevaluatie:- Onveilige domeinconfiguraties

Microsoft Defender for Identity controleert uw omgeving continu om domeinen te identificeren met configuratiewaarden die een beveiligingsrisico blootstellen, en rapporteert over deze domeinen om u te helpen uw omgeving te beschermen. Zie Beveiligingsevaluatie: Onveilige domeinconfiguraties voor meer informatie.

- Onveilige domeinconfiguraties

Het Defender for Identity-installatiepakket installeert nu het Npcap-onderdeel in plaats van de WinPcap-stuurprogramma's. Zie WinPcap- en Npcap-stuurprogramma's voor meer informatie.

De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Juni 2022

Defender for Identity-release 2.183.15436.10558 (hotfix)

Uitgebracht op 20 juni 2022 (bijgewerkt op 4 juli 2022)

- Nieuwe beveiligingswaarschuwing: vermoedelijke DFSCoerce-aanval met behulp van Distributed File System Protocol

Als reactie op de publicatie van een recent aanvalsprogramma dat gebruikmaakt van een stroom in het DFS-protocol, activeert Microsoft Defender for Identity een beveiligingswaarschuwing wanneer een aanvaller deze aanvalsmethode gebruikt. Lees het blogbericht voor meer informatie over deze aanval.

Defender for Identity-release 2.183

Uitgebracht op 20 juni 2022

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Defender for Identity-release 2.182

Uitgebracht op 4 juni 2022

- Er is een nieuwe infopagina voor Defender for Identity beschikbaar. U vindt deze in de Microsoft Defender portal, onder Instellingen ->Identiteiten ->Info. Het bevat verschillende belangrijke informatie over uw Defender for Identity-exemplaar, waaronder de naam van het exemplaar, de versie, de id en de geolocatie van uw exemplaar. Deze informatie kan handig zijn bij het oplossen van problemen en het openen van ondersteuningstickets.

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Mei 2022

Defender for Identity-release 2.181

Uitgebracht op 22 mei 2022

U kunt nu rechtstreeks herstelacties uitvoeren op uw on-premises accounts met behulp van Microsoft Defender for Identity.

- Gebruiker uitschakelen : hiermee voorkomt u tijdelijk dat een gebruiker zich aanmeldt bij het netwerk. Het kan helpen voorkomen dat gecompromitteerde gebruikers zich lateraal verplaatsen en proberen gegevens te exfiltreren of het netwerk verder in gevaar te komen.

- Gebruikerswachtwoord opnieuw instellen : hiermee wordt de gebruiker gevraagd het wachtwoord bij de volgende aanmelding te wijzigen, zodat dit account niet kan worden gebruikt voor verdere imitatiepogingen.

Deze acties kunnen worden uitgevoerd vanaf verschillende locaties in Microsoft Defender XDR: de gebruikerspagina, het deelvenster aan de gebruikerspagina, geavanceerde opsporing en zelfs aangepaste detecties. Hiervoor moet u een gMSA-account met bevoegdheden instellen dat Microsoft Defender for Identity gebruikt om de acties uit te voeren. Zie Microsoft Defender for Identity actieaccounts voor meer informatie over de vereisten.

De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Defender for Identity-release 2.180

Uitgebracht op 12 mei 2022

Nieuwe beveiligingswaarschuwing: Verdachte wijziging van een kenmerk dNSHostName (CVE-2022-26923)

Als reactie op het publiceren van een recente CVE activeert Microsoft Defender for Identity een beveiligingswaarschuwing wanneer een aanvaller cve-2022 -26923 probeert te misbruiken. Lees het blogbericht voor meer informatie over deze aanval.In versie 2.177 hebben we extra LDAP-activiteiten uitgebracht die kunnen worden gedekt door Defender for Identity. Er is echter een fout gevonden waardoor de gebeurtenissen niet worden weergegeven en niet worden opgenomen in de Defender for Identity-portal. Dit is opgelost in deze release. Vanaf versie 2.180, wanneer u gebeurtenis-id 1644 inschakelt, krijgt u niet alleen inzicht in LDAP-activiteiten via Active Directory-webservices, maar ook in andere LDAP-activiteiten is de gebruiker die de LDAP-activiteit op de broncomputer heeft uitgevoerd. Dit geldt voor beveiligingswaarschuwingen en logische activiteiten die zijn gebaseerd op LDAP-gebeurtenissen.

Als reactie op de recente KrbRelayUp-exploitatie hebben we een stille detector uitgebracht om ons te helpen onze reactie op deze exploitatie te evalueren. Met de stille detector kunnen we de effectiviteit van de detectie evalueren en informatie verzamelen op basis van gebeurtenissen die we verzamelen. Als deze detectie van hoge kwaliteit wordt weergegeven, geven we in de volgende versie een nieuwe beveiligingswaarschuwing uit.

We hebben de naam Externe code-uitvoering via DNS gewijzigd in Poging tot externe code-uitvoering via DNS, omdat dit de logica achter deze beveiligingswaarschuwingen beter weerspiegelt.

De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Defender for Identity-release 2.179

Uitgebracht op 1 mei 2022

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

April 2022

Defender for Identity-release 2.178

Uitgebracht: 10 april 2022

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Maart 2022

Defender for Identity-release 2.177

Uitgebracht op 27 maart 2022

Microsoft Defender for Identity kunt nu extra LDAP-query's in uw netwerk bewaken. Deze LDAP-activiteiten worden verzonden via het Active Directory-webserviceprotocol en werken als normale LDAP-query's. Als u inzicht wilt krijgen in deze activiteiten, moet u gebeurtenis 1644 inschakelen op uw domeincontrollers. Deze gebeurtenis heeft betrekking op LDAP-activiteiten in uw domein en wordt voornamelijk gebruikt om dure, inefficiënte of trage LDAP-zoekopdrachten (Lightweight Directory Access Protocol) te identificeren die worden uitgevoerd door Active Directory-domeincontrollers. Zie Verouderde configuraties voor meer informatie.

De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Defender for Identity-release 2.176

Uitgebracht op 16 maart 2022

Vanaf deze versie wordt bij het installeren van de sensor vanuit een nieuw pakket de versie van de sensor onder Programma's toevoegen/verwijderen weergegeven met het volledige versienummer (bijvoorbeeld 2.176.x.y), in tegenstelling tot de statische versie 2.0.0.0 die eerder werd weergegeven. Deze versie blijft worden weergegeven (de versie die via het pakket is geïnstalleerd), ook al wordt de versie bijgewerkt via de automatische updates van de Defender for Identity-cloudservices. De echte versie kan worden weergegeven op de pagina met sensorinstellingen in de portal, in het uitvoerbare pad of in de bestandsversie.

De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Defender for Identity-release 2.175

Uitgebracht: 6 maart 2022

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Februari 2022

Defender for Identity-release 2.174

Uitgebracht op 20 februari 2022

We hebben de shost-FQDN van het account dat betrokken is bij de waarschuwing toegevoegd aan het bericht dat naar de SIEM is verzonden. Zie Microsoft Defender for Identity SIEM-logboekreferentie voor meer informatie.

De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Defender for Identity-release 2.173

Uitgebracht op 13 februari 2022

Alle Microsoft Defender for Identity functies zijn nu beschikbaar in de Microsoft Defender-portal. Zie dit blogbericht voor meer informatie.

In deze release worden problemen opgelost bij het installeren van de sensor op Windows Server 2019 met KB5009557 geïnstalleerd of op een server met beperkte EventLog-machtigingen.

De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Defender for Identity-release 2.172

Uitgebracht 8 februari 2022

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Januari 2022

Defender for Identity-release 2.171

Uitgebracht op 31 januari 2022

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Defender for Identity-release 2.170

Uitgebracht op 24 januari 2022

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Defender for Identity-release 2.169

Uitgebracht op 17 januari 2022

We bieden u graag de mogelijkheid om een actie-account voor Microsoft Defender for Identity te configureren. Dit is de eerste stap in de mogelijkheid om rechtstreeks vanuit het product acties op gebruikers uit te voeren. Als eerste stap kunt u het gMSA-account definiëren Microsoft Defender for Identity gebruikt om de acties uit te voeren. We raden u ten zeerste aan deze gebruikers te maken om te genieten van de functie Acties zodra deze live is. Zie Actieaccounts beheren voor meer informatie.

De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Defender for Identity-release 2.168

Uitgebracht op 9 januari 2022

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

December 2021

Defender for Identity-release 2.167

Uitgebracht op 29 december 2021

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Defender for Identity-release 2.166

Uitgebracht op 27 december 2021

- De versie bevat een nieuwe beveiligingswaarschuwing: Verdachte wijziging van een kenmerk sAMNameAccount (CVE-2021-42278 en CVE-2021-42287-exploitatie) (externe id 2419).

Als reactie op het publiceren van recente CVE's activeert Microsoft Defender for Identity een beveiligingswaarschuwing wanneer een aanvaller probeert cve-2021-42278 en CVE-2021-42287 te misbruiken. Lees het blogbericht voor meer informatie over deze aanval. - De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Defender for Identity-release 2.165

Uitgebracht op 6 december 2021

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

November 2021

Defender for Identity-release 2.164

Uitgebracht op 17 november 2021

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Defender for Identity-release 2.163

Uitgebracht: 8 november 2021

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Defender for Identity-release 2.162

Uitgebracht op 1 november 2021

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

September 2021

Defender for Identity-release 2.161

Uitgebracht op 12 september 2021

- De versie bevat nieuwe bewaakte activiteit: het wachtwoord van het gMSA-account is opgehaald door een gebruiker. Zie Microsoft Defender for Identity bewaakte activiteiten voor meer informatie

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Augustus 2021

Defender for Identity-release 2.160

Uitgebracht op 22 augustus 2021

- Versie bevat verschillende verbeteringen en behandelt meer scenario's volgens de meest recente wijzigingen in de PetitPotam-exploitatie.

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Defender for Identity-release 2.159

Uitgebracht op 15 augustus 2021

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

- Versie bevat een verbetering van de zojuist gepubliceerde waarschuwing: Verdachte netwerkverbinding via Encrypting File System Remote Protocol (externe id 2416).

We hebben de ondersteuning voor deze detectie uitgebreid om te activeren wanneer een potentiële aanvaller communiceert via een versleuteld EFS-RPC-kanaal. Waarschuwingen die worden geactiveerd wanneer het kanaal is versleuteld, worden behandeld als een waarschuwing met gemiddelde ernst, in tegenstelling tot Hoog wanneer dit niet is versleuteld. Zie Suspicious network connection via Encrypting File System Remote Protocol (externe id 2416) voor meer informatie over de waarschuwing.

Defender for Identity-release 2.158

Uitgebracht op 8 augustus 2021

De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

De versie bevat een nieuwe beveiligingswaarschuwing: Verdachte netwerkverbinding via Encrypting File System Remote Protocol (externe id 2416).

Bij deze detectie activeert Microsoft Defender for Identity een beveiligingswaarschuwing wanneer een aanvaller de EFS-RPC probeert te misbruiken op de domeincontroller. Deze aanvalsvector is gekoppeld aan de recente PetitPotam-aanval. Zie Suspicious network connection via Encrypting File System Remote Protocol (externe id 2416) voor meer informatie over de waarschuwing.Versie bevat een nieuwe beveiligingswaarschuwing: Exchange Server Uitvoering van externe code (CVE-2021-26855) (externe id 2414)

Bij deze detectie activeert Microsoft Defender for Identity een beveiligingswaarschuwing wanneer een aanvaller probeert het kenmerk msExchExternalHostName op het Exchange-object te wijzigen voor het uitvoeren van externe code. Zie Exchange Server Uitvoering van externe code (CVE-2021-26855) (externe id 2414) voor meer informatie over deze waarschuwing. Deze detectie is afhankelijk van Windows-gebeurtenis 4662, dus deze moet vooraf worden ingeschakeld. Zie Windows-gebeurtenisverzameling configureren en volg de instructies voor Controle inschakelen voor een Exchange-object voor meer informatie over het configureren en verzamelen van deze gebeurtenis.

Defender for Identity-release 2.157

Uitgebracht op 1 augustus 2021

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Juli 2021

Defender for Identity-release 2.156

Uitgebracht op 25 juli 2021

- Vanaf deze versie voegen we het uitvoerbare Npcap-stuurprogramma toe aan het sensorinstallatiepakket. Zie WinPcap- en Npcap-stuurprogramma's voor meer informatie.

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Defender for Identity-release 2.155

Uitgebracht op 18 juli 2021

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Defender for Identity release 2.154

Uitgebracht op 11 juli 2021

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

- De versie bevat extra verbeteringen en detecties voor de print-spooler-exploitatie, bekend als PrintNightmare-detectie, om meer aanvalsscenario's te dekken.

Defender for Identity-release 2.153

Uitgebracht 4 juli 2021

De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Versie bevat een nieuwe beveiligingswaarschuwing: Vermoedelijke exploitatiepoging van Windows Print Spooler-service (CVE-2021-34527-exploitatie) (externe id 2415).

Bij deze detectie activeert Defender for Identity een beveiligingswaarschuwing wanneer een aanvaller de Windows Print Spooler-service probeert te misbruiken op de domeincontroller. Deze aanvalsvector is gekoppeld aan de afdrukspoolerexploitatie en wordt PrintNightmare genoemd. Meer informatie over deze waarschuwing.

Juni 2021

Defender for Identity release 2.152

Uitgebracht 27 juni 2021

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Defender for Identity-release 2.151

Uitgebracht op 20 juni 2021

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Defender for Identity-release 2.150

Uitgebracht 13 juni 2021

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Mei 2021

Defender for Identity-release 2.149

Uitgebracht 31 mei 2021

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Defender for Identity-release 2.148

Uitgebracht 23 mei 2021

- Als u gebeurtenis-id 4662 configureert en verzamelt , rapporteert Defender for Identity welke gebruiker de USN-wijziging (Update Sequence Number) heeft aangebracht in verschillende Eigenschappen van Active Directory-objecten. Als bijvoorbeeld een accountwachtwoord wordt gewijzigd en gebeurtenis 4662 is ingeschakeld, wordt met de gebeurtenis vastgelegd wie het wachtwoord heeft gewijzigd.

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Defender for Identity-release 2.147

Uitgebracht: 9 mei 2021

- Op basis van feedback van klanten verhogen we het standaard aantal toegestane sensoren van 200 naar 350 en de Directory Services-referenties van 10 naar 30.

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Defender for Identity-release 2.146

Uitgebracht op 2 mei 2021

Email meldingen voor zowel statusproblemen als beveiligingswaarschuwingen hebben nu de onderzoeks-URL voor zowel Microsoft Defender for Identity als Microsoft Defender XDR.

De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

April 2021

Defender for Identity-release 2.145

Uitgebracht op 22 april 2021

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Defender for Identity-release 2.144

Uitgebracht op 12 april 2021

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Maart 2021

Defender for Identity-release 2.143

Uitgebracht op 14 maart 2021

- We hebben Windows-gebeurtenis 4741 toegevoegd om computeraccounts te detecteren die zijn toegevoegd aan Active Directory-activiteiten . Configureer de nieuwe gebeurtenis die moet worden verzameld door Defender for Identity. Zodra de configuratie is uitgevoerd, zijn verzamelde gebeurtenissen beschikbaar om te bekijken in het activiteitenlogboek en in het Microsoft Defender XDR Geavanceerde opsporing.

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Defender for Identity-release 2.142

Uitgebracht: 7 maart 2021

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Februari 2021

Defender for Identity-release 2.141

Uitgebracht op 21 februari 2021

-

Nieuwe beveiligingswaarschuwing: Vermoedelijke AS-REP Roasting-aanval (externe id 2412)

De beveiligingswaarschuwing Suspected AS-REP Roasting attack (externe id 2412) van Defender for Identity is nu beschikbaar. Bij deze detectie wordt een Defender for Identity-beveiligingswaarschuwing geactiveerd wanneer een aanvaller zich richt op accounts met uitgeschakelde Kerberos-verificatie en probeert Kerberos TGT-gegevens te verkrijgen. De bedoeling van de aanvaller kan zijn om de referenties uit de gegevens te extraheren met behulp van offline aanvallen met wachtwoordkraken. Zie Kerberos AS-REP Roasting exposure (external ID 2412) voor meer informatie. - De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Defender for Identity-release 2.140

Uitgebracht op 14 februari 2021

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Januari 2021

Defender for Identity-release 2.139

Uitgebracht op 31 januari 2021

- We hebben de ernst voor de vermoedelijke Kerberos SPN-blootstelling bijgewerkt naar hoog om de impact van de waarschuwing beter weer te geven. Zie Verdachte Kerberos SPN-blootstelling (externe id 2410) voor meer informatie over de waarschuwing.

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Defender for Identity release 2.138

Uitgebracht op 24 januari 2021

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Defender for Identity release 2.137

Uitgebracht op 17 januari 2021

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Defender for Identity-release 2.136

Uitgebracht op 3 januari 2021

- Defender for Identity ondersteunt nu het installeren van sensoren op Active Directory Federation Services (AD FS)-servers. Het installeren van de sensor op compatibele AD FS-servers breidt Microsoft Defender for Identity zichtbaarheid in hybride omgevingen uit door dit kritieke infrastructuuronderdeel te bewaken. We hebben ook enkele van onze bestaande detecties vernieuwd (Verdachte service maken, Suspected Brute Force attack (LDAP), Account enumeration reconnaissance) om ook te werken met AD FS-gegevens. Als u de implementatie van de Microsoft Defender for Identity sensor voor AD FS-server wilt starten, downloadt u het meest recente implementatiepakket van de sensorconfiguratiepagina.

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

December 2020

Defender for Identity release 2.135

Uitgebracht op 20 december 2020

- We hebben de waarschuwing active directory-kenmerken reconnaissance (LDAP) (externe id 2210) verbeterd om ook technieken te detecteren die worden gebruikt om de informatie te verkrijgen die nodig is om beveiligingstokens te genereren, zoals gezien als onderdeel van de Solorigate-campagne.

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Defender for Identity-release 2.134

Uitgebracht op 13 december 2020

- Onze onlangs uitgebrachte NetLogon-detector is verbeterd om ook te werken wanneer de Netlogon-kanaaltransactie plaatsvindt via een versleuteld kanaal. Zie Suspected Netlogon privilege elevation attempt (Poging tot uitbreiding van netlogon-bevoegdheden) voor meer informatie over de detector.

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Defender for Identity-release 2.133

Uitgebracht op 6 december 2020

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

November 2020

Defender for Identity-release 2.132

Uitgebracht op 17 november 2020

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Defender for Identity-release 2.131

Uitgebracht op 8 november 2020

-

Nieuwe beveiligingswaarschuwing: Vermoedelijke Kerberos SPN-blootstelling (externe id 2410)

De beveiligingswaarschuwing Suspected Kerberos SPN exposure (external ID 2410) van Defender for Identity is nu beschikbaar. Bij deze detectie wordt een Beveiligingswaarschuwing voor Defender for Identity geactiveerd wanneer een aanvaller serviceaccounts en hun respectieve SPN's opsommen en vervolgens Kerberos TGS-tickets voor de services aanvraagt. De bedoeling van de aanvaller kan zijn om de hashes uit de tickets te halen en op te slaan voor later gebruik bij offline brute force-aanvallen. Zie Kerberos SPN-blootstelling voor meer informatie. - De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Oktober 2020

Defender for Identity release 2.130

Uitgebracht op 25 oktober 2020

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Azure ATP release 2.129

Uitgebracht: 18 oktober 2020

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

September 2020

Azure ATP-release 2.128

Uitgebracht: 27 september 2020

-

Configuratie van e-mailmeldingen gewijzigd

We verwijderen de wisselknop voor e-mailmeldingen voor het inschakelen van e-mailmeldingen. Als u e-mailmeldingen wilt ontvangen, voegt u een adres toe. Zie Meldingen instellen voor meer informatie. - De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Azure ATP-release 2.127

Uitgebracht op 20 september 2020

-

Nieuwe beveiligingswaarschuwing: Vermoedelijke poging tot uitbreiding van Netlogon-bevoegdheden (externe id 2411)

De beveiligingswaarschuwing Suspected Netlogon privilege elevation attempt (CVE-2020-1472 exploitation) van Azure ATP (externe id 2411) is nu beschikbaar. Bij deze detectie wordt een Azure ATP-beveiligingswaarschuwing geactiveerd wanneer een aanvaller een kwetsbare beveiligde Netlogon-kanaalverbinding tot stand brengt met een domeincontroller, met behulp van netlogon Remote Protocol (MS-NRPC), ook wel bekend als Beveiligingsprobleem met verhoogde bevoegdheden van Netlogon. Zie Suspected Netlogon privilege elevation attempt (Poging tot uitbreiding van netlogon-bevoegdheden) voor meer informatie. - De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Azure ATP-release 2.126

Uitgebracht: 13 september 2020

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Azure ATP release 2.125

Uitgebracht op 6 september 2020

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Augustus 2020

Azure ATP-release 2.124

Uitgebracht op 30 augustus 2020

-

Nieuwe beveiligingswaarschuwingen

Azure ATP-beveiligingswaarschuwingen bevatten nu de volgende nieuwe detecties:-

Active Directory-kenmerken reconnaissance (LDAP) (externe id 2210)

Bij deze detectie wordt een Azure ATP-beveiligingswaarschuwing geactiveerd wanneer een aanvaller wordt verdacht van het verkrijgen van kritieke informatie over het domein voor gebruik in de kill chain voor aanvallen. Zie Reconnaissance van Active Directory-kenmerken voor meer informatie. -

Verdacht gebruik van rogue Kerberos-certificaten (externe id 2047)

Bij deze detectie wordt een Azure ATP-beveiligingswaarschuwing geactiveerd wanneer een aanvaller die de controle over de organisatie heeft verkregen door de server van de certificeringsinstantie in gevaar te brengen, wordt verdacht van het genereren van certificaten die kunnen worden gebruikt als backdooraccounts bij toekomstige aanvallen, zoals lateraal verplaatsen in uw netwerk. Zie Vermoedelijk rogue Kerberos-certificaatgebruik voor meer informatie. -

Vermoedelijk golden ticketgebruik (afwijking van tickets met behulp van RBCD) (externe id 2040)

Aanvallers met domeinbeheerdersrechten kunnen inbreuk maken op het KRBTGT-account. Met behulp van het KRBTGT-account kunnen ze een Kerberos-ticket voor het verlenen van tickets (TGT) maken dat autorisatie biedt voor elke resource.

Deze vervalste TGT wordt een 'Golden Ticket' genoemd, omdat aanvallers hiermee duurzame netwerkpersistentie kunnen bereiken met behulp van RBCD (Resource Based Constrained Delegation). Vervalste Golden Tickets van dit type hebben unieke kenmerken deze nieuwe detectie is ontworpen om te identificeren. Zie Vermoedelijk golden ticketgebruik (afwijking van tickets met RBCD) voor meer informatie.

-

Active Directory-kenmerken reconnaissance (LDAP) (externe id 2210)

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Azure ATP-release 2.123

Uitgebracht op 23 augustus 2020

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Azure ATP-release 2.122

Uitgebracht op 16 augustus 2020

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Azure ATP-release 2.121

Uitgebracht op 2 augustus 2020

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Juli 2020

Azure ATP-release 2.120

Uitgebracht op 26 juli 2020

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Azure ATP-release 2.119

Uitgebracht op 5 juli 2020

-

Functieverbetering: nieuw tabblad Uitgesloten domeincontrollers in Excel-rapport

Om de nauwkeurigheid van de berekening van onze domeincontrollerdekking te verbeteren, sluiten we domeincontrollers met externe vertrouwensrelaties uit van de berekening om een dekking van 100% te bereiken. Uitgesloten domeincontrollers worden weergegeven op het tabblad nieuwe uitgesloten domeincontrollers in de download van het Excel-rapport voor domeindekking. Zie Status van domeincontroller voor informatie over het downloaden van het rapport. - De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Juni 2020

Azure ATP-release 2.118

Uitgebracht op 28 juni 2020

Nieuwe beveiligingsevaluaties

Azure ATP-beveiligingsevaluaties omvatten nu de volgende nieuwe evaluaties:-

Riskantste zijwaartse bewegingspaden

Met deze evaluatie wordt uw omgeving continu bewaakt om gevoelige accounts te identificeren met de meest riskante paden voor laterale verplaatsingen die een beveiligingsrisico blootstellen, en rapporteert over deze accounts om u te helpen bij het beheren van uw omgeving. Paden worden als riskant beschouwd als ze drie of meer niet-gevoelige accounts hebben die het gevoelige account kunnen blootstellen aan diefstal van referenties door kwaadwillende actoren. Zie Beveiligingsevaluatie: riskantste zijwaartse verplaatsingspaden (LMP) voor meer informatie. -

Niet-beveiligde accountkenmerken

Met deze evaluatie bewaakt Azure ATP continu uw omgeving om accounts met kenmerkwaarden te identificeren die een beveiligingsrisico blootstellen en rapporteert over deze accounts om u te helpen uw omgeving te beschermen. Zie Beveiligingsevaluatie: Onveilige accountkenmerken voor meer informatie.

-

Riskantste zijwaartse bewegingspaden

Bijgewerkte gevoeligheidsdefinitie

We breiden onze gevoeligheidsdefinitie voor on-premises accounts uit met entiteiten die Active Directory-replicatie mogen gebruiken.

Azure ATP-release 2.117

Uitgebracht op 14 juni 2020

Functieverbetering: aanvullende activiteitsdetails beschikbaar in de geïntegreerde SecOps-ervaring

We hebben de apparaatgegevens die we naar Defender for Cloud Apps verzenden uitgebreid, inclusief apparaatnamen, IP-adressen, ACCOUNT-UPN's en gebruikte poort. Zie Azure ATP gebruiken met Defender for Cloud Apps voor meer informatie over onze integratie met Defender for Cloud Apps.De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Azure ATP-release 2.116

Uitgebracht op 7 juni 2020

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Mei 2020

Azure ATP-release 2.115

Uitgebracht 31 mei 2020

Nieuwe beveiligingsevaluaties

Azure ATP-beveiligingsevaluaties omvatten nu de volgende nieuwe evaluaties:-

Kenmerken van onbeveiligde SID-geschiedenis

Deze evaluatie rapporteert over sid-geschiedeniskenmerken die door kwaadwillende aanvallers kunnen worden gebruikt om toegang te krijgen tot uw omgeving. Zie Beveiligingsevaluatie: Onbeveiligde SID-geschiedeniskenmerken voor meer informatie. -

Microsoft LAPS-gebruik

Deze evaluatie rapporteert over lokale beheerdersaccounts die geen gebruik maken van de 'Local Administrator Password Solution' (LAPS) van Microsoft om hun wachtwoorden te beveiligen. Het gebruik van LAPS vereenvoudigt wachtwoordbeheer en beschermt ook tegen cyberaanvallen. Zie Beveiligingsevaluatie: Microsoft LAPS-gebruik voor meer informatie.

-

Kenmerken van onbeveiligde SID-geschiedenis

De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Azure ATP-release 2.114

Uitgebracht op 17 mei 2020

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Azure ATP-release 2.113

Uitgebracht: 5 mei 2020

Functieverbetering: Verrijkte resourcetoegangsactiviteit met NTLMv1

Vanaf deze versie biedt Azure ATP nu informatie voor resourcetoegangsactiviteiten die laten zien of de resource gebruikmaakt van NTLMv1-verificatie. Deze resourceconfiguratie is onveilig en vormt een risico dat kwaadwillende actoren de toepassing in hun voordeel kunnen afdwingen. Zie Verouderde protocollen gebruiken voor meer informatie over het risico.Functieverbetering: waarschuwing Suspected Brute Force attack (Kerberos, NTLM)

Brute Force-aanval wordt gebruikt door aanvallers om voet aan de grond te krijgen in uw organisatie en is een belangrijke methode voor detectie van bedreigingen en risico's in Azure ATP. Om u te helpen zich te concentreren op de kritieke risico's voor uw gebruikers, maakt deze update het gemakkelijker en sneller om risico's te analyseren en op te lossen, door het aantal waarschuwingen te beperken en prioriteit te geven.

Maart 2020

Azure ATP-release 2.112

Uitgebracht 15 maart 2020

Nieuwe Azure ATP-exemplaren worden automatisch geïntegreerd met Microsoft Defender for Cloud Apps

Wanneer u een Azure ATP-exemplaar (voorheen een exemplaar) maakt, is de integratie met Microsoft Defender for Cloud Apps standaard ingeschakeld. Zie Azure ATP gebruiken met Microsoft Defender for Cloud Apps voor meer informatie over de integratie.Nieuwe bewaakte activiteiten

De volgende activiteitsmonitors zijn nu beschikbaar:Interactieve aanmelding met certificaat

Aanmelden met certificaat mislukt

Gedelegeerde resourcetoegang

Meer informatie over welke activiteiten Azure ATP bewaakt en hoe u bewaakte activiteiten filtert en doorzoekt in de portal.

Functieverbetering: Activiteit voor verrijkte resourcetoegang

Vanaf deze versie biedt Azure ATP nu informatie voor resourcetoegangsactiviteiten die laten zien of de resource wordt vertrouwd voor niet-beperkte delegering. Deze resourceconfiguratie is onveilig en vormt een risico dat kwaadwillende actoren de toepassing in hun voordeel kunnen afdwingen. Zie Beveiligingsevaluatie: Onbeveiligde Kerberos-delegering voor meer informatie over het risico.Vermoedelijke manipulatie van SMB-pakketten (CVE-2020-0796-exploitatie) - (preview)

De beveiligingswaarschuwing Verdachte SMB-pakketmanipulatie van Azure ATP is nu in openbare preview. Bij deze detectie wordt een Azure ATP-beveiligingswaarschuwing geactiveerd wanneer smbv3-pakketten die ervan worden verdacht misbruik te maken van het beveiligingsprobleem CVE-2020-0796 , worden gemaakt tegen een domeincontroller in het netwerk.

Azure ATP-release 2.111

Uitgebracht 1 maart 2020

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Februari 2020

Azure ATP-release 2.110

Uitgebracht 23 februari 2020

-

Nieuwe beveiligingsevaluatie: Niet-bewaakte domeincontrollers

Azure ATP-beveiligingsevaluaties bevatten nu een rapport over niet-bewaakte domeincontrollers, servers zonder sensor, om u te helpen bij het beheren van de volledige dekking van uw omgeving. Zie Niet-bewaakte domeincontrollers voor meer informatie.

Azure ATP-release 2.109

Uitgebracht 16 februari 2020

-

Functieverbetering: gevoelige entiteiten

Vanaf deze versie (2.109) worden machines die door Azure ATP zijn geïdentificeerd als certificeringsinstantie, DHCP of DNS-servers, nu automatisch gelabeld als Gevoelig.

Azure ATP-release 2.108

Uitgebracht 9 februari 2020

Nieuwe functie: ondersteuning voor beheerde serviceaccounts voor groepen

Azure ATP ondersteunt nu het gebruik van gMSA (Group Managed Service Accounts) voor verbeterde beveiliging bij het verbinden van Azure ATP-sensoren met uw Microsoft Entra forests. Zie Verbinding maken met uw Active Directory-forest voor meer informatie over het gebruik van gMSA met Azure ATP-sensoren.Functieverbetering: gepland rapport met te veel gegevens

Wanneer een gepland rapport te veel gegevens bevat, wordt u nu geïnformeerd over het feit door de volgende tekst weer te geven: Er waren te veel gegevens tijdens de opgegeven periode om een rapport te genereren. Dit vervangt het vorige gedrag van alleen het detecteren van het feit na het klikken op de rapportkoppeling in de e-mail.Functieverbetering: Bijgewerkte domeincontrollerdekkingslogica

We hebben onze rapportlogica voor domeincontrollerdekking bijgewerkt met aanvullende informatie uit Microsoft Entra ID, wat resulteert in een nauwkeurigere weergave van domeincontrollers zonder sensoren. Deze nieuwe logica moet ook een positief effect hebben op de bijbehorende Microsoft Secure Score.

Azure ATP release 2.107

Uitgebracht 3 februari 2020

Nieuwe bewaakte activiteit: WIJZIGING SID-geschiedenis

Wijziging van sid-geschiedenis is nu een bewaakte en filterbare activiteit. Meer informatie over welke activiteiten Azure ATP bewaakt en hoe u bewaakte activiteiten filtert en doorzoekt in de portal.Functieverbetering: gesloten of onderdrukte waarschuwingen worden niet meer opnieuw geopend

Zodra een waarschuwing is gesloten of onderdrukt in de Azure ATP-portal en dezelfde activiteit binnen een korte periode opnieuw wordt gedetecteerd, wordt er een nieuwe waarschuwing geopend. Voorheen werd de waarschuwing onder dezelfde omstandigheden opnieuw geopend.TLS 1.2 vereist voor portaltoegang en sensoren

TLS 1.2 is nu vereist voor het gebruik van Azure ATP-sensoren en de cloudservice. Toegang tot de Azure ATP-portal is niet meer mogelijk met browsers die TLS 1.2 niet ondersteunen.

Januari 2020

Azure ATP-release 2.106

Uitgebracht 19 januari 2020

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Azure ATP-release 2.105

Uitgebracht 12 januari 2020

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

December 2019

Azure ATP-release 2.104

Uitgebracht 23 december 2019

Verloop van sensorversies geëlimineerd

Azure ATP-sensorimplementatie- en sensorinstallatiepakketten verlopen niet meer na een aantal versies en worden nu slechts eenmaal bijgewerkt. Het resultaat van deze functie is dat eerder gedownloade sensorinstallatiepakketten nu kunnen worden geïnstalleerd, zelfs als ze ouder zijn dan ons maximum aantal verlopen versies.Inbreuk bevestigen

U kunt nu het inbreuk van specifieke Microsoft 365-gebruikers bevestigen en hun risiconiveau instellen op hoog. Met deze werkstroom kunnen uw beveiligingsteams een andere reactiemogelijkheid gebruiken om de drempelwaarden voor het oplossen van beveiligingsincidenten te verminderen. Meer informatie over het bevestigen van inbreuk met behulp van Azure ATP en Defender for Cloud Apps.Banner voor nieuwe ervaring

Op pagina's van de Azure ATP-portal waar een nieuwe ervaring beschikbaar is in de Defender for Cloud Apps portal, worden nieuwe banners weergegeven waarin wordt beschreven wat er beschikbaar is met toegangskoppelingen.Deze versie bevat ook verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Azure ATP-release 2.103

Uitgebracht 15 december 2019

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Azure ATP release 2.102

Uitgebracht 8 december 2019

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

November 2019

Azure ATP release 2.101

Uitgebracht 24 november 2019

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Azure ATP release 2.100

Uitgebracht 17 november 2019

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Azure ATP-release 2.99

Uitgebracht: 3 november 2019

Functieverbetering: melding van de gebruikersinterface van Defender for Cloud Apps portal is toegevoegd aan de Azure ATP-portal

Ervoor zorgen dat alle gebruikers op de hoogte zijn van de beschikbaarheid van de verbeterde functies die beschikbaar zijn via de Defender for Cloud Apps-portal, is er een melding toegevoegd voor de portal vanuit de bestaande Azure ATP-waarschuwingstijdlijn.De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Oktober 2019

Azure ATP-release 2.98

Uitgebracht op 27 oktober 2019

Functieverbetering: Waarschuwing voor vermoedelijke brute force-aanvallen

Verbeterde waarschuwing Suspected brute force attack (SMB) met behulp van aanvullende analyse en verbeterde detectielogica om goedaardige true positive (B-TP) en fout-positieve (FP) waarschuwingsresultaten te verminderen.De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Azure ATP-release 2.97

Uitgebracht: 6 oktober 2019

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

September 2019

Azure ATP-release 2.96

Uitgebracht: 22 september 2019

Verrijkte NTLM-verificatiegegevens met windows-gebeurtenis 8004

Azure ATP-sensoren kunnen nu de activiteiten voor NTLM-verificaties automatisch lezen en verrijken met uw gebruikte servergegevens wanneer NTLM-controle is ingeschakeld en Windows Event 8004 is ingeschakeld. Azure ATP parseert Windows Event 8004 voor NTLM-verificaties om de NTLM-verificatiegegevens te verrijken die worden gebruikt voor azure ATP-bedreigingsanalyse en -waarschuwingen. Deze verbeterde mogelijkheid biedt toegang tot resources via NTLM-gegevens, evenals verrijkte mislukte aanmeldingsactiviteiten, waaronder de doelcomputer die de gebruiker heeft geprobeerd, maar geen toegang heeft.Meer informatie over NTLM-verificatieactiviteiten met Windows Event 8004.

De versie bevat ook verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Azure ATP-release 2.95

Uitgebracht: 15 september 2019

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Azure ATP-release 2.94

Uitgebracht op 8 september 2019

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Azure ATP-release 2.93

Uitgebracht op 1 september 2019

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Augustus 2019

Azure ATP-release 2.92

Uitgebracht op 25 augustus 2019

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Azure ATP-release 2.91

Uitgebracht op 18 augustus 2019

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Azure ATP release 2.90

Uitgebracht op 11 augustus 2019

- De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Azure ATP-release 2.89

Uitgebracht op 4 augustus 2019

Verbeteringen sensormethode

Om overmatige NTLM-verkeersgeneratie bij het maken van nauwkeurige LMP-evaluaties (Lateral Movement Path) te voorkomen, zijn verbeteringen aangebracht in Azure ATP-sensormethoden om minder afhankelijk te zijn van NTLM-gebruik en meer gebruik te maken van Kerberos.Waarschuwingsverbetering: Verdacht golden ticketgebruik (niet-bestaand account)

Sam-naamwijzigingen zijn toegevoegd aan de ondersteunende bewijstypen die in dit type waarschuwing worden vermeld. Zie Verdacht golden ticketgebruik (niet-bestaand account) voor meer informatie over de waarschuwing, waaronder hoe u dit type activiteit kunt voorkomen en herstellen.Algemene beschikbaarheid: vermoedelijke manipulatie van NTLM-verificatie

De waarschuwing Verdachte NTLM-verificatie is niet meer beschikbaar in de preview-modus en is nu algemeen beschikbaar.De versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Juli 2019

Azure ATP-release 2.88

Uitgebracht op 28 juli 2019

- Deze versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Azure ATP-release 2.87

Uitgebracht op 21 juli 2019

Functieverbetering: Geautomatiseerde Syslog-gebeurtenisverzameling voor zelfstandige Azure ATP-sensoren

Inkomende Syslog-verbindingen voor zelfstandige Azure ATP-sensoren zijn nu volledig geautomatiseerd, terwijl de wisseloptie uit het configuratiescherm wordt verwijderd. Deze wijzigingen hebben geen invloed op uitgaande Syslog-verbindingen.Deze versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Azure ATP-release 2.86

Uitgebracht op 14 juli 2019

Nieuwe beveiligingswaarschuwing: vermoedelijke manipulatie van NTLM-verificatie (externe id 2039)

De nieuwe beveiligingswaarschuwing verdachte NTLM-verificatie van Azure ATP is nu in openbare preview. Bij deze detectie wordt een Azure ATP-beveiligingswaarschuwing geactiveerd wanneer het gebruik van een man-in-the-middle-aanval wordt verdacht van het omzeilen van NTLM Message Integrity Check (MIC), een beveiligingsprobleem dat wordt beschreven in Microsoft CVE-2019-040. Deze typen aanvallen proberen NTLM-beveiligingsfuncties te downgraden en te verifiëren, met als uiteindelijke doel het maken van succesvolle laterale bewegingen.Functieverbetering: Identificatie van het besturingssysteem van verrijkte apparaten

Tot nu toe heeft Azure ATP informatie over het besturingssysteem van entiteitsapparaten verstrekt op basis van het beschikbare kenmerk in Active Directory. Voorheen, als besturingssysteemgegevens niet beschikbaar waren in Active Directory, was de informatie ook niet beschikbaar op azure ATP-entiteitspagina's. Vanaf deze versie biedt Azure ATP deze informatie nu voor apparaten waarvoor Active Directory deze informatie niet heeft of niet is geregistreerd in Active Directory, met behulp van identificatiemethoden voor het besturingssysteem van verrijkte apparaten.De toevoeging van gegevens over verrijkte apparaatbesturingssysteemidentificatie helpt niet-geregistreerde en niet-Windows-apparaten te identificeren en tegelijkertijd te helpen bij uw onderzoeksproces. Zie Begrip van netwerknaamomzetting (NNR) voor meer informatie over Netwerknaamomzetting in Azure ATP.

Nieuwe functie: Geverifieerde proxy - preview

Azure ATP ondersteunt nu geverifieerde proxy. Geef de proxy-URL op met behulp van de opdrachtregel van de sensor en geef gebruikersnaam/wachtwoord op om proxy's te gebruiken waarvoor verificatie is vereist. Zie De proxy configureren voor meer informatie over het gebruik van een geverifieerde proxy.Functieverbetering: geautomatiseerd proces voor domeinsynchronisatie

Het proces voor het aanwijzen en taggen van domeincontrollers als kandidaten voor domeincontrollers tijdens de installatie en doorlopende configuratie is nu volledig geautomatiseerd. De wisseloptie voor het handmatig selecteren van domeincontrollers als kandidaten voor domeincontrollers wordt verwijderd.Deze versie bevat ook verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Azure ATP-versie 2.85

Uitgebracht: 7 juli 2019

- Deze versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Azure ATP-release 2.84

Uitgebracht op 1 juli 2019

Ondersteuning voor nieuwe locatie: Azure UK Data Center

Azure ATP-exemplaren worden nu ondersteund in het Azure UK-datacenter. Zie Stap 1 van Azure ATP-installatie voor meer informatie over het maken van Azure ATP-exemplaren en de bijbehorende datacenterlocaties.Functieverbetering: Nieuwe naam en functies voor de waarschuwing Verdachte toevoegingen aan gevoelige groepen (externe id 2024)

De waarschuwing Verdachte toevoegingen aan gevoelige groepen werd eerder de waarschuwing Verdachte wijzigingen in gevoelige groepen genoemd. De externe id van de waarschuwing (id 2024) blijft hetzelfde. De beschrijvende naamwijziging geeft nauwkeuriger het doel van waarschuwingen weer bij toevoegingen aan uw gevoelige groepen. De verbeterde waarschuwing bevat ook nieuw bewijsmateriaal en verbeterde beschrijvingen. Zie Verdachte toevoegingen aan gevoelige groepen voor meer informatie.Nieuwe documentatiefunctie: Handleiding voor het overstappen van Advanced Threat Analytics naar Azure ATP

Dit nieuwe artikel bevat vereisten, planningsrichtlijnen en configuratie- en verificatiestappen voor het overstappen van ATA naar Azure ATP-service. Zie Overstappen van ATA naar Azure ATP voor meer informatie.Deze versie bevat ook verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Juni 2019

Azure ATP-release 2.83

Uitgebracht op 23 juni 2019

Functieverbetering: Waarschuwing voor het maken van een verdachte service (externe id 2026)

Deze waarschuwing bevat nu een verbeterde waarschuwingspagina met extra bewijsmateriaal en een nieuwe beschrijving. Zie Beveiligingswaarschuwing voor het maken van verdachte service voor meer informatie.Ondersteuning voor naamgeving van exemplaren: ondersteuning toegevoegd voor domeinvoorvoegsel alleen digit

Er is ondersteuning toegevoegd voor het maken van een Azure ATP-exemplaar met initiële domeinvoorvoegsels die alleen cijfers bevatten. Het gebruik van alleen initiële domeinvoorvoegsels van cijfers, zoals 123456.contoso.com, wordt nu ondersteund.Deze versie bevat ook verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Azure ATP-release 2.82

Uitgebracht op 18 juni 2019

Nieuwe openbare preview

Het onderzoek naar identiteitsrisico's van Azure ATP is nu beschikbaar in openbare preview en beschikbaar voor alle met Azure ATP beveiligde tenants. Zie Azure ATP Microsoft Defender for Cloud Apps onderzoekservaring voor meer informatie.Algemene beschikbaarheid

Azure ATP-ondersteuning voor niet-vertrouwde forests is nu algemeen beschikbaar. Zie Azure ATP multi-forest voor meer informatie.Deze versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Azure ATP-release 2.81

Uitgebracht op 10 juni 2019

- Deze versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Azure ATP-release 2.80

Uitgebracht 2 juni 2019

Functieverbetering: waarschuwing voor verdachte VPN-verbindingen

Deze waarschuwing bevat nu uitgebreid bewijsmateriaal en teksten voor een betere bruikbaarheid. Zie de beschrijving van waarschuwingswaarschuwingen voor verdachte VPN-verbindingen voor meer informatie over waarschuwingsfuncties en voorgestelde herstelstappen en -preventie.Deze versie bevat ook verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Mei 2019

Azure ATP-release 2.79

Uitgebracht op 26 mei 2019

Algemene beschikbaarheid: LDAP (Security Principal Reconnaissance) (externe id 2038)

Deze waarschuwing is nu beschikbaar (algemene beschikbaarheid). Zie de beschrijving van de waarschuwingsprincipal reconnaissance (LDAP) voor meer informatie over de waarschuwing, waarschuwingsfuncties en voorgestelde herstel en preventie

Deze versie bevat ook verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Azure ATP-release 2.78

Uitgebracht op 19 mei 2019

Functieverbetering: gevoelige entiteiten

Handmatige gevoelige taggen voor Exchange-serversU kunt entiteiten nu handmatig taggen als Exchange-servers tijdens de configuratie.

Een entiteit handmatig taggen als een Exchange Server:

- Selecteer configuratie in de Azure ATP-portal.

- Selecteer onder Detectiede optie Entiteitstags en selecteer vervolgens Gevoelig.

- Selecteer Exchange-servers en voeg vervolgens de entiteit toe die u wilt taggen.

Na het taggen van een computer als een Exchange Server, wordt deze gelabeld als Gevoelig en wordt weergegeven dat deze is getagd als een Exchange Server. De tag Vertrouwelijk wordt weergegeven in het entiteitsprofiel van de computer en de computer wordt in aanmerking genomen bij alle detecties die zijn gebaseerd op gevoelige accounts en laterale verplaatsingspaden.

Deze versie bevat ook verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Azure ATP-release 2.77

Uitgebracht: 12 mei 2019

- Deze versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Azure ATP-release 2.76

Uitgebracht: 6 mei 2019

- Deze versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

April 2019

Azure ATP-release 2.75

Uitgebracht op 28 april 2019

Functieverbetering: gevoelige entiteiten

Vanaf deze versie (2.75) worden machines die door Azure ATP zijn geïdentificeerd als Exchange-servers, nu automatisch gelabeld als Gevoelig.Entiteiten die automatisch als gevoelig worden getagd omdat ze als Exchange-servers fungeren, vermelden deze classificatie als de reden waarom ze worden getagd.

Deze versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Azure ATP-release 2.74

Uitgebracht op 14 april 2019

- Deze versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Azure ATP-release 2.73

Uitgebracht op 10 april 2019

- Deze versie bevat verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Maart 2019

Azure ATP-release 2.72

Uitgebracht 31 maart 2019

Functieverbetering: Diepte van lateral movement path (LMP)

Lateral Movement Paths (LMP's) zijn een belangrijke methode voor detectie van bedreigingen en risico's in Azure ATP. Om de aandacht te houden op de kritieke risico's voor uw meest gevoelige gebruikers, maakt deze update het gemakkelijker en sneller om risico's voor de gevoelige gebruikers op elke LMP te analyseren en op te lossen, door het bereik en de diepte van elke weergegeven grafiek te beperken.Zie Lateral Movement Paths (Lateral Movement Paths) voor meer informatie over hoe Azure ATP lmp's gebruikt om toegangsrisico's voor elke entiteit in uw omgeving boven water te krijgen.

Deze versie bevat ook verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Azure ATP-release 2.71

Uitgebracht op 24 maart 2019

Functieverbetering: NNR-statuswaarschuwingen (Network Name Resolution)

Er zijn statuswaarschuwingen toegevoegd voor betrouwbaarheidsniveaus die zijn gekoppeld aan Azure ATP-beveiligingswaarschuwingen die zijn gebaseerd op NNR. Elke statuswaarschuwing bevat bruikbare en gedetailleerde aanbevelingen om lage NNR-slagingspercentages op te lossen.Zie Wat is Netwerknaamomzetting voor meer informatie over hoe Azure ATP NNR gebruikt en waarom dit belangrijk is voor de nauwkeurigheid van waarschuwingen.

Serverondersteuning: ondersteuning toegevoegd voor Server 2019 met behulp van KB4487044

Er is ondersteuning toegevoegd voor het gebruik van Windows Server 2019, met een patchniveau van KB4487044. Het gebruik van Server 2019 zonder de patch wordt niet ondersteund en wordt geblokkeerd vanaf deze update.Functieverbetering: Uitsluiting van waarschuwingen op basis van gebruikers

Uitgebreide opties voor het uitsluiten van waarschuwingen maken het nu mogelijk om specifieke gebruikers uit te sluiten van specifieke waarschuwingen. Uitsluitingen kunnen helpen situaties te voorkomen waarin het gebruik of de configuratie van bepaalde typen interne software herhaaldelijk goedaardige beveiligingswaarschuwingen activeert.Deze versie bevat ook verbeteringen en bugfixes voor de interne sensorinfrastructuur.

Azure ATP-release 2.70

Uitgebracht op 17 maart 2019

Functieverbetering: Betrouwbaarheidsniveau NNR (Network Name Resolution) toegevoegd aan meerdere waarschuwingen Network Name Resolution of (NNR) wordt gebruikt om de identiteit van de bronentiteit van vermoedelijke aanvallen positief te identificeren. Door de NNR-betrouwbaarheidsniveaus toe te voegen aan azure ATP-waarschuwingsbewijslijsten, kunt u nu direct het niveau van NNR-betrouwbaarheid beoordelen en begrijpen met betrekking tot de mogelijke geïdentificeerde bronnen en op de juiste manier herstellen.

Bewijs van NNR-betrouwbaarheidsniveau is toegevoegd aan de volgende waarschuwingen: