Sensoren configureren voor AD FS, AD CS en Microsoft Entra Connect

Installeer Defender for Identity-sensoren op Active Directory Federation Services (AD FS), Active Directory Certificate Services (AD CS) en Microsoft Entra Connect-servers om ze te beschermen tegen on-premises en hybride aanvallen. In dit artikel worden de installatiestappen beschreven.

Deze overwegingen zijn van toepassing:

- Voor AD FS-omgevingen worden Defender for Identity-sensoren alleen ondersteund op de federatieservers. Ze zijn niet vereist op WAP-servers (Web toepassingsproxy).

- Voor AD CS-omgevingen hoeft u geen sensoren te installeren op AD CS-servers die offline zijn.

- Voor Microsoft Entra Connect-servers moet u de sensoren installeren op zowel actieve als faseringsservers.

Vereisten

Vereisten voor het installeren van Defender for Identity-sensoren op AD FS-, AD CS- of Microsoft Entra Connect-servers zijn hetzelfde als voor het installeren van sensoren op domeincontrollers. Zie vereisten voor Microsoft Defender for Identity voor meer informatie.

Een sensor die is geïnstalleerd op een AD FS-, AD CS- of Microsoft Entra Connect-server kan het lokale serviceaccount niet gebruiken om verbinding te maken met het domein. In plaats daarvan moet u een directoryserviceaccount configureren.

Bovendien ondersteunt de Defender for Identity-sensor voor AD CS alleen AD CS-servers met de rolservice certificeringsinstantie.

Gebeurtenisverzameling configureren

Als u werkt met AD FS-, AD CS- of Microsoft Entra Connect-servers, controleert u of u controle zo nodig hebt geconfigureerd. Zie voor meer informatie:

AD FS:

AD CS:

Microsoft Entra Connect:

Leesmachtigingen configureren voor de AD FS-database

Als u wilt dat sensoren die worden uitgevoerd op AD FS-servers toegang hebben tot de AD FS-database, moet u leesmachtigingen (db_datareader) verlenen voor het relevante Directory Service-account.

Als u meer dan één AD FS-server hebt, moet u ervoor zorgen dat u deze machtiging verleent voor alle servers. Databasemachtigingen worden niet gerepliceerd tussen servers.

Configureer de SQL-server om het Directory Service-account toe te staan met de volgende machtigingen voor de AdfsConfiguration-database :

- verbinden

- Aanmelden

- lezen

- selecteren

Toegang verlenen tot de AD FS-database

Toegang verlenen tot de AD FS-database met behulp van SQL Server Management Studio, Transact-SQL (T-SQL) of PowerShell.

De volgende opdrachten kunnen bijvoorbeeld handig zijn als u de Windows Interne database (WID) of een externe SQL-server gebruikt.

In deze voorbeeldcodes:

-

[DOMAIN1\mdiSvc01]is de directoryservicegebruiker van de werkruimte. Als u met een gMSA werkt, voegt u toe$aan het einde van de gebruikersnaam. Bijvoorbeeld:[DOMAIN1\mdiSvc01$]. -

AdfsConfigurationV4is een voorbeeld van een AD FS-databasenaam en kan variëren. -

server=\.\pipe\MICROSOFT##WID\tsql\queryis de verbindingsreeks naar de database als u WID gebruikt.

Tip

Als u uw verbindingsreeks niet weet, volgt u de stappen in de Windows Server-documentatie.

De sensor toegang verlenen tot de AD FS-database met behulp van T-SQL:

USE [master]

CREATE LOGIN [DOMAIN1\mdiSvc01] FROM WINDOWS WITH DEFAULT_DATABASE=[master]

USE [AdfsConfigurationV4]

CREATE USER [DOMAIN1\mdiSvc01] FOR LOGIN [DOMAIN1\mdiSvc01]

ALTER ROLE [db_datareader] ADD MEMBER [DOMAIN1\mdiSvc01]

GRANT CONNECT TO [DOMAIN1\mdiSvc01]

GRANT SELECT TO [DOMAIN1\mdiSvc01]

GO

De sensor toegang verlenen tot de AD FS-database met behulp van PowerShell:

$ConnectionString = 'server=\\.\pipe\MICROSOFT##WID\tsql\query;database=AdfsConfigurationV4;trusted_connection=true;'

$SQLConnection= New-Object System.Data.SQLClient.SQLConnection($ConnectionString)

$SQLConnection.Open()

$SQLCommand = $SQLConnection.CreateCommand()

$SQLCommand.CommandText = @"

USE [master];

CREATE LOGIN [DOMAIN1\mdiSvc01] FROM WINDOWS WITH DEFAULT_DATABASE=[master];

USE [AdfsConfigurationV4];

CREATE USER [DOMAIN1\mdiSvc01] FOR LOGIN [DOMAIN1\mdiSvc01];

ALTER ROLE [db_datareader] ADD MEMBER [DOMAIN1\mdiSvc01];

GRANT CONNECT TO [DOMAIN1\mdiSvc01];

GRANT SELECT TO [DOMAIN1\mdiSvc01];

"@

$SqlDataReader = $SQLCommand.ExecuteReader()

$SQLConnection.Close()

Machtigingen configureren voor de Microsoft Entra Connect-database (ADSync)

Opmerking

Deze sectie is alleen van toepassing als de Entra Connect-database wordt gehost op een externe SQL-serverinstantie.

Sensoren die worden uitgevoerd op Microsoft Entra Connect-servers moeten toegang hebben tot de ADSync-database en machtigingen hebben voor de relevante opgeslagen procedures. Als u meer dan één Microsoft Entra Connect-server hebt, moet u dit allemaal uitvoeren.

De sensormachtigingen verlenen aan de Microsoft Entra AdSync-database verbinden met behulp van PowerShell:

$entraConnectServerDomain = $env:USERDOMAIN

$entraConnectServerComputerAccount = $env:COMPUTERNAME

$entraConnectDBName = (Get-ItemProperty 'registry::HKLM\SYSTEM\CurrentControlSet\Services\ADSync\Parameters' -Name 'DBName').DBName

$entraConnectSqlServer = (Get-ItemProperty 'registry::HKLM\SYSTEM\CurrentControlSet\Services\ADSync\Parameters' -Name 'Server').Server

$entraConnectSqlInstance = (Get-ItemProperty 'registry::HKLM\SYSTEM\CurrentControlSet\Services\ADSync\Parameters' -Name 'SQLInstance').SQLInstance

$ConnectionString = 'server={0}\{1};database={2};trusted_connection=true;' -f $entraConnectSqlServer, $entraConnectSqlInstance, $entraConnectDBName

$SQLConnection= New-Object System.Data.SQLClient.SQLConnection($ConnectionString)

$SQLConnection.Open()

$SQLCommand = $SQLConnection.CreateCommand()

$SQLCommand.CommandText = @"

USE [master];

CREATE LOGIN [{0}\{1}$] FROM WINDOWS WITH DEFAULT_DATABASE=[master];

USE [{2}];

CREATE USER [{0}\{1}$] FOR LOGIN [{0}\{1}$];

GRANT CONNECT TO [{0}\{1}$];

GRANT SELECT TO [{0}\{1}$];

GRANT EXECUTE ON OBJECT::{2}.dbo.mms_get_globalsettings TO [{0}\{1}$];

GRANT EXECUTE ON OBJECT::{2}.dbo.mms_get_connectors TO [{0}\{1}$];

"@ -f $entraConnectServerDomain, $entraConnectServerComputerAccount, $entraConnectDBName

$SqlDataReader = $SQLCommand.ExecuteReader()

$SQLConnection.Close()

Stappen na installatie (optioneel)

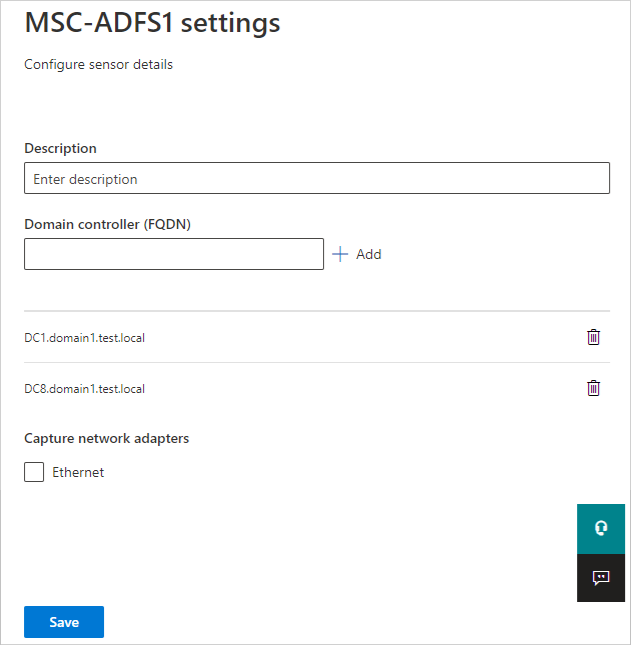

Tijdens de installatie van de sensor op een AD FS-, AD CS- of Microsoft Entra Connect-server wordt automatisch de dichtstbijzijnde domeincontroller geselecteerd. Gebruik de volgende stappen om de geselecteerde domeincontroller te controleren of te wijzigen:

Ga in Microsoft Defender XDR naar Instellingen>IdentiteitenSensoren> om al uw Defender for Identity-sensoren weer te geven.

Zoek en selecteer de sensor die u op de server hebt geïnstalleerd.

Voer in het deelvenster dat wordt geopend in het vak Domeincontroller (FQDN) de FQDN(Fully Qualified Domain Name) van de resolver-domeincontrollers in. Selecteer + Toevoegen om de FQDN toe te voegen en selecteer vervolgens Opslaan.

Het initialiseren van de sensor kan enkele minuten duren. Wanneer deze is voltooid, verandert de servicestatus van de AD FS-, AD CS- of Microsoft Entra Connect-sensor van gestopt in actief.

Geslaagde implementatie valideren

Controleren of u een Defender for Identity-sensor hebt geïmplementeerd op een AD FS- of AD CS-server:

Controleer of de Azure Advanced Threat Protection-sensorservice wordt uitgevoerd. Nadat u de Defender for Identity-sensorinstellingen hebt opgeslagen, kan het enkele seconden duren voordat de service wordt gestart.

Als de service niet wordt gestart, controleert u het

Microsoft.Tri.sensor-Errors.logbestand, dat zich standaard bevindt op%programfiles%\Azure Advanced Threat Protection sensor\Version X\Logs.Gebruik AD FS of AD CS om een gebruiker te verifiëren bij een toepassing en controleer vervolgens of Defender for Identity de verificatie heeft waargenomen.

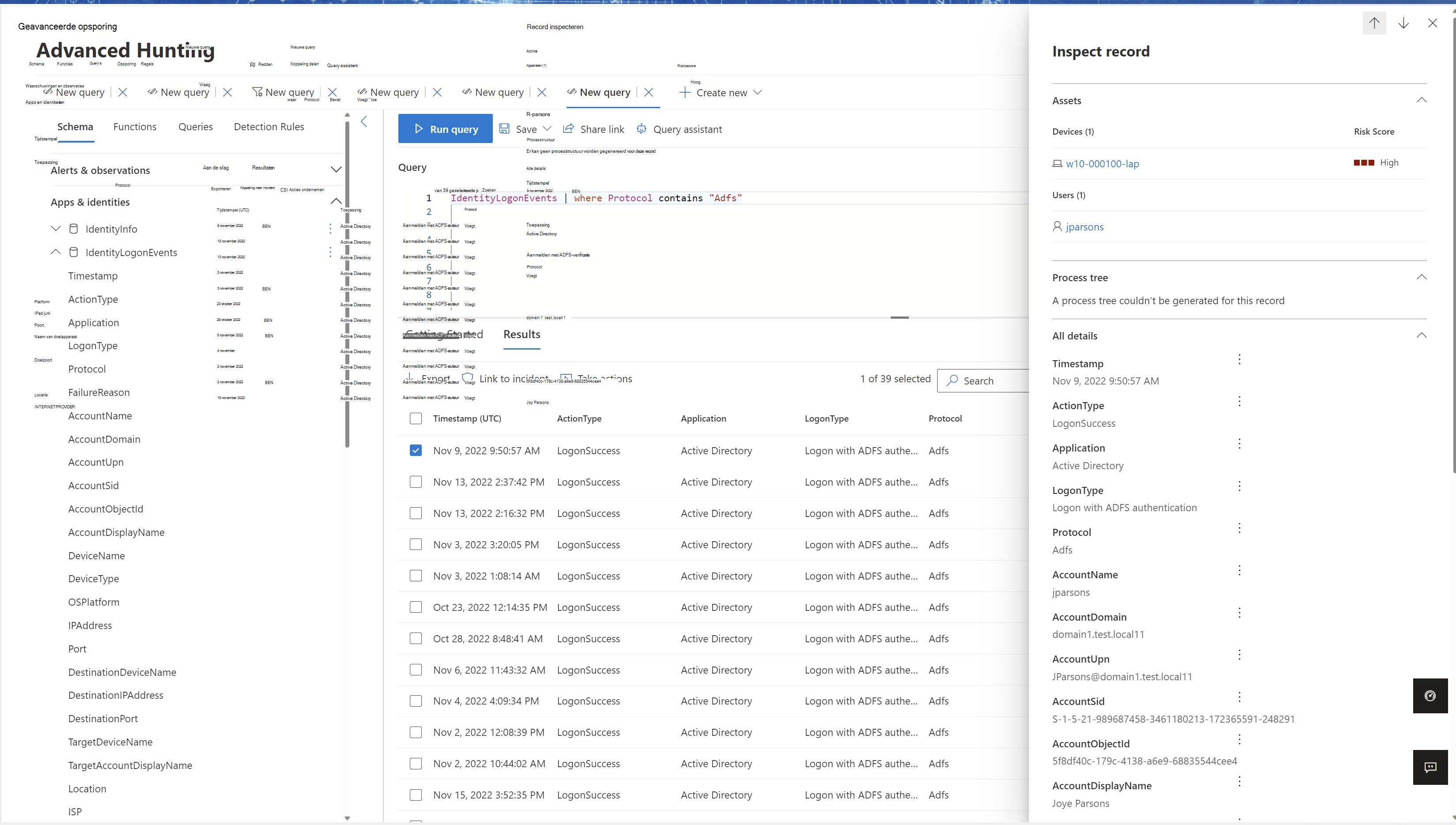

Selecteer bijvoorbeeld Opsporing>geavanceerde opsporing. Voer in het deelvenster Query een van de volgende query's in en voer deze uit:

Voor AD FS:

IdentityLogonEvents | where Protocol contains 'Adfs'Het resultatenvenster moet een lijst met gebeurtenissen bevatten met de waarde LogonType van Aanmelden met ADFS-verificatie.

Voor AD CS:

IdentityDirectoryEvents | where Protocol == "Adcs"In het resultatenvenster ziet u een lijst met gebeurtenissen van mislukte en geslaagde certificaatuitgifte. Selecteer een specifieke rij voor meer informatie in het deelvenster Record inspecteren .

Verwante onderwerpen

Zie voor meer informatie: