Beveiligingsevaluatie: Onbeveiligde SID-geschiedeniskenmerken

Wat is een onveilig sid-geschiedeniskenmerk?

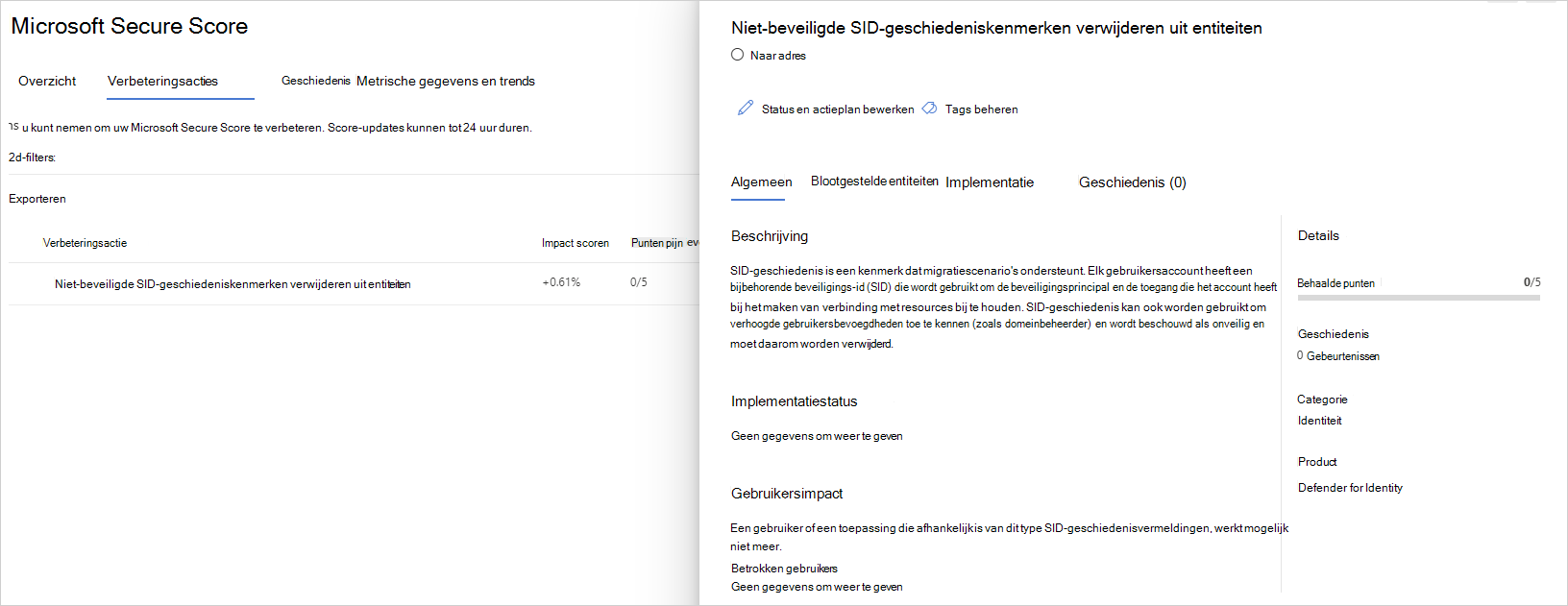

SID-geschiedenis is een kenmerk dat migratiescenario's ondersteunt. Elk gebruikersaccount heeft een beveiligings-IDentifier (SID) die wordt gebruikt om de beveiligingsprincipal en de toegang die het account heeft bij het maken van verbinding met resources bij te houden. Sid-geschiedenis maakt het mogelijk om toegang voor een ander account effectief te klonen naar een ander account en is uiterst nuttig om ervoor te zorgen dat gebruikers toegang behouden wanneer ze van het ene domein naar het andere worden verplaatst (gemigreerd).

De evaluatie controleert op accounts met SID-geschiedeniskenmerken die Microsoft Defender for Identity profielen riskant zijn.

Welk risico vormt het kenmerk Onbeveiligde SID-geschiedenis?

Organisaties die hun accountkenmerken niet kunnen beveiligen, laten de deur ontgrendeld voor kwaadwillende actoren.

Kwaadwillende actoren, net als dieven, zoeken vaak naar de eenvoudigste en stilste manier in elke omgeving. Accounts die zijn geconfigureerd met een onveilig sid-geschiedeniskenmerk zijn vensters met mogelijkheden voor aanvallers en kunnen risico's blootstellen.

Een niet-gevoelig account in een domein kan bijvoorbeeld de ENTERPRISE-Beheer-SID bevatten in de SID-geschiedenis van een ander domein in het Active Directory-forest, waardoor de toegang voor het gebruikersaccount wordt 'verheffen' tot een effectieve domein-Beheer in alle domeinen in het forest. Als u een forestvertrouwensrelatie hebt zonder SID-filtering ingeschakeld (ook wel quarantaine genoemd), is het ook mogelijk om een SID uit een ander forest te injecteren en deze wordt toegevoegd aan het gebruikerstoken wanneer deze wordt geverifieerd en gebruikt voor toegangsevaluaties.

Hoe kan ik deze beveiligingsevaluatie gebruiken?

Bekijk de aanbevolen actie op https://security.microsoft.com/securescore?viewid=actions om te ontdekken welke van uw accounts een onveilig sid-geschiedeniskenmerk hebben.

Voer de volgende stappen uit om het kenmerk SID-geschiedenis uit de accounts te verwijderen met behulp van PowerShell:

Identificeer de SID in het kenmerk SIDHistory voor het account.

Get-ADUser -Identity <account> -Properties SidHistory | Select-Object -ExpandProperty SIDHistoryVerwijder het kenmerk SIDHistory met behulp van de EERDER geïdentificeerde SID.

Set-ADUser -Identity <account> -Remove @{SIDHistory='S-1-5-21-...'}

Opmerking

Terwijl evaluaties in bijna realtime worden bijgewerkt, worden scores en statussen elke 24 uur bijgewerkt. Hoewel de lijst met betrokken entiteiten binnen enkele minuten na het implementeren van de aanbevelingen wordt bijgewerkt, kan de status nog steeds enige tijd duren totdat deze is gemarkeerd als Voltooid.