Bekende problemen met Microsoft Defender for Identity oplossen

In dit artikel wordt beschreven hoe u bekende problemen in Microsoft Defender for Identity kunt oplossen.

De sensorservice kan niet worden gestart

Vermeldingen in sensorlogboek:

Warn DirectoryServicesClient CreateLdapConnectionAsync failed to retrieve group managed service account password. [DomainControllerDnsName=DC1.CONTOSO.LOCAL Domain=contoso.local UserName=mdiSvc01]

Oorzaak 1

De domeincontroller heeft geen rechten gekregen voor toegang tot het wachtwoord van het gMSA-account.

Oplossing 1:

Controleer of de domeincontroller rechten heeft gekregen voor toegang tot het wachtwoord. U moet een beveiligingsgroep in Active Directory hebben die de computeraccounts van de domeincontroller(s), Entra Connect, AD FS/AD CS-server(s) en zelfstandige sensoren bevat. Als dit niet bestaat, raden we u aan er een te maken.

U kunt de volgende opdracht gebruiken om te controleren of een computeraccount of beveiligingsgroep is toegevoegd aan de parameter. Vervang mdiSvc01 door de naam die u hebt gemaakt.

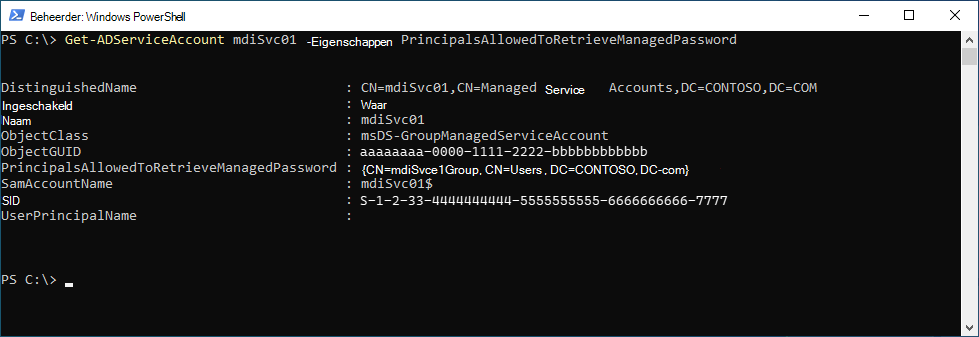

Get-ADServiceAccount mdiSvc01 -Properties PrincipalsAllowedToRetrieveManagedPassword

De resultaten moeten er als volgt uitzien:

In dit voorbeeld zien we dat er een groep met de naam mdiSvc01Group is toegevoegd. Als de domeincontroller of de beveiligingsgroep niet is toegevoegd, kunt u de volgende opdrachten gebruiken om deze toe te voegen. Vervang mdiSvc01 door de naam van gMSA en vervang DC1 door de naam van de domeincontroller of mdiSvc01Group door de naam van de beveiligingsgroep.

# To set the specific domain controller only:

$specificDC = Get-ADComputer -Identity DC1

Set-ADServiceAccount mdiSvc01 -PrincipalsAllowedToRetrieveManagedPassword $specificDC

# To set a security group that contains the relevant computer accounts:

$group = Get-ADGroup -Identity mdiSvc01Group

Set-ADServiceAccount mdiSvc01 -PrincipalsAllowedToRetrieveManagedPassword $group

Als de domeincontroller of beveiligingsgroep al is toegevoegd, maar de fout nog steeds wordt weergegeven, kunt u de volgende stappen proberen:

- Start de server opnieuw op om de recente wijzigingen te synchroniseren

- Leeg het Kerberos-ticket op, waardoor de server een nieuw Kerberos-ticket moet aanvragen. Voer de volgende opdracht uit vanaf een beheerdersopdrachtprompt

klist -li 0x3e7 purge

Oorzaak 2

Vanwege een bekend scenario met betrekking tot Secure Time Seeding kan het gMSA-kenmerk PasswordLastSet worden ingesteld op een toekomstige datum, waardoor de sensor niet kan worden gestart.

De volgende opdracht kan worden gebruikt om te bevestigen of het gMSA-account in het scenario valt, wanneer de waarden PasswordLastSet en LastLogonDate een toekomstige datum weergeven:

Get-ADServiceAccount mdiSvc01 -Properties PasswordLastSet, LastLogonDate

Oplossing 2:

Als tussentijdse oplossing kan een nieuwe gMSA worden gemaakt met de juiste datum voor het kenmerk. Het is raadzaam om een ondersteuningsaanvraag te openen met adreslijstservices om de hoofdoorzaak te identificeren en opties te verkennen voor een uitgebreide oplossing.

Communicatiefout sensorfout

Als u de volgende fout van de sensor ontvangt:

System.Net.Http.HttpRequestException:

An error occurred while sending the request. ---> System.Net.WebException:

Unable to connect to the remote server --->

System.Net.Sockets.SocketException: A connection attempt failed because the

connected party did not properly respond after a period of time, or established

connection failed because connected host has failed to respond...

Oplossing:

Zorg ervoor dat de communicatie niet wordt geblokkeerd voor localhost, TCP-poort 444. Zie poorten voor meer informatie over Microsoft Defender for Identity vereisten.

Locatie van implementatielogboek

De implementatielogboeken van Defender for Identity bevinden zich in de tijdelijke map van de gebruiker die het product heeft geïnstalleerd. Op de standaardinstallatielocatie vindt u deze op: C:\Users\Administrator\AppData\Local\Temp (of één map boven %temp%). Zie Problemen met Defender for Identity oplossen met behulp van logboeken voor meer informatie.

Proxyverificatieprobleem wordt weergegeven als een licentiefout

Als tijdens de installatie van de sensor de volgende fout wordt weergegeven: De sensor kan niet worden geregistreerd vanwege licentieproblemen.

Vermeldingen in het implementatielogboek:

[1C60:1AA8][2018-03-24T23:59:13]i000: 2018-03-25 02:59:13.1237 Info InteractiveDeploymentManager ValidateCreateSensorAsync returned [validateCreateSensorResult=LicenseInvalid]]

[1C60:1AA8][2018-03-24T23:59:56]i000: 2018-03-25 02:59:56.4856 Info InteractiveDeploymentManager ValidateCreateSensorAsync returned [validateCreateSensorResult=LicenseInvalid]]

[1C60:1AA8][2018-03-25T00:27:56]i000: 2018-03-25 03:27:56.7399 Debug SensorBootstrapperApplication Engine.Quit [deploymentResultStatus=1602 isRestartRequired=False]]

[1C60:15B8][2018-03-25T00:27:56]i500: Shutting down, exit code: 0x642

Oorzaak:

In sommige gevallen reageert tijdens de verificatie bij communicatie via een proxy op de Defender for Identity-sensor met fout 401 of 403 in plaats van fout 407. De Defender for Identity-sensor interpreteert fout 401 of 403 als een licentieprobleem en niet als een probleem met proxyverificatie.

Oplossing:

Zorg ervoor dat de sensor zonder verificatie kan bladeren naar *.atp.azure.com via de geconfigureerde proxy. Zie Proxy configureren om communicatie in te schakelen voor meer informatie.

Proxyverificatieprobleem wordt weergegeven als een verbindingsfout

Als tijdens de installatie van de sensor de volgende fout wordt weergegeven: De sensor kan geen verbinding maken met service.

Oorzaak:

Het probleem kan worden veroorzaakt wanneer de certificaten van vertrouwde basiscertificeringsinstanties ontbreken die vereist zijn voor Defender for Identity.

Oplossing:

Voer de volgende PowerShell-cmdlet uit om te controleren of de vereiste certificaten zijn geïnstalleerd.

Gebruik in het volgende voorbeeld het certificaat DigiCert Baltimore Root voor alle klanten. Gebruik daarnaast het certificaat DigiCert Global Root G2 voor commerciële klanten of gebruik het certificaat 'DigiCert Global Root CA' voor GCC High-klanten van de Amerikaanse overheid, zoals aangegeven.

# Certificate for all customers

Get-ChildItem -Path "Cert:\LocalMachine\Root" | where { $_.Thumbprint -eq "D4DE20D05E66FC53FE1A50882C78DB2852CAE474"} | fl

# Certificate for commercial customers

Get-ChildItem -Path "Cert:\LocalMachine\Root" | where { $_.Thumbprint -eq "df3c24f9bfd666761b268073fe06d1cc8d4f82a4"} | fl

# Certificate for US Government GCC High customers

Get-ChildItem -Path "Cert:\LocalMachine\Root" | where { $_.Thumbprint -eq "a8985d3a65e5e5c4b2d7d66d40c6dd2fb19c5436"} | fl

Uitvoer voor certificaat voor alle klanten:

Subject : CN=Baltimore CyberTrust Root, OU=CyberTrust, O=Baltimore, C=IE

Issuer : CN=Baltimore CyberTrust Root, OU=CyberTrust, O=Baltimore, C=IE

Thumbprint : D4DE20D05E66FC53FE1A50882C78DB2852CAE474

FriendlyName : DigiCert Baltimore Root

NotBefore : 5/12/2000 11:46:00 AM

NotAfter : 5/12/2025 4:59:00 PM

Extensions : {System.Security.Cryptography.Oid, System.Security.Cryptography.Oid, System.Security.Cryptography.Oid}

Uitvoer voor certificaat voor commerciële klanten:

Subject : CN=DigiCert Global Root G2, OU=www.digicert.com, O=DigiCert Inc, C=US

Issuer : CN=DigiCert Global Root G2, OU=www.digicert.com, O=DigiCert Inc, C=US

Thumbprint : DF3C24F9BFD666761B268073FE06D1CC8D4F82A4

FriendlyName : DigiCert Global Root G2

NotBefore : 01/08/2013 15:00:00

NotAfter : 15/01/2038 14:00:00

Extensions : {System.Security.Cryptography.Oid, System.Security.Cryptography.Oid, System.Security.Cryptography.Oid}

Uitvoer voor certificaat voor GCC High-klanten van de Amerikaanse overheid:

Subject : CN=DigiCert Global Root CA, OU=www.digicert.com, O=DigiCert Inc, C=US

Issuer : CN=DigiCert Global Root CA, OU=www.digicert.com, O=DigiCert Inc, C=US

Thumbprint : A8985D3A65E5E5C4B2D7D66D40C6DD2FB19C5436

FriendlyName : DigiCert

NotBefore : 11/9/2006 4:00:00 PM

NotAfter : 11/9/2031 4:00:00 PM

Extensions : {System.Security.Cryptography.Oid, System.Security.Cryptography.Oid, System.Security.Cryptography.Oid, System.Security.Cryptography.Oid}

Als u de verwachte uitvoer niet ziet, voert u de volgende stappen uit:

Download de volgende certificaten naar de Server Core-computer. Download voor alle klanten het Baltimore CyberTrust-basiscertificaat .

Bovendien:

- Download voor commerciële klanten het DigiCert Global Root G2-certificaat

- Voor GCC High-klanten van de Amerikaanse overheid downloadt u het DigiCert Global Root CA-certificaat

Voer de volgende PowerShell-cmdlet uit om het certificaat te installeren.

# For all customers, install certificate Import-Certificate -FilePath "<PATH_TO_CERTIFICATE_FILE>\bc2025.crt" -CertStoreLocation Cert:\LocalMachine\Root # For commercial customers, install certificate Import-Certificate -FilePath "<PATH_TO_CERTIFICATE_FILE>\DigiCertGlobalRootG2.crt" -CertStoreLocation Cert:\LocalMachine\Root # For US Government GCC High customers, install certificate Import-Certificate -FilePath "<PATH_TO_CERTIFICATE_FILE>\DigiCertGlobalRootCA.crt" -CertStoreLocation Cert:\LocalMachine\Root

Installatiefout op de achtergrond bij het gebruik van PowerShell

Als u tijdens de installatie van de stille sensor powershell probeert te gebruiken en de volgende fout ontvangt:

"Azure ATP sensor Setup.exe" "/quiet" NetFrameworkCommandLineArguments="/q" Acce ... Unexpected token '"/quiet"' in expression or statement."

Oorzaak:

Deze fout wordt veroorzaakt door het niet opnemen van het ./-voorvoegsel dat is vereist voor installatie wanneer u PowerShell gebruikt.

Oplossing:

Gebruik de volledige opdracht om te installeren.

./"Azure ATP sensor Setup.exe" /quiet NetFrameworkCommandLineArguments="/q" AccessKey="<Access Key>"

Probleem met NIC-koppeling van Defender for Identity-sensor

Wanneer u de Defender for Identity-sensor installeert op een computer die is geconfigureerd met een NIC-koppelingsadapter en het Winpcap-stuurprogramma, ontvangt u een installatiefout. Als u de Defender for Identity-sensor wilt installeren op een computer die is geconfigureerd met NIC-koppeling, moet u het Winpcap-stuurprogramma vervangen door Npcap door de instructies hier te volgen.

Groepsmodus voor meerdere processoren

Voor Windows-besturingssystemen 2008R2 en 2012 wordt de Defender for Identity-sensor niet ondersteund in de modus Groep met meerdere processors.

Mogelijke tijdelijke oplossingen:

Als hyperthreading is ingeschakeld, schakelt u deze uit. Dit kan het aantal logische kernen verminderen om te voorkomen dat u hoeft te worden uitgevoerd in de groepsmodus met meerdere processors .

Als uw computer minder dan 64 logische kernen heeft en wordt uitgevoerd op een HP-host, kunt u mogelijk de BIOS-instelling NUMA Group Size Optimization wijzigen van de standaardinstelling Clustered in Flat.

Probleem met sensor van virtuele VMware-machine

Als u een Defender for Identity-sensor op virtuele VMware-machines hebt, ontvangt u mogelijk de statuswaarschuwing Sommige netwerkverkeer wordt niet geanalyseerd. Dit kan gebeuren vanwege een niet-overeenkomende configuratie in VMware.

Hoe u het probleem op kunt lossen:

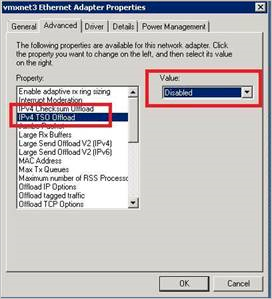

Stel in het gastbesturingssystemen het volgende in op Uitgeschakeld in de NIC-configuratie van de virtuele machine: IPv4 TSO Offload.

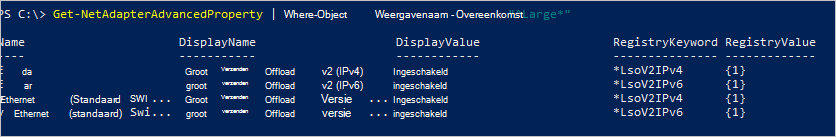

Gebruik de volgende opdracht om te controleren of Large Send Offload (LSO) is ingeschakeld of uitgeschakeld:

Get-NetAdapterAdvancedProperty | Where-Object DisplayName -Match "^Large*"

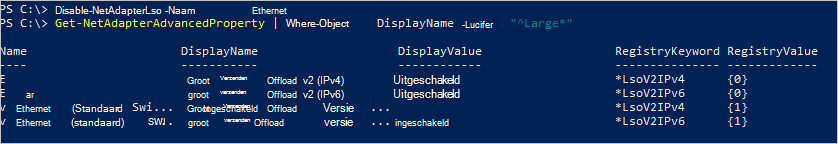

Als LSO is ingeschakeld, gebruikt u de volgende opdracht om deze uit te schakelen:

Disable-NetAdapterLso -Name {name of adapter}

Opmerking

- Afhankelijk van uw configuratie kunnen deze acties leiden tot een kort verlies van netwerkverbinding.

- Mogelijk moet u de computer opnieuw opstarten om deze wijzigingen van kracht te laten worden.

- Deze stappen kunnen variëren, afhankelijk van uw VMWare-versie. Raadpleeg de VMWare-documentatie voor informatie over het uitschakelen van LSO/TSO voor uw VMWare-versie.

Sensor kan gMSA-referenties (gMSA) niet ophalen

Als u de volgende statuswaarschuwing ontvangt: Directory Services-gebruikersreferenties zijn onjuist

Vermeldingen in sensorlogboek:

2020-02-17 14:01:36.5315 Info ImpersonationManager CreateImpersonatorAsync started [UserName=account_name Domain=domain1.test.local IsGroupManagedServiceAccount=True]

2020-02-17 14:01:36.5750 Info ImpersonationManager CreateImpersonatorAsync finished [UserName=account_name Domain=domain1.test.local IsSuccess=False]

Logboekvermeldingen van Sensor Updater:

2020-02-17 14:02:19.6258 Warn GroupManagedServiceAccountImpersonationHelper GetGroupManagedServiceAccountAccessTokenAsync failed GMSA password could not be retrieved [errorCode=AccessDenied AccountName=account_name DomainDnsName=domain1.test.local]

De sensor kan het wachtwoord van het gMSA-account niet ophalen.

Oorzaak 1

De domeincontroller is niet gemachtigd om het wachtwoord van het gMSA-account op te halen.

Oplossing 1:

Controleer of aan de computer met de sensor machtigingen zijn verleend om het wachtwoord van het gMSA-account op te halen. Zie Machtigingen verlenen om het wachtwoord van het gMSA-account op te halen voor meer informatie.

Oorzaak 2

De sensorservice wordt uitgevoerd als LocalService en voert imitatie van het Directory Service-account uit.

Als het beleid voor het toewijzen van gebruikersrechten Aanmelden als een service is geconfigureerd voor deze domeincontroller, mislukt imitatie, tenzij aan het gMSA-account de machtiging Aanmelden als een service is verleend.

Oplossing 2:

Configureer Aanmelden als een service voor de gMSA-accounts wanneer het beleid voor de toewijzing van gebruikersrechten Aanmelden als een service is geconfigureerd op de betreffende domeincontroller. Zie Controleren of het gMSA-account de vereiste rechten heeft voor meer informatie.

Oorzaak 3

Als het Kerberos-ticket voor de domeincontroller is uitgegeven voordat de domeincontroller is toegevoegd aan de beveiligingsgroep met de juiste machtigingen, maakt deze groep geen deel uit van het Kerberos-ticket. Het wachtwoord van het gMSA-account kan dus niet worden opgehaald.

Oplossing 3:

Voer een van de volgende handelingen uit om dit probleem op te lossen:

Start de domeincontroller opnieuw op.

Leeg het Kerberos-ticket op, waardoor de domeincontroller een nieuw Kerberos-ticket moet aanvragen. Voer vanaf een beheerdersopdrachtprompt op de domeincontroller de volgende opdracht uit:

klist -li 0x3e7 purgeWijs de machtiging toe om het wachtwoord van de gMSA op te halen aan een groep waarvan de domeincontroller al lid is, zoals de groep Domeincontrollers.

Toegang tot de registersleutel 'Globaal' wordt geweigerd

De sensorservice kan niet worden gestart en het sensorlogboek bevat een vermelding die lijkt op:

2021-01-19 03:45:00.0000 Error RegistryKey System.UnauthorizedAccessException: Access to the registry key 'Global' is denied.

Oorzaak:

De gMSA die is geconfigureerd voor deze domeincontroller of AD FS/AD CS-server heeft geen machtigingen voor de registersleutels van het prestatiemeteritem.

Oplossing:

Voeg de gMSA toe aan de groep Prestatiemetergebruikers op de server.

Rapportdownloads mogen niet meer dan 300.000 vermeldingen bevatten

Defender for Identity biedt geen ondersteuning voor rapportdownloads die meer dan 300.000 vermeldingen per rapport bevatten. Rapporten worden als onvolledig weergegeven als er meer dan 300.000 vermeldingen zijn opgenomen.

Oorzaak:

Dit is een technische beperking.

Oplossing:

Geen bekende oplossing.

Sensor kan gebeurtenislogboeken niet opsommen

Als u een beperkt aantal of ontbrekende waarschuwingen voor beveiligingsgebeurtenissen of logische activiteiten in de Defender for Identity-console ziet, maar er geen statusproblemen worden geactiveerd.

Vermeldingen in sensorlogboek:

Error EventLogException System.Diagnostics.Eventing.Reader.EventLogException: The handle is invalid at void System.Diagnostics.Eventing.Reader.EventLogException.Throw(int errorCode) at object System.Diagnostics.Eventing.Reader.NativeWrapper.EvtGetEventInfo(EventLogHandle handle, EvtEventPropertyId enumType) at string System.Diagnostics.Eventing.Reader.EventLogRecord.get_ContainerLog()

Oorzaak:

Een discretionaire Access Control list beperkt de toegang tot de vereiste gebeurtenislogboeken door het lokale serviceaccount.

Oplossing:

Zorg ervoor dat de Discretionary Access Control List (DACL) de volgende vermelding bevat (dit is de SID van de AATPSensor-service).

(A;;0x1;;;S-1-5-80-818380073-2995186456-1411405591-3990468014-3617507088)

Controleer of de DACL voor het beveiligingsgebeurtenislogboek is geconfigureerd door een groepsbeleidsobject:

Policies > Administrative Templates > Windows Components > Event Log Service > Security > Configure log access

Voeg de bovenstaande vermelding toe aan het bestaande beleid. Voer C:\Windows\System32\wevtutil.exe gl security daarna uit om te controleren of de vermelding is toegevoegd.

De lokale Defender for Identity-logboeken moeten nu worden weergegeven:

Info WindowsEventLogReader EnableEventLogWatchers EventLogWatcher enabled [name=Security]

ApplyInternal mislukte tweerichtings-SSL-verbinding met servicefout

Als u tijdens de installatie van de sensor de volgende fout ontvangt: ApplyInternal is mislukt in twee richtingen SSL-verbinding met service en het sensorlogboek bevat een vermelding die vergelijkbaar is met:

2021-01-19 03:45:00.0000 Error CommunicationWebClient+\<SendWithRetryAsync\>d__9`1 ApplyInternal kan geen SSL-verbinding met de service in twee richtingen maken.

Het probleem kan worden veroorzaakt door een proxy waarvoor SSL-inspectie is ingeschakeld.

[_workspaceApplicationSensorApiEndpoint=Unspecified/contoso.atp.azure.com:443 Thumbprint=7C039DA47E81E51F3DA3DF3DA7B5E1899B5B4AD0]'

Oorzaak:

Het probleem kan worden veroorzaakt wanneer de registerwaarden SystemDefaultTlsVersions of SchUseStrongCrypto niet zijn ingesteld op de standaardwaarde 1.

Oplossing:

Controleer of de registerwaarden SystemDefaultTlsVersions en SchUseStrongCrypto zijn ingesteld op 1:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319]

"SystemDefaultTlsVersions"=dword:00000001

"SchUseStrongCrypto"=dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319]

"SystemDefaultTlsVersions"=dword:00000001

"SchUseStrongCrypto"=dword:00000001

Probleem bij het installeren van de sensor op Windows Server 2019 met KB5009557 geïnstalleerd of op een server met beveiligde EventLog-machtigingen

Het installeren van de sensor kan mislukken met het foutbericht:

System.UnauthorizedAccessException: Attempted to perform an unauthorized operation.

Oplossing:

Er zijn twee mogelijke tijdelijke oplossingen voor dit probleem:

Installeer de sensor met PSExec:

psexec -s -i "C:\MDI\Azure ATP Sensor Setup.exe"Installeer de sensor met een geplande taak die is geconfigureerd om uit te voeren als LocalSystem. De syntaxis van de opdrachtregel die moet worden gebruikt, wordt vermeld in de installatie op de achtergrond van de Defender for Identity-sensor.

Sensorinstallatie mislukt vanwege certificaatbeheerclient

Als de installatie van de sensor mislukt en het Microsoft.Tri.Sensor.Deployment.Deployer.log-bestand een vermelding bevat die vergelijkbaar is met:

2022-07-15 03:45:00.0000 Error IX509CertificateRequestCertificate2 Deployer failed [arguments=128Ve980dtms0035h6u3Bg==] System.Runtime.InteropServices.COMException (0x80090008): CertEnroll::CX509CertificateRequestCertificate::Encode: Invalid algorithm specified. 0x80090008 (-2146893816 NTE_BAD_ALGID)

Oorzaak:

Het probleem kan worden veroorzaakt wanneer een certificaatbeheerclient zoals Entrust Entelligence Security Provider (EESP) verhindert dat de sensorinstallatie een zelfondertekend certificaat op de computer maakt.

Oplossing:

Verwijder de certificaatbeheerclient, installeer de Defender for Identity-sensor en installeer vervolgens de client voor certificaatbeheer opnieuw.

Opmerking

Het zelfondertekende certificaat wordt om de twee jaar vernieuwd en het proces voor automatische verlenging kan mislukken als de client voor certificaatbeheer het maken van een zelfondertekend certificaat verhindert. Dit zorgt ervoor dat de sensor niet meer communiceert met de back-end. Hiervoor moet de sensor opnieuw worden geïnstalleerd met behulp van de hierboven genoemde tijdelijke oplossing.

Sensorinstallatie mislukt vanwege netwerkverbindingsproblemen

Als de installatie van de sensor mislukt met een foutcode van 0x80070643 en het installatielogboekbestand een vermelding bevat die vergelijkbaar is met:

[22B8:27F0][2016-06-09T17:21:03]e000: Error 0x80070643: Failed to install MSI package.

Oorzaak:

Het probleem kan worden veroorzaakt wanneer het installatieproces geen toegang heeft tot de Defender for Identity-cloudservices voor de sensorregistratie.

Oplossing:

Zorg ervoor dat de sensor rechtstreeks of via de geconfigureerde proxy naar *.atp.azure.com kan bladeren. Stel indien nodig de proxyserverinstellingen voor de installatie in met behulp van de opdrachtregel:

"Azure ATP sensor Setup.exe" [ProxyUrl="http://proxy.internal.com"] [ProxyUserName="domain\proxyuser"] [ProxyUserPassword="ProxyPassword"]

Zie Een installatie op de achtergrond uitvoeren met een proxyconfiguratie en De Microsoft Defender for Identity-sensor installeren voor meer informatie.

Belangrijk

Microsoft raadt u aan de veiligste verificatiestroom te gebruiken die beschikbaar is. De verificatiestroom die in deze procedure wordt beschreven, vereist een zeer hoge mate van vertrouwen in de toepassing en brengt risico's met zich mee die niet aanwezig zijn in andere stromen. U moet deze stroom alleen gebruiken wanneer andere veiligere stromen, zoals beheerde identiteiten, niet levensvatbaar zijn.

Sensorservice kan niet worden uitgevoerd en blijft in de status Starten

De volgende fouten worden weergegeven in het systeemlogboek in Logboeken:

- De procedure Openen voor service '. NETFramework' in DLL 'C:\Windows\system32\mscoree.dll' is mislukt met foutcode Toegang is geweigerd. Prestatiegegevens voor deze service zijn niet beschikbaar.

- De open procedure voor service 'Lsa' in DLL 'C:\Windows\System32\Secur32.dll' is mislukt met foutcode Toegang wordt geweigerd. Prestatiegegevens voor deze service zijn niet beschikbaar.

- De procedure Openen voor service 'WmiApRpl' in DLL 'C:\Windows\system32\wbem\wmiaprpl.dll' is mislukt met de foutcode 'Het apparaat is niet gereed'. Prestatiegegevens voor deze service zijn niet beschikbaar.

De Microsoft.TriSensorError.log bevat een fout die er ongeveer als volgt uit ziet:

Microsoft.Tri.Sensor.DirectoryServicesClient.TryCreateLdapConnectionAsync(DomainControllerConnectionData domainControllerConnectionData, bool isGlobalCatalog, bool isTraversing) 2021-07-13 14:56:20.2976 Error DirectoryServicesClient Microsoft.Tri.Infrastructure.ExtendedException: Failed to communicate with configured domain controllers at new Microsoft.Tri.Sensor.DirectoryServicesClient(IConfigurationManager

Oorzaak:

NT Service\Alle services hebben niet het recht om zich aan te melden als een service.

Oplossing:

Voeg beleid voor domeincontrollers toe met de aanmelding als een service. Zie Controleren of het gMSA-account de vereiste rechten heeft voor meer informatie.

Uw werkruimte is niet gemaakt omdat er al een beveiligingsgroep met dezelfde naam bestaat in Microsoft Entra ID

Oorzaak:

Het probleem kan zich voordoen wanneer een licentie voor een Defender for Identity-werkruimte verloopt en wordt verwijderd wanneer de bewaarperiode is beëindigd, maar de Microsoft Entra groepen niet zijn verwijderd.

Oplossing:

- Ga naar de Azure Portal ->Microsoft Entra ID ->Groepen

- Wijzig de naam van de volgende drie groepen (waarbij workspaceName de naam van uw werkruimte is) door er een achtervoegsel ' - oud' aan toe te voegen:

- "Azure ATP workspaceName Administrators" -> "Azure ATP workspaceName Administrators - old"

- "Azure ATP workspaceName Viewers" -> "Azure ATP workspaceName Viewers - oud"

- "Azure ATP workspaceName Users" -> "Azure ATP workspaceName Users - old"

- Vervolgens kunt u teruggaan in de Microsoft Defender portal naar de sectie Instellingen ->Identiteiten om de nieuwe werkruimte voor Defender for Identity te maken.