Nyheter i arkivet for Microsoft Defender for identitet

Denne artikkelen viser Microsoft Defender for identitet produktmerknader for versjoner og funksjoner utgitt for over 6 måneder siden.

Hvis du vil ha informasjon om de nyeste versjonene og funksjonene, kan du se Nyheter i Microsoft Defender for identitet.

Obs!

Fra og med 15. juni 2022 vil ikke Microsoft lenger støtte Defender for Identity-sensoren på enheter som kjører Windows Server 2008 R2. Vi anbefaler at du identifiserer eventuelle gjenværende domenekontrollere (DCer) eller AD FS-servere som fortsatt kjører Windows Server 2008 R2 som et operativsystem og planlegger å oppdatere dem til et støttet operativsystem.

I de to månedene etter 15. juni 2022 vil sensoren fortsette å fungere. Etter denne tomånedersperioden, fra og med 15. august 2022, vil sensoren ikke lenger fungere på Windows Server 2008 R2-plattformer. Du finner mer informasjon på: https://aka.ms/mdi/2008r2

Juli 2023

Defender for identity release 2.209

Denne versjonen inneholder forbedringer og feilrettinger for skytjenester og Defender for Identity-sensoren.

Søk etter Active Directory-grupper i Microsoft Defender XDR (forhåndsvisning)

Den Microsoft Defender XDR globalt søk støtter nå søk etter Active Directory-gruppenavn. Eventuelle grupper som blir funnet, vises i resultatene på en separat Grupper-fane. Velg en Active Directory-gruppe fra søkeresultatene for å se flere detaljer, inkludert:

- Type:

- Omfang

- Domene

- SAM-navn

- SID

- Opprettelsestidspunkt for gruppe

- Første gang gruppens aktivitet ble observert

- Grupper som inneholder den valgte gruppen

- En liste over alle gruppemedlemmer

Eksempel:

Hvis du vil ha mer informasjon, kan du se Microsoft Defender for identitet i Microsoft Defender XDR.

Nye rapporter om sikkerhetsstilling

Defender for Identitys vurderinger av identitetssikkerhet oppdager og anbefaler proaktivt handlinger på tvers av lokal Active Directory konfigurasjoner.

Følgende nye vurderinger av sikkerhetsstillinger er nå tilgjengelige i Microsoft Secure Score:

- Fjerne tilgangsrettigheter på mistenkelige kontoer med Admin SDHolder-tillatelse

- Fjerne ikke-administrative kontoer med DCSync-tillatelser

- Fjerne lokale administratorer på identitetsressurser

- Start distribusjonen av Defender for identitet

For mer informasjon, se Microsoft Defender for identitet sikkerhetsstillingsvurderinger.

Automatisk omadressering for den klassiske Defender for Identity-portalen

Den Microsoft Defender for identitet portalopplevelsen og funksjonaliteten sammenfalles i Microsofts plattform for utvidet gjenkjenning og respons (XDR), Microsoft Defender XDR. Fra og med 6. juli 2023 omdirigeres kunder som bruker den klassiske Defender for Identity-portalen automatisk til Microsoft Defender XDR, uten mulighet til å gå tilbake til den klassiske portalen.

Hvis du vil ha mer informasjon, kan du se blogginnlegget vårt og Microsoft Defender for identitet i Microsoft Defender XDR.

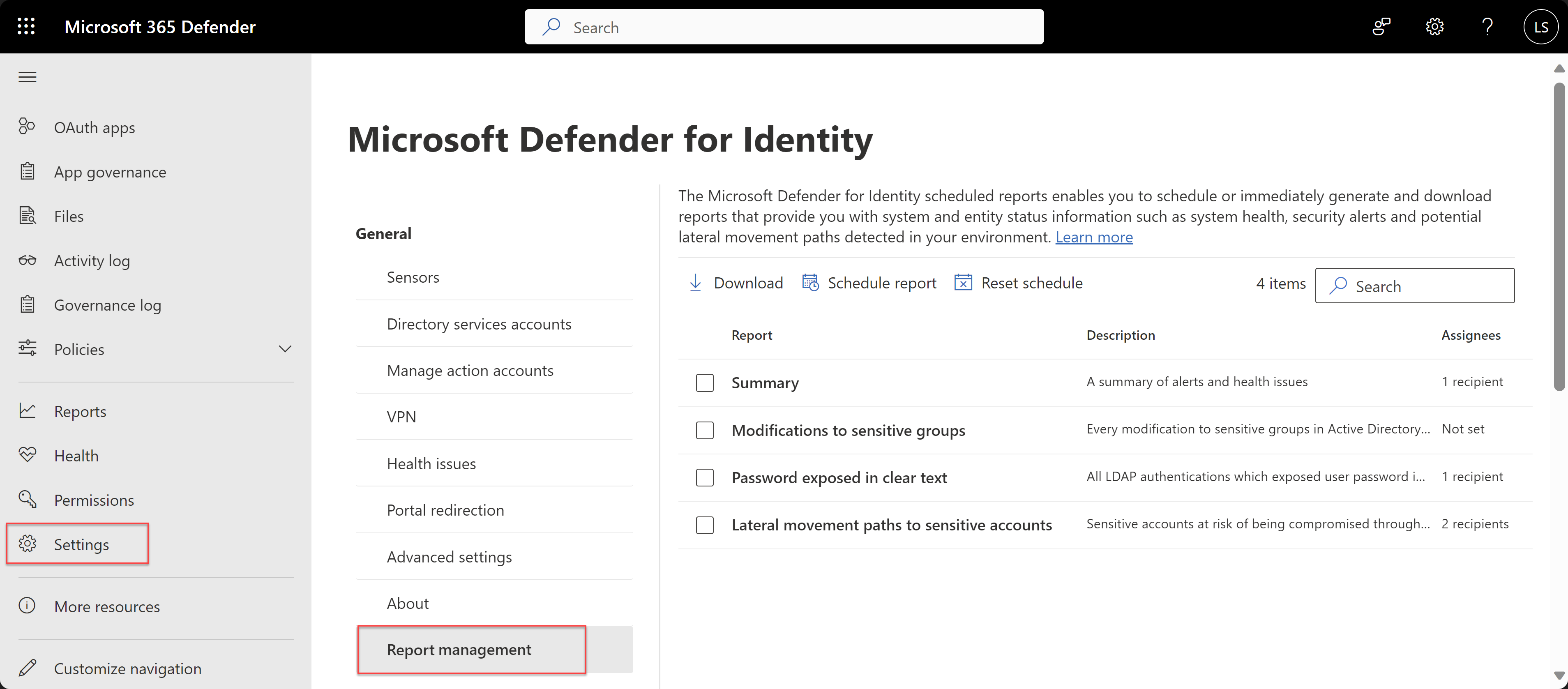

Nedlastinger og planlegging av Defender for Identity-rapporter i Microsoft Defender XDR (forhåndsvisning)

Nå kan du laste ned og planlegge periodiske Defender for Identity-rapporter fra Microsoft Defender portalen, og opprette paritet i rapportfunksjonalitet med den eldre klassiske Defender for Identity-portalen.

Last ned og planlegg rapporter i Microsoft Defender XDR fra siden Behandling av innstillingeridentiteter-rapporten >>. Eksempel:

Hvis du vil ha mer informasjon, kan du se Microsoft Defender for identitet rapporter i Microsoft Defender XDR.

Defender for identity release 2.208

- Denne versjonen inneholder forbedringer og feilrettinger for skytjenester og Defender for Identity-sensoren.

Defender for identity release 2.207

Denne versjonen inneholder den nye installasjonsparameteren AccessKeyFile . Bruk AccessKeyFile-parameteren under en stille installasjon av en Defender for Identity-sensor for å angi tilgangsnøkkelen for arbeidsområdet fra en angitt tekstbane. Hvis du vil ha mer informasjon, kan du se Installer Microsoft Defender for identitet-sensoren.

Denne versjonen inneholder forbedringer og feilrettinger for skytjenester og Defender for Identity-sensoren.

Juni 2023

Defender for identity release 2.206

- Denne versjonen inneholder forbedringer og feilrettinger for skytjenester og Defender for Identity-sensoren.

Avansert jakt med en forbedret IdentityInfo-tabell

- For tenanter med Defender for Identity distribuert, inneholder microsoft 365 IdentityInfo avansert jakttabell nå flere attributter per identitet, og identiteter som oppdages av Defender for Identity-sensoren fra det lokale miljøet.

Hvis du vil ha mer informasjon, kan du se Microsoft Defender XDR avansert jaktdokumentasjon.

Defender for identity release 2.205

- Denne versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Mai 2023

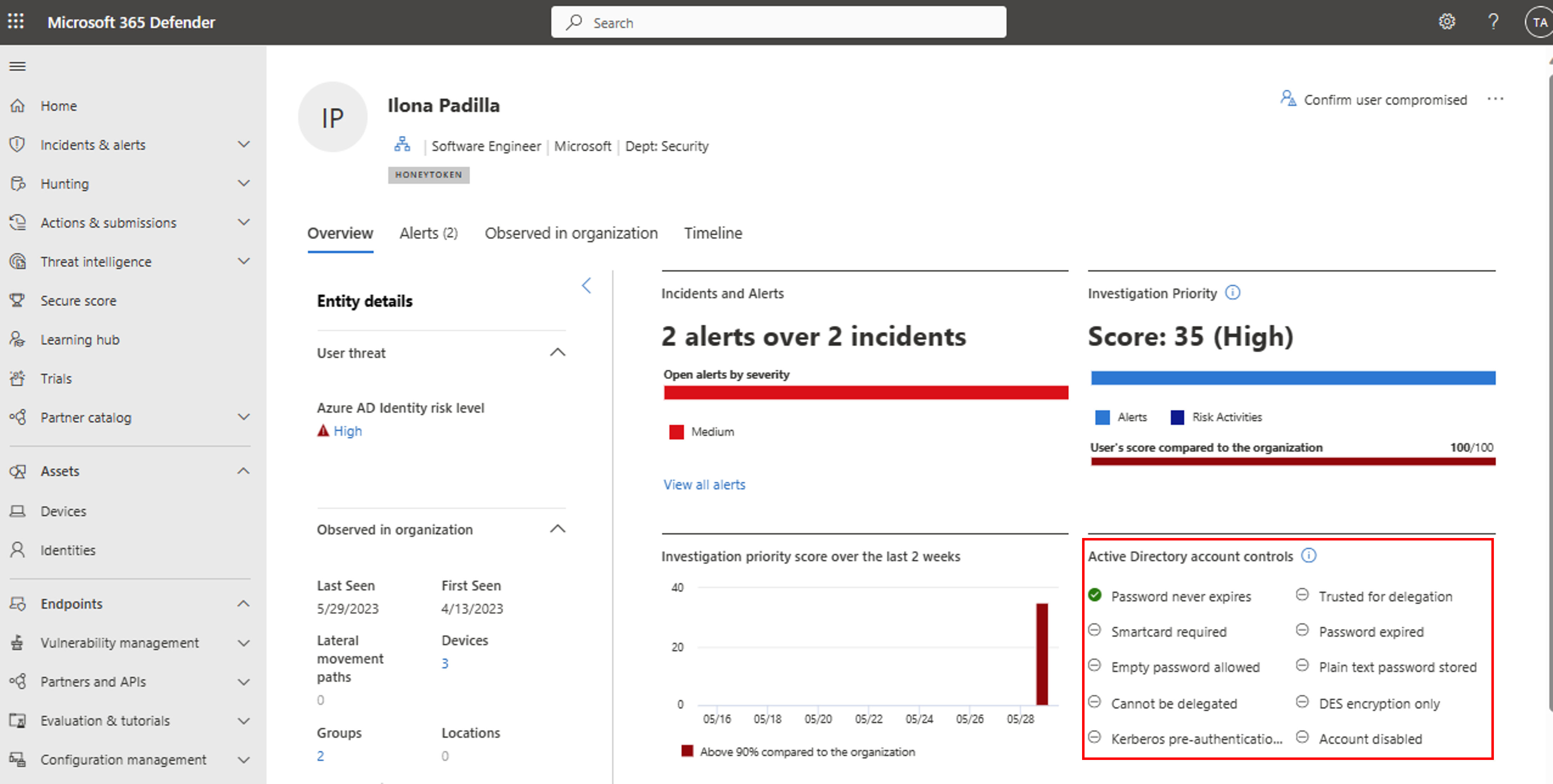

Uthevinger av utvidet Active Directory-kontokontroll

Siden Microsoft Defender XDR identitetsbrukerdetaljer> inneholder nå nye kontrolldata for Active Directory-kontoen.

Vi har lagt til det nye active directory-kontokontrollkortet på oversiktsfanen for brukerdetaljer for å utheve viktige sikkerhetsinnstillinger og Active Directory-kontroller. Bruk for eksempel dette kortet til å finne ut om en bestemt bruker kan omgå passordkrav eller har et passord som aldri utløper.

Eksempel:

Hvis du vil ha mer informasjon, kan du se dokumentasjonen for attributtet User-Account-Control .

Defender for identity release 2.204

Utgitt 29. mai 2023

Nytt tilstandsvarsel for integreringsfeil med VPN (radius) for datainntak. Hvis du vil ha mer informasjon, kan du se Microsoft Defender for identitet sensortilstandsvarsler.

Denne versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Defender for identity release 2.203

Utgitt 15. mai 2023

Nytt tilstandsvarsel for å bekrefte at ADFS Container Auditing er riktig konfigurert. Hvis du vil ha mer informasjon, kan du se Microsoft Defender for identitet sensortilstandsvarsler.

Siden Microsoft Defender 365-identitet inkluderer oppdateringer av brukergrensesnittet for den senere bevegelsesbaneopplevelsen. Ingen funksjonalitet ble endret. Hvis du vil ha mer informasjon, kan du se Forstå og undersøke laterale bevegelsesbaner med Microsoft Defender for identitet.

Denne versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Forbedringer for identitetstidslinje

Tidslinje-fanen for identitet inneholder nå nye og forbedrede funksjoner! Med den oppdaterte tidslinjen kan du nå filtrere etter aktivitetstype, protokoll og plassering, i tillegg til de opprinnelige filtrene. Du kan også eksportere tidslinjen til en CSV-fil og finne mer informasjon om aktiviteter knyttet til MITRE ATT&CK-teknikker. Hvis du vil ha mer informasjon, kan du se Undersøke brukere i Microsoft Defender XDR.

Varseljustering i Microsoft Defender XDR

Med varseljustering, som nå er tilgjengelig i Microsoft Defender XDR, kan du justere varslene og optimalisere dem. Varslingsjustering reduserer falske positiver, gjør det mulig for SOC-teamene å fokusere på varsler med høy prioritet og forbedrer dekning for trusselregistrering på tvers av systemet.

I Microsoft Defender XDR kan du opprette regelbetingelser basert på bevistyper, og deretter bruke regelen på en regeltype som samsvarer med betingelsene dine. Hvis du vil ha mer informasjon, kan du se Justere et varsel.

April 2023

Defender for identity release 2.202

Utgitt 23. april 2023

- Nytt tilstandsvarsel for å bekrefte at overvåking av konfigurasjonsbeholderen for directory services er riktig konfigurert, som beskrevet på tilstandsvarsler-siden.

- Nye arbeidsområder for AD-leiere som er tilordnet New Zealand, opprettes i området Australia, øst. Hvis du vil ha den nyeste listen over regional distribusjon, kan du se Defender for Identity-komponenter.

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Mars 2023

Defender for identity release 2.201

Utgitt 27. mars 2023

Vi er i ferd med å deaktivere SAM-R honeytoken varselet. Selv om disse kontotypene aldri skal åpnes eller spørres, kan visse eldre systemer bruke disse kontoene som en del av deres vanlige operasjoner. Hvis denne funksjonaliteten er nødvendig for deg, kan du alltid opprette en avansert jaktspørring og bruke den som en egendefinert gjenkjenning. Vi gjennomgår også LDAP-honningtokenvarselet i løpet av de kommende ukene, men er fortsatt funksjonell inntil videre.

Vi løste gjenkjenningslogikkproblemer i tilstandsvarselet directory services object auditing for ikke-engelske operativsystemer, og for Windows 2012 med Directory Services-skjemaer tidligere enn versjon 87.

Vi fjernet forutsetningen for å konfigurere en Directory Services-konto for at sensorene skulle starte. Hvis du vil ha mer informasjon, kan du se Microsoft Defender for identitet Anbefalinger for katalogtjenestekonto.

Vi krever ikke lenger logging av 1644-hendelser. Hvis du har aktivert denne registerinnstillingen, kan du fjerne den. Hvis du vil ha mer informasjon, kan du se Hendelses-ID 1644.

Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Defender for Identity release 2.200

Utgitt 16. mars 2023

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Defender for identity release 2.199

Utgitt 5. mars 2023

Noen unntak for Honeytoken ble forespurt via SAM-R-varselet fungerte ikke som de skulle. I disse tilfellene ble varsler utløst selv for utelatte enheter. Denne feilen er nå løst.

Oppdatert NTLM-protokollnavn for tabellene Identity Advanced Hunting: Det gamle protokollnavnet

Ntlmer nå oppført som det nye protokollnavnetNTLMi tabellene Advanced Hunting Identity: IdentityLogonEvents, IdentityQueryEvents, IdentityDirectoryEvents. Hvis du for øyeblikket brukerNtlmprotokollen i et format som skiller mellom store og små bokstaver fra hendelsestabellene for identitet, bør du endre den tilNTLM.Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Februar 2023

Defender for identity release 2.198

Utgitt 15. februar 2023

Tidslinje for identitet er nå tilgjengelig som en del av den nye identitetssiden i Microsoft Defender XDR: Den oppdaterte brukersiden i Microsoft Defender XDR har nå et nytt utseende, med en utvidet visning av relaterte ressurser og en ny dedikert tidslinjefane. Tidslinjen representerer aktiviteter og varsler fra de siste 30 dagene, og den forener brukerens identitetsoppføringer på tvers av alle tilgjengelige arbeidsbelastninger (Defender for Identity/Defender for Cloud Apps/Defender for Endpoint). Ved å bruke tidslinjen kan du enkelt fokusere på aktiviteter som brukeren utførte (eller ble utført på dem), i bestemte tidsrammer. Hvis du vil ha mer informasjon, kan du se Undersøke brukere i Microsoft Defender XDR

Ytterligere forbedringer for honeytoken-varsler: I utgivelse 2.191 introduserte vi flere nye scenarier til honeytoken-aktivitetsvarselet.

Basert på tilbakemeldinger fra kunder har vi besluttet å dele aktivitetsvarselet for honningtoken i fem separate varsler:

- Honeytoken brukeren ble spurt via SAM-R.

- Honeytoken-brukeren ble spurt via LDAP.

- Godkjenningsaktivitet for Honeytoken-bruker

- Honeytoken-brukeren hadde attributter endret.

- Honeytoken gruppe medlemskap endret.

I tillegg har vi lagt til utelatelser for disse varslene, noe som gir en tilpasset opplevelse for miljøet ditt.

Vi ser frem til å høre tilbakemeldingen din, slik at vi kan fortsette å forbedre oss.

Nytt sikkerhetsvarsel – Mistenkelig sertifikatbruk over Kerberos-protokollen (PKINIT).: Mange av teknikkene for misbruk av Active Directory Certificate Services (AD CS) innebærer bruk av et sertifikat i en eller annen fase av angrepet. Microsoft Defender for identitet varsler nå brukere når de observerer slik mistenkelig sertifikatbruk. Denne atferdsovervåkingstilnærmingen gir omfattende beskyttelse mot AD CS-angrep, noe som utløser et varsel når en mistenkelig sertifikatgodkjenning forsøkes mot en domenekontroller med en Defender for Identity-sensor installert. Hvis du vil ha mer informasjon, kan du se Microsoft Defender for identitet oppdager nå mistenkelig sertifikatbruk.

Automatisk angrepsavbrudd: Defender for Identity samarbeider nå med Microsoft Defender XDR for å tilby automatisert angrepsavbrudd. Denne integreringen betyr at for signaler som kommer fra Microsoft Defender XDR, kan vi utløse handlingen Deaktiver bruker. Disse handlingene utløses av XDR-signaler med høy gjengivelse, kombinert med innsikt fra kontinuerlig undersøkelse av tusenvis av hendelser fra Microsofts forskningsteam. Handlingen stopper den kompromitterte brukerkontoen i Active Directory og synkroniserer denne informasjonen til Microsoft Entra ID. Hvis du vil ha mer informasjon om automatiske angrepsforstyrrelser, kan du lese blogginnlegget av Microsoft Defender XDR.

Du kan også utelate bestemte brukere fra de automatiserte svarhandlingene. Hvis du vil ha mer informasjon, kan du se Konfigurere Automatisk svarutelukkelse for Defender for identitet.

Fjern læringsperiode: Varslene som genereres av Defender for Identity, er basert på ulike faktorer som profilering, deterministisk gjenkjenning, maskinlæring og atferdsalgoritmer som den har lært om nettverket ditt. Hele læringsprosessen for Defender for Identity kan ta opptil 30 dager per domenekontroller. Det kan imidlertid være tilfeller der du ønsker å motta varsler selv før hele læringsprosessen er fullført. Når du for eksempel installerer en ny sensor på en domenekontroller, eller når du evaluerer produktet, vil du kanskje få varsler umiddelbart. I slike tilfeller kan du deaktivere læringsperioden for de berørte varslene ved å aktivere funksjonen Fjern læringsperiode . Hvis du vil ha mer informasjon, kan du se Advanced settings.

Ny måte å sende varsler til M365D på: For et år siden annonserte vi at alle Microsoft Defender for identitet opplevelser er tilgjengelige i Microsoft Defender portalen. Det primære varslingssamlebåndet vårt bytter nå gradvis fra Defender for Identity > Defender for Cloud Apps > Microsoft Defender XDR til Defender for Identity > Microsoft Defender XDR. Denne integreringen betyr at statusoppdateringer i Defender for Cloud Apps ikke gjenspeiles i Microsoft Defender XDR og omvendt. Denne endringen bør redusere tiden det tar før varsler vises i Microsoft Defender-portalen. Som en del av denne overføringen vil ikke alle Defender for identity-policyer lenger være tilgjengelige i Defender for Cloud Apps-portalen fra og med 5. mars. Som alltid anbefaler vi at du bruker Microsoft Defender-portalen for alle Defender for Identity-opplevelser.

Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Januar 2023

Defender for identity release 2.197

Utgitt 22. januar 2023

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Defender for identity release 2.196

Utgitt 10. januar 2023

Nytt tilstandsvarsel for å bekrefte at Directory Services Object Auditing er riktig konfigurert, som beskrevet på tilstandsvarsler-siden.

Nytt tilstandsvarsel for å bekrefte at sensorens strøminnstillinger er konfigurert for optimal ytelse, som beskrevet på tilstandsvarsler-siden.

Vi har lagt til MITRE ATT&CK-informasjon i tabellene IdentityLogonEvents, IdentityDirectoryEvents og IdentityQueryEvents i Microsoft Defender XDR Advanced Hunting. I AdditionalFields-kolonnen finner du detaljer om angrepsteknikkene og taktikken (kategorien) som er knyttet til noen av våre logiske aktiviteter.

Siden alle viktige Microsoft Defender for identitet funksjoner nå er tilgjengelige i Microsoft Defender-portalen, aktiveres innstillingen for portalomadressering automatisk for hver leier fra og med 31. januar 2023. Hvis du vil ha mer informasjon, kan du se Omadressere kontoer fra Microsoft Defender for identitet til Microsoft Defender XDR.

Desember 2022

Defender for identity release 2.195

Utgitt 7. desember 2022

Defender for Identity-datasentre distribueres nå også i området Australia, øst. Hvis du vil ha den nyeste listen over regional distribusjon, kan du se Defender for Identity-komponenter.

Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

November 2022

Defender for identity release 2.194

Utgitt 10. november 2022

Nytt tilstandsvarsel for å bekrefte at avansert overvåking av katalogtjenester er riktig konfigurert, som beskrevet på tilstandsvarsler-siden.

Noen av endringene som ble introdusert i Defender for Identity release 2.191 angående honeytoken varsler ble ikke aktivert riktig. Disse problemene er løst nå.

Fra slutten av november støttes ikke lenger manuell integrering med Microsoft Defender for endepunkt. Vi anbefaler imidlertid på det sterkeste å bruke Microsoft Defender-portalen (https://security.microsoft.com) som har innebygd integrering.

Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Oktober 2022

Defender for identity release 2.193

Utgitt 30. oktober 2022

Nytt sikkerhetsvarsel: Unormal Active Directory Federation Services (AD FS)-godkjenning ved hjelp av et mistenkelig sertifikat

Denne nye teknikken er knyttet til den beryktede NOBELIUM-skuespilleren og ble kalt "MagicWeb" – det gjør det mulig for en motstander å implantere en bakdør på kompromitterte AD FS-servere, noe som vil muliggjøre etterligning som enhver domenebruker og dermed tilgang til eksterne ressurser. Hvis du vil lære mer om dette angrepet, kan du lese dette blogginnlegget.Defender for Identity kan nå bruke LocalSystem-kontoen på domenekontrolleren til å utføre utbedringshandlinger (aktiver/deaktiver bruker, tving brukertilbakestillingspassord), i tillegg til gMSA-alternativet som var tilgjengelig før. Dette aktiverer ikke-boksen støtte for utbedringshandlinger. Hvis du vil ha mer informasjon, kan du se Microsoft Defender for identitet handlingskontoer.

Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Defender for identity release 2.192

Utgitt 23. oktober 2022

Nytt tilstandsvarsel for å bekrefte at NTLM-overvåking er aktivert, som beskrevet på tilstandsvarsler-siden.

Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

September 2022

Defender for identity release 2.191

Utgitt 19. september 2022

-

Flere aktiviteter for å utløse honeytoken-varsler

Microsoft Defender for identitet tilbyr muligheten til å definere honeytoken kontoer, som brukes som feller for ondsinnede skuespillere. Enhver godkjenning knyttet til disse honeytoken-kontoene (normalt sovende), utløser et varsel om honningtokenaktivitet (ekstern ID 2014). Ny for denne versjonen, vil alle LDAP- eller SAMR-spørringer mot disse honeytoken-kontoene utløse et varsel. I tillegg, hvis hendelsen 5136 overvåkes, utløses et varsel når en av attributtene til honeytoken ble endret, eller hvis gruppemedlemskapet til honeytoken ble endret.

Hvis du vil ha mer informasjon, kan du se Konfigurere Windows-hendelsessamlingen.

Defender for identity release 2.190

Utgitt 11. september 2022

Oppdatert vurdering: Usikre domenekonfigurasjoner

Den usikre domenekonfigurasjonsvurderingen som er tilgjengelig via Microsoft Secure Score, vurderer nå konfigurasjonen av LDAP-signeringspolicyen for domenekontrolleren og varsler hvis den finner en usikker konfigurasjon. Hvis du vil ha mer informasjon, kan du se Sikkerhetsvurdering: Usikre domenekonfigurasjoner.Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Defender for identity release 2.189

Utgitt 4. september 2022

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

August 2022

Defender for identity release 2.188

Utgitt 28. august 2022

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Defender for identity release 2.187

Utgitt 18. august 2022

Vi har endret noe av logikken bak hvordan vi utløser det mistenkte DCSync-angrepet (replikering av katalogtjenester) (ekstern ID 2006) -varsel. Denne detektoren dekker nå tilfeller der kilde-IP-adressen sett av sensoren ser ut til å være en NAT-enhet.

Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Defender for identity release 2.186

Utgitt 10. august 2022

Tilstandsvarsler viser nå sensorens fullstendige domenenavn (FQDN) i stedet for NetBIOS-navnet.

Nye tilstandsvarsler er tilgjengelige for registrering av komponenttype og konfigurasjon, som beskrevet på tilstandsvarsler-siden.

Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Juli 2022

Defender for identity release 2.185

Utgitt 18. juli 2022

Et problem ble løst der mistenkt Golden Ticket-bruk (ikke-eksisterende konto) (ekstern ID 2027) feilaktig ville oppdage macOS-enheter.

Brukerhandlinger: Vi har bestemt oss for å dele handlingen Deaktiver bruker på brukersiden inn i to forskjellige handlinger:

- Deaktiver bruker – som deaktiverer brukeren på Active Directory-nivå

- Sneselbruker – som deaktiverer brukeren på Microsoft Entra ID nivå

Vi forstår at tiden det tar å synkronisere fra Active Directory til Microsoft Entra ID kan være avgjørende, så nå kan du velge å deaktivere brukere i den ene etter den andre, for å fjerne avhengigheten av selve synkroniseringen. Vær oppmerksom på at en bruker som bare er deaktivert i Microsoft Entra ID, overskrives av Active Directory hvis brukeren fremdeles er aktiv der.

Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Defender for identity release 2.184

Utgitt 10. juli 2022

Nye sikkerhetsvurderinger

Defender for Identity inkluderer nå følgende nye sikkerhetsvurdering:- Usikre domenekonfigurasjoner

Microsoft Defender for identitet overvåker kontinuerlig miljøet ditt for å identifisere domener med konfigurasjonsverdier som viser en sikkerhetsrisiko, og rapporter om disse domenene for å hjelpe deg med å beskytte miljøet ditt. Hvis du vil ha mer informasjon, kan du se Sikkerhetsvurdering: Usikre domenekonfigurasjoner.

- Usikre domenekonfigurasjoner

Installasjonspakken Defender for Identity installerer nå Npcap-komponenten i stedet for WinPcap-driverne. Hvis du vil ha mer informasjon, kan du se WinPcap- og Npcap-drivere.

Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Juni 2022

Defender for identity release 2.183.15436.10558 (hurtigreparasjon)

Utgitt 20. juni 2022 (oppdatert 4. juli 2022)

- Nytt sikkerhetsvarsel: Mistenkt DFSCoerce-angrep ved hjelp av Distributed File System Protocol

Som svar på publiseringen av et nylig angrepsverktøy som drar nytte av en flyt i DFS-protokollen, utløser Microsoft Defender for identitet et sikkerhetsvarsel når en angriper bruker denne angrepsmetoden. Hvis du vil vite mer om dette angrepet, kan du lese blogginnlegget.

Defender for identity release 2.183

Utgitt 20. juni 2022

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Defender for identity release 2.182

Utgitt 4. juni 2022

- En ny Om-side for Defender for Identitet er tilgjengelig. Du finner den i Microsoft Defender-portalen under Innstillinger –>Identiteter –>Om. Den inneholder flere viktige detaljer om Defender for Identity-forekomsten, inkludert forekomstnavnet, versjonen, ID-en og geolokasjonen til forekomsten. Denne informasjonen kan være nyttig når du feilsøker problemer og åpner støtteforespørsler.

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Mai 2022

Defender for identity release 2.181

Utgitt 22. mai 2022

Nå kan du utføre utbedringshandlinger direkte på lokale kontoer ved hjelp av Microsoft Defender for identitet.

- Deaktiver bruker – Dette hindrer midlertidig en bruker i å logge på nettverket. Det kan bidra til å forhindre at kompromitterte brukere beveger seg sidelengs og forsøker å eksfiltrere data eller ytterligere kompromittere nettverket.

- Tilbakestill brukerpassord – Dette ber brukeren om å endre passordet ved neste pålogging, slik at denne kontoen ikke kan brukes til ytterligere etterligningsforsøk.

Disse handlingene kan utføres fra flere steder i Microsoft Defender XDR: brukersiden, sidepanelet for brukersiden, avansert jakt og til og med egendefinerte gjenkjenninger. Dette krever at du konfigurerer en privilegert gMSA-konto som Microsoft Defender for identitet skal bruke til å utføre handlingene. Hvis du vil ha mer informasjon om kravene, kan du se Microsoft Defender for identitet handlingskontoer.

Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Defender for identity release 2.180

Utgitt 12. mai 2022

Nytt sikkerhetsvarsel: Mistenkelig endring av et dNSHostName-attributt (CVE-2022-26923)

Som svar på publiseringen av en nylig CVE, utløser Microsoft Defender for identitet et sikkerhetsvarsel når en angriper prøver å utnytte CVE-2022 -26923. Hvis du vil vite mer om dette angrepet, kan du lese blogginnlegget.I versjon 2.177 lanserte vi flere LDAP-aktiviteter som kan dekkes av Defender for Identity. Vi fant imidlertid en feil som fører til at hendelsene ikke presenteres og tas inn i Defender for Identitet-portalen. Dette problemet er løst i denne versjonen. Fra versjon 2.180 og fremover, når du aktiverer hendelses-ID 1644, får du ikke bare innsyn i LDAP-aktiviteter over Active Directory Web Services, men også andre LDAP-aktiviteter inkluderer brukeren som utførte LDAP-aktiviteten på kildedatamaskinen. Dette gjelder for sikkerhetsvarsler og logiske aktiviteter som er basert på LDAP-hendelser.

Som et svar på den nylige KrbRelayUp-utnyttelsen, har vi gitt ut en stille detektor for å hjelpe oss med å evaluere vårt svar på denne utnyttelsen. Den stille detektoren vil tillate oss å evaluere effektiviteten av oppdagelsen, og samle informasjon basert på hendelser vi samler inn. Hvis denne gjenkjenningen vises i høy kvalitet, lanserer vi et nytt sikkerhetsvarsel i neste versjon.

Vi har gitt nytt navn til ekstern kjøring av kode over DNS til forsøk på ekstern kjøring av kode over DNS, da det bedre gjenspeiler logikken bak disse sikkerhetsvarslingene.

Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Defender for identity release 2.179

Utgitt 1. mai 2022

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

April 2022

Defender for identity release 2.178

Utgitt 10. april 2022

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Mars 2022

Defender for identity release 2.177

Utgitt 27. mars 2022

Microsoft Defender for identitet kan nå overvåke flere LDAP-spørringer i nettverket. Disse LDAP-aktivitetene sendes over Active Directory Web Service-protokollen og fungerer som vanlige LDAP-spørringer. Hvis du vil ha innsyn i disse aktivitetene, må du aktivere hendelse 1644 på domenekontrollerne. Denne hendelsen dekker LDAP-aktiviteter i domenet og brukes hovedsakelig til å identifisere dyre, ineffektive eller langsomme LDAP-søk (Lightweight Directory Access Protocol) som betjenes av Active Directory-domenekontrollere. Hvis du vil ha mer informasjon, kan du se Eldre konfigurasjoner.

Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Defender for identity release 2.176

Utgitt 16. mars 2022

Fra og med denne versjonen, når du installerer sensoren fra en ny pakke, vises sensorens versjon under Legg til / fjern programmer med det fullstendige versjonsnummeret (for eksempel 2.176.x.y), i motsetning til den statiske 2.0.0.0 som tidligere ble vist. Den vil fortsette å vise den versjonen (den som er installert via pakken) selv om versjonen oppdateres gjennom de automatiske oppdateringene fra skytjenestene defender for identitet. Den virkelige versjonen kan sees på siden for sensorinnstillinger i portalen, i den kjørbare banen eller i filversjonen.

Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Defender for identity release 2.175

Utgitt 6. mars 2022

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Februar 2022

Defender for identity release 2.174

Utgitt 20. februar 2022

Vi har lagt til shost FQDN for kontoen som er involvert i varselet til meldingen som sendes til SIEM. Hvis du vil ha mer informasjon, kan du se Microsoft Defender for identitet SIEM-loggreferansen.

Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Defender for identity release 2.173

Utgitt 13. februar 2022

Alle Microsoft Defender for identitet funksjoner som nå er tilgjengelige i Microsoft Defender-portalen. Hvis du vil ha mer informasjon, kan du se dette blogginnlegget.

Denne utgivelsen løser problemer når du installerer sensoren på Windows Server 2019 med KB5009557 installert, eller på en server med herdede EventLog-tillatelser.

Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Defender for identity release 2.172

Utgitt 8. februar 2022

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Januar 2022

Defender for identity release 2.171

Utgitt 31. januar 2022

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Defender for identity release 2.170

Utgitt 24. januar 2022

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Defender for identity release 2.169

Utgitt 17. januar 2022

Vi er glade for å kunne frigi muligheten til å konfigurere en handlingskonto for Microsoft Defender for identitet. Dette er det første trinnet i muligheten til å utføre handlinger på brukere direkte fra produktet. Som første trinn kan du definere gMSA-kontoen Microsoft Defender for identitet skal brukes til å utføre handlingene. Vi anbefaler på det sterkeste at du begynner å opprette disse brukerne for å nyte Handlinger-funksjonen når den er aktiv. Hvis du vil ha mer informasjon, kan du se Behandle handlingskontoer.

Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Defender for identity release 2.168

Utgitt 9. januar 2022

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Desember 2021

Defender for identity release 2.167

Utgitt 29. desember 2021

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Defender for identity release 2.166

Utgitt 27. desember 2021

- Versjonen inneholder et nytt sikkerhetsvarsel: Mistenkelig endring av et sAMNameAccount-attributt (CVE-2021-42278 og CVE-2021-42287 utnyttelse) (ekstern ID 2419).

Som svar på publiseringen av nylige CVE-er utløser Microsoft Defender for identitet et sikkerhetsvarsel når en angriper prøver å utnytte CVE-2021-42278 og CVE-2021-42287. Hvis du vil vite mer om dette angrepet, kan du lese blogginnlegget. - Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Defender for identity release 2.165

Utgitt 6. desember 2021

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

November 2021

Defender for identity release 2.164

Utgitt 17. november 2021

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Defender for identity release 2.163

Utgitt 8. november 2021

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Defender for identity release 2.162

Utgitt 1. november 2021

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

September 2021

Defender for identity release 2.161

Utgitt 12. september 2021

- Versjonen inneholder ny overvåket aktivitet: gMSA-kontopassordet ble hentet av en bruker. Hvis du vil ha mer informasjon, kan du se Microsoft Defender for identitet overvåkede aktiviteter

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

August 2021

Defender for identity release 2.160

Utgitt 22. august 2021

- Versjonen inkluderer ulike forbedringer og dekker flere scenarier i henhold til de siste endringene i PetitPotam utnyttelse.

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Defender for identity release 2.159

Utgitt 15. august 2021

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

- Versjonen inkluderer en forbedring av det nylig publiserte varselet: Mistenkelig nettverkstilkobling over Encrypting File System Remote Protocol (ekstern ID 2416).

Vi utvidet støtten for denne gjenkjenningen til å utløse når en potensiell angriper kommuniserer over en kryptert EFS-RPCchannel. Varsler som utløses når kanalen krypteres, behandles som et middels alvorlighetsgradsvarsel, i motsetning til Høy når den ikke krypteres. Hvis du vil vite mer om varselet, kan du se Mistenkelig nettverkstilkobling over Encrypting File System Remote Protocol (ekstern ID 2416).

Defender for identity release 2.158

Utgitt 8. august 2021

Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Versjonen inneholder et nytt sikkerhetsvarsel: Mistenkelig nettverkstilkobling over Encrypting File System Remote Protocol (ekstern ID 2416).

I denne gjenkjenningen utløser Microsoft Defender for identitet et sikkerhetsvarsel når en angriper prøver å utnytte EFS-RPC mot domenekontrolleren. Denne angrepsvektoren er forbundet med det siste PetitPotam-angrepet. Hvis du vil vite mer om varselet, kan du se Mistenkelig nettverkstilkobling over Encrypting File System Remote Protocol (ekstern ID 2416).Versjonen inneholder et nytt sikkerhetsvarsel: Exchange Server Ekstern kjøring av kode (CVE-2021-26855) (ekstern ID 2414)

I denne gjenkjenningen utløser Microsoft Defender for identitet et sikkerhetsvarsel når en angriper prøver å endre msExchExternalHostName-attributtet på Exchange-objektet for ekstern kjøring av kode. Hvis du vil ha mer informasjon om dette varselet, kan du se Exchange Server Ekstern kjøring av kode (CVE-2021-26855) (ekstern ID 2414). Denne gjenkjenningen er avhengig av Windows-hendelse 4662, så den må aktiveres på forhånd. Hvis du vil ha informasjon om hvordan du konfigurerer og samler inn denne hendelsen, kan du se Konfigurere Windows Event-samlingen og følge instruksjonene for Aktiver overvåking på et Exchange-objekt.

Defender for identity release 2.157

Utgitt 1. august 2021

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Juli 2021

Defender for identity release 2.156

Utgitt 25. juli 2021

- Fra og med denne versjonen legger vi til den kjørbare Npcap-driveren i sensorinstallasjonspakken. Hvis du vil ha mer informasjon, kan du se WinPcap- og Npcap-drivere.

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Defender for identity release 2.155

Utgitt 18. juli 2021

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Defender for identity release 2.154

Utgitt 11. juli 2021

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

- Versjonen inkluderer ekstra forbedringer og gjenkjenninger for utskriftskøutnyttelsen kjent som PrintNightmare-gjenkjenning, for å dekke flere angrepsscenarioer.

Defender for identity release 2.153

Utgitt 4. juli 2021

Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Versjonen inneholder et nytt sikkerhetsvarsel: Mistenkt forsøk på utnyttelse av Windows Print Spooler-tjenesten (CVE-2021-34527-utnyttelse) (ekstern ID 2415).

I denne gjenkjenningen utløser Defender for Identity et sikkerhetsvarsel når en angriper prøver å utnytte Windows Print Spooler Service mot domenekontrolleren. Denne angrepsvektoren er knyttet til utnyttelsen av utskriftskøen, og er kjent som PrintNightmare. Mer informasjon om dette varselet.

Juni 2021

Defender for Identity versjon 2.152

Utgitt 27. juni 2021

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Defender for identity release 2.151

Utgitt 20. juni 2021

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Defender for identity release 2.150

Utgitt 13. juni 2021

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Mai 2021

Defender for identity release 2.149

Utgitt 31. mai 2021

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Defender for identity release 2.148

Utgitt 23. mai 2021

- Hvis du konfigurerer og samler inn hendelses-ID 4662, rapporterer Defender for Identity hvilken bruker som gjorde USN-endringen (Update Sequence Number) til ulike Active Directory-objektegenskaper. Hvis for eksempel et kontopassord endres, og hendelsen 4662 er aktivert, registrerer hendelsen hvem som endret passordet.

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Defender for identity release 2.147

Utgitt 9. mai 2021

- Basert på tilbakemeldinger fra kunder øker vi standard antall tillatte sensorer fra 200 til 350, og legitimasjonen for katalogtjenester fra 10 til 30.

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Defender for identity release 2.146

Utgitt 2. mai 2021

E-postvarsler for både helseproblemer og sikkerhetsvarsler har nå nettadressen for undersøkelser for både Microsoft Defender for identitet og Microsoft Defender XDR.

Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

April 2021

Defender for identity release 2.145

Utgitt 22. april 2021

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Defender for identity release 2.144

Utgitt 12. april 2021

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Mars 2021

Defender for Identity versjon 2.143

Utgitt 14. mars 2021

- Vi har lagt til Windows Event 4741 for å oppdage datamaskinkontoer som er lagt til Active Directory-aktiviteter . Konfigurer den nye hendelsen som skal samles inn av Defender for Identitet. Når de er konfigurert, vil innsamlede hendelser være tilgjengelige for visning i aktivitetsloggen samt Microsoft Defender XDR Avansert jakt.

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Defender for identity release 2.142

Utgitt 7. mars 2021

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Februar 2021

Defender for identity release 2.141

Utgitt 21. februar 2021

-

Nytt sikkerhetsvarsel: Mistenkt AS-REP Roasting-angrep (ekstern ID 2412)

Sikkerhetsvarsel for Defender for Identitys mistenkte AS-REP Roasting-angrep (ekstern ID 2412) er nå tilgjengelig. I denne gjenkjenningen utløses et sikkerhetsvarsel for Defender for identitet når en angriper retter seg mot kontoer med deaktivert Kerberos-forhåndsgodkjenning, og forsøker å hente Kerberos TGT-data. Angriperens hensikt kan være å trekke ut legitimasjonen fra dataene ved hjelp av frakoblede passordsprekkingsangrep. Hvis du vil ha mer informasjon, kan du se Kerberos AS-REP Roasting exposure (ekstern ID 2412). - Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Defender for identity release 2.140

Utgitt 14. februar 2021

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

I januar 2021

Defender for identity release 2.139

Utgitt 31. januar 2021

- Vi har oppdatert alvorsgraden for den mistenkte Kerberos SPN-eksponeringen til høy for bedre å gjenspeile virkningen av varselet. Hvis du vil ha mer informasjon om varselet, kan du se Mistenkt Kerberos SPN-eksponering (ekstern ID 2410)

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Defender for identity release 2.138

Utgitt 24. januar 2021

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Defender for identity release 2.137

Utgitt 17. januar 2021

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Defender for identity release 2.136

Utgitt 3. januar 2021

- Defender for Identity støtter nå installasjon av sensorer på Active Directory Federation Services (AD FS)-servere. Installering av sensoren på kompatible AD FS-servere utvider Microsoft Defender for identitet synlighet til hybridmiljø ved å overvåke denne kritiske infrastrukturkomponenten. Vi har også oppdatert noen av våre eksisterende oppdagelser (mistenkelig tjenesteoppretting, mistenkt Brute Force-angrep (LDAP),kontoopplisting rekognosering) for å fungere på AD FS-data også. Last ned den nyeste distribusjonspakken fra sensorkonfigurasjonssiden for å starte distribusjonen av Microsoft Defender for identitet-sensoren for AD FS-serveren.

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Desember 2020

Defender for identity release 2.135

Utgitt 20. desember 2020

- Vi har forbedret varselet om rekognosering av Active Directory-attributter (LDAP) (ekstern ID 2210) for å oppdage teknikker som brukes til å hente informasjonen som trengs for å generere sikkerhetstokener, for eksempel sett på som en del av Solorigate-kampanjen.

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Defender for identity release 2.134

Utgitt 13. desember 2020

- Vår nylig utgitte NetLogon-detektor har blitt forbedret til også å fungere når Netlogon-kanaltransaksjonen skjer over en kryptert kanal. Hvis du vil ha mer informasjon om detektoren, kan du se Suspected Netlogon privilege elevation attempt.

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Defender for identity release 2.133

Utgitt 6. desember 2020

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

November måned 2020

Defender for identity release 2.132

Utgitt 17. november 2020

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Defender for identity release 2.131

Utgitt 8. november 2020

-

Nytt sikkerhetsvarsel: Mistenkt Kerberos SPN-eksponering (ekstern ID 2410)

Sikkerhetsvarselet Defender for Identitetens mistenkte Kerberos SPN-eksponering (ekstern ID 2410) er nå tilgjengelig. I denne gjenkjenningen utløses et sikkerhetsvarsel for Defender for identitet når en angriper nummererer tjenestekontoer og deres respektive SPN-er, og deretter ber Kerberos TGS-billetter om tjenestene. Angriperens hensikt kan være å trekke ut hash-kodene fra billettene og lagre dem for senere bruk i frakoblede brute force-angrep. Hvis du vil ha mer informasjon, kan du se Kerberos SPN-eksponering. - Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Oktober måned 2020

Defender for Identity versjon 2.130

Utgitt 25. oktober 2020

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Azure ATP versjon 2.129

Utgitt 18. oktober 2020

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

I september 2020

Azure ATP versjon 2.128

Utgitt 27. september 2020

-

Endret konfigurasjon av e-postvarsler

Vi fjerner e-postvarslingsveksler for å slå på e-postvarsler. Hvis du vil motta e-postvarsler, legger du ganske enkelt til en adresse. Hvis du vil ha mer informasjon, kan du se Angi varsler. - Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Azure ATP versjon 2.127

Utgitt 20. september 2020

-

Nytt sikkerhetsvarsel: Mistenkt netlogon-rettighetsutvidelsesforsøk (ekstern ID 2411)

Azure ATPs mistenkte netlogon-rettighetsutvidelsesforsøk (CVE-2020-1472-utnyttelse) (ekstern ID 2411) er nå tilgjengelig. I denne gjenkjenningen utløses et Sikkerhetsvarsel for Azure ATP når en angriper etablerer en sårbar Netlogon-sikker kanaltilkobling til en domenekontroller ved hjelp av Netlogon Remote Protocol (MS-NRPC), også kjent som Netlogon Elevation of Privilege Vulnerability. Hvis du vil ha mer informasjon, kan du se mistenkte netlogon-rettighetshevingsforsøk. - Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Azure ATP versjon 2.126

Utgitt 13. september 2020

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Azure ATP versjon 2.125

Utgitt 6. september 2020

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

August måned 2020

Azure ATP versjon 2.124

Utgitt 30. august 2020

-

Nye sikkerhetsvarsler

Sikkerhetsvarsler for Azure ATP inkluderer nå følgende nye gjenkjenninger:-

Active Directory-attributter rekognosering (LDAP) (ekstern ID 2210)

I denne gjenkjenningen utløses et Sikkerhetsvarsel for Azure ATP når en angriper mistenkes for å ha fått kritisk informasjon om domenet for bruk i angrepskjeden. Hvis du vil ha mer informasjon, kan du se Active Directory-attributter rekognosering. -

Mistenkt useriøs Kerberos-sertifikatbruk (ekstern ID 2047)

I denne gjenkjenningen utløses et Azure ATP-sikkerhetsvarsel når en angriper som har fått kontroll over organisasjonen ved å gå på akkord med sertifiseringsinstansserveren, mistenkes for å generere sertifikater som kan brukes som bakdørkontoer i fremtidige angrep, for eksempel flytting senere i nettverket. Hvis du vil ha mer informasjon, kan du se Mistenkt bruk av Kerberos-sertifikater for useriøs røverstater. -

Mistenkt bruk av gullbillett (billettavvik ved hjelp av RBCD) (ekstern ID 2040)

Angripere med domeneadministratorrettigheter kan kompromittere KRBTGT-kontoen. Ved hjelp av KRBTGT-kontoen kan de opprette en Kerberos billetttildelingsbillett (TGT) som gir godkjenning til enhver ressurs.

Denne forfalskede TGT kalles en "Golden Ticket" fordi det tillater angripere å oppnå varig nettverksvedvarighet ved hjelp av Resource Based Constrained Delegation (RBCD). Smidde gylne billetter av denne typen har unike egenskaper som denne nye oppdagelsen er utformet for å identifisere. Hvis du vil ha mer informasjon, kan du se Mistenkt bruk av gullbilletter (billettavvik ved hjelp av RBCD).

-

Active Directory-attributter rekognosering (LDAP) (ekstern ID 2210)

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Azure ATP versjon 2.123

Utgitt 23. august 2020

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Azure ATP versjon 2.122

Utgitt 16. august 2020

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Azure ATP versjon 2.121

Utgitt 2. august 2020

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Juli 2020(2020)

Azure ATP versjon 2.120

Utgitt 26. juli 2020

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Azure ATP versjon 2.119

Utgitt 5. juli 2020

-

Funksjonsforbedring: Fanen Nye utelatte domenekontrollere i Excel-rapporten

For å forbedre nøyaktigheten til dekningsberegningen for domenekontrolleren, vil vi ekskludere domenekontrollere med eksterne klareringer fra beregningen mot å oppnå 100 % dekning. Utelatte domenekontrollere vises i den nye utelatte domenekontrollerfanen i nedlastingen av Excel-rapporten for domenedekning. Hvis du vil ha informasjon om hvordan du laster ned rapporten, kan du se Status for domenekontroller. - Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Juni 2020(2020)

Azure ATP versjon 2.118

Utgitt 28. juni 2020

Nye sikkerhetsvurderinger

Azure ATP-sikkerhetsvurderinger inkluderer nå følgende nye vurderinger:-

Risikable laterale bevegelsesbaner

Denne vurderingen overvåker kontinuerlig miljøet ditt for å identifisere sensitive kontoer med de mest risikofylte sideveier som utsetter en sikkerhetsrisiko, og rapporter om disse kontoene for å hjelpe deg med å administrere miljøet ditt. Baner anses som risikable hvis de har tre eller flere ikke-sensitive kontoer som kan utsette den sensitive kontoen for legitimasjonstyveri av ondsinnede aktører. Hvis du vil ha mer informasjon, kan du se Sikkerhetsvurdering: Riskiest lateral movement paths (LMP). -

Usikre kontoattributter

Denne vurderingen azure ATP overvåker kontinuerlig miljøet ditt for å identifisere kontoer med attributtverdier som viser en sikkerhetsrisiko, og rapporter om disse kontoene for å hjelpe deg med å beskytte miljøet ditt. Hvis du vil ha mer informasjon, kan du se Sikkerhetsvurdering: Usikre kontoattributter.

-

Risikable laterale bevegelsesbaner

Oppdatert følsomhetsdefinisjon

Vi utvider følsomhetsdefinisjonen for lokale kontoer til å inkludere enheter som har tillatelse til å bruke Active Directory-replikering.

Azure ATP versjon 2.117

Utgitt 14. juni 2020

Funksjonsforbedring: Flere aktivitetsdetaljer som er tilgjengelige i den enhetlige SecOps-opplevelsen

Vi har utvidet enhetsinformasjonen vi sender til Defender for Cloud Apps inkludert enhetsnavn, IP-adresser, UPN-er for konto og brukt port. Hvis du vil ha mer informasjon om integrering med Defender for Cloud Apps, kan du se Bruke Azure ATP med Defender for Cloud Apps.Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Azure ATP versjon 2.116

Utgitt 7. juni 2020

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Mai 2020 2020

Azure ATP versjon 2.115

Utgitt 31. mai 2020

Nye sikkerhetsvurderinger

Azure ATP-sikkerhetsvurderinger inkluderer nå følgende nye vurderinger:-

Usikre SID-loggattributter

Denne vurderingen rapporterer om SID History-attributter som kan brukes av ondsinnede angripere for å få tilgang til miljøet ditt. Hvis du vil ha mer informasjon, kan du se Sikkerhetsvurdering: Usikre SID-loggattributter. -

Microsoft LAPS-bruk

Denne vurderingen rapporterer om lokale administratorkontoer som ikke bruker Microsofts «lokal administratorpassordløsning» (LAPS) til å sikre passordene sine. Bruk av LAPS forenkler passordbehandling og bidrar også til å forsvare seg mot cyberangrep. Hvis du vil ha mer informasjon, kan du se Sikkerhetsvurdering: Microsoft LAPS-bruk.

-

Usikre SID-loggattributter

Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Azure ATP versjon 2.114

Utgitt 17. mai 2020

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Azure ATP versjon 2.113

Utgitt 5. mai 2020

Funksjonsforbedring: Beriket ressurstilgangsaktivitet med NTLMv1

Fra og med denne versjonen gir Azure ATP nå informasjon om ressurstilgangsaktiviteter som viser om ressursen bruker NTLMv1-godkjenning. Denne ressurskonfigurasjonen er usikre og utgjør en risiko for at ondsinnede aktører kan tvinge programmet til sin fordel. Hvis du vil ha mer informasjon om risikoen, kan du se bruk av eldre protokoller.Funksjonsforbedring: Mistenkt Brute Force-angrep (Kerberos, NTLM)-varsel

Brute Force-angrep brukes av angripere til å få fotfeste i organisasjonen og er en viktig metode for trussel- og risikooppdagelse i Azure ATP. Denne oppdateringen gjør det enklere og raskere å analysere og utbedre risikoer ved å begrense og prioritere varslingsvolumet for å hjelpe deg med å fokusere på de kritiske risikoene.

Mars 2020

Azure ATP versjon 2.112

Utgitt 15. mars 2020

Nye Azure ATP-forekomster integreres automatisk med Microsoft Defender for Cloud Apps

Når du oppretter en Azure ATP-forekomst (tidligere forekomst), aktiveres integreringen med Microsoft Defender for Cloud Apps som standard. Hvis du vil ha mer informasjon om integreringen, kan du se Bruke Azure ATP med Microsoft Defender for Cloud Apps.Nye overvåkede aktiviteter

Følgende aktivitetsmålere er nå tilgjengelige:Interaktiv pålogging med sertifikat

Mislykket pålogging med sertifikat

Delegert ressurstilgang

Mer informasjon om hvilke aktiviteter Azure ATP overvåker, og hvordan du filtrerer og søker i overvåkede aktiviteter i portalen.

Funksjonsforbedring: Beriket ressurstilgangsaktivitet

Fra og med denne versjonen gir Azure ATP nå informasjon om ressurstilgangsaktiviteter som viser om ressursen er klarert for ubegrenset delegering. Denne ressurskonfigurasjonen er usikre og utgjør en risiko for at ondsinnede aktører kan tvinge programmet til sin fordel. Hvis du vil ha mer informasjon om risikoen, kan du se Sikkerhetsvurdering: Usikre Kerberos-delegering.Mistenkt SMB-pakkemanipulering (CVE-2020-0796 utnyttelse) - (forhåndsversjon)

Azure ATPs mistenkte sikkerhetsvarsel om SMB-pakkemanipulering er nå i offentlig forhåndsversjon. I denne gjenkjenningen utløses et Sikkerhetsvarsel for Azure ATP når SMBv3-pakke som mistenkes for å utnytte sikkerhetssårbarheten CVE-2020-0796 , gjøres mot en domenekontroller i nettverket.

Azure ATP versjon 2.111

Utgitt 1. mars 2020

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

I februar 2020

Azure ATP versjon 2.110

Utgitt 23. februar 2020

-

Ny sikkerhetsvurdering: Uovervåkede domenekontrollere

Azure ATP-sikkerhetsvurderinger inkluderer nå en rapport om uovervåkede domenekontrollere, servere uten sensor, for å hjelpe deg med å administrere full dekning av miljøet ditt. Hvis du vil ha mer informasjon, kan du se Uovervåkede domenekontrollere.

Azure ATP versjon 2.109

Utgitt 16. februar 2020

-

Funksjonsforbedring: Sensitive enheter

Fra og med denne versjonen (2.109) merkes maskiner som identifiseres som Sertifiseringsinstans, DHCP eller DNS-servere av Azure ATP, automatisk som sensitive.

Azure ATP versjon 2.108

Utgitt 9. februar 2020

Ny funksjon: Støtte for gruppeadministrerte tjenestekontoer

Azure ATP støtter nå bruk av gruppeadministrerte tjenestekontoer (gMSA) for forbedret sikkerhet når du kobler Azure ATP-sensorer til Microsoft Entra skoger. Hvis du vil ha mer informasjon om hvordan du bruker gMSA med Azure ATP-sensorer, kan du se Koble til Active Directory-skogen.Funksjonsforbedring: Planlagt rapport med for mye data

Når en planlagt rapport har for mye data, informerer e-postmeldingen deg nå om faktumet ved å vise følgende tekst: Det var for mye data i den angitte perioden til å generere en rapport. Dette erstatter den forrige virkemåten når du bare oppdager det faktum når du klikker på rapportkoblingen i e-postmeldingen.Funksjonsforbedring: Oppdatert dekningslogikk for domenekontroller

Vi har oppdatert dekningsrapportlogikken for domenekontrolleren for å inkludere tilleggsinformasjon fra Microsoft Entra ID, noe som resulterer i en mer nøyaktig visning av domenekontrollere uten sensorer på dem. Denne nye logikken bør også ha en positiv effekt på tilsvarende Microsoft Secure Score.

Azure ATP versjon 2.107

Utgitt 3. februar 2020

Ny overvåket aktivitet: ENDRING AV SID-logg

Endring av SID-logg er nå en overvåket og filtrerbar aktivitet. Mer informasjon om hvilke aktiviteter Azure ATP overvåker, og hvordan du filtrerer og søker i overvåkede aktiviteter i portalen.Funksjonsforbedring: Lukkede eller undertrykkede varsler åpnes ikke lenger

Når et varsel er lukket eller undertrykket i Azure ATP-portalen, åpnes et nytt varsel hvis den samme aktiviteten oppdages på nytt innen kort tid. Tidligere, under de samme betingelsene, ble varselet gjenåpnet.TLS 1.2 kreves for portaltilgang og sensorer

TLS 1.2 kreves nå for å bruke Azure ATP-sensorer og skytjenesten. Tilgang til Azure ATP-portalen vil ikke lenger være mulig ved hjelp av nettlesere som ikke støtter TLS 1.2.

Januar 2020

Azure ATP versjon 2.106

Utgitt 19. januar 2020

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Azure ATP versjon 2.105

Utgitt 12. januar 2020

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Desember 2019

Azure ATP versjon 2.104

Utgitt 23. desember 2019

Utløpsdatoer for sensorversjoner er eliminert

Azure ATP-sensordistribusjons- og sensorinstallasjonspakker utløper ikke lenger etter en rekke versjoner, og oppdaterer seg nå bare én gang. Resultatet av denne funksjonen er at tidligere nedlastede sensorinstallasjonspakker nå kan installeres selv om de er eldre enn vårt maksimale antall bortfalte versjoner.Bekreft kompromiss

Nå kan du bekrefte kompromisser for bestemte Microsoft 365-brukere og sette risikonivået til høyt. Denne arbeidsflyten gir sikkerhetsoperasjonsteamene en annen responsfunksjonalitet for å redusere sikkerhetshendelsenes tid-til-løse-terskler. Mer informasjon om hvordan du bekrefter kompromisser ved hjelp av Azure ATP og Defender for Cloud Apps.Banner for ny opplevelse

På Azure ATP-portalsider der en ny opplevelse er tilgjengelig i Defender for Cloud Apps-portalen, vises nye bannere som beskriver hva som er tilgjengelig med tilgangskoblinger.Denne versjonen inneholder også forbedringer og feilrettinger for intern sensorinfrastruktur.

Azure ATP versjon 2.103

Utgitt 15. desember 2019

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Azure ATP versjon 2.102

Utgitt 8. desember 2019

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

November måned 2019

Azure ATP versjon 2.101

Utgitt 24. november 2019

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Azure ATP release 2.100

Utgitt 17. november 2019

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Azure ATP versjon 2.99

Utgitt 3. november 2019

Funksjonsforbedring: Lagt til brukergrensesnittvarsling om Defender for Cloud Apps portaltilgjengelighet i Azure ATP-portalen

For å sikre at alle brukere er klar over tilgjengeligheten til de forbedrede funksjonene som er tilgjengelige ved hjelp av Defender for Cloud Apps-portalen, ble det lagt til varsel for portalen fra den eksisterende tidslinjen for Azure ATP-varselet.Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Oktober 2019

Azure ATP versjon 2.98

Utgitt 27. oktober 2019

Funksjonsforbedring: Mistenkt brute force-angrepsvarsel

Forbedret varselet om angrep med mistanke om rå kraft (SMB) ved hjelp av ytterligere analyser, og forbedret oppdagelseslogikk for å redusere godartede sanne positive (B-TP) og falske positive (FP) varslingsresultater .Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Azure ATP versjon 2.97

Utgitt 6. oktober 2019

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

I 2019 var det 100 000 som i 20

Azure ATP versjon 2.96

Utgitt 22. september 2019

Berikede NTLM-godkjenningsdata ved hjelp av Windows Event 8004

Azure ATP-sensorer kan nå automatisk lese og berike NTLM-godkjenningsaktivitetene med de tilgjengelige serverdataene når NTLM-overvåking er aktivert, og Windows Event 8004 er slått på. Azure ATP analyserer Windows Event 8004 for NTLM-godkjenninger for å berike NTLM-godkjenningsdataene som brukes for Azure ATP-trusselanalyse og -varsler. Denne forbedrede funksjonen gir ressurstilgangsaktivitet over NTLM-data samt berikede mislykkede påloggingsaktiviteter, inkludert måldatamaskinen som brukeren forsøkte, men ikke fikk tilgang til.Mer informasjon om NTLM-godkjenningsaktiviteter ved hjelp av Windows Event 8004.

Versjonen inneholder også forbedringer og feilrettinger for intern sensorinfrastruktur.

Azure ATP versjon 2.95

Utgitt 15. september 2019

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Azure ATP versjon 2.94

Utgitt 8. september 2019

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Azure ATP versjon 2.93

Utgitt 1. september 2019

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

August måned 2019

Azure ATP versjon 2.92

Utgitt 25. august 2019

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Azure ATP versjon 2.91

Utgitt 18. august 2019

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Azure ATP versjon 2.90

Utgitt 11. august 2019

- Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Azure ATP versjon 2.89

Utgitt 4. august 2019

Forbedringer for sensormetode

For å unngå overflødig generering av NTLM-trafikk ved oppretting av nøyaktige LMP-vurderinger (Lateral Movement Path), er det gjort forbedringer i Azure ATP-sensormetoder for å stole mindre på NTLM-bruk og gjøre mer betydelig bruk av Kerberos.Varselforbedring: Mistenkt golden ticket-bruk (ikke-eksisterende konto)

Sam navneendringer har blitt lagt til støttende bevistyper oppført i denne typen varsel. Hvis du vil lære mer om varselet, inkludert hvordan du forhindrer denne typen aktivitet og utbedrer, kan du se Mistenkt golden ticket-bruk (ikke-eksisterende konto).Generell tilgjengelighet: Mistenkt NTLM-godkjenningsmanipulering

Varselet om manipulering av NTLM-godkjenning er ikke lenger i forhåndsvisningsmodus og er nå generelt tilgjengelig.Versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Hvordan blinde, men vi vet ikke når de er

Azure ATP versjon 2.88

Utgitt 28. juli 2019

- Denne versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Azure ATP versjon 2.87

Utgitt 21. juli 2019

Funksjonsforbedring: Automatisert Syslog-hendelsessamling for frittstående Azure ATP-sensorer

Innkommende Syslog-tilkoblinger for frittstående Azure ATP-sensorer er nå fullstendig automatiserte, samtidig som vekslealternativet fjernes fra konfigurasjonsskjermen. Disse endringene har ingen innvirkning på utgående Syslog-tilkoblinger.Denne versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Azure ATP versjon 2.86

Utgitt 14. juli 2019

Nytt sikkerhetsvarsel: Mistenkt NTLM-godkjenningsmanipulering (ekstern ID 2039)

Azure ATPs nye sikkerhetsvarsel om manipulering av NTLM-godkjenning er nå i offentlig forhåndsversjon. I denne gjenkjenningen utløses et Sikkerhetsvarsel for Azure ATP når bruk av «mann-i-midten»-angrep mistenkes for å kunne omgå NTLM-meldingsintegritetskontroll (MIC), et sikkerhetsproblem som beskrives i Microsoft CVE-2019-040. Denne typen angrep forsøker å nedgradere NTLM sikkerhetsfunksjoner og vellykket godkjenne, med det endelige målet om å gjøre vellykkede laterale bevegelser.Funksjonsforbedring: ID for beriket enhetsoperativsystem

Frem til nå har Azure ATP oppgitt informasjon om enhetens operativsystem basert på det tilgjengelige attributtet i Active Directory. Tidligere, hvis informasjon om operativsystemet var utilgjengelig i Active Directory, var informasjonen også utilgjengelig på Azure ATP-enhetssider. Fra og med denne versjonen gir Azure ATP nå denne informasjonen for enheter der Active Directory ikke har informasjonen, eller ikke er registrert i Active Directory, ved hjelp av berikede enhetsidentifikasjonsmetoder for operativsystemet.Tillegg av berikede enhetsidentifikasjonsdata for operativsystemet bidrar til å identifisere uregistrerte og ikke-Windows-enheter, samtidig som du hjelper deg med undersøkelsesprosessen. Hvis du vil ha mer informasjon om nettverksnavnløsing i Azure ATP, kan du se Forstå nettverksnavnløsing (NNR).

Ny funksjon: Godkjent proxy – forhåndsvisning

Azure ATP støtter nå godkjent proxy. Angi proxy-nettadressen ved hjelp av sensorkommandolinjen, og angi brukernavn/passord for å bruke proxyer som krever godkjenning. Hvis du vil ha mer informasjon om hvordan du bruker godkjent proxy, kan du se Konfigurere proxyen.Funksjonsforbedring: Automatisert synkroniseringsprosess for domene

Prosessen med å angi og merke domenekontrollere som domenesynkroniseringskandidater under installasjonen og pågående konfigurasjon er nå fullstendig automatisert. Vekslealternativet for å velge domenekontrollere manuelt som domenesynkroniseringskandidater fjernes.Denne versjonen inneholder også forbedringer og feilrettinger for intern sensorinfrastruktur.

Azure ATP versjon 2.85

Utgitt 7. juli 2019

- Denne versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Azure ATP versjon 2.84

Utgitt 1. juli 2019

Ny plasseringsstøtte: Azure UK-datasenter

Azure ATP-forekomster støttes nå i Azure UK-datasenteret. Hvis du vil lære mer om hvordan du oppretter Azure ATP-forekomster og tilhørende datasenterplasseringer, kan du se trinn 1 i Azure ATP-installasjonen.Funksjonsforbedring: Nytt navn og nye funksjoner for mistenkelige tillegg til sensitive grupper-varsel (ekstern ID 2024)

Varsel om mistenkelige tillegg til sensitive grupper ble tidligere kalt varselet Mistenkelige endringer i sensitive grupper. Den eksterne IDen for varselet (ID 2024) forblir den samme. Den beskrivende navneendringen gjenspeiler mer nøyaktig formålet med å varsle om tillegg til sensitive grupper. Det forbedrede varselet inneholder også nye bevis og forbedrede beskrivelser. Hvis du vil ha mer informasjon, kan du se Mistenkelige tillegg til sensitive grupper.Ny dokumentasjonsfunksjon: Veiledning for å flytte fra Advanced Threat Analytics til Azure ATP

Denne nye artikkelen inneholder forutsetninger, planleggingsveiledning, samt konfigurasjons- og bekreftelsestrinn for å flytte fra ATA til Azure ATP-tjenesten. Hvis du vil ha mer informasjon, kan du se Flytt fra ATA til Azure ATP.Denne versjonen inneholder også forbedringer og feilrettinger for intern sensorinfrastruktur.

Juni 2019

Azure ATP versjon 2.83

Utgitt 23. juni 2019

Funksjonsforbedring: Varsel om mistenkelig oppretting av tjeneste (ekstern ID 2026)

Dette varselet har nå en forbedret varslingsside med ytterligere bevis og en ny beskrivelse. Hvis du vil ha mer informasjon, kan du se sikkerhetsvarsel for mistenkelig tjenesteoppretting.Støtte for navngiving av forekomst: Støtte lagt til bare for domeneprefiks for siffer

Støtte som er lagt til for oppretting av Azure ATP-forekomst ved hjelp av innledende domeneprefikser som bare inneholder sifre. Bruk av sifre bare innledende domeneprefikser, for eksempel 123456.contoso.com, støttes nå.Denne versjonen inneholder også forbedringer og feilrettinger for intern sensorinfrastruktur.

Azure ATP versjon 2.82

Utgitt 18. juni 2019

Ny offentlig forhåndsvisning

Azure ATPs opplevelse av identitetstrusselundersøkelse er nå i offentlig forhåndsversjon og tilgjengelig for alle Azure ATP-beskyttede leiere. Se Azure ATP Microsoft Defender for Cloud Apps undersøkelsesopplevelse for å finne ut mer.Generell tilgjengelighet

Azure ATP-støtte for ikke-klarerte skoger er nå generelt tilgjengelig. Se Azure ATP multiskog for å finne ut mer.Denne versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Azure ATP versjon 2.81

Utgitt 10. juni 2019

- Denne versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Azure ATP versjon 2.80

Utgitt 2. juni 2019

Funksjonsforbedring: Mistenkelig VPN-tilkoblingsvarsel

Dette varselet omfatter nå forbedrede bevis og tekster for bedre brukervennlighet. Hvis du vil ha mer informasjon om varslingsfunksjoner og foreslåtte utbedringstrinn og forebygging, kan du se beskrivelsen av mistenkelig VPN-tilkoblingsvarsel.Denne versjonen inneholder også forbedringer og feilrettinger for intern sensorinfrastruktur.

Mai 2019

Azure ATP versjon 2.79

Utgitt 26. mai 2019

Generell tilgjengelighet: Sikkerhetskontohaverrekognosering (LDAP) (ekstern ID 2038)

Dette varselet er nå i GA (generell tilgjengelighet). Hvis du vil ha mer informasjon om varselet, varslingsfunksjoner og foreslått utbedring og forebygging, kan du se varselbeskrivelsen sikkerhetskontohaverrekognosering (LDAP)

Denne versjonen inneholder også forbedringer og feilrettinger for intern sensorinfrastruktur.

Azure ATP versjon 2.78

Utgitt 19. mai 2019

Funksjonsforbedring: Sensitive enheter

Manuell sensitiv merking for Exchange-servereNå kan du manuelt merke enheter som Exchange-servere under konfigurasjonen.

Slik merker du en enhet manuelt som en Exchange Server:

- Velg Konfigurasjon i Azure ATP-portalen.

- Velg enhetskoder under Gjenkjenning, og velg deretter Sensitive.

- Velg Exchange-servere , og legg deretter til enheten du vil merke.

Når du har merket en datamaskin som en Exchange Server, blir den merket som Sensitiv og viser at den ble merket som en Exchange Server. Sensitive-koden vises i datamaskinens enhetsprofil, og datamaskinen vil bli vurdert i alle gjenkjenninger som er basert på sensitive kontoer og laterale bevegelsesbaner.

Denne versjonen inneholder også forbedringer og feilrettinger for intern sensorinfrastruktur.

Azure ATP versjon 2.77

Utgitt 12. mai 2019

- Denne versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Azure ATP versjon 2.76

Utgitt 6. mai 2019

- Denne versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

April 2019

Azure ATP versjon 2.75

Utgitt 28. april 2019

Funksjonsforbedring: Sensitive enheter

Fra og med denne versjonen (2.75) blir maskiner identifisert som Exchange-servere av Azure ATP nå automatisk merket som Sensitive.Enheter som automatisk merkes som sensitive fordi de fungerer som Exchange-servere, oppgir denne klassifiseringen som årsaken til at de er merket.

Denne versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Azure ATP versjon 2.74

Utgivelse 14. april 2019

- Denne versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Azure ATP versjon 2.73

Utgitt 10. april 2019

- Denne versjonen inneholder forbedringer og feilrettinger for intern sensorinfrastruktur.

Mars 2019

Azure ATP versjon 2.72

Utgitt 31. mars 2019

Funksjonsforbedring: Områdedybde for sidebevegelsesbane (LMP)

Laterale bevegelsesbaner (LMP-er) er en viktig metode for trussel- og risikooppdagelse i Azure ATP. Denne oppdateringen gjør det enklere og raskere å analysere og utbedre risikoer for sensitive brukere på hver LMP for å bidra til å fokusere på de mest sensitive brukerne, ved å begrense omfanget og dybden til hvert diagram som vises.Se Lateral Movement Paths for å finne ut mer om hvordan Azure ATP bruker LMP-er til å vise tilgangsrisiko for hver enhet i miljøet ditt.

Denne versjonen inneholder også forbedringer og feilrettinger for intern sensorinfrastruktur.

Azure ATP versjon 2.71

Utgitt 24. mars 2019

Funksjonsforbedring: NNR-tilstandsvarsler (Network Name Resolution)

Tilstandsvarsler ble lagt til for konfidensnivåer knyttet til Azure ATP-sikkerhetsvarsler som er basert på NNR. Hvert tilstandsvarsel inkluderer handlingsbare og detaljerte anbefalinger for å bidra til å løse lave NNR-suksessrater.Se hva som er nettverksnavnløsning for å finne ut mer om hvordan Azure ATP bruker NNR, og hvorfor det er viktig for varselnøyaktighet.

Serverstøtte: Støtte lagt til for Server 2019 med bruk av KB4487044

Støtte lagt til for bruk av Windows Server 2019, med et oppdateringsnivå på KB4487044. Bruk av Server 2019 uten oppdateringen støttes ikke, og er blokkert fra denne oppdateringen.Funksjonsforbedring: Brukerbasert varslingsutelukkelse

Utvidede alternativer for utelukkelse av varsel tillater nå å ekskludere bestemte brukere fra bestemte varsler. Unntak kan bidra til å unngå situasjoner der bruk eller konfigurasjon av visse typer intern programvare gjentatte ganger utløste godartede sikkerhetsvarsler.Denne versjonen inneholder også forbedringer og feilrettinger for intern sensorinfrastruktur.

Azure ATP versjon 2.70

Utgitt 17. mars 2019

Funksjonsforbedring: NNR-konfidensnivå (Network Name Resolution) lagt til flere varsler Network Name Resolution eller (NNR) brukes til å identifisere identitetskilden for mistenkte angrep positivt. Ved å legge til NNR-konfidensnivåene i azure ATP-varslingsbevislister, kan du nå umiddelbart vurdere og forstå nivået av NNR-tillit knyttet til de mulige kildene som er identifisert, og utbedre på riktig måte.

NNR-bevis på konfidensnivå ble lagt til følgende varsler:

Ekstra tilstandsvarselscenario: Azure ATP-sensortjenesten kan ikke starte

I tilfeller der Azure ATP-sensoren ikke startet på grunn av et problem med nettverksopptaksdriveren, utløses nå et sensortilstandsvarsel. Feilsøking av Azure ATP-sensor med Azure ATP-logger for mer informasjon om Azure ATP-logger og hvordan du bruker dem.Denne versjonen inneholder også forbedringer og feilrettinger for intern sensorinfrastruktur.

Azure ATP versjon 2.69

Utgitt 10. mars 2019

Funksjonsforbedring: Mistenkt identitetstyveri (pass-the-ticket) varsel Dette varselet inneholder nå nye bevis som viser detaljene for tilkoblinger som er gjort ved hjelp av remote desktop protocol (RDP). De ekstra bevisene gjør det enkelt å utbedre det kjente problemet med (B-TP) Benign-True positive varsler forårsaket av bruk av Remote Credential Guard over RDP-tilkoblinger.

Funksjonsforbedring: Ekstern kjøring av kode over DNS-varsel

Dette varselet inneholder nå nye bevis som viser sikkerhetsoppdateringsstatusen for domenekontrolleren, som informerer deg når oppdateringer kreves.Ny dokumentasjonsfunksjon: Azure ATP Security-varsel MITRE ATT&CK Matrix™

For å forklare og gjøre det enklere å tilordne relasjonen mellom Azure ATP-sikkerhetsvarsler og den kjente MITRE ATT&CK Matrix, har vi lagt til de relevante MITRE-teknikkene i Azure ATP-sikkerhetsvarslingsoppføringer. Denne ekstra referansen gjør det enklere å forstå den mistenkte angrepsteknikken som potensielt er i bruk når et Azure ATP-sikkerhetsvarsel utløses. Mer informasjon om sikkerhetsvarselveiledningen for Azure ATP.Denne versjonen inneholder også forbedringer og feilrettinger for intern sensorinfrastruktur.

Azure ATP versjon 2.68

Utgitt 3. mars 2019

Funksjonsforbedring: Mistenkt brute force-angrep (LDAP)-varsel

Betydelige forbedringer av brukervennlighet ble gjort i dette sikkerhetsvarselet, inkludert en revidert beskrivelse, levering av tilleggskildeinformasjon og antatte forsøksdetaljer for raskere utbedring.

Mer informasjon om sikkerhetsvarsler om mistenkt brute force attack (LDAP).Ny dokumentasjonsfunksjon: Sikkerhetsvarslingslaboratorium

For å forklare kraften til Azure ATP i å oppdage de reelle truslene mot arbeidsmiljøet ditt, har vi lagt til et nytt sikkerhetsvarsellaboratorium i denne dokumentasjonen. Sikkerhetsvarslingslaboratoriet hjelper deg med raskt å konfigurere et laboratorium eller testmiljø, og forklarer den beste defensive posturingen mot vanlige trusler og angrep fra virkeligheten.Det trinnvise laboratoriet er utformet for å sikre at du bruker minimal tid på å bygge, og mer tid på å lære om trussellandskapet og tilgjengelige Azure ATP-varsler og -beskyttelse. Vi er glade for å høre tilbakemeldingen din.

Denne versjonen inneholder også forbedringer og feilrettinger for intern sensorinfrastruktur.

Februar 2019

Azure ATP versjon 2.67

Utgitt 24. februar 2019

Nytt sikkerhetsvarsel: Sikkerhetskontohaverrekognosering (LDAP) – (forhåndsversjon)

Azure ATPs sikkerhetskontohaverrekognosering (LDAP) – sikkerhetsvarsel for forhåndsvisning er nå i offentlig forhåndsversjon. I denne gjenkjenningen utløses et Sikkerhetsvarsel for Azure ATP når sikkerhetskontohaverrekognosering brukes av angripere til å få kritisk informasjon om domenemiljøet. Denne informasjonen hjelper angripere med å tilordne domenestrukturen, samt identifisere privilegerte kontoer for bruk i senere trinn i angrepsdrapskjeden.Lightweight Directory Access Protocol (LDAP) er en av de mest populære metodene som brukes for både legitime og skadelige formål for å spørre Active Directory. LDAP fokusert sikkerhetskontohaver rekognosering brukes vanligvis som den første fasen av et Kerberoasting angrep. Kerberoasting-angrep brukes til å få en målliste over sikkerhetshovednavn (SPN-er), som angripere deretter forsøker å få Ticket Granting Server (TGS)-billetter til.

Funksjonsforbedring: Varsel om opplisting av rekognosering av konto (NTLM)

Forbedret varsel om rekognosering av kontoopplisting (NTLM) ved hjelp av ytterligere analyse, og forbedret gjenkjenningslogikk for å redusere B-TP - og FP-varselresultater .Funksjonsforbedring: DNS-varsel (Network Mapping Rekognosering)

Nye typer gjenkjenninger som er lagt til i DNS-varsler (Network Mapping Rekognosering). I tillegg til å oppdage mistenkelige AXFR-forespørsler oppdager Azure ATP nå mistenkelige typer forespørsler som kommer fra ikke-DNS-servere ved hjelp av et stort antall forespørsler.Denne versjonen inneholder også forbedringer og feilrettinger for intern sensorinfrastruktur.

Azure ATP versjon 2.66

Utgitt 17. februar 2019

Funksjonsforbedring: Mistenkt DCSync-angrep (replikering av katalogtjenester) varsel