Konfigurer sensorer for AD FS, AD CS og Microsoft Entra Connect

Installer Defender for Identity-sensorer på Active Directory Federation Services (AD FS), Active Directory Certificate Services (AD CS) og Microsoft Entra Koble til servere for å beskytte dem mot lokale og hybride angrep. Denne artikkelen beskriver installasjonstrinnene.

Disse vurderingene gjelder:

- For AD FS-miljøer støttes Defender for identitetssensorer bare på forbundsserverne. De er ikke nødvendige på webservere Programproxy (WAP).

- For AD CS-miljøer trenger du ikke å installere sensorer på AD CS-servere som er frakoblet.

- For Microsoft Entra Koble til servere må du installere sensorene på både aktive servere og oppsamlingsservere.

Forutsetninger

Forutsetninger for å installere Defender for Identity-sensorer på AD FS, AD CS eller Microsoft Entra Connect-servere er de samme som for installasjon av sensorer på domenekontrollere. Hvis du vil ha mer informasjon, kan du se Microsoft Defender for identitet forutsetninger.

En sensor som er installert på en AD FS, AD CS eller Microsoft Entra Connect-server, kan ikke bruke den lokale tjenestekontoen til å koble til domenet. I stedet må du konfigurere en katalogtjenestekonto.

Defender for Identity-sensoren for AD CS støtter i tillegg bare AD CS-servere med rolletjeneste for sertifiseringsinstans.

Konfigurer hendelsessamling

Hvis du arbeider med AD FS, AD CS eller Microsoft Entra Connect-servere, må du kontrollere at du har konfigurert overvåking etter behov. Hvis du vil ha mer informasjon, kan du se:

AD FS:

AD CS:

Microsoft Entra Koble til:

Konfigurere lesetillatelser for AD FS-databasen

For at sensorer som kjører på AD FS-servere skal ha tilgang til AD FS-databasen, må du gi lesetillatelser (db_datareader) for den aktuelle katalogtjenestekontoen.

Hvis du har mer enn én AD FS-server, må du gi denne tillatelsen på tvers av alle. Databasetillatelser replikeres ikke på tvers av servere.

Konfigurer SQL-serveren til å tillate katalogtjenestekontoen med følgende tillatelser til AdfsConfiguration-databasen :

- forbinde

- logg på

- lese

- velge

Obs!

Hvis AD FS-databasen kjører på en dedikert SQL-server i stedet for den lokale AD FS-serveren, og du bruker en gruppekonto for administrert tjeneste (gMSA) som katalogtjenestekonto, må du sørge for at du gir SQL-serveren de nødvendige tillatelsene til å hente gMSAs passord.

Gi tilgang til AD FS-databasen

Gi tilgang til AD FS-databasen ved hjelp av SQL Server Management Studio, Transact-SQL (T-SQL) eller PowerShell.

Følgende kommandoer kan for eksempel være nyttige hvis du bruker Intern Windows-database (WID) eller en ekstern SQL-server.

I disse eksempelkodene:

-

[DOMAIN1\mdiSvc01]er katalogtjenestebrukeren av arbeidsområdet. Hvis du arbeider med en gMSA, føyer$du til slutten av brukernavnet. Eksempel:[DOMAIN1\mdiSvc01$]. -

AdfsConfigurationV4er et eksempel på et AD FS-databasenavn og kan variere. -

server=\.\pipe\MICROSOFT##WID\tsql\queryer tilkoblingsstreng til databasen hvis du bruker WID.

Tips

Hvis du ikke kjenner tilkoblingsstreng, følger du fremgangsmåten i dokumentasjonen for Windows Server.

Slik gir du sensoren tilgang til AD FS-databasen ved hjelp av T-SQL:

USE [master]

CREATE LOGIN [DOMAIN1\mdiSvc01] FROM WINDOWS WITH DEFAULT_DATABASE=[master]

USE [AdfsConfigurationV4]

CREATE USER [DOMAIN1\mdiSvc01] FOR LOGIN [DOMAIN1\mdiSvc01]

ALTER ROLE [db_datareader] ADD MEMBER [DOMAIN1\mdiSvc01]

GRANT CONNECT TO [DOMAIN1\mdiSvc01]

GRANT SELECT TO [DOMAIN1\mdiSvc01]

GO

Slik gir du sensoren tilgang til AD FS-databasen ved hjelp av PowerShell:

$ConnectionString = 'server=\\.\pipe\MICROSOFT##WID\tsql\query;database=AdfsConfigurationV4;trusted_connection=true;'

$SQLConnection= New-Object System.Data.SQLClient.SQLConnection($ConnectionString)

$SQLConnection.Open()

$SQLCommand = $SQLConnection.CreateCommand()

$SQLCommand.CommandText = @"

USE [master];

CREATE LOGIN [DOMAIN1\mdiSvc01] FROM WINDOWS WITH DEFAULT_DATABASE=[master];

USE [AdfsConfigurationV4];

CREATE USER [DOMAIN1\mdiSvc01] FOR LOGIN [DOMAIN1\mdiSvc01];

ALTER ROLE [db_datareader] ADD MEMBER [DOMAIN1\mdiSvc01];

GRANT CONNECT TO [DOMAIN1\mdiSvc01];

GRANT SELECT TO [DOMAIN1\mdiSvc01];

"@

$SqlDataReader = $SQLCommand.ExecuteReader()

$SQLConnection.Close()

Konfigurere tillatelser for Microsoft Entra Connect(ADSync)-databasen

Obs!

Denne delen gjelder bare hvis Entra Connect-databasen driftes på en ekstern SQL-serverforekomst.

Sensorer som kjører på Microsoft Entra Connect-servere, må ha tilgang til ADSync-databasen og ha kjøretillatelser for de relevante lagrede prosedyrene. Hvis du har mer enn én Microsoft Entra Koble til server, må du sørge for å kjøre dette på tvers av alle.

Slik gir du sensortillatelsene til Microsoft Entra Connect ADSync-databasen ved hjelp av PowerShell:

$entraConnectServerDomain = $env:USERDOMAIN

$entraConnectServerComputerAccount = $env:COMPUTERNAME

$entraConnectDBName = (Get-ItemProperty 'registry::HKLM\SYSTEM\CurrentControlSet\Services\ADSync\Parameters' -Name 'DBName').DBName

$entraConnectSqlServer = (Get-ItemProperty 'registry::HKLM\SYSTEM\CurrentControlSet\Services\ADSync\Parameters' -Name 'Server').Server

$entraConnectSqlInstance = (Get-ItemProperty 'registry::HKLM\SYSTEM\CurrentControlSet\Services\ADSync\Parameters' -Name 'SQLInstance').SQLInstance

$ConnectionString = 'server={0}\{1};database={2};trusted_connection=true;' -f $entraConnectSqlServer, $entraConnectSqlInstance, $entraConnectDBName

$SQLConnection= New-Object System.Data.SQLClient.SQLConnection($ConnectionString)

$SQLConnection.Open()

$SQLCommand = $SQLConnection.CreateCommand()

$SQLCommand.CommandText = @"

USE [master];

CREATE LOGIN [{0}\{1}$] FROM WINDOWS WITH DEFAULT_DATABASE=[master];

USE [{2}];

CREATE USER [{0}\{1}$] FOR LOGIN [{0}\{1}$];

GRANT CONNECT TO [{0}\{1}$];

GRANT SELECT TO [{0}\{1}$];

GRANT EXECUTE ON OBJECT::{2}.dbo.mms_get_globalsettings TO [{0}\{1}$];

GRANT EXECUTE ON OBJECT::{2}.dbo.mms_get_connectors TO [{0}\{1}$];

"@ -f $entraConnectServerDomain, $entraConnectServerComputerAccount, $entraConnectDBName

$SqlDataReader = $SQLCommand.ExecuteReader()

$SQLConnection.Close()

Trinn etter installasjon (valgfritt)

Under sensorinstallasjonen på en AD FS-, AD CS- eller Microsoft Entra Connect-server velges den nærmeste domenekontrolleren automatisk. Bruk følgende fremgangsmåte for å kontrollere eller endre den valgte domenekontrolleren:

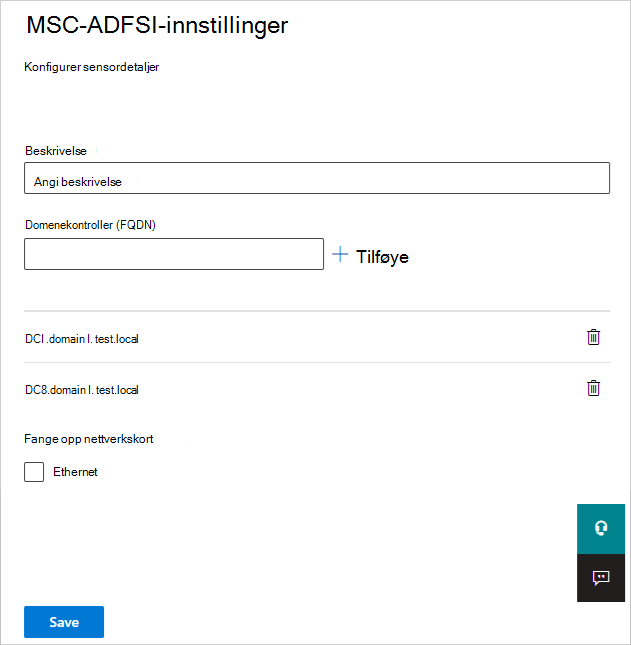

I Microsoft Defender XDR går du tilInnstillingeridentitetssensorer>> for å vise alle Defender for Identity-sensorene dine.

Finn og velg sensoren du installerte på serveren.

Skriv inn det fullstendige domenenavnet (FQDN) til domenekontrollerne i domenekontrollerboksen (FQDN ) i ruten som åpnes. Velg + Legg til for å legge til FQDN, og velg deretter Lagre.

Initialisering av sensoren kan ta et par minutter. Når den er ferdig, endres tjenestestatusen for AD FS, AD CS eller Microsoft Entra Koble sensorendringer fra stoppet til å kjøre.

Valider vellykket distribusjon

Slik validerer du at du har distribuert en Defender for Identity-sensor på en AD FS- eller AD CS-server:

Kontroller at azure Advanced Threat Protection-sensortjenesten kjører. Når du har lagret Defender for innstillinger for identitetssensor, kan det ta noen sekunder før tjenesten starter.

Hvis tjenesten ikke starter, kan du se

Microsoft.Tri.sensor-Errors.loggjennom filen, som er plassert som standard på%programfiles%\Azure Advanced Threat Protection sensor\Version X\Logs.Bruk AD FS eller AD CS til å godkjenne en bruker til et program, og kontroller deretter at Defender for Identity observerte godkjenningen.

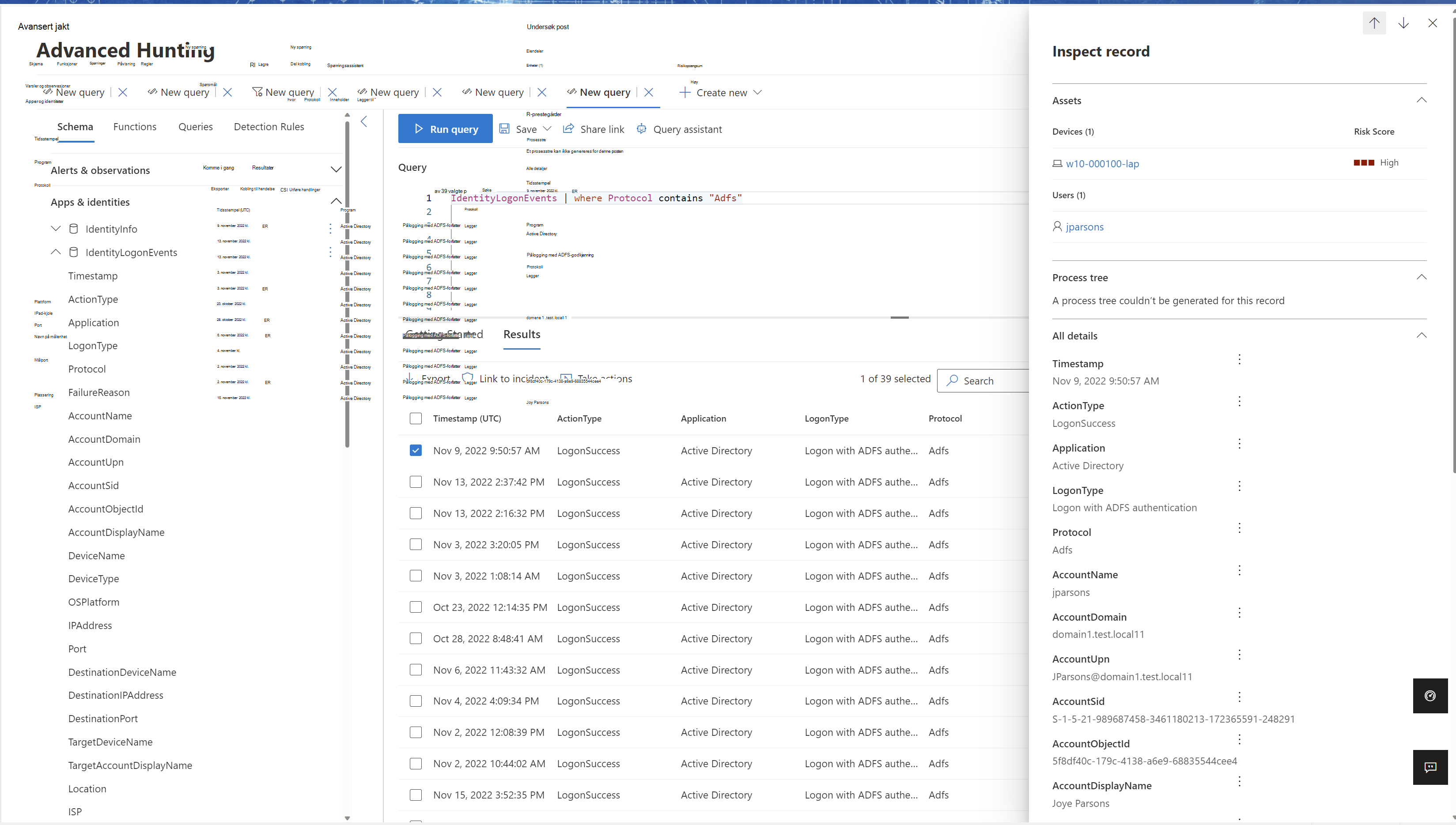

Velg for eksempel Jakt på>avansert jakt. Skriv inn og kjør en av følgende spørringer i spørringsruten :

For AD FS:

IdentityLogonEvents | where Protocol contains 'Adfs'Resultatruten bør inneholde en liste over hendelser med en LogonType-verdi for pålogging med ADFS-godkjenning.

For AD CS:

IdentityDirectoryEvents | where Protocol == "Adcs"Resultatruten viser en liste over hendelser med mislykket og vellykket sertifikatutstedelse. Velg en bestemt rad for å se flere detaljer i Undersøk post-ruten .

Beslektet innhold

Hvis du vil ha mer informasjon, kan du se: