Forstå sikkerhetsvarsler

Microsoft Defender for identitet sikkerhetsvarsler forklarer på tydelig språk og grafikk, hvilke mistenkelige aktiviteter som ble identifisert på nettverket ditt og skuespillerne og datamaskinene som var involvert i truslene. Varsler er gradert for alvorlighetsgrad, fargekodet for å gjøre dem enkle å visuelt filtrere og organiseres etter trusselfase. Hvert varsel er utformet for å hjelpe deg med raskt å forstå nøyaktig hva som skjer på nettverket. Varslingsbevislister inneholder direkte koblinger til de involverte brukerne og datamaskinene, for å gjøre undersøkelser enkle og direkte.

I denne artikkelen lærer du strukturen i Sikkerhetsvarsler for Defender for identitet, og hvordan du bruker dem.

- Struktur for sikkerhetsvarsel

- Klassifisering av sikkerhetsvarsel

- Kategorier for sikkerhetsvarsel

- Avansert sikkerhetsvarselsundersøkelse

- Relaterte enheter

- Defender for identity og NNR (Network Name Resolution)

Struktur for sikkerhetsvarsel

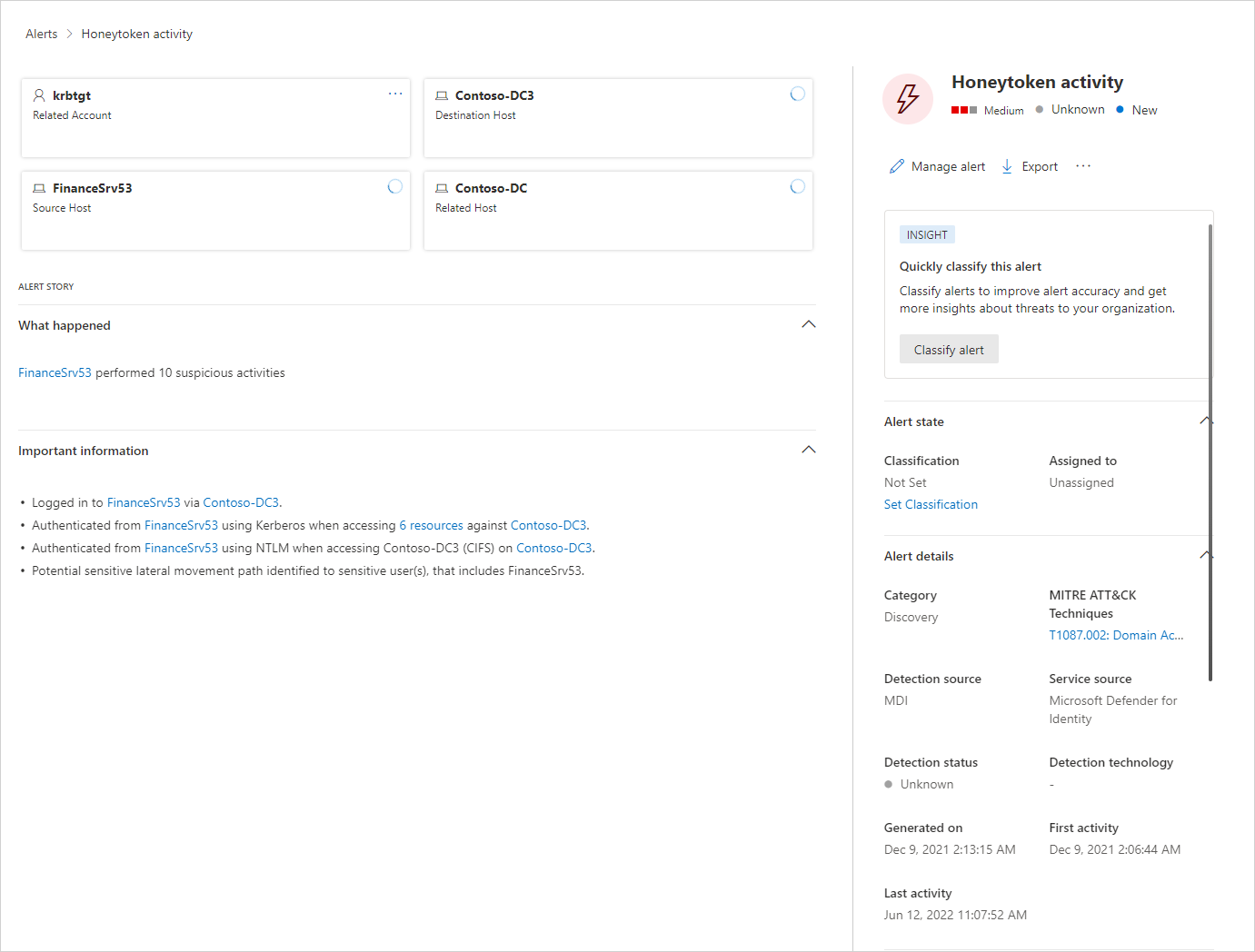

Hvert sikkerhetsvarsel for Defender for identitet inneholder en varselartikkel. Dette er hendelseskjeden som er relatert til dette varselet i kronologisk rekkefølge, og annen viktig informasjon relatert til varselet.

Du kan gjøre følgende på varselsiden:

Administrer varsel – endre varselets status, tildeling og klassifisering. Du kan også legge til en kommentar her.

Eksporter – last ned en detaljert Excel-rapport for analyse

Koble varsel til en annen hendelse - koble et varsel til en ny eksisterende hendelse

Hvis du vil ha mer informasjon om varsler, kan du se Undersøke varsler i Microsoft Defender XDR.

Klassifisering av sikkerhetsvarsel

Etter riktig undersøkelse kan alle sikkerhetsvarsler for Defender for identitet klassifiseres som én av følgende aktivitetstyper:

Sann positiv (TP): En ondsinnet handling oppdaget av Defender for Identity.

Godartet sann positiv (B-TP): En handling oppdaget av Defender for Identity som er reell, men ikke ondsinnet, for eksempel en penetrasjonstest eller kjent aktivitet generert av et godkjent program.

Usann positiv (FP): En falsk alarm, noe som betyr at aktiviteten ikke skjedde.

Er sikkerhetsvarselet en TP, B-TP eller FP

For hvert varsel kan du stille følgende spørsmål for å bestemme varslingsklassifiseringen og bestemme hva du skal gjøre videre:

- Hvor vanlig er dette bestemte sikkerhetsvarselet i miljøet ditt?

- Ble varselet utløst av samme type datamaskiner eller brukere? Servere med samme rolle eller brukere fra samme gruppe/avdeling? Hvis datamaskinene eller brukerne lignet, kan du velge å utelate dem for å unngå flere fremtidige FP-varsler.

Obs!

En økning av varsler av nøyaktig samme type reduserer vanligvis varselets mistenkelige/viktighetsnivå. For gjentatte varsler må du kontrollere konfigurasjoner og bruke detaljer og definisjoner for sikkerhetsvarsler for å forstå nøyaktig hva som skjer som utløser gjentakelsene.

Kategorier for sikkerhetsvarsel

Defender for Identity sikkerhetsvarsler er delt inn i følgende kategorier eller faser, som fasene sett i en typisk cyber kill chain. Mer informasjon om hver fase og varslene som er utformet for å oppdage hvert angrep, ved hjelp av følgende koblinger:

- Rekognoseringsvarsler

- Kompromitterte legitimasjonsvarsler

- Varsler om sidebevegelse

- Domenedominansvarsler

- Exfiltration-varsler

Avansert sikkerhetsvarselsundersøkelse

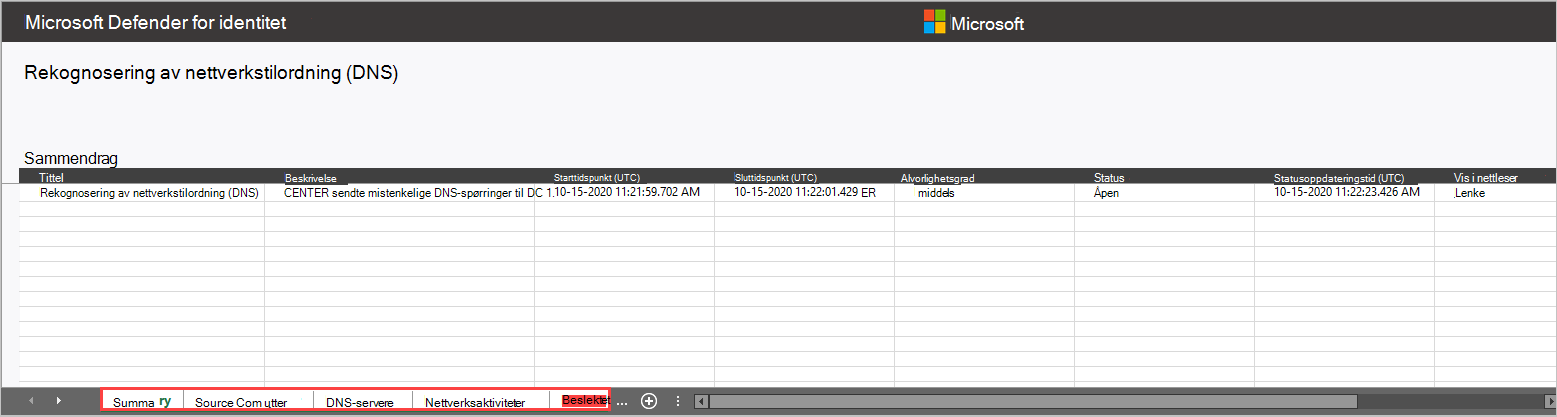

Hvis du vil ha mer informasjon om et sikkerhetsvarsel, velger du Eksporter på en varseldetaljside for å laste ned den detaljerte Excel-varselrapporten.

Den nedlastede filen inneholder sammendragsdetaljer om varselet på den første fanen, inkludert:

- Tittel

- Beskrivelse

- Starttidspunkt (UTC)

- Sluttidspunkt (UTC)

- Alvorlighetsgrad – lav/middels/høy

- Status – åpen/lukket

- Statusoppdateringstid (UTC)

- Vis i nettleser

Alle involverte enheter, inkludert kontoer, datamaskiner og ressurser, er oppført, atskilt av deres rolle. Du finner mer informasjon om kilden, målet eller den angrepne enheten, avhengig av varselet.

De fleste fanene inkluderer følgende data per enhet:

Navn

Detaljer

Type:

SamName

Kildedatamaskin

Kildebruker (hvis tilgjengelig)

Domenekontrollere

Åpnet ressurs: Tid, Datamaskin, Navn, Detaljer, Type, Tjeneste.

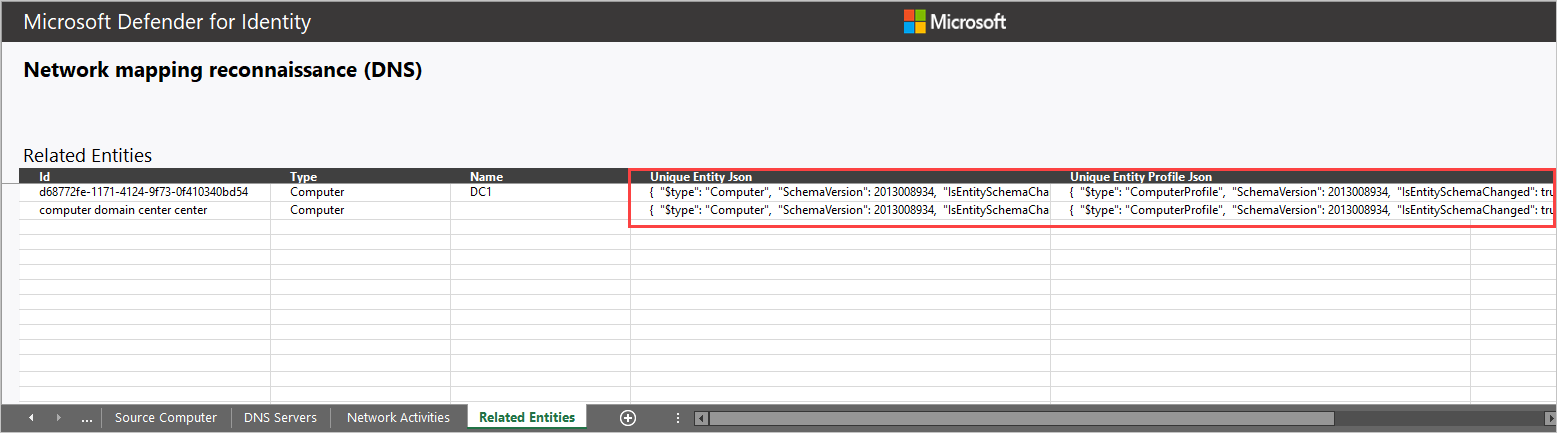

Relaterte enheter: ID, Type, Name, Unique Entity Json, Unique Entity Profile Json

Alle råaktiviteter som er fanget opp av Defender for identitetssensorer relatert til varselet (nettverks- eller hendelsesaktiviteter), inkludert:

- Nettverksaktiviteter

- Hendelsesaktiviteter

Noen varsler har ekstra faner, for eksempel detaljer om:

- Angrep kontoer da det mistenkte angrepet brukte Brute Force.

- DNS-servere (Domain Name System) når de mistenkte angrepet involverte rekognosering av nettverkstilordning (DNS).

Eksempel:

Relaterte enheter

I hvert varsel inneholder den siste fanen relaterte enheter. Relaterte enheter er alle enheter som er involvert i en mistenkelig aktivitet, uten atskillelsen av «rollen» de spilte i varselet. Hver enhet har to Json-filer, Json for unik enhet og unik enhetsprofil-Json. Bruk disse to Json-filene til å lære mer om enheten og for å hjelpe deg med å undersøke varselet.

Json-fil for unik enhet

Inkluderer data defender for identitet lært fra Active Directory om kontoen. Dette inkluderer alle attributter som Distinguished Name, SID, LockoutTime og PasswordExpiryTime. For brukerkontoer omfatter dette data som avdeling, e-post og telefonnummer. For datamaskinkontoer inkluderer data som OperatingSystem, IsDomainController og DnsName.

Json-fil for unik enhetsprofil

Inkluderer alle data defender for identitet profilert på enheten. Defender for Identity bruker nettverks- og hendelsesaktivitetene som er registrert for å lære om miljøets brukere og datamaskiner. Defender for Identitetsprofiler relevant informasjon per enhet. Denne informasjonen bidrar til Defender for identitetens trusselidentifikasjonsfunksjoner.

Hvordan kan jeg bruke Defender for identitetsinformasjon i en undersøkelse?

Undersøkelser kan være så detaljerte som nødvendig. Her er noen ideer til hvordan du kan undersøke ved hjelp av dataene fra Defender for Identity.

- Kontroller om alle relaterte brukere tilhører samme gruppe eller avdeling.

- Deler relaterte brukere ressurser, programmer eller datamaskiner?

- Er en konto aktiv selv om PasswordExpiryTime allerede er passert?

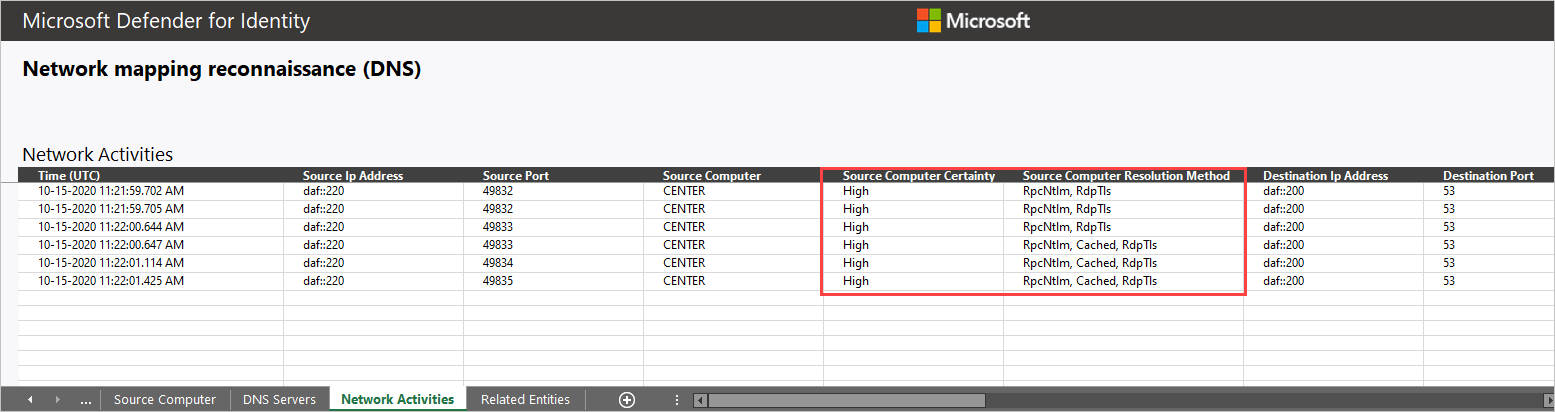

Defender for identity og NNR (Network Name Resolution)

Defender for identitetsgjenkjenningsfunksjoner er avhengig av aktiv NNR (Network Name Resolution) for å løse ID-er til datamaskiner i organisasjonen. Ved hjelp av NNR kan Defender for Identity koordinere mellom råaktiviteter (som inneholder IP-adresser) og de relevante datamaskinene som er involvert i hver aktivitet. Basert på råaktivitetene genererer Defender for Identity-profilenheter, inkludert datamaskiner, varsler.

NNR-data er avgjørende for å oppdage følgende varsler:

- Mistenkt identitetstyveri (pass-the-ticket)

- Mistenkt DCSync-angrep (replikering av katalogtjenester)

- Rekognosering av nettverkstilordning (DNS)

Bruk NNR-informasjonen i kategorien Nettverksaktiviteter i rapporten for nedlasting av varsel for å finne ut om et varsel er en FP. I tilfeller av et FP-varsel er det vanlig å ha NNR-sikkerhetsresultatet gitt med lav konfidens.

Last ned rapportdata vises i to kolonner:

Kilde-/måldatamaskin

- Sikkerhet – sikkerhet med lav oppløsning kan indikere feil navneoppløsning.

Kilde-/måldatamaskin

- Løsningsmetode – gir NNR-metodene som brukes til å løse IP-adressen til datamaskinen i organisasjonen.

Hvis du vil ha mer informasjon om hvordan du arbeider med Defender for identitetssikkerhetsvarsler, kan du se Arbeide med sikkerhetsvarsler.