Konfigurer Microsoft Defender for identitet handlingskontoer

Defender for Identity lar deg utføre utbedringshandlinger rettet mot lokal Active Directory kontoer i tilfelle en identitet blir kompromittert. Hvis du vil utføre disse handlingene, må Microsoft Defender for identitet ha de nødvendige tillatelsene til å gjøre dette.

Som standard representerer LocalSystem Microsoft Defender for identitet-sensor kontoen til domenekontrolleren og utfører handlingene, inkludert angrepsforstyrrende scenarioer fra Microsoft Defender XDR.

Hvis du trenger å endre denne virkemåten, kan du konfigurere en dedikert gMSA og begrense tillatelsene du trenger. Eksempel:

Obs!

Bruk av en dedikert gMSA som en handlingskonto er valgfritt. Vi anbefaler at du bruker standardinnstillingene for LocalSystem kontoen.

Anbefalte fremgangsmåter for handlingskontoer

Vi anbefaler at du unngår å bruke den samme gMSA-kontoen som du konfigurerte for Defender for identity-administrerte handlinger på andre servere enn domenekontrollere. Hvis du bruker samme konto og serveren er kompromittert, kan en angriper hente passordet for kontoen og få muligheten til å endre passord og deaktivere kontoer.

Vi anbefaler også at du unngår å bruke samme konto som både katalogtjenestekontoen og Administrer handling-kontoen. Dette er fordi katalogtjenestekontoen bare krever skrivebeskyttede tillatelser for Active Directory, og Behandle handling-kontoene trenger skrivetillatelser for brukerkontoer.

Hvis du har flere skoger, må gMSA-administrerte handlingskontoen være klarert i alle skogene dine, eller opprette en separat for hver skog. Hvis du vil ha mer informasjon, kan du se Microsoft Defender for identitet støtte for flere skoger.

Opprette og konfigurere en bestemt handlingskonto

Opprett en ny gMSA-konto. Hvis du vil ha mer informasjon, kan du se Komme i gang med kontoer for gruppeadministrerte tjenester.

Tilordne påloggingsrettigheten som en tjenesterettighet til gMSA-kontoen på hver domenekontroller som kjører Defender for Identity-sensoren.

Gi de nødvendige tillatelsene til gMSA-kontoen som følger:

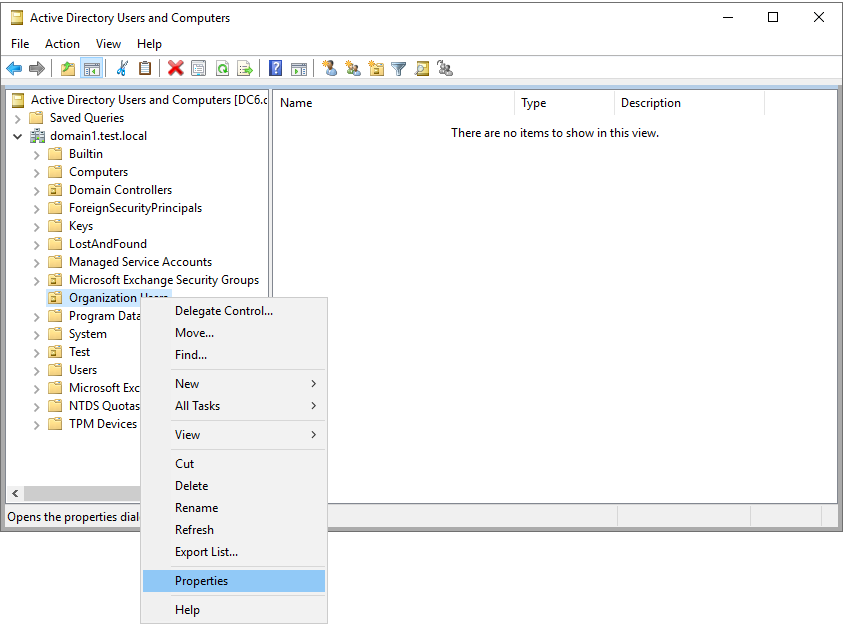

Åpne Active Directory-brukere og -datamaskiner.

Høyreklikk på det aktuelle domenet eller OU-en, og velg Egenskaper. Eksempel:

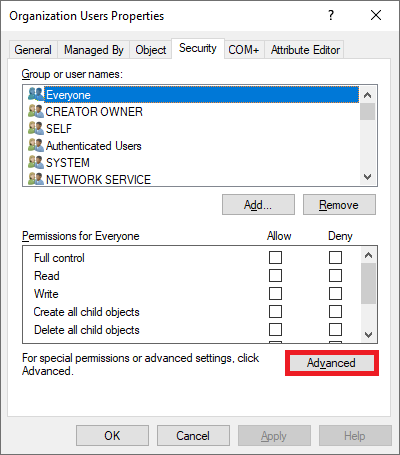

Gå til Sikkerhet-fanen , og velg Avansert. Eksempel:

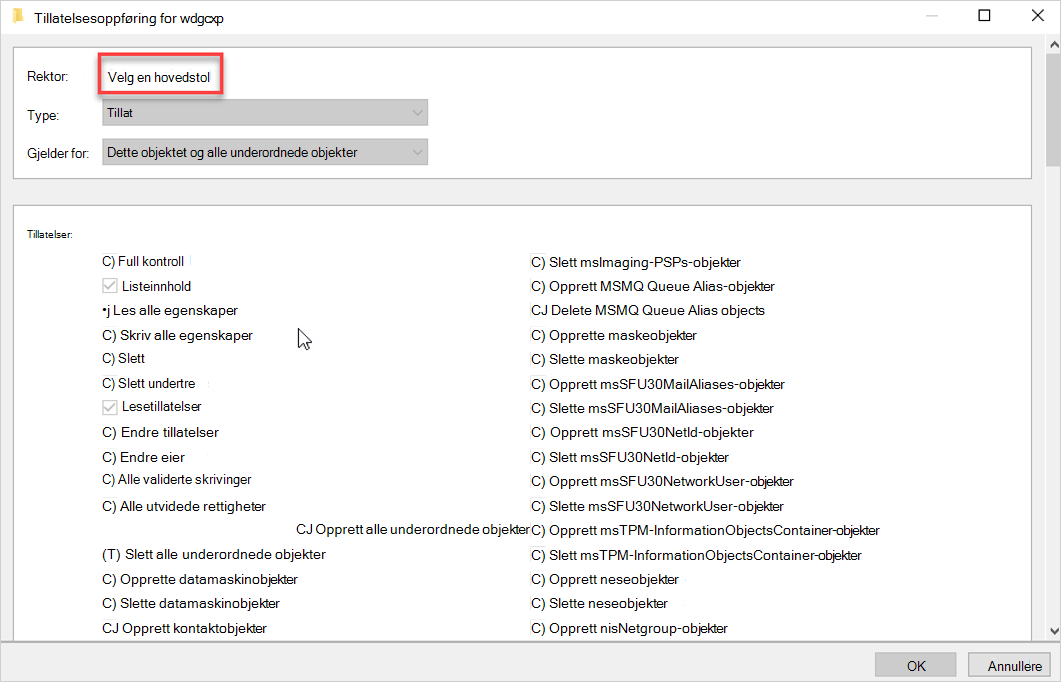

Velg Legg til>velg en hovedstol. Eksempel:

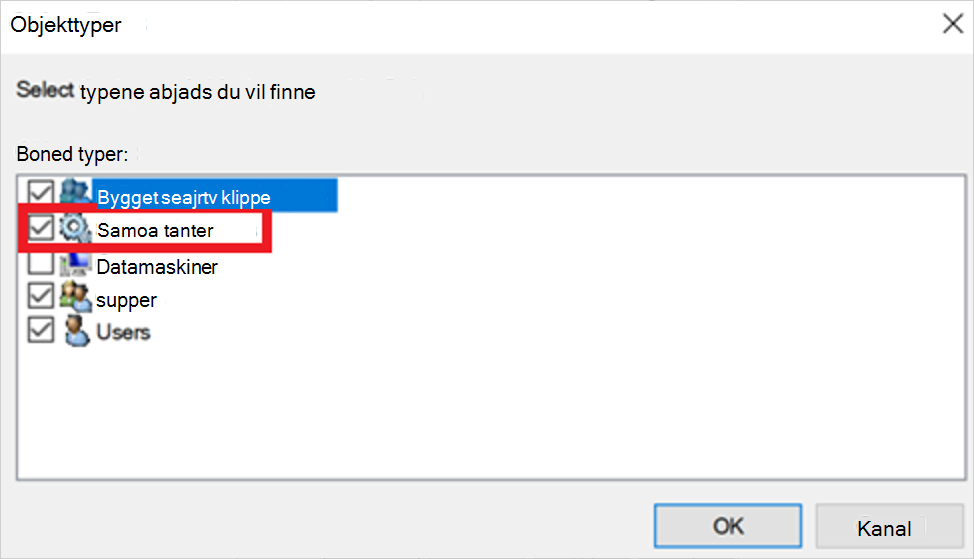

Kontroller at tjenestekontoer er merket i objekttyper. Eksempel:

Skriv inn navnet på gMSA-kontoen i boksen Skriv inn objektnavnet som skal velges , og velg OK.

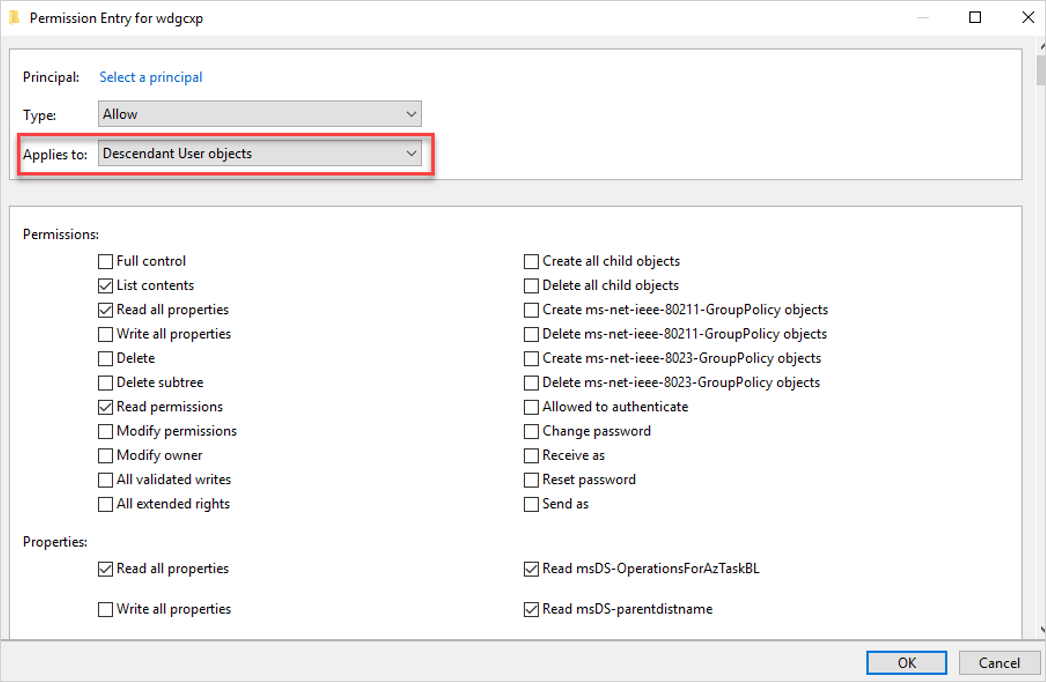

I Gjelder for-feltet velger du Etterkommerbruker-objekter, forlater de eksisterende innstillingene og legger til tillatelsene og egenskapene som vises i følgende eksempel:

Nødvendige tillatelser inkluderer:

Handling Tillatelser Egenskaper Aktiver fremtving tilbakestilling av passord Tilbakestill passord - Read pwdLastSet

-Write pwdLastSetSlik deaktiverer du brukeren - - Read userAccountControl

-Write userAccountControl(Valgfritt) Velg Objekter for underordnede grupper i Gjelder for-feltet, og angi følgende egenskaper:

Read membersWrite members

Velg OK.

Legg til gMSA-kontoen i Microsoft Defender-portalen

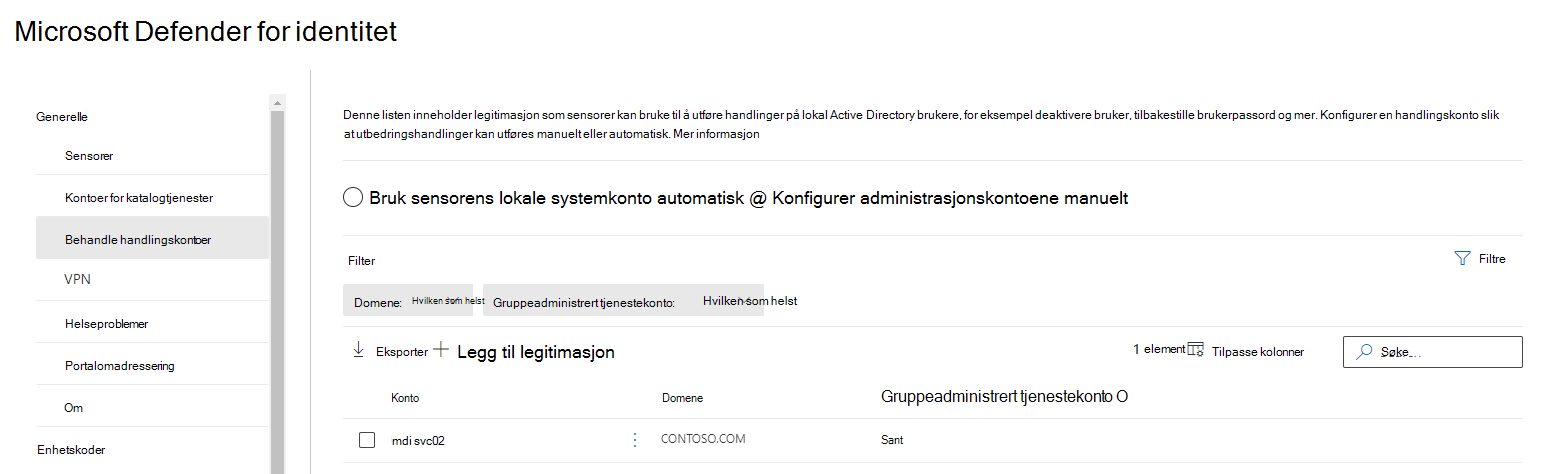

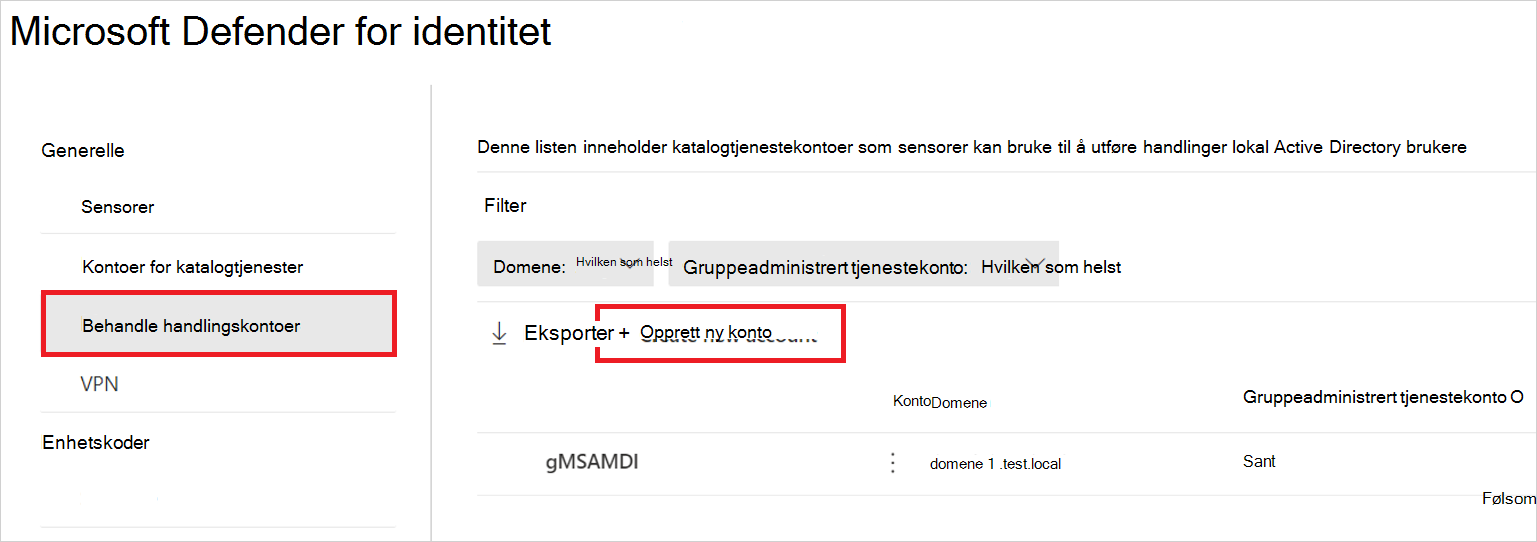

Gå til Microsoft Defender-portalen, og velg Innstillinger ->Identiteter>Microsoft Defender for identitet>Administrer handlingskontoer>+Opprett ny konto.

Eksempel:

Skriv inn kontonavnet og domenet, og velg Lagre.

Handlingskontoen er oppført på siden Behandle handlingskontoer .

Beslektet innhold

Hvis du vil ha mer informasjon, kan du se Utbedringshandlinger i Microsoft Defender for identitet.