Sikkerhetsvurdering: Usikre Kerberos-delegering

Hva er Kerberos-delegering?

Kerberos-delegering er en delegeringsinnstilling som gjør det mulig for programmer å be om legitimasjon for sluttbrukertilgang for å få tilgang til ressurser på vegne av den opprinnelige brukeren.

Hvilken risiko utgjør usikre Kerberos-delegering for en organisasjon?

Usikre Kerberos-delegering gir en enhet muligheten til å representere deg for en hvilken som helst annen valgt tjeneste. Tenk deg for eksempel at du har et IIS-nettsted, og at programutvalgskontoen er konfigurert med ubegrenset delegering. IIS-nettstedet har også Windows-godkjenning aktivert, som tillater opprinnelig Kerberos-godkjenning, og nettstedet bruker en serverdel SQL Server for forretningsdata. Med Domain Admin-kontoen går du til IIS-nettstedet og godkjenner den. Nettstedet, ved hjelp av ubegrenset delegering, kan få en tjenestebillett fra en domenekontroller til SQL-tjenesten, og gjøre det i navnet ditt.

Hovedproblemet med Kerberos-delegering er at du må klarere programmet for alltid å gjøre det rette. Ondsinnede aktører kan i stedet tvinge programmet til å gjøre feil. Hvis du er logget på som domeneadministrator, kan nettstedet opprette en billett til de andre tjenestene det ønsker, som fungerer som deg, domeneadministratoren. Nettstedet kan for eksempel velge en domenekontroller og gjøre endringer i bedriftsadministratorgruppen . På samme måte kan nettstedet skaffe hash-koden for KRBTGT-kontoen, eller laste ned en interessant fil fra personalavdelingen. Risikoen er klar og mulighetene med usikre delegering er nesten uendelige.

Følgende er en beskrivelse av risikoen for ulike delegeringstyper:

- Ubegrenset delegering: Enhver tjeneste kan misbrukes hvis en av delegeringsoppføringene er følsom.

- Avgrenset delegering: Begrensede enheter kan misbrukes hvis én av delegeringsoppføringene er følsomme.

- Ressursbasert avgrenset delegering (RBCD): Ressursbaserte begrensede enheter kan misbrukes hvis selve enheten er sensitiv.

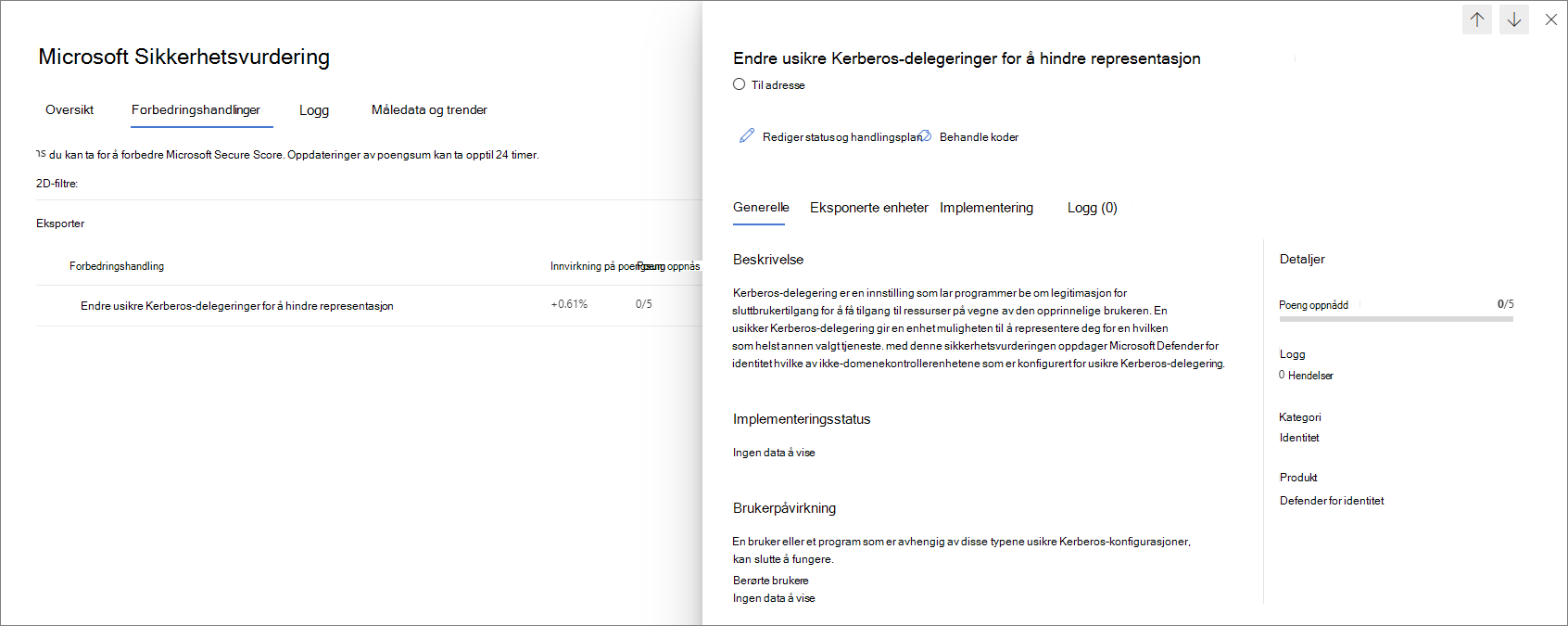

Hvordan bruke denne sikkerhetsvurderingen?

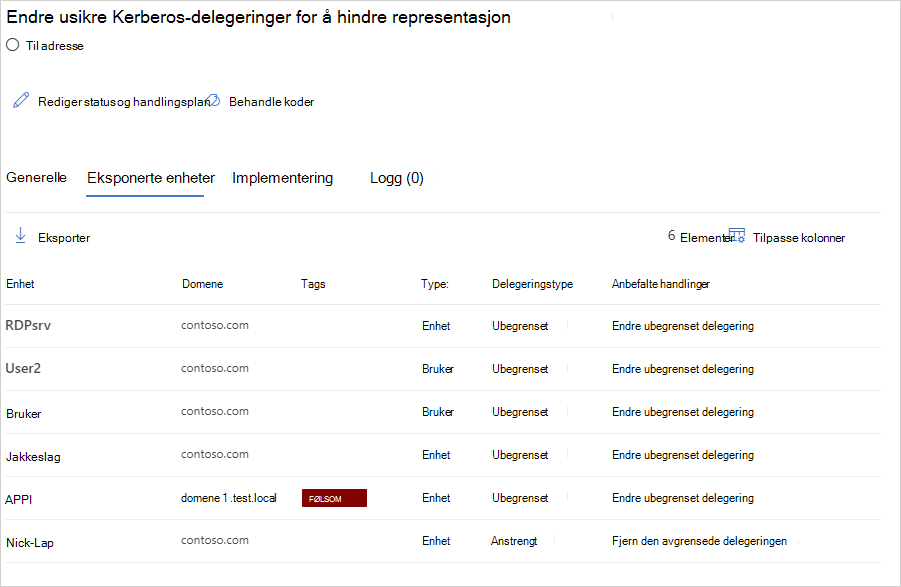

Se gjennom den anbefalte handlingen for https://security.microsoft.com/securescore?viewid=actions å finne ut hvilke av ikke-domenekontrollerenhetene som er konfigurert for usikre Kerberos-delegering.

Utfør nødvendige tiltak mot de utsatte brukerne, for eksempel å fjerne det ubegrensede attributtet eller endre det til en sikrere avgrenset delegering.

Obs!

Mens vurderingene oppdateres i nær sanntid, oppdateres resultater og statuser hver 24. time. Selv om listen over berørte enheter oppdateres innen få minutter etter at du implementerer anbefalingene, kan statusen fortsatt ta tid før den er merket som Fullført.

Utbedring

Bruk utbedringen som passer for delegeringstypen.

Ubegrenset delegering

Deaktiver delegering eller bruk én av følgende kerberos-avgrensede delegeringstyper (KCD):

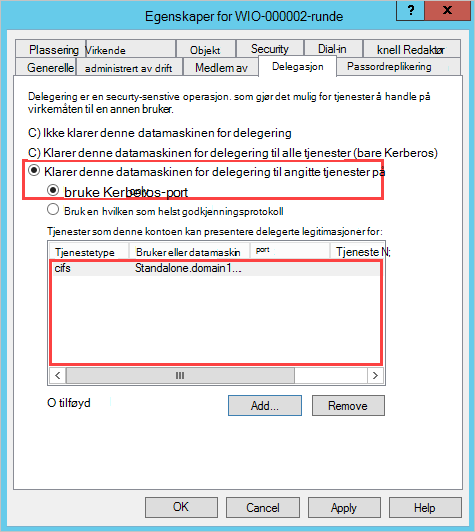

Avgrenset delegering: Begrenser hvilke tjenester denne kontoen kan representere.

Velg Klarer denne datamaskinen for delegering bare til angitte tjenester.

Angi tjenestene som denne kontoen kan presentere delegerte legitimasjoner for.

Ressursbasert avgrenset delegering: Begrenser hvilke enheter som kan representere denne kontoen.

Ressursbasert KCD er konfigurert ved hjelp av PowerShell. Du bruker cmdleter for Set-ADComputer eller Set-ADUser , avhengig av om representasjonskontoen er en datamaskinkonto eller en brukerkonto /tjenestekonto.

Avgrenset delegering

Se gjennom de sensitive brukerne som er oppført i anbefalingene, og fjern dem fra tjenestene som den berørte kontoen kan presentere delegerte legitimasjoner for.

Ressursbasert avgrenset delegering (RBCD)

Se gjennom de sensitive brukerne som er oppført i anbefalingene, og fjern dem fra ressursen. Hvis du vil ha mer informasjon om hvordan du konfigurerer RBCD, kan du se Konfigurere Kerberos-avgrenset delegering (KCD) i Microsoft Entra Domain Services.