インサイダー リスク管理ポリシー テンプレートについて説明します

重要

Microsoft Purview Insider Risk Management は、さまざまなシグナルを関連付けて、IP の盗難、データ漏洩、セキュリティ違反など、潜在的な悪意のある、または不注意による内部関係者のリスクを特定します。 インサイダー リスク管理により、お客様はセキュリティとコンプライアンスを管理するためのポリシーを作成できます。 プライバシー バイ デザインで構築されており、ユーザーは既定で仮名化され、ユーザー レベルのプライバシーを確保するのに役立つロールベースのアクセス制御と監査ログが用意されています。

ポリシー テンプレート

インサイダー リスク管理テンプレートは、ポリシーによって監視されるリスク指標の種類を定義する、事前に定義されたポリシー条件です。 各ポリシーには、ポリシーを作成する前に、ポリシー作成ワークフローでテンプレートが割り当てられている必要があります。 インサイダー リスク管理では、ポリシー テンプレートごとに最大 20 個のポリシーがサポートされます。 ポリシー ワークフローを使用して新しいインサイダー リスク ポリシーを作成する場合は、次のいずれかのポリシー テンプレートを選択します。

ヒント

Microsoft Security Copilotの使用を開始して、AI の力を使用して、よりスマートかつ迅速に作業するための新しい方法を検討します。 Microsoft Purview のMicrosoft Security Copilotの詳細については、こちらをご覧ください。

離職するユーザーによるデータ盗難

ユーザーがorganizationを離れると、通常、ユーザーを離れることによる潜在的なデータの盗難に関連する特定のリスク インジケーターがあります。 このポリシー テンプレートでは、リスクのスコアリングに抜粋のインジケーターを使用し、このリスク領域の検出とアラートに重点を当てにします。 退職したユーザーのデータ盗難には、SharePoint Online からファイルをダウンロードする、ファイルを印刷する、雇用辞任や終了日近くの個人用クラウド メッセージングおよびストレージ サービスにデータをコピーするなどがあります。 Microsoft HR コネクタまたはオプションを使用して、organizationのMicrosoft Entraでユーザー アカウントの削除を自動的にチェックすると、このテンプレートは、これらのアクティビティに関連するリスク インジケーターと、ユーザーの雇用状態との関連付け方法のスコア付けを開始します。 これには、Box、Dropbox、Google Drive、Amazon S3、Azure などのサービスの クラウド インジケーター を含めることができます。

重要

このテンプレートを使用すると、Microsoft 365 HR コネクタが組織内のユーザーの離職と最終日の情報を定期的にインポートするように構成できます。 Microsoft 365 HR コネクタを構成するための詳細なガイダンスについては、 HR コネクタを使用したデータのインポート に関する記事を参照してください。 HR コネクタを使用しないことを選択した場合は、ポリシー ワークフローでトリガー イベントを構成するときに、[Microsoft Entraから削除されたユーザー アカウント] オプションを選択する必要があります。

データ漏えい

データの保護とデータ リークの防止は、ほとんどの組織にとって絶え間ない課題です。特に、ユーザー、デバイス、サービスによって作成された新しいデータが急速に増加します。 データ漏洩の管理をますます複雑で困難にさせているサービスやデバイス全体で、ユーザーはサービスやデバイス全体で情報の作成、保存、共有を行う権限を持ってます。 データ漏えいには、組織外での情報の偶発的な過度の共有や、悪意を持ったデータの盗用が含まれます。 このテンプレートは、疑わしい SharePoint Online データのダウンロード、ファイルとフォルダーの共有、ファイルの印刷、個人のクラウド メッセージングとストレージ サービスへのデータのコピーのリアルタイム検出をスコア付けします。

データ漏洩 テンプレートを使用する場合、DLP ポリシーを割り当て、組織内の重要度が高いアラートのインサイダー リスク ポリシーのインジケーターをトリガーすることができます。 DLP ポリシー ルールによって重大度 High のアラートが生成されるたびに、Office 365 監査ログに追加されると、このテンプレートで作成されたインサイダー リスク ポリシーは、重大度の高い DLP アラートを自動的に検証します。 アラートにインサイダー リスク ポリシーで定義された範囲内のユーザーが含まれている場合、アラートはインサイダー リスク ポリシーによって新しいアラートとして処理され、Insider リスクの重大度とリスク スコアが割り当てられます。 選択したインジケーターをポリシーのトリガー イベントとして割り当てることもできます。 この柔軟性とカスタマイズは、インジケーターの対象となるアクティビティのみにポリシーのスコープを設定するのに役立ちます。 このポリシーを使用すると、ケースに含まれる他のアクティビティとコンテキストでこのアラートを評価することができます。

このテンプレートには、Box、Dropbox、Google Drive、Amazon S3、Azure などのサービスの クラウド インジケーター を含めることもできます。

データ漏洩ポリシーのガイドライン

インサイダー リスク管理ポリシーで使用するデータ損失防止ポリシーを作成または変更する場合は、次のガイドラインを考慮してください。

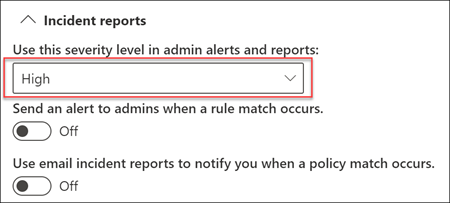

DLP ポリシーでルールを構成するときに、データ流出イベントを優先順位付けし インシデント レポート 設定を High に割り当てるのを選択的にします。 たとえば、機密性の高いドキュメントを既知の競合他社にメールで送信するには、 High アラート レベルの流出イベントとする必要があります。 インシデント レポート の設定で High レベルを他の DLP ポリシー ルールに割り当て過ぎた場合、インサイダー リスク マネジメント アラート ワークフローのノイズが増える可能性があります。また、データ分析者がこれらのアラートを適切に評価するのが難しくなります。 たとえば、DLP ポリシーに High アラート レベルを割り当てると、本当に危険なユーザーの動作とアクティビティを評価するのが難しくなります。

DLP ポリシーをトリガー イベントとして使用する場合は、DLP とインサイダーの両方のリスク管理ポリシーでスコープ内ユーザーを理解し、適切に構成してください。 データ漏洩 テンプレートを使用して、インサイダー リスク管理ポリシーの範囲として定義されているユーザーに対してだけ、重大度の高い DLP ポリシーのアラートが処理されます。 さらに、重大度の高い DLP アラートのルールでスコープ内として定義されたユーザーのみが、インサイダー リスク管理ポリシーによって分析され、考慮されます。 DLP と Insider の両方のリスク ポリシーでスコープ内ユーザーを無意識のうちに競合する方法で構成しないようにすることが重要です。

たとえば、DLP ポリシー ルールのスコープが営業チームのユーザーのみに限定され、 データ リーク テンプレートから作成されたインサイダー リスク ポリシーによってすべてのユーザーがスコープ内として定義されている場合、インサイダー リスク ポリシーは、営業チームのユーザーに対する重大度の高い DLP アラートのみを処理します。 この場合、インサイダー リスク ポリシーは、この例で DLP ルールで定義されていない処理対象のユーザーについての高重大度の DLP アラートを受け取れなくなります。 逆に、データ漏洩 テンプレートから作成されたインサイダー リスク ポリシーで営業チームだけを範囲に含めており、割り当てられた DLP ポリシーがすべてのユーザーを範囲内として定義されている場合、インサイダー リスク ポリシーは、営業チームのユーザーに対する高重大度の DLP アラートのみを処理することになります。 この場合、インサイダー リスク管理ポリシーでは、営業チームではないすべてのユーザーに対して重要度の高い DLP 警告を無視してしまいます。

このインサイダー リスク管理テンプレートに使う DLP ポリシー設定での インシデント レポート のルール設定が重大度 High のアラートに設定されていることを確認してください。 重大度 High は、イベントをトリガーするもので、インサイダー リスク管理のアラートは、インシデント レポート フィールドが Low または Mediumに設定された DLP ポリシーのルールからは生成されません。

注:

組み込みテンプレートを使用して新しい DLP ポリシーを作成する場合は、[高度な DLP ルールを作成またはカスタマイズする] オプションを選択して、のHigh 重大度レベルの [インシデント レポート] 設定を構成する必要があります。

データ リーク テンプレートから作成された各インサイダー リスク管理ポリシーには、このトリガー イベント オプションを使用する場合に割り当てられる DLP ポリシーは 1 つだけです。 データ リーク テンプレートを使用するインサイダー リスク ポリシーのイベントを検出してトリガーする役割を果たしたいさまざまなアクティビティを組み合わせた専用の DLP ポリシーを作成することを検討してください。

organizationの DLP ポリシーを構成する詳細なガイダンスについては、データ損失防止ポリシーの作成と展開に関する記事を参照してください。

優先ユーザーによるデータ漏洩

organization内のユーザーのデータ保護とデータ リークの防止は、ユーザーの位置、機密情報へのアクセスレベル、またはリスク履歴によって異なります。 データ漏洩には、組織外での情報の偶発的な過度の共有や、悪意のあるデータの盗難が含まれます。 トリガー イベント オプションとして割り当てられたデータ損失防止 (DLP) ポリシーを使用すると、このテンプレートは疑わしいアクティビティのリアルタイム検出のスコア付けを開始し、その結果、重大度レベルが高いインサイダー リスク アラートとアラートの可能性が高まります。 優先度のユーザーは、インサイダー リスク管理設定領域で 優先ユーザー グループ として定義されます。

データ リーク テンプレートと同様に、DLP ポリシーを選択して、organizationの重大度の高いアラートに関するインサイダー リスク ポリシーのインジケーターをトリガーできます。 このテンプレートを使用する場合は、DLP オプションを使用してポリシーを作成するときに、DLP ポリシーのデータ リーク ポリシー ガイドラインに従ってください。 選択したインジケーターをポリシーのトリガー イベントとして割り当てることもできます。 この柔軟性とカスタマイズは、ポリシーをインジケーターの対象となるアクティビティのみに限定するのに役立ちます。 さらに、 Insider リスク管理>Settings>Priority ユーザー グループ で作成された優先度のユーザー グループをポリシーに割り当てる必要があります。

危険なユーザーによるデータ リーク (プレビュー)

ユーザーが雇用ストレッサーを経験すると、リスクの高いユーザーになる可能性があり、インサイダー リスク アクティビティの可能性が高まる可能性があります。 このテンプレートは、危険なユーザーに関連付けられているインジケーターが識別されると、ユーザー アクティビティのスコア付けを開始します。 たとえば、パフォーマンス向上の通知、パフォーマンスの低いレビュー、ジョブ レベルの状態の変更、またはリスク アクティビティを通知する可能性のある電子メールやその他のメッセージなどがあります。 リスクの高いユーザーのデータ リークには、SharePoint Online からファイルをダウンロードし、個人のクラウド メッセージングとストレージ サービスにデータをコピーすることが含まれる場合があります。

このテンプレートを使用する場合は、HR コネクタを構成するか、ユーザー メッセージからの 通信コンプライアンス リスク信号を統合 するオプションを選択するか、両方を実行する必要があります。 HR コネクタを使用すると、organization内のユーザーのパフォーマンス向上通知、パフォーマンスレビューの状態の低下、またはジョブ レベルの変更情報を定期的にインポートできます。 コミュニケーション コンプライアンス リスク統合は、潜在的に脅威、嫌がらせ、または差別的なテキスト コンテンツを含む可能性のあるユーザー メッセージのシグナルをインポートします。 コミュニケーション コンプライアンスで生成された関連アラートは、インサイダー リスク管理ポリシーと統合するために、トリアージ、修復、または状態の変更を行う必要はありません。

HR コネクタを構成するには、HR コネクタを 使用したデータのインポートに関する記事を 参照してください。 通信コンプライアンスとの統合を構成するには、ポリシーを構成するときにワークフローでこのオプションを選択します。

患者データの誤用 (プレビュー)

医療記録データの保護と患者の個人データの誤用の防止は、医療業界の組織にとって大きな懸念事項です。 この誤用には、承認されていない人への機密データ漏洩、患者記録の不正な変更、または患者の医療記録の盗難が含まれる可能性があります。 この患者データの誤用を防止することは、医療保険の移植性と説明責任に関する法律 (HIPAA) および医療情報技術 (HITECH) 法の規制要件を満たすのに役立ちます。これらの両方の行為は、患者保護された健康情報(PHI)を保護するための要件を確立します。

このポリシー テンプレートを使用すると、既存の電子カルテ (EMR) システムでホストされているレコードに関連する疑わしいアクティビティを検出する内部ユーザーのリスク スコアリングが可能になります。 検出では、患者データの不正アクセス、表示、変更、エクスポートに焦点を当てます。 EMR システムでのアクセス、流出、または難読化アクティビティの検出をサポートするには、 Microsoft Healthcare コネクタのコネクタ を構成する必要があります。

このテンプレートを使用する場合は、organization内のユーザーのプロファイル データorganization定期的にインポートするように Microsoft HR コネクタも構成する必要があります。 Microsoft 365 HR コネクタを構成するための詳細なガイダンスについては、HR データをインポートするためのコネクタの設定 に関する記事を参照してください。

危険な AI の使用 (プレビュー)

多くの組織で AI ツールとアプリケーションを使用すると、特定と軽減が困難になる可能性のある新しいリスク機会が提示されます。 ユーザーは、 機密情報 や危険な意図を含む可能性のあるプロンプトを Microsoft AI ツールで誤ってまたは意図的に作成することがあります。 さらに、AI ツールは機密情報を不適切に使用して、リスクの増加にorganizationを公開する可能性のあるユーザー プロンプトへの応答を提供する場合があります。

これらのリスクから保護するために、このポリシーは、organization内の AI ツール全体でこれらの種類のプロンプトと応答に対するリスク スコアリングを検出して有効にするのに役立ちます。 検出では、生成的な AI Web サイト、ユーザー プロンプト、およびMicrosoft 365 CopilotとMicrosoft Copilotに機密情報を含む AI 応答へのユーザー閲覧アクティビティに焦点を当てます。 このポリシーによる危険なアクティビティの検出は、 Adaptive Protection でのユーザー リスク スコアリングにも影響します。

このテンプレートを使用する場合は、ユーザー デバイスで Microsoft Insider リスク拡張機能 (Microsoft Edge ブラウザー) または Microsoft Purview 拡張機能 (Chrome ブラウザー上) を 構成 する必要があります。 また、必要に応じて、離れたユーザーを検出するように Microsoft HR コネクタ を構成し、メッセージ内の不適切なコンテンツを検出して検出範囲を広げるための 通信コンプライアンス ポリシー を構成することもお勧めします。 このポリシーは、 AI ハブでクイック ポリシーとして作成することもできます。

危険なブラウザーの使用 (プレビュー)

organizationデバイスやネットワーク上の不適切または許容できない可能性のある Web サイトへのユーザーのアクセスを特定することは、セキュリティ、法的、および規制上のリスクを最小限に抑える上で重要な部分です。 これらの種類の Web サイトに誤ってまたは意図的にアクセスするユーザーは、organizationを他のユーザーからの法的措置に公開したり、規制要件に違反したり、ネットワーク セキュリティ リスクを高めたり、現在および将来のビジネス運用や機会を危険にさらしたりする可能性があります。 この誤用は、多くの場合、ユーザー デバイスとネットワーク リソースに対するorganizationの許容される使用ポリシー organizationで定義されますが、多くの場合、迅速に識別して対処するのが困難です。

これらのリスクから保護するために、このポリシーは、脅威を引き起こしたサイト (フィッシング サイトなど) や成人向けコンテンツを含むサイトへのアクセスなど、organizationの許容される使用ポリシーに違反している可能性がある Web 閲覧のリスク スコアリングを検出して有効にするのに役立ちます。 スコープ内ユーザーによる Web 閲覧アクティビティの自動分類には、いくつかの種類のカテゴリを使用できます。

このポリシー テンプレートには、いくつかの前提条件があります。 詳細については、「 インサイダー リスク管理ブラウザーシグナル検出の詳細と構成」を参照してください。

セキュリティ ポリシー違反 (プレビュー)

多くの組織では、ユーザーは自分のデバイスにソフトウェアをインストールしたり、タスクに役立つデバイスの設定を変更したりする権限を持っています。 ユーザーが誤って、または悪意を持ってマルウェアをインストールしたり、デバイスまたはネットワーク リソース上の情報を保護するのに役立つ重要なセキュリティ機能を無効にしたりする可能性があります。 このポリシー テンプレートでは、Microsoft Defender for Endpoint からのセキュリティ アラートを使用して、これらのアクティビティのスコアを開始し、このリスク領域へのフォーカス検出とアラートを開始します。 このテンプレートを使用して、ユーザーが内部リスクの指標となる可能性のあるセキュリティ ポリシー違反の履歴を持つ可能性があるシナリオで、セキュリティ ポリシー違反の分析情報を提供します。

organizationでMicrosoft Defender for Endpointを構成し、Defender Security Center でインサイダー リスク管理統合のために Defender for Endpoint を有効にして、セキュリティ違反アラートをインポートする必要があります。 インサイダー リスク管理統合のために Microsoft Defender for Endpoint を構成する方法の詳細については、「Microsoft Defender for Endpoint で高度な機能を構成する」を参照してください。

離職するユーザーによるセキュリティ ポリシー違反 (プレビュー)

肯定的または否定的な条件でユーザーを離れる場合は、セキュリティ ポリシー違反のリスクが高くなる可能性があります。 離職するユーザーの不注意または悪意のあるセキュリティ違反から保護するために、このポリシー テンプレートでは Defender for Endpoint のアラートを使用して、セキュリティ関連のアクティビティの分析情報を提供します。 これらのアクティビティとして、ユーザーによるデバイスへのマルウェアその他有害な可能性のあるアプリケーションのインストール、セキュリティ機能の無効化などがあります。 Microsoft HR コネクタまたはオプションを使用して、organizationのMicrosoft Entraでユーザー アカウントの削除を自動的にチェックすると、このテンプレートは、これらのセキュリティ アクティビティに関連するリスク インジケーターと、ユーザーの雇用状態との関連付け方法のスコア付けを開始します。

organizationでMicrosoft Defender for Endpointを構成し、Defender Security Center でインサイダー リスク管理統合のために Defender for Endpoint を有効にして、セキュリティ違反アラートをインポートする必要があります。 インサイダー リスク管理統合のために Microsoft Defender for Endpoint を構成する方法の詳細については、「Microsoft Defender for Endpoint で高度な機能を構成する」を参照してください。

優先ユーザーによるセキュリティ ポリシー違反 (プレビュー)

organization内のユーザーのセキュリティ違反から保護することは、そのユーザーの位置、機密情報へのアクセスレベル、またはリスク履歴によって異なります。 優先度ユーザーによるセキュリティ違反は、organizationの重要な領域に大きな影響を与える可能性があるため、このポリシー テンプレートは、これらのインジケーターのスコア付けを開始し、Microsoft Defender for Endpoint アラートを使用して、これらのユーザーのセキュリティ関連アクティビティに関する分析情報を提供します。 これらのアクティビティには、マルウェアやその他の有害な可能性のあるアプリケーションをインストールし、デバイス上のセキュリティ機能を無効にする優先順位のユーザーが含まれる場合があります。 優先ユーザーは、インサイダー リスク管理設定領域で優先ユーザー グループとして定義されます。

organizationでMicrosoft Defender for Endpointを構成し、Defender Security Center でインサイダー リスク管理統合のために Defender for Endpoint を有効にして、セキュリティ違反アラートをインポートする必要があります。 インサイダー リスク管理統合のために Microsoft Defender for Endpoint を構成する方法の詳細については、「Microsoft Defender for Endpoint で高度な機能を構成する」を参照してください。 さらに、 Insider リスク管理>Settings>Priority ユーザー グループ で作成された優先度のユーザー グループをポリシーに割り当てる必要があります。

危険なユーザーによるセキュリティ ポリシー違反 (プレビュー)

雇用ストレッサーが発生したユーザーは、不注意または悪意のあるセキュリティ ポリシー違反のリスクが高くなる可能性があります。 これらのストレッサーには、ユーザーがパフォーマンス向上計画に配置されたり、パフォーマンス レビューが不十分だったり、降格が発生したりする可能性があります。 このポリシー テンプレートは、これらの種類のイベントに関連付けられているこれらのインジケーターとアクティビティに基づいてリスク スコアリングを開始します。

このテンプレートを使用する場合は、HR コネクタを構成するか、ユーザー メッセージからの 通信コンプライアンス リスクシグナルを統合 するオプション、またはその両方を選択する必要があります。 HR コネクタを使用すると、organization内のユーザーのパフォーマンス向上通知、パフォーマンスレビューの状態の低下、またはジョブ レベルの変更情報を定期的にインポートできます。 コミュニケーション コンプライアンス リスク統合は、潜在的に脅威、嫌がらせ、または差別的なテキスト コンテンツを含む可能性のあるユーザー メッセージのシグナルをインポートします。 コミュニケーション コンプライアンスで生成された関連アラートは、インサイダー リスク管理ポリシーと統合するために、状態をトリアージ、修復、または変更する必要はありません。 HR コネクタを構成するには、HR コネクタを 使用したデータのインポートに関する記事を 参照してください。 通信コンプライアンスとの統合を構成するには、ポリシーを構成するときにワークフローでこのオプションを選択します。

また、organizationでMicrosoft Defender for Endpointを構成し、Defender Security Center でインサイダー リスク管理統合のために Defender for Endpoint を有効にして、セキュリティ違反アラートをインポートする必要もあります。 インサイダー リスク管理統合のために Microsoft Defender for Endpoint を構成する方法の詳細については、「Microsoft Defender for Endpoint で高度な機能を構成する」を参照してください。

ポリシー テンプレートの前提条件とトリガーとなるイベント

インサイダー リスク管理ポリシーに選択したテンプレートに応じて、トリガーとなるイベントとポリシーの前提条件は異なります。 トリガーとなるイベントは、ユーザーをインサイダー リスク マネジメント ポリシーでアクティブにするかどうかを決定する前提条件です。 ユーザーがインサイダー リスク管理ポリシーに追加されてもトリガー イベントがない場合、ユーザー アクティビティは、ユーザー ダッシュボードで手動で追加されない限り、ポリシーによって評価されません。 ポリシーの前提条件は、ポリシーがリスクの評価に必要なシグナルまたはアクティビティを受信するために必要なアイテムです。

次の表は、各インサイダー リスク管理ポリシー テンプレートから作成されたポリシーのトリガーとなるイベントと前提条件を示しています。

| ポリシー テンプレート | ポリシーでトリガーとなるイベント | 前提条件 |

|---|---|---|

| 離職するユーザーによるデータ盗難 | HR コネクタまたはアカウントの削除Microsoft Entraからの辞任または終了日インジケーター | (オプション) 辞職または離職日のインジケーター用に構成された Microsoft 365 HR コネクタ |

| データ漏えい | 重大度 High のアラートを作成する、または組み込みのデータ流出イベントのトリガーとなるデータ漏洩ポリシー アクティビティ |

重大度の高いアラート用に構成された DLP ポリシー または カスタマイズされたトリガー インジケーター |

| 優先ユーザーによるデータ漏洩 | 重大度 High のアラートを作成する、または組み込みのデータ流出イベントのトリガーとなるデータ漏洩ポリシー アクティビティ |

重大度の高いアラート用に構成された DLP ポリシー または カスタマイズされたトリガー インジケーター インサイダー リスク設定で構成された優先ユーザー グループ |

| 危険なユーザーによるデータ 漏洩 | - パフォーマンスの向上、パフォーマンスの低下、または人事コネクタからのジョブ レベルの変更インジケーター。 - 潜在的に脅威、嫌がらせ、または差別的な言語を含むメッセージ |

不満インジケーター用に構成された Microsoft 365 HR コネクタ や コミュニケーション コンプライアンスの統合と専用の不適合ポリシー |

| セキュリティ ポリシー違反 | Microsoft Defender for Endpointによって検出されたセキュリティ制御または不要なソフトウェアの防御回避 | アクティブな Microsoft Defender for Endpoint のサブスクリプション Microsoft Purview コンプライアンス ポータルとの統合Microsoft Defender for Endpoint構成 |

| 患者データの誤用 | EMR システムからのセキュリティ制御の防御回避 人事システムのユーザーと患者のアドレス一致インジケーター |

ポリシーまたはインサイダー リスク設定で選択された医療アクセス インジケーター アドレス一致用に構成された Microsoft 365 HR コネクタ Microsoft Healthcare または Epic コネクタの構成 |

| 危険な AI の使用 | Microsoft Insider リスク拡張機能 (Microsoft Edge ブラウザー) または Microsoft Purview 拡張機能 (Chrome ブラウザー上) は、ユーザーのデバイスにインストールする必要があります ポリシーで選択されている少なくとも 1 つの閲覧インジケーター および (オプション) 辞職または離職日のインジケーター用に構成された Microsoft 365 HR コネクタ (省略可能)メッセージ内の不適切なコンテンツを検出するコミュニケーション コンプライアンス ポリシー |

|

| 危険なブラウザーの使用 | 選択した 1 つ以上の閲覧インジケーターに一致するセキュリティに関連するユーザー閲覧アクティビティ | ブラウザー信号検出に関する記事の前提条件の完全な一覧を参照してください |

| 離職するユーザーによるセキュリティ ポリシー違反 | HR コネクタまたはアカウントの削除Microsoft Entraからの辞任または終了日のインジケーター | (オプション) 辞職または離職日のインジケーター用に構成された Microsoft 365 HR コネクタ アクティブな Microsoft Defender for Endpoint のサブスクリプション Microsoft Purview コンプライアンス ポータルとの統合Microsoft Defender for Endpoint構成 |

| 優先ユーザーによるセキュリティ ポリシー違反 | Microsoft Defender for Endpointによって検出されたセキュリティ制御または不要なソフトウェアの防御回避 | アクティブな Microsoft Defender for Endpoint のサブスクリプション Microsoft Purview コンプライアンス ポータルとの統合Microsoft Defender for Endpoint構成 インサイダー リスク設定で構成された優先ユーザー グループ |

| 危険なユーザーによるセキュリティ ポリシー違反 | - パフォーマンスの向上、パフォーマンスの低下、または人事コネクタからのジョブ レベルの変更インジケーター。 - 潜在的に脅威、嫌がらせ、または差別的な言語を含むメッセージ |

リスク インジケーター用に構成された Microsoft 365 HR コネクタ や コミュニケーション コンプライアンスの統合と専用のリスクの高いユーザー ポリシー および アクティブな Microsoft Defender for Endpoint のサブスクリプション Microsoft Purview コンプライアンス ポータルとの統合Microsoft Defender for Endpoint構成 |

ポリシー テンプレートの限界

インサイダー リスク管理ポリシー テンプレートでは、制限を使用して、スコープ内のユーザー リスク アクティビティの処理量と速度を管理し、Microsoft 365 サービスのサポートとの統合を行います。 各ポリシー テンプレートには、リスクの可能性のあるアクティビティをサポートし、効果的に処理して報告できるポリシーのリスク スコアをアクティブに割り当てることができるユーザーの最大数があります。 範囲内のユーザーは、ポリシーのトリガーとなるイベントを持つユーザーです。

各ポリシーの制限は、ポリシー テンプレートの種類別にリスク スコアを受け取る一意のユーザーの総数に基づいて計算されます。 ポリシー テンプレートの種類のユーザーの数がユーザー制限に近い、または超えている場合、ポリシーのパフォーマンスが低下します。 ポリシーの現在のユーザー数を表示するには、[ポリシー] タブと [範囲内のユーザー] 列に移動します。 これらの上限は、任意のポリシー テンプレートを使用するすべてのポリシーにわたってユーザーに適用されます。

任意のポリシー テンプレートに対して最大 20 個のポリシーを使用できます。

次の表を使用して、各ポリシー テンプレートでサポートされているスコープ内ユーザーの最大数を確認します。 これらの上限は、任意のポリシー テンプレートを使用するすべてのポリシーにわたってユーザーに適用されます。

| ポリシー テンプレート | スコープ内ユーザーの最大数 |

|---|---|

| 一般的なデータ漏洩 | 15,000 |

| リスクの高いユーザーによるデータ 漏洩 | 7,500 |

| 優先ユーザーによるデータ漏洩 | 1,000 |

| 離職するユーザーによるデータ盗難 | 20,000 |

| セキュリティ ポリシー違反 | 1,000 |

| 患者データの誤用 | 5,000 |

| 危険な AI の使用 | 10,000 |

| 危険なブラウザーの使用 | 7,000 |

| 優先ユーザーによるセキュリティ ポリシー違反 | 1,000 |

| 離職するユーザーによるセキュリティ ポリシー違反 | 15,000 |

| 危険なユーザーによるセキュリティ ポリシー違反 | 7,500 |

| フォレンジック証拠 | 無制限 |

注:

ポリシーのスコープ内ユーザーの数は、[ポリシー] タブの [スコープ内のユーザー] 列に表示されます。