Client Accès global sécurisé pour Microsoft Windows

Le client de l’Accès global sécurisé, composant essentiel de l’Accès global sécurisé, aide les organisations à gérer et à sécuriser le trafic réseau sur les appareils des utilisateurs finaux. Le rôle principal du client est d’acheminer le trafic qui doit être sécurisé par l’Accès global sécurisé, vers le service cloud. Tous les autres trafics sont directement acheminés vers le réseau. Les profils de transfert, configurés dans le portail, déterminent le trafic que le client de l’Accès global sécurisé achemine vers le service cloud.

Remarque

Le client Global Secure Access est également disponible pour macOS, Android et iOS. Pour savoir comment installer le client Global Secure Access sur ces plateformes, consultez client Global Secure Access pour macOS, client Global Secure Access pour Androidet client Global Secure Access pour iOS.

Cet article explique comment télécharger et installer le client de l’Accès global sécurisé pour Windows.

Prérequis

- Un tenant (locataire) Microsoft Entra intégré à Accès global sécurisé.

- Un appareil géré joint au locataire intégré. L’appareil doit être joint à Microsoft Entra, de manière hybride ou non.

- Les appareils inscrits à Microsoft Entra ne sont pas pris en charge.

- Le client Accès global sécurisé nécessite une version 64 bits de Windows 10 ou Windows 11.

- Azure Virtual Desktop à session unique est pris en charge.

- Azure Virtual Desktop multisession n’est pas pris en charge.

- Windows 365 est pris en charge.

- Les informations d’identification de l’administrateur local sont requises pour installer ou mettre à niveau le client.

- Le client de l’Accès global sécurisé nécessite des licences. Pour plus de détails, consultez la section sur les licences dans Qu’est-ce que l’Accès global sécurisé ? Si nécessaire, vous pouvez acheter des licences ou obtenir des licences d’évaluation gratuite.

Télécharger le client

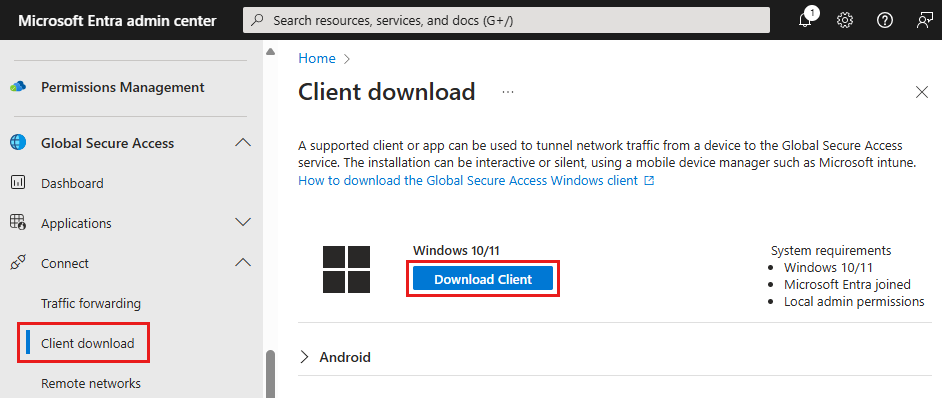

La version la plus récente du client de l’Accès global sécurisé peut être téléchargée à partir du centre d’administration Microsoft Entra.

- Connectez-vous au Centre d’administration Microsoft Entra en tant qu’administrateur Global Secure Access.

- Accédez à Accès global sécurisé>Se connecter>Téléchargement du client.

- Sélectionnez Téléchargement du client.

Installer le client de l’Accès global sécurisé

Installation automatisée

Les organisations peuvent installer le client de l’Accès global sécurisé de manière silencieuse à l’aide du commutateur /quiet, ou utiliser des solutions de gestion des appareils mobiles comme Microsoft Intune pour déployer le client sur leurs appareils.

Installation manuelle

Pour installer manuellement le client de l’Accès global sécurisé :

- Exécutez le fichier d’installation GlobalSecureAccessClient.exe. Acceptez les termes du contrat de licence logicielle.

- Le client s’installe et vous connecte de manière silencieuse à l’aide de vos informations d’identification Microsoft Entra. Si la connexion silencieuse échoue, le programme d’installation vous invite à vous connecter manuellement.

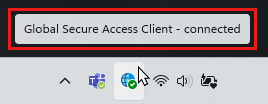

- Se connecter. L’icône de connexion devient verte.

- Pointez sur l’icône de connexion pour ouvrir la notification de statut du client, qui doit afficher Connecté.

Actions du client

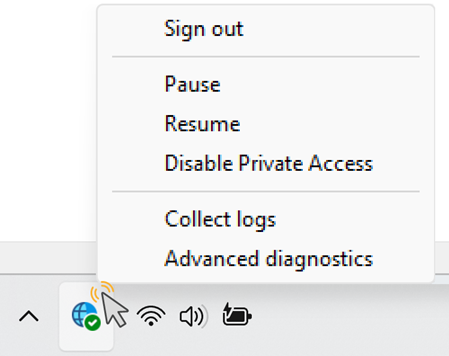

Pour afficher les actions disponibles dans le menu du client, cliquez avec le bouton droit sur l’icône de l’Accès global sécurisé dans la zone de notification.

Conseil

Les actions dans le menu du client de l’Accès global sécurisé varient en fonction de la configuration de vos clés de Registre du client.

| Action | Description |

|---|---|

| Se déconnecter | Masqué par défaut. Utilisez l’action Se déconnecter quand vous devez vous connecter au client Accès global sécurisé avec un utilisateur Microsoft Entra autre que celui utilisé pour la connexion à Windows. Pour rendre cette action disponible, mettez à jour les clés de Registre du client appropriées. |

| Disable | Sélectionnez l’action Désactiver pour désactiver le client. Le client reste désactivé jusqu’à ce que vous l’activiez ou que vous redémarriez la machine. |

| Enable | Active le client Accès global sécurisé. |

| Désactiver l’Accès privé | Masqué par défaut. Utilisez l’action Désactiver l’Accès privé lorsque vous souhaitez contourner l’Accès global sécurisé chaque fois que vous connectez votre appareil directement au réseau de l’entreprise pour accéder directement aux applications privées via le réseau plutôt que via l’Accès global sécurisé. Pour rendre cette action disponible, mettez à jour les clés de Registre du client appropriées. |

| Collecter les journaux d’activité | Sélectionnez cette action pour collecter les journaux du client (informations sur l’ordinateur client, les journaux d’événements associés pour les services, et les valeurs de Registre) et archivez-les dans un fichier ZIP à partager avec le support Microsoft à des fins d’examen. L’emplacement par défaut des journaux est C:\Program Files\Global Secure Access Client\Logs. Vous pouvez également collecter les journaux du client sur Windows en entrant la commande suivante à l’invite de commandes : C:\Program Files\Global Secure Access Client\LogsCollector\LogsCollector.exe" <username> <user>. |

| Diagnostics avancés | Sélectionnez cette action pour lancer l’utilitaire de diagnostics avancés et accéder à un assortiment d’outils de résolution de problèmes. |

Indicateurs de statut du client

Notification de statut

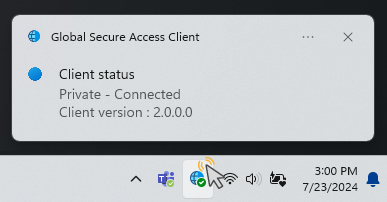

Double-cliquez sur l’icône Accès global sécurisé pour ouvrir la notification de statut du client et afficher le statut de chaque canal configuré pour le client.

Statuts du client sur l’icône de la zone de notification

| Icône | Message | Description |

|---|---|---|

| Global Secure Access | Le client s’initialise et vérifie sa connexion à l’Accès global sécurisé. | |

| Accès global sécurisé - Connecté | Le client est connecté à l’Accès global sécurisé. | |

| Accès global sécurisé - Désactivé | Le client est désactivé car les services sont hors ligne ou l’utilisateur l’a désactivé. | |

| Accès global sécurisé - Déconnecté | Le client n’a pas pu se connecter à l’Accès global sécurisé. | |

| Accès global sécurisé - Certains canaux sont inaccessibles | Le client est partiellement connecté à Accès global sécurisé (en d’autres termes, la connexion à au moins un canal a échoué : Microsoft Entra, Microsoft 365, Accès privé, Accès Internet). | |

| Accès global sécurisé - Désactivé par votre organisation | Votre organisation a désactivé le client (en d’autres termes, tous les profils de transfert de trafic sont désactivés). | |

| Client de l’accès global sécurisé - L’Accès privé est désactivé | L’utilisateur a désactivé l’Accès privé sur cet appareil. | |

| Accès global sécurisé - Impossible de se connecter à internet | Le client n’a pas pu détecter de connexion internet. L’appareil est connecté à un réseau qui ne dispose pas d’une connexion internet ou à un réseau qui nécessite une connexion par portail captif. |

Limitations connues

Cette fonctionnalité présente une ou plusieurs limitations connues. Pour plus d’informations sur les problèmes connus et les limitations de cette fonctionnalité, consultez Limitations connues pour l’accès sécurisé global.

Dépannage

Pour résoudre les problèmes liés au client de l’Accès global sécurisé, cliquez avec le bouton droit sur l’icône du client dans la barre des tâches et sélectionnez l’une des options de résolution des problèmes : Collecter les journaux ou Diagnostics avancés.

Conseil

Les administrateurs peuvent modifier les options du menu du client de l’Accès global sécurisé en révisant les clés de Registre du client.

Pour plus d’informations sur la résolution des problèmes liés au client de l’Accès global sécurisé, consultez les articles suivants :

- Résoudre les problèmes liés au client de l’Accès global sécurisé : diagnostics avancés

- Résoudre les problèmes liés au client de l’Accès global sécurisé : onglet Vérification de l’intégrité

Clés de Registre du client

Le client de l’Accès global sécurisé utilise des clés de Registre spécifiques pour activer ou désactiver différentes fonctionnalités. Les administrateurs peuvent utiliser des solutions de gestion des appareils mobiles, telles que Microsoft Intune ou une stratégie de groupe pour contrôler les valeurs du Registre.

Attention

Ne modifiez pas d’autres valeurs du Registre, sauf indication du support Microsoft.

Restreindre les utilisateurs non privilégiés

L’administrateur peut empêcher les utilisateurs non privilégiés de l’appareil Windows de désactiver ou d’activer le client en définissant la clé de Registre suivante :

Computer\HKEY_LOCAL_MACHINE\Software\Microsoft\Global Secure Access Client

RestrictNonPrivilegedUsers REG_DWORD

| Données | Description |

|---|---|

| 0x0 | Les utilisateurs non privilégiés de l’appareil Windows peuvent désactiver et activer le client. |

| 0x1 | Les utilisateurs non privilégiés de l’appareil Windows ne sont pas autorisés à désactiver et activer le client. Une invite UAC (Contrôle de compte d’utilisateur) impose l’entrée d’informations d’identification d’administrateur local pour les options de désactivation et d’activation. L’administrateur peut également masquer le bouton de désactivation (consultez Masquer ou afficher les boutons de menu de la barre système). |

Désactiver ou activer l’Accès privé dans le client

Cette valeur de Registre contrôle si l’Accès privé est activé ou désactivé pour le client. Si un utilisateur est connecté au réseau de l’entreprise, il peut choisir de contourner l’Accès global sécurisé et d’accéder directement aux applications privées.

Les utilisateurs peuvent désactiver et activer l’Accès privé via le menu de la zone de notification.

Conseil

Cette option est disponible dans le menu uniquement si elle n’est pas masquée (voir Masquer ou afficher les boutons du menu de la zone de notification) et si l’Accès privé est activé pour ce locataire.

Les administrateurs peuvent désactiver ou activer l’Accès privé pour l’utilisateur en définissant la clé de Registre :

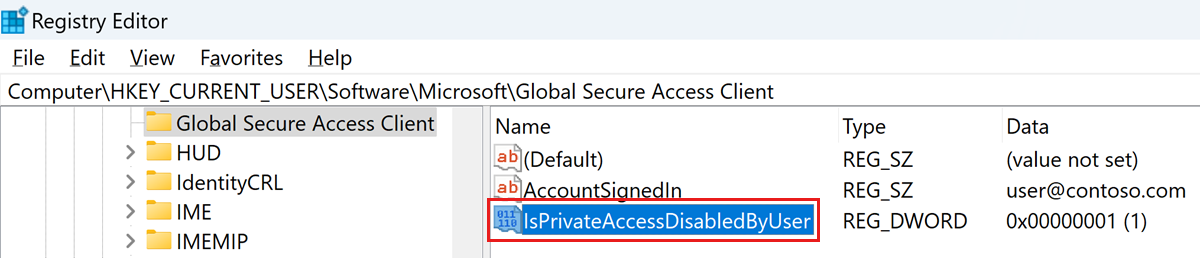

Computer\HKEY_CURRENT_USER\Software\Microsoft\Global Secure Access Client

| Valeur | Type | Données | Description |

|---|---|---|---|

| IsPrivateAccessDisabledByUser | REG_DWORD | 0x0 | L’Accès privé est activé sur cet appareil. Le trafic réseau vers les applications privées passe par l’Accès global sécurisé. |

| IsPrivateAccessDisabledByUser | REG_DWORD | 0x1 | L’Accès privé est désactivé sur cet appareil. Le trafic réseau vers les applications privées est directement acheminé vers le réseau. |

Si la valeur de Registre n’existe pas, la valeur par défaut est 0x0, l’Accès privé est activé.

Masquer ou afficher les boutons du menu de la zone de notification

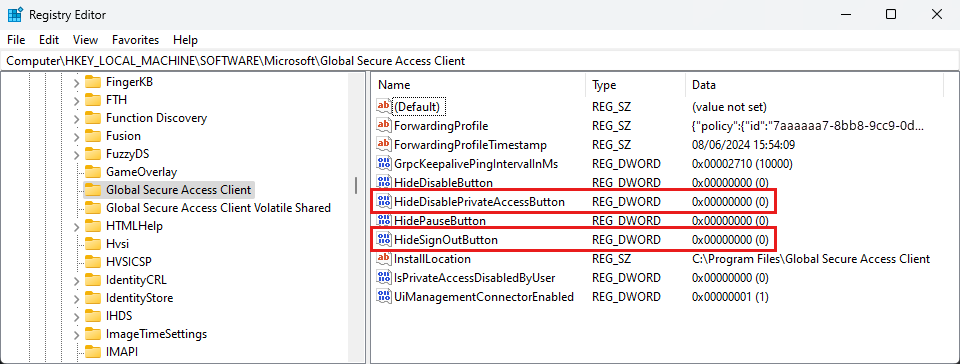

L’administrateur peut afficher ou masquer des boutons spécifiques dans le menu de l’icône du client dans la zone de notification. Créez les valeurs dans la clé de Registre suivante :

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client

| Valeur | Type | Données | Comportement par défaut | Description |

|---|---|---|---|---|

| HideSignOutButton | REG_DWORD | 0x0 - affiché 0x1 - masqué | hidden | Configurez ce paramètre pour afficher ou masquer l’action Se déconnecter. Cette option est destinée aux scénarios spécifiques où un utilisateur doit se connecter au client avec un autre compte d’utilisateur Microsoft Entra que celui utilisé pour se connecter à Windows. Remarque : vous devez vous connecter au client avec un compte d’utilisateur appartenant au même tenant (locataire) Microsoft Entra que celui auquel l’appareil est joint. Vous pouvez également utiliser l’action Se déconnecter pour réauthentifier l’utilisateur existant. |

| HideDisablePrivateAccessButton | REG_DWORD | 0x0 - affiché 0x1 - masqué | hidden | Configurez ce paramètre pour afficher ou masquer l’action Désactiver l’Accès privé. Cette option est destinée au scénario lorsque l’appareil est directement connecté au réseau de l’entreprise et que l’utilisateur préfère accéder directement aux applications privées via le réseau au lieu de l’Accès sécurisé global. |

| HideDisableButton | REG_DWORD | 0x0 - affiché 0x1 - masqué | shown | Configurez ce paramètre pour afficher ou masquer l’action Désactiver. Quand l’action est visible, l’utilisateur peut désactiver le client Accès global sécurisé. Le client reste désactivé jusqu’à ce que l’utilisateur le réactive. Si l’action Désactiver est masquée, un utilisateur non privilégié ne peut pas désactiver le client. |

Pour plus d’informations, consultez Instructions relatives à la configuration d’IPv6 dans Windows pour les utilisateurs avancés.