Client Global Secure Access pour macOS (préversion)

Important

Le client Global Secure Access pour macOS est actuellement en préversion. Ces informations concernent un produit en version préliminaire qui peut être sensiblement modifié avant sa commercialisation. Microsoft n’offre aucune garantie, exprimée ou implicite, en ce qui concerne les informations fournies ici.

Le client Global Secure Access, un composant essentiel de Global Secure Access, aide les organisations à gérer et sécuriser le trafic réseau sur les appareils des utilisateurs finaux. Le rôle principal du client est de router le trafic qui doit être sécurisé par l’accès global sécurisé au service cloud. Tous les autres trafics sont directement acheminés vers le réseau. Les profils de transfert , configurés dans le portail, déterminent le trafic que le client Accès sécurisé global achemine vers le service cloud.

Cet article explique comment télécharger et installer le client Global Secure Access pour macOS.

Conditions préalables

- Un appareil Mac avec un processeur Intel, M1, M2, M3 ou M4, exécutant macOS version 13 ou ultérieure.

- Un appareil inscrit auprès du locataire de Microsoft Entra à l’aide du Portail d’entreprise.

- Un client Microsoft Entra embarqué dans Global Secure Access.

- Le déploiement du plug-in d’authentification unique Microsoft Enterprise pour les appareils Apple est recommandé pour l’expérience d’authentification unique en fonction de l’utilisateur connecté au portail d’entreprise.

- Connexion Internet.

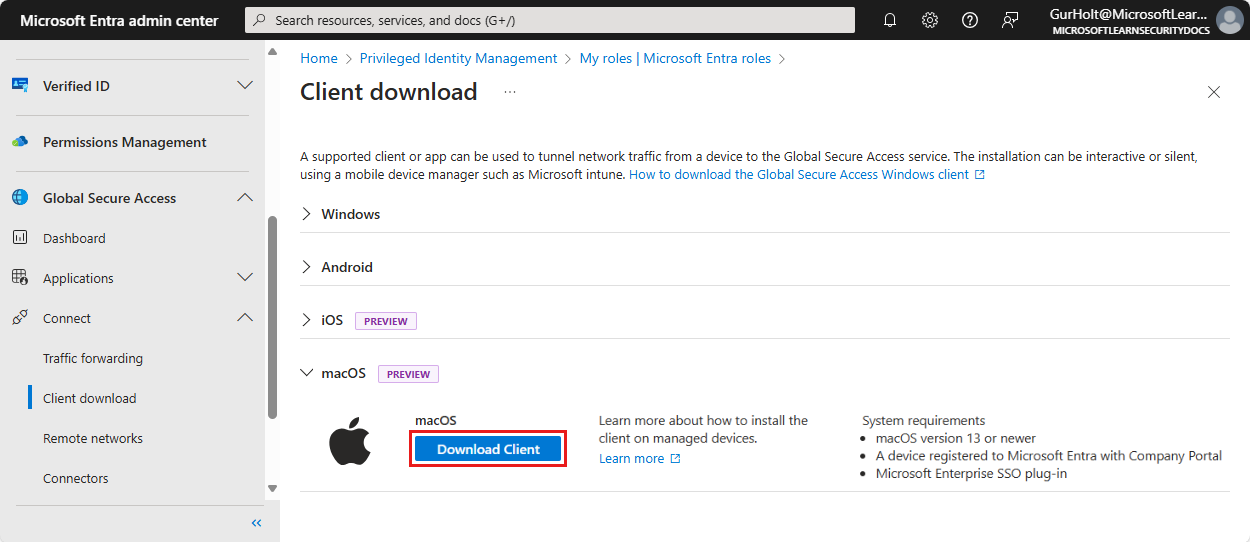

Télécharger le client

La version la plus récente du client Global Secure Access est disponible à télécharger à partir du Centre d’administration Microsoft Entra.

- Connectez-vous au centre d’administration Microsoft Entra en tant qu’administrateur global d’accès sécurisé .

- Accédez à Accès global sécurisé>Se connecter>Téléchargement du client.

- Sélectionnez Téléchargement du client.

Installer le client Global Secure Access

Installation automatisée

Utilisez la commande suivante pour l’installation silencieuse. Remplacez votre chemin d’accès de fichier en fonction de l’emplacement de téléchargement du fichier .pkg.

sudo installer -pkg ~/Downloads/GlobalSecureAccessClient.pkg -target / -verboseR

Le client utilise des extensions système et un proxy d’application transparent qui doivent être approuvés pendant l’installation. Pour un déploiement silencieux sans inviter l’utilisateur final à autoriser ces composants, vous pouvez déployer une stratégie pour approuver automatiquement les composants.

Autoriser les extensions système via la gestion des appareils mobiles (GPM)

Les instructions suivantes concernent Microsoft Intune et vous pouvez les adapter à différents MDMs :

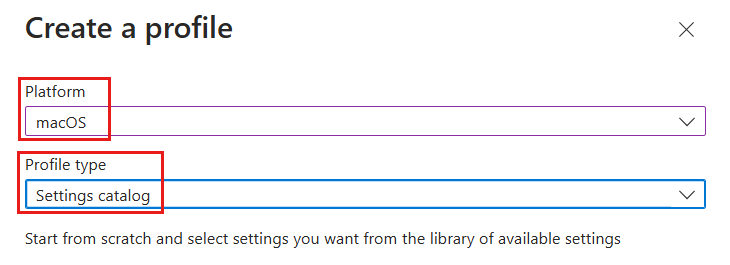

- Dans le Centre d'administration Microsoft Intune, sélectionnez Appareils>Gérer les appareils>Stratégies de configuration>>Créer>Nouvelle stratégie.

- Créez un profil pour la plateforme macOS en fonction d’un modèle de type Extensions. Sélectionnez Créer.

- Sous l’onglet De base, entrez un nom pour le nouveau profil et sélectionnez suivant.

- Sous l’onglet Paramètres de configuration

, entrez l’identificateur Bundle et l’identificateurTeam des deux extensions en fonction du tableau suivant. Sélectionnez Suivant.

| Identificateur de paquet | Identificateur d’équipe |

|---|---|

| com.microsoft.naas.globalsecure.tunnel-df | UBF8T346G9 |

| com.microsoft.naas.globalsecure-df | UBF8T346G9 |

- Terminez la création du profil en affectant des utilisateurs et des appareils en fonction de vos besoins.

Autoriser le proxy d’application transparent via MDM

Les instructions suivantes concernent Microsoft Intune et vous pouvez les adapter à différents MDMs :

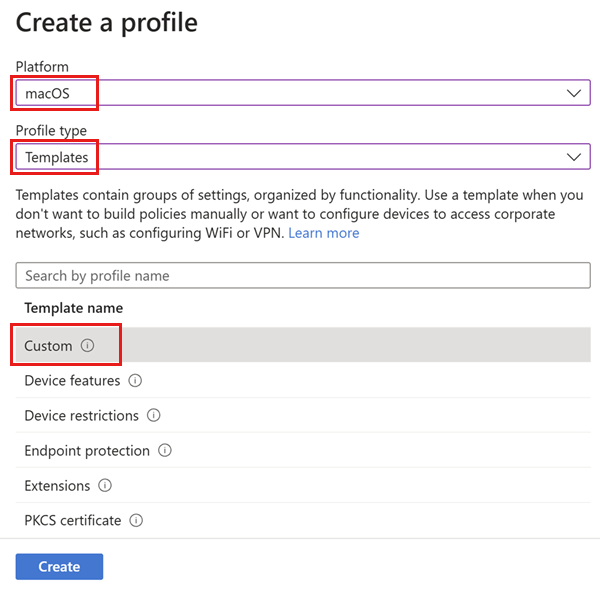

- Dans le Centre d’administration Microsoft Intune, sélectionnez Appareils>Gérer les appareils>Stratégies de configuration>>Créer>Nouvelle stratégie.

- Créez un profil pour la plateforme macOS en fonction d’un modèle de type personnalisé, puis sélectionnez Créer.

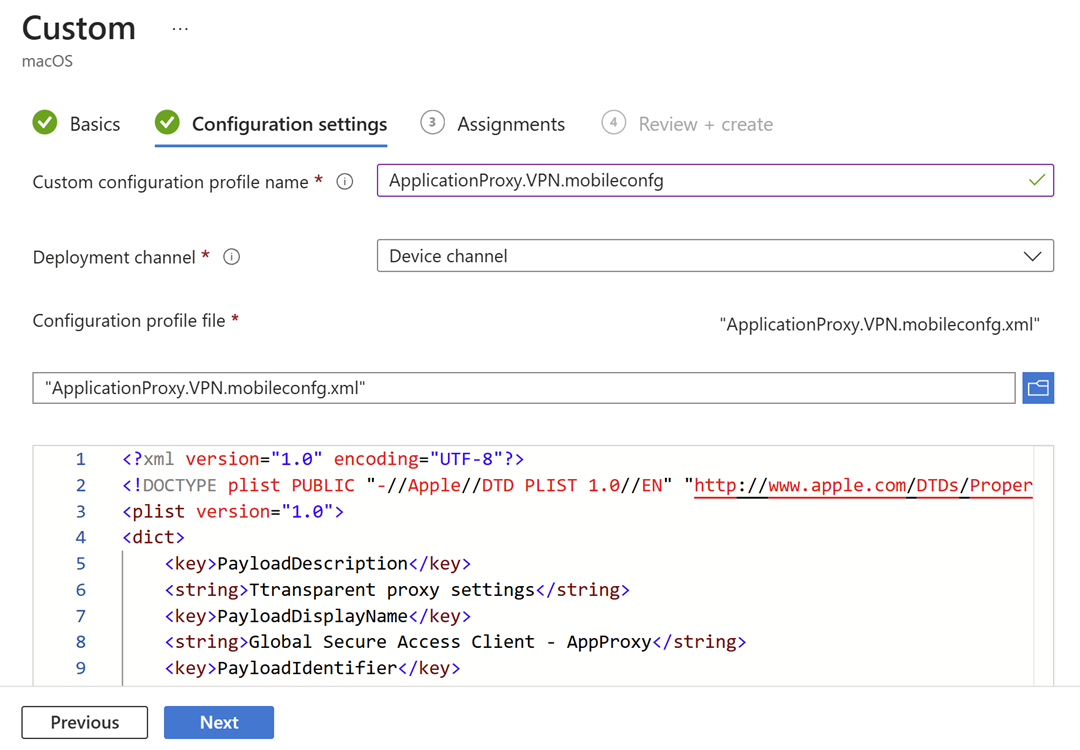

- Sous l’onglet Paramètres de base, entrez un Nom pour le profil. image.png

- Sous l’onglet Paramètres de configuration, entrez un nom de profil de configuration personnalisé .

- Conservez le canal de déploiement défini sur « Canal d’appareil ».

- Chargez un fichier .xml qui contient les données suivantes :

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1.0">

<dict>

<key>PayloadDescription</key>

<string>Ttransparent proxy settings</string>

<key>PayloadDisplayName</key>

<string>Global Secure Access Client - AppProxy</string>

<key>PayloadIdentifier</key>

<string>com.microsoft.naas.globalsecure-df.</string>

<key>PayloadType</key>

<string>Configuration</string>

<key>PayloadUUID</key>

<string>68C6A9A4-ECF8-4FB7-BA00-291610F998D6</string>

<key>PayloadVersion</key>

<real>1</real>

<key>TransparentProxy</key>

<dict>

<key>AuthName</key>

<string>NA</string>

<key>AuthPassword</key>

<string>NA</string>

<key>AuthenticationMethod</key>

<string>Password</string>

<key>ProviderBundleIdentifier</key>

<string>com.microsoft.naas.globalsecure.tunnel-df</string>

<key>RemoteAddress</key>

<string>100.64.0.0</string>

<key>ProviderDesignatedRequirement</key>

<string>identifier "com.microsoft.naas.globalsecure.tunnel-df" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9</string>

<key>Order</key>

<string>1</string>

</dict>

<key>UserDefinedName</key>

<string>Global Secure Access Client - AppProxy</string>

<key>VPNSubType</key>

<string>com.microsoft.naas.globalsecure.tunnel-df</string>

<key>VPNType</key>

<string>TransparentProxy</string>

</dict>

</plist>

- Terminez la création du profil en affectant des utilisateurs et des appareils en fonction de vos besoins.

Installation interactive manuelle

Pour installer manuellement le client Global Secure Access :

Exécutez le fichier d’installation GlobalSecureAccessClient.pkg. L’assistant Installation se lance. Suivez les instructions.

À l’étape Introduction, sélectionnez Continuer.

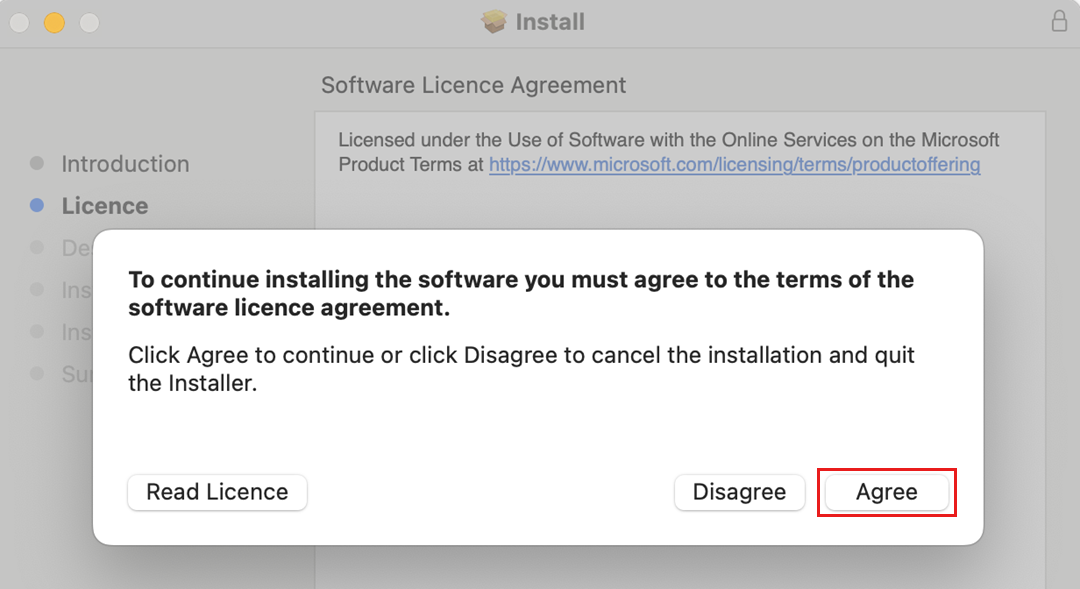

À l’étape Licence, sélectionnez Continuer, puis Accepter pour accepter le contrat de licence.

À l’étape Installation, sélectionnez Installer.

À l'étape Résumé, lorsque l’installation est terminée, sélectionnez Fermer.

Autoriser l’extension système d’accès sécurisé global.

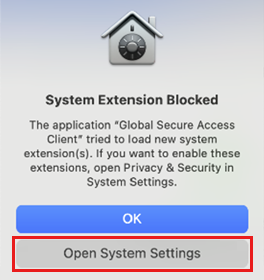

Dans la boîte de dialogue Extension système bloquée, sélectionnez l’option Ouvrir les paramètres système.

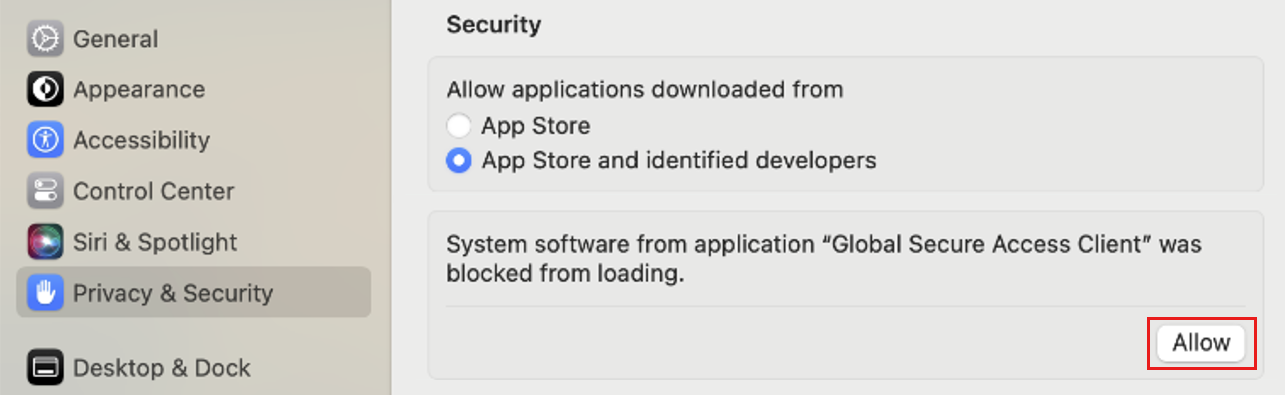

Autorisez l’extension de système client Global Secure Access en sélectionnant Autoriser.

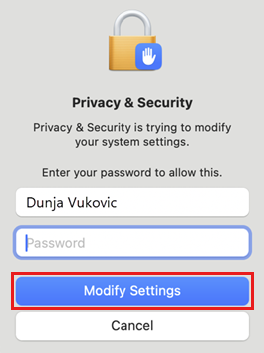

Dans la boîte de dialogue Confidentialité & sécurité, entrez votre nom d’utilisateur et votre mot de passe pour valider l’approbation de l’extension système. Sélectionnez ensuite Modifier les paramètres.

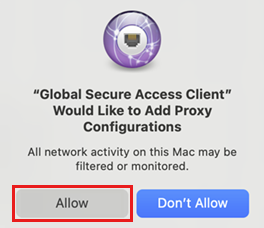

Terminez le processus en sélectionnant Autoriser pour permettre au client Global Secure Access d’ajouter des configurations proxy.

Une fois l’installation terminée, vous pouvez être invité à vous connecter à Microsoft Entra.

Note

Si le plug-in Microsoft Enterprise SSO pour les appareils Apple est déployé, le comportement par défaut consiste à utiliser l’authentification unique avec les informations d’identification entrées dans le portail d’entreprise.

- L’icône Global Secure Access - Connected apparaît dans la barre d’état système, indiquant une connexion réussie à Global Secure Access.

Mettre à niveau le client Global Secure Access

Le programme d’installation du client prend en charge les mises à niveau. Vous pouvez utiliser l’Assistant Installation pour installer une nouvelle version sur un appareil qui exécute actuellement une version précédente du client.

Pour une mise à niveau silencieuse, utilisez la commande suivante.

Remplacez votre chemin d’accès de fichier en fonction de l’emplacement de téléchargement du fichier .pkg.

sudo installer -pkg ~/Downloads/GlobalSecureAccessClient.pkg -target / -verboseR

Désinstaller le client Global Secure Access

Pour désinstaller manuellement le client Global Secure Access, utilisez la commande suivante.

sudo /Applications/Global\ Secure\ Access\ Client.app/Contents/Resources/install_scripts/uninstall

Si vous utilisez un MDM, désinstallez le client avec le MDM.

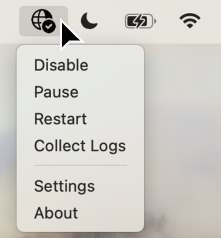

Actions du client

Pour afficher les actions de menu client disponibles, cliquez avec le bouton droit sur l’icône de la barre d’état système Accès sécurisé global.

| Action | Description |

|---|---|

| désactiver | Désactive le client jusqu’à ce que l’utilisateur l’active à nouveau. Lorsque l’utilisateur désactive le client, il est invité à entrer une justification métier et à saisir ses informations d’identification de connexion. La justification métier est journalisée. |

| Activer | Active le client. |

| Suspendre | Suspend le client pendant 10 minutes, jusqu’à ce que l’utilisateur reprend le client, soit jusqu’à ce que l’appareil soit redémarré. Lorsque l’utilisateur interrompt le client, il est invité à entrer une justification métier et à réentérer ses informations d’identification de connexion. La justification métier est journalisée. |

| Reprendre | Reprend le client suspendu. |

| redémarrer | Redémarre le client. |

| Collecter les journaux d’activité | Collecte les journaux du client et les archive dans un fichier zip à partager avec le support Microsoft pour l’examen. |

| Paramètres | Ouvre l’outil Paramètres et diagnostics avancés. |

| À propos de | Affiche des informations concernant la version du produit. |

États des clients dans l’icône de la barre d’état système

| Icône | Message | Description |

|---|---|---|

| Client d’accès sécurisé global | Le client initialise et vérifie sa connexion à Global Secure Access. | |

| Client d’accès sécurisé global - Connecté | Le client est connecté à l’accès sécurisé global. | |

| Client d’accès sécurisé global - Désactivé | Le client est désactivé, car les services sont hors connexion ou l’utilisateur a désactivé le client. | |

| Client d’accès sécurisé global - Déconnecté | Le client n’a pas pu se connecter à l’accès sécurisé global. | |

| Client d’accès sécurisé global - Certains canaux sont inaccessibles | Le client est partiellement connecté à l’accès global sécurisé (autrement dit, la connexion à au moins un canal a échoué : Microsoft Entra, Microsoft 365, Accès privé, Accès Internet). | |

| Client d’accès sécurisé global - Désactivé par votre organisation | Votre organisation a désactivé le client (autrement dit, tous les profils de transfert de trafic sont désactivés). | |

| Accès sécurisé global - Accès privé désactivé | L’utilisateur a désactivé l’accès privé sur cet appareil. | |

| Accès sécurisé global : impossible de se connecter à Internet | Le client n’a pas pu détecter une connexion Internet. L’appareil est connecté à un réseau qui ne dispose pas d’une connexion Internet ou d’un réseau nécessitant une connexion de portail captif. |

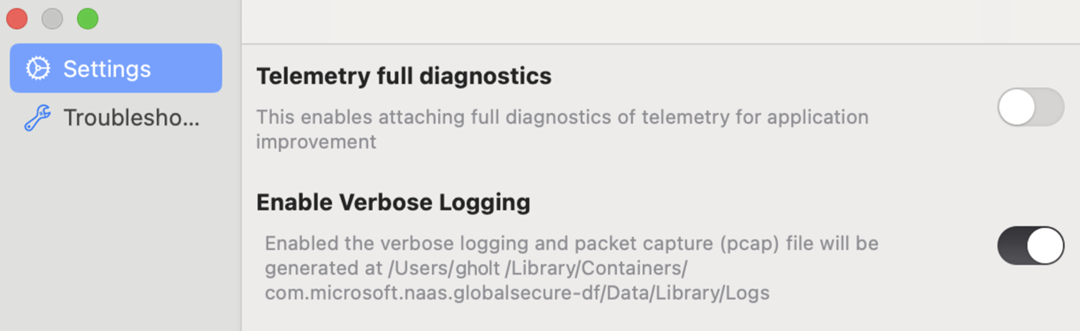

Paramètres et résolution des problèmes

La fenêtre Paramètres vous permet de définir différentes configurations et d’effectuer des actions avancées. La fenêtre paramètres contient deux onglets :

Paramètres

| Option | Description |

|---|---|

| Diagnostic complet de télémétrie | Envoie des données de télémétrie complètes à Microsoft pour l’amélioration de l’application. |

| Activer la journalisation commentée | Permet de collecter la journalisation commentée et la capture réseau lors de l’exportation des journaux dans un fichier zip. |

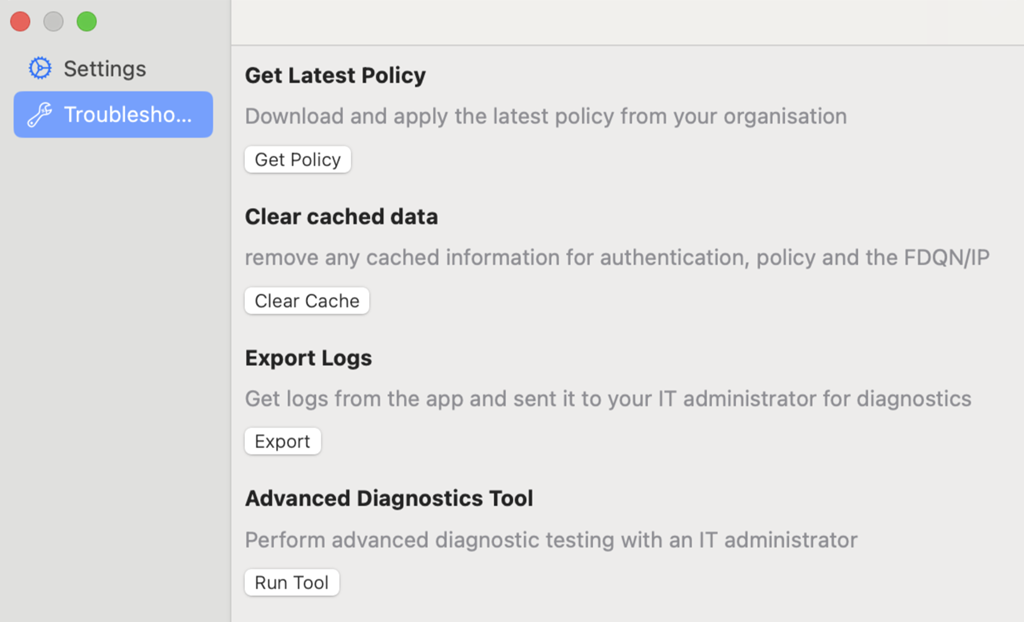

Dépannage

| Action | Description |

|---|---|

| Obtenir la dernière stratégie | Télécharge et applique le profil de transfert le plus récent pour votre organisation. |

| effacer les données mises en cache | Supprime les données mises en cache internes du client liées à l’authentification, au profil de transfert, aux noms de domaine complets et aux adresses IP. |

| Exporter les journaux d’activité | Exporte les journaux et les fichiers de configuration liés au client vers un fichier zip. |

| outil diagnostics avancés | Outil avancé pour surveiller et dépanner le comportement du client. |

Limitations connues

Les limitations connues pour la version actuelle du client Global Secure Access sont les suivantes :

Système DNS (Secure Domain Name System)

Si le DNS sécurisé est activé sur le navigateur ou dans macOS, et que le serveur DNS prend en charge le DNS sécurisé, le client ne fait pas de tunneling pour le trafic configuré pour être acquis par FQDN. (Le trafic réseau acquis par l’adresse IP n’est pas affecté et est tunnelisé en fonction du profil de transfert.) Pour atténuer le problème dns sécurisé, désactivez le DNS sécurisé, définissez un serveur DNS qui ne prend pas en charge le DNS sécurisé ou créez des règles basées sur l’adresse IP.

IPv6 non pris en charge

Le client tunnels uniquement le trafic IPv4. Le trafic IPv6 n’est pas acquis par le client et est donc acheminé directement vers le réseau. Pour vous assurer que tout le trafic est acheminé vers l’accès sécurisé global, désactivez IPv6.

Secours de connexion

En cas d’erreur de connexion au service cloud, le client revient à une connexion Internet directe ou bloque la connexion, en fonction de la valeur de renforcement de la règle de correspondance dans le profil de transfert.

Géolocalisation de l’adresse IP source

Pour le trafic réseau qui est tunnelisé vers le service cloud, le serveur d’applications (site web) détecte l’adresse IP source de la connexion comme adresse IP de la périphérie (et non comme adresse IP de l’appareil utilisateur). Ce scénario peut affecter les services qui s’appuient sur la géolocalisation.

Conseil

Pour qu’Office 365 et Entra détectent la véritable IP source de l’appareil, envisagez d’activer Restauration d’IP source.

Support de la virtualisation avec UTM

- Lorsque le réseau est en mode ponté et que le client Accès sécurisé global est installé sur l’ordinateur hôte :

- Si le client Global Secure Access est installé sur la machine virtuelle, le trafic réseau de la machine virtuelle est soumis à sa stratégie locale. La stratégie de l’ordinateur hôte n’affecte pas le profil de transfert sur la machine virtuelle.

- Si le client Global Secure Access n’est pas installé sur la machine virtuelle, le trafic réseau de la machine virtuelle est contourné.

- Le logiciel client Global Secure Access ne prend pas en charge le mode partagé de réseau, car cela pourrait bloquer le trafic réseau de la machine virtuelle.

- Si le réseau est en mode partagé, vous pouvez installer le client Global Secure Access sur une machine virtuelle exécutant macOS, tant que le client n’est pas également installé sur l’ordinateur hôte.

QUIC n’est pas pris en charge pour Internet Access

Étant donné que QUIC n’est pas encore pris en charge pour l’accès à Internet, le trafic vers les ports 80 UDP et 443 UDP ne peut pas être tunnelisé.

Conseil

QUIC est actuellement pris en charge dans les charges de travail Private Access et Microsoft 365. Les administrateurs peuvent désactiver le protocole QUIC sur les navigateurs, ce qui déclenche les clients à revenir au protocole HTTPS via TCP, qui est entièrement pris en charge dans Internet Access. Pour plus d’informations, consultez QUIC non pris en charge pour l’accès à Internet.