Client d’accès global sécurisé pour iOS (préversion)

Important

Le client Global Secure Access pour iOS est actuellement en préversion. Ces informations concernent un produit en version préliminaire qui peut être sensiblement modifié avant sa mise sur le marché. Microsoft n’offre aucune garantie, exprimée ou implicite, en ce qui concerne les informations fournies ici.

Cet article explique comment configurer et déployer l’application cliente Accès sécurisé global sur des appareils iOS et iPadOS. Par souci de simplicité, cet article fait référence à iOS et iPadOS en tant qu’iOS.

Attention

L’exécution d’autres produits de protection de point de terminaison tiers avec Defender pour point de terminaison sur iOS est susceptible d’entraîner des problèmes de performances et des erreurs système imprévisibles.

Remarque

- Le client d’accès global sécurisé est déployé via Microsoft Defender pour point de terminaison sur iOS.

- Le client d’accès sécurisé global sur iOS utilise un VPN. Ce VPN n’est pas un VPN normal. Au lieu de cela, il s’agit d’un VPN local/auto-bouclage.

Prérequis

- Pour utiliser le client iOS d’accès sécurisé global, configurez l’appareil de point de terminaison iOS en tant qu’appareil inscrit par Microsoft Entra.

- Pour activer l’accès global sécurisé pour votre locataire, reportez-vous aux exigences de licence. Si nécessaire, vous pouvez acheter des licences ou obtenir des licences d’évaluation gratuite.

- Intégrez le locataire à l’accès global sécurisé et configurez un ou plusieurs profils de transfert de trafic. Pour plus d’informations, consultez Accéder à la zone Accès sécurisé global du centre d’administration Microsoft Entra.

Spécifications

Configuration requise pour le réseau

Pour que Microsoft Defender pour point de terminaison sur iOS (disponible dans Apple App Store) fonctionne lorsqu’il est connecté à un réseau, vous devez configurer le pare-feu/proxy pour activer l’accès aux URL du service Microsoft Defender pour point de terminaison.

Remarque

Microsoft Defender pour point de terminaison sur iOS n’est pas pris en charge sur les appareils sans utilisateur ou partagés.

Configuration requise

L’appareil iOS (téléphone ou tablette) doit répondre aux exigences suivantes :

- L’appareil a iOS 15.0 ou version ultérieure installée.

- L’appareil dispose de l’application Microsoft Authenticator ou de l’application Portail d’entreprise Intune installée.

- L’appareil est inscrit pour appliquer les stratégies de conformité des appareils Intune.

Modes pris en charge

Le client d’accès global sécurisé pour iOS prend en charge l’installation sur les deux modes d’appareils inscrits : appareils supervisés et non supervisés.

Profils de transfert de trafic pris en charge

Le client d’accès global sécurisé pour iOS prend en charge le profil de transfert de trafic Microsoft et le profil de transfert du trafic d’accès privé. Pour plus d’informations, consultez Transfert de trafic d’accès global sécurisé.

Limitations connues

Cette fonctionnalité présente une ou plusieurs limitations connues. Pour plus d’informations sur les problèmes connus et les limitations de cette fonctionnalité, consultez Limitations connues pour l’accès sécurisé global.

Étapes d’installation

Déployer sur des appareils inscrits à l’administrateur d’appareil auprès de Microsoft Intune

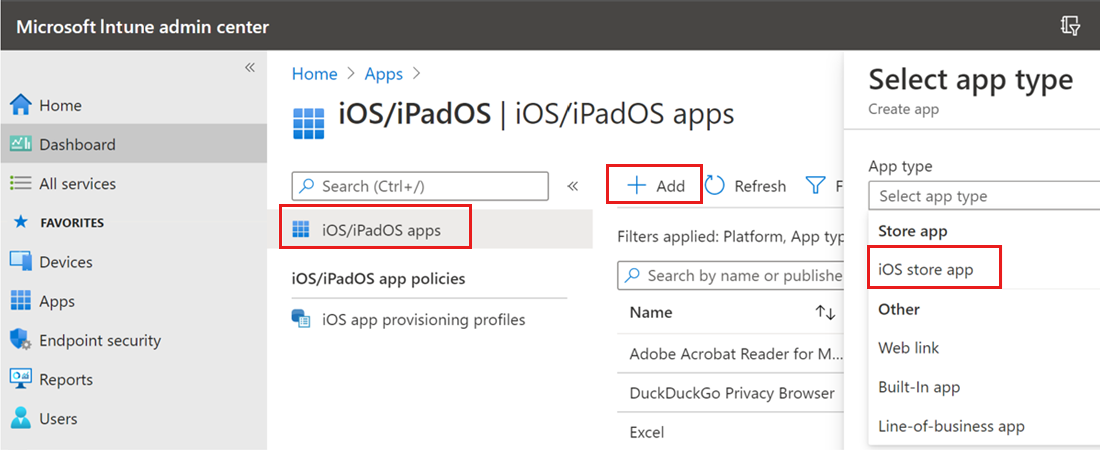

Dans le centre d’administration Microsoft Intune, accédez à Applications>iOS/iPadOS>Ajouter>iOS store app et sélectionnez Sélectionner.

Dans la page Ajouter une application, sélectionnez Rechercher l’App Store et tapez Microsoft Defender dans la barre de recherche.

Dans les résultats de la recherche, sélectionnez Microsoft Defender, puis sélectionnez Sélectionner.

Sélectionnez iOS 15.0 comme système d’exploitation minimal. Passez en revue les autres informations sur l’application, puis sélectionnez Suivant.

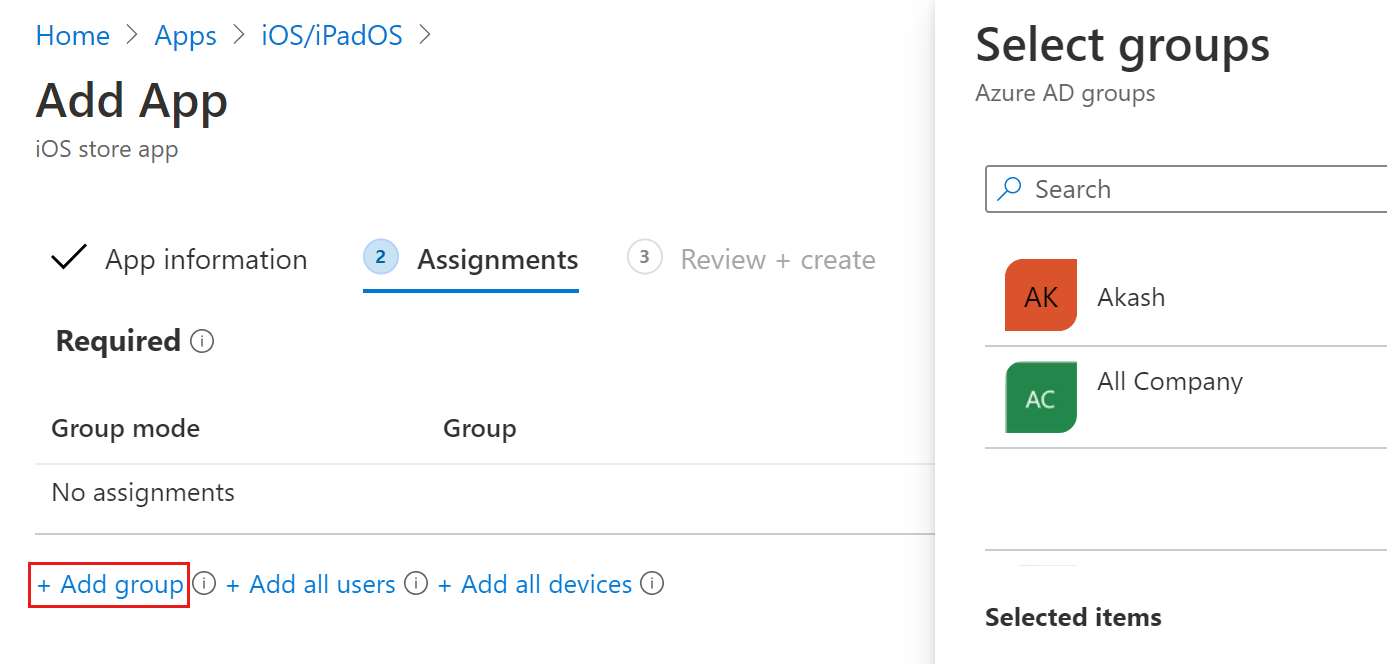

Dans la section Affectations, accédez à la section Obligatoire, puis sélectionnez Ajouter un groupe.

Choisissez les groupes d’utilisateurs que vous souhaitez cibler avec Defender pour point de terminaison sur l’application iOS.

Remarque

Le groupe d’utilisateurs sélectionné doit se composer d’utilisateurs inscrits à Microsoft Intune.

- Sélectionnez Sélectionner, puis Next.

- Dans la section Vérifier + Créer, vérifiez que toutes les informations entrées sont correctes, puis sélectionnez Créer. Après quelques instants, l’application Defender pour point de terminaison est créée avec succès et une notification s’affiche en haut à droite de la page.

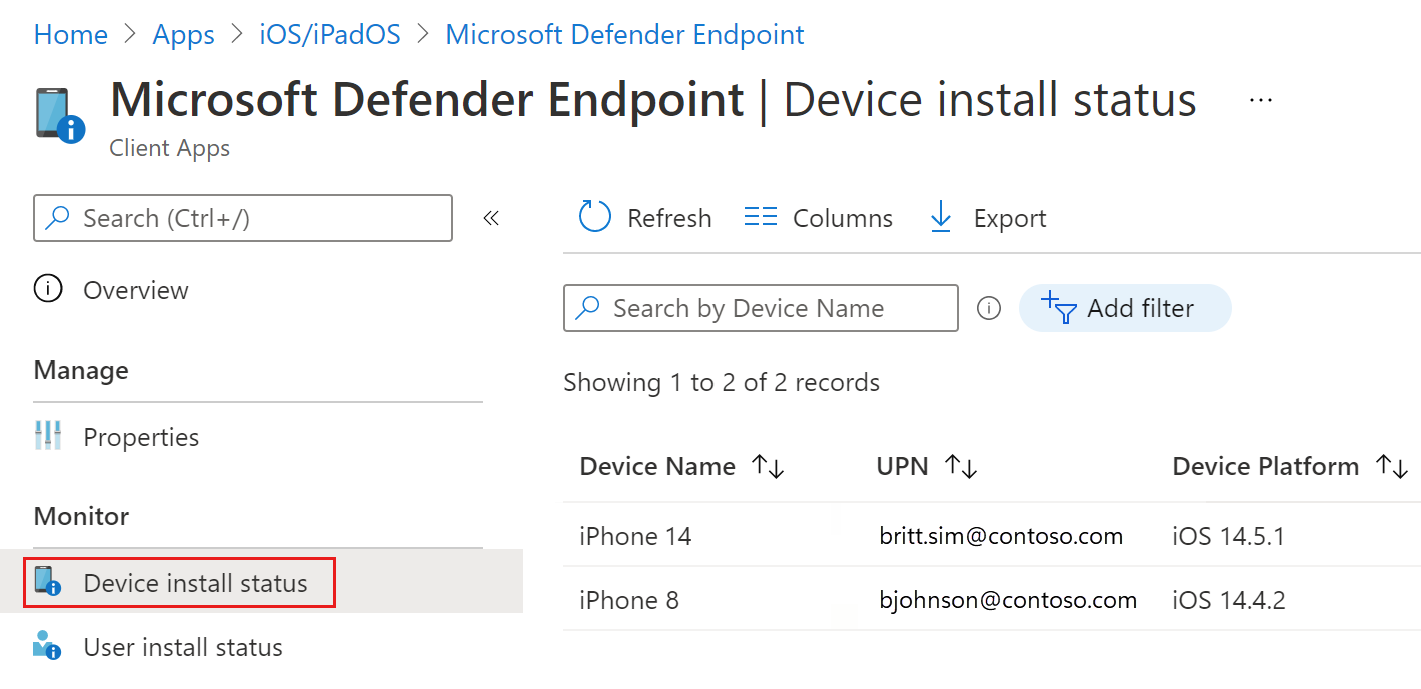

- Dans la page d’informations de l’application, dans la section Moniteur, sélectionnez État de l’installation de l’appareil pour vérifier que l’installation de l’appareil est terminée correctement.

Créer un profil VPN et configurer l’accès sécurisé global pour Microsoft Defender pour point de terminaison

Dans le Centre d’administration Microsoft Intune, accédez à Appareils>Profils de configuration>Créer un profil.

Définissez la Plateforme sur iOS/iPadOS, le Type de profil sur Modèles et le Nom du modèle sur VPN.

Sélectionnez Créer.

Tapez un nom pour le profil, puis sélectionnez Suivant.

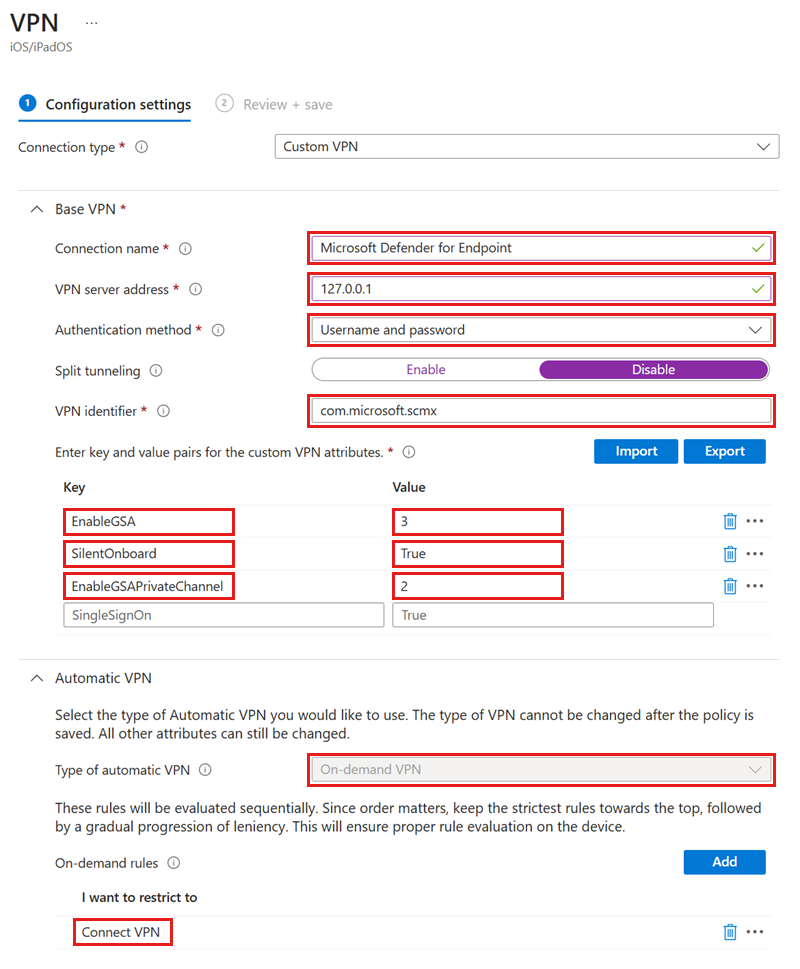

Définissez le Type de connexion sur VPN personnalisé.

Dans la section VPN de base, entrez les éléments suivants :

- Nom de connexion : Microsoft Defender pour point de terminaison

- Adresse du serveur VPN : 127.0.0.1

- Méthode d’authentification : « Nom d’utilisateur et mot de passe »

- Tunneling fractionné : désactiver

- Identificateur VPN : com.microsoft.scmx

Dans les champs des paires clé-valeur :

Ajoutez la touche SilentOnboard et définissez la valeur sur True.

Ajoutez la clé EnableGSA et définissez la valeur appropriée à partir du tableau suivant :

Clé Valeur Détails EnableGSA Aucune valeur L’accès global sécurisé n’est pas activé et la vignette n’est pas visible. 0 L’accès global sécurisé n’est pas activé et la vignette n’est pas visible. 1 La vignette est visible et la valeur par défaut est false (état désactivé). L’utilisateur peut activer ou désactiver l’accès sécurisé global à l’aide du bouton bascule de l’application. 2 La vignette est visible et la valeur par défaut est True (état activé). L’utilisateur peut remplacer. L’utilisateur peut activer ou désactiver l’accès sécurisé global à l’aide du bouton bascule de l’application. 3 La vignette est visible et la valeur par défaut est True (état activé). L’utilisateur ne peut pas désactiver l’accès global sécurisé. Ajoutez d’autres paires clé-valeur en fonction des besoins (facultatif) :

Clé Valeur Détails EnableGSAPrivateChannel Aucune valeur L’accès sécurisé global est activé par défaut. L’utilisateur peut l’activer ou désactiver. 0 L’accès global sécurisé n’est pas activé et le bouton bascule n’est pas visible pour l’utilisateur. 1 Le bouton bascule est visible et la valeur par défaut est false (état désactivé). L’utilisateur peut l’activer ou désactiver. 2 La vignette est visible et la valeur par défaut est True (état activé). L’utilisateur peut l’activer ou désactiver. 3 Le bouton bascule est visible et grisé et a la valeur par défaut True (état activé). L’utilisateur ne peut pas désactiver l’accès global sécurisé.

Continuez à remplir le formulaire VPN :

- Type de VPN automatique : VPN à la demande

- Règles à la demande : sélectionnez Ajouter, puis :

- Définissez Je veux faire ce qui suit sur Connecter un VPN.

- Définissez que Je souhaite restreindre sur Tous les domaines.

Pour empêcher les utilisateurs finaux de désactiver le VPN, définissez Empêcher les utilisateurs de désactiver le VPN automatique sur Automatique. Par défaut, ce paramètre n’est pas configuré et les utilisateurs peuvent désactiver le VPN uniquement dans les paramètres.

Pour permettre aux utilisateurs d’utiliser le bouton bascule VPN à partir de l’application, ajoutez la paire clé-valeur EnableVPNToggleInApp = TRUE. Par défaut, les utilisateurs ne peuvent pas modifier le bouton bascule à partir de l’application.

Sélectionnez Suivant et attribuez le profil aux utilisateurs ciblés.

Dans la section Vérifier + Créer, vérifiez que toutes les informations sont correctes, puis sélectionnez Créer.

Une fois la configuration terminée et synchronisée avec l’appareil, les actions suivantes se produisent sur les appareils iOS ciblés :

- Microsoft Defender pour point de terminaison est déployé et intégré en mode silencieux.

- L’appareil est répertorié dans le portail Defender pour point de terminaison.

- Une notification provisoire est envoyée à l’appareil utilisateur.

- L’accès global sécurisé et d’autres fonctionnalités configurées par Microsoft Defender pour point de terminaison (MDE) sont activées.

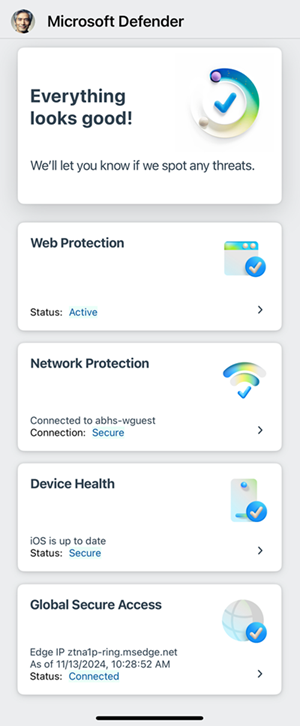

Confirmer qu'Accès global sécurisé s'affiche dans l'application Defender

Étant donné que le client Global Secure Access pour iOS est intégré à Microsoft Defender pour point de terminaison, il est utile de comprendre l’expérience utilisateur final. Le client apparaît dans le tableau de bord Defender après l’intégration à l’accès sécurisé global.

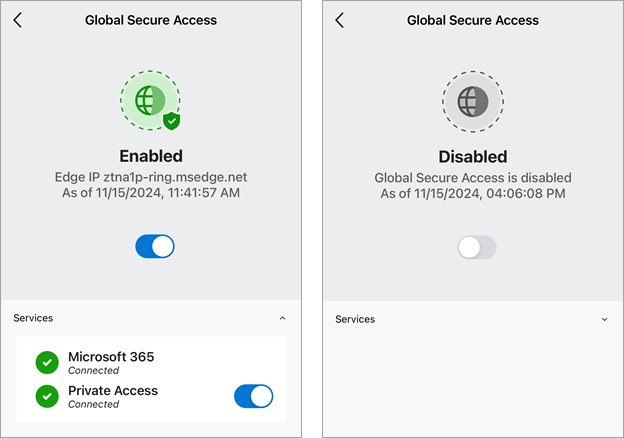

Vous pouvez activer ou désactiver le client Global Secure Access pour iOS en définissant la clé EnableGSA dans le profil VPN. Selon les paramètres de configuration, les utilisateurs finaux peuvent activer ou désactiver des Services individuels ou le client lui-même à l’aide des bascules appropriées.

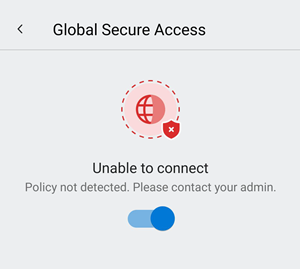

Si le client ne parvient pas à se connecter, une bascule s'affiche pour désactiver le service. Les utilisateurs peuvent revenir ultérieurement pour essayer d'activer le client.

Dépannage

- La vignette d’accès global sécurisé n’apparaît pas dans l’application Defender après l’intégration du locataire :

- Forcez l’arrêt de l’application Defender et relancez-la.

- L’accès à l’application Accès privé affiche une erreur de délai d’attente de connexion après une connexion interactive réussie.

- Rechargez l’application (ou actualisez le navigateur web).