Client d’accès sécurisé global pour Android

Le client d’accès sécurisé global peut être déployé sur des appareils Android conformes à l’aide de Microsoft Intune et de Microsoft Defender pour point de terminaison sur Android. Le client Android est intégré à l'application Android Defender for Endpoint, ce qui simplifie la façon dont vos utilisateurs finaux se connectent à Accès global sécurisé. Le client Android d’accès sécurisé global facilite la connexion des utilisateurs finaux aux ressources dont ils ont besoin sans avoir à configurer manuellement les paramètres VPN sur leurs appareils.

Cet article explique les conditions préalables et la façon de déployer le client sur des appareils Android.

Prérequis

- Le produit nécessite une licence. Pour plus de détails, consultez la section sur les licences dans Qu’est-ce que l’Accès global sécurisé ?. Si nécessaire, vous pouvez acheter des licences ou obtenir des licences d’évaluation gratuite.

- Vous devez activer au moins un profil de transfert de trafic de l’accès sécurisé global.

- Des autorisations d’installation d’appareils sont exigées sur l’appareil for l’installation.

- Les appareils Android doivent s'exécuter sur Android 10.0 ou version ultérieure.

- Les appareils Android doivent être des appareils enregistrés auprès de Microsoft Entra.

- Les appareils non gérés par votre organisation doivent avoir l’application Microsoft Authenticator installée.

- Les appareils non gérés via Intune doivent avoir l’application Portail d’entreprise installée.

- L’inscription d’appareil est requise pour l’application des stratégies de conformité des appareils Intune.

Limitations connues

Cette fonctionnalité présente une ou plusieurs limitations connues. Pour plus d’informations sur les problèmes connus et les limitations de cette fonctionnalité, consultez Limitations connues pour l’accès sécurisé global.

Scénarios pris en charge

Le client d’accès sécurisé global pour Android prend en charge le déploiement pour des anciens scénarios Administrateur d’appareil et Android Enterprise. Les scénarios Android Enterprise suivants sont pris en charge :

- Appareils d’utilisateur entièrement managés, détenus par une entreprise.

- Appareils détenus par une entreprise avec un profil professionnel.

- Appareils personnels avec un profil professionnel.

Gestion des appareils mobiles non-Microsoft

Les scénarios de gestion des appareils mobiles (MDM) non-Microsoft sont également pris en charge. Dans ces scénarios, appelé Mode Accès global sécurisé uniquement, vous devez uniquement activer un profil de transfert de trafic et configurer l'application en fonction de la documentation du fournisseur.

Déployer Microsoft Defender for Endpoint pour Android

Il existe plusieurs combinaisons de modes de déploiement et de scénarios d’utilisation du client Global Secure Access pour Android.

Une fois que vous avez activé un profil de transfert de trafic et configuré votre réseau, le client d’accès sécurisé global d’Android s’affiche automatiquement dans l’application Defender. Toutefois, le client d’accès sécurisé global est désactivé par défaut. Les utilisateurs peuvent activer le client à partir de l'application Defender. Les étapes permettant d'activer le client sont fournies dans la section Confirmer Accès global sécurisé de l'application Defender.

Ce mode d'inscription hérité vous permet de déployer Defender for Endpoint sur Android avec le Portail d'entreprise Intune, appareils inscrits par l'administrateur d'appareil.

Le processus de haut niveau est le suivant :

Déployez Defender sur des appareils Android inscrits dans Intune.

Activez au moins un profil de transfert de trafic si Defender est déjà déployé.

Vérifiez qu'Accès global sécurisé s'affiche dans l'application Defender.

Le processus détaillé de déploiement de Defender est le suivant :

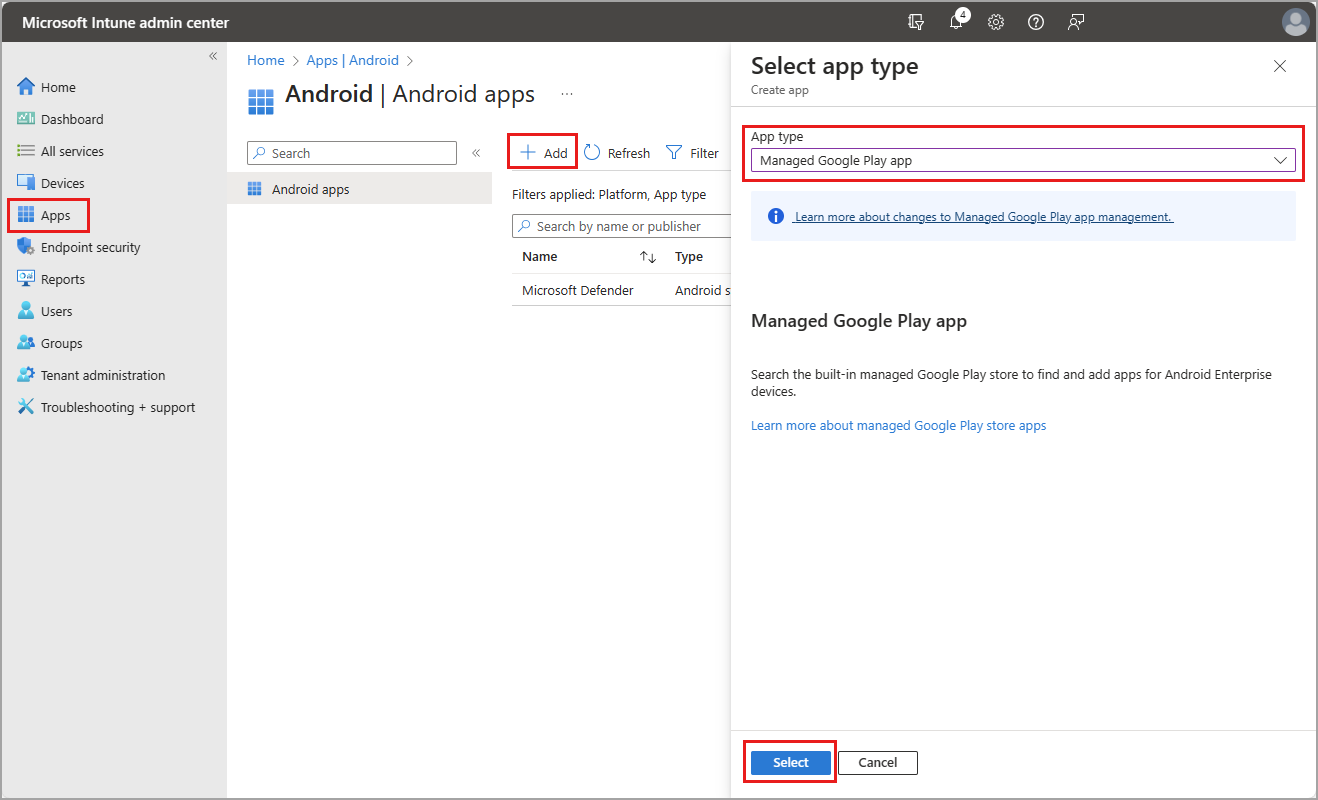

Connectez-vous au centre d'administration de Microsoft Intune en tant qu'administrateur Intune.

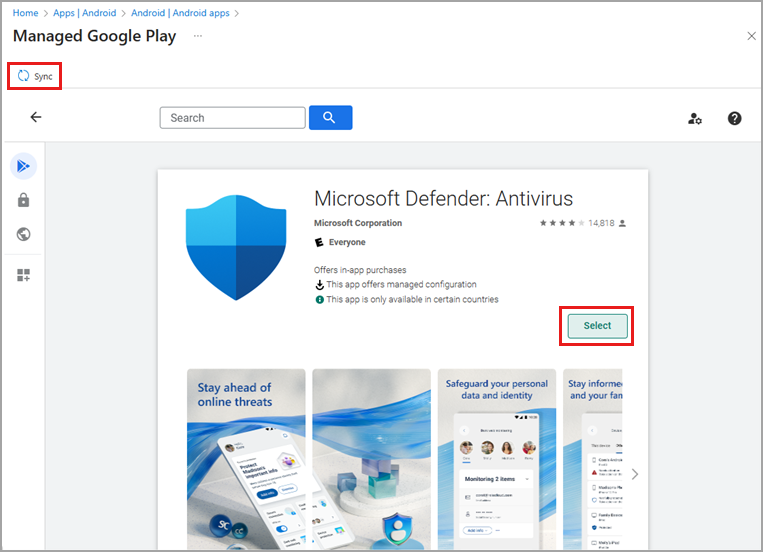

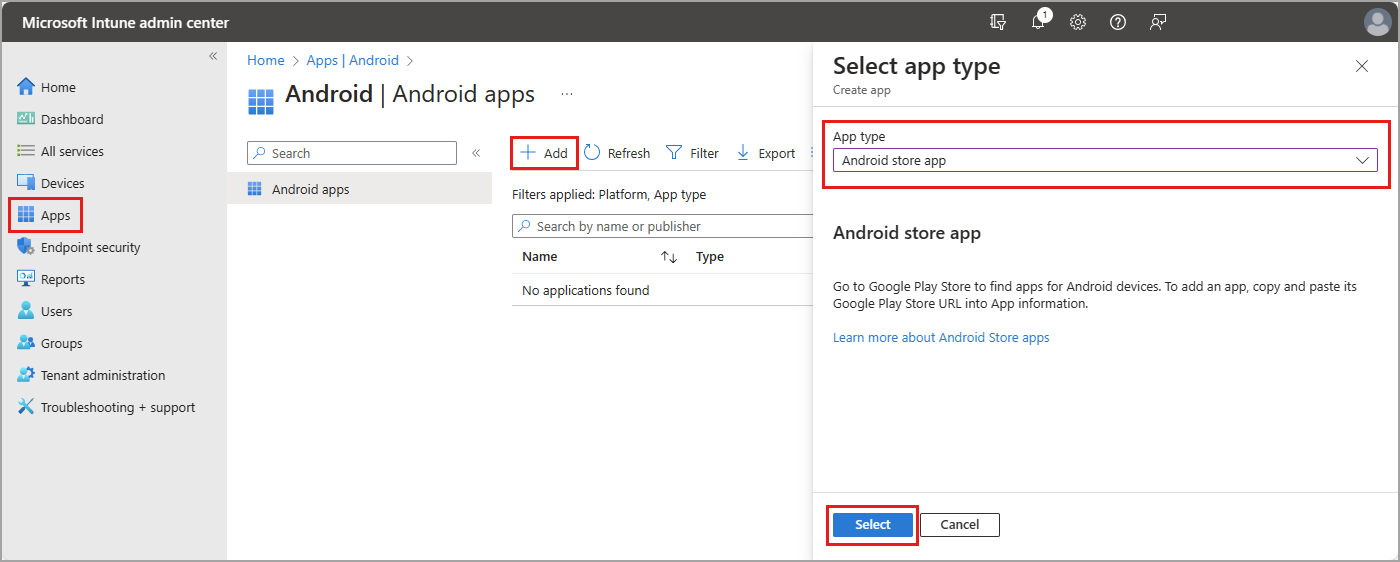

Accédez à Applications>Android>Ajouter>Application du magasin Android>Sélectionner.

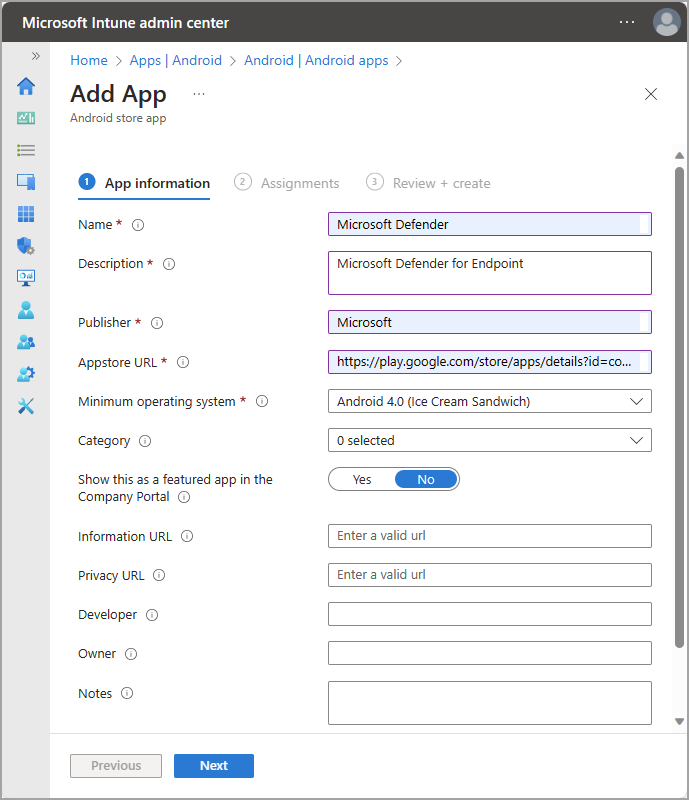

Fournissez un nom, une description, et un éditeur.

Entrez l’URL dans le champ URL Appstore.

https://play.google.com/store/apps/details?id=com.microsoft.scmx

Laissez les valeurs par défaut de tous les autres champs et sélectionnez Suivant.

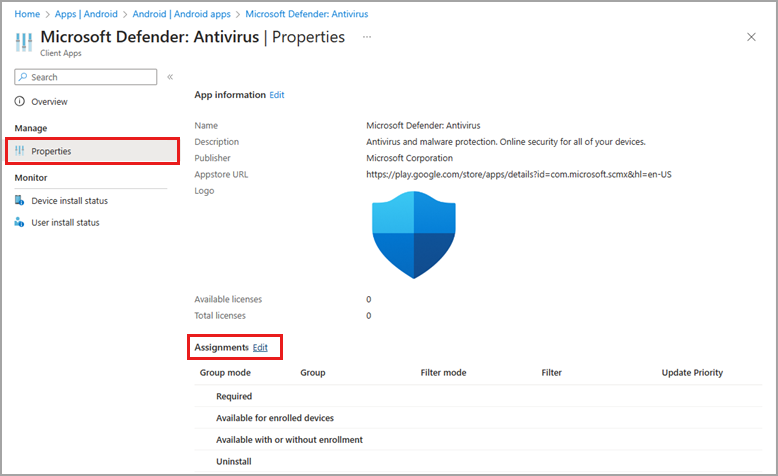

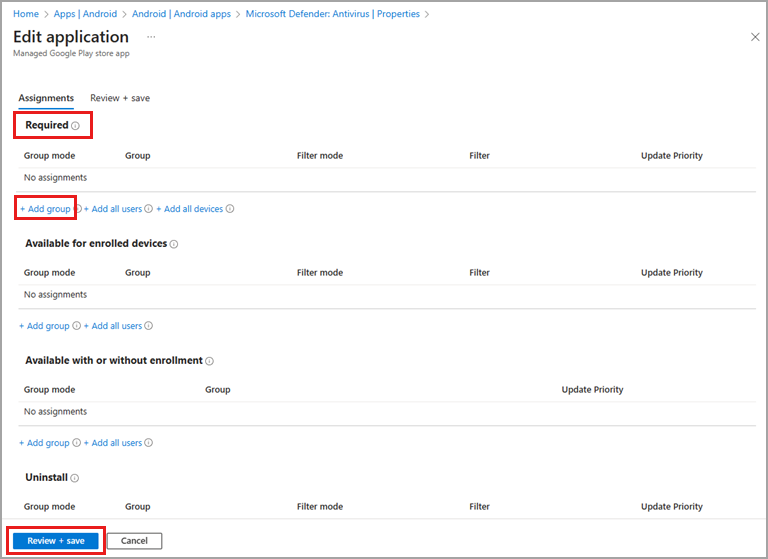

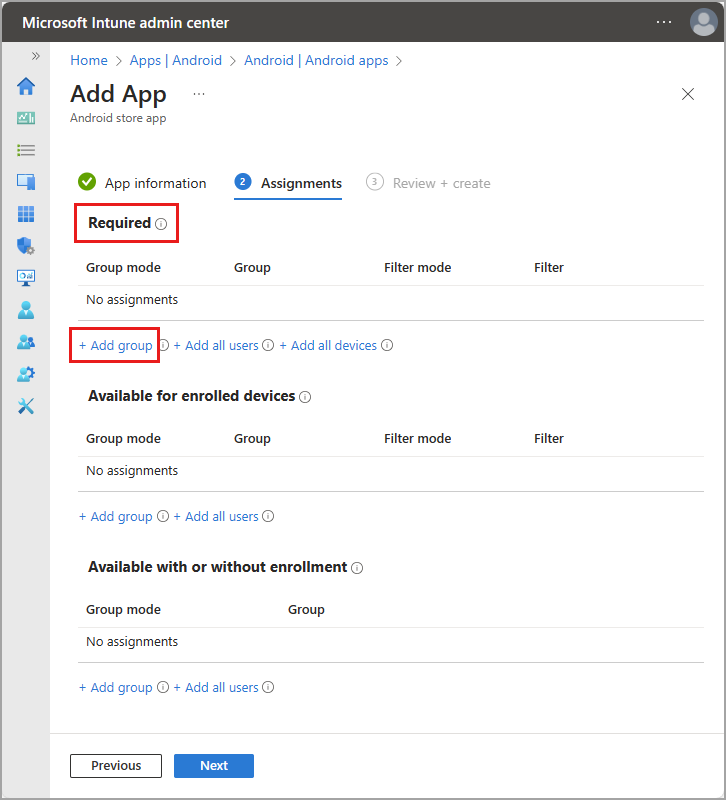

Dans la section Obligatoire, sélectionnez Ajouter un groupe, puis sélectionnez les groupes auxquels affecter l'application, puis sélectionnez Suivant.

- Le groupe sélectionné doit se composer de vos utilisateurs inscrits à Intune.

- Vous pouvez modifier ou ajouter d'autres groupes ultérieurement.

Dans l'onglet Vérifier + créer, confirmez que les informations sont correctes et sélectionnez Créer.

Dans la page de détails de la nouvelle application, sélectionnez Status de l'installation de l'appareil et vérifiez que l'application est bien installée.

Les utilisateurs doivent activer le client dans l'application Defender. Elle est désactivée par défaut. Passez à la section suivante pour confirmer que l'application est bien installée et voir comment activer le client.

Confirmer qu'Accès global sécurisé s'affiche dans l'application Defender

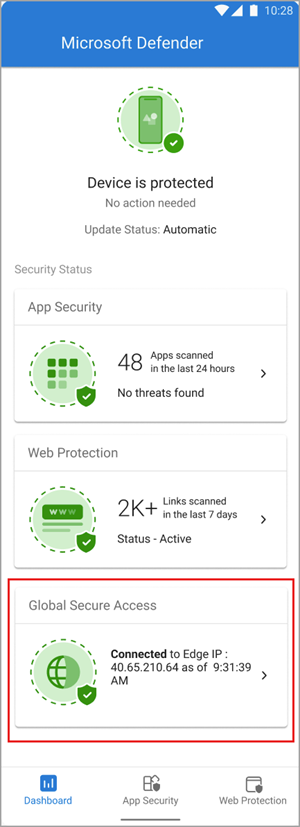

Étant donné que le client Android est intégré à Defender pour point de terminaison, il est utile de comprendre l’expérience de l’utilisateur final. Le client apparaît dans le tableau de bord Defender après l’intégration à l’accès sécurisé global. L’intégration se produit en activant un profil de transfert de trafic.

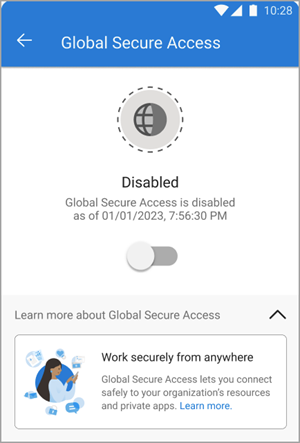

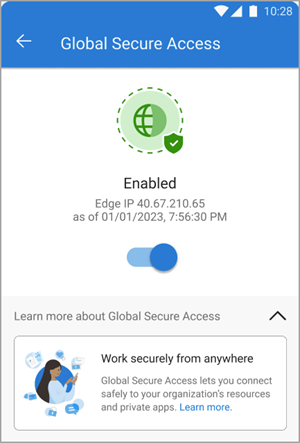

Le client est désactivé par défaut lorsqu'il est déployé sur des appareils utilisateur. Les utilisateurs doivent activer le client à partir de l'application Defender. Pour activer le client, appuyez sur le bouton bascule.

Pour afficher les détails du client, appuyez sur la vignette du tableau de bord. Lorsqu'il est activé et fonctionne correctement, le client affiche un message « Activé. » La date et l'heure de connexion du client à Accès global sécurisé s'affichent également.

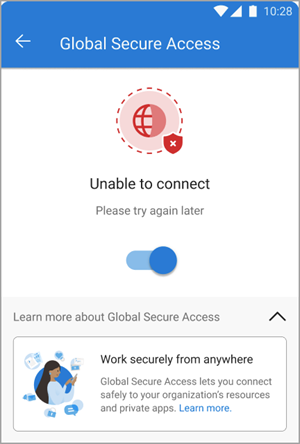

Si le client ne parvient pas à se connecter, une bascule s'affiche pour désactiver le service. Les utilisateurs peuvent revenir ultérieurement pour essayer d'activer le client.

Dépannage

La vignette d'Accès global sécurisé n'apparaît pas après l'intégration du client au service. Redémarrez l'application Defender.

Lorsque vous tentez d'accéder à une application Microsoft Entra Private Access, la connexion peut expirer après une connexion interactive réussie. Le rechargement de l'application via une actualisation du navigateur Web devrait résoudre le problème.

Contenu connexe

- À propos de Microsoft Defender for Endpoint sur Android

- Déployer Microsoft Defender for Endpoint sur Android avec Microsoft Intune

- En savoir plus sur les applications Google Play managées et les appareils Android Enterprise avec Intune

- Client Accès global sécurisé pour Microsoft Windows

- Client Accès global sécurisé pour macOS

- Client Accès global sécurisé pour iOS