Résoudre les problèmes liés au client de l’Accès global sécurisé : onglet Vérification de l’intégrité

Ce document fournit des conseils sur la résolution des problèmes liés au client de l’Accès global sécurisé à l’aide de l’onglet Vérification de l’intégrité de l’utilitaire Diagnostics avancés.

Introduction

La vérification de l’intégrité dans les diagnostics avancés exécute des tests pour vérifier que le client de l’Accès global sécurisé fonctionne correctement et que ses composants sont en cours d’exécution.

Exécuter une vérification de l’intégrité

Pour exécuter une vérification de l’intégrité pour le client de l’Accès global sécurisé :

- Dans la zone de notification, cliquez avec le bouton droit sur l’icône du client de l’Accès global sécurisé, puis sélectionnez Diagnostics avancés.

- La boîte de dialogue Contrôle de compte d’utilisateur s'ouvre. Cliquez sur Oui pour autoriser l’application à apporter des modifications à votre appareil.

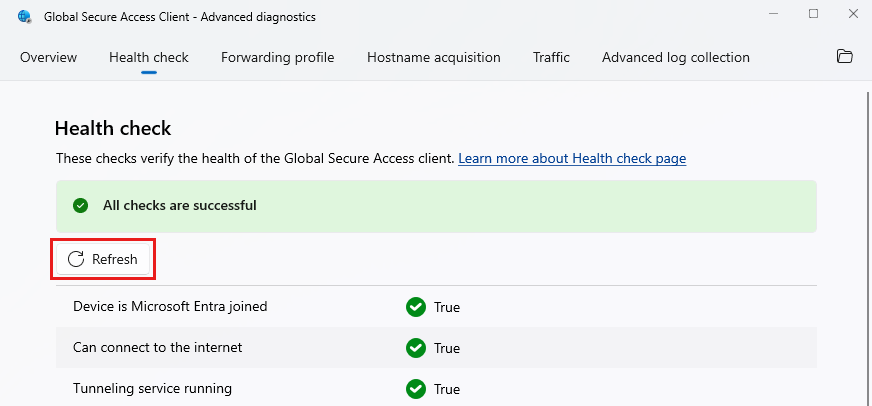

- Dans la boîte de dialogue Accès global sécurisé - Diagnostics avancés, sélectionnez l’onglet Vérification de l’intégrité. Le changement d’onglet entraîne l’exécution de la vérification de l’intégrité.

Processus de résolution

La plupart des tests de vérification de l’intégrité dépendent les uns des autres. Si des tests échouent :

- Résolvez le premier test ayant échoué dans la liste.

- Sélectionnez Actualiser pour afficher le statut du test mis à jour.

- Répétez la procédure jusqu’à ce que vous ayez résolu tous les tests ayant échoué.

Vérifier l’observateur d’événements

Dans le cadre du processus de résolution des problèmes, il peut être utile de vérifier l’observateur d’événements concernant le client de l’Accès global sécurisé. Le journal contient des événements précieux concernant les erreurs et leur cause.

- Accédez à Panneau de configuration>Système et sécurité>Outils Windows.

- Lancez l’observateur d’événements.

- Accédez à Journaux d’applications et de services>Microsoft>Windows>Client de l’Accès global sécurisé.

- Pour afficher les journaux du client, sélectionnez Opérationnel.

- Pour afficher les journaux du pilote, sélectionnez Noyau.

Tests de vérification de l’intégrité

Les vérifications suivantes vérifient l’intégrité du client de l’Accès global sécurisé.

L’appareil est joint à Microsoft Entra

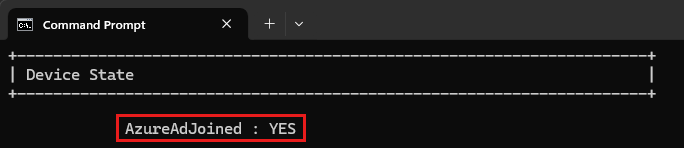

Le client Windows authentifie l’utilisateur et l’appareil auprès des services d’accès global sécurisé. L’authentification de l’appareil, basée sur un jeton d’appareil, nécessite que l’appareil soit joint à Microsoft Entra ou soit joint de manière hybride à Microsoft Entra. Les appareils inscrits à Microsoft Entra ne sont pas pris en charge pour le moment.

Pour vérifier le statut de votre appareil, entrez la commande suivante dans l’invite de commandes : dsregcmd.exe /status.

Peut se connecter à internet

Cette vérification indique si l’appareil est connecté à internet ou non. Le client de l’Accès global sécurisé nécessite une connexion internet. Ce test est basé sur la fonctionnalité d’indicateur d’état de la connectivité réseau (NCSI).

Service Tunneling en cours d’exécution

Le service Tunneling de l’Accès global sécurisé doit être en cours d’exécution.

- Pour vérifier que ce service est en cours d’exécution, entrez la commande suivante dans l’invite de commandes :

sc query GlobalSecureAccessTunnelingService - Si le service Tunneling de l’Accès global sécurisé n’est pas en cours d’exécution, démarrez-le à partir de

services.msc. - Si le service ne parvient pas à démarrer, vérifiez la présence d’erreurs dans l’observateur d’événements.

Service Moteur en cours d’exécution

Le service Moteur d’Accès global sécurisé doit être en cours d’exécution.

- Pour vérifier que ce service est en cours d’exécution, entrez la commande suivante à l’invite de commandes :

sc query GlobalSecureAccessEngineService - Si le service Moteur d’Accès global sécurisé n’est pas en cours d’exécution, démarrez-le à partir de

services.msc. - Si le service ne parvient pas à démarrer, vérifiez la présence d’erreurs dans l’observateur d’événements.

Service Récupération de stratégie en cours d’exécution

Le service Extracteur d’Accès global sécurisé doit être en cours d’exécution.

- Pour vérifier que ce service est en cours d’exécution, entrez la commande suivante dans l’invite de commandes :

sc query GlobalSecureAccessPolicyRetrieverService - Si le service Récupération de stratégie de l’Accès global sécurisé n’est pas en cours d’exécution, démarrez-le à partir de

services.msc. - Si le service ne parvient pas à démarrer, vérifiez la présence d’erreurs dans l’observateur d’événements.

Pilote en cours d’exécution

Le pilote de l’Accès global sécurisé doit être en cours d’exécution.

Pour vérifier que ce service est en cours d’exécution, entrez la commande suivante dans l’invite de commandes :

sc query GlobalSecureAccessDriver

Si le pilote n’est pas en cours d’exécution :

- Ouvrez l’observateur d’événements et recherchez l’événement 304 dans le journal du client de l’Accès global sécurisé.

- Si le pilote n’est pas en cours d’exécution, redémarrez la machine.

- Exécutez de nouveau la commande

sc query GlobalSecureAccessDriver. - Si le problème reste non résolu, réinstallez le client de l’Accès global sécurisé.

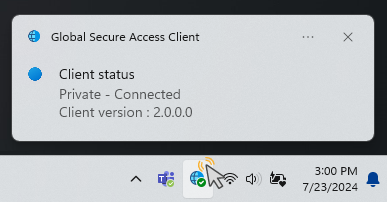

Application cliente en cours d’exécution dans la zone de notification

Le processus GlobalSecureAccessClient.exe exécute l’expérience utilisateur du client dans la zone de notification.

Si vous ne voyez pas l’icône de l’Accès global sécurisé dans la zone de notification, vous pouvez l’exécuter à partir du chemin suivant :

C:\Program Files\Global Secure Access Client\GlobalSecureAccessClient.exe

Le Registre des profils de transfert existe

Ce test vérifie que la clé de Registre suivante existe :

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client\ForwardingProfile

Si la clé de Registre n’existe pas, essayez de forcer la récupération de stratégie de transfert :

- Si la clé de Registre

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client\ForwardingProfileTimestampexiste, supprimez-la. - Redémarrez le service

Global Secure Access Policy Retriever Service. - Vérifiez si les deux clés de Registre ont été créées.

- Si ce n’est pas le cas, vérifiez la présence d’erreurs dans l’observateur d’événements.

Le profil de transfert correspond au schéma attendu

Ce test vérifie que le profil de transfert présent dans le Registre possède un format valide qui peut être lu par le client.

Si ce test échoue, vérifiez que vous utilisez le profil de transfert le plus récemment mis à jour de votre locataire en procédant comme suit :

- Supprimez les clés de Registre suivantes :

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client\ForwardingProfileComputer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client\ForwardingProfileTimestamp

- Redémarrez le service

Global Secure Access Policy Retriever Service. - Redémarrez le client de l’Accès global sécurisé.

- Exécutez à nouveau la vérification de l’intégrité.

- Si les étapes précédentes ne résolvent pas le problème, mettez à jour le client de l’Accès global sécurisé vers la version la plus récente.

- Si le problème persiste, contactez le support Microsoft.

Mode d’urgence désactivé

Le mode d’urgence empêche le client de l’Accès global sécurisé de tunneliser le trafic réseau vers le service cloud de l’Accès global sécurisé. En mode d’urgence, tous les profils de trafic dans le portail de l’Accès global sécurisé sont décochés et le client de l’Accès global sécurisé ne doit normalement tunneliser aucun trafic.

Pour configurer le client afin qu’il acquiert le trafic et qu’il le tunnelise vers le service Accès global sécurisé :

- Connectez-vous au centre d’administration Microsoft Entra en tant qu’administrateur global d’accès sécurisé .

- Accédez à Accès global sécurisé>Se connecter>Transfert de trafic.

- Activez au moins un des profils de trafic qui correspondent aux besoins de votre organisation.

Le client de l’Accès global sécurisé doit recevoir le profil de transfert mis à jour dans un délai d’une heure après que vous avez apporté des modifications dans le portail.

URL de diagnostic dans le profil de transfert

Pour chaque canal activé dans le profil de transfert, ce test vérifie que la configuration contient une URL permettant de sonder l’intégrité du service.

Pour afficher le statut d’intégrité, double-cliquez sur l’icône du client de l’Accès global sécurisé dans la zone de notification.

Si ce test échoue, cela est généralement en raison d’un problème interne lié à l’Accès global sécurisé. Contactez le support Microsoft.

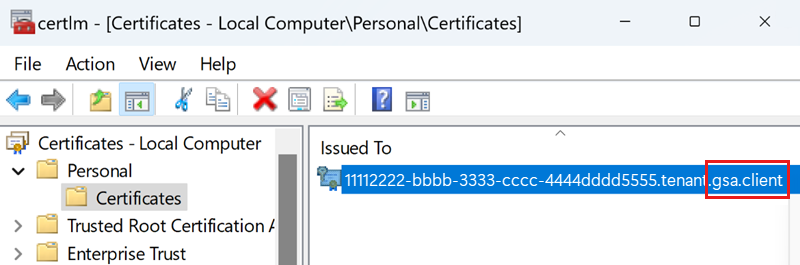

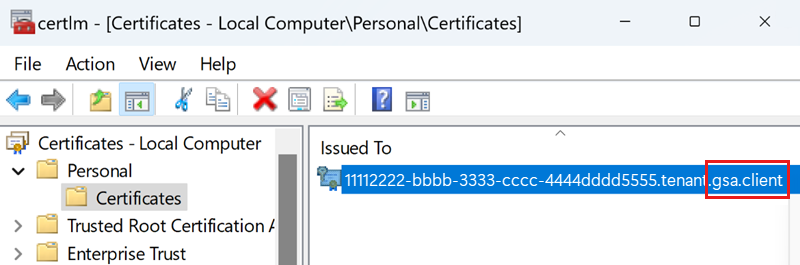

Un certificat d’authentification existe

Ce test vérifie qu’un certificat existe sur l’appareil pour la connexion mTLS (Mutual Transport Layer Security) au service cloud d’Accès global sécurisé.

Conseil

Ce test n’apparaît pas si mTLS n’est pas encore activé pour votre locataire.

Si ce test échoue, établissez un nouveau certificat en effectuant les étapes suivantes :

- Lancez la console Microsoft Management Console en entrant la commande suivante dans l’invite de commandes :

certlm.msc. - Dans la fenêtre certlm, accédez à Personnel>Certificats.

- Supprimez le certificat qui se termine par gsa.client, s’il existe.

- Supprimez la clé de Registre suivante :

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client\CertCommonName - Redémarrez le service Moteur d’Accès global sécurisé dans la console MMC des services.

- Actualisez la console MMC des certificats pour vérifier qu’un nouveau certificat a été créé.

L’approvisionnement d’un nouveau certificat peut prendre quelques minutes. - Vérifiez la présence d’erreurs dans le journal des événements du client de l’Accès global sécurisé.

- Exécutez à nouveau les tests de vérification de l’intégrité.

Le certificat d’authentification est valide

Ce test vérifie que le certificat d’authentification utilisé pour la connexion mTLS au service cloud de l’Accès global sécurisé est valide.

Conseil

Ce test n’apparaît pas si mTLS n’est pas encore activé pour votre locataire.

Si ce test échoue, établissez un nouveau certificat en effectuant les étapes suivantes :

- Lancez la console Microsoft Management Console en entrant la commande suivante dans l’invite de commandes :

certlm.msc. - Dans la fenêtre certlm, accédez à Personnel>Certificats.

- Supprimez le certificat qui se termine par gsa.client.

- Supprimez la clé de Registre suivante :

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client\CertCommonName - Redémarrez le service Moteur d’Accès global sécurisé dans la console MMC des services.

- Actualisez la console MMC des certificats pour vérifier qu’un nouveau certificat a été créé.

L’approvisionnement d’un nouveau certificat peut prendre quelques minutes. - Vérifiez la présence d’erreurs dans le journal des événements du client de l’Accès global sécurisé.

- Exécutez à nouveau les tests de vérification de l’intégrité.

DNS sur HTTPS non pris en charge

Pour que le client de l’Accès global sécurisé puisse acquérir le trafic réseau via une destination à nom de domaine complet (par opposition à une destination IP), le client doit lire les requêtes DNS envoyées par l’appareil au serveur DNS. Cela signifie que si le profil de transfert contient des règles de nom de domaine complet, vous devez désactiver DNS sur HTTPS.

DNS sécurisé désactivé dans le système d’exploitation

Pour désactiver DNS sur HTTPS dans Windows, reportez-vous à Client DNS sécurisé sur HTTPS (DoH).

Important

Vous devez désactiver DNS sur HTTPS pour exécuter correctement la vérification de l’intégrité du client de l’Accès global sécurisé.

DNS sécurisé désactivé dans les navigateurs (Microsoft Edge, Chrome, Firefox)

Vérifiez que le DNS sécurisé est désactivé pour chacun des navigateurs suivants :

DNS sécurisé désactivé dans Microsoft Edge

Pour désactiver DNS sur HTTPS dans Microsoft Edge :

- Lancez Microsoft Edge.

- Ouvrez le menu Paramètres et bien plus encore et sélectionnez Paramètres.

- Sélectionnez Confidentialité, recherche et services.

- Dans la section Sécurité, désactivez l’option Utiliser un DNS sécurisé pour spécifier comment rechercher l’adresse réseau des sites web.

DNS sécurisé désactivé dans Chrome

Pour désactiver DNS sur HTTPS dans Google Chrome :

- Ouvrez Chrome.

- Sélectionnez Personnaliser et contrôler Google Chrome, puis sélectionnez Paramètres.

- Sélectionnez Confidentialité et sécurité.

- Sélectionnez Sécurité.

- Dans la section Avancé, désactivez l’option Utiliser un DNS sécurisé.

DNS sécurisé désactivé dans Firefox

Pour désactiver DNS sur HTTPS dans Mozilla Firefox :

- Ouvrez Firefox.

- Sélectionnez le bouton Ouvrir le menu de l’application, puis cliquez sur Paramètres.

- Sélectionnez Confidentialité et sécurité.

- Dans la section DNS sur HTTPS, sélectionnez Désactivé.

Le DNS répond

Ce test vérifie si le serveur DNS configuré pour Windows renvoie une réponse DNS.

Si ce test échoue :

- Suspendez momentanément le client de l’Accès global sécurisé.

- Vérifiez si le serveur DNS configuré pour Windows est accessible. Par exemple, essayez de résoudre « microsoft.com » à l’aide de l’outil

nslookup. - Vérifiez qu’aucun pare-feu ne bloque le trafic vers le serveur DNS.

- Configurez un autre serveur DNS et effectuez le test à nouveau.

- Réactivez le client de l’Accès global sécurisé.

Adresse IP magique reçue

Cette vérification contrôle que le client est en mesure d’acquérir du trafic à partir d’un nom de domaine complet.

Si le test échoue :

- Redémarrez le client et effectuez le test à nouveau.

- Redémarrez Windows. Cette étape peut être nécessaire dans de rares cas pour supprimer le cache volatile.

Jeton mis en cache

Ce test vérifie que le client s’est correctement authentifié auprès de Microsoft Entra.

Si le test de jeton mis en cache échoue :

- Vérifiez que les services et le pilote sont en cours d’exécution.

- Vérifiez que l’icône est visible dans la zone de notification.

- Si la notification de connexion s’affiche, sélectionnez Se connecter.

- Si la notification de connexion n’apparaît pas, vérifiez si celle-ci se trouve dans le centre de notifications et sélectionnez Se connecter.

- Connectez-vous avec un utilisateur membre du même locataire Microsoft Entra que celui auquel l’appareil est joint.

- Vérifiez la connexion réseau.

- Pointez sur l’icône de la zone de notification et vérifiez que le client n’est pas désactivé par votre organisation.

- Redémarrez le client et attendez quelques secondes.

- Vérifiez la présence d’erreurs dans l’observateur d’événements.

IPv4 préféré

L’Accès global sécurisé ne prend pas encore en charge l’acquisition du trafic pour les destinations avec des adresses IPv6. Nous vous recommandons de configurer le client de manière à préférer IPv4 à IPv6, si :

- Le profil de transfert est configuré pour acquérir le trafic par IPv4 (par opposition à un nom de domaine complet).

- Le nom de domaine complet résolu pour cette adresse IP est également résolu en adresse IPv6.

Pour configurer le client de manière à préférer IPv4 à IPv6, définissez la clé de Registre suivante :

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip6\Parameters\ Name: DisabledComponents Type: REG_DWORD Value: 0x20 (Hex)

Important

Les modifications apportées à cette valeur de Registre nécessitent un redémarrage de l’ordinateur. Pour plus d’informations, consultez Instructions relatives à la configuration d’IPv6 dans Windows pour les utilisateurs avancés.

Nom d’hôte de périphérie résolu par DNS

Ce test vérifie tous les types de trafic actifs : Microsoft 365, Accès privé et Accès à internet. Si ce test échoue, le DNS ne peut pas résoudre les noms d’hôte du service cloud d’Accès global sécurisé, et par conséquent, le service n’est pas accessible. L’échec de ce test peut être dû à un problème de connexion à internet ou à un serveur DNS qui ne résout pas les noms d’hôte internet publics.

Pour vérifier que la résolution du nom d’hôte fonctionne correctement :

- Suspendez le client.

- Exécutez la commande PowerShell :

Resolve-DnsName -Name <edge's FQDN> - Si la résolution du nom d’hôte échoue, essayez d’exécuter :

Resolve-DnsName -Name microsoft.com - Vérifiez que les serveurs DNS sont configurés pour cet ordinateur :

ipconfig /all - Si les étapes précédentes ne résolvent pas le problème, envisagez de définir un autre serveur DNS public.

La périphérie est accessible

Ce test vérifie tous les types de trafic actifs : Microsoft 365, Accès privé et Accès à internet. Si ce test échoue, c’est que l’appareil n’a pas de connexion réseau au service cloud d’Accès global sécurisé.

Si le test échoue :

- Vérifiez que l’appareil dispose d’un connexion à internet.

- Vérifiez que le pare-feu ou le proxy ne bloque pas votre connexion à la périphérie.

- Vérifier que IPv4 est actif sur l’appareil. Actuellement, la périphérie fonctionne uniquement avec une adresse IPv4.

- Arrêtez le client et réessayez la commande

Test-NetConnection -ComputerName <edge's fqdn> -Port 443. - Essayez la commande PowerShell sur un autre appareil connecté à internet à partir d’un réseau public.

Proxy désactivé

Ce test vérifie si le proxy est configuré sur l’appareil. Si l’appareil de l’utilisateur final est configuré pour utiliser un proxy pour le trafic sortant vers internet, vous devez exclure les adresses IP/les noms de domaine complets de destination acquis par le client à l’aide d’un fichier PAC (Proxy Auto-Configuration) ou du protocole WPAD (Web Proxy Auto-Discovery).

Modifier le fichier PAC

Ajoutez les adresses IP/noms de domaine complets à tunneliser vers la périphérie de l’Accès global sécurisé en tant qu’exclusions dans le fichier PAC, afin que les requêtes HTTP pour ces destinations ne soient pas redirigées vers le proxy. (Ces adresses IP/noms de domaine complets sont également configurées pour tunneliser l’Accès global sécurisé dans le profil de transfert.) Pour afficher correctement le statut de l’intégrité du client, ajoutez le nom de domaine complet utilisé pour l’analyse de l’intégrité à la liste des exclusions : .edgediagnostic.globalsecureaccess.microsoft.com.

Exemple de fichier PAC contenant des exclusions :

function FindProxyForURL(url, host) {

if (isPlainHostName(host) ||

dnsDomainIs(host, ".edgediagnostic.globalsecureaccess.microsoft.com") || //tunneled

dnsDomainIs(host, ".contoso.com") || //tunneled

dnsDomainIs(host, ".fabrikam.com")) // tunneled

return "DIRECT"; // For tunneled destinations, use "DIRECT" connection (and not the proxy)

else // for all other destinations

return "PROXY 10.1.0.10:8080"; // route the traffic to the proxy.

}

Ajouter une variable système

Configurer le client de l’Accès global sécurisé pour acheminer le trafic de l’Accès global sécurisé via un proxy :

- Définissez une variable d’environnement système dans Windows nommée

grpc_proxysur la valeur de l’adresse du proxy. Par exemple :http://10.1.0.10:8080. - Redémarrez le client de l’Accès global sécurisé.

Aucun commutateur virtuel externe Hyper-V n’a été détecté

Prise en charge d’Hyper-V :

- Commutateur virtuel externe : le client Windows Accès global sécurisé ne prend pas en charge les machines hôtes ayant un commutateur virtuel externe Hyper-V. Toutefois, vous pouvez installer le client sur les machines virtuelles pour tunneliser le trafic vers Accès global sécurisé.

- Commutateur virtuel interne : vous pouvez installer le client Windows Accès global sécurisé sur les machines hôtes et invitées. Le client tunnelise uniquement le trafic réseau de la machine sur laquelle il est installé. En d’autres termes, un client installé sur une machine hôte ne tunnelise pas le trafic réseau des machines invitées.

Le client Windows Accès global sécurisé prend en charge l’offre Machines virtuelles Azure.

Le client Windows Accès global sécurisé prend en charge Azure Virtual Desktop.

Remarque

AVD multisession n’est pas pris en charge.

Tunneling réussi

Ce test vérifie chaque profil de trafic actif dans le profil de transfert (Microsoft 365, Accès privé et Accès à internet) pour vérifier que les connexions au service d’intégrité du canal correspondant sont correctement tunnelisées.

Si ce test échoue :

- Vérifiez la présence d’erreurs dans l’observateur d’événements.

- Redémarrez le client et réessayez.

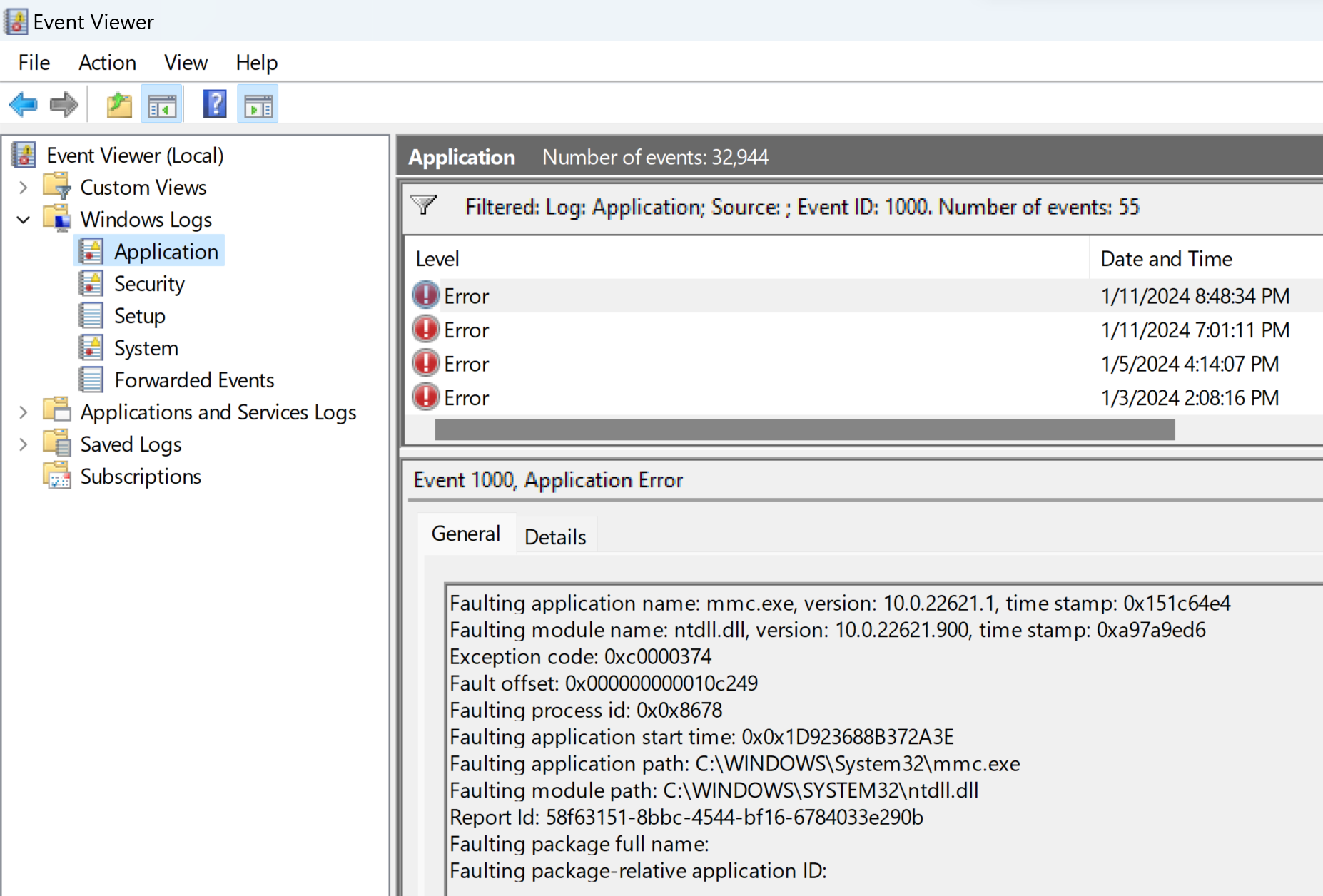

Les processus de l’Accès global sécurisé fonctionnent correctement (dernières 24 heures)

Si ce test échoue, cela signifie qu’au moins un processus du client s’est interrompu au cours des 24 dernières heures.

Si tous les autres tests réussissent, le client doit être actuellement en train de fonctionner. Toutefois, il peut être utile d’examiner le fichier de vidage du processus afin d’augmenter la stabilité à l’avenir et de mieux comprendre pourquoi le processus s’est arrêté.

Pour examiner le fichier de vidage du processus lorsqu’un processus s’interrompt :

- Configurer les vidages en mode utilisateur :

- Ajoutez la clé de Registre suivante :

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\Windows Error Reporting\LocalDumps - Ajoutez une valeur de Registre

REG_SZ DumpFolderet définissez ses données sur le DumpFolder existant dans lequel vous souhaitez enregistrer le fichier de vidage.

- Ajoutez la clé de Registre suivante :

- Reproduisez le problème pour créer un nouveau fichier de vidage dans le DumpFolder sélectionné.

- Ouvrez un ticket auprès du support Microsoft et joignez-y le fichier de vidage et les étapes à suivre pour reproduire le problème.

- Passez en revue les journaux de l’observateur d’événements et filtrez les événements d’incidents (filtrer les journaux actuels : ID d’événement = 1000).

- Enregistrez le journal filtré sous forme de fichier et joignez le fichier journal au ticket de support.

QUIC n’est pas pris en charge pour l’accès à internet

Étant donné que QUIC n’est pas encore pris en charge pour l’accès à internet, le trafic vers les ports 80 UDP et 443 UDP ne peut pas être tunnelisé.

Conseil

QUIC est actuellement pris en charge dans les charges de travail Accès privé et Microsoft 365.

Les administrateurs peuvent désactiver le protocole QUIC, ce qui force les clients à revenir au protocole HTTPS sur TCP, qui est entièrement pris en charge dans l’accès à internet.

QUIC désactivé dans Microsoft Edge

Pour désactiver QUIC dans Microsoft Edge :

- Ouvrez Microsoft Edge.

- Collez

edge://flags/#enable-quicdans la barre d’adresses. - Définissez le Protocole QUIC expérimental sur Désactivé dans la liste déroulante.

QUIC désactivé dans Chrome

Pour désactiver QUIC dans Google Chrome :

- Ouvrez Google Chrome.

- Collez

chrome://flags/#enable-quicdans la barre d’adresses. - Définissez le Protocole QUIC expérimental sur Désactivé dans la liste déroulante.

QUIC désactivé dans Mozilla Firefox

Pour désactiver QUIC dans Mozilla Firefox :

- Ouvrez Firefox.

- Collez

about:configdans la barre d’adresses. - Dans le champ Recherche de nom de préférence, collez

network.http.http3.enable. - Définissez l’option network.http.http3.enable sur false.