Résoudre les problèmes liés au client de l’Accès global sécurisé : diagnostics avancés

Ce document fournit des conseils sur la résolution des problèmes liés au client de l’Accès global sécurisé. Il explore chaque onglet de l’utilitaire Diagnostics avancés.

Introduction

Le client de l’Accès global sécurisé s’exécute en arrière-plan et achemine le trafic réseau approprié vers l’Accès global sécurisé. Il ne nécessite pas d’interaction utilisateur. L’outil de diagnostics avancés rend le comportement du client visible pour l’administrateur et aide à résoudre les problèmes.

Lancer l’outil de diagnostics avancés

Pour lancer l’outil de diagnostics avancés :

- Dans la zone de notification, cliquez avec le bouton droit sur l’icône du client de l’Accès global sécurisé.

- Sélectionnez diagnostics avancés. S’il est activé, le contrôle de compte d’utilisateur demande l’élévation des privilèges.

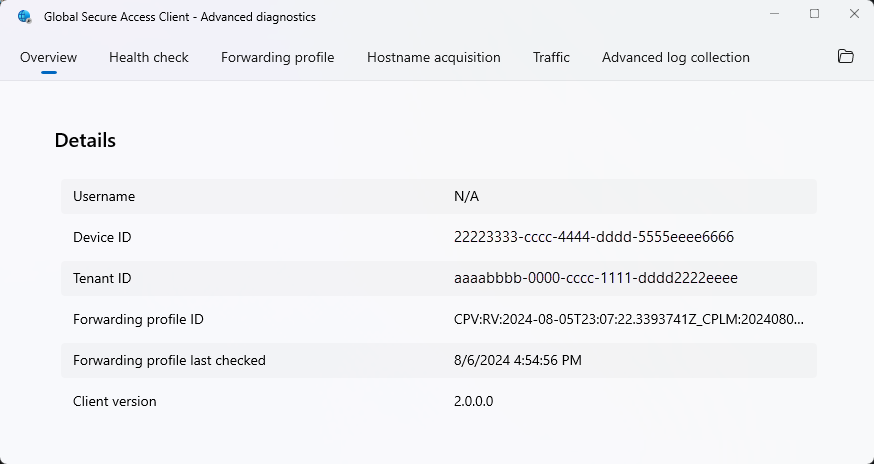

Onglet Vue d’ensemble

L’onglet Vue d’ensemble de l’outil de diagnostics avancés affiche des détails de configuration généraux concernant le client de l’Accès global sécurisé :

- Nom d’utilisateur : nom d’utilisateur principal Microsoft Entra de l’utilisateur qui s’est authentifié auprès du client.

- ID de l’appareil : ID de l’appareil dans Microsoft Entra. L’appareil doit être joint au locataire.

- ID du locataire : ID du locataire vers lequel le client pointe. Il s’agit du même locataire que celui auquel l’appareil est joint.

- ID du profil de transfert : ID du profil de transfert actuellement utilisé par le client.

- Dernière vérification du profil de transfert : heure à laquelle le client a vérifié pour la dernière fois si le profil de transfert est à jour.

- Version du client : version du client de l’Accès global sécurisé actuellement installé sur l’appareil.

Onglet Vérification de l’intégrité

L’onglet Vérification de l’intégrité exécute des tests courants pour vérifier que le client fonctionne correctement et que ses composants sont en cours d’exécution. Pour une couverture plus approfondie de l’onglet Vérification de l’intégrité, consultez Résoudre les problèmes liés au client de l’Accès global sécurisé : onglet Vérification de l’intégrité.

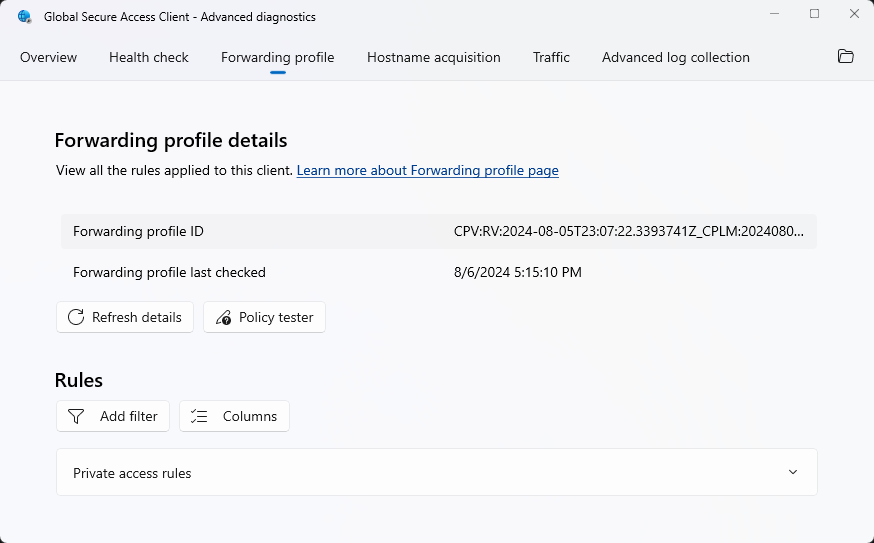

Onglet Profil de transfert

L’onglet Profil de transfert affiche la liste des règles actives actuelles définies pour le profil de transfert. Cet onglet contient les informations suivantes :

- ID du profil de transfert : ID du profil de transfert actuellement utilisé par le client.

- Dernière vérification du profil de transfert : heure à laquelle le client a vérifié pour la dernière fois si le profil de transfert est à jour.

- Détails d’actualisation : sélectionnez cette option pour recharger les données de transfert à partir du cache du client (si celles-ci ont été mises à jour depuis la dernière actualisation).

- Testeur de stratégie : sélectionnez cette option pour afficher la règle active d’une connexion vers une destination spécifique.

- Ajouter un filtre : sélectionnez cette option pour définir des filtres pour afficher uniquement un sous-ensemble de règles en fonction d’un ensemble spécifique de propriétés de filtre.

- Colonnes : sélectionnez cette option pour choisir les colonnes à afficher dans le tableau.

La section Règles affiche la liste des règles regroupées par charge de travail (règles de M365, règles de l’accès privé, règles de l’accès internet). Cette liste inclut uniquement les règles des charges de travail activées dans votre locataire.

Conseil

Si une règle contient plusieurs destinations, telles qu’un nom de domaine complet (FQDN) ou une plage d’adresses IP, la règle s’étendra sur plusieurs lignes, avec une ligne pour chaque destination.

Pour chaque règle, les colonnes disponibles sont les suivantes :

- Priorité : priorité de la règle. Les règles avec une priorité plus élevée (valeur numérique plus petite) sont prioritaires sur les règles dont la priorité est inférieure.

- Destination (adresse IP/nom de domaine complet) : destination du trafic par nom de domaine complet ou par adresse IP.

- Protocole : protocole réseau pour le trafic (TCP ou UDP).

- Port : port de destination du trafic.

- Action : action effectuée par le client lorsque le trafic sortant de l’appareil correspond à la destination, au protocole et au port. Les actions prises en charge sont tunnelisation (routage vers l’Accès global sécurisé) ou contournement (accède directement à la destination).

- Renforcement : action effectuée lorsque le trafic doit être tunnelisé (routage vers l’Accès global sécurisé), mais que la connexion au service cloud échoue. Les actions de renforcement prises en charge sont le blocage (supprimer la connexion) ou le contournement (laisser la connexion accéder directement au réseau).

- ID de règle : identificateur unique de la règle dans le profil de transfert.

- ID d’application : ID de l’application privée associée à la règle. Cette colonne est pertinente uniquement pour les applications privées.

Onglet Acquisition de noms d’hôtes

L’onglet Acquisition de noms d’hôtes permet de collecter une liste en temps réel des noms d’hôtes acquis par le client, en fonction des règles de nom de domaine complet dans le profil de transfert. Chaque nom d’hôte est affiché dans une nouvelle ligne.

- Commencer à collecter : sélectionnez cette option pour commencer à collecter les noms d’hôtes acquis en temps réel.

- Exporter le fichier CSV : sélectionnez cette option pour exporter la liste des noms d’hôtes acquis vers un fichier CSV.

- Effacer le tableau : sélectionnez cette option pour effacer les noms d’hôtes acquis affichés dans le tableau.

- Ajouter un filtre : sélectionnez cette option pour définir des filtres pour afficher uniquement un sous-ensemble des noms d’hôtes acquis en fonction d’un ensemble spécifique de propriétés de filtre.

- Colonnes : sélectionnez cette option pour choisir les colonnes à afficher dans le tableau.

Pour chaque nom d’hôte, les colonnes disponibles sont les suivantes :

- Horodatage : date et heure de chaque acquisition de nom d’hôte de nom de domaine complet.

- Nom de domaine complet : nom de domaine complet du nom d’hôte acquis.

- Adresse IP générée : adresse IP générée par le client à des fins internes. Cette adresse IP est affichée dans l’onglet Trafic pour les connexions établies vers le nom de domaine complet correspondant.

- Acquis : affiche Oui ou Non pour indiquer si un nom de domaine complet correspond à une règle dans le profil de transfert.

- Adresse IP d’origine : la première adresse IPv4 dans la réponse DNS à la requête du nom de domaine complet. Si le serveur DNS vers lequel l’appareil de l’utilisateur final pointe ne renvoie pas d’adresse IPv4 pour la requête, la colonne de l’adresse IP d’origine reste vide.

Onglet Trafic

L’onglet Trafic permet de collecter une liste des connexions ouvertes par l’appareil en temps réel, en fonction des règles dans le profil de transfert. Chaque connexion s’affiche dans une nouvelle ligne.

- Commencer à collecter : sélectionnez cette option pour commencer à collecter les connexions en temps réel.

- Exporter le fichier CSV : sélectionnez cette option pour exporter la liste des connexions vers un fichier CSV.

- Effacer le tableau : sélectionnez cette option pour effacer les connexions affichées dans le tableau.

- Ajouter un filtre : sélectionnez cette option pour définir des filtres pour afficher uniquement un sous-ensemble de connexions en fonction d’un ensemble spécifique de propriétés de filtre.

- Colonnes : sélectionnez cette option pour choisir les colonnes à afficher dans le tableau.

Pour chaque connexion, les colonnes disponibles sont les suivantes :

- Horodatage de début : heure à laquelle le système d’exploitation a ouvert la connexion.

- Horodatage de fin : heure à laquelle le système d’exploitation a fermé la connexion.

- Statut de la connexion : indique si la connexion est toujours active ou si elle est déjà fermée.

- Protocole : protocole réseau pour la connexion (TCP ou UDP).

- Nom de domaine complet de destination : nom de domaine complet de destination pour la connexion.

- Port source : port source de la connexion.

- Adresse IP de destination : adresse IP de destination de la connexion.

- Port de destination : port de destination de la connexion.

- ID de vecteur de corrélation : ID unique attribué à chaque connexion pouvant être corrélé avec les journaux de trafic de l’Accès global sécurisé dans le portail. Le support Microsoft peut également utiliser cet ID pour examiner des journaux internes liés à une connexion spécifique.

- Nom du processus : nom du processus qui a ouvert la connexion.

- ID du processus : numéro d’ID du processus qui a ouvert la connexion.

- Octets envoyés : nombre d’octets envoyés de l’appareil à la destination.

- Octets reçus : nombre d’octets reçus par l’appareil à partir de la destination.

- Canal : canal auquel la connexion a été tunnelisée. Cela peut être Microsoft 365, l’Accès privé ou l’Accès internet.

- ID de flux : numéro d’ID interne de la connexion.

- ID de règle: identificateur de la règle de profil de transfert utilisée pour déterminer les actions de cette connexion.

-

Action : action effectuée pour cette connexion. Les actions possibles sont les suivantes :

- Tunnelisation : le client a tunnelisé la connexion au service d’Accès global sécurisé dans le cloud.

- Contournement : la connexion accède directement à la destination via le réseau de l’appareil sans intervention du client.

- Bloquer : le client a bloqué la connexion (possible uniquement en mode renforcement).

- Renforcement : indique si le renforcement a été appliqué à cette connexion. Peut être Oui ou Non. Le renforcement s’applique lorsque le service d’Accès global sécurisé n’est pas accessible à partir de l’appareil.

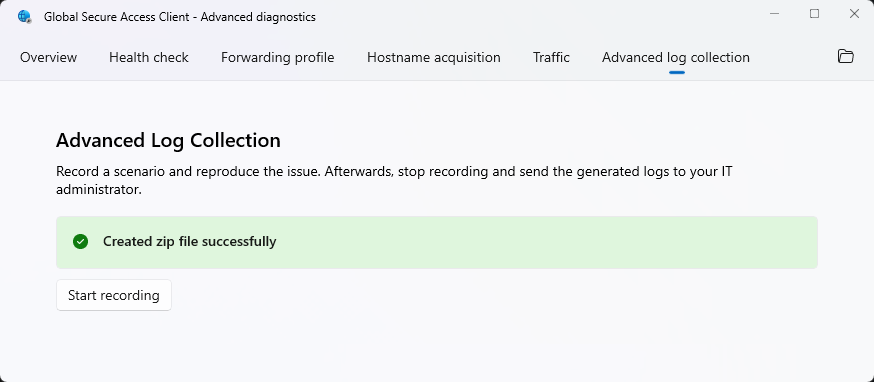

Onglet Collecte de journaux avancée

L’onglet Collecte de journaux avancée permet de collecter des journaux détaillés du client, des systèmes d’exploitation et du trafic réseau au cours d’une période spécifique. Les journaux sont archivés dans un fichier ZIP qui peut être envoyé à l’administrateur ou au support Microsoft à des fins d’examen.

- Démarrer l’enregistrement : sélectionnez cette option pour commencer à enregistrer les journaux détaillés. Vous devez reproduire le problème lors de l’enregistrement. Si vous ne pouvez pas reproduire le problème à volonté, demandez aux utilisateurs de collecter les journaux autant que nécessaire jusqu’à ce que le problème réapparaisse. La collecte de journaux inclura plusieurs heures d'activité d'accès sécurisé mondial.

- Arrêter l’enregistrement : après avoir reproduit le problème, sélectionnez ce bouton pour arrêter l’enregistrement et enregistrer les journaux collectés dans un fichier ZIP. Partagez le fichier ZIP avec le support afin d’obtenir de l’assistance pour résoudre les problèmes.

Lorsque vous arrêtez la collecte de journaux avancée, le dossier contenant les fichiers journaux s’ouvre. Par défaut, ce dossier est C :\Program Files\Global Secure Access Client\Logs. Le dossier contient un fichier zip ainsi que deux fichiers ETL (Event Trace Log). Si nécessaire, vous pouvez supprimer les fichiers zip une fois les problèmes résolus, mais il est préférable de laisser les fichiers ETL. Il s’agit de journaux circulaires et de leur suppression peuvent créer des problèmes avec la collecte de journaux ultérieure.

Les fichiers suivants sont collectés :

| Fichier | Description | ||

|---|---|---|---|

| Application-Crash.evtx | Journal des applications filtré par ID d’événement 1001. Ce journal est utile lorsque les services se bloquent. | ||

| BindingNetworkDrivers.txt | Résultat de «Get-NetAdapterBinding -AllBindings -IncludeHidden », affichant tous les modules associés aux adaptateurs réseau. Ce résultat est utile pour identifier si les pilotes non-Microsoft sont liés à la pile réseau. | ||

| ClientChecker.log | Résultats des contrôles de santé du client Global Secure Access. Ces résultats sont plus faciles à analyser si vous chargez le fichier zip dans le client Global Secure Access (consultez [Analyser les journaux du client Global Secure Access sur un dispositif différent de celui où ils ont été collectés](dépannage-global-secure-access-client-advanced-diagnostics.md#Analyser les journaux du client Global Secure Access sur un dispositif différent de celui où ils ont été collectés) | ||

| DeviceInformation.log | Variables d’environnement, notamment la version du système d’exploitation et la version du client Accès sécurisé global. | ||

| dsregcmd.txt | Sortie de dsregcmd /status indiquant l'état de l'appareil, y compris Microsoft Entra Joined, Hybrid Joined, les détails du PRT et les détails de Windows Hello for Business | ||

| filterDriver.txt | Filtres de la plateforme de filtrage Windows | ||

| ForwardingProfile.json | La stratégie json qui a été remise au client Global Secure Access inclut l'adresse IP du service d'accès sécurisé global auquel votre client se connecte (*.globalsecureaccess.microsoft.com), ainsi que les règles du profil de transfert. | ||

| GlobalSecureAccess-Boot-Trace.etl | Journalisation du débogage du client Global Secure Access | ||

| GlobalSecureAccess-Boot-Trace.etl | Journalisation du débogage du client Accès sécurisé global | ||

| Plusieurs fichiers .reg | Exportations du registre du client Global Secure Access | ||

| Hôtes | Fichier hôte | ||

| installedPrograms.txt | Applications installées par Windows, qui peuvent être utiles pour comprendre ce qui peut entraîner des problèmes | ||

| ipconfig.txt | Ipconfig /toutes les sorties, y compris l’adresse IP et les serveurs DNS qui ont été affectés à l’appareil | ||

| Kerberos_info.txt | Sortie de klist, klist tgt et klist cloud_debug. Cette sortie est utile pour résoudre les problèmes Kerberos et l'authentification unique (SSO) avec Windows Hello Entreprise. | ||

| LogsCollectorLog.log et LogsCollectorLog.log.x | Journaux du processus lui-même de collecte de journaux. Ces journaux sont utiles si vous rencontrez des problèmes avec la collecte de logs de Global Secure Access. | ||

| Multiple .evtx | Exportations de plusieurs journaux d’événements Windows | ||

| NetworkInformation.log | Sortie de la commande route print, de la table NRPT (Name Resolution Policy Table) et des résultats de latence pour le test de connectivité Global Secure Access. Cette sortie est utile pour résoudre les problèmes NRPT. | ||

| RunningProcesses.log | Processus en cours d’exécution | ||

| systeminfo.txt | Informations système, notamment le matériel, les versions du système d’exploitation et les correctifs | ||

| systemWideProxy.txt | Sortie de netsh winhttp show proxy | ||

| proxyConfiguréParUtilisateur | Sortie des paramètres de proxy dans le Registre | ||

| userSessions.txt | Liste des sessions utilisateur | ||

| DNSClient.etl | Logs du client DNS. Ces journaux d’activité sont utiles pour diagnostiquer les problèmes de résolution DNS. Ouvrez avec la visionneuse du journal des événements ou filtrez les noms spécifiques d’intérêt avec PowerShell : Get-WinEvent -Path .\DNSClient.etl -Oldest | où le message -Match doit être remplacé par le nom/nom de domaine complet (FQDN) | Out-GridView |

| InternetDebug.etl | Journaux collectés à l'aide de la commande « netsh trace start scenario=internetClient_dbg capture=yes persistent=yes » | ||

| NetworkTrace.etl | Capture de paquets prise avec pktmon | ||

| NetworkTrace.pcap | Capture réseau incluant le trafic à l’intérieur du tunnel | ||

| NetworkTrace.txt | Trace Pkmon au format texte | ||

| wfplog.cab | Journaux de la plateforme de filtrage Windows |

Filtres d’analyseur de trafic réseau utiles

Dans certains cas, vous devrez peut-être examiner le trafic dans le tunnel de service Global Secure Access. Par défaut, une capture réseau affiche uniquement le trafic chiffré. Au lieu de cela, analysez la capture réseau créée par la collecte avancée de journaux de Global Secure Access dans un analyseur de trafic réseau.

Analyser les journaux d’Accès sécurisé global d'un client sur un appareil différent de celui où ils ont été collectés.

Dans de nombreux cas, vous devrez peut-être analyser les données collectées par vos utilisateurs à l’aide de votre propre appareil. Pour ce faire, ouvrez le client Global Secure Access sur votre appareil, ouvrez l’outil Diagnostic avancé, puis cliquez sur l’icône de dossier à l’extrême droite de la barre de menus. À partir de là, vous pouvez accéder au fichier zip ou au fichier GlobalSecureAccess-Trace.etl. Le chargement du fichier zip charge également des informations, notamment l’ID de locataire, l’ID d’appareil, la version du client, le contrôle d’intégrité et le transfert des règles de profil comme si vous résolvez des problèmes localement sur l’appareil utilisé pour la collecte de données.