Gérer les règles d’appartenance dynamique aux groupes dans Microsoft Entra ID

Vous pouvez créer des règles basées sur des attributs et applicables à des utilisateurs ou à des appareils pour activer l’appartenance dynamique aux groupes dans Microsoft Entra ID, qui fait partie de Microsoft Entra. Vous pouvez ajouter et supprimer automatiquement l’appartenance dynamique aux groupes à l’aide de règles d’appartenance basées sur les attributs de membre. Dans Microsoft Entra, un locataire peut avoir au maximum 15 000 groupes dynamiques.

Cet article détaille les propriétés et la syntaxe à utiliser pour créer des règles d’appartenance dynamique aux groupes basées sur des utilisateurs ou des appareils.

Remarque

Les groupes de sécurité peuvent être utilisés pour des appareils ou des utilisateurs, mais les groupes Microsoft 365 ne peuvent contenir que des utilisateurs.

Lorsque les attributs d’un utilisateur ou d’un appareil changent, le système évalue toutes les règles d’appartenance dynamique aux groupes d’un répertoire pour voir si la modification déclenche des ajouts ou suppressions de groupes. Si un utilisateur ou un appareil respecte une règle d’un groupe, il est ajouté en tant que membre de ce groupe. S’il ne répond plus à la règle, il est supprimé. Vous ne pouvez pas ajouter ni supprimer manuellement un membre d’un groupe dynamique.

- Vous pouvez créer un groupe dynamique pour des appareils ou des utilisateurs, mais vous ne pouvez pas créer une règle qui contienne à la fois des utilisateurs et des appareils.

- Vous ne pouvez pas créer un groupe d’appartenance d’appareils basé sur les attributs utilisateur du propriétaire de l’appareil. Des règles d’appartenance d’appareil ne peuvent référencer que des attributs d’appareils.

Remarque

Cette fonctionnalité nécessite une licence Microsoft Entra ID P1 ou Intune pour l’Éducation pour chaque utilisateur unique membre d’un ou de plusieurs groupes dynamiques. Vous n’avez pas à attribuer des licences aux utilisateurs pour qu’ils soient membres de groupes dynamiques. Toutefois, vous devez disposer du nombre minimal de licences dans l’organisation Microsoft Entra pour couvrir tous les utilisateurs de ce type. Par exemple, si vous avez 1 000 utilisateurs uniques dans l’ensemble des groupes dynamiques de votre organisation, vous aurez besoin d’au moins 1 000 licences Microsoft Entra ID P1 pour répondre aux exigences. Aucune licence n’est requise pour les appareils qui sont membres d’un groupe dynamique basé sur un appareil.

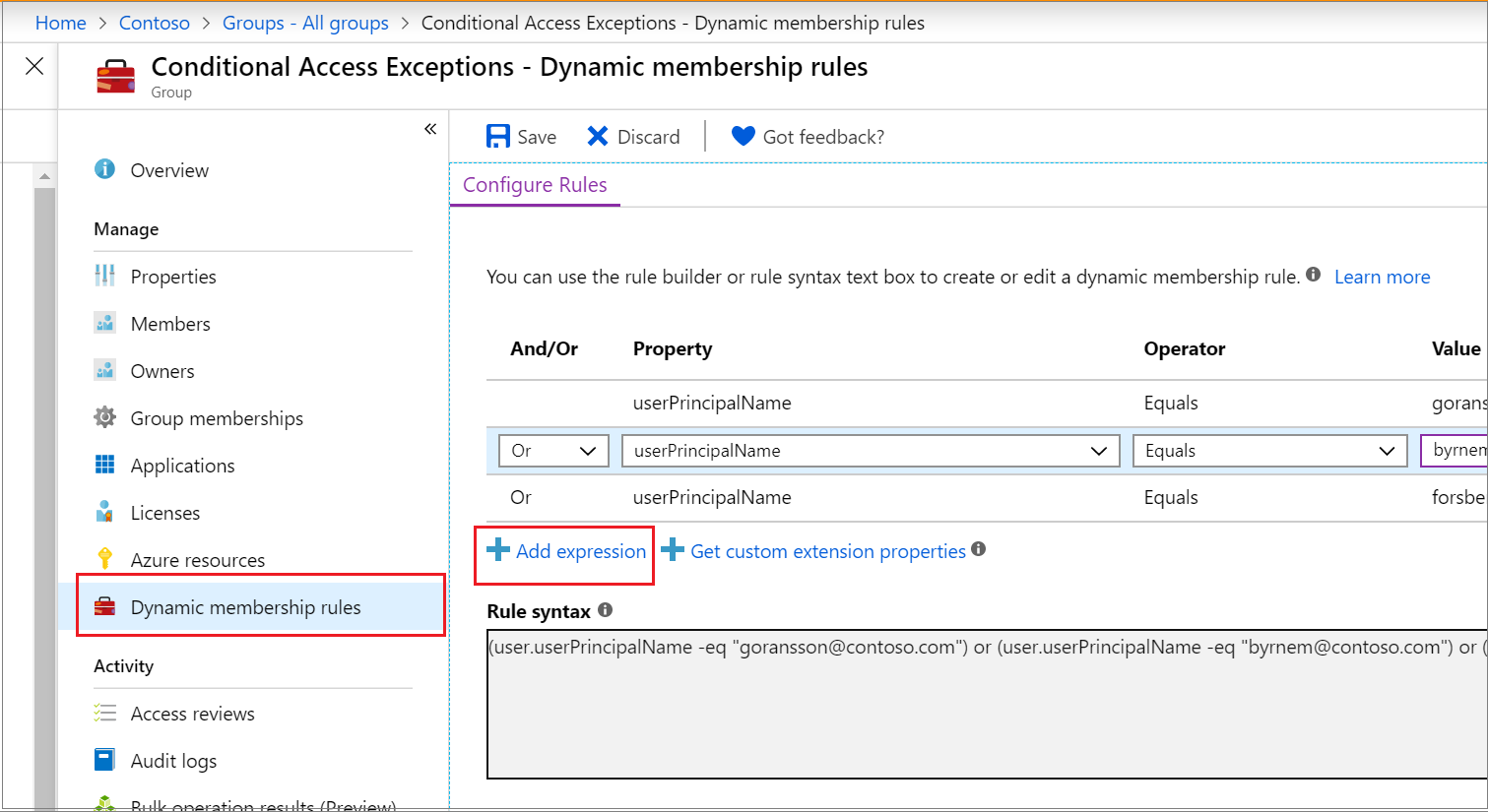

Générateur de règles dans le portail Azure

Microsoft Entra ID fournit un générateur de règles pour créer et mettre à jour plus rapidement vos règles importantes. Le générateur de règles prend en charge la construction de jusqu’à cinq expressions. Le générateur de règles facilite la création d’une règle avec quelques expressions simples. Toutefois, il ne peut pas être utilisé pour reproduire chaque règle. Si le générateur de règles ne prend pas en charge la règle que vous souhaitez créer, vous pouvez utiliser la zone de texte.

Voici quelques exemples de règles ou de syntaxes avancées qui nécessitent l'utilisation de la zone de texte :

- Règle avec plus de cinq expressions

- Règle de collaborateurs directs

- Règles avec l'opérateur -contains ou -notContains

- Définition de la priorité des opérateurs

- Règles avec des expressions complexes, par exemple

(user.proxyAddresses -any (_ -startsWith "contoso"))

Notes

Le générateur de règles peut ne pas être en mesure d’afficher certaines règles construites dans la zone de texte. Un message peut s’afficher lorsque le générateur de règles n’est pas en mesure d’afficher la règle. Le générateur de règles ne modifie en aucune façon la syntaxe, la validation ou le traitement des règles d’appartenance dynamique aux groupes pris en charge.

Pour obtenir des instructions pas à pas, consultez Créer ou mettre à jour un groupe dynamique.

Syntaxe de règle pour une expression unique

Une expression unique est la forme la plus simple d’une règle d’appartenance, qui ne comprend que les trois parties précitées. Une règle avec une expression unique ressemble à l’exemple suivant : Property Operator Value, où la syntaxe de la propriété est le nom de object.property.

L’exemple suivant illustre une règle d’appartenance correctement construite avec une expression unique :

user.department -eq "Sales"

Les parenthèses sont facultatives pour une expression unique. La longueur totale du corps de votre règle d’appartenance ne peut pas dépasser 3 072 caractères.

Construction du corps d’une règle d’appartenance

Une règle d’appartenance qui remplit automatiquement un groupe d’utilisateurs ou d’appareils est une expression binaire qui génère un résultat vrai ou faux. Les trois parties d’une règle simple sont les suivantes :

- Propriété

- Opérateur

- Valeur

L’ordre des parties au sein d’une expression est important pour éviter les erreurs de syntaxe.

Propriétés prises en charge

Il existe trois types de propriétés utilisables pour construire une règle d’appartenance.

- Boolean

- Date/Heure

- Chaîne

- Collection de chaînes

Les propriétés utilisateur que vous pouvez utiliser pour créer une expression unique sont les suivantes.

Propriétés de type booléen

| Propriétés | Valeurs autorisées | Usage |

|---|---|---|

| accountEnabled | true false | user.accountEnabled -eq true |

| dirSyncEnabled | true false | user.dirSyncEnabled -eq true |

Propriétés de type DateHeure

| Propriétés | Valeurs autorisées | Utilisation |

|---|---|---|

| employeeHireDate (préversion) | Toute valeur DateTimeOffset ou mot-clé system.now | user.employeeHireDate -eq "value" |

Propriétés de type chaîne

| Propriétés | Valeurs autorisées | Usage |

|---|---|---|

| city | Toute valeur de chaîne ou null | user.city -eq "value" |

| country | Toute valeur de chaîne ou null | user.country -eq "value" |

| companyName | Toute valeur de chaîne ou null | user.companyName -eq "value" |

| department | Toute valeur de chaîne ou null | user.department -eq "value" |

| displayName | Valeur de chaîne quelconque | user.displayName -eq "value" |

| employeeId | Valeur de chaîne quelconque | user.employeeId -eq "value" user.employeeId -ne null |

| facsimileTelephoneNumber | Toute valeur de chaîne ou null | user.facsimileTelephoneNumber -eq "value" |

| givenName | Toute valeur de chaîne ou null | user.givenName -eq "value" |

| jobTitle | Toute valeur de chaîne ou null | user.jobTitle -eq "value" |

| Toute valeur de chaîne ou null (adresse SMTP de l’utilisateur) | user.mail -eq "value" | |

| mailNickName | Toute valeur de chaîne (alias de messagerie de l’utilisateur) | user.mailNickName -eq "value" |

| memberOf | Toute valeur de chaîne (ID d’objet de groupe valide) | user.memberOf -any (group.objectId -in ['value']) |

| mobile | Toute valeur de chaîne ou null | user.mobile -eq "value" |

| objectId | GUID de l’objet utilisateur | user.objectId -eq « aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb » |

| onPremisesDistinguishedName | Toute valeur de chaîne ou null | user.onPremisesDistinguishedName -eq "value" |

| onPremisesSecurityIdentifier | Identificateur de sécurité (SID) local pour les utilisateurs synchronisés localement vers le cloud. | user.onPremisesSecurityIdentifier -eq "S-1-1-11-1111111111-1111111111-1111111111-1111111" |

| passwordPolicies | None DisableStrongPassword DisablePasswordExpiration DisablePasswordExpiration, DisableStrongPassword |

user.passwordPolicies -eq "DisableStrongPassword" |

| physicalDeliveryOfficeName | Toute valeur de chaîne ou null | user.physicalDeliveryOfficeName -eq "value" |

| postalCode | Toute valeur de chaîne ou null | user.postalCode -eq "value" |

| preferredLanguage | Code ISO 639-1 | user.preferredLanguage -eq "en-US" |

| sipProxyAddress | Toute valeur de chaîne ou null | user.sipProxyAddress -eq "value" |

| state | Toute valeur de chaîne ou null | user.state -eq "value" |

| streetAddress | Toute valeur de chaîne ou null | user.streetAddress -eq "value" |

| surname | Toute valeur de chaîne ou null | user.surname -eq "value" |

| telephoneNumber | Toute valeur de chaîne ou null | user.telephoneNumber -eq "value" |

| usageLocation | Code de pays/région à deux lettres | user.usageLocation -eq "US" |

| userPrincipalName | Valeur de chaîne quelconque | user.userPrincipalName -eq "alias@domain" |

| userType | member guest null | user.userType -eq "Member" |

Propriétés de type collection de chaînes

| Propriétés | Valeurs autorisées | Exemple |

|---|---|---|

| otherMails | Valeur de chaîne quelconque | user.otherMails -startsWith "alias@domain" |

| proxyAddresses | SMTP : alias@domain smtp : alias@domain | user.proxyAddresses -startsWith "SMTP: alias@domain" |

Concernant les propriétés utilisées pour les règles d’appareils, voir Règles pour les appareils.

Opérateurs d’expression pris en charge

Le tableau suivant répertorie tous les opérateurs pris en charge et leur syntaxe pour une expression unique. Les opérateurs peuvent être utilisés avec ou sans le préfixe de trait d’union (-). L’opérateur Contains établit des correspondances partielles de chaînes, les éléments d’une collection ne correspondent pas tous.

| Opérateur | Syntaxe |

|---|---|

| Non égal à | -ne |

| Égal à | -eq |

| Ne commence pas par | -notStartsWith |

| Starts With | -startsWith |

| Ne contient pas | -notContains |

| Contient | -contains |

| Ne correspond pas | -notMatch |

| Correspond | -match |

| Dans | -in |

| Pas dans | -notIn |

Utilisation des opérateurs -in et -notIn

Si vous souhaitez comparer la valeur d’un attribut utilisateur par rapport à un nombre de valeurs différentes, vous pouvez utiliser les opérateurs -in ou -notIn. Insérez les symboles de crochet « [ » et «] » au début et à la fin de la liste de valeurs.

Dans l’exemple suivant, l’expression est vraie si la valeur de user.department est égale à l’une des valeurs dans la liste :

user.department -in ["50001","50002","50003","50005","50006","50007","50008","50016","50020","50024","50038","50039","51100"]

Utilisation des opérateurs -le et -ge

Vous pouvez utiliser les opérateurs inférieurs à (-le) ou supérieurs à (-ge) lors de l’utilisation de l’attribut employeeHireDate dans les règles d’appartenance dynamique aux groupes.

Exemples :

user.employeehiredate -ge system.now -plus p1d

user.employeehiredate -le 2020-06-10T18:13:20Z

Utilisation de l’opérateur -match

L’opérateur -match est utilisé pour la correspondance de n’importe quelle expression régulière. Exemples :

user.displayName -match "^Da.*"

Da, Dav, David prennent la valeur true, aDa prend la valeur false.

user.displayName -match ".*vid"

David prend la valeur true, Da prend la valeur false.

Valeurs prises en charge

Les valeurs utilisées dans une expression peuvent être de plusieurs types, à savoir :

- Chaînes

- Booléen : « True », « False »

- Nombres

- Tableaux : tableau de nombres, tableau de chaînes

Lorsque vous spécifiez une valeur dans une expression, il est important d’utiliser la syntaxe correcte pour éviter les erreurs. Voici quelques conseils de syntaxe :

- Les guillemets doubles sont facultatifs, sauf si la valeur est une chaîne.

- Les opérations regex et de chaîne ne sont pas sensibles à la casse.

- Vérifiez que les noms de propriétés sont correctement formatés comme indiqué, car ils sont sensibles à la casse.

- Quand une valeur de chaîne contient des guillemets doubles, les deux guillemets doivent être échappés à l’aide du caractère `. Par exemple, user.department -eq `"Sales`" est la syntaxe appropriée quand « Sales » est la valeur. Les guillemets simples doivent être placés dans une séquence d’échappement à l’aide de deux guillemets simples.

- Vous pouvez également effectuer des vérifications de valeur Null, en utilisant null en tant que valeur. Par exemple,

user.department -eq null.

Utiliser des valeurs Null

Pour spécifier une valeur null dans une règle, vous pouvez utiliser la valeur null.

- Utilisez -eq ou -ne lors de la comparaison de la valeur null dans une expression.

- N’insérez des guillemets autour du mot null que si vous voulez qu’il soit interprété comme une valeur de chaîne littérale.

- L’opérateur -not ne peut pas être utilisé comme un opérateur de comparaison pour la valeur null. Si vous l’utilisez, vous obtenez une erreur, que vous utilisiez une valeur null ou $null.

La manière correcte de référencer la valeur null est la suivante :

user.mail –ne null

Règles comportant plusieurs expressions

Les règles d’appartenance dynamique aux groupes peuvent se composer de plusieurs expressions uniques reliées par les opérateurs logiques -and, -or et -not. Des opérateurs logiques peuvent également être utilisés en combinaison.

Voici des exemples de règles d’appartenance correctement construites avec plusieurs expressions :

(user.department -eq "Sales") -or (user.department -eq "Marketing")

(user.department -eq "Sales") -and -not (user.jobTitle -startsWith "SDE")

Précédence des opérateurs

Tous les opérateurs sont répertoriés ci-dessous par ordre de priorité, du plus élevé au plus bas. Les opérateurs figurant sur une même ligne ont une priorité identique :

-eq -ne -startsWith -notStartsWith -contains -notContains -match –notMatch -in -notIn

-not

-and

-or

-any -all

L’exemple suivant illustre la priorité d’opérateur où deux expressions sont évaluées pour l’utilisateur :

user.department –eq "Marketing" –and user.country –eq "US"

Des parenthèses ne sont nécessaires que lorsque la priorité ne répond pas à vos besoins. Par exemple, si vous souhaitez que department soit évalué en premier, ce qui suit montre comment utiliser des parenthèses pour déterminer l’ordre :

user.country –eq "US" –and (user.department –eq "Marketing" –or user.department –eq "Sales")

Règles avec des expressions complexes

Une règle d’appartenance peut être constituée d’expressions complexes où les propriétés, les opérateurs et les valeurs prennent des formes plus complexes. Des expressions sont considérées comme complexes quand l’une des conditions suivantes est vraie :

- La propriété consiste en une collection de valeurs, plus précisément, des propriétés à valeurs multiples

- Les expressions utilisent les opérateurs -any et -all

- La valeur de l’expression peut être elle-même une ou plusieurs expressions

Propriétés à valeurs multiples

Les propriétés à valeurs multiples sont des collections d’objets du même type. Vous pouvez vous en servir pour créer des règles d’appartenance utilisant les opérateurs -any et -all.

| Propriétés | Valeurs | Usage |

|---|---|---|

| assignedPlans | Chaque objet de la collection affiche les propriétés de chaînes suivantes : capabilityStatus, service, servicePlanId | user.assignedPlans -any (assignedPlan.servicePlanId -eq "aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e" -and assignedPlan.capabilityStatus -eq "Enabled") |

| proxyAddresses | SMTP : alias@domain smtp : alias@domain | (user.proxyAddresses -any (_ -startsWith "contoso")) |

Utilisation des opérateurs -any et -all

Vous pouvez utiliser les opérateurs -any et -all pour appliquer respectivement une condition à un ou tous les objets de la collection.

- -any (respectée lorsqu’au moins un élément de la collection correspond à la condition)

- -all (respectée lorsque tous les éléments de la collection correspondent à la condition)

Exemple 1

assignedPlans est une propriété à valeurs multiples qui répertorie tous les plans de service assignés à l’utilisateur. L’expression ci-dessous sélectionne les utilisateurs qui ont le plan de service (en tant que valeur GUID) Exchange Online (Plan 2), également en état Activé :

user.assignedPlans -any (assignedPlan.servicePlanId -eq "efb87545-963c-4e0d-99df-69c6916d9eb0" -and assignedPlan.capabilityStatus -eq "Enabled")

Vous pouvez utiliser une règle telle que celle-ci afin de regrouper tous les utilisateurs pour lesquels une capacité de Microsoft 365 ou d’un autre service en ligne Microsoft est activée. Vous pourriez ensuite l’appliquer au groupe avec un ensemble de stratégies.

Exemple 2

L’expression suivante sélectionne tous les utilisateurs qui disposent d’un plan de service associé au service Intune (identifié par le nom de service « SCO ») :

user.assignedPlans -any (assignedPlan.service -eq "SCO" -and assignedPlan.capabilityStatus -eq "Enabled")

Exemple 3

L’expression suivante sélectionne tous les utilisateurs qui n’ont pas de plan de service attribué :

user.assignedPlans -all (assignedPlan.servicePlanId -eq null)

Utilisation de la syntaxe de trait de soulignement (_)

La syntaxe de trait de soulignement (_) correspond aux occurrences d’une valeur spécifique dans une des propriétés de collection de chaîne à valeurs multiples pour ajouter des utilisateurs ou des appareils à un groupe dynamique. Elle est utilisée avec les opérateurs -any ou -all.

Voici un exemple d’utilisation du trait de soulignement (_) dans une règle pour ajouter des membres à partir d’user.proxyAddress (le même principe s’applique pour user.otherMails). Cette règle ajoute au groupe n'importe quel utilisateur avec l'adresse proxy contenant « contoso. »

(user.proxyAddresses -any (_ -startsWith "contoso"))

Autres propriétés et les règles communes

Créer une règle « Collaborateurs directs »

Vous pouvez créer un groupe contenant tous les collaborateurs directs d’un responsable. À l’avenir, lorsque les collaborateurs directs du responsable changeront, l’appartenance du groupe sera ajustée automatiquement.

La règle de collaborateurs directs est construite à l’aide de la syntaxe suivante :

Direct Reports for "{objectID_of_manager}"

Voici un exemple de règle valide dans laquelle « aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb » est l’objectID du responsable :

Direct Reports for "aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb"

Les conseils suivants peuvent vous aider à utiliser la règle correctement.

- Manager ID est l’ID d’objet du responsable. Il figure dans le Profil du responsable.

- Pour que la règle fonctionne, vérifiez que la propriété Manager est correctement définie pour les utilisateurs de votre organisation. Vous pouvez vérifier la valeur actuelle dans le Profil de l’utilisateur.

- Cette règle prend en charge uniquement les collaborateurs directs du responsable. En d’autres termes, vous ne peut pas créer de groupe avec les collaborateurs directs du responsable et leurs collaborateurs.

- Cette règle ne peut pas être combinée avec d’autres règles d’appartenance.

Créer une règle « Tous les utilisateurs »

Vous pouvez créer un groupe contenant tous les utilisateurs d’une organisation à l’aide d’une règle d’appartenance. Lors de l’ajout ou de la suppression d’utilisateurs de l’organisation, l’appartenance du groupe est ajustée automatiquement.

La règle « Tous les utilisateurs » est construite à l’aide d’une expression unique utilisant l’opérateur -ne et la valeur null. Cette règle ajoute au groupe les utilisateurs invités B2B et les utilisateurs membres.

user.objectId -ne null

Si vous souhaitez que votre groupe exclue les utilisateurs invités et inclue uniquement les membres de votre organisation, vous pouvez utiliser la syntaxe suivante :

(user.objectId -ne null) -and (user.userType -eq "Member")

Créer une règle « Tous les appareils »

Vous pouvez créer un groupe contenant tous les appareils d’une organisation à l’aide d’une règle d’appartenance. Lors de l’ajout ou de la suppression d’appareils de l’organisation, l’appartenance du groupe est ajustée automatiquement.

La règle « Tous les appareils » est construite à l’aide d’une expression unique utilisant l’opérateur -ne et la valeur null :

device.objectId -ne null

Attributs d’extension et propriétés d’extension personnalisée

Les attributs d’extension et les propriétés d’extension personnalisées sont pris en charge en tant que propriétés de chaîne dans les règles d’appartenance dynamique aux groupes. Les attributs d’extension peuvent être synchronisés à partir de Windows Server Active Directory local ou mis à jour avec Microsoft Graph et prennent le format « ExtensionAttributeX », où X a une valeur de 1 à 15. Les propriétés d’extension à valeurs multiples ne sont pas prises en charge par les règles d’appartenance dynamique aux groupes.

Voici en exemple de règle utilisant un attribut d’extension en tant que propriété :

(user.extensionAttribute15 -eq "Marketing")

Les propriétés d’extension personnalisées peuvent être synchronisées à partir de Windows Server Active Directory local ou d’une application SaaS connectée ou être créées avec Microsoft Graph, et leur format est user.extension_[GUID]_[Attribute], où :

- [GUID] est la version abrégée de l’identificateur unique dans Microsoft Entra ID pour l’application qui a créé la propriété. Elle contient uniquement les caractères 0 à 9 et A à Z

- [Attribute] est le nom attribué à la propriété lors de sa création

Voici un exemple de règle utilisant une propriété d’extension personnalisée :

user.extension_c272a57b722d4eb29bfe327874ae79cb_OfficeNumber -eq "123"

Les propriétés d’extension personnalisées sont également appelées propriétés d’extension Microsoft Entra ou d’annuaire.

Vous pouvez accéder au nom de la propriété personnalisée dans le répertoire en lançant une requête sur une propriété d’utilisateur à l’aide d’Afficheur Graph, et en recherchant le nom de propriété. De plus, vous pouvez maintenant sélectionner le lien Obtenir des propriétés d’extension personnalisées dans le générateur de règles de groupe d’utilisateurs dynamiques pour entrer un ID d’application unique et recevoir la liste complète des propriétés d’extension personnalisées à utiliser lors de la création d’une règle d’appartenance dynamique aux groupes. Vous pouvez également actualiser cette liste afin d’obtenir les nouvelles propriétés d’extension personnalisées pour cette application. Les attributs d’extension et les propriétés d’extension personnalisées doivent provenir des applications de votre abonné.

Pour plus d’informations, consultez Utiliser les attributs dans des groupes dynamiques dans l’article Microsoft Entra Connect Sync : extensions d’annuaire.

Règles pour les appareils

Vous pouvez également créer une règle qui sélectionne des objets d’appareil pour l’appartenance à un groupe. Vous ne pouvez pas avoir à la fois des utilisateurs et des appareils en tant que membres du groupe.

Remarque

L’attribut organizationalUnit n’est plus répertorié et ne doit pas être utilisé. Cette chaîne est définie par Intune dans des cas spécifiques mais n’est pas reconnue par Microsoft Entra ID, donc aucun périphérique n’est ajouté aux groupes en fonction de cet attribut.

L’attribut systemlabels est en lecture seule et ne peut pas être défini avec Intune.

Pour Windows 10, le format correct de l’attribut deviceOSVersion est le suivant : (device.deviceOSVersion -startsWith "10.0.1"). La mise en forme peut être validée avec l’applet de commande PowerShell Get-MgDevice :

Get-MgDevice -Search "displayName:YourMachineNameHere" -ConsistencyLevel eventual | Select-Object -ExpandProperty 'OperatingSystemVersion'

Les attributs d’appareil suivants peuvent être utilisés.

| Attribut d’appareil | Valeurs | Exemple |

|---|---|---|

| accountEnabled | true false | device.accountEnabled -eq true |

| deviceCategory | Un nom de catégorie d’appareil valide. | device.deviceCategory -eq "BYOD" |

| deviceId | un ID d’appareil Microsoft Entra valide | device.deviceId -eq "d4fe7726-5966-431c-b3b8-cddc8fdb717d" |

| deviceManagementAppId | un ID d’application MDM valide dans Microsoft Entra ID | device.deviceManagementAppId -eq "0000000a-0000-0000-c000-000000000000" pour les appareils managés par Microsoft Intune ou "54b943f8-d761-4f8d-951e-9cea1846db5a" pour les appareils co-managés par System Center Configuration Manager |

| deviceManufacturer | Toute valeur de chaîne. | device.deviceManufacturer -eq "Samsung" |

| deviceModel | Toute valeur de chaîne. | device.deviceModel -eq "iPad Air" |

| displayName | Toute valeur de chaîne. | device.displayName -eq "Rob iPhone" |

| deviceOSType | Toute valeur de chaîne. | (device.deviceOSType -eq "iPad") -ou (device.deviceOSType -eq "iOS") device.deviceOSType -startsWith "AndroidEnterprise" device.deviceOSType -eq "AndroidForWork" device.deviceOSType -eq "Windows" |

| deviceOSVersion | Toute valeur de chaîne. | device.deviceOSVersion -eq "9.1" device.deviceOSVersion -startsWith "10.0.1" |

| deviceOwnership | Personnel, Entreprise, Inconnu | device.deviceOwnership -eq "Company" |

| devicePhysicalIds | toute valeur de chaîne utilisée par AutoPilot, par exemple tous les appareils AutoPilot, OrderID ou PurchaseOrderID | device.devicePhysicalIDs -any _ -startsWith "[ZTDId]" (device.devicePhysicalIds -any _ -eq "[OrderID]:179887111881" (device.devicePhysicalIds -any _ -eq "[PurchaseOrderId]:76222342342" |

| deviceTrustType | AzureAD, ServerAD, Workplace | device.deviceTrustType -eq "AzureAD" |

| enrollmentProfileName | Nom du profil d’inscription d’appareil Apple, nom du profil d’inscription d’appareil dédié appartenant à l’entreprise Android Enterprise ou nom du profil Windows Autopilot | device.enrollmentProfileName -eq "DEP iPhones" |

| extensionAttribute1 | Toute valeur de chaîne. | device.extensionAttribute1 -eq « une valeur de chaîne » |

| extensionAttribute2 | Toute valeur de chaîne. | device.extensionAttribute2 -eq "some string value" |

| extensionAttribute3 | Toute valeur de chaîne. | device.extensionAttribute3 -eq "some string value" |

| extensionAttribute4 | Toute valeur de chaîne. | device.extensionAttribute4 -eq "some string value" |

| extensionAttribute5 | Toute valeur de chaîne. | device.extensionAttribute5 -eq "some string value" |

| extensionAttribute6 | Toute valeur de chaîne. | device.extensionAttribute6 -eq "some string value" |

| extensionAttribute7 | Toute valeur de chaîne. | device.extensionAttribute7 -eq "some string value" |

| extensionAttribute8 | Toute valeur de chaîne. | device.extensionAttribute8 -eq "some string value" |

| extensionAttribute9 | Toute valeur de chaîne. | device.extensionAttribute9 -eq "some string value" |

| extensionAttribute10 | Toute valeur de chaîne. | device.extensionAttribute10 -eq "some string value" |

| extensionAttribute11 | Toute valeur de chaîne. | device.extensionAttribute11 -eq "some string value" |

| extensionAttribute12 | Toute valeur de chaîne. | device.extensionAttribute12 -eq "some string value" |

| extensionAttribute13 | Toute valeur de chaîne. | device.extensionAttribute13 -eq "some string value" |

| extensionAttribute14 | Toute valeur de chaîne. | device.extensionAttribute14 -eq "some string value" |

| extensionAttribute15 | Toute valeur de chaîne. | device.extensionAttribute15 -eq "some string value" |

| isRooted | true false | device.isRooted -eq true |

| managementType | Gestion des périphériques mobiles (pour les appareils mobiles). | device.managementType -eq "MDM" |

| memberOf | Toute valeur de chaîne (ID d’objet de groupe valide) | device.memberOf -any (group.objectId -in ['value']) |

| objectId | un ID d’objet Microsoft Entra valide | device.objectId -eq "aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb" |

| profileType | un type de profil valide dans Microsoft Entra ID | device.profileType -eq "RegisteredDevice" |

| systemLabels | une chaîne en lecture seule correspondant à la propriété d’appareil Intune pour étiqueter les appareils Modern Workplace | device.systemLabels -startsWith "M365Managed" SystemLabels |

Remarque

Lorsque vous utilisez systemLabels, un attribut en lecture seule utilisé dans différents contextes, comme la gestion des appareils et l’étiquetage de sensibilité, n’est pas modifiable via Intune.

Lorsque vous utilisez deviceOwnership pour créer des groupes dynamiques pour des appareils, vous devez définir la valeur sur Company. Sur Intune, la propriété de l’appareil est représentée comme Corporate. Pour plus d’informations, consultez OwnerTypes.

Lorsque vous utilisez deviceTrustType pour créer des groupes dynamiques pour des appareils, vous devez définir la valeur sur AzureAD pour représenter les appareils joints à Microsoft Entra, sur ServerAD pour les appareils hybrides joints à Microsoft Entra ou sur Workplace pour les appareils inscrits auprès de Microsoft Entra.

Lorsque vous utilisez extensionAttribute1-15 pour créer des groupes dynamiques pour des appareils, vous devez définir la valeur sur extensionAttribute1-15 sur l’appareil. En savoir plus sur l’écriture extensionAttributes sur un objet d’appareil Microsoft Entra

Étapes suivantes

Ces articles fournissent des informations supplémentaires sur les groupes dans Microsoft Entra ID.