Scénarios de protection contre la perte de données (DLP) pour la conformité du gouvernement australien avec PSPF

Cet article fournit une vue d’ensemble de l’utilisation de Protection contre la perte de données Microsoft Purview (DLP) pour le marquage et la protection des informations gouvernementales australiennes. Son objectif est d’aider les organisations gouvernementales à accroître leur maturité en matière de sécurité et de conformité tout en respectant les exigences énoncées dans le Cadre de stratégie de sécurité de protection (PSPF) et le Manuel de sécurité de l’information (ISM).

La protection contre la perte de données (DLP) est un service principalement utilisé pour réduire les risques liés aux informations en aidant à empêcher les informations sensibles de quitter un environnement. Les stratégies DLP peuvent être configurées en fonction des points suivants :

- Un emplacement ou un service : par exemple, SharePoint ou Exchange.

- Une condition ou un ensemble de conditions : par exemple, contient une étiquette ou des informations sensibles.

- Une action : par exemple, bloquer la transmission ou le partage de l’élément.

Les lecteurs doivent consulter ces informations avant d’explorer les conseils fournis ici qui concernent plus spécifiquement la configuration des organisations gouvernementales australiennes.

Cas d’usage DLP pertinents aux exigences gouvernementales

Dans le contexte des exigences du gouvernement australien, le service DLP Microsoft Purview est utilisé pour :

- Pour appliquer les métadonnées requises à l’e-mail (x-protective-marking x-headers).

- Pour appliquer des marquages d’objet à l’e-mail.

- Pour bloquer la transmission d’e-mails étiquetés de manière inappropriée.

- Pour bloquer la transmission ou empêcher une distribution inappropriée d’informations classifiées de sécurité.

- Pour bloquer ou mettre en garde contre la distribution ou le partage d’éléments par e-mail avec des utilisateurs qui n’ont pas besoin de connaître.

- Mettre en œuvre des contrôles opérationnels afin d’éviter la perte d’informations susceptibles d’endommager un individu, un organization ou un gouvernement.

Stratégie DLP

Le Protective Security Policy Framework (PSPF) est un framework qui aide les organisations gouvernementales australiennes à protéger leurs personnes, leurs informations et leurs ressources. Les stratégies du PSPF les plus pertinentes pour la configuration DLP sont la Politique 8 du PSPF : Système de classification et la Politique 9 du PSPF : Accès à l’information.

Les nuances organisationnelles du gouvernement australien qui affectent la stratégie DLP sont les suivantes :

- Instruments législatifs propres à l’organisation.

- Type d’organisme gouvernemental australien et exigences législatives associées.

- Autres organisations fréquemment contactées.

- Les locataires du organization et le niveau de sécurité maximal pour chaque locataire.

- Exigences relatives aux fonctionnaires non australiens (APS), aux invités et aux entrepreneurs.

Les sections suivantes concernent l’approche DLP dans tous les services intégrés DLP. Les organisations gouvernementales doivent décider de leur stratégie pour les commentaires des utilisateurs et la gestion des événements DLP. Les stratégies décidées peuvent ensuite être appliquées dans les configurations DLP explorées plus en détail dans :

- Prévention de la distribution inappropriée d’informations classifiées en matière de sécurité

- Prévention de la distribution inappropriée d’informations sensibles

- Prévention de la fuite de données par réception de classifications inappropriées

Décisions concernant les commentaires des utilisateurs en cas de violation de la stratégie DLP

Si les organisations s’alignent sur les conseils fournis dans ce guide, lorsqu’un utilisateur tente d’envoyer des informations, il existe quatre raisons pour lesquelles une stratégie DLP est déclenchée :

- L’utilisateur a le mauvais destinataire pour son e-mail (accidentel).

- La configuration est incorrecte et un autre domaine doit être ajouté à la liste des exceptions.

- Les organization externes en question peuvent être appropriées pour recevoir les informations, mais le processus métier d’établissement des accords formels et de la configuration associée n’est pas encore terminé.

- L’utilisateur tente d’exfiltrer des informations classifiées (malveillantes).

Lorsque des stratégies DLP sont déclenchées en raison d’une action alignée sur l’un des trois premiers scénarios, les commentaires à l’utilisateur sont utiles. Les commentaires permettent à l’utilisateur de corriger son erreur, votre organization de corriger la configuration ou de mettre en œuvre le processus métier requis. Si la stratégie est déclenchée en raison d’activités malveillantes, les commentaires de l’utilisateur l’avertit que son action a été remarquée. Les organisations doivent prendre en compte les risques et les avantages des commentaires des utilisateurs et décider de la meilleure approche pour leur situation.

Conseils de stratégie DLP avant la violation

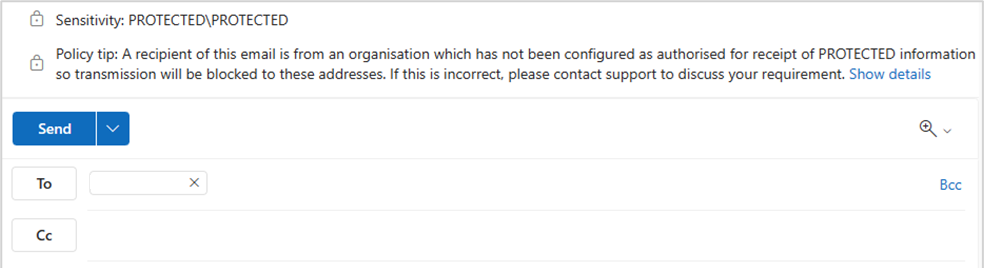

Si vous choisissez de fournir des commentaires utilisateur, les conseils de stratégie sont un excellent moyen d’aider les utilisateurs lorsqu’ils se déclenchent directement dans les clients Outlook. Ils alertent les utilisateurs des problèmes avant d’envoyer un e-mail et de déclencher une violation de stratégie, évitant potentiellement la discipline ou une situation embarrassante. Les conseils de stratégie sont configurés via l’option conseils de stratégie dans la configuration des règles DLP. Lorsqu’il est appliqué à des scénarios de messagerie, l’expérience utilisateur final de cette configuration est qu’il reçoit un conseil d’avertissement en haut de l’e-mail qu’il rédige :

Lorsque les utilisateurs ignorent le conseil de stratégie, d’autres actions de stratégie DLP se déclenchent, telles qu’une action de blocage. Une gamme d’options de notification est également disponible, notamment des notifications qui s’affichent en temps réel, informant l’utilisateur que son e-mail a été bloqué.

L’avantage des conseils de stratégie pour la charge de travail d’événement DLP doit également être pris en compte. Les événements à risque DLP sont réduits avec l’utilisation de conseils de stratégie, avant le déclenchement d’une action de blocage et des alertes associées. L’avantage est que les équipes de sécurité ont moins d’incidents à gérer.

Pour plus d’informations sur les notifications DLP et les conseils de stratégie, consultez Envoyer des Notifications par e-mail et afficher des conseils de stratégie pour les stratégies DLP.

Gestion des événements DLP

Les organisations qui implémentent DLP doivent prendre en compte leur approche de la gestion des événements DLP, notamment :

- Quel outil utiliser pour la gestion des événements DLP ?

- Quelles sont les gravités des événements DLP qui justifient l’action de l’administrateur et quel est le délai de résolution souhaité ?

- Quelle équipe est responsable de la gestion des événements DLP (par exemple, les équipes de sécurité, de données ou de confidentialité) ?

- Quels sont les ressources nécessaires ?

Quatre solutions Microsoft sont disponibles pour faciliter la surveillance et la gestion des événements DLP :

- Microsoft Defender XDR

- Tableau de bord des alertes DLP

- Explorateur d’activités

- Microsoft Sentinel

Microsoft Defender XDR

Microsoft Defender XDR est une solution de sécurité complète qui fournit une protection et une réponse inter-domaines contre les menaces sur les points de terminaison, les e-mails, les identités, les applications cloud et l’infrastructure. Il offre une défense simplifiée et efficace contre les attaques avancées en fournissant aux équipes de sécurité une vue complète du paysage des menaces, ce qui permet des investigations plus efficaces et des corrections automatisées. Microsoft Defender XDR est la méthode recommandée pour la gestion des incidents DLP dans Microsoft 365.

Pour plus d’informations sur la gestion des incidents DLP avec Microsoft Defender XDR, consultez Examiner les alertes de protection contre la perte de données avec Microsoft Defender XDR.

Tableau de bord des alertes DLP

Le tableau de bord des alertes Microsoft Purview est visible à partir de la portail de conformité Microsoft Purview. Le tableau de bord offre aux administrateurs une visibilité des incidents DLP. Pour plus d’informations sur la configuration des alertes dans vos stratégies DLP et l’utilisation du tableau de bord de gestion des alertes DLP, consultez Prise en main du tableau de bord des alertes DLP.

Explorateur d’activités

Le Explorer d’activité est un tableau de bord disponible dans le portail de conformité Microsoft Purview et offre une vue différente des événements DLP. Cet outil n’est pas destiné à la gestion des événements, mais plutôt à fournir aux administrateurs des insights plus approfondis, des filtres plus larges et un comportement longitudinal. Pour plus d’informations sur les Explorer d’activité, consultez Explorer d’activité.

Microsoft Sentinel

Microsoft Sentinel est une solution siem (Security Information and Event Management) native cloud et évolutive qui fournit une solution intelligente et complète pour l’orchestration, l’automatisation et la réponse de la sécurité (SOAR). Les connecteurs peuvent être configurés pour importer des informations d’incident DLP à partir de Microsoft Defender XDR dans Microsoft Sentinel. L’établissement de cette connectivité permet d’utiliser davantage Sentinel fonctionnalités d’investigation et d’automatisation plus avancées pour la gestion des incidents DLP. Pour plus d’informations sur l’utilisation de Sentinel pour la gestion des événements DLP, consultez Examiner les alertes de protection contre la perte de données avec Microsoft Sentinel.